Load Balancing mit Opnsense auf Kabel und DSL

Hallo

Ich habe mich durch einige Foren geforstet und da ich in diesem Forum die für mich interessantesten Antworten gefunden habe, die aber trotzdem nicht ganz meine Problematik lösen.

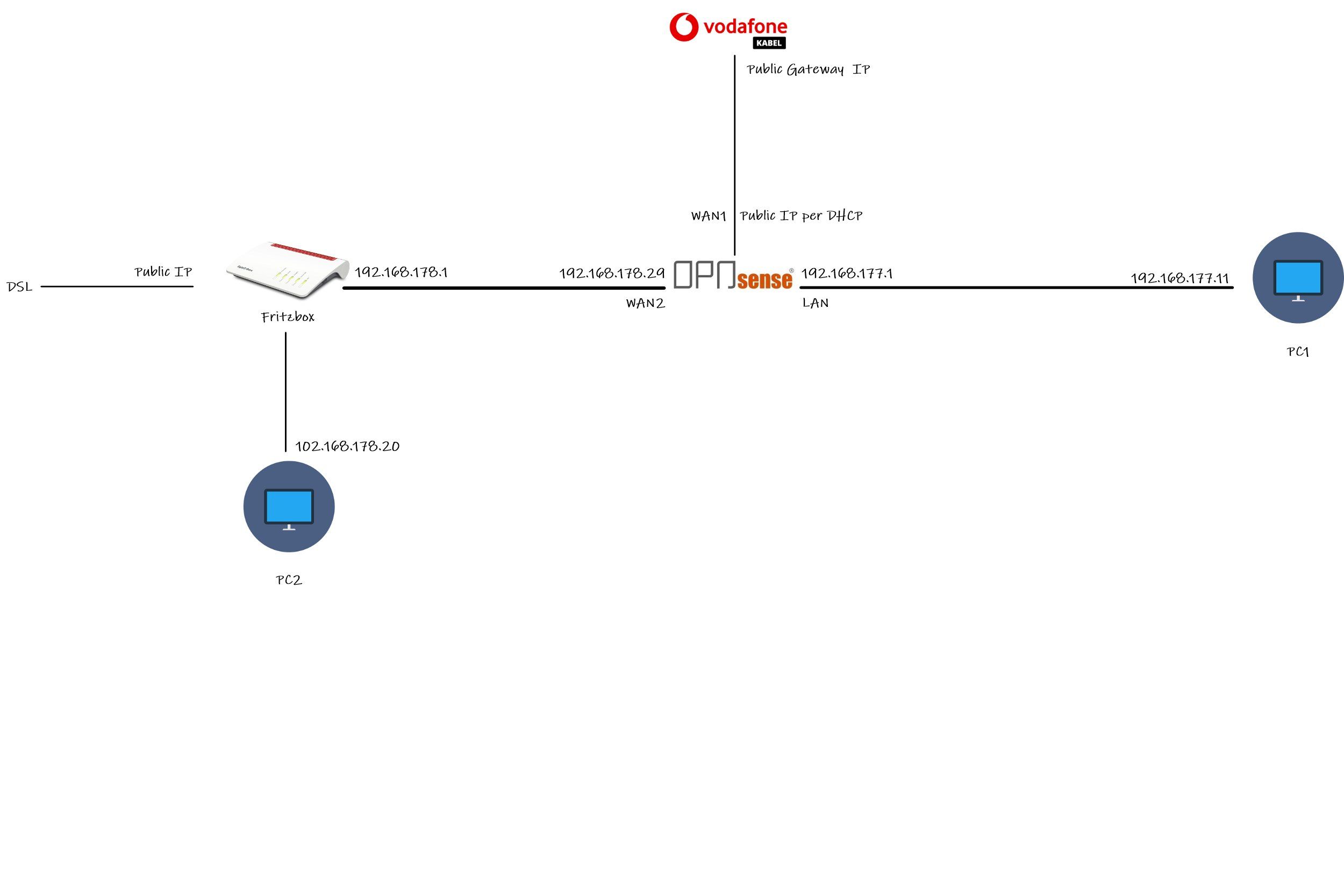

Folgendes ist nun vorhanden:

Mein Plan ist all meinen Internettraffic auf beide ISPs zu verteilen.

Problematik:

Meine Fritzbox fungiert auch als Smarthome Bridge, sowie als WLAN Access Point und für Mesh mit einem weiteren Fritz Repeater. Hierauf will ich auch ungern verzichten.

Nun habe ich des Öfteren gelesen, dass ich lieber ein reines DSL Modem kaufen sollte und die Fritzbox dann hinter das Opnsense stecken. (Was mir nicht gefällt, weil ich nicht unbedingt ein komplettes neues DSL Modem holen möchte)

Was ich mir bis jetzt gedacht habe:

Meine Idee ist deshalb die Fritzbox weiterhin als DSL Modem zu benutzen und den DHCP auszuschalten. OPNsense soll als DHCP agieren und als Gateway sich selbst eintragen. OPNsense soll dann bei der Fritzbox als Exposed Host eingetragen sein (um Doppel NAT zu verhindern). Somit sollten dann ja theoretisch alle WLAN Geräte, die sich bei der Fritzbox anmelden, als Gateway OPNSense bekommen und Opensense geht dann durch das Fritzbox Modem?

Bei Vodafone Kabel sehe ich keine Probleme, da ja dort bereits WAN bei OPNSense ankommt.

Meine Frage:

Kann ich das so machen? Birgt es Sicherheitsrisiken? Ist das anderweitig bedenklich?

Ich habe mich durch einige Foren geforstet und da ich in diesem Forum die für mich interessantesten Antworten gefunden habe, die aber trotzdem nicht ganz meine Problematik lösen.

Folgendes ist nun vorhanden:

- 1 Gbit Kabelinternet mit Kabel Box im Bridge Mode

- 250 Mbit DSL Internet mit Fritzbox 7590

- Ein VM Server auf dem ich OPNSense installieren möchte und dem ich noch eine Multi LAN Netzwerkkarte spendiere.

Mein Plan ist all meinen Internettraffic auf beide ISPs zu verteilen.

Problematik:

Meine Fritzbox fungiert auch als Smarthome Bridge, sowie als WLAN Access Point und für Mesh mit einem weiteren Fritz Repeater. Hierauf will ich auch ungern verzichten.

Nun habe ich des Öfteren gelesen, dass ich lieber ein reines DSL Modem kaufen sollte und die Fritzbox dann hinter das Opnsense stecken. (Was mir nicht gefällt, weil ich nicht unbedingt ein komplettes neues DSL Modem holen möchte)

Was ich mir bis jetzt gedacht habe:

Meine Idee ist deshalb die Fritzbox weiterhin als DSL Modem zu benutzen und den DHCP auszuschalten. OPNsense soll als DHCP agieren und als Gateway sich selbst eintragen. OPNsense soll dann bei der Fritzbox als Exposed Host eingetragen sein (um Doppel NAT zu verhindern). Somit sollten dann ja theoretisch alle WLAN Geräte, die sich bei der Fritzbox anmelden, als Gateway OPNSense bekommen und Opensense geht dann durch das Fritzbox Modem?

Bei Vodafone Kabel sehe ich keine Probleme, da ja dort bereits WAN bei OPNSense ankommt.

Meine Frage:

Kann ich das so machen? Birgt es Sicherheitsrisiken? Ist das anderweitig bedenklich?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 648790

Url: https://administrator.de/forum/load-balancing-mit-opnsense-auf-kabel-und-dsl-648790.html

Ausgedruckt am: 08.07.2025 um 02:07 Uhr

9 Kommentare

Neuester Kommentar

Meine Fritzbox fungiert auch als Smarthome Bridge, sowie als WLAN Access Point und für Mesh mit einem weiteren Fritz Repeater. Hierauf will ich auch ungern verzichten.

Meine Idee ist deshalb die Fritzbox weiterhin als DSL Modem zu benutzen und den DHCP auszuschalten. OPNsense soll als DHCP agieren und als Gateway sich selbst eintragen. OPNsense soll dann bei der Fritzbox als Exposed Host eingetragen sein (um Doppel NAT zu verhindern).

Kann ich das so machen? Birgt es Sicherheitsrisiken?

Kann man machen, aber es bewirkt nicht das, was du willst. Es bleibt beim Doppel-NAT. Exposed Host ist nur eine weitreichende Form des DNAT. Gefährlich ist es durch den Exposed Host, weil du damit jeden in dein Netzwerk reinlässt und wenn du das WLAN nutzt, dann sind die Geräte in jedem Fall ungeschützt. Mit den WLAN-Geräten kannst du auch nur die WAN-Seite der OPNsense sehen, also kein Schutz durch die OPNsense.Einen Tod wirst du sterben müssen. Kein Modem kaufen, dafür aber kein Smart Home und WLAN oder ein Modem kaufen und dafür Smart Home und WLAN.

Meine Idee ist deshalb die Fritzbox weiterhin als DSL Modem zu benutzen

Ist ja irgendwie sinnfrei wenn du ja schreibst gar kein "Modem" betreiben zu wollen. Mal ganz abgesehen von der Tatsache das AVM schon lange keinen reinen Modem Betrieb mehr mit den FritzBoxen supportet (PPPoE Passthrough Funktion). Oder hast du jetzt hier laienhaft den Begriff Router und Modem mal wieder verwechselt. Technisch ja ein himmelweiter Unterschied wie du auch sicher selber weisst.Dein "...was ich bisher gemacht habe" ist unsinnig und wenig zielführend, denn es löst deine Grundproblematik nicht. Kollege @tikayevent hat es oben schon richtig angesprochen.

Der Knackpunkt ist das NAT was die Firewall am WAN Port zur FritzBox macht und auch das Regelwerk natürlich.

Ohne Port Forwarding kannst du das NAT Session Gateway niemals von aussen überwinden. Sessions also die via FritzBox als Absender aufgebaut werden, können unmöglich die NAT Firewall ohne Port Forwarding überwinden.

Daran scheiterst du also vermutlich immer und dazu nützt logischerweise auch kein exposed Host was das NAT ja nicht deaktiviert.

Fazit:

Deaktiviere also auf der FW das NAT und zwar nur am WAN Port zur FritzBox, dann klappt das auch wunderbar. Auf der FritzBox musst du dann logischerweise eine statische Route definieren für alle lokalen IP Netze hinter der Firewall.

Das Grundprinzip ist hier erklärt:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Lesen und verstehen...

Alle wichtigen Punkte zu einem Kaskaden Design mit doppeltem NAT und Firewalling hier:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

besitzt es als Standardgateway ja trotzdem die Fritzbox und nicht OPNSense oder?

Kommt immer drauf an WIE du das konfiguriert hast !Wenn du standartmässig da die FB DHCP machen lässt und die Firewall nicht, dann ja, dann ist die FritzBox DHCP Server und vergibt ihre LAN IP als Default Gateway an die Clients, das ist korrekt. Die Firewall ust dann für diese Clients komplett aussen vor im wahrsten Sinnes des Wortes !

was an OPNSense hängt geloadbalancet, aber alles im Fritzbox Netz nicht?

So ist es ! Die Firewall weiss ja nix von einer FritzBox im Netz und das da auch noch irgendwie gearteter Client Traffic ist. Alles was hinter ihr am WAN Port hängt ist für sie schon "Internet".Wie sollte sie da also Load Balancen können mit Netzwerk Traffic den sie physisch gar nicht "sieht" ?!

Wie sieht dein Design denn jetzt genau aus ?? Eine kurze Skizze wie was mit welchen IPs verbunden ist wäre sehr hilfreich um dein aktuelles IP Design zu verstehen.

Beachte das bei der Firewall immer NAT (IP Adress Translation) aktiv ist. Oben wurdest du mehrfach darauf hingewiesen und das an einem Port der Firewall woe NAT aktiv ist kein inbound Traffoc möglich ist, da der die NAT Firewall nicht überwinden kann. Da helfen auch keinerlei Regeln.

Du musst also zwingend Port Forwarding machen oder NAT auf dem Kaskaden Port deaktivieren !! Hast du das beachtet ?

Beachte das bei der Firewall immer NAT (IP Adress Translation) aktiv ist. Oben wurdest du mehrfach darauf hingewiesen und das an einem Port der Firewall woe NAT aktiv ist kein inbound Traffoc möglich ist, da der die NAT Firewall nicht überwinden kann. Da helfen auch keinerlei Regeln.

Du musst also zwingend Port Forwarding machen oder NAT auf dem Kaskaden Port deaktivieren !! Hast du das beachtet ?

Das Design ist generell schlecht und gefährlich. Denke mal selber etwas nach, dann wird das doch schnell klar.

Nur um deinen popeligen PC2 aus dem WLAN der FB ins interne Netz zu bekommen muss du gravierende Security Funktionen der Firewall aushebeln. Das WAN ist für die Firewall ja das rote, gefährliche Netz und entsprechend sind dort auch Regeln konfiguriert. NAT ebenso. Das musst du komplett aushebeln und das konterkariert dein gesamtes Design. Du solltest dir wahrlich überlegen ob du das willst und vor allem auch musst.

Ein vernünftiger Netzwerker legt den WLAN AP natürlich immer tot auf der FB oder ersetzt diese durch ein einfachen NUR Modem wie eine FB 7412, Vigor 165 oder Zyxel VMG 3006 usw. damit hier auch keine versteckte Option besteht ins Internet zu kommen.

Den WLAN Accesspoint verlagerst du dann vernünftig mit einem separaten AP ins interne LAN wo auch PC 1 ist, fertisch.

So sähe ein sauberes Design aus anstatt deine gefährlichen Frickelei.

Ein AP kostet nicht mehr die Welt:

varia-store.com/de/produkt/97657-mikrotik-cap-lite-mit-ar9533-65 ...

bzw. Dual Radio mit beiden Bändern:

varia-store.com/de/produkt/97849-mikrotik-cap-ac-rbcapgi-5acd2nd ...

und ist allemal die bessere Lösung als den Mist den du da vorhast.

Nur um deinen popeligen PC2 aus dem WLAN der FB ins interne Netz zu bekommen muss du gravierende Security Funktionen der Firewall aushebeln. Das WAN ist für die Firewall ja das rote, gefährliche Netz und entsprechend sind dort auch Regeln konfiguriert. NAT ebenso. Das musst du komplett aushebeln und das konterkariert dein gesamtes Design. Du solltest dir wahrlich überlegen ob du das willst und vor allem auch musst.

Ein vernünftiger Netzwerker legt den WLAN AP natürlich immer tot auf der FB oder ersetzt diese durch ein einfachen NUR Modem wie eine FB 7412, Vigor 165 oder Zyxel VMG 3006 usw. damit hier auch keine versteckte Option besteht ins Internet zu kommen.

Den WLAN Accesspoint verlagerst du dann vernünftig mit einem separaten AP ins interne LAN wo auch PC 1 ist, fertisch.

So sähe ein sauberes Design aus anstatt deine gefährlichen Frickelei.

Ein AP kostet nicht mehr die Welt:

varia-store.com/de/produkt/97657-mikrotik-cap-lite-mit-ar9533-65 ...

bzw. Dual Radio mit beiden Bändern:

varia-store.com/de/produkt/97849-mikrotik-cap-ac-rbcapgi-5acd2nd ...

und ist allemal die bessere Lösung als den Mist den du da vorhast.

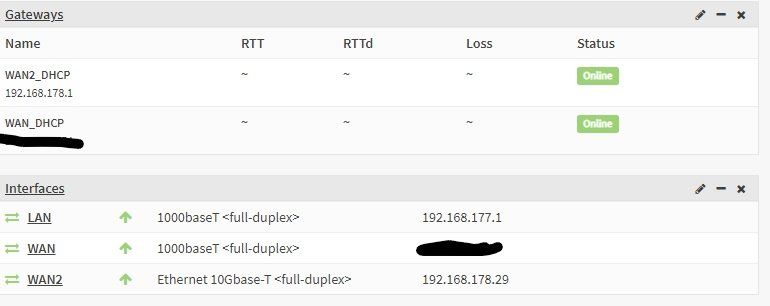

![screenshot 2021-02-14 180154[2700] - d7543eac433c79d285ee0ee47b552fda - Klicke auf das Bild, um es zu vergrößern screenshot 2021-02-14 180154[2700]](/images/c/2021/02/14/d7543eac433c79d285ee0ee47b552fda.jpg)