Lokale Laufwerksberechtigung via GPO

Hallo Zusammen!

Wir verwenden spezielle Messgeräte mit einem angepassten (englischen) Windows XP Embedded welche vorpartitioniert sind. Diese befinden sich korrekt eingebunden in unserer Domäne.

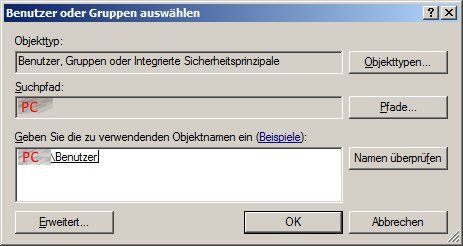

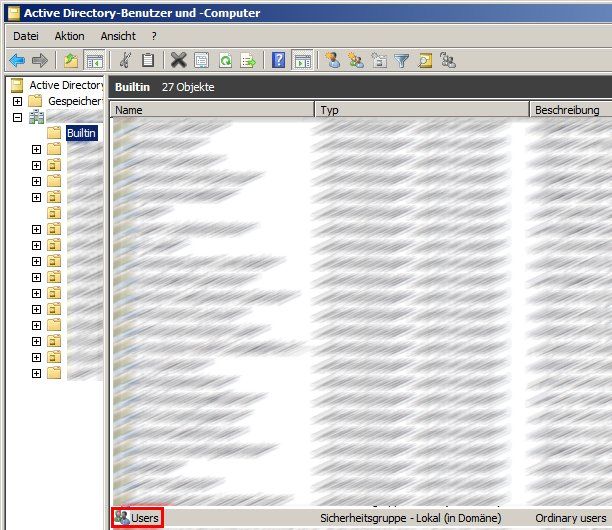

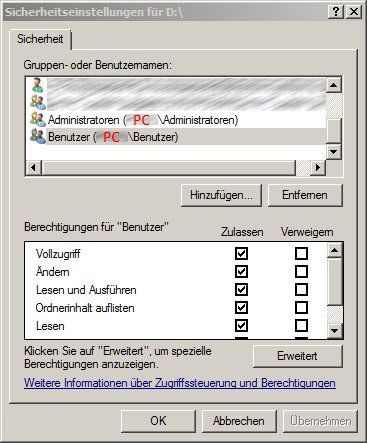

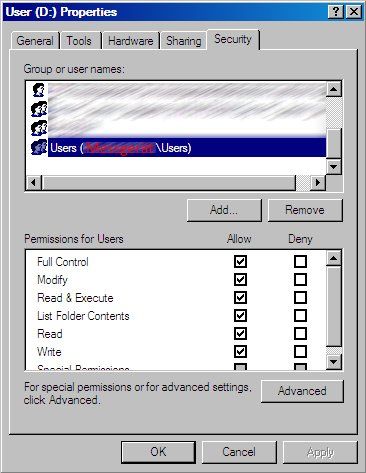

Einzelne Benutzer müssen auf dem Laufwerk D Schreibrechte haben, das Problem hierbei ist leider, dass die AD-Benutzer direkt angegeben werden müssen (AD-Gruppen, egal ob Global oder Lokal werden ignoriert). Lokale Gruppen, welche sich auf dem Gerät befinden, werden fehlerfrei berücksichtigt.

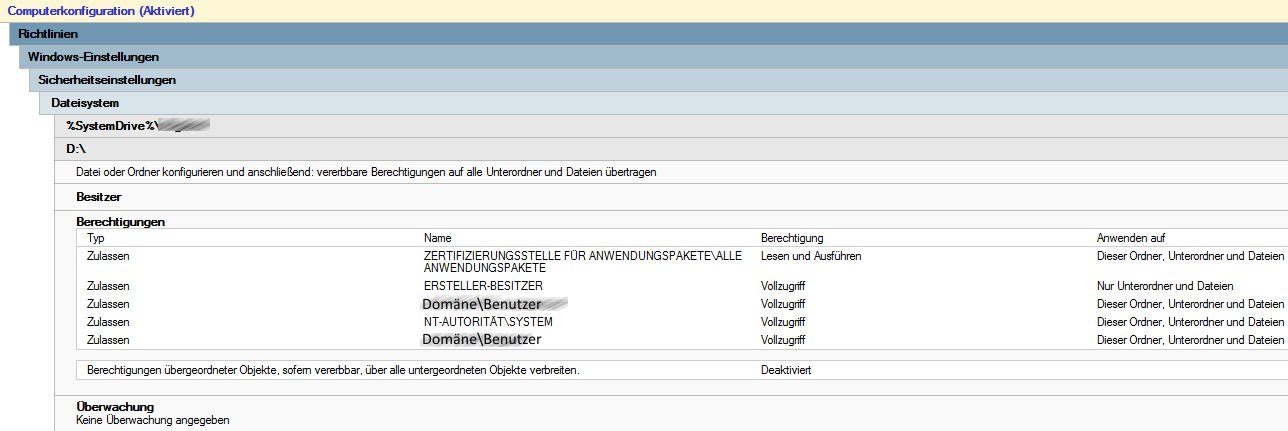

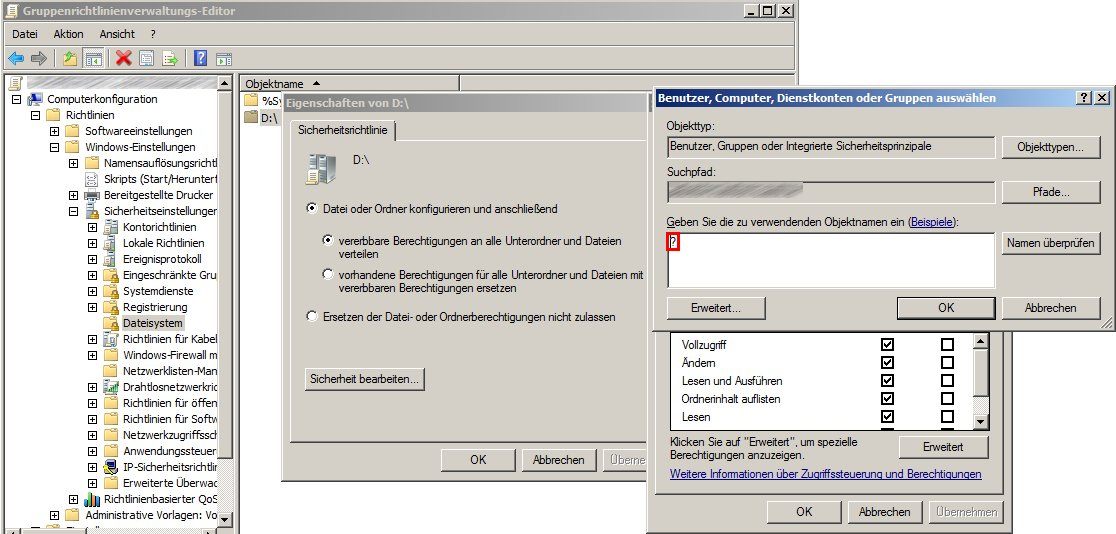

Da wir von Berechtigungsvergabe von einzelne Benutzer stark wechselnd zu Gruppen sind, wäre es sehr sinnvoll, wenn denn die Möglichkeit vorhanden ist, via GPO eine lokale Gruppe (im Beispiel wäre die Gruppe "Users" passend) auf den Client zu verwenden und Vollzugriff auf D zu geben.

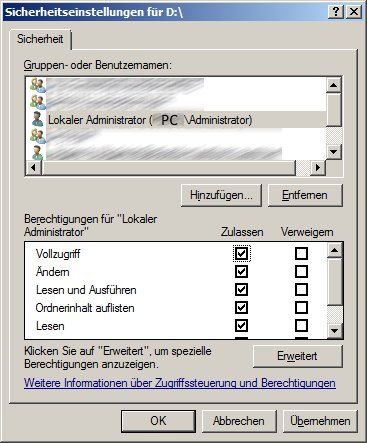

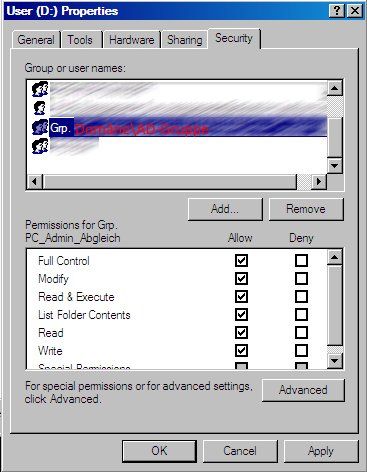

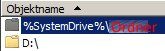

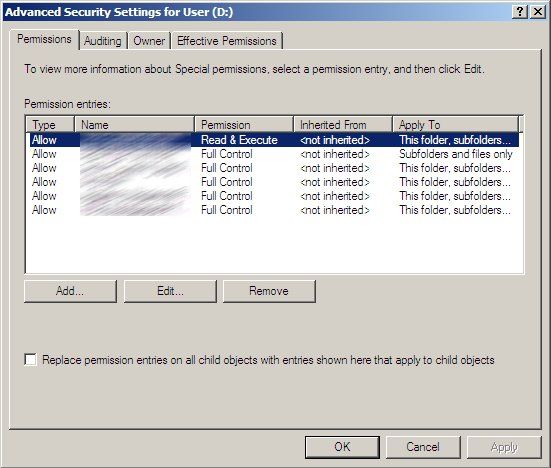

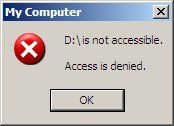

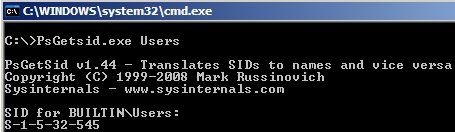

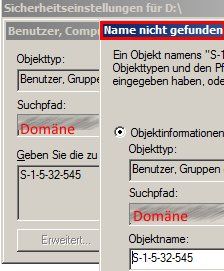

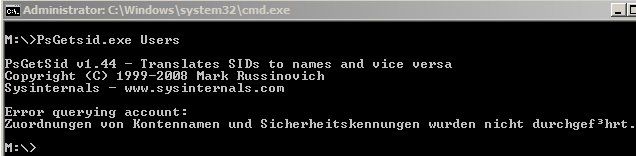

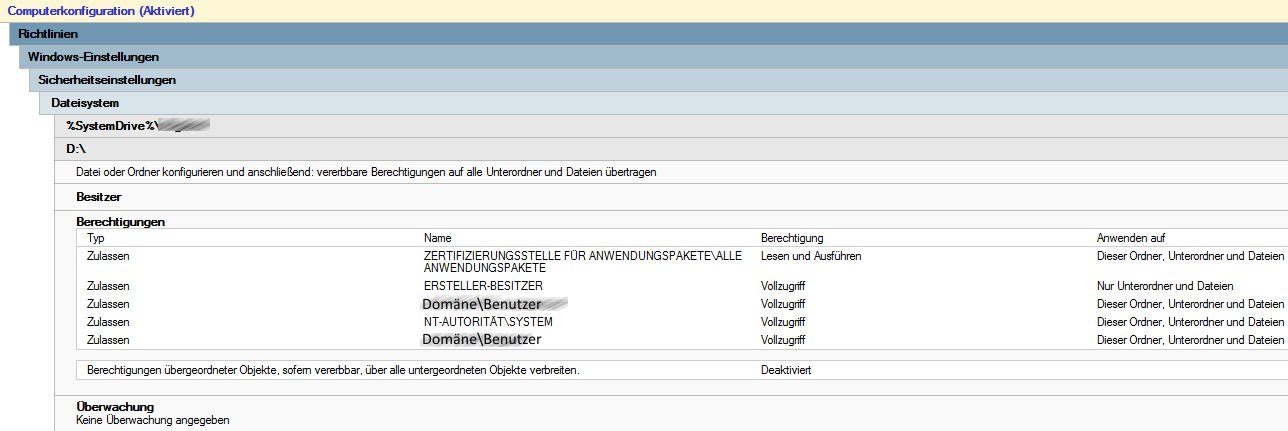

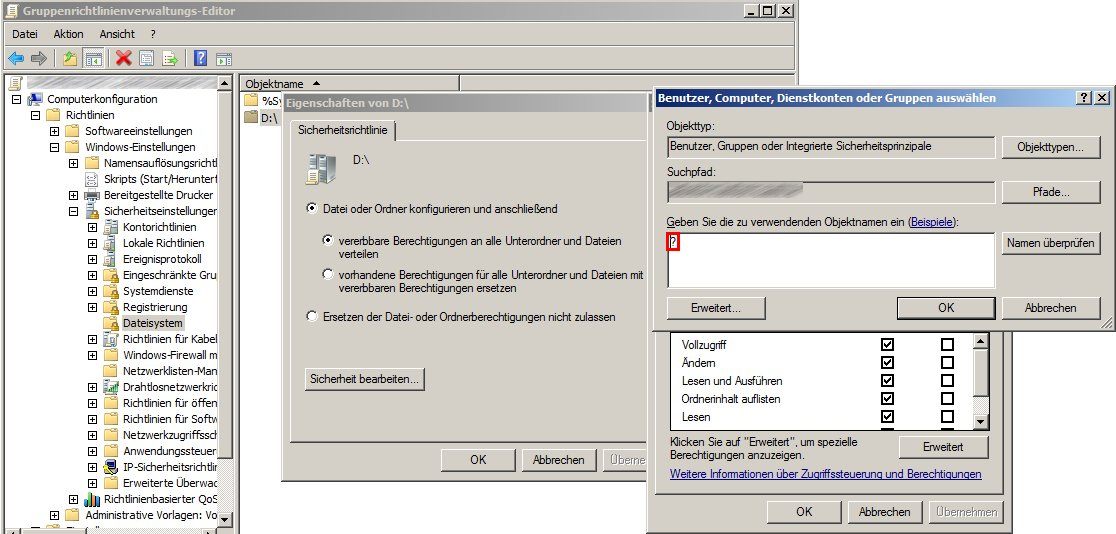

Hier nochmals zur Vereinfachung in Screenshots dargestellt:

Hat irgendwer einen Lösungsansatz?

Vielen Dank im Voraus

MfG

WinWord

Wir verwenden spezielle Messgeräte mit einem angepassten (englischen) Windows XP Embedded welche vorpartitioniert sind. Diese befinden sich korrekt eingebunden in unserer Domäne.

Einzelne Benutzer müssen auf dem Laufwerk D Schreibrechte haben, das Problem hierbei ist leider, dass die AD-Benutzer direkt angegeben werden müssen (AD-Gruppen, egal ob Global oder Lokal werden ignoriert). Lokale Gruppen, welche sich auf dem Gerät befinden, werden fehlerfrei berücksichtigt.

Da wir von Berechtigungsvergabe von einzelne Benutzer stark wechselnd zu Gruppen sind, wäre es sehr sinnvoll, wenn denn die Möglichkeit vorhanden ist, via GPO eine lokale Gruppe (im Beispiel wäre die Gruppe "Users" passend) auf den Client zu verwenden und Vollzugriff auf D zu geben.

Hier nochmals zur Vereinfachung in Screenshots dargestellt:

Hat irgendwer einen Lösungsansatz?

Vielen Dank im Voraus

MfG

WinWord

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 305183

Url: https://administrator.de/forum/lokale-laufwerksberechtigung-via-gpo-305183.html

Ausgedruckt am: 03.08.2025 um 05:08 Uhr

42 Kommentare

Neuester Kommentar

Hi,

ich wüsste jetzt zwar nicht, warum das mit AD-Gruppen nicht gehen sollte. Aber der Weg über die lokalen Gruppen ist sowieso der bessere. Stichwort A-G-DL-P. "DL" sind hier die lokalen Gruppen.

Setze doch die Rechte für die lokalen Gruppen. Dann mittels GPO "eingeschränkte Gruppen" diese Gruppen mit AD-Gruppen füllen. Die AD-Benutzer im AD in diese Gruppen packen.

E.

ich wüsste jetzt zwar nicht, warum das mit AD-Gruppen nicht gehen sollte. Aber der Weg über die lokalen Gruppen ist sowieso der bessere. Stichwort A-G-DL-P. "DL" sind hier die lokalen Gruppen.

Setze doch die Rechte für die lokalen Gruppen. Dann mittels GPO "eingeschränkte Gruppen" diese Gruppen mit AD-Gruppen füllen. Die AD-Benutzer im AD in diese Gruppen packen.

E.

Du hast geschrieben

Jetzt kommen mir Zweifel, ob wir Dich richtig verstehen. Auch wegen DWWs Nachfrage.

Werden denn die NTFS-Berechtigungen überhaupt aus der GPO übernommen? Egal für wen?

Lokale Gruppen, welche sich auf dem Gerät befinden, werden fehlerfrei berücksichtigt.

Bin davon ausgegangen, dass Du diese Gruppen schon eingetragen hast.Jetzt kommen mir Zweifel, ob wir Dich richtig verstehen. Auch wegen DWWs Nachfrage.

Werden denn die NTFS-Berechtigungen überhaupt aus der GPO übernommen? Egal für wen?

Also hat das ganze Problem doch überhaupt nichts mit GPO zu tun ....

Könnte es sein, dass das Benutzer sind, welche direkt oder indirekt (verschachtelt) in sehr vielen Gruppen Mitglied sind? Falls ja, könnte es sein, dass die Größe des Sitzungstoken, welches das Embeded WinXP für diese User ausstellt, nicht alle Gruppen-SID aufnehmen kann.

(Das o.g. kann auch auftreten, wenn die Gruppenanzahl nicht ganz so groß ist, die gruppen aber schon mal mit ADMT und Übernahme der sidHistory zwischen Domänen migriert wurden und die sidHistory seit dem noch nicht bereinigt wurde.)

Falls es das sein könnte, dann suche im Web mal nach "MaxTokenSize".

Könnte es sein, dass das Benutzer sind, welche direkt oder indirekt (verschachtelt) in sehr vielen Gruppen Mitglied sind? Falls ja, könnte es sein, dass die Größe des Sitzungstoken, welches das Embeded WinXP für diese User ausstellt, nicht alle Gruppen-SID aufnehmen kann.

(Das o.g. kann auch auftreten, wenn die Gruppenanzahl nicht ganz so groß ist, die gruppen aber schon mal mit ADMT und Übernahme der sidHistory zwischen Domänen migriert wurden und die sidHistory seit dem noch nicht bereinigt wurde.)

Falls es das sein könnte, dann suche im Web mal nach "MaxTokenSize".

Hör mal.

Das Verteilen von ACLs funktioniert, da gibt es überhaupt keinen Zweifel daran. Ich nutze es seit Jahr und Tag, auf allen möglich Betriebssystemen und immer mit Domänengruppen. Nimm Dir bitte mal einen leeren Rechner mit einem Ordner c:\test, pack diesen in eine OU und wende eine GPO darauf an, die eine Domänengruppe berechtigt, dort zu lesen. Du wirst sehen, dass es geht - das hattest Du schon vorher festegestellt, aber mit "Der Benutzer befindet sich in der AD-Gruppe welche Vollzugriff auf D hat.

Diese hat aber leider keinerlei effektive Auswirkung - erst der Wechsel auf eine lokale am Client vorhandene Gruppe hat geholfen um Schreibberechtigung zu erhalten." ausgesagt, dass es dennoch nicht funktioniert. Liegt es vielleicht daran, dass diesem Nutzer als Teil einer anderen Gruppe das Schreiben explizit verweigert wird? Klingt mir doch sehr danach. Schau Dir doch einfach mal die effektiven Berechtigungen für diese Gruppe an.

Das Verteilen von ACLs funktioniert, da gibt es überhaupt keinen Zweifel daran. Ich nutze es seit Jahr und Tag, auf allen möglich Betriebssystemen und immer mit Domänengruppen. Nimm Dir bitte mal einen leeren Rechner mit einem Ordner c:\test, pack diesen in eine OU und wende eine GPO darauf an, die eine Domänengruppe berechtigt, dort zu lesen. Du wirst sehen, dass es geht - das hattest Du schon vorher festegestellt, aber mit "Der Benutzer befindet sich in der AD-Gruppe welche Vollzugriff auf D hat.

Diese hat aber leider keinerlei effektive Auswirkung - erst der Wechsel auf eine lokale am Client vorhandene Gruppe hat geholfen um Schreibberechtigung zu erhalten." ausgesagt, dass es dennoch nicht funktioniert. Liegt es vielleicht daran, dass diesem Nutzer als Teil einer anderen Gruppe das Schreiben explizit verweigert wird? Klingt mir doch sehr danach. Schau Dir doch einfach mal die effektiven Berechtigungen für diese Gruppe an.

Du kannst natürlich lokale Gruppen wählen, jedoch müssen die well-known groups sein, also die eingebauten Administratoren/RemoteDesktopbenutzer/Benutzer... siehe support.microsoft.com/en-us/kb/243330

Alllsoo.

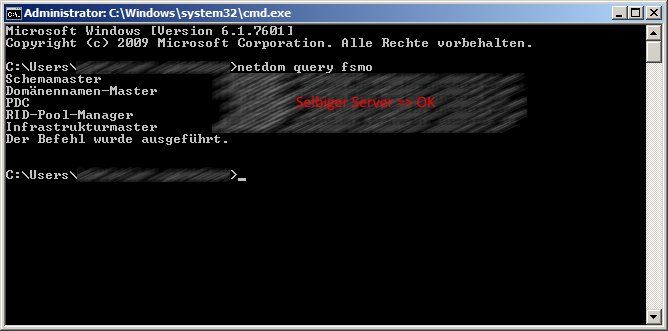

Bevor dass zu einem Mammutthread mutiert (ist es bereits, ok...), lass uns mal den Ball flach halten. Nimm ein Startskript, welches mit icacls die Berechtigungen setzt und fertig. Wenn Du noch die ganzen Probleme mit nicht vorhandenen Gruppen und "RPC-Server nicht verfügbar" hier angehen willst, sind wir vermutlich noch nächste Woche dabei. Ich gebe ungern auf, aber es kostet auch zum Helfen zuviel Zeit.

PS: "ausgeführt am Client" sehe ich gerade. Das solltest Du doch am DC ausführen.

Bevor dass zu einem Mammutthread mutiert (ist es bereits, ok...), lass uns mal den Ball flach halten. Nimm ein Startskript, welches mit icacls die Berechtigungen setzt und fertig. Wenn Du noch die ganzen Probleme mit nicht vorhandenen Gruppen und "RPC-Server nicht verfügbar" hier angehen willst, sind wir vermutlich noch nächste Woche dabei. Ich gebe ungern auf, aber es kostet auch zum Helfen zuviel Zeit.

PS: "ausgeführt am Client" sehe ich gerade. Das solltest Du doch am DC ausführen.

Hier stellt sich mir die Frage: sind WellKnown-SID = Domänenbenutzer?

Was eine Wellknown SID ist, das findest Du bei Googel.Die "Domänen-Benutzer" haben keine Wellknown SID, aber die "domäne\Benutzer" bzw. "domain\Users".

Ich sehe es wie DWW: Wenn er nicht mal auf der Kommandozeile die NTLM-Namen korrekt auflösen kann, egal mit welchem Tool, dann ist DAS Dein Problem.

Könnte es sein, dass diese ganzen Embedded WinXP Installationen von einem Image stammen, dadurch dieselbe lokale SID haben?

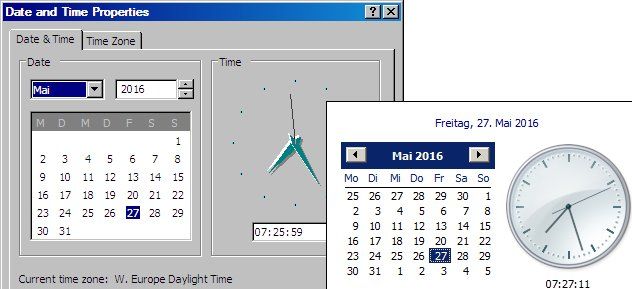

Bzgl: Zeit

Der Bezug zum NTP-Server ist irrelevant. Der Zeitunterschied zwischen Client (Embedded WinXP) und dem/die DC ist der Punkt. Bei den Embedds könnte ich mir vorstellen, dass die von Werk aus in einer anderen Zeitzone sind, als "Berlin" (oder wie auch immer Deine Zeitzone ist). Wenn dann trotzdem Client und Server dieselbe Uhrzeit anzeigen, dann sind sie tatsächlich 1 oder mehrerer Stunden auseinander. Und dann funktioniert die Authentfizierung am Kerberos nicht mehr und einiges anderes, davon abhängiges auch nicht mehr. z.B. Auflösung von Gruppennamen oder SID über die Domäne.

So wie ich es herauslese, befindet sich deiner Meinung nach der Fehler bei de NTLM? Diese Authentifizierungs-Methode ist doch, seit Kerberos, nur noch nur noch als Fall-Back-Methode einzustufen, oder irre ich?

Hier geht es nicht um die Authentifizierung, sondern darum, dass er Namen nicht auflösen kann. Oder nicht?Nichtsdestotrotz würde Kerberos Version 5 eine Zeitdifferenz von bis zu 5 Minuten (Quelle: support.microsoft.com/de-at/kb/956627, "Der Standardwert für die Einstellung maximale Toleranz für Computer Uhr Synchronisierung ist fünf Minuten.") erlauben - unter diesen Wert befinden wir uns deutlich.

Wenn Computer A in Zeitzone 1 ist und Computer B in Zeitzone 2 ist und beide die selbe Uhrzeit anzeigen, dann ist ihre Zeit bezogen auf UTC min. 0,5 h auseinander, i.A. aber 1 oder 2 h. Das hängt von den konkreten Zonen und der Anwendung der Sommerzeit ab.