Mehrere WLANs auf Draytek Vigor 2680 mit AP

Hallo Zusammen,

Ich möchte ich für meine Gäste ein Gäste-WLAN installieren, dies soll sich mit meinem Heimnetzwerk mischen. Ich habe einen Draytek Vigor 2860 mit 2 x Accesspoints AP Vigor 710. Das VLAN1 (normales Netz) konnte ich komplett auf das WLAN SSID1 legen und an die AP‘s verteilen - das war relativ easy. Zwischen dem Draytek und den AP’s ist ein Procurve-Switch. Ich habe ein zweites VLAN angelegt und wollte das auf eine neue SSID legen… leider hat das nicht funktioniert. Das VLAN2 funktioniert per Kabel. Auf Port1 liegt VLAN1 + VLAN2. Der Port 1 geht in den Procurve und alle AP‘s sind im Procurve. Das WLAN mit der zweiten SSID funktioniert wenn ich auf VLAN1 stelle, jedoch möchte meine Gäste in einem separaten Netz halten.

Viele Grüße,

JohnWorks

Ich möchte ich für meine Gäste ein Gäste-WLAN installieren, dies soll sich mit meinem Heimnetzwerk mischen. Ich habe einen Draytek Vigor 2860 mit 2 x Accesspoints AP Vigor 710. Das VLAN1 (normales Netz) konnte ich komplett auf das WLAN SSID1 legen und an die AP‘s verteilen - das war relativ easy. Zwischen dem Draytek und den AP’s ist ein Procurve-Switch. Ich habe ein zweites VLAN angelegt und wollte das auf eine neue SSID legen… leider hat das nicht funktioniert. Das VLAN2 funktioniert per Kabel. Auf Port1 liegt VLAN1 + VLAN2. Der Port 1 geht in den Procurve und alle AP‘s sind im Procurve. Das WLAN mit der zweiten SSID funktioniert wenn ich auf VLAN1 stelle, jedoch möchte meine Gäste in einem separaten Netz halten.

Viele Grüße,

JohnWorks

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 3896813060

Url: https://administrator.de/forum/mehrere-wlans-auf-draytek-vigor-2680-mit-ap-3896813060.html

Ausgedruckt am: 28.07.2025 um 23:07 Uhr

6 Kommentare

Neuester Kommentar

Moin.

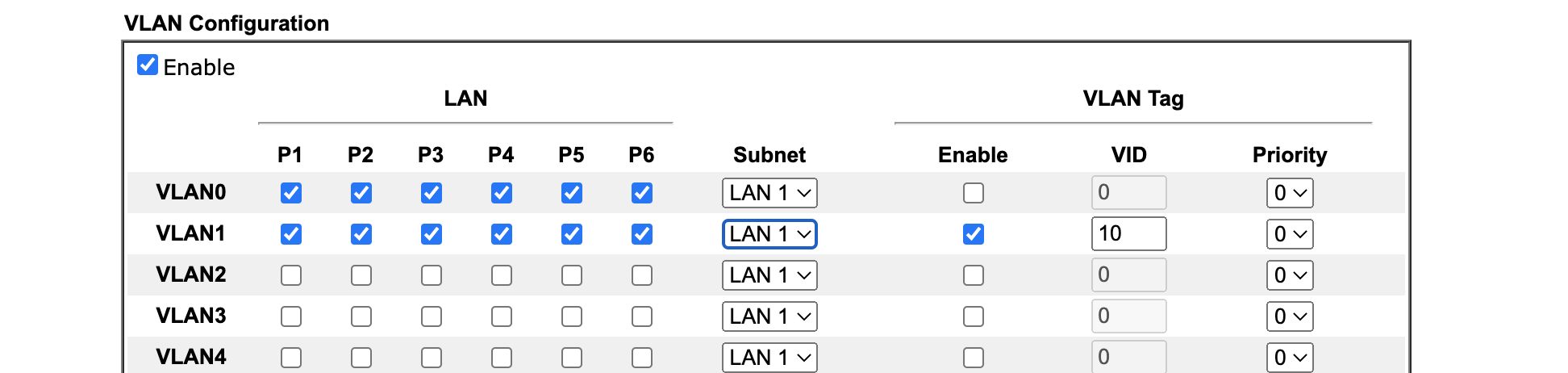

Den Vigor 2680, auf Port 1 die zwei VLANs als getagged setzen und eine PVID (im Beispiel 10 und 20) vergeben und Subnetz zuweisen. Wenn auf dem Vigor 2680 ebenfalls das WLAN genutzt wird SSID1 und SSID2 ebenfalls anhaken (habe ich hier mal ausgelassen, falls das Teil irgendwo in nem Metalkasten hängt).

Dann am Procurve-Switch auf dem Port zum Vigor VLAN10 und VLAN20 ebenfalls auf getagged setzen.

Für die Ports zu den APs das genauso wiederholen beide VLANs ebenso tagged übertragen.

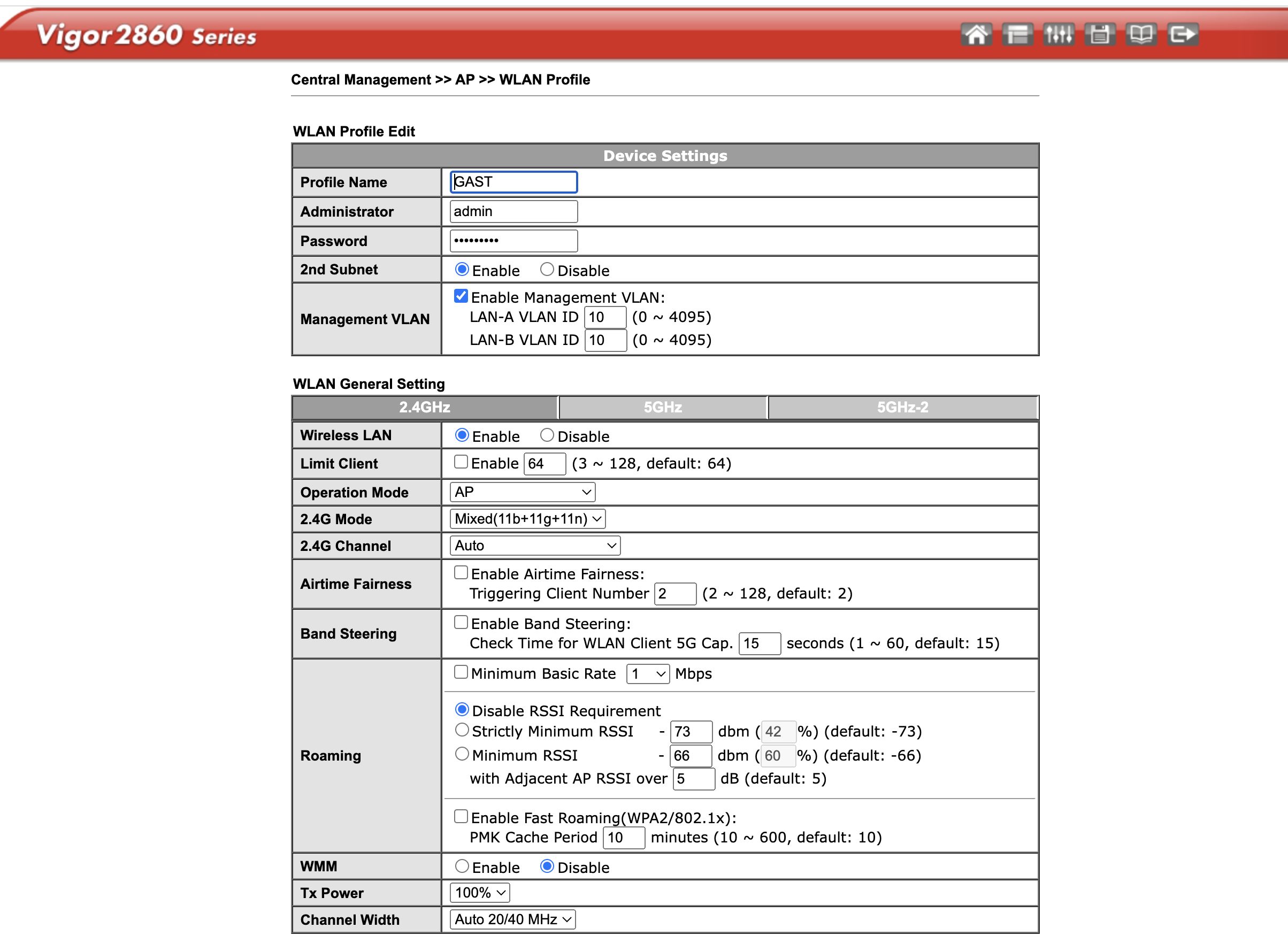

An den APs müssen die SSIDs auf die VLAN-IDS gemapped sein ebenfalls auf dem Port zum Switch getagged mit den VIDs

VLAN1 zu den APs etc. untagged übertragen, und z.B. für's Management der APs Switch etc. benutzen.

Verkabelte Access Ports am Switch dann jeweils entweder die PVID auf 10 fürs Heimnetz oder PVID auf 20 für Gäste setzen dann sind die dort angeschlossenen Endgeräte automatisch im jeweiligen VLAN.

Fettich, Affe tot.

VLAN Grundlagen

VLAN-Typen

Cheers

certguy

Den Vigor 2680, auf Port 1 die zwei VLANs als getagged setzen und eine PVID (im Beispiel 10 und 20) vergeben und Subnetz zuweisen. Wenn auf dem Vigor 2680 ebenfalls das WLAN genutzt wird SSID1 und SSID2 ebenfalls anhaken (habe ich hier mal ausgelassen, falls das Teil irgendwo in nem Metalkasten hängt).

Dann am Procurve-Switch auf dem Port zum Vigor VLAN10 und VLAN20 ebenfalls auf getagged setzen.

Für die Ports zu den APs das genauso wiederholen beide VLANs ebenso tagged übertragen.

An den APs müssen die SSIDs auf die VLAN-IDS gemapped sein ebenfalls auf dem Port zum Switch getagged mit den VIDs

VLAN1 zu den APs etc. untagged übertragen, und z.B. für's Management der APs Switch etc. benutzen.

Verkabelte Access Ports am Switch dann jeweils entweder die PVID auf 10 fürs Heimnetz oder PVID auf 20 für Gäste setzen dann sind die dort angeschlossenen Endgeräte automatisch im jeweiligen VLAN.

Fettich, Affe tot.

dies soll sich mit meinem Heimnetzwerk mischen

Mischen? Was soll das hier bitte sein? Deinen Shake oder Beton mischst du aber kein Netz. Hier ist ein Netz entweder getrennt oder in einer gemeinsamen Layer2-Domain.VLAN Grundlagen

VLAN-Typen

Cheers

certguy

Hallo,

VLANs müssen immer von Anfang bis Ende durch alle Geräte geleitet werden. Router, Switch und WLAN AP.

Das VLAN1 ist meist oder öfters das so genannte default VLAN und/oder dort sind meist alle Geräte auch Mitglied

von daher ist es ratsam dort mittels ACLs oder aber Firewallregeln alles von einander abzuschotten bzw. zu managen.

Oder aber einfach dort alle Geräte heraus zu nehmen und es nicht zu benutzen.

Dobby

VLANs müssen immer von Anfang bis Ende durch alle Geräte geleitet werden. Router, Switch und WLAN AP.

Das VLAN1 ist meist oder öfters das so genannte default VLAN und/oder dort sind meist alle Geräte auch Mitglied

von daher ist es ratsam dort mittels ACLs oder aber Firewallregeln alles von einander abzuschotten bzw. zu managen.

Oder aber einfach dort alle Geräte heraus zu nehmen und es nicht zu benutzen.

Dobby

Zitat von @108012:

VLANs müssen immer von Anfang bis Ende durch alle Geräte geleitet werden. Router, Switch und WLAN AP.

Das VLAN1 ist meist oder öfters das so genannte default VLAN und/oder dort sind meist alle Geräte auch Mitglied

von daher ist es ratsam dort mittels ACLs oder aber Firewallregeln alles von einander abzuschotten bzw. zu managen.

Oder aber einfach dort alle Geräte heraus zu nehmen und es nicht zu benutzen.

VLANs müssen immer von Anfang bis Ende durch alle Geräte geleitet werden. Router, Switch und WLAN AP.

Das VLAN1 ist meist oder öfters das so genannte default VLAN und/oder dort sind meist alle Geräte auch Mitglied

von daher ist es ratsam dort mittels ACLs oder aber Firewallregeln alles von einander abzuschotten bzw. zu managen.

Oder aber einfach dort alle Geräte heraus zu nehmen und es nicht zu benutzen.

Moin.

Bei Draytek ist ja die Logik bei VLANs etwas anders und es wird die Terminologie etwas konfus verwendet.

Auch darf man nicht vergessen das Inter VLAN Routing zu aktivieren.

Sonst hat man keinen Zugriff aus dem Management Subnetz auf nix.

Fun Fact:

Diese Einstellung wurde beim letzten Firmware Update einfach mal zurückgesetzt und man musste es händisch wieder so festlegen, wie es vor der Aktualisierung war

Gruß

Marc

Tja du hast ja auch dein MGMT im Gastnetz das macht keinen Sinn, des weiteren hast du auch nur ein Subnetz was ebenfalls falsch ist. Schau's dir oben nochmal genau an, und verstehe erst mal die Grundlagen von VLANs in deren Übertragung an Ports, ohne die macht das nämlich keinen Sinn hier.