Microsoft MFA erstmal zwangsweise die App?

Hallo zusammen,

ich kämpfe gerade mit einem Azure Tenant und der MFA.

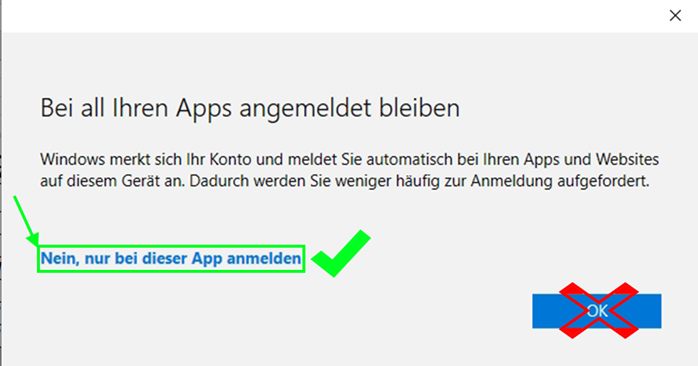

Problem ist, dass der Microsoft Authenticator (oder eine alternative App) bei neuen Accounts offenbar immer erzwungen wird:

Ich bin im Entra Admin Center schon hergegangen und habe unter:

- Schutz

-- Authentifizierungsmethoden

--- Einstellungen

---> Vom System bevorzugte Multi-Faktor-Methode <- Deaktiviert

--- Registrierungskampagne <- Deaktiviert

Die Migration der Authentifizierungsmethoden ist erledigt und in den

Richtlinien sind diverse Möglichkeiten aktiviert:

Offensichtlich interessiert es Microsoft nicht und es soll heute jeder ein Smartphone parat haben?

Hat jemand eine Patentlösung dafür, um diese Bevormundung zu beenden?

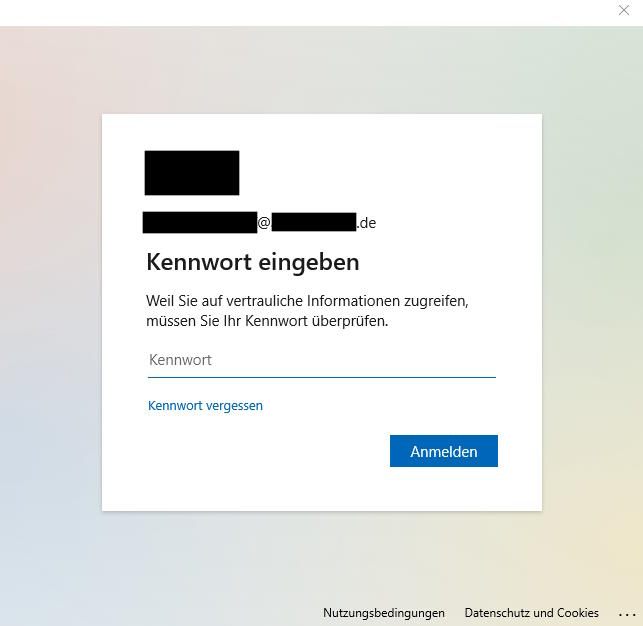

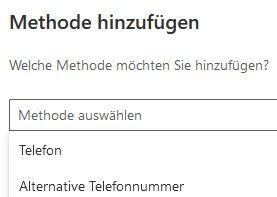

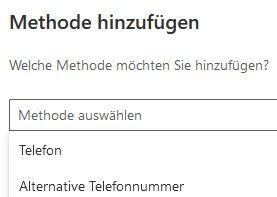

P.S.: Selbst wenn ich die Einrichtung über die Sicherheitsinformationen im Account angehe, bekomme

ich nicht alle Methoden angeboten:

--> hier habe ich den Benutzer testweise mal aus der Authenticator Gruppe ausgeschlossen.

--> hier habe ich den Benutzer testweise mal aus der Authenticator Gruppe ausgeschlossen.

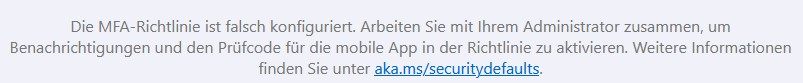

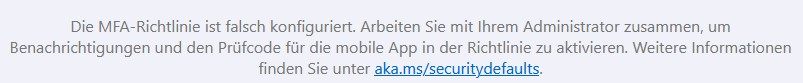

Wenn ich dann das MFA-Setup aufrufe bekomme ich dennoch den o.g. Authenticator Dialog, beim

Klick auf weiter erscheint dann allerdings:

Grüße

ToWa

ich kämpfe gerade mit einem Azure Tenant und der MFA.

Problem ist, dass der Microsoft Authenticator (oder eine alternative App) bei neuen Accounts offenbar immer erzwungen wird:

Ich bin im Entra Admin Center schon hergegangen und habe unter:

- Schutz

-- Authentifizierungsmethoden

--- Einstellungen

---> Vom System bevorzugte Multi-Faktor-Methode <- Deaktiviert

--- Registrierungskampagne <- Deaktiviert

Die Migration der Authentifizierungsmethoden ist erledigt und in den

Richtlinien sind diverse Möglichkeiten aktiviert:

- Microsoft Authenticator

- SMS

- Sprachanruf

- E-Mail OTP

Offensichtlich interessiert es Microsoft nicht und es soll heute jeder ein Smartphone parat haben?

Hat jemand eine Patentlösung dafür, um diese Bevormundung zu beenden?

P.S.: Selbst wenn ich die Einrichtung über die Sicherheitsinformationen im Account angehe, bekomme

ich nicht alle Methoden angeboten:

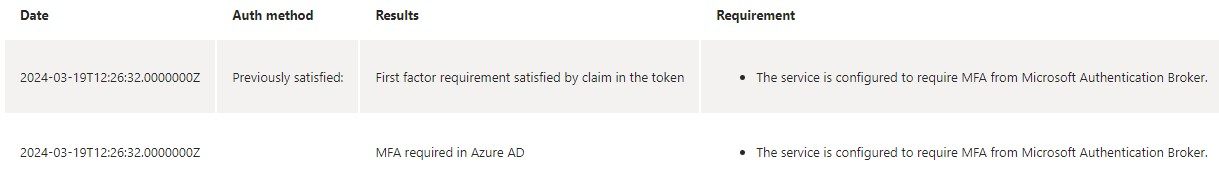

Wenn ich dann das MFA-Setup aufrufe bekomme ich dennoch den o.g. Authenticator Dialog, beim

Klick auf weiter erscheint dann allerdings:

Grüße

ToWa

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 3638230783

Url: https://administrator.de/forum/microsoft-mfa-erstmal-zwangsweise-die-app-3638230783.html

Ausgedruckt am: 15.07.2025 um 04:07 Uhr

6 Kommentare

Neuester Kommentar

Moin towa,

Ja

Ich empfehle Usern TOTP mit dem Google Authenticator (oder einer anderen TOTP App) zu verwenden.

Der MS Authenticator funktioniert aus unbekannten Grund auf 5-10% aller privaten Smartphones schlicht nicht.

Notfalls per SMS-TAN.

2FA ist sinnvoll und wichtig.

Kennwörter waren noch nie gut. Nur halt billig und einfach zu implementieren.

Stefan

Ja

Hat jemand eine Patentlösung dafür, um diese Bevormundung zu beenden?

NeinIch empfehle Usern TOTP mit dem Google Authenticator (oder einer anderen TOTP App) zu verwenden.

Der MS Authenticator funktioniert aus unbekannten Grund auf 5-10% aller privaten Smartphones schlicht nicht.

Notfalls per SMS-TAN.

2FA ist sinnvoll und wichtig.

Kennwörter waren noch nie gut. Nur halt billig und einfach zu implementieren.

Stefan

Ist bei Dir "Bedingter Zugriff" konfiguriert?

entra.microsoft.com/#view/Microsoft_AAD_ConditionalAccess/Polici ...

entra.microsoft.com/#view/Microsoft_AAD_ConditionalAccess/Polici ...

Hallo ToWa

Das klingt mir nach aktivierten Security Defaults. Diese lassen sich deaktivieren, schau mal hier nach:

Disabling security defaults

Grüsse

Daniel

Das klingt mir nach aktivierten Security Defaults. Diese lassen sich deaktivieren, schau mal hier nach:

Disabling security defaults

Grüsse

Daniel