Mikrotik hinter Fritzbox, kein Internetzugriff von neuem Subnetz aus, Problem mit Routing oder Firewall?

Hallo liebe Gemeinde,

ich komme nicht so recht mit meinem Mikrotik weiter und wie manch anderer fast am Verzweifeln.

FritzBox (DSL-Router und Modem) <-> Mikrotik

Die Fritzbox liegt auf IP 192.168.178.1

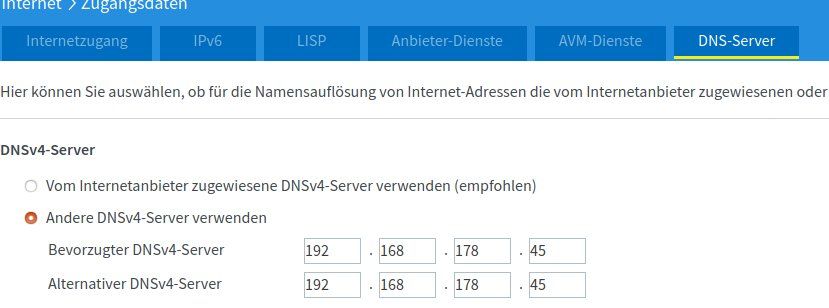

Mein Pi Hole (DNS-Server) liegt auf der 192.168.178.45 und ist in der FritzBox unter Internet -> Zugangsdaten -> DNS-Server als bevorzugter und alternativer DNS hinterlegt.

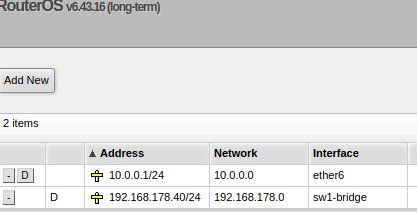

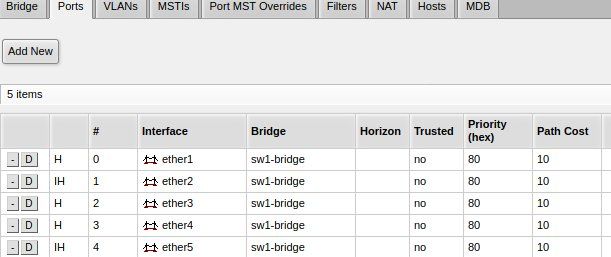

Auf dem Mikrotik (MT) sind Port 1-5 als Bridge zusammengefasst. An Port 1 hängt der Eingang von der FritzBox. Der MT hat über den DHCP Client die IP 192.168.178.40 zugeordnet bekommen.

Ziel ist, den Port 6 von meinem 192.168.178.x-LAN abzukapseln und meine Photovoltaikanlage im Bereich 10.0.0.x laufen zu lassen.

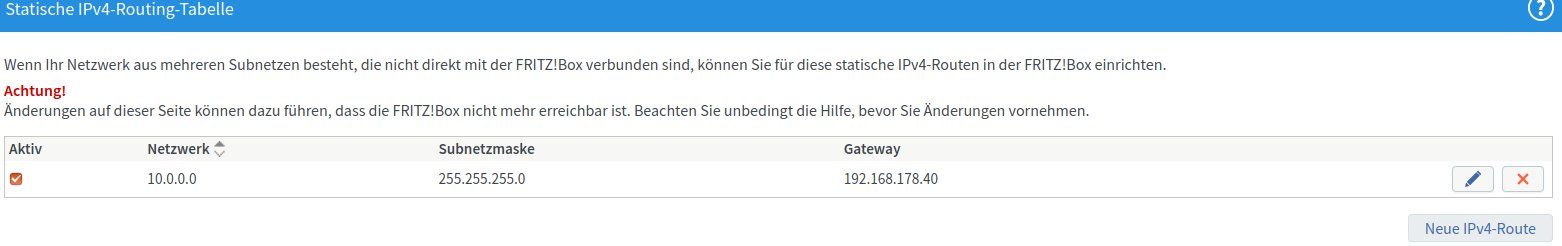

Auf der FritzBox habe ich eine statische Router eingerichtet:

Netzwerk: 10.0.0.0

Sub: 255.255.255.0

Gateway: 192.168.178.40

Ein Ping von meinem 192er-LAN zum 10er-LAN funktioniert. Das 192er-LAN kann ins Internet.

Mein Problem: Ich kann von dem 10er-LAN Netz nicht ins Internet und auch nicht das 192er-LAN anpingen.

Firewall-Regeln gibt es erstmal keine.

Was kann die Ursache sein? Hängt es mit fehlenden Forward-Regeln der Firewall zusammen. Die Routes sind ebenfalls auf FritzBox und MT hinterlegt. Bitte helft mir!

Vielen Dank!

ich komme nicht so recht mit meinem Mikrotik weiter und wie manch anderer fast am Verzweifeln.

FritzBox (DSL-Router und Modem) <-> Mikrotik

Die Fritzbox liegt auf IP 192.168.178.1

Mein Pi Hole (DNS-Server) liegt auf der 192.168.178.45 und ist in der FritzBox unter Internet -> Zugangsdaten -> DNS-Server als bevorzugter und alternativer DNS hinterlegt.

Auf dem Mikrotik (MT) sind Port 1-5 als Bridge zusammengefasst. An Port 1 hängt der Eingang von der FritzBox. Der MT hat über den DHCP Client die IP 192.168.178.40 zugeordnet bekommen.

Ziel ist, den Port 6 von meinem 192.168.178.x-LAN abzukapseln und meine Photovoltaikanlage im Bereich 10.0.0.x laufen zu lassen.

Auf der FritzBox habe ich eine statische Router eingerichtet:

Netzwerk: 10.0.0.0

Sub: 255.255.255.0

Gateway: 192.168.178.40

Ein Ping von meinem 192er-LAN zum 10er-LAN funktioniert. Das 192er-LAN kann ins Internet.

Mein Problem: Ich kann von dem 10er-LAN Netz nicht ins Internet und auch nicht das 192er-LAN anpingen.

Firewall-Regeln gibt es erstmal keine.

Was kann die Ursache sein? Hängt es mit fehlenden Forward-Regeln der Firewall zusammen. Die Routes sind ebenfalls auf FritzBox und MT hinterlegt. Bitte helft mir!

Vielen Dank!

# feb/26/2020 23:52:20 by RouterOS 6.43.16

# software id = 0U8C-YELF

#

# model = RB2011UiAS-2HnD

# serial number = 12345

/interface bridge

add name=sw1-bridge

/interface ethernet

set [ find default-name=ether6 ] name=e6-e3dc

set [ find default-name=ether1 ] name=sw1-e1

set [ find default-name=ether2 ] name=sw1-e2

set [ find default-name=ether3 ] name=sw1-e3

set [ find default-name=ether4 ] name=sw1-e4

set [ find default-name=ether5 ] name=sw1-e5

/ip pool

add name=dhcp_pool5 ranges=10.0.0.10-10.0.0.30

/ip dhcp-server

add address-pool=dhcp_pool5 disabled=no interface=e6-e3dc lease-time=3d name=\

dhcp1

/system logging action

add name=firewall target=memory

/interface bridge port

add bridge=sw1-bridge interface=sw1-e1

add bridge=sw1-bridge interface=sw1-e2

add bridge=sw1-bridge interface=sw1-e3

add bridge=sw1-bridge interface=sw1-e4

add bridge=sw1-bridge interface=sw1-e5

/ip neighbor discovery-settings

set discover-interface-list=all

/interface detect-internet

set detect-interface-list=all

/ip address

add address=10.0.0.1/24 comment=e6-gateway interface=e6-e3dc network=10.0.0.0

/ip dhcp-server network

add address=10.0.0.0/24 dns-server=192.168.178.45 gateway=10.0.0.1

/ip dns

set allow-remote-requests=yes

/ip route

add distance=1 gateway=192.168.178.1

/lcd

set enabled=no

/lcd interface pages

set 0 interfaces=wlan

/system clock

set time-zone-name=Europe/Berlin

/system logging

add topics=firewallBitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 551823

Url: https://administrator.de/forum/mikrotik-hinter-fritzbox-kein-internetzugriff-von-neuem-subnetz-aus-problem-mit-routing-oder-firewall-551823.html

Ausgedruckt am: 03.08.2025 um 01:08 Uhr

14 Kommentare

Neuester Kommentar

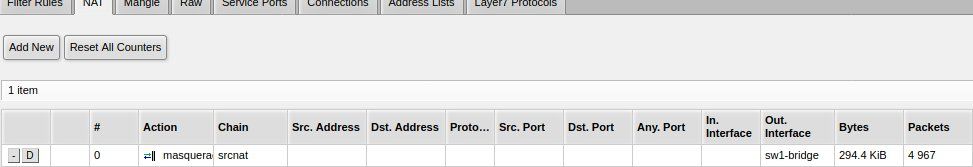

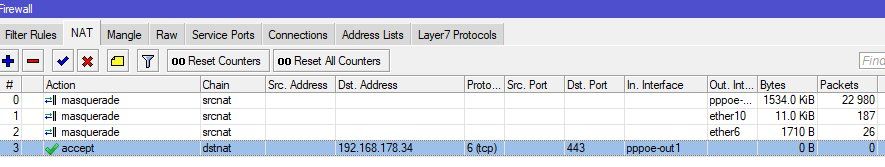

Arbeitest du mit oder ohne NAT am MT Koppelport zur FritzBox ?

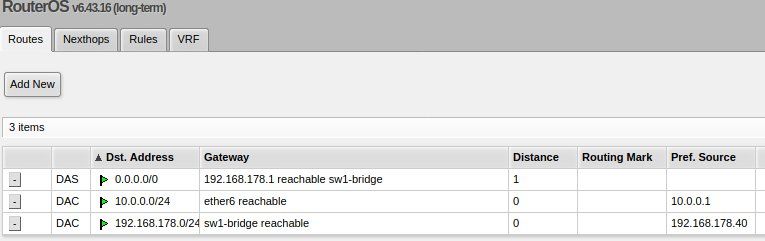

Ist die Default Route auf dem MT richtig eingestellt ?

Das kannst du unter IP -> Routes sehen ??

Ohne Default Route kann der MT natürlich nichts ins Internet routen !

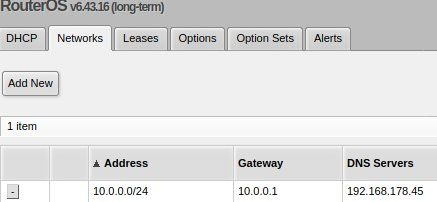

Weiterer Fehler ist oft die fehlende oder falsche DNS IP Adresse. Das muss im 10er DHCP Server entweder die FritzBox LAN IP sein oder wenn du den MT als DNS Proxy laufen lässt dann die 10er MT LAN IP.

Ansonsten immer strategisch und schrittweise vorgehen:

Tips:

Alle weiteren wichtigen Infos und Setups zu so einem Design im MT Tutorial:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Ist die Default Route auf dem MT richtig eingestellt ?

Das kannst du unter IP -> Routes sehen ??

Ohne Default Route kann der MT natürlich nichts ins Internet routen !

Weiterer Fehler ist oft die fehlende oder falsche DNS IP Adresse. Das muss im 10er DHCP Server entweder die FritzBox LAN IP sein oder wenn du den MT als DNS Proxy laufen lässt dann die 10er MT LAN IP.

Ansonsten immer strategisch und schrittweise vorgehen:

- Bekommt der Client im 10er Netz eine richtige IP und Gateway IP ?

- Kann er die lokale MT 10er LAN IP pingen ?

- Wenn ja kann der 10er Client die MT IP im FB LAN 178.40 pingen ?

- Wenn ja kann er die FritzBox LAN IP pingen ?

- Wenn ja kann er eine Internet IP wie z.B. 8.8.8.8 pingen ?

- Wenn ja kann er einen DNS Host z.B. www.heise.de pingen ?

Tips:

- WinBox Screenshots wären übersichtlicher und einfacher zu troubleshooten !

- Es ist keine gute Idee eine Router IP (MT) per DHCP vergeben zu lassen. Ändert die sich einmal ist es aus mit dem Routing im Netz ! Sinnvoller ist es hier einen statische IP außerhalb der FritzBox DHCP Range zu verwenden z.B. .254. Zumindestens aber eine feste, statische DHCP Vergabe über die Mac Adresse, damit sich diese Router IP nie dynmaisch ändern kann !

Alle weiteren wichtigen Infos und Setups zu so einem Design im MT Tutorial:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

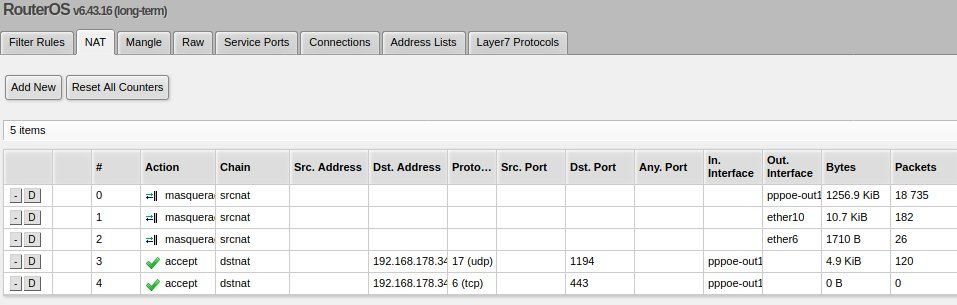

Man muss sich halt immer VORHER sehr genau überlegen ob man am kaskadierten Router mit oder ohne NAT arbeitet !!!

Mit NAT bedeutet das dann eine statische Router auf dem davor liegenden Router überflüssig ist. Klar, denn dieser Router "sieht" das IP netz hinter dem 2ten Router ja nicht, da sein gesamter Traffic auf die lokale WAN IP Adresse übersetzt wird als Absender IP. Daher "denkt" der Internet Router das aller Traffic aus dem lokalen LAN kommt.

Nachteil:

Die NAT Firewall blockiert allen Traffic der vom Koppelnetz ins lokale LAN des 2ten Routers will. Sprich transparente Kommunikation zwischen beiden Netzen ist so nicht mehr möglich.

Wer rein nur aus dem 2ten LAN Richtung Internet geht und keine Kommunikation zwischen den beiden LANs will für den ist NAT OK.

Auch dein Design einer späteren Modem Anbindung direkt ans Internet erzwingt natürlich einen NAT Betrieb, keine Frage.

Viele wollen aber eine Kommunikation zwischen beiden LANs und da ist NAT in der Kaskade dann die absolut falsche Wahl, denn es ist ja eine Einbahnstrasse. In solchen Designs darf also kein NAT verwendet werden.

Dieses Routing Tutorial beschreibt beide Designs im Detail:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

VORHER überlegen was man will bzw. welche Anforderung besteht ist hier also Pflicht.

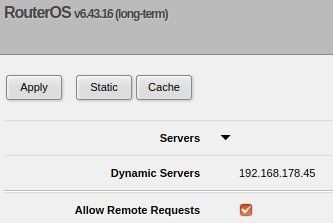

Mit dem Haken bei "Allow remote requests" aktivierst du den MT dann generell als Proxy DNS Server. Du musst dann nicht mehr den davor kaskadierten Router als DNS Server bei den Endgeräten an den MT Netzen angeben sondern dann kann es die IP des MT auch selber sein. Entsprechend kann man dann auch die lokale IP des MT in seinen DNS Einstellungen als DNS IP Adresse an die Endgeräte ausliefern. Idealerweise konfiguriert man dann im DNS 2 IP Adressen primäre den MT selber und sekundäre die des davorliegenden Routers um erhöhte Redundanz zu haben !

In deinem Falle wäre dann der DNS Server den alle DHCPs vergeben primär natürlich IMMER der Pi-Hole, logisch ! Der Pi-Hole muss zwangsweise in allen IP Segmenten immer der zentrale DNS Server sein für ALLE Endgeräte.

Klar, denn sonst wäre die Sicherheit die er bringt für die Katz sollte man das umgehen.

Mit NAT bedeutet das dann eine statische Router auf dem davor liegenden Router überflüssig ist. Klar, denn dieser Router "sieht" das IP netz hinter dem 2ten Router ja nicht, da sein gesamter Traffic auf die lokale WAN IP Adresse übersetzt wird als Absender IP. Daher "denkt" der Internet Router das aller Traffic aus dem lokalen LAN kommt.

Nachteil:

Die NAT Firewall blockiert allen Traffic der vom Koppelnetz ins lokale LAN des 2ten Routers will. Sprich transparente Kommunikation zwischen beiden Netzen ist so nicht mehr möglich.

Wer rein nur aus dem 2ten LAN Richtung Internet geht und keine Kommunikation zwischen den beiden LANs will für den ist NAT OK.

Auch dein Design einer späteren Modem Anbindung direkt ans Internet erzwingt natürlich einen NAT Betrieb, keine Frage.

Viele wollen aber eine Kommunikation zwischen beiden LANs und da ist NAT in der Kaskade dann die absolut falsche Wahl, denn es ist ja eine Einbahnstrasse. In solchen Designs darf also kein NAT verwendet werden.

Dieses Routing Tutorial beschreibt beide Designs im Detail:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

VORHER überlegen was man will bzw. welche Anforderung besteht ist hier also Pflicht.

Eine Verständnisfrage zum DNS-Server habe ich noch. Auf dem MT wurde der DNS automatisch erkannt.

Das ist richtig !Mit dem Haken bei "Allow remote requests" aktivierst du den MT dann generell als Proxy DNS Server. Du musst dann nicht mehr den davor kaskadierten Router als DNS Server bei den Endgeräten an den MT Netzen angeben sondern dann kann es die IP des MT auch selber sein. Entsprechend kann man dann auch die lokale IP des MT in seinen DNS Einstellungen als DNS IP Adresse an die Endgeräte ausliefern. Idealerweise konfiguriert man dann im DNS 2 IP Adressen primäre den MT selber und sekundäre die des davorliegenden Routers um erhöhte Redundanz zu haben !

In deinem Falle wäre dann der DNS Server den alle DHCPs vergeben primär natürlich IMMER der Pi-Hole, logisch ! Der Pi-Hole muss zwangsweise in allen IP Segmenten immer der zentrale DNS Server sein für ALLE Endgeräte.

Klar, denn sonst wäre die Sicherheit die er bringt für die Katz sollte man das umgehen.

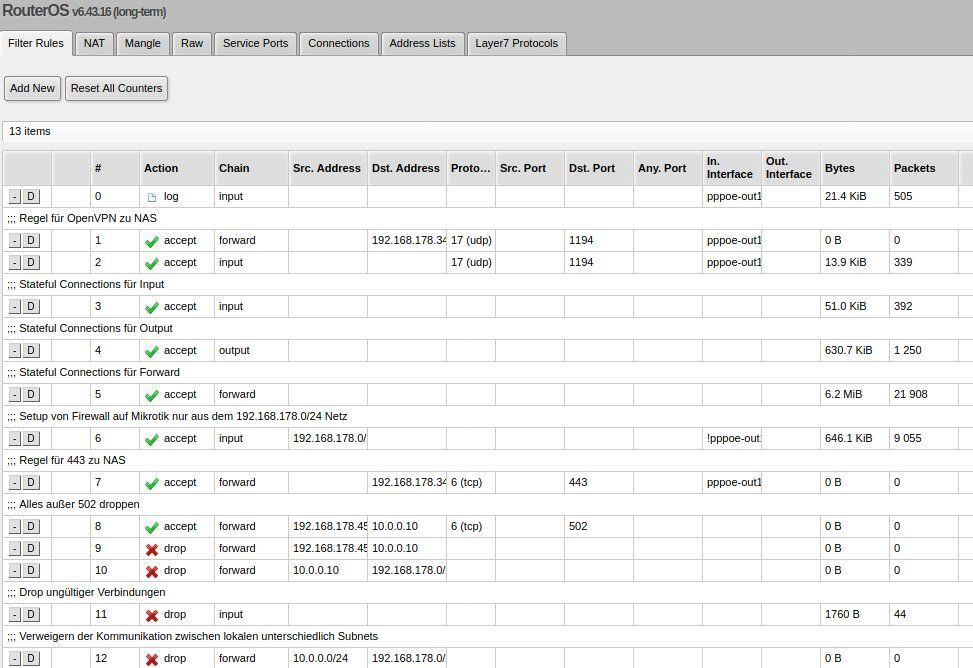

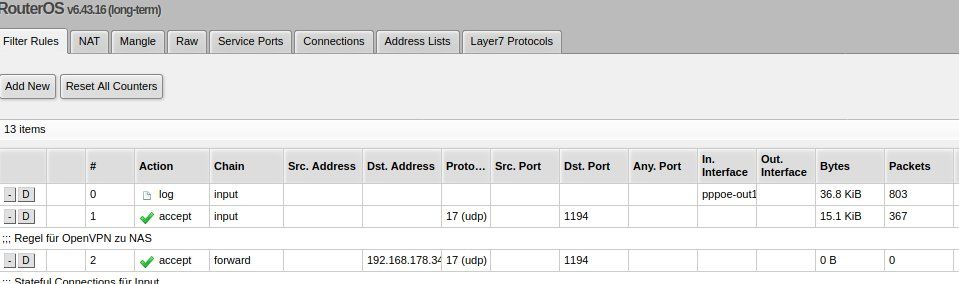

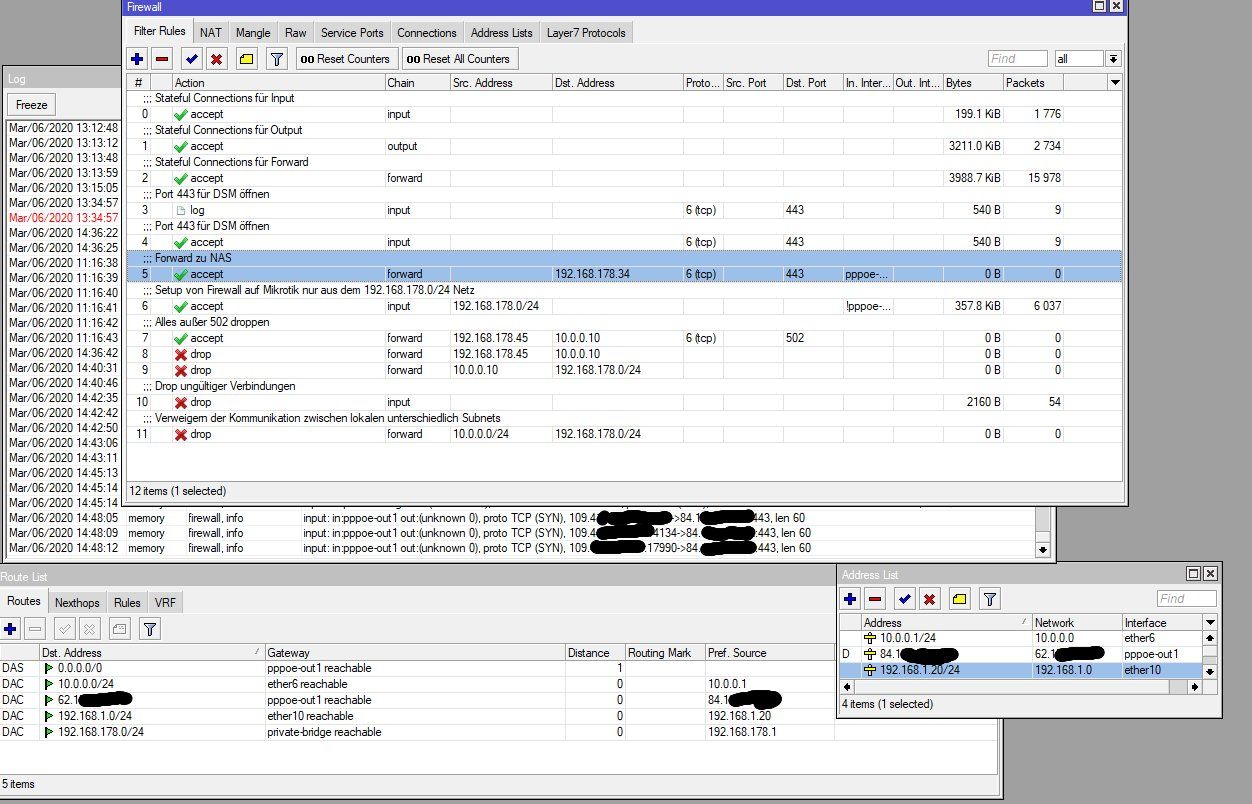

Nun bekomme ich es allerdings nicht hin, den Port 1194 (UDP) für VPN weiter zu Synology zu routen.

Die Firewall Regel muss an der richtigen Stelle stehen !Clientverbindung OpenVPN Mikrotik

Screenshot Nr. 6 !

Sieht so aus als ob die Port Forwarding Regel stimmt aber du vergessen hast die Firewall für UDP 1194 zu öffnen ?!

Wenn du einen Mikrotik Router hast ist es doch dann vollkommen sinnfrei die OpenVPN Verbindung dann noch über die Synology zu machen ! Damit lässt du dann wieder ungeschützten Internet Traffic in dein sonst sicheres lokales LAN !

Willst du das wirklich ???

Der o.a. Thread zeigt dir wie du das sinnvoller und sicherer auf dem MT einrichten kannst und die Synology dann bleibt was sie ist und am besten kann... ein NAS !!

Das gleiche Drama hatten wir hier kürzlich schon einmal !

OpenVPN aufsetzen um sicheren Zugang zu Synology NAS zu erhalten

Der Traffic kommt zwar rein, aber wird nicht weiter geroutet.

Mit "Routing" hat das nichts zu tun. Du hast ja nicht mehrere IP Netze. Das ist rein ein Port Forwarding Problem.Hier steht genau wie es geht:

forum.mikrotik.com/viewtopic.php?t=124848

youtube.com/watch?v=U6hJ8HoDhLs (OpenVPN Port UDP 1194 ersetzen)

forum.mikrotik.com/viewtopic.php?t=134748

Google einfach mal nach "mikrotik port forward openvpn" ! Gibt tausende von Einträgen dazu. Alle immer gleich.

Ruhig bleiben...es funktioniert fehlerlos mit dem richtigen Kommando

Wenn alle Stricke reissen die FW Settings mal mit /ip firewall filter export und dto. mit ip firewall nat... hier anonymisiert posten.

Was soll uns denn "#comment-1431966" nun sagen ??

Clientverbindung OpenVPN Mikrotik

Das ist rein ein Reverse Proxy und DNS Ding.

Ansonsten bleibe beim Standard VPN Port oder nutze einen aus der Ephemeral Port Range.

da ich mich jetzt an OpenVPN auf dem MT versuche möchte.

Eigentlich eine Lachnummer und im Handumdrehen erledigt ! Guckst du hier:Clientverbindung OpenVPN Mikrotik

Nur wie bringe ich das sinnvoll in Einklang?

Du hast Recht, der Router ist da komplett raus ! Logisch, der ist Layer 3 only.Das ist rein ein Reverse Proxy und DNS Ding.

Ansonsten bleibe beim Standard VPN Port oder nutze einen aus der Ephemeral Port Range.