MikroTik: kaskadisches Core-Netzwerk CCR-CRS-CRS mit Satelliten-Swichtes+APs - ein Versuch einer Anleitung von A-Z

Hallo zusammen,

da ich mit der gelieferten Konfiguration meiner MikroTiks nicht so zufrieden bin, fange ich von vorne an.

Das liegt daran, dass ich Änderungen/Erweiterungen nicht so einfach transparent dokumentieren kann und die Fehlersuche doch erschwert ist bei den vielen aktiven Optionen.

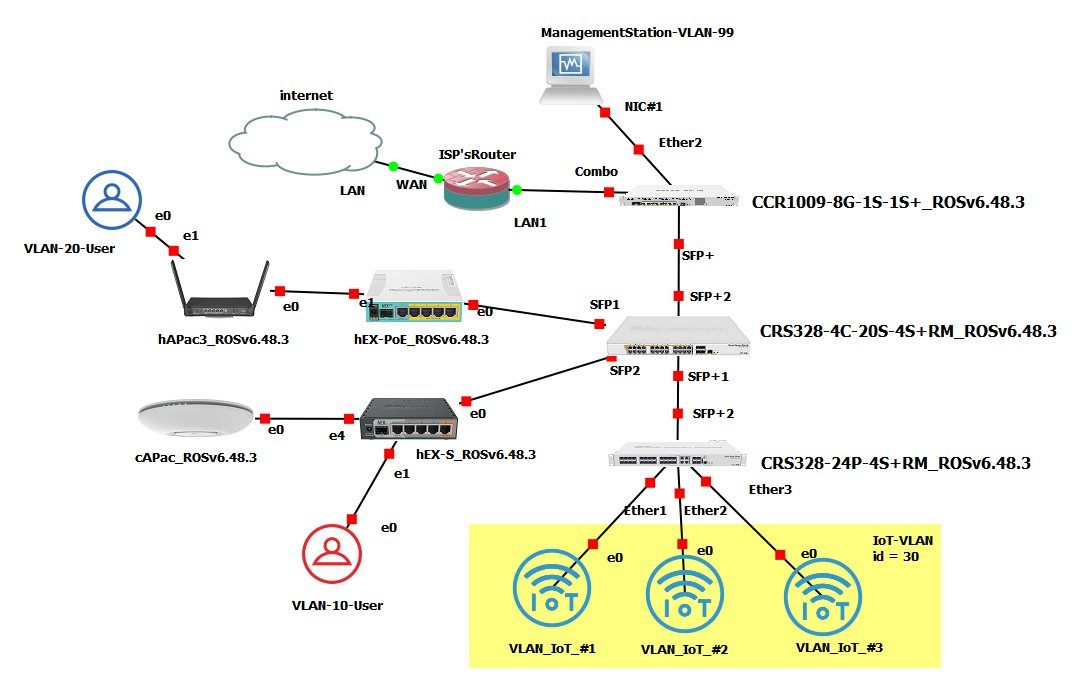

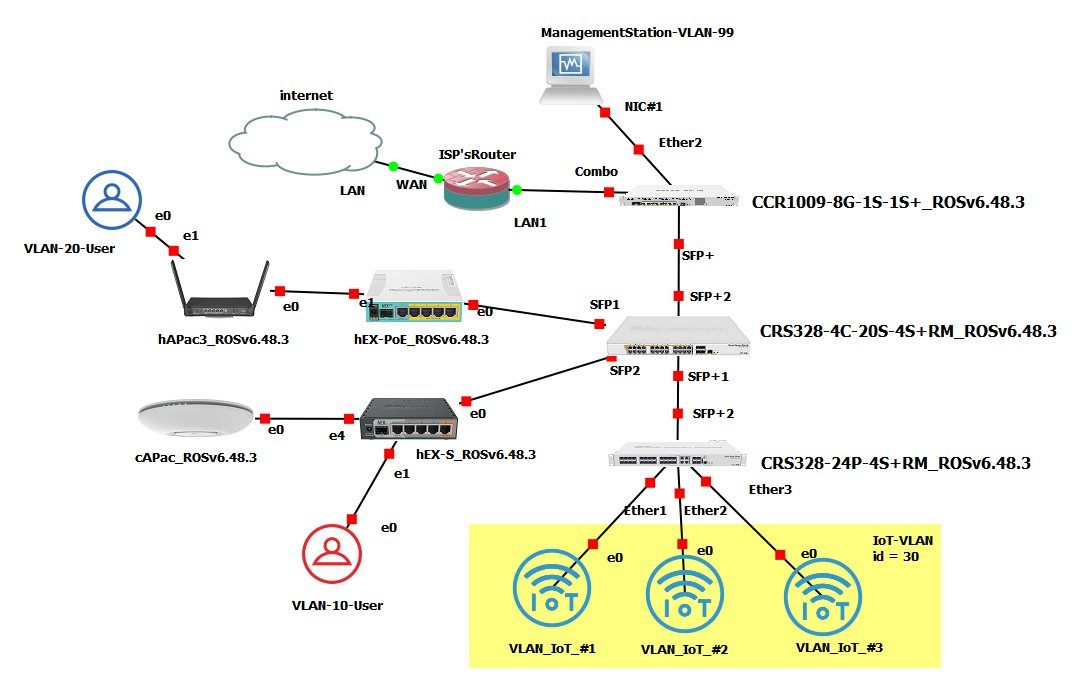

Die Netzwerktopologie ist doch recht umfangreich.

Die Kasskade im Kern liegt daran, dass Router hat nur ein Ausgang für DAC hat, was hier genutzt wird. Link Aggregation könnte auch gemacht werden, evtl. braucht es dies gar nicht aber so komme ich nicht in die Situation dies testen zu müssen.

Zudem hatte ich Ende letzten Jahres keine besseren Switches leider keine bessere Kombination gefunden für min. 10 SFP für Glasfaser und min. 10 PoE für die Gegensprechanlage (mit Aussicht auf zukünftiger Erweiterung).

Die Satelliten, sprich die hEX... und cAP... ergeben sich durch die bauliche Situation des Mehrfamilienhauses. Die Netzwerkübersicht ist noch nicht komplett, da fehlen noch ein paar Satelliten aber für eine erste Grundkonfiguration reicht es.

Da ich irgendwann an die Grenzen einer sauberen Dokumentation stossen werden, dokumentiere ich ganzen Umfang und Detail auf PackElend/MikroTik (github.com) und würde es hier nur die Schritte stichwortartig festhalten. Wenn immer nötig werde ich auch die Konfiguration hier festhalten.

Ich möchte die Reise auf mehrere Etappen, wie schon auf GitHub angedeutet, aufteilen. Ich fange erstmal an mit der reinen LAN-Netzwerksegmentierung. Da noch der ISP-Router (eien FRITZ!Box) in der Kette hängt, macht diese erstmal die Firewall.

Hier die Netzwerkübersicht:

Was sind nun meine ersten Schritte???

Nach den exzellenten Beschreibungen

(3) auf dem CCR die VLAN-Interfaces unter der bridge-VLANs einrichten

Hier nun die Frage, ist das Vorgehen soweit korrekt?

da ich mit der gelieferten Konfiguration meiner MikroTiks nicht so zufrieden bin, fange ich von vorne an.

Das liegt daran, dass ich Änderungen/Erweiterungen nicht so einfach transparent dokumentieren kann und die Fehlersuche doch erschwert ist bei den vielen aktiven Optionen.

Die Netzwerktopologie ist doch recht umfangreich.

Die Kasskade im Kern liegt daran, dass Router hat nur ein Ausgang für DAC hat, was hier genutzt wird. Link Aggregation könnte auch gemacht werden, evtl. braucht es dies gar nicht aber so komme ich nicht in die Situation dies testen zu müssen.

Zudem hatte ich Ende letzten Jahres keine besseren Switches leider keine bessere Kombination gefunden für min. 10 SFP für Glasfaser und min. 10 PoE für die Gegensprechanlage (mit Aussicht auf zukünftiger Erweiterung).

Die Satelliten, sprich die hEX... und cAP... ergeben sich durch die bauliche Situation des Mehrfamilienhauses. Die Netzwerkübersicht ist noch nicht komplett, da fehlen noch ein paar Satelliten aber für eine erste Grundkonfiguration reicht es.

Da ich irgendwann an die Grenzen einer sauberen Dokumentation stossen werden, dokumentiere ich ganzen Umfang und Detail auf PackElend/MikroTik (github.com) und würde es hier nur die Schritte stichwortartig festhalten. Wenn immer nötig werde ich auch die Konfiguration hier festhalten.

Ich möchte die Reise auf mehrere Etappen, wie schon auf GitHub angedeutet, aufteilen. Ich fange erstmal an mit der reinen LAN-Netzwerksegmentierung. Da noch der ISP-Router (eien FRITZ!Box) in der Kette hängt, macht diese erstmal die Firewall.

Hier die Netzwerkübersicht:

Was sind nun meine ersten Schritte???

Nach den exzellenten Beschreibungen

- Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

- Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik (ich glaube die c't hat dies für Funkkutscher | c't | Heise Magazine verwendet)

- Using RouterOS to VLAN your network - MikroTik

- Changes to ROS since 6.41 - MUM - MikroTik

- und weiteren (finde sie gerade leider nicht alle)

- (1) DHCP-Client auf dem WAN-Port (Combo-Port) des CCR1009 einrichten

- Standard Route wird von RouterOS dynamisch erstellt, da es www auf dem WAN-Port erkennt.

- (2) auf jedem Router und Switch eine Bridge-Interface einrichten, genannt bridge-VLANs

- jedem Bridge-Interface, sog. Bridge-Port oder CPU-Port eine IP geben:

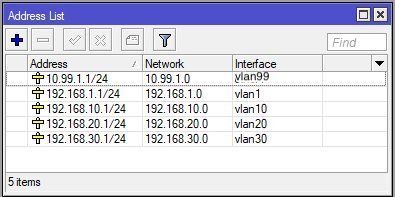

/ip addressadd ... - die jeweiligen APs und TPs hinzufügen, auf dem jeweiligen Gerät hinzufügen. Bei den TPs kann man entscheiden, ob man alle VLANs dort einrichtet oder nur diese, die dort erwartet werden, sprich das IoT-VLAN wird nur auf den CORE-Geräten eingerichtet. Eine schlichte Übersicht für die CORE-Geräte:

- APs werden über

/ interface bridge porteingerichtet! - TPs werden über

/ interface bridge vlaneingerichtet! - CCR:

- Bridge-Port = AP für VLAN 99

- Eth2 = AP für VLAN99

- SFP+ = TP für VLAN10, 20, 30, 99

- CSR_SFP

- Bridge-Port = AP für VLAN 99

- SFP = TP für VLAN 10, 20, 99

- SFP+ = TP für VLAN 30, 99

- CSR_PoE:

- Bridge-Port = AP für VLAN 99

- Eth1-3 = AP für VLAN 30

- SFP+ = TP für VLAN 30, 99

- hierauf dann je einen DHCP-Server einrichten

- DNS-Server ist der Gateway, warum?, siehe hier: MikroTik RouterOS: (dämliche) Frage, wie DNS-Abfragen weitergeleitet werden, DCHP DNS-Einstellungen

- (4) dem CCR mitteilen auf welchen Interface welche IPs anzutreffen sind:

/ip addressadd ...

- (5) DNS-Server auf dem CCR mit der Option

allow-remote-requests=yes

- (6) VLAN-Filter aktivieren

Hier nun die Frage, ist das Vorgehen soweit korrekt?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 667592

Url: https://administrator.de/forum/mikrotik-kaskadisches-core-netzwerk-ccr-crs-crs-mit-satelliten-swichtes-aps-ein-versuch-einer-anleitung-von-a-667592.html

Ausgedruckt am: 23.07.2025 um 09:07 Uhr

23 Kommentare

Neuester Kommentar

da ich mit der gelieferten Konfiguration meiner MikroTiks nicht so zufrieden bin

Sorry, aber was ist das für eine sinnfreie Aussage ?! Jeder Hersteller liefert seine Switches mit einer Banalkonfig: alle Ports in VLAN 1 und keinerlei andere Konfig. Quasi also wie ein ungemanagter Banalswitch.Jeder muss also IMMER die Konfiguration eines jeden Switches auf der Welt konfigtechnisch anfassen wenn er etwas gehobene Ansprüche an seine Netzwerk Infrastruktur hat als ein simples, banales Heimnetz wo alles dumm in einer gemeinsamen, flachen L2 Hierarchie liegt.

Deine Logik ist da also etwas schwer verständlich...

Die Netzwerktopologie ist doch recht umfangreich.

Gegen ein Krankenhaus Netzwerk mit 3000 Ports ist das eher eine Lachnummer auf Heimnetz Niveau. Auch hier sind Ansichten immer relativ und in einem Administrator Forum sollte man sowas nie so unreflektiert werten...So und nun erstmal zurüch zum Thread....

1.)

Eine DHCP Client Anbindung an den ISP Router ist immer eine schelchte Lösung. Grund: Du bekommst eine dynamische IP die sich immer ändern kann. An dieser IP Adresse hängt eine deiner wichtigstens Routen vom ISP Router zu deinem VLAN Router. Es ist logischerweise keine gute Idee diese auf dynamischen IP Adressen basieren zu lassen, das weiss auch ein Laie. Hier solltest du imemr eine feste statische IP Adressierung verwenden !

Ausnahme: Du kannst mit dem ISP Router Mac Adress basierte feste IPs im DHCP Server vergeben, dann ist das tolerabel mit den DHCP Client.

2.)

Punkt 2.1 Ist hier vollkommen falsch !!!

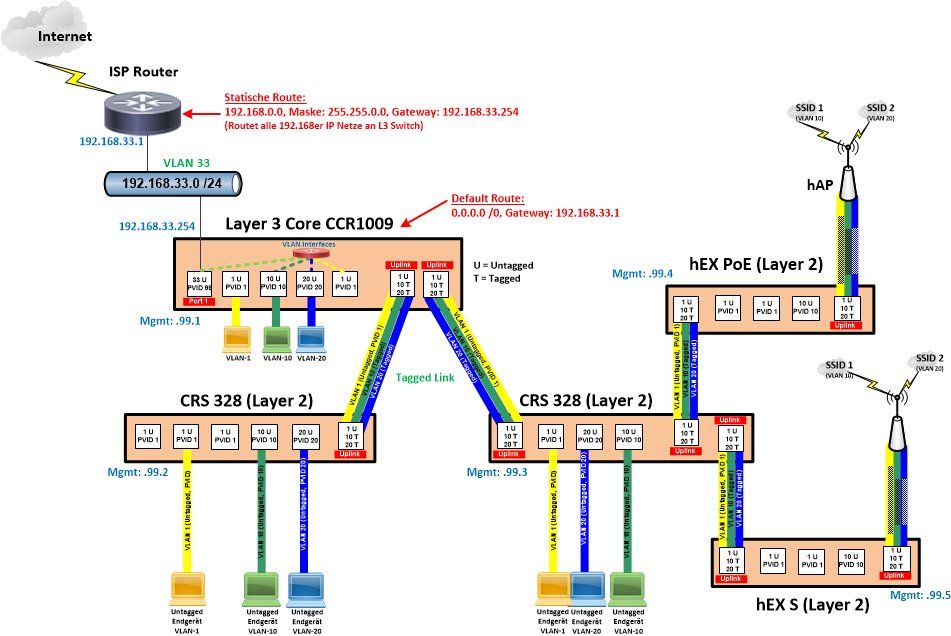

Du musst erstmal bestimmen WELCHER Switch dein Layer 3 Switch werden soll ! Der Switch also der zwischen den VLANs routen soll. Sinnvoll ist hier der CCR1009 oder der zentrale CRS328-4C. Einzig nur dieser Switch bekommt VLAN IP Adressen die anderen NICHT !!!

Wenn du es allerdings ganz toll machen willst dann lässt du BEIDE MTs in einem HA Design laufen im Core mit VRRP Redundanz. So hast du ein Hochverfügbarkeits Core. Ob du das machst oder nicht ist abhängig von deinen Anforderungen ans Netzwerk.

Alle anderen sind Layer 2 Switches und haben rein NUR die VLANs konfiguriert bzw. switchen rein nur im Layer 2 ! Einzig eine IP Adresse haben die und das ist die Management IP im VLAN 99. KEINE anderen IPs !

ALLE Ports sind immer VLAN-Bridge Member Ports !!!

Mit der PVID bestimmst du un welchem VLAN Endgeräte untagged arbeiten sollen und mit dem Tagging bestimmst du wenn sie selber VLANs übertragen bekommen sollen wie z.B. bei MSSID APs usw.

Hier machst du also im Punkt 2.1 und 2.2 einen fundamentalen Design und Konfg Denkfehler oben !

Ansonsten ist dein Vorgehen soweit korrekt !

Das große Ganze sähe aus Switch Sicht für L2 und L3 bezogen auf dein Netz dann so aus:

Ich habe mir diese bei einem MT-Lieferanten bestellt mit einer funktionallen Ersteinrichtung.

Aaahhsoo...sorry, missverstanden bzw. hattest du in der Tat nicht erwähnt. Dann solltest du aber sehr schnell mal den Lieferanten wechseln, denn wenn der so ein banales Setup nicht hinbekommt ist der wohl ein Reinfall bzw. gänzlich die falsche Wahl was seine MT Kenntnisse angetrifft.kann ich machen, würde dann alles für DHCP und Standard Route statisch einstellen.

Wäre der bessere Weg !Fixe-IP würde dann später beim ISP bestellt, wenn denn mal soweit alles läuft.

Hat ja aber erstmal rein gar nix mit deiner interen IP Adressierung zu tun und brauchst du auch nicht zwingend. Nicht das du hier schon wieder etwas missverstehst.Die Provider Adressierung ist für dein internes Netzwerk natürlich erstmal völlig irrelevant !

CCR1009 ist Layer 3, dort hier werden die DHCP-Server und IP-Addressen Bereiche pro Interface eingerichtet

Pro VLAN Interfacemeinst du sicher und das passt dann auch bzw. siehst du ja auch so in der obigen Zeichnung wie es auszusehen hat !CRS... hier wird nur eine IP-Addresse für das Bridge-Port angeben

Nein ! Niemals in einem VLAN Setup eine IP auf das Bridgeport Interface setzen. Das führt zum sofortigen Scheitern des Setups ! Das MT VLAN Tutorial weiss MEHRFACH auf diesen Fehler hin es nicht zu tun !! IP immer auf das Management VLAN Interface !!du beziehst dich darauf, dass RouterOS unter /interface bridge vlan dynamisch Einträge macht, wenn er ein VLAN erkennt

Ja, aber dort wird niemals etwas dynamisch eingetragen und schon gar nichts erkannt. Diese Zuordnung musst immer DU im Switch Setup machen !Unter "Bridge Ports" werden generell die Member Ports der VLAN Bridge eingetragen. Das sind bei dir immer alle physischen Ports in deinem VLAN Setup.

Router OS kann auch ein reiner Router sein mit dedizierten IP Adressen auf den physischen Interfaces. Das ist aber ein Setup was du hier gar nicht hast. Also musst du alle physischen Ports auch als Member Ports definieren.

Das Bridge VLAN definiert dann die VLANs des Switches und welche Ports Taggen sollen. Nur Taggen. Untagged bestimmst du allein mit der Port PVID. All das steht aber auch so explizit mehrfach im VLAN Tutorial ! Lesen und verstehen...!

was passiert eigentlich in diesem Fall, wenn kein /interface bridge konfigiert ist?

Dann arbeitet dein MT rein als Port basierter IP Router. Damit ist dein VLAN Setup oben unmöglich. Router OS kann eben beides. Es hängt rein von DIR und deiner Konfig ab wie das Gerät arbeitet oder arbeiten soll.keine VLAN=1 mehr sehen möchte, was heisst, dass ich irgendwo etwas übersehen habe

Macht aus Sicherheitssicht auch SinnVLAN = 1 soll ein Sackgase enden

Dann vergibt man keinerlei PVID 1 auf den Ports und konfiguriert KEIN IP Interface fürs VLAN 1. Ganz einfach und simpel. wohl das Word Bridge-Prot und CPU-Port in den mundgenommen und mich selber verwirrt.

Nicht nur dich selber sondern auch die Community hier... Steht in Mikrotik VLAN Konfiguration ab RouterOS Version 6.41 ja schön in rot und auch in anderen Konfigs so, z.B.:

Nein !Das ist schlicht falsch und du solltest aufhören solche falschen Tatsachen hier zu verbreiten. Zumindestens was das hiesige VLAN Tutorial anbetrifft steht dort mehrmals der Hinweis in einem VLAN Setup keine IP Adressen direkt auf das Bridge Interface zu legen !! Wenn also dann bitte RICHTIG lesen und zitieren !

Es ist sogar ein Bild der IP Adressierung dort gepostet was nirgendwo das Bridge Interface selber in der IP Adressierung zeigt sondern ausschliesslich VLAN Interfaces:

IP Adressen in deinem VLAN Umfeld also immer nur auf VLAN Interfaces ! Einzige Ausnahme mag nur der Koppelport auf den ISP Router sein. Ob man den als dedizierten Routing Port (kein Bridge Member !) oder über ein VLAN IP Interface routet ist eine rein kosmetische und persönliche Geschmacksfrage.

Dies bekommt er nur, wenn er zuvor im entsprechenden VLAN war

Nein, dies bekommt er nur wenn er in der Bridge VLAN Konfig als Tagged Port für dieses VLAN eingetragen ist.Kommen wir mal zu den Topic Punkten von dir...

1.)

Die Layer 3+ Funktionen, stehen prinzipiel direkt an jedem IP-fähigen /interface zur Verfügung

Ja, das ist bei allen Geräten mit Router OS so. Wie sie das tun ist allein von DEINER Konfig abhängig.Zugriff auf das Router OS geschieht dann ganz simpel über die IP Adresse die du dem Management VLAN IP Interface vergeben hast, fertisch.

Und ja alles muss natürlich den richtigen VLAN Tag haben um wieder dem Interface oder dem VLAN zugeordnet werden zu können. Welche VLAN IDs der Switch "kennt" und wie er Taggen soll definierst du wie bei jedem Switch in den "Bridge VLANs".

Eigentlich wäre es nun vorteilhaft, wenn ich unter /interface bridge ports das BRIDGE-PORT hinzufügen kann

Erstmal ist der Port ein Mann und zweitens ist das ja auch so. Alle physischen Ports sind in deinem Setup ja Member der VLAN Bridge, folglich sollte dann dort auch jeder physische Port aufgelistet sein !Das also was du als vorteilhaft ansiehst ist ein simples Muss !

In den VLAN Bridge Settings sagst du lediglich ob dieser Port für VLAN x getagged werden soll oder nicht. Nicht mehr und nicht weniger....

2.)

Nein ! Auch Layer 3 Switching macht Mikrotik in Hardware. (Fast Switching) Das "siehst" du aber nicht in der Konfig da es Switch Chip intern passiert. Ist für die Konfiguration an sich also nicht relevant.

ist es per se ein tagged port / trunk port, d. h.

Intern ja. Auch ein untagged Endgeräte Port (PVID) wird in der internen Switching Backplane getagged damit der Switch alles eindeutig zuordnen kann. Das aktiviert man mit dem Button "VLAN Filtering".Hat dich aber auch nicht zu kümmern, denn für dich als Konfigurator kann es völlig Wumpe sein was intern im Silizium passiert. Du siehst das ja letzutlich auch nicht in der Konfig.

ich dachte bis dahin, das der Filter, der Zugriff auf CPU über VLAN30 erlaubt

Der MT ist ein Router. Dort ist generell erstmal Zugriff auf alles erlaubt sofern das konfiguriert ist. Wenn du etwas unterbinden willst musst du das immer über die Firewall Konfig machen mit einer Blacklist.Firewall hat aber erstmal mit dem grundsätzlichen VLAN Setup NICHTS zu tun und sollte immer erst ganz am Schluss passieren wenn alles rennt. Wie üblich bei IP Accesslisten.

und daher die dyamischen /interface bridge vlan-Table-Einträge enstehen.

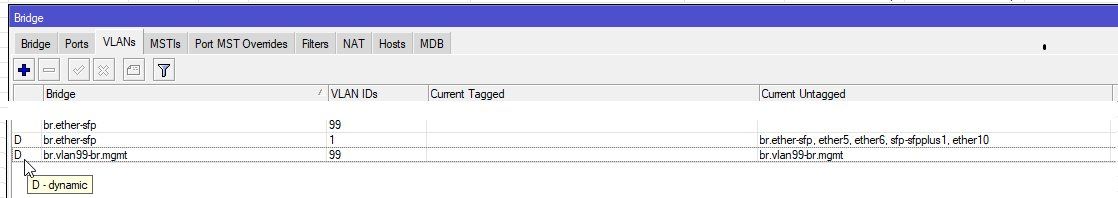

Diese "entstehen" ausschliesslich nur für UNtagged Ports die du da NICHT eingtragen musst. Das passiert durch die PVID Settings. Über die PVID "erkennt" der MT diese Ports und trägt sie automatisch als untagegd ein. Wie gesagt einzig NUR für untagged Ports NICHT aber für Tagged Ports die du als Konfigurator explizit setzen musst. Da ist rein gar nix dynamisch.Meiner mach aber eine dynamischen Eintrag:

Wie bereits mehrfach gesagt und oben beschrieben: NUR die UNtagged Ports via PVID !wie kommen die anderen VLANs zur CPU durch?

Wie bei jedem Router werden sie geroutet sofern ein Layer 3 Switching definiert ist.Das ist immer definiert sowie ein VLAN eine IP Adresse zugewiesen bekommen hat. In diesem Moment kann darüber, wie üblich bei L3, geroutet werden ohne Einschränkung.

Deshalb ja auch der Appell an dich die IP VLAN Adressen einzig und allein NUR auf dem Layer 3 Core Switch zu definieren und NICHT aber auf den Layer 2 Access Switches. Diese haben lediglich NUR ihre Management IP Adresse in VLAN 99 und gut iss !!

Das passt würde dann auch zur MikroTik VLAN Anleitung passen

Was hattest du gedacht, das wir hier etwas posten was Unsinn ist ? Das wäre ja mehr als peinlich in einem Administrator Forum. Zugriff über WinBox etc. auf die CPU muss ich dann über Firewall regeln verhindern

Jein...Kann man machen ist aber viel zu aufwendig und ineffizient. Das machst du über die IP Neigbor Discovery Funktion indem du die SMDP Neigbor Discovery nur im Management VLAN aktivierst. Damit erkennt die Winbox das Gerät nicht mehr automatisch über den Layer 2 Broadcast.

WinBox hat ja den Vorteil das du auch bei komplett fehlender IP Connectivity das Gerät immer sicher erkennst und connecten kannst und das geht über Layer 2 Broadcasts.

Den Rest, also IP basierte Zugriffe wie WebGUI über Browser und Telnet oder SSH (PuTTY, TeraTerm etc.), musst du in der Tat über die Firewall blocken. (Input Chain)

Wie man das macht bekommen wir aber später wenn dein ganzes Setup endlich fehlerfrei rennt !

Es gilt: Immer so wenig (Konfig) Fussfallen beim Setup wie möglich !!

Noch zwei Sachen:

1.)Visio, LibreOffice Draw, dia, OmniGraffle je nachdem was du bevorzugst (Win, Mac, Linux) unter Nutzung der freien Cisco Topology Icons: cisco.com/c/en/us/about/brand-center/network-topology-icons.html

2.)

Immer gerne aber bitte keine westdeutsche Massenplörre ala Krombacher sondern ein schönes (virtuelles) Craft Beer !!! 🤣

vestehen, warum ich zum Beispiel die IP auf das VLAN-Interface setzte muss und nicht auf die Bridge.

Weil du dem Bridge Interface an sich keinen VLAN Tag mitgeben kannst. Das musst du aber zwingend denn ansonsten weiss die VLAN Bridge natürlich nicht welchem Traffic sie welchem IP Interface zuweisen muss.Über die VLAN IP Interfaces ist das aber sichergestellt. Im Setup zu den Interfaces unten kannst du ja auch genau sehen das sie eine VLAN ID mitbekommen und auf die Bridge gebunden sind. So ist das sichere und richtige VLAN Tagging an den Interfaces bzw. der Bridge sichergestellt weil das nackte Bridge Interface eben keinen Tag supportet oder konfiguriert haben kann.

Im Grunde hängst du also schon auf dem "Bridge Interface" aber über den Umweg Tag was über das VLAN Interface geregelt ist.

Hoffe das hilft zur bildlichen Vorstellung...?! Oder vielleicht verstärkt es ein buntes Bildchen...

da ich die Beschreibung im Wiki dazu irgendwie als doppelt gemoppelt ansehe.

Nein ist sie nicht. Der DHCP muss doch zwingend das netzwerk kennen (Subnetzmakse !) und muss auch zwingend wissen aus welchem Pool von IP Adressen er Client IPs verteilen soll. Du musst also beides setzen.Mache dir das Leben da leicht und klicke im DHCP Server Menü einfach nur den ganz großen Button "DHCP Setup" !! Das fragt alles Menü geführt ab und du musst nur noch abnicken !

So, und nun genug der Theorie ! Bring das endlich alles zum Laufen !

Man sagt, die Bridge ist ein Software Switch welche über die CPU läuft.

Nein, das war zu Neandertaler Netzwerk Zeiten mal so. Heute passiert das alles direkt im Silizium !Die CPU erledigt heute nur noch Management Aufgaben aber mit dem Paket Forwarding hat sie nichts mehr zu tun. Das passiert im L2 und L3 heute nur noch direkt in den Port ASICS, sprich also direkt im Silizium.

die Gateway-Adresse des Subnetzes, welches im DHCP defeniert, eine andere ist, als die des Interface, worauf der DHCP-Server arbeitet, geht dann immer noch alles gut?

Nein, das geht dann immer in die Hose weil ein gravierender Konfig Fehler. Das next Hop Gateway muss natürlich logischerweise immer in einem IP Netz liegen was direkt erreichbar ist.Gateway IP Adressen findest du deshalb auch logisch NICHT in der Interface Konfig sondern immer im globalen Routing Konfig Menü.

scheint wir kommen voran

👍 So ist es !Dann auf zu deinen "nächsten Aufgaben" !! 😉

dann mal schauen was mache als nächstes

Vielleicht WLAN_mit_dynamischer_VLAN_Zuweisung Spaß...Im Ernst: Erstmal ein Projekt sauber zuende bringen !!!

wie richte ich die VLANs auf den APs ein.

Kommt drauf an ob statisch oder dynamisch ?Statisch konfiguriert findest du es im Mikrotik Tutorial, Kapitel 4 und 5.

Dynamisch dann unter dem oben von dir schon zitierten Tutorial.

Zentral auf den Controller getunnelte AP Verbindungen solltest du heutzutage wegen der schlechten Skalierbarkeit nie mehr nutzen. Das ist Steinzeit. Wenn solltest du immer nur mit sog. local Termination arbeiten also dem direkten Auskoppeln des WLAN Traffics am AP auf die Switching Infrastruktur.

Ein Tunnel ist absolut kontraproduktiv. Bei 10 Tunneln mit .11ac Bandbreiten müsstest du in den 10G Bereich gehen. Solche Datenraten in Tunnel zu en- und dekapsulieren erfordert riesige CPU Performance von der Infrastruktur mal ganz abgesehen. Sowas ist heutzutage unsinnig. Macht man nur in sehr seltenen Ausnahmen wenn du z.B. AP Traffic über ein öffentliches Netz transportieren musst.

WLAN einfacher der Bridge-VLAN hinzufügen und fertig?

Jepp, genau so ist es bei einer einfachen Anbindung.Wenn ich es richtig sehe, ist egal ob ich mit CAPsMAN weitergehe oder jeden AP individuell einrichte

Das ist richtig !keinen vernüftigen Zusammenhang finden konnte zwischen CPU und maximalen Durchsatz

Einfach mal selber messen ! iPerf3 oder NetIO sind deine besten Freunde und rennen auf jeder Plattform.web.ars.de/netio/ bzw. nwlab.net/art/netio/netio.html und nwlab.net/art/iperf/

Weitere Frage, macht Bridge VLAN ingress filtering Sinn?

Nein, da reicht es wenn du in Bridge VLANs die VLAN IDs definierst und die dazugehörigen tagged Ports.klingt vernünftig oder?

Absolut ! Ein ToDo Plan ist die halbe Miete ! Zu Logging und Radius Server findest du hier noch ein paar Anregungen. Ebenso wenn du mit sFlow oder NetFlow ein paar Flow Analysen machen willst was so an Traffic und wieviel im Netzwerk bei dir so rumwerkelt.

mum.mikrotik.com/presentations/LB19/presentation_6352_1548734037 ...