Mikrotik mit vLan per Modem am DSL - Tipp für Gateway gesucht

Hallo @all,

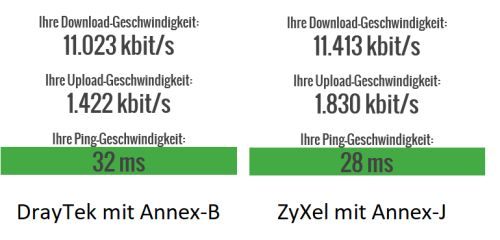

heute habe ich nach dem xten Telefonat mit Vodafön mein ZyXel samt PPPoE zum "running" gebracht

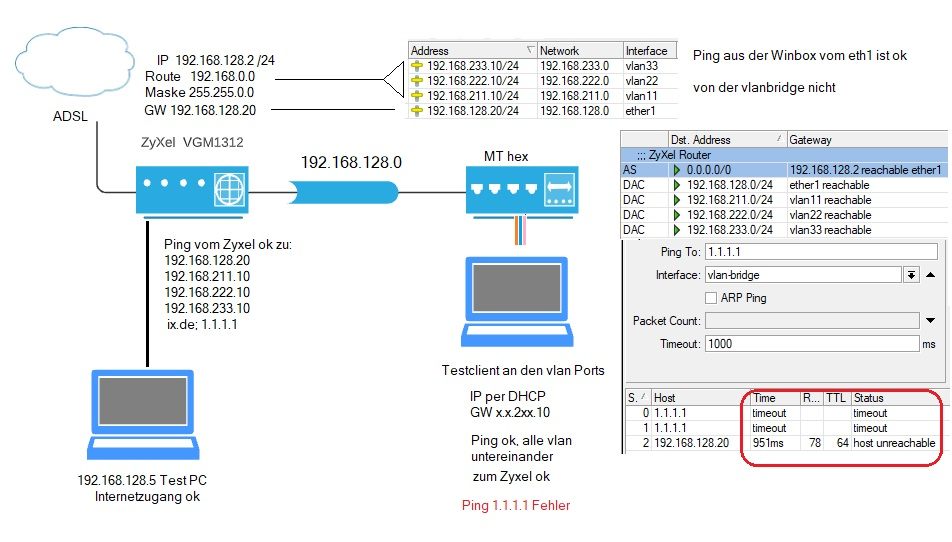

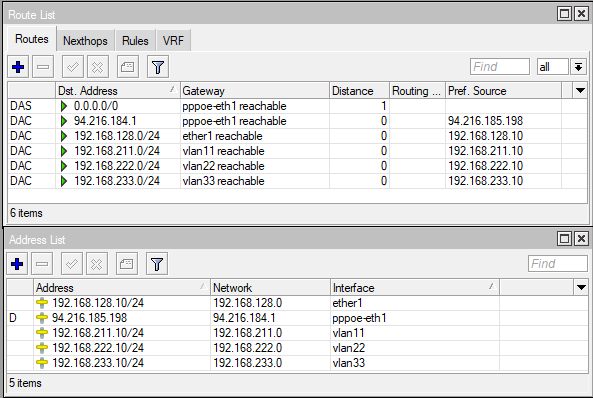

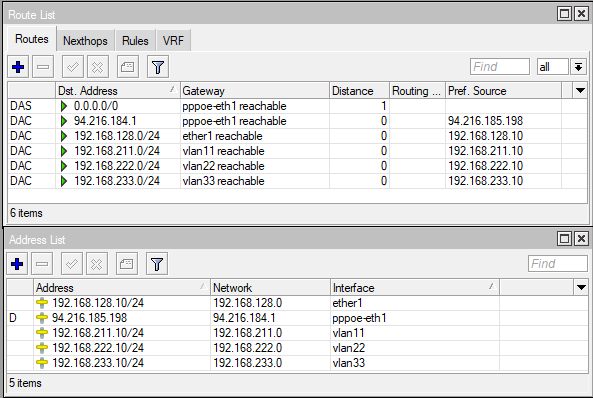

Das Inet erreicht aber nur die Vlanbridge, kein Client. Ein Router routet immer und kennt seine Netze (wurde mir hier eingebleut).

Per DHCP verteile ich jeweilige vlan-IP (192.168.2xx.10) als GW. Die Netze untereinander routen. Ein Test per Defaultconfig, in nicht mal 5 Minuten, ohne Vlanbridge funktioniert.

Ein Test per Defaultconfig, in nicht mal 5 Minuten, ohne Vlanbridge funktioniert.  Weshalb die Bilder soweit rechts landen verstehe ich heite auch nicht mehr

Weshalb die Bilder soweit rechts landen verstehe ich heite auch nicht mehr

heute habe ich nach dem xten Telefonat mit Vodafön mein ZyXel samt PPPoE zum "running" gebracht

Das Inet erreicht aber nur die Vlanbridge, kein Client. Ein Router routet immer und kennt seine Netze (wurde mir hier eingebleut).

Per DHCP verteile ich jeweilige vlan-IP (192.168.2xx.10) als GW. Die Netze untereinander routen.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1664446957

Url: https://administrator.de/forum/mikrotik-mit-vlan-per-modem-am-dsl-tipp-fuer-gateway-gesucht-1664446957.html

Ausgedruckt am: 05.08.2025 um 09:08 Uhr

40 Kommentare

Neuester Kommentar

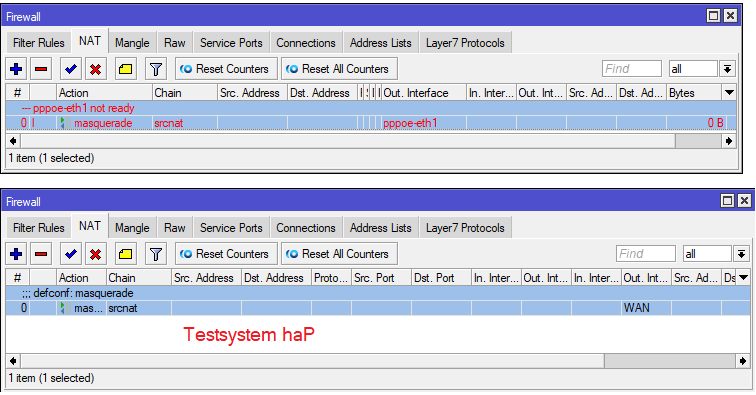

Hast du NAT (srcnat, Masquerading) in der Firewall aktiviert ?

Mikrotik RB3011UiAS Einwahl ins Internet nicht möglich - Port Eth01 reagiert nicht

IPv6 mittels Prefix Delegation bei PPPoE (Mikrotik)

Mikrotik RB3011UiAS Einwahl ins Internet nicht möglich - Port Eth01 reagiert nicht

IPv6 mittels Prefix Delegation bei PPPoE (Mikrotik)

Wie nutzt du denn nun dein Zyxel vor dem MT ?? Als reines Modem (Mikrotik macht PPPoE und terminiert das Internet) oder als NAT Router (Zyxel macht PPPoE und terminiert das Internet, Mikrotik routet nur (wie MT Tutorial)) ??

Ersteres wäre die bessere Variante wenn du eine Kaskade vermeiden willst.

Das erzwingt dann aber auch NAT/Masquerading und eine wasserdichte Firewall Konfig auf dem MT !!

Hast du mal einen Ping auf die 8.8.8.8 versucht um die Internet Connectivity generell mal zu verifizieren ?? Nutze das Ping Tool der WinBox dafür und gebe unter "Advanced" als Source IP die des WAN/PPP Interfaces ein.

Damit DNS auch klappt musst du unter IP/DNS den Haken "allow remote requests" setzen.

Tip:

Wenn du mit der FW/NAT unsicher bist nutze ganz einfach die MT Default Konfig ! Sprich resette den MT mit der aktivierten Default Konfig. Da hast du dann immer eine wasserdicht funktionierende Firewall mit korrektem NAT für alle Subnetze.

Diese Default Konfig passt du dir dann auf deine VLANs und deine Belange an. So kannst du immer sicher sein das du eine sauber konfigurierte Firewall mit funktionieredem NAT/Masquerading hast.

Ersteres wäre die bessere Variante wenn du eine Kaskade vermeiden willst.

Das erzwingt dann aber auch NAT/Masquerading und eine wasserdichte Firewall Konfig auf dem MT !!

Hast du mal einen Ping auf die 8.8.8.8 versucht um die Internet Connectivity generell mal zu verifizieren ?? Nutze das Ping Tool der WinBox dafür und gebe unter "Advanced" als Source IP die des WAN/PPP Interfaces ein.

Damit DNS auch klappt musst du unter IP/DNS den Haken "allow remote requests" setzen.

Tip:

Wenn du mit der FW/NAT unsicher bist nutze ganz einfach die MT Default Konfig ! Sprich resette den MT mit der aktivierten Default Konfig. Da hast du dann immer eine wasserdicht funktionierende Firewall mit korrektem NAT für alle Subnetze.

Diese Default Konfig passt du dir dann auf deine VLANs und deine Belange an. So kannst du immer sicher sein das du eine sauber konfigurierte Firewall mit funktionieredem NAT/Masquerading hast.

ich war mir nun sicher das es auf den Sceenshot´s ersichtlich ist

Das ist es auch, keine Sorge. Allerdings konnte man den Text dazu etwas missverstehen....Das der Ping fehlerfrei klappt ist schonmal gut und zeigt das Internet Connectivity generell vorhanden ist.

Wenn ein gleicher Ping mit der Absender IP eines der VLAN Interfaces scheitert lässt das vermuten das ggf. das NAT nicht richtig funktioniert.

Außerdem sind 2 vermutlich fehlerhafte Dinge auffällig in der o.a. Konfig:

- Die .88.0er IP auf dem Bridge Interface ist de facto falsch ! In einem VLAN Setup darf es keinesfalls mehr eine IP Adresse auf dem Bridge Interface (bei dir 88er Netz) selber geben !! Das musst du zwingend entfernen !! Das MT VLAN Tutorial weist explizit in rot auf diesen Punkt hin !

- Dein eth1 Interface, an dem eigentlich direkt das Internet hängt, hat eine RFC 1918 IP ! Wozu sollte das gut sein ? An das Interface ist lediglich das PPPoE Interface gebunden, es benötigt selber keine IP.

Dann könnte man das belassen (aber auch nur dann). Das Zyxel hat aber einen extra OOB (Out Of Band) Zugang fürs Management den man besser dazu nutzen sollte, denn die RFC 1918 IP auf dem eth1 ist ein potentielles Sicherheitsrisiko !

Die beiden Punkte solltest du dir nochmal genau ansehen bevor du weitermachst.

Ob du das VLAN 1 nutzt oder nicht ist eher eine kosmetische Frage. Es hat keinen Einfluss auf die Internet Connectivity. Der MT behandelt es ja nicht anders als deine anderen VLANs.

Du musst nur aufpassen das du dann allen VLAN Endgeräte Ports auch immer dediziert eine PVID aus deinen VLANs zuweist. Im Default steht die ja auf 1 und wenn du 1 nicht nutzt musst du das entsprechend auf allen Ports setzen.

Doch das Zyxel als Router konfigurieren???

Solche Angaben machen das Trobleshooting hier leider zum Verwirrspiel par excellence. Keiner weiss mehr welches Ziel du denn nun verfolgst, Modem oder NAT Kaskade, da für beide zumindestens das WAN und Firewall Setup komplett ja unterschiedlich ist. Etwas mehr Klarheit dazu würde helfen.

Wenn du hier zweigleisig mit Wechsel zw. NAT Router und nur Modem fährst hast du es aber in der Tat richtig verstanden:

- Bei einer NAT Kaskade (Zyxel ist NAT Router) macht der MT kein NAT/Masquerading, FW nicht aktiv, Default Konfig ist nicht erforderlich und WAN Port (eth 1) hat eine statische IP aus dem Koppelnetz zum Router, Default Route zeigt auf den Zyxel davor.

- Bei Modem Betrieb ist es genau umgedreht: Keine statische IP auf eth1, pppoe Int wird auf eth1 gebunden, NAT/Masquerading zwingend, FW zwingend, Default Route und DNS kommt automatisch per PPPoE und muss nicht konfiguriert werden

- Für beide Setups gilt: Bei VLANs KEINE IP Adresse direkt auf dem Bridge Interface !!

Nochwas Wichtiges:

Bedenke das wenn du mit der angepassten Default Konfig arbeitest die Interfaces in Listen deklariert sind damit die FW u.a. Funktionen sauber rennen, da sie über diese Listendefinition arbeiten.

Sprich dein neues PPPoE Interface muss somit unbedingt zur Interface Liste WAN hinzugefügt werden ! Das gilt ebenso für neue lokale (VLAN) Interfaces die in die Liste LAN hinzugefügt werden müssen !

Fragt sich jetzt mit welchem der Setups, Modem oder Kaskade du denn jetzt weitermachst...

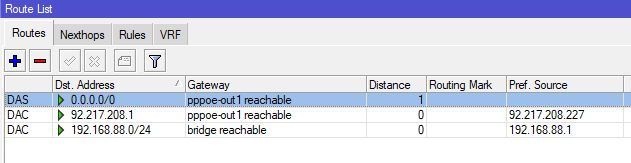

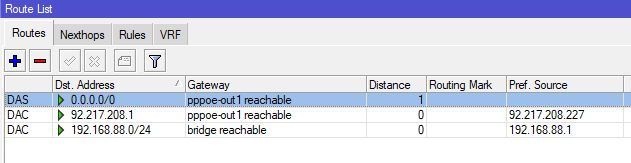

OK, dann die Routing Variante. Das vereinfacht die (Setup) Sache dann ungemein:

- Keine Default Konfig

- Kein PPPoE Interface bzw. Setup

- Keine FW und NAT/ Masquerading (ist eh deaktiviert wenn man ohne Default Konf resettet hat)

- Dediziertes Transfer Netz setzen mit IP direkt auf eth1 Interface und default Route 0.0.0.0/0 auf Zyxel IP setzen

- DNS Server auf Zyxel IP setzen sofern der als Proxy arbeitet, DNS Haken bei allow remote requests setzen.

- Auf dem Zyxel eine Summary Route aller deiner VLAN Subnetze eintragen. Z.B. 192.168.192.0 /18 (255.255.192.0) <MT-WAN Port_eth1> was dann alle deine VLAN IP Netze von 192.168.192.0 bis .255.254 an den MT routet.

- Fertisch...

Mit anderen Worten: Alle 192.168.2xx.y Clients aus den VLANs kommen nicht ins Internet (1.1.1.1) ??

Routen auf Zyxel und MT sind soweit OK.

Gehe mal strategisch vor und checke folgende Dinge der Reihe nach:

Worst Case könnte dann sein das die Firmware des Zyxel einzig nur IP Traffic aus dem lokalen LAN NATet und ins Internet routet und keinen Traffic mit nicht lokalen Absender IPs. Dann hast du natürlich Pech, denn das ist dann ein Bug der Zyxel Router Firmware. Das wäre aber sehr selten und würde auch der Tatsache widersprechen das man statische Routen am Zyxel definieren kann.

Zyxel Firmware sollte natürlich auf dem aktuellsten Stand sein !

Um diesen Fehler wasserdicht ausschliessen zu können solltest du das mal mit einem schnellen Banalsetup checken.

Wenn das auch scheitert ist es vermutlich ein Zyxel FW Bug.

Ggf. dann mal die Zyxel Hotline kontakieren und das verifizieren lassen.

Tip:

Gewöhne dir mal an, wie es unter Netzwerkern generell üblich ist, zentralen Infrastruktur Elementen wie Router IPs im IP Netzwerk immer die oberste oder unterste Adresse zu vergeben und keine wilden Adressen "mittendrin" zu verwenden ! Bei 2 Routern ggf. beide. Bei einem /24er Prefix also immer die .1 und/oder .254.

Damit minimiert man die Gefahr von Überschneidungen durch Doppelvergabe und DHCP Pools und damit verbundenem Adress Chaos die sowas wie oben auch bewirken können.

DHCP Pools sollte man dann immer von .100 bis .200 legen. So hat man "oben" und "unten" immer noch genügend Adressen für statische IPs und genug Abstand um Überschneidungen sicher zu vermeiden !

Auch sowas gehört zu einem guten IP Adresskonzept im Netz was man immer zuerst machen sollte !

Viel Erfolg und guten Rutsch ! 🧨 🎉🥂

Routen auf Zyxel und MT sind soweit OK.

- Alle 192.168.0.0er Netze werden auf den MT geroutet

- Default Route MT auf den Zyxel

Gehe mal strategisch vor und checke folgende Dinge der Reihe nach:

- Das Interface eth1 ist ein Routing Interface. Es darf NICHT Memberport der VLAN Bridge im hEX sein ! Checke diesen wichtigen Punkt !

- Dann nutzt du das WinBox Ping Tool auf dem hEX. Beachte hier das du bei den Ping Checks IMMER die Absender IP (Advanced Reiter!) auf das jeweilige VLAN IP Interface des hEX setzt. Dann pingst du...

- Mit Absender IP 192.168.211.10 die 1.1.1.1

- Mit Absender IP 192.168.222.10 die 1.1.1.1

- Mit Absender IP 192.168.233.10 die 1.1.1.1

- Was kommt dabei raus ?

- Hat der Client die im VLAN Segment richtige IP und Gateway bekommen ? (ipconfig)

- Client Ping aufs lokale VLAN IP Gateway hEX

- Client Ping auf Koppelnetz IP an eth1 192.168.128.20

- Client Ping auf Zyxel IP 192.168.128.1

- Client Ping auf 1.1.1.1

- Ggf. mal statt Ping Traceroute (tracert bei Winblows) verwenden um zu sehen an welchem Hop es scheitert.

Worst Case könnte dann sein das die Firmware des Zyxel einzig nur IP Traffic aus dem lokalen LAN NATet und ins Internet routet und keinen Traffic mit nicht lokalen Absender IPs. Dann hast du natürlich Pech, denn das ist dann ein Bug der Zyxel Router Firmware. Das wäre aber sehr selten und würde auch der Tatsache widersprechen das man statische Routen am Zyxel definieren kann.

Zyxel Firmware sollte natürlich auf dem aktuellsten Stand sein !

Um diesen Fehler wasserdicht ausschliessen zu können solltest du das mal mit einem schnellen Banalsetup checken.

- Dazu deine jetztige Konfig erstmal sichern (Backup) dann resetten auf Factory Defaults ohne Default Konfig.

- Zyxel so belassen

- IP an eth1 wie gehabt = 192.168.128.20

- IP an eth5 = 192.168.222.1 /24

- Default Route 0.0.0.0/0 auf 192.168.128.1 (Zyxel)

- Ping Check mit dem WinBox Ping Tool (Absender IP setzen !) wie oben

- Sollten die Pings klappen dann Testclient mit statischer IP 192.168.222.100 /24, Gateway: 192.168.222.1 an eth5 anschliessen und Pings von oben wiederholen.

Wenn das auch scheitert ist es vermutlich ein Zyxel FW Bug.

Ggf. dann mal die Zyxel Hotline kontakieren und das verifizieren lassen.

Tip:

Gewöhne dir mal an, wie es unter Netzwerkern generell üblich ist, zentralen Infrastruktur Elementen wie Router IPs im IP Netzwerk immer die oberste oder unterste Adresse zu vergeben und keine wilden Adressen "mittendrin" zu verwenden ! Bei 2 Routern ggf. beide. Bei einem /24er Prefix also immer die .1 und/oder .254.

Damit minimiert man die Gefahr von Überschneidungen durch Doppelvergabe und DHCP Pools und damit verbundenem Adress Chaos die sowas wie oben auch bewirken können.

DHCP Pools sollte man dann immer von .100 bis .200 legen. So hat man "oben" und "unten" immer noch genügend Adressen für statische IPs und genug Abstand um Überschneidungen sicher zu vermeiden !

Auch sowas gehört zu einem guten IP Adresskonzept im Netz was man immer zuerst machen sollte !

Viel Erfolg und guten Rutsch ! 🧨 🎉🥂

Kann man ggf. am Zyxel direkt im NAT Menü noch etwas einstellen ?? Leider fehlen im PDF oben die Screenshots dazu. Wenn man die Inside/Outside und Local/Gloabal Parameter anpassen kann ist das ggf. nur eine Setup Sache. Für einen Consumer Router wäre das aber nicht üblich bei NAT solche Konfig Details einstellbar zu machen. Möglich wäre es aber. Bei einem Cisco Router muss man z.B. auch detailiert angeben welche IP Netze man geNATet haben möchte und welche nicht.

Workaround ist dann das du am Koppelnetz (eth1) des Nikrotik NAT machst. Damit übersetzt der MT dann seinerseits alle seine VLAN IP netze global auf die eth1 IP im lokalen Zyxel LAN.

Ist dann eine Kaskade mit doppeltem NAT. Technisch nicht so dolle geht aber auch.

Ggf. solltest du die NAT Thematik mit mehreren lokalen IP Netzen aber nochmal mit der Zyxel Hotline klären ob dem wirklich so ist.

Workaround ist dann das du am Koppelnetz (eth1) des Nikrotik NAT machst. Damit übersetzt der MT dann seinerseits alle seine VLAN IP netze global auf die eth1 IP im lokalen Zyxel LAN.

Ist dann eine Kaskade mit doppeltem NAT. Technisch nicht so dolle geht aber auch.

Ggf. solltest du die NAT Thematik mit mehreren lokalen IP Netzen aber nochmal mit der Zyxel Hotline klären ob dem wirklich so ist.

Genau die Route ist viel zu groß! Denn sie schließt mit einer 16er Maske das Koppelnetz mit ein, diese darf nur die Netze hinter dem MIkrotik beinhalten.

Sollte aber dennoch klappen, denn das .128.0er ist ja Local connected und für die anderen gilt "longest prefix match". Zumindestens mit den gängisten Routern wie FritzBox & Co. funktioniert das fehlerlos. Sein Draytek 2820n konnte das so ja auch.

Möglich aber das der Zyxel da zickt.

Dann kannst du es etwas eindeutiger machen mit:

Ziel: 192.168.192.0 , Maske: 255.255.192.0 (/18), Gateway: 192.168.128.20

Was dann alle IP Netze von .192.0 bis .255.0 an den MT sendet.

Wäre zumindestens einen Versuch wert.

Möglich aber das der Zyxel da zickt.

Dann kannst du es etwas eindeutiger machen mit:

Ziel: 192.168.192.0 , Maske: 255.255.192.0 (/18), Gateway: 192.168.128.20

Was dann alle IP Netze von .192.0 bis .255.0 an den MT sendet.

Wäre zumindestens einen Versuch wert.

Jepp besser ist das. Was mir sonst noch am Bild auffällt ist das Absender Interface beim Ping. Wenn die Bridge selbst keine IP hat kann der Ping mit diesem Interface als Absender auch nicht klappen, da muss er dann eins der VLAN-Interfaces als Absender oder IP eines der VLAN-Interfaces nehmen.

Und in der Firewall des Zyxel prüfen ob das Forwarding ins WAN für die fremden Subnetze auch erlaubt ist und ob diese per OUTBOUND NAT genNATet werden.!

Und in der Firewall des Zyxel prüfen ob das Forwarding ins WAN für die fremden Subnetze auch erlaubt ist und ob diese per OUTBOUND NAT genNATet werden.!

Zitat von @Ossabow:

Gefunden habe ich folgendes: "Hintergrund: das Zyxel akzeptiert nur Zugriffe aus einem Netz, in dem es auch Mitglied ist - Zugriff aus "fremden" Netzen heraus ist nicht möglich (Security-Feature)."

Morgen kann wieder testen.

Dann doch lieber gleich als Modem konfigurieren und den Mikrotik als Border-Router betreiben dann ist das auch vernünftig, als Router taugt das Zyxel Teil wie du siehst nüscht die Bohne.Zitat von @149569:

Genau die Route ist viel zu groß! Denn sie schließt mit einer 16er Maske das Koppelnetz mit ein,

Hi, hatte ich anfangs auf 192.168.192.0 /18 und gig nicht. Dann erst 3 Tage die Versuche.Genau die Route ist viel zu groß! Denn sie schließt mit einer 16er Maske das Koppelnetz mit ein,

Gefunden habe ich folgendes: "Hintergrund: das Zyxel akzeptiert nur Zugriffe aus einem Netz, in dem es auch Mitglied ist - Zugriff aus "fremden" Netzen heraus ist nicht möglich (Security-Feature)."

Morgen kann wieder testen.

und schließe nicht aus eine Nachfrage zu stellen.

Immer gerne... Sollst ja ein Top laufendes System bekommen ! 😉Der Router kann uns das weggebrochenen Gastnetz ersetzen

Unverständlich und auch unsinnig wenn man stolzer Besitzer eines Mikrotik ist, denn hier hast du ja eine herausragende Captive Portal Funktion für ein Gastnetz (VLAN) (Geht natürlich auch alles ohne Radius !) Warum also den Unsinn über den davor kaskadierten Router wo du keinerlei Kontrolle hast ?! Aber egal...Dazu muß dann eth1 auf die Vlanbridge.

Nein ! Nicht in einem gerouteten Szenario oder einem mit NAT. Das sollte immer ein gerouteter Port bleiben. Allein schon aus Performance Gründen. Welches Design mit welcher Hardware du jetzt mit deiner neuen Hardware anstrebst ist ja weiterhin wieder unklar. Ist auch etwas wirr warum du immer neue gebrauchte Router oder Modems kaufst wenn du doch eine FritzBox dein Eigen nennst ?

Nutze doch die FritzBox als Router, den MT als rein geroutete Kaskade für deine VLANs und fertig ist der Lack. Einfacher gehts doch nun nicht oder WO ist da denn dein Problem ?

Unverständlich die Ein/Aus Schalter bei Routern

Seit wann haben Mikrotiks Ein/Aus Schalter ?? Du sprichst in Rätseln... 🤔Ich brauch doch nur eth1 der Vlanbridge zufügen;

Ja, das kann man so machen. Ob das gut ist ist eine andere Frage. Kosmetisch und auch sicherer wäre es besser die kaskadierten L2 seitig zu trennen.So schleifst du ja quasi das lokale LAN des vorher kaskadierten Routers im layer 2 auf deine interne VLAN Struktur durch.

Keine besonders gute Idee aus Sicherheitssicht. Besonders wenn sich in dem Segment auch noch Gäste tummeln.

OK, man könnte es natürlich ohne IP Adresse auf dem Mikrotik rein L2 technisch "durchreichen", das würde bedeuten das es dann rein nur auf dem davor liegenden Router geroutet werden kann und vom Mikrotik und seinen VLANs zumindestens routingtechnisch isoliert ist.

Bedeutet dann aber auch das man aufs Gast Captive Portal des Mikrotik verzichten muss, was eine bessere Gastkontrolle möglich macht. Deshalb weil du strafrechtlich für das was deine Gäste über deinen Anschluss machen verantwortlich bist.

Gut, beide Lösungen sind natürlich machbar und funktionieren, keine Frage. Welche politisch und designtechnisch besser für dich passt musst DU natürlich individuell für dich selber entscheiden.

Mit der Umwelt hast du natürlich absolut Recht. Full ACK.

das wäre aber zu einfach

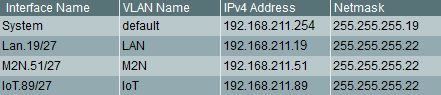

Hätte aber wieder den Vorteil das kein Ausschalter vorhanden ist... 😉Mein DGS 1210-28 ist auf Portbasierendes vlan gestellt und ich habe folgende Ip´s vergeben:

Bei den Subnetzmasken stimmt aber etwas nicht oder die D-Link Gurke hat da was gekappt in der Anzeige, denn solche Masken gibt es natürlich nicht. Ansonsten ist das aber richtig wenn es so aussieht:

- System = /26 = Netz: .211.192 (Hosts: .211.193 bis .211.254)

- LAN19/27 = /24 = Netz: .211.0 (Hosts: .211.1 bis .211.30)

- M2N51/27 = /24 = Netz: .211.32 (Hosts: .211.33 bis .211.62)

- IoT89/27 = /24 = Netz: .211.64 (Hosts: .211.65 bis .211.94)

Alles richtig also sofern der D-Link was abgeschnitten hat.

weshalb ist routen performanter als die anderen Vlan auf der Bridge?

Nicht alle Mikrotik Hardware Plattformen supporten HW Offload, so das Forwarding Raten über einen VLAN Switch of drastisch einbrechen.Kannst du mit deiner HW selber einmal mit iPerf3 testen wenn du einmal den max. Durchsatz zwischen 2 Rechnern in einem Design rein über geroutete Interfaces misst und dann zum Vergleich einmal über VLAN Interfaces !

und hoffe Du verstehst was ich meine.

Jupp, verstanden...!ist diese Meshgeschichte nicht verkapptes Vlan?

Im weitesten Sinne ja. Mesh nutzt ein gemeinsames Backbonenetz zum distribuieren der Daten.

Alles gut...!

Dann blebt ja nur noch den Thread als erledigt zu markieren.

Wie kann ich einen Beitrag als gelöst markieren?

Dann blebt ja nur noch den Thread als erledigt zu markieren.

Wie kann ich einen Beitrag als gelöst markieren?

Mit der angedachten Verbesserung möchte ich das IoT-Netz an´s I-Net anbinden ohne mein PC-Netzwerk zu gefährden.

Ist ja kein Thema...IoT mit VLAN trennen und über hEX und FB oder Draytek ins Internet routen..fertisch ?! Lachnummer und auch so im MT VLAN Tutorial ja beschrieben.Wo ist denn da jetzt dein Problem genau bzw. WAS genau bekommst du nicht hin ?!

Du sprichst leider auch etwas in Rätseln und drückst dich nucht klar aus WAS dein Ziel ist.

- Ist das obige Design das Ziel ?? Ist ja wieder völlig anders worüber du zuerst geredet hast.

- Sprich 2 Internet anbindungen xDSL und Mobilfunk, also quasi Dual WAN ?

- Wenn ja, willst du Load Balancing damit machen oder nur einfaches Failover

So richtig folgen kann ich dir nicht aber sammeln wir mal die Fakten vielleicht hilft das.

Da du immer von IoT redest gehen wir mal von letzterem aus.

Da ist die Lösung aber dann doch kinderleicht und du bist da ja dann auch schon auf dem richtigen Weg, denn die Lösung lautet ja Segmentierung.

Sprich du generierst 2 VLANs auf deinem Mikrotik in Verbindung mit deinem D-Link Switch hängst den an einen irgendwie gearteten Internet Router als Kaskade und fertig.

Das ist das Grunddesign bzw. das Ziel.

Das lässt sich nach HW und Kosten nun jeweils anpassen:

Alle diese Punkte lösen deine Anforderung 2 lokale Netze zu trennen und über Security, sei es nun Accesslisten auf einem Switch oder die Firewall auf dem MT, den Zugang von und in diese 2 Netze einfach zu steuern. All das bietet das VLAN Konzept was du oben schon richtig umgesetzt hast.

Unklar ist was du mit "teuer" und einer Mitbenutzung, öffentliche IPs usw. denn wirklich meinst in diesem Zusammenhang. Mit einer einfachen lokalen Segmentierung deiner lokalen Netze haben diese Punkte direkt nichts zu tun. Es ist verwirrend warum du all diese Themen mit in diese Diskussion bringst die mit deiner eigentlichen Fragestellung per se nichts zu tun haben.

Ein vorsichtiger Versuch mal deine Gedanken zu sortieren...

- Eine FritzBox kann man gebraucht bei eBay kaufen für sehr kleines Geld. Warum ist das "teuer" für dich ??

- Was bedeutet der Einwand mit dem DSL Anschluss des Freundes ?? Geht es dir um eine 2te öffentliche IP. Gut, kannst du mit der FritzBox oder deinen Mikrotik ja auch mit links erledigen, denn beide supporten jegliche Art von VPNs um sich z.B. auf Freudne und Bekannte zu verbinden, kein Thema also.

- VPN zum Freund bedeutet aber das du auch selber einen irgendwie gearteten Internet Anschluss benötigst. Ist der dir grundsätzlich zu teuer und willst du einen enes bekannten mitbenutzen ?

Zieldesign: Getrennte Netze wie im Bild

So wirklich ist da nichts zu sehen von zwei getrennten Netzen außer 2 getrennten Internet Zugängen. Jetzt kann man natürlich wieder rätseln was du genau meinst mit zwei getrennten Netzen ?? 2 Internet Zugaängen oder 2 getrennten lokalen Netzen.Da du immer von IoT redest gehen wir mal von letzterem aus.

Da ist die Lösung aber dann doch kinderleicht und du bist da ja dann auch schon auf dem richtigen Weg, denn die Lösung lautet ja Segmentierung.

Sprich du generierst 2 VLANs auf deinem Mikrotik in Verbindung mit deinem D-Link Switch hängst den an einen irgendwie gearteten Internet Router als Kaskade und fertig.

Das ist das Grunddesign bzw. das Ziel.

Das lässt sich nach HW und Kosten nun jeweils anpassen:

- Du lässt die FritzBox weg und machst das mit dem Mikrotik direkt (nur Modem davor)

- Du ersetzt die FritzBox durch einen VLAN fähigen Router mit integriertem Modem und lässt den MT weg

- Versteht man dich oben richtig ist dein D-Link ja ein routing fähiger L3 Switch. Bedeutet dann das der MT überflüssig ist und du einzig dann nur Switch und FritzBox brauchst in einem Layer 3 Konzept.

Alle diese Punkte lösen deine Anforderung 2 lokale Netze zu trennen und über Security, sei es nun Accesslisten auf einem Switch oder die Firewall auf dem MT, den Zugang von und in diese 2 Netze einfach zu steuern. All das bietet das VLAN Konzept was du oben schon richtig umgesetzt hast.

Unklar ist was du mit "teuer" und einer Mitbenutzung, öffentliche IPs usw. denn wirklich meinst in diesem Zusammenhang. Mit einer einfachen lokalen Segmentierung deiner lokalen Netze haben diese Punkte direkt nichts zu tun. Es ist verwirrend warum du all diese Themen mit in diese Diskussion bringst die mit deiner eigentlichen Fragestellung per se nichts zu tun haben.

Ein vorsichtiger Versuch mal deine Gedanken zu sortieren...

Wenn das "blaue" Kabel ziehe ist IoT vom NAS an der FB getrennt

Ahem, das ist ja wohl auch logisch ! Sollten dann deiner Meinung nach Daten vom hEX über die Luft gebeamt werden zur FritzBox ?? Wenn du die Verbindungsstrippe ziehst ist doch logisch das am NAS dann die Lichter ausgehen...Es ist doch auch völlig sinnfrei das NAS an die FritzBox anzuschliessen an dem Punkt wo es am weitesten von den Clients entfernt ist. Oder meinst du mit "NAS" einen USB Stiuck oder USB Platte die an der FB im Netz freigegeben ist ?

Wenn das ein physisches NAS ala QNAP oder Synology ist dann packt man das logischerweise in dein privates VLAN Segment am Switch !!

Mit teuer ist der nicht benötigte zweite Internetzugang gemeint, ich habe drei 7590.

OK, den benötigst du ja auch nicht wenn du schon einen hast und keinen Wert auf Failover legst. Kannst du also dann getrost abmelden und das Geld sparen ! Er konnte seinen Server über den VPN von "außen" checken.

Das kannst du ja jederzeit auch. Entweder über das VPN der FritzBox oder über das VPN des MT. Kannst du dir frei aussuchen... Ist also auch kein Thema.Ausnahme: Du hast einen billigen [ DS-Lite Anschluss]. Da wirds dann schwierig mit VPN von außen. Bei DS-Lite ist das dann ohne Klimmzüge nicht möglich.

Ob du DS-Lite hast oder nicht kannst du einfach und schnell klären indem du dir einmal die xDSL IP am WAN/Internet Port deines Routers ansiehst. Ist das eine private [ RFC 1918 IP] hast du DS-Lite. Wenns keine ist hast du eine normale öffentliche IP und dann ist VPN von außen kein Problem !

Also auch an den Punkt Haken dran...

Ein Konzept bei der zwei Switche per Trunk verbunden sind

Gleich so brutal mit kappen...warum ? Aber ok, das ist einfach zu machen, dann darfst du auf einen der Switches eben nur die IoT Ports legen. Wenn du dann die Strippe ziehst ist nur das IoT VLAN weg.Statt Strippe ziehen kannst du das aber auch mit einem Mausklick in der Firewall lösen.

Na ja gibt halt viele Wege als brutal die Strippe ziehen..

Also mit deiner HW ist das alles in 15-20 Minuten in einem einfachen Setup erledigt. Hardwaretechnisch hast du ja alles beisammen dafür.

Dann solltest du dich mal mit den Firewall-Grundlagen vertraut machen ... Eine einfache Regel die einem IOT-Vlan Zugriff ins Internet erlaubt und sonst auf kein anderes VLAN sieht bspw. so aus (man beachte das Ausrufezeichen for dem WAN-Interface)

Das kannst du dann um deine Ausnahmen ergänzen wie du es brauchst. Ich sehe hier dein Problem ehrlich gesagt nicht! Meinst du dir macht hier jemand dein Netz feddisch ohne das er deine Details kennt, bestimmt nicht.

Setz dich hin, mach einen Plan, lerne die Firewall-Grundlagen, passe deinen Plan ggf. an und setze es um. Fertig!

/ip firewall filter add chain=forward in-interface=vlan_iot out-interface=!wan action=dropSetz dich hin, mach einen Plan, lerne die Firewall-Grundlagen, passe deinen Plan ggf. an und setze es um. Fertig!

Zitat von @Ossabow:

Wow so geht das. Weshalb bringst du folgendes Spiel?

Sorry das aus sollte eigentlich ins lauten, das Smartphone wusste es mal wieder besser 🤪Wow so geht das. Weshalb bringst du folgendes Spiel?

IOT-Vlan Zugriff aus Internet erlaubt

Wenn du gefragt wirst:“ Ich traue mich nicht über die gefährliche Straße, gibt es einen sicheren Weg?“ sag´s du dann: Spitz die Ohren, lern laufen und renn los!

Nee, ich sage guck erst mehrfach nach links und rechts und erst wenn du sicher bist gehe über Los!Das meinte ich mit: "Ich bekomme es doch nicht hin, "

Sprich es liegt gar nicht an der Hardware sondern du scheiterst schon trotz VLAN Tutorial an deisem einfachen Setup ?! Ist das jetzt richtig verstanden ?Wie Kollege @149569 oben schon sagt.... Erstmal Ohren spitzen also das ganze VLAN Konzept erstmal so offen laut Tutorial zum Laufen bringen das du mit beiden Segmenten Zugang zum Internet hast.

Wenn diese Hüde genommen ist machst du dich an die Firewall und das Regelwerk für dein IoT Netz.

Wenn du hier einenh Fehler machst weist du ja das es nichtmehr an zig Komponenten oder dem grundsätzlichen Setup liegt sondern einzig nur am Regelwerk. Das kannst du dann einfach wieder löschen oder die Regel korrigieren und so Schritt für Schritt die Schotten dicht machen.

Alles strategisch und Schritt für Schritt. Eben genau wie wenn man über die gefährliche Starße geht ! 😉

Ich weiß gar nicht wo ihr jetzt seid.

Das wissen wir auch schon seit ca. 10 Threads nicht mehr weil wir nicht mehr wissen wo DU bist... 🤣OK, konnten wir aber nicht wissen das du auf "Strippe ziehen" stehst.

Aber OK, das ist dann ja auch gut so und kann man ja absolut auch so machen, keine Frage.

Wenn man dich dann nun richtig versteht rennt das VLAN und alles klappt. Gut so...! Problem gelöst !

Dann ist es ja wirklich an der Zeit diesen Thread hier dann endlich zu schliessen und bei Bedarf einen Neuen aufzumachen. 😉