Mikrotik nach system reset-configuration wieder Erreichbarkeit des Router?

Hallo,

ich habe dies hier nach Anleitung gemacht:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Unter dem Punkt: VLAN Routing mit Mikrotik Routern

Der Mikrotik hat ab Werk eine Standard DSL Router Konfiguration die NAT auf Port 1 macht und die Ports 2 bis 4 auf einem Switch zusammenfasst. Diese Konfiguration können wir für unser Vorhaben nicht brauchen und sie muss vorher mit dem Kommando system reset-configuration skip-backup=yes no-default=yes im CLI oder WebGUI gelöscht werden.

Ich komme nun mit der IP 192.168.88.1 nicht mehr auf dem Mikrotik RB750GR

Wo liegt mein Fehler, der Windows PC bekommt vom Mikrotik keine IP Adresse zugewiesen, auch eine statische IP Adresse am PC hilft nicht weiter.

mfg

ich habe dies hier nach Anleitung gemacht:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Unter dem Punkt: VLAN Routing mit Mikrotik Routern

Der Mikrotik hat ab Werk eine Standard DSL Router Konfiguration die NAT auf Port 1 macht und die Ports 2 bis 4 auf einem Switch zusammenfasst. Diese Konfiguration können wir für unser Vorhaben nicht brauchen und sie muss vorher mit dem Kommando system reset-configuration skip-backup=yes no-default=yes im CLI oder WebGUI gelöscht werden.

Ich komme nun mit der IP 192.168.88.1 nicht mehr auf dem Mikrotik RB750GR

Wo liegt mein Fehler, der Windows PC bekommt vom Mikrotik keine IP Adresse zugewiesen, auch eine statische IP Adresse am PC hilft nicht weiter.

mfg

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 314020

Url: https://administrator.de/forum/mikrotik-nach-system-reset-configuration-wieder-erreichbarkeit-des-router-314020.html

Ausgedruckt am: 30.07.2025 um 16:07 Uhr

31 Kommentare

Neuester Kommentar

Der Parameter "no-default=yes" bewirkt, dass das Gerät komplett ohne jegliche Konfiguration startet.

Du kannst jetzt mit der Winbox per MAC-Telnet auf das Gerät zugreifen und wieder von 0 Anfangen eine Konfiguration zu bauen.

Mit "skip-backup=yes" hast du auch die bisherige Konfiguration nicht noch einmal vor dem Reset gesichert....

VG

Val

Du kannst jetzt mit der Winbox per MAC-Telnet auf das Gerät zugreifen und wieder von 0 Anfangen eine Konfiguration zu bauen.

Mit "skip-backup=yes" hast du auch die bisherige Konfiguration nicht noch einmal vor dem Reset gesichert....

VG

Val

Hast du eine entsprechende statische Route auf dem AVM eingetragen ??

Dieses Szenario mit transparentem Routing ohne NAT bei 2 kaskadierten Routern ist hier im Tutorial genau geschrieben:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

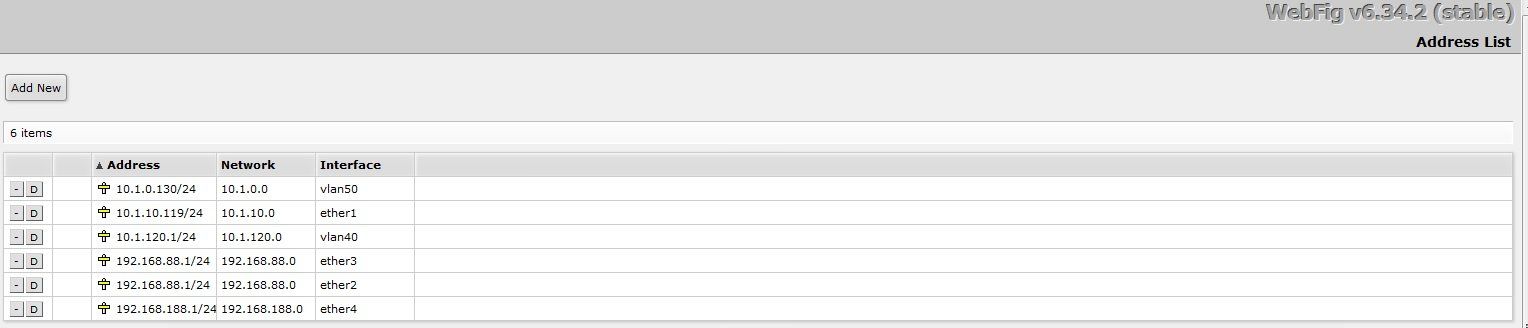

Außerdem hast du einen Zahlendreher in der lokalen IP Adressierung. Oben redest du vom 192.168.88.0 /24 Netz auf dem MT ist aber ein .188.0 Netz konfiguriert !

Dieses Szenario mit transparentem Routing ohne NAT bei 2 kaskadierten Routern ist hier im Tutorial genau geschrieben:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Außerdem hast du einen Zahlendreher in der lokalen IP Adressierung. Oben redest du vom 192.168.88.0 /24 Netz auf dem MT ist aber ein .188.0 Netz konfiguriert !

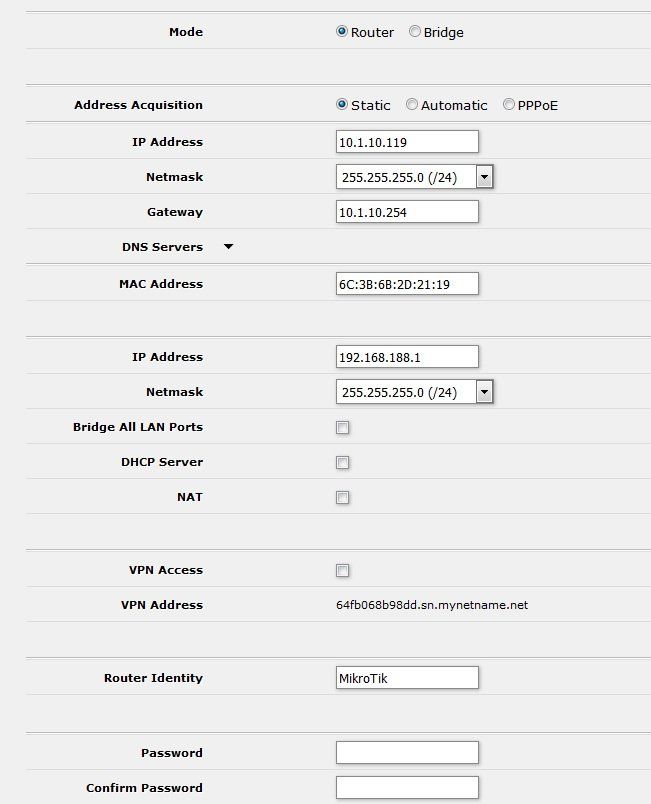

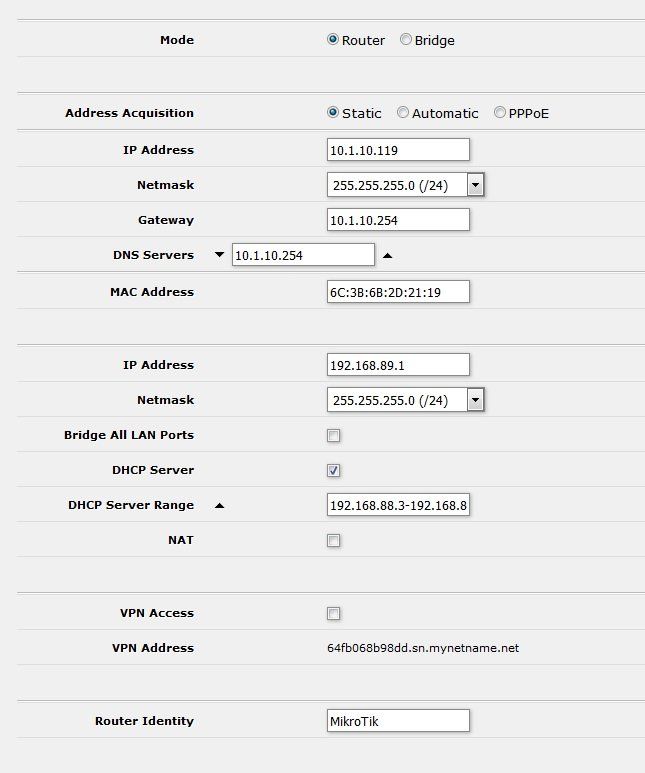

OK, eigentlich ein einfaches Szenario. Das Koppelnetz zur FritzBox ist das 10.1.10.0 /24 an ether1 wobei die FB die .254 als Hostadresse hat und der MT die .119, richtig ?

(Nebenbei: Besser immer die Router IPs ganz an den Anfang und ans Ende des IP Segments setzen wie .1 und .254 oder .1 und .2. oder .253 und .254. Eine IP "mittendrin" wie bei dir mit der .119 birg immer die Gefahr einer Überschneidung mit anderen Hostadressen oder einem DHCP Pool !!)

Die FritzBox muss dann 4 statische Routen haben um die o.a. IP Netze am Mikrotik erreichen zu können:

Zielnetz: 192.168.88.0, Maske: 255.255.255.0, Gateway: 10.1.10.119

Zielnetz: 192.168.89.0, Maske: 255.255.255.0, Gateway: 10.1.10.119

Zielnetz: 10.1.0.0, Maske: 255.255.255.0, Gateway: 10.1.10.119

Zielnetz: 10.1.120.0, Maske: 255.255.255.0, Gateway: 10.1.10.119

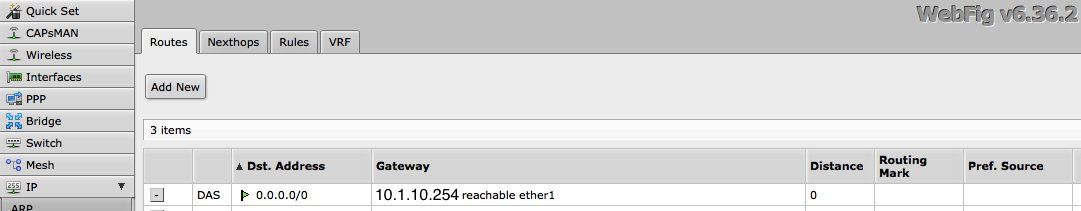

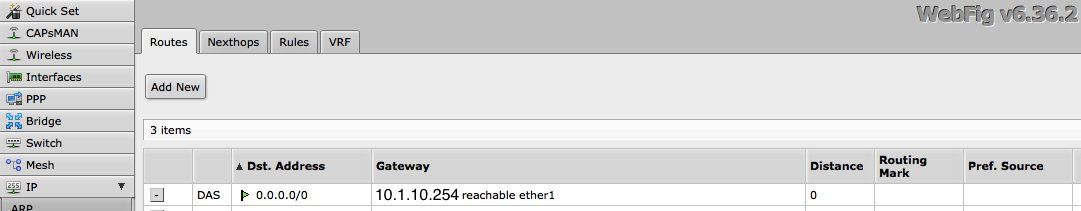

Der MT selber hat die Default Route auf die 10.1.10.254 was du ja richtig gemacht hast. Damit ist dann routingtechnisch alles in trockenen Tüchern.

Hast du das so gemacht !?

(Nebenbei: Besser immer die Router IPs ganz an den Anfang und ans Ende des IP Segments setzen wie .1 und .254 oder .1 und .2. oder .253 und .254. Eine IP "mittendrin" wie bei dir mit der .119 birg immer die Gefahr einer Überschneidung mit anderen Hostadressen oder einem DHCP Pool !!)

Die FritzBox muss dann 4 statische Routen haben um die o.a. IP Netze am Mikrotik erreichen zu können:

Zielnetz: 192.168.88.0, Maske: 255.255.255.0, Gateway: 10.1.10.119

Zielnetz: 192.168.89.0, Maske: 255.255.255.0, Gateway: 10.1.10.119

Zielnetz: 10.1.0.0, Maske: 255.255.255.0, Gateway: 10.1.10.119

Zielnetz: 10.1.120.0, Maske: 255.255.255.0, Gateway: 10.1.10.119

Der MT selber hat die Default Route auf die 10.1.10.254 was du ja richtig gemacht hast. Damit ist dann routingtechnisch alles in trockenen Tüchern.

Hast du das so gemacht !?

Oder macht dass dann später der extra VLAN Switch?

Nein, natürlich nicht, denn der ist IP routingtechnisch ja überhaupt gar nicht involviert ! Der macht ja nur L2, stellt also nur die VLANs zur Verfügung.

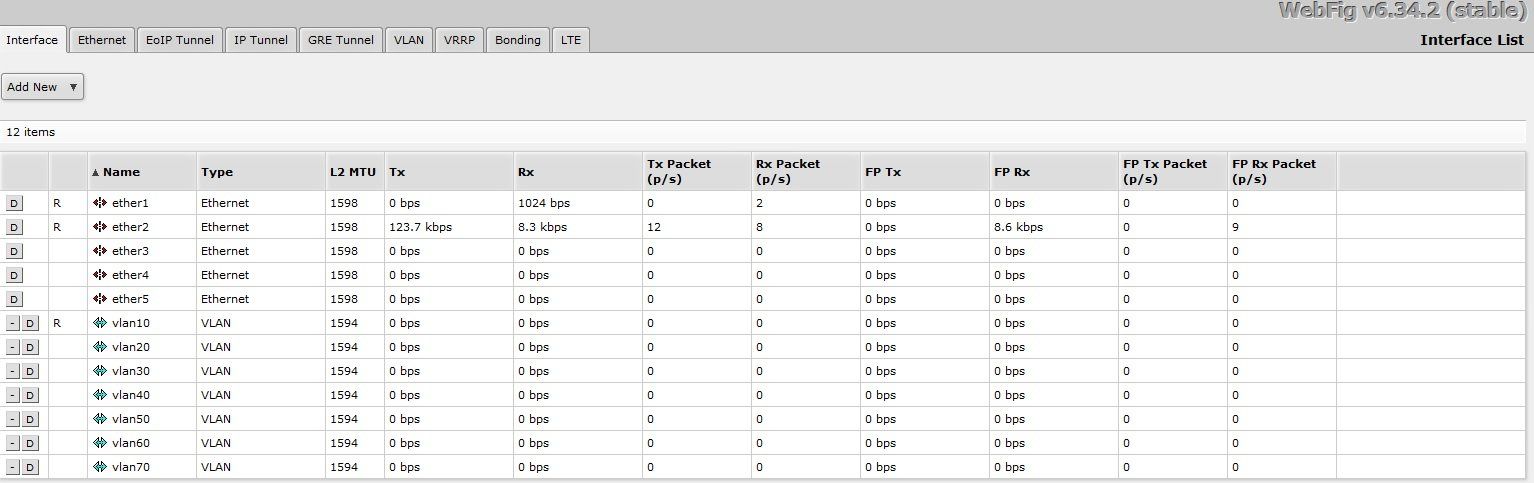

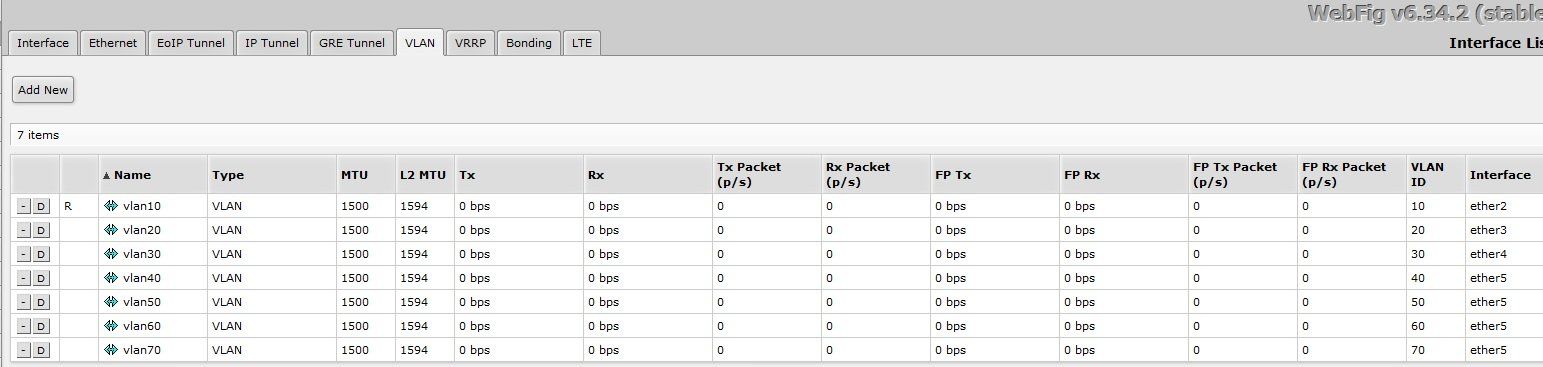

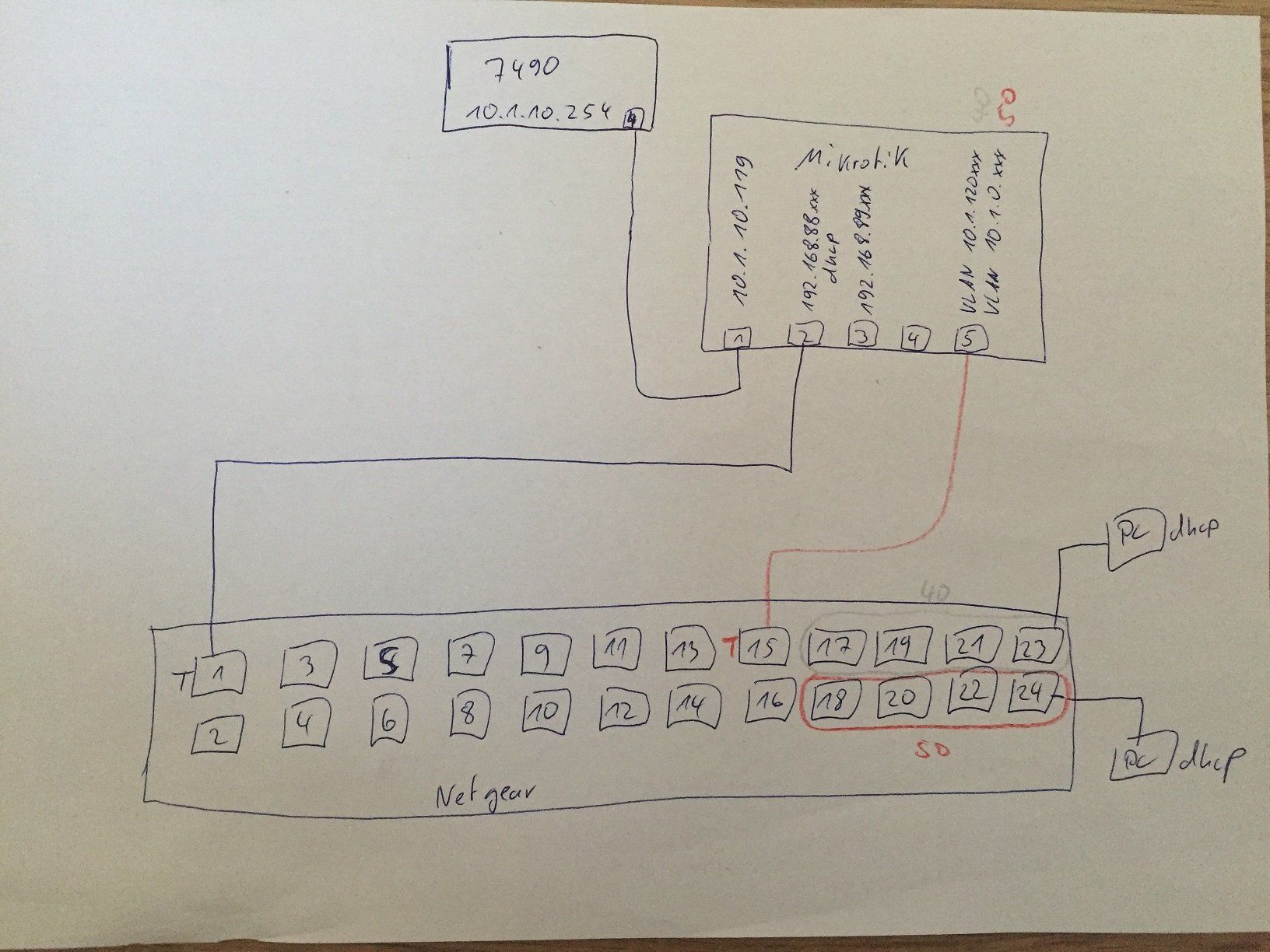

Was nicht ganz klar ist: Warum sendest du das 192.168.88.0 /24 er Netz und die beiden VLANs 40 und 50 über ein separaten Link zum Switch ??

Gibt es dafür einen triftigen Grund ??

Das .89er Subnetz ist ja auch vollkommen isoliert. Wie testest du dann da DHCP ?? Steckst du einen Rechner direkt auf Port 3 ??

Du kannst ja alle diese 4 Netze mit einem tagged Trunk auf den Switch geben oder sollen die beiden 192er Netze getrennt ohne Tagged Uplink bleiben ??

Hier mal die Lösung auf dem Silbertablett....

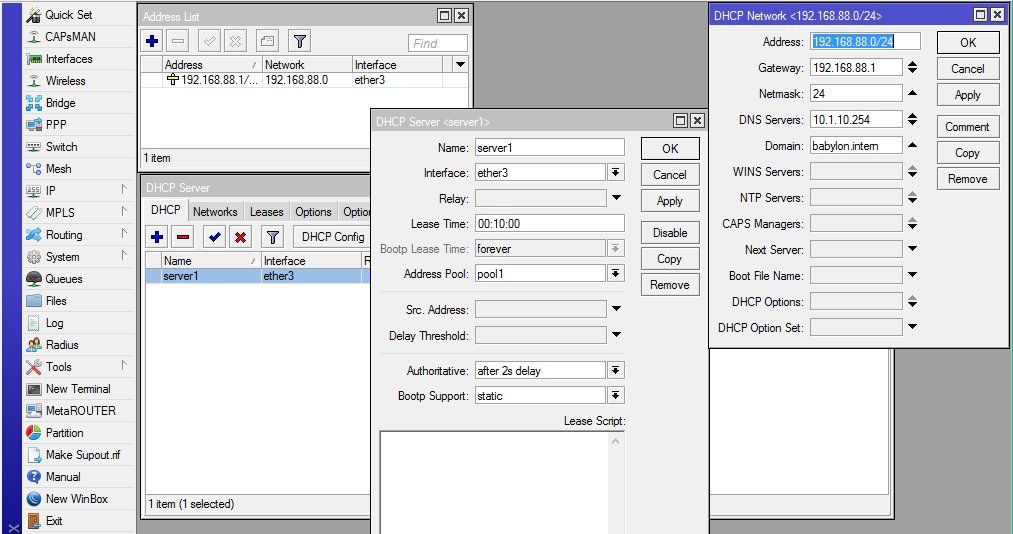

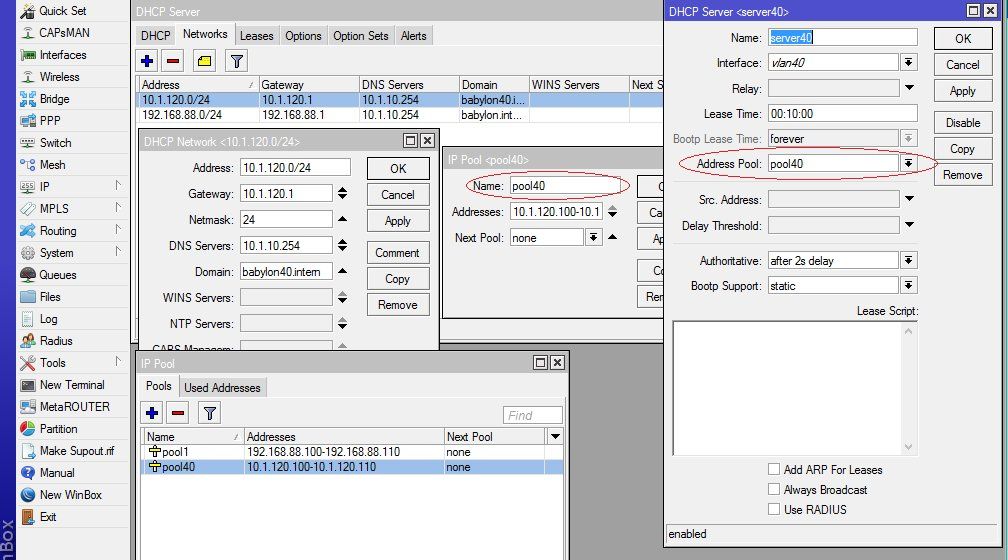

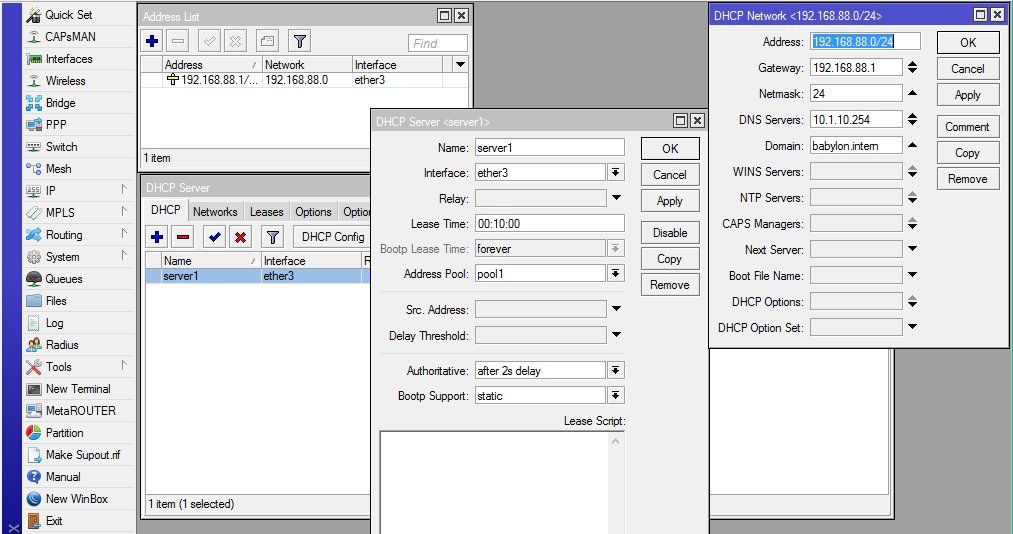

So muss dein DHCP Server für das 192.168.88er Netz an ether3 aussehen:

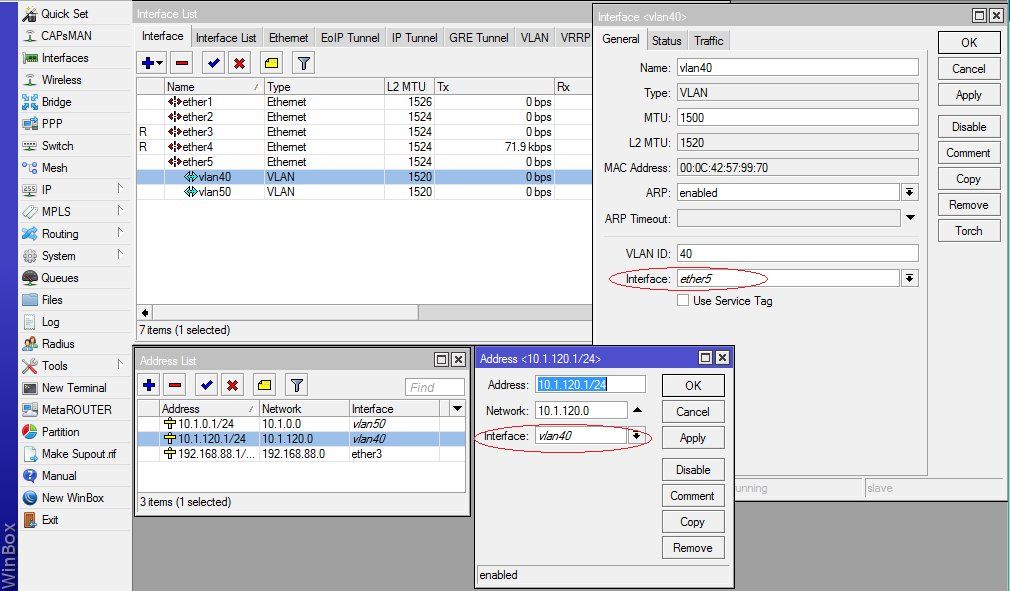

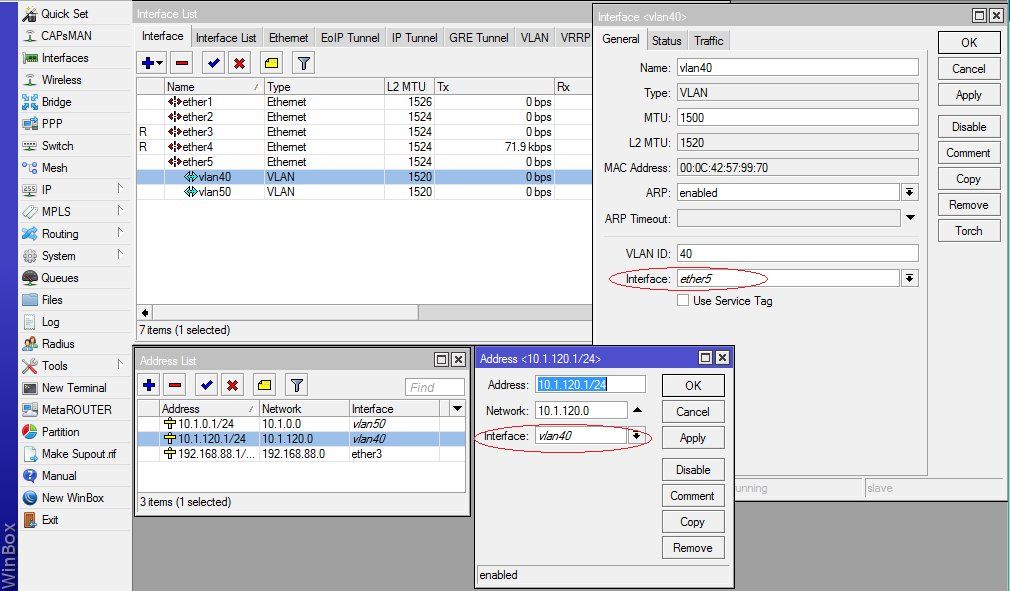

Hier die Konfig für die VLANs 40 und 50 an Port ether5:

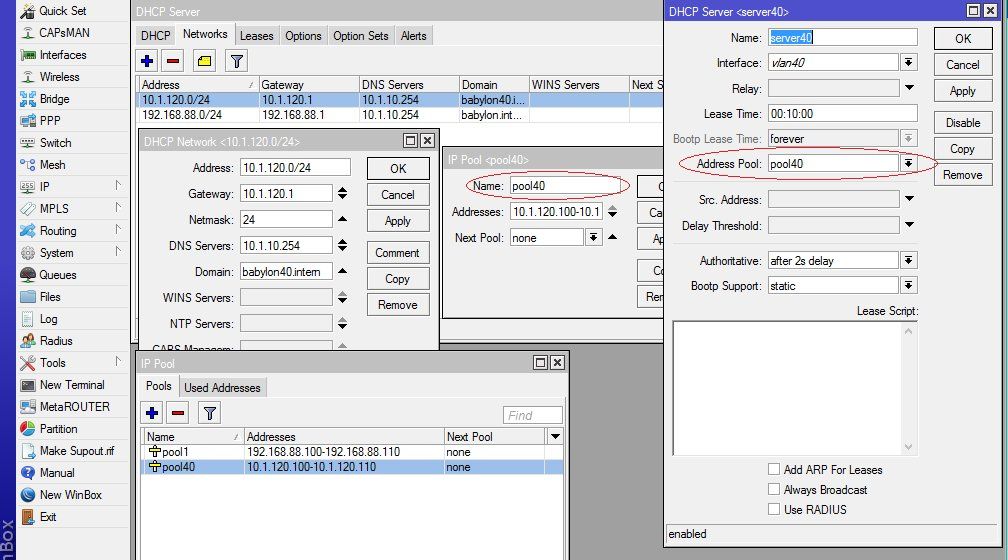

Beispielhaft der DHCP Server für das VLAN 40:

Last but not least die statische Default Route auf die FritzBox:

ACHTUNG: Die Konfig entspricht deiner Skizze oben !

Es bleibt die Frage warum das 88er und 89er Netz nicht auch über den Tagged Uplink an Port ether5 auf den NetGear Switch gehen ??

Gibt es dafür einen triftigen Grund ??

Das .89er Subnetz ist ja auch vollkommen isoliert. Wie testest du dann da DHCP ?? Steckst du einen Rechner direkt auf Port 3 ??

Du kannst ja alle diese 4 Netze mit einem tagged Trunk auf den Switch geben oder sollen die beiden 192er Netze getrennt ohne Tagged Uplink bleiben ??

Hier mal die Lösung auf dem Silbertablett....

So muss dein DHCP Server für das 192.168.88er Netz an ether3 aussehen:

Hier die Konfig für die VLANs 40 und 50 an Port ether5:

Beispielhaft der DHCP Server für das VLAN 40:

Last but not least die statische Default Route auf die FritzBox:

ACHTUNG: Die Konfig entspricht deiner Skizze oben !

Es bleibt die Frage warum das 88er und 89er Netz nicht auch über den Tagged Uplink an Port ether5 auf den NetGear Switch gehen ??

also brauche ich nur eine Leitung vom Mikrotek zum VLAN-Switch von Netgear.

Jepp...Bingo ! Das ist der tiefere Sinn einen Tagged Uplinks !! Siehe VLAN Tutorial hier !! Packe alle deine 4 IP Segmente in VLANs und gut iss !

da ja im Mikrotik geroutet wird d.h. die Pakete von VLAN 40 dürfen ja das 88er Subnetz erreichen aber das VLAN 40 darf nicht mit dem VLAN 50 kommunizieren.

Das regelst du im MT mit einer einfachen Firewall Accessliste !Ich dachte halt, wenn ich dies über 2 getrennte Leitungen fahre, dass der Traffic so ausgeglichener ist aber anscheind ist das mein Denkfehler gewesen.

Nein, das ist kein Denkfehler. Hier hast du nicht ganz Unrecht !Das ist bei deiner Konfig auch der Fall.

Bei einem zentralen Uplink routet ja der MT. Pakete müssen sich also über den tagged Link zum MT bewegen, werden da geroutet und gehen über den Link wieder zurück. Und das gilt für ALLE VLANs !

Sprich VLAN übergreifender Traffic taucht dort doppelt auf.

Bei dir in deinem Setup wird das etwas entzerrt. Ergeht nur für die VLAN 40 und 50 über den Uplink, wird dann am MT geroutet und geht dann über einen dedizierten Port an den Switch ohne den Uplink zu doppelt zu belasten. Rückweg ebenso.

Hier hast du also einen kleinen Performance Vorteil, den du dir aber mit einem erhöhten Kabelage Aufwand erkaufst.

Bei einem Gig Link als Uplink dürfte sich der Performanceverlust eh in Grenzen halten. Wenn du allerdings wirklich heftigen Traffic routen musst ist dein Setup letztlich besser aber mit dem Kabaelage Nachteil.

Musst du entscheiden...

ich bei einem Druckbefehl (Broadcast) des Switch an alle aktiven Ports die Anfrage schickt oder?

Es ist zu bezweifeln das der Druckbefehl ein Broadcast ist. Ganz sicher ist das ein Unicast aber belassen wir es mal so zur Erklärung.Ja, bei einem Broadcast muss der Switch dieses Broadcast Paket an alle Ports kopieren und so fluten. Aaaaber...natürlich nur in der Layer 2 Domain eines VLANs nämlich dem in dem der Broadcast passiert. Das passiert logischerweise nicht in allen anderen VLANs sondern immer nur in dem VLAN in dem auch der Broadcast Sender ist.

Genau das ist der tiefere Sinn von VLAN Doamins um so Broad- und Multicast lasten in Grenzen zu halten und damit die Performance des Netzwerks auf hohem Niveau zu halten.

Frage laufen jetzte alle Pakete (Traffic) von VLAN 20 über den Port 1 zum Mikrotik und kommen dann über den Port 1 wieder zurück und gehen zum VLAN 40 Netz. Oder ist die Denkweise falsch?

Nein, die ist richtig...siehe oben !Deshalb designt man in solchen one armed Designs die Uplinks auch immer mit höherer Bandbreite oder legt sie als 802.3ad / LACP Trunks (Link Aggregation aus)

Letzteres kannst du auch tun, denn dein NetGear und der MT supporten das !!

So kannst du 2 Switchlinks a 1Gig zu einem virtuellen 2Gig Link bündeln

Das wäre dann das sinnvollste.

Dann würde ja über diese eine Leitung 1000MBit ja sehr viel Traffic laufen.

Nur wenn du auch sehr viel gerouteten Traffic zw. den VLANs hast. Deshalb ja die Option das mit einem LAG Trunk und mehreren parallelen Links zu machen.ich hätte mir keinen Netgear GS724Tv4 holen dürfen.

Einsicht ist der erste Weg... Daran scheitern dann viele VLAN Anfänger...leider ! Was aber eher ein GUI Problem ist.

Wahrlich ein triftiger Grund von NG die Finger zu lassen. Andere machen aber teilweise auch so einen Unsinn da. Also Zähne zusammenbeißen und durch...

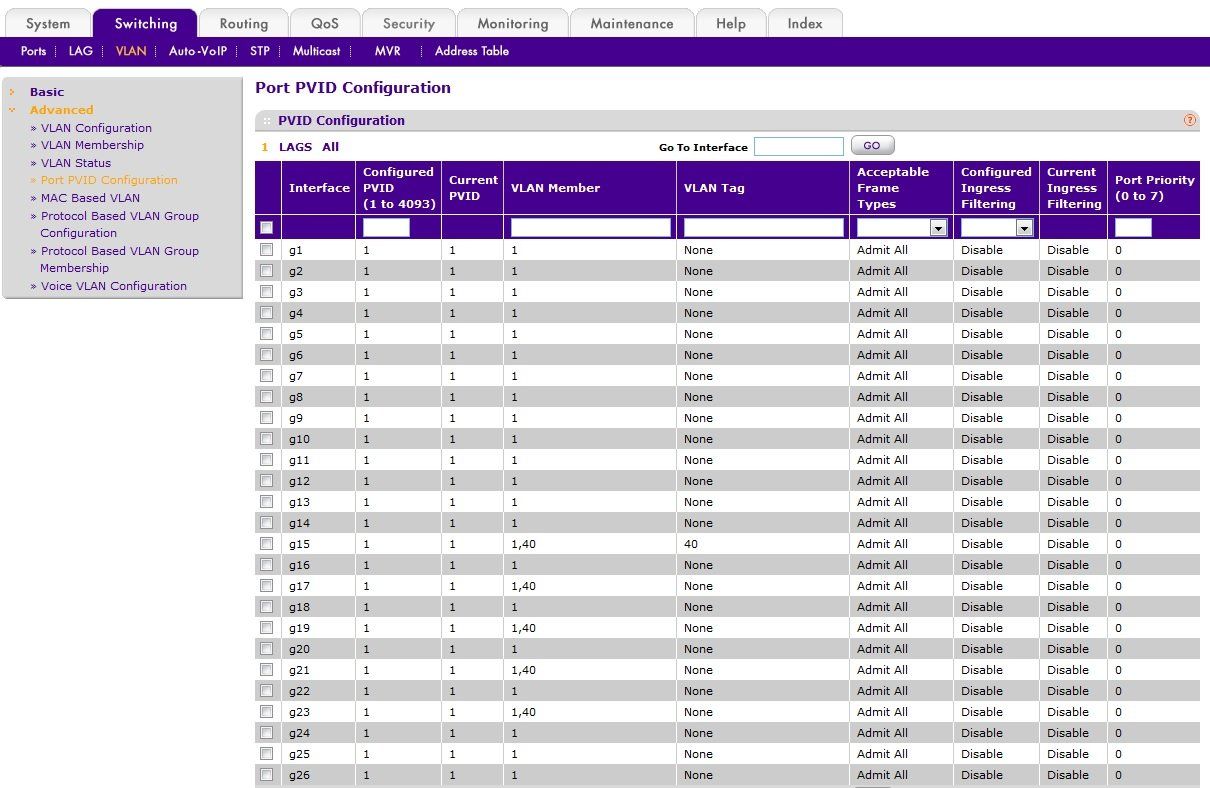

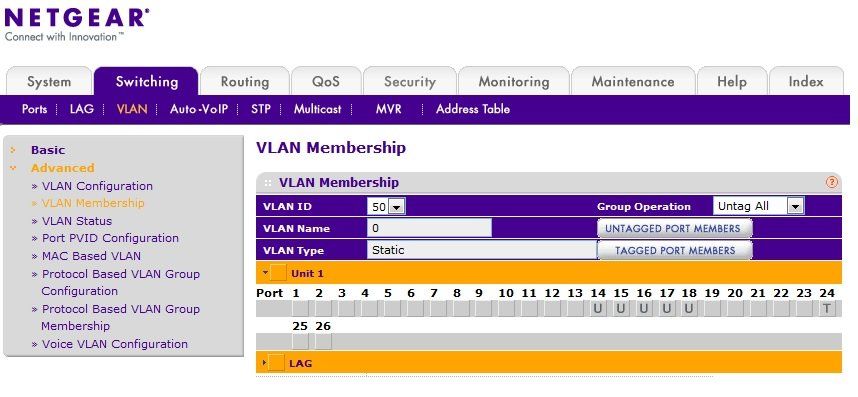

Denn ich habe jetzt an den VLAN Ports 40 und 50 kein DHCP am Switch

Zeigt das vermutlich die VLAN Switchkonfig falsch ist.Vermutlich der klassische NetGear Fehler wenn du vergessen hast die richtige PVID zum VLAN am Port einzutragen ! Fehlt die gehen inbound Pakets ins Default VLAN 1

Das VLAN Tutorial hier bringt etwas Licht in den NetGear Unsinn und damit solltest du es hinbekommen !

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Wenns partout nicht klappen sollte: Screenshot posten hier.

Infos zum Link Aggreagtion auf dem MT findest du hier:

wiki.mikrotik.com/wiki/Manual:Interface/Bonding

Wichtig ist immer LACP zu verwenden !

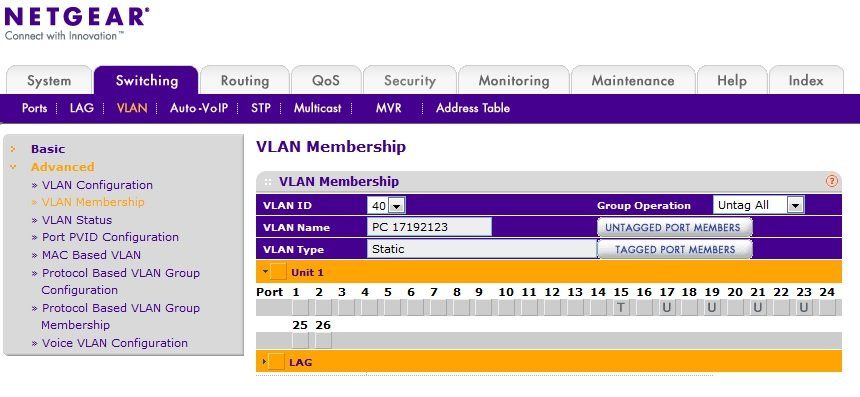

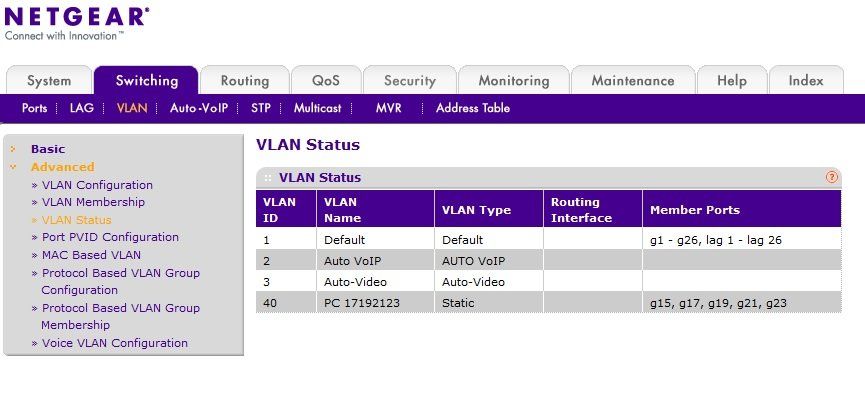

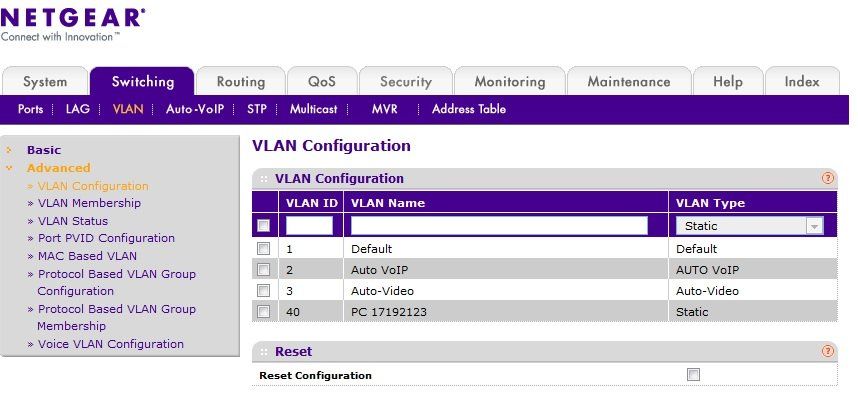

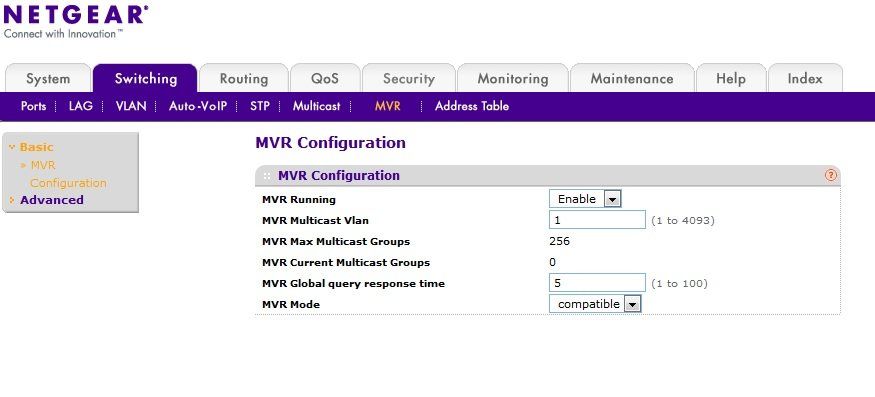

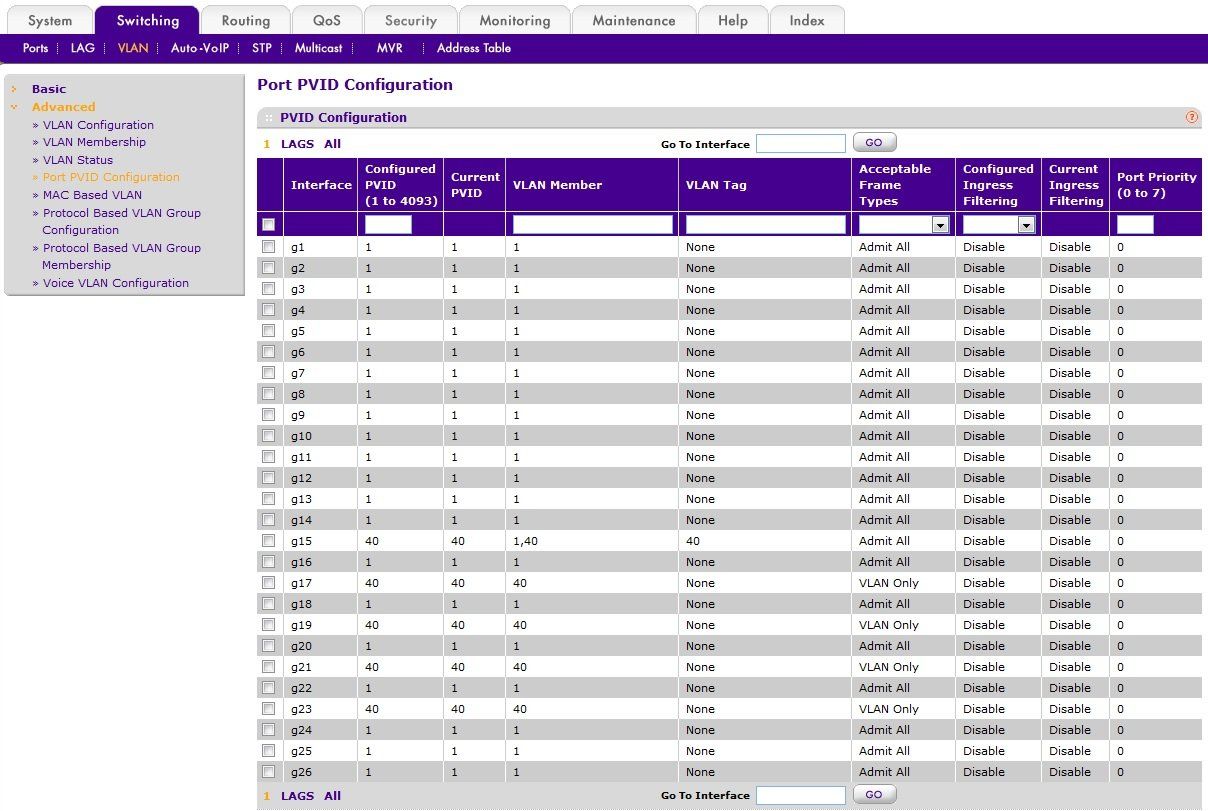

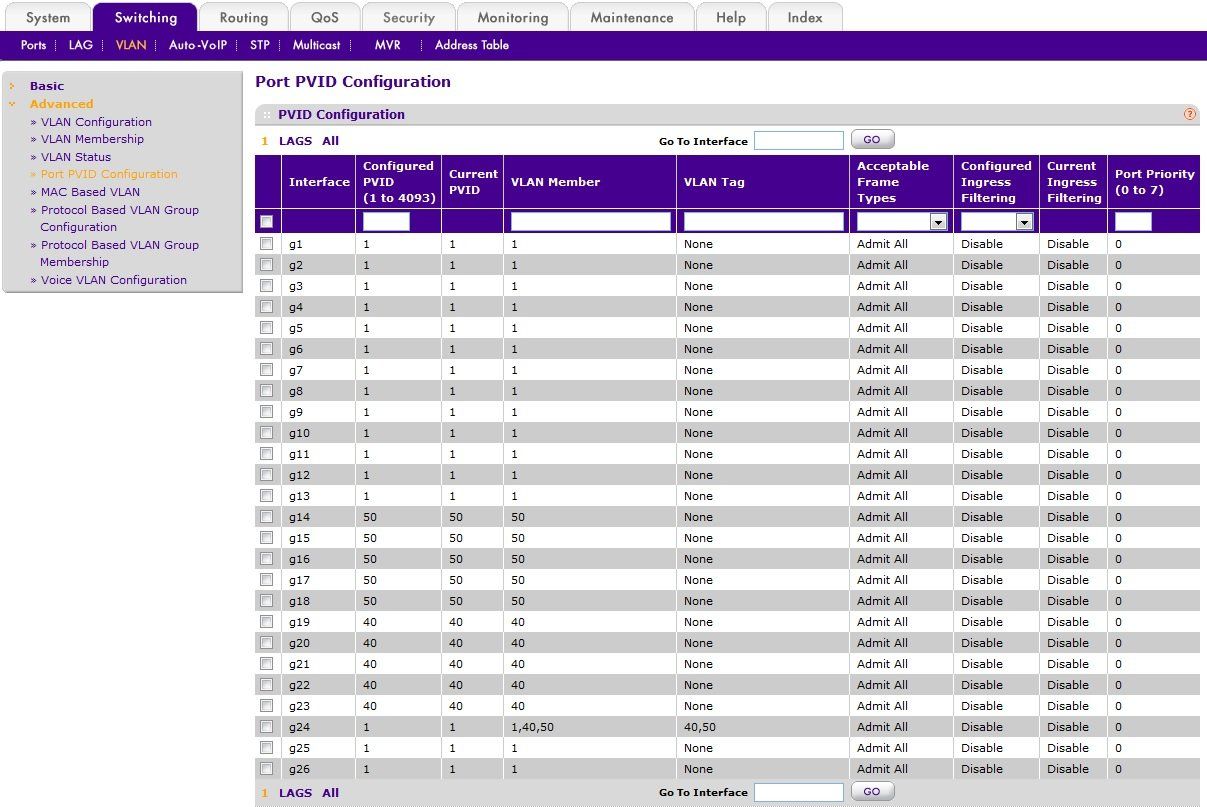

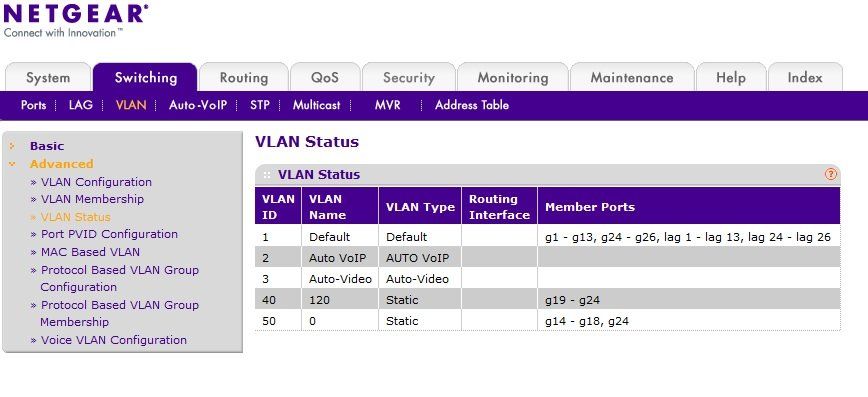

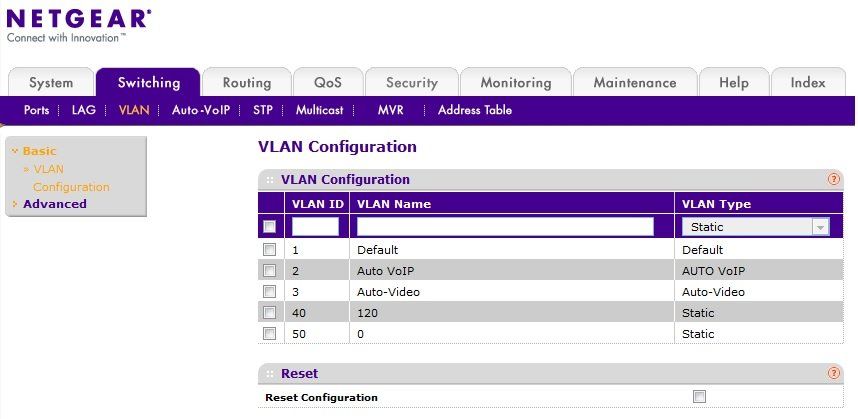

Mehrere Sachen sind da auffällig und vermutlich falsch. Fangen wir mal mit dem GS724 an:

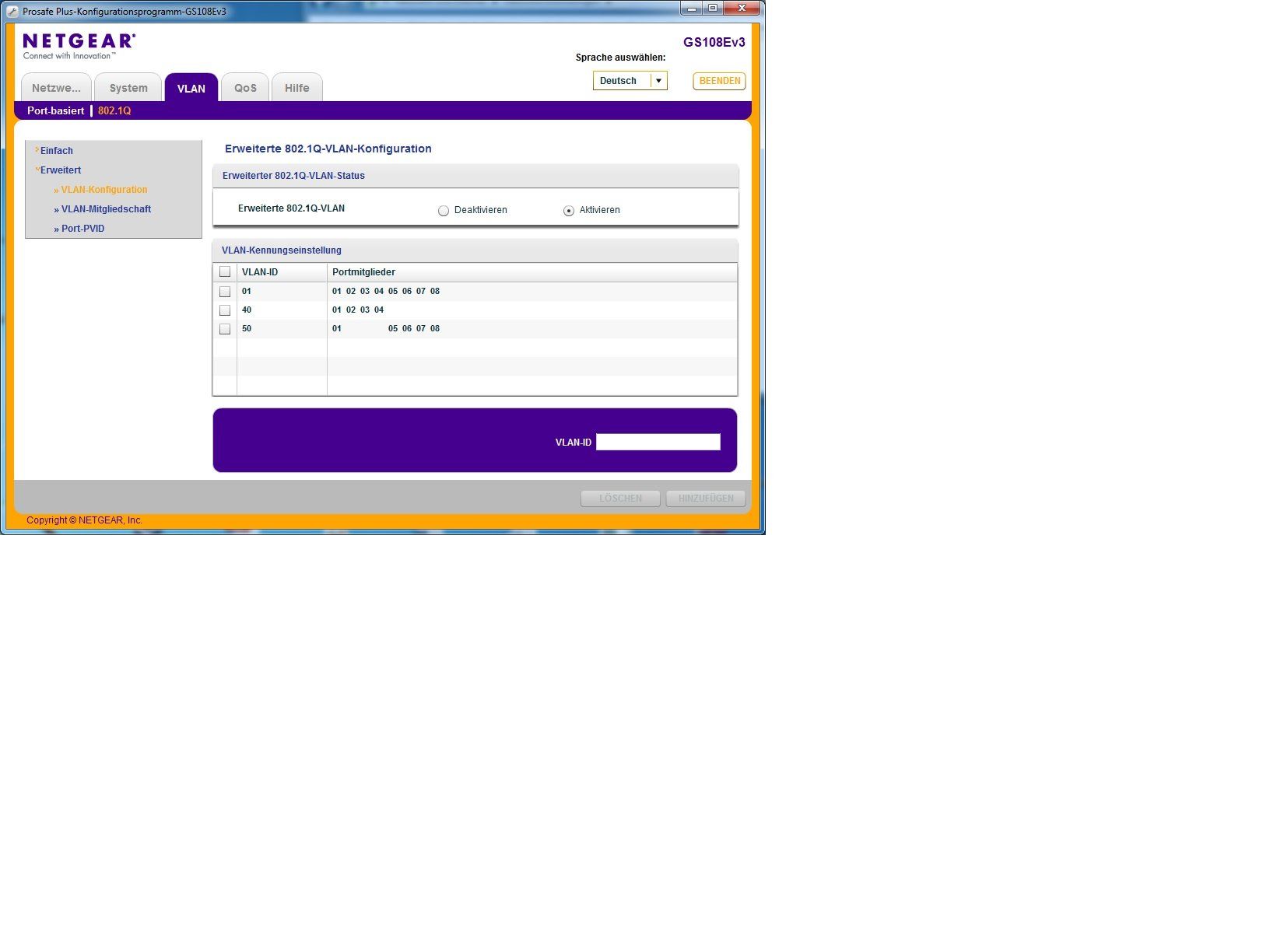

GS108E:

Ohh man.... NetGear Switches und VLAN was für ein Drama. Da kann man nur schreiend weglaufen...

Appropos Trunking / Link Aggregation. MT kann das mit 802.3ad / LACP zum Switch machen.

wiki.mikrotik.com/wiki/Manual:Interface/Bonding

Ich poste auch mal ein paar Screenshots dazu nachher.

- Wo ist VLAN 50 ? Das fehlt !

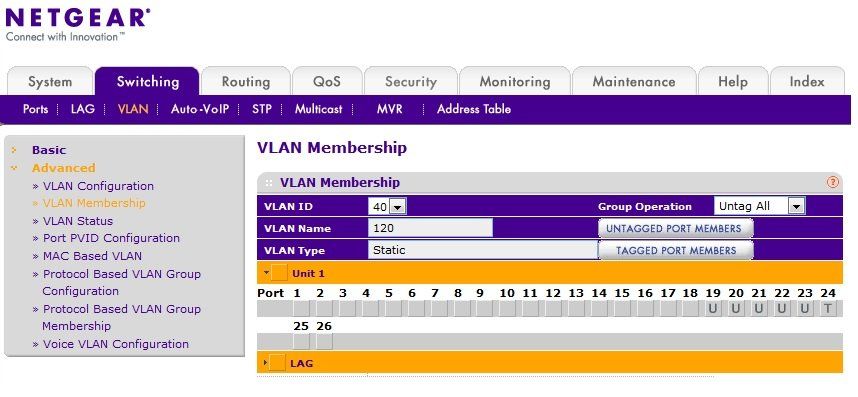

- Port Membership richtig. 15 ist der Tagged Uplink, 17, 19, 21, 23 die untagged Memeber Ports. (Kosmetischer Tip: Besser einen Port ganz am Ende also 1 oder 24 als Tagged Uplink definieren. Das ist meist übersichtlicher und die kannst die Ports dann blockweise als Memberport vergeben.)

- Port PVID Konfig: Hier wieder die typischen NG Ungereimtheiten

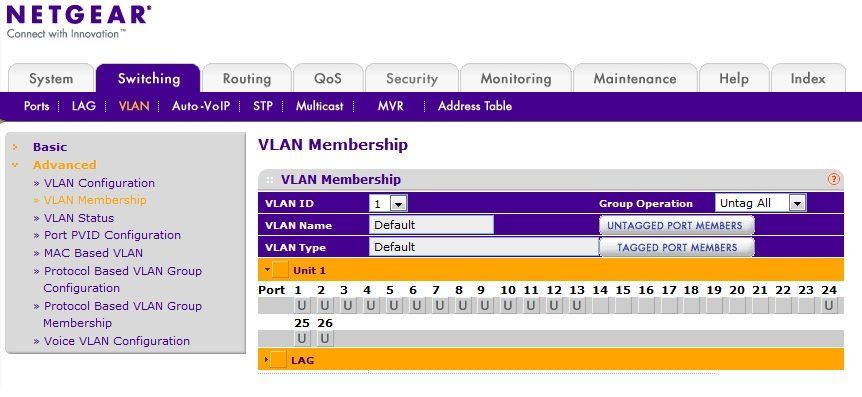

: Deim Tagged Uplink ist das klar, dort ist das Default VLAN 1 immer untagged Member und VLAN 40 tagged. Die untagged Ports 17, 19, 21, 23 können aber niemals mehr Member von VLAN 1 sein. Bei Port based VLANs ist das technisch unmöglich ! Hier haben wir vermutlich wieder das inbound und outbound Problem das inbound ins VLAN 1 geforwardet wird und outbound ins VLAN 40 oder so ein Blödsinn. Das geht de facto NICHT ! Diese Ports 17, 19, 21, 23 dürfen einzig nur Member im VLAN 40 sein ! VLAN 1 hat da nix zu suchen ! Das musst du anpassen !

- Du siehst auch das du diesen Port NICHT unter "configured PVID" auf 40 gesetzt hast !!! Dort ist immer noch 1 ! Der klassische oben angesprochene Fehler. So werden deine Port 40 Frames inbound in VLAN 1 geforwardet. Fatal !! Hier muss unbedingt PVID 40 zu VLAN 40 hin !!

- "Acceptable Frame Types" solltest du an Endgeräte Ports (untagged) immer auf "untagged only" setzen niemals auf "Admit all". Je nachdem was da im Pull Down Menü erscheint !

- Da wird der Fehler liegen... Dieses Setup ist wirklich krank !

GS108E:

- Auch hier stimmt was nicht...

- Dein Tagged Uplink ist Port 1 das ist soweit OK

- Niemals kann es aber sein das hier wieder Port 2, 3, 4 untagged Member von VLAN 1 und VLAN 40 ist, und gleichermaßen Ports 5, 6, 7 ,8 von VLAN 1 und 50 !

Ohh man.... NetGear Switches und VLAN was für ein Drama. Da kann man nur schreiend weglaufen...

Appropos Trunking / Link Aggregation. MT kann das mit 802.3ad / LACP zum Switch machen.

wiki.mikrotik.com/wiki/Manual:Interface/Bonding

Ich poste auch mal ein paar Screenshots dazu nachher.

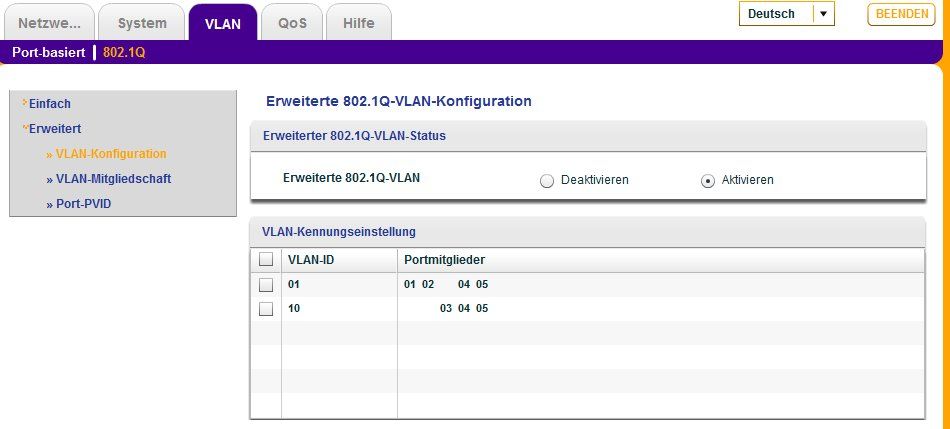

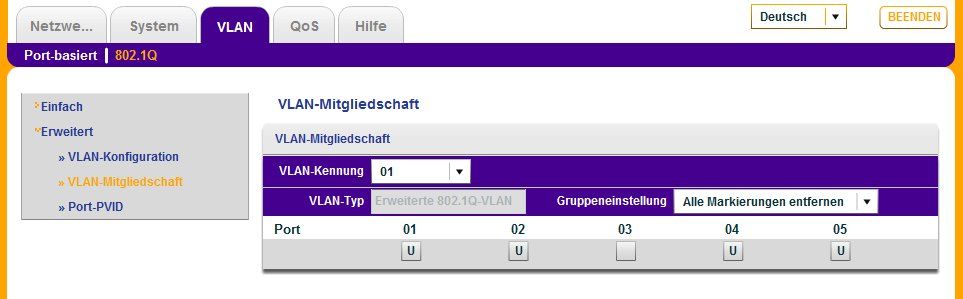

So hier mal ein Beispiel mit dem zum 108E baugleichen 105E:

Als Beispiel nur mal ein VLAN 10 für weitere VLANs ist das Setup identisch.

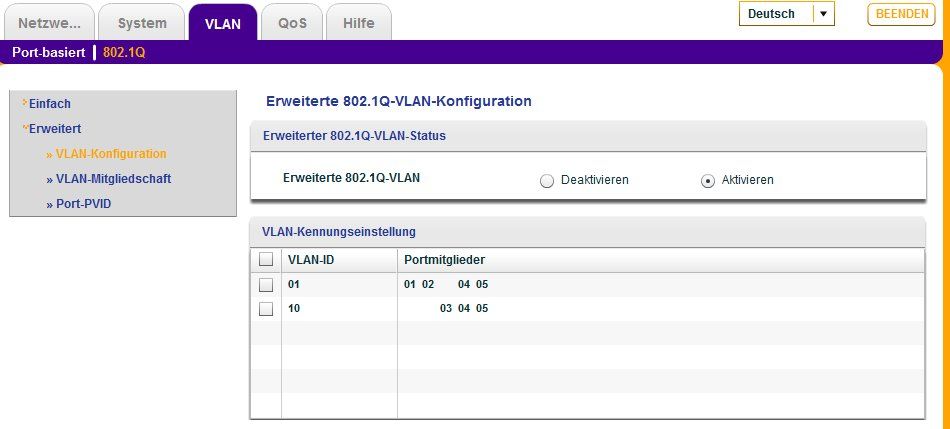

Wichtig: Beim 108er oder 105er muss die Konfig im Menüpunkt: Erweiterte 802.1q VLAN Konfiguration gemacht werden ! Keinesfalls im Menü "Port-basiert". Das steht auf "deaktivieren".

Ports 4 und 5 sind Tagged Uplink Ports auf andere Switches.

Port 3 ist ein Endgeräte Untagged Port in VLAN 10

Ports 1 und 2 sind Endgeräte Untagged Port in VLAN 1

1.) VLAN Konfig:

Hier zu sehen das Port 3 NICHT mehr zu VLAN 1 gehört wie es sein soll.

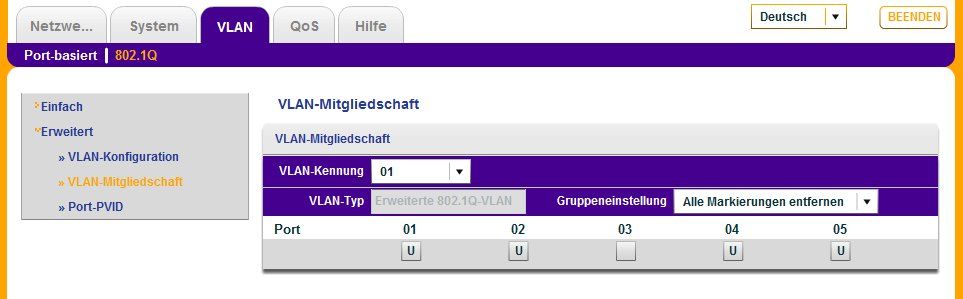

2.) Port Mitgliedschaft VLAN 1:

Hier sieht man das das alle Ports sind außer natürlich Port 3 der im VLAN 10 ist folglich darf der hier nicht auftauchen !

An den Tagged Uplinks ist per Default das Default VLAN immer untagged dran, deshalb hier auch mit "U" gekennzeichnet.

3.) Port Mitgliedschaft VLAN 10:

Wie es sein soll ! 3 Untagged, 4 und 5 Tagged

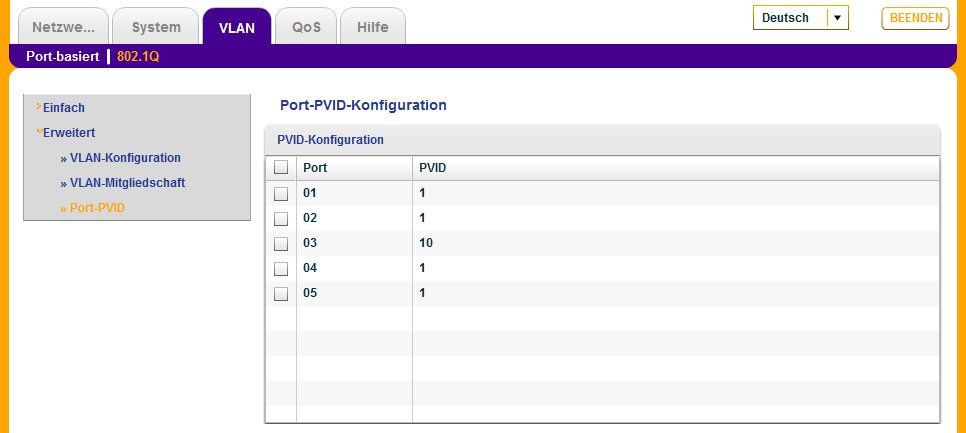

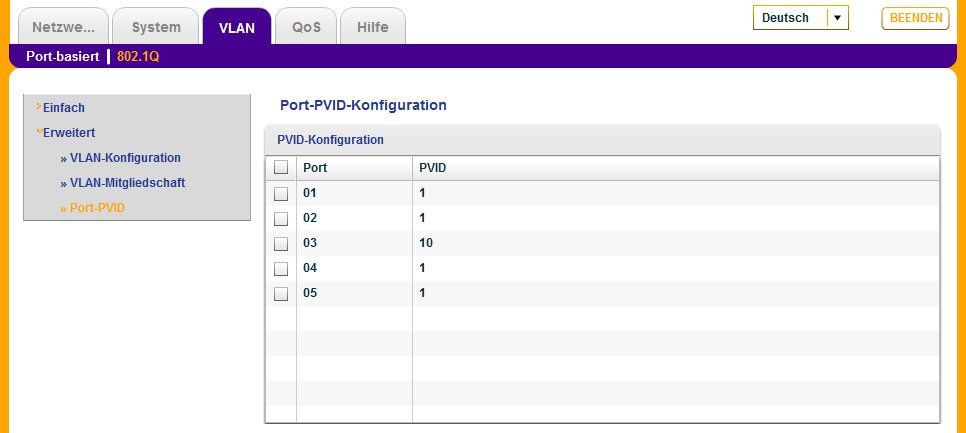

4.) Der Schlüssel zum Erfolg die PVID !:

Hier kannst du sehen das Port 3 ausschliesslich nur in VLAN 10 geforwardet wird. Hier muss einen 10 stehen !

Die PVID bezieht sich immer nur auf eingehenden untagged Traffic in welche VLAN ID das geforwardet wird. Deshalb darf hier ausschliesslich nur 10 stehen. (Bei dir natürlich entspr. PVIDs)

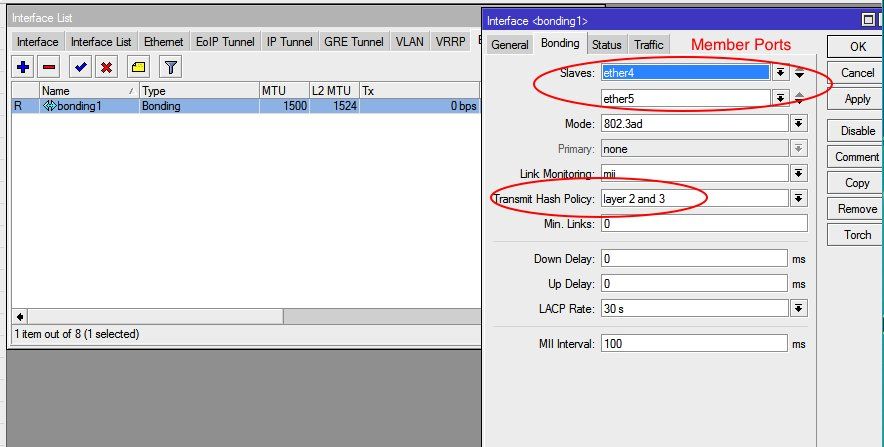

Bonding / Link Aggregation:

Wie oben bereits gesagt. Hier mal eine Link Aggregation die 2 physische Links zusammenfasst zu einem virtuellen um die Bandbreite zu erhöhen.

Testsetup auf einen Cisco Catalyst 2960 (Ports 23 und 24) und Mikrotik RB750 (Ports 4 und 5):

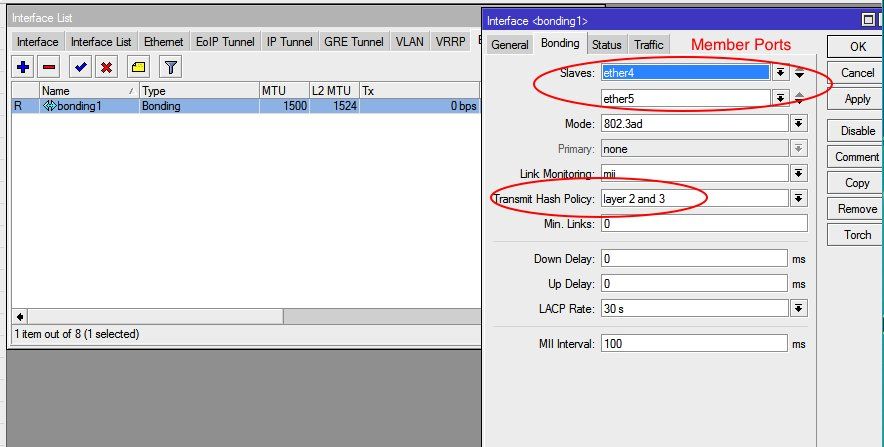

1.) Einrichten des Bonding Interfaces unter Interfaces -> Bonding -> + :

Member Ports 4 und 5 hinzufügen und Hash Policy auf 2 und 3 setzen.

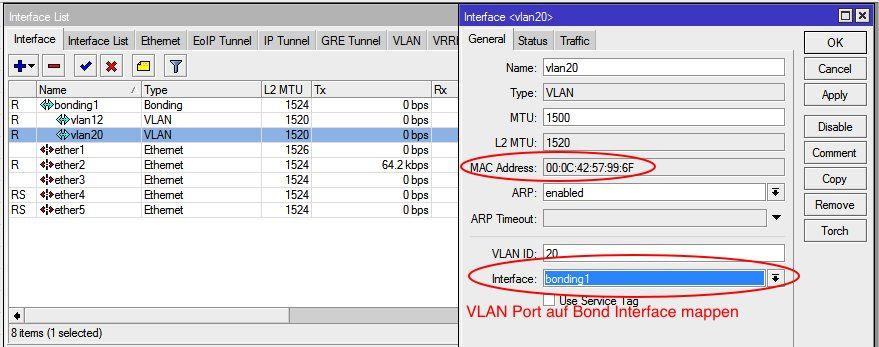

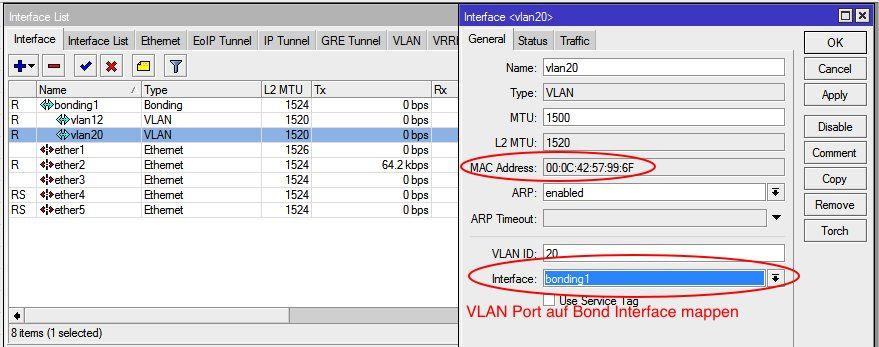

2.) VLAN Interfaces hinzufügen und auf das Bonding Interface mappen:

(Mac Adresse merken um nachher den Link Status zu checken !!)

(Mac Adresse merken um nachher den Link Status zu checken !!)

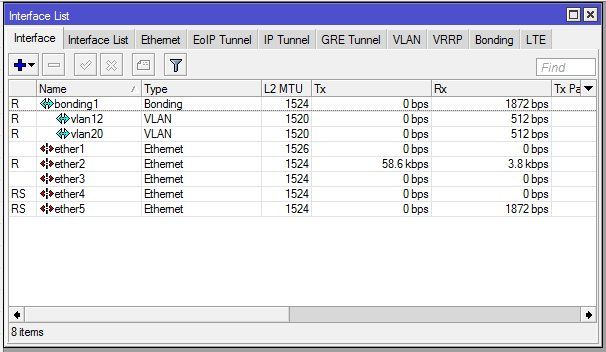

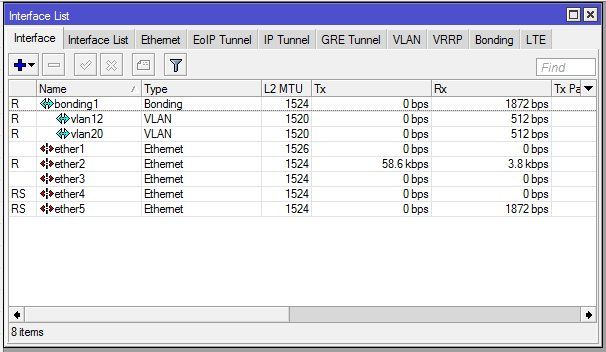

3.) Übersicht der Interfaces:

IP Adressen auf die VLAN Interfaces und DHCP Server setzen wie Standard.

Das war alles für die MT Seite.

Hier kommt die Cisco Seite und die Konfig:

Hier ein paar Show Kommandos um zu prüfen ob die Link Aggregation / Bonding funktioniert:

Der Trunk ist UP / UP und aktiv verbunden (Connected)

Und hier kannst du sehen das er die Mac Adresse des Mikrotik von gegenüber sauber erkannt hat:

Damit hat der MT jetzt einen doppelten Link BW 200000 Kbit/sec mit 200Mbit/s Bandbreite (Sorry der RB750 hat nur 100 Mbit Ports ) auf den Switch.

) auf den Switch.

Gleiches kannst du mit dem NG724 auch machen.

Als Beispiel nur mal ein VLAN 10 für weitere VLANs ist das Setup identisch.

Wichtig: Beim 108er oder 105er muss die Konfig im Menüpunkt: Erweiterte 802.1q VLAN Konfiguration gemacht werden ! Keinesfalls im Menü "Port-basiert". Das steht auf "deaktivieren".

Ports 4 und 5 sind Tagged Uplink Ports auf andere Switches.

Port 3 ist ein Endgeräte Untagged Port in VLAN 10

Ports 1 und 2 sind Endgeräte Untagged Port in VLAN 1

1.) VLAN Konfig:

Hier zu sehen das Port 3 NICHT mehr zu VLAN 1 gehört wie es sein soll.

2.) Port Mitgliedschaft VLAN 1:

Hier sieht man das das alle Ports sind außer natürlich Port 3 der im VLAN 10 ist folglich darf der hier nicht auftauchen !

An den Tagged Uplinks ist per Default das Default VLAN immer untagged dran, deshalb hier auch mit "U" gekennzeichnet.

3.) Port Mitgliedschaft VLAN 10:

Wie es sein soll ! 3 Untagged, 4 und 5 Tagged

4.) Der Schlüssel zum Erfolg die PVID !:

Hier kannst du sehen das Port 3 ausschliesslich nur in VLAN 10 geforwardet wird. Hier muss einen 10 stehen !

Die PVID bezieht sich immer nur auf eingehenden untagged Traffic in welche VLAN ID das geforwardet wird. Deshalb darf hier ausschliesslich nur 10 stehen. (Bei dir natürlich entspr. PVIDs)

Bonding / Link Aggregation:

Wie oben bereits gesagt. Hier mal eine Link Aggregation die 2 physische Links zusammenfasst zu einem virtuellen um die Bandbreite zu erhöhen.

Testsetup auf einen Cisco Catalyst 2960 (Ports 23 und 24) und Mikrotik RB750 (Ports 4 und 5):

1.) Einrichten des Bonding Interfaces unter Interfaces -> Bonding -> + :

Member Ports 4 und 5 hinzufügen und Hash Policy auf 2 und 3 setzen.

2.) VLAN Interfaces hinzufügen und auf das Bonding Interface mappen:

3.) Übersicht der Interfaces:

IP Adressen auf die VLAN Interfaces und DHCP Server setzen wie Standard.

Das war alles für die MT Seite.

Hier kommt die Cisco Seite und die Konfig:

!

interface FastEthernet0/23

description Tagged Uplink Mikrotik

switchport mode trunk

switchport nonegotiate

channel-group 2 mode active

!

interface FastEthernet0/24

description Tagged Uplink Mikrotik

switchport mode trunk

switchport nonegotiate

channel-group 2 mode active

!

interface Port-channel2

description Link Aggreagtion zum Mikrotik

switchport mode trunk

switchport nonegotiate

! Cat2960#sh int po 2

Port-channel2 is up, line protocol is up (connected)

Hardware is EtherChannel, address is 0017.5a99.fa18 (bia 0017.5a99.fa18)

MTU 1500 bytes, BW 200000 Kbit/sec, DLY 100 usec,

reliability 255/255, txload 1/255, rxload 1/255

Encapsulation ARPA, loopback not set

Keepalive set (10 sec)

Full-duplex, 100Mb/s, link type is auto, media type is unknown

input flow-control is off, output flow-control is unsupported

Members in this channel: Fa0/23 Fa0/24

! Und hier kannst du sehen das er die Mac Adresse des Mikrotik von gegenüber sauber erkannt hat:

Cat2960#sh lacp nei

Flags: S - Device is requesting Slow LACPDUs

F - Device is requesting Fast LACPDUs

A - Device is in Active mode P - Device is in Passive mode

Channel group 1 neighbors

Partner's information:

LACP port Admin Oper Port Port

Port Flags Priority Dev ID Age key Key Number State

Fa0/23 SA 255 000c.4257.996f 16s 0x0 0x9 0x2 0x3D

Fa0/24 SA 255 000c.4257.996f 14s 0x0 0x9 0x1 0x3D

Cat2960# Damit hat der MT jetzt einen doppelten Link BW 200000 Kbit/sec mit 200Mbit/s Bandbreite (Sorry der RB750 hat nur 100 Mbit Ports

Gleiches kannst du mit dem NG724 auch machen.

Perfekt !

Jetzt sieht das auch alles sauber aus !

Ich linke das mal ins VLAN Tutorial. Wird vielen NetGear Geschädigten sicher helfen

Dann kannst du ja jetzt die Link Aggregation in Angriff nehmen !

Auf Seite 83-86 steht wie man es beim NG macht:

downloads.netgear.com/files/GDC/GS716TV3/GS716Tv3_GS724Tv4_GS748 ...

Die Mikrotik Seite siehst du ja oben....

Jetzt sieht das auch alles sauber aus !

Ich linke das mal ins VLAN Tutorial. Wird vielen NetGear Geschädigten sicher helfen

Dann kannst du ja jetzt die Link Aggregation in Angriff nehmen !

Auf Seite 83-86 steht wie man es beim NG macht:

downloads.netgear.com/files/GDC/GS716TV3/GS716Tv3_GS724Tv4_GS748 ...

Die Mikrotik Seite siehst du ja oben....

kann ich über das Tool Advance IP Scanner den Netgear GS 105E finden, dieser hat eine IP 192.168.1.107

Das ist technisch unmöglich !Zeigt das du hier noch eine Fehlkonfiguration hast irgendwo.

Das LAN am AVM Router wo der MT dranhängt ist routingtechnisch vollkommen isoliert von der Switch Infrastruktur.

Dort dürftest du einzig nur Endgeräte "sehen" die im Koppelnetz zw. AVM und Mikrotik Port sind !!

wenn ich im AVM Netz die IP 192.168.0.1 anfrage, komme ich durch das Routen im AVM in das Segement vom Mikrotik Router, dieser hat ja das VLAN Netz 192.168.0.0/24

Das ist auch genau richtig und so sollte es sein.Besser ist es aber wenn du mal einen Traceroute (tracert) machst auf die 192.168.0.1 dann zeigt dir Traceroute alle Routerhops an über die es geht.

Somit kannst du deinen Layer 3 Weg sehr genau verfolgen und checken ob der richtig ist bzw. deine IP Routen.

Das NetGear Tool kann einzig nur in einer Layer2 Collision Domain andere Switches erkennen, da es auf Broadcasts basiert mit Mac Adresse und die ja bekanntermßen nicht über geroutete Verbindungen geforwardet werden.

In einem gerouteten Netz dürftest du also deshalb niemals einen Switch in einem anderen IP Netzwerk sehen.

Wenn es dennoch geht zeigt es das beide Siwtch Management Interfaces in einem gemeinsamen Layer 2 Netz liegen.

Das kann z.B. möglich sein wenn du das VLAN 1 überall durchgeschleift hast. Damit konterkarierst du aber dann dein Routing Szenario mit dem AVM.

Groß- Kleinschreibung hilt ungemein beim Lesen...

Wenn du das WinBox Tool meinst dann JA. Da ist es vollkommen Wumpe was als IP Netz eingestellt ist. Auch können MT und WinBox in einem gemeinsamen L2 Netz auch mit unterschiedlichen IPs konfiguriert sein. Der Zugriff funktioniert trotzdem weil das WinBox Tool auch rein nur auf Layer 2 über die Mac Adressen funktioniert.

Wie gesagt das gilt rein NUR für das WinBox Tool und NICHT für Telnet, SSH oder den WebGUI Zugriff.

Für diese Management Dienste müssen MT und Client zwingend in einem gemeinsamen IP Netz sein !

egal was am pc für eine netz eingestellt ist?

Bezogen auf was ???Wenn du das WinBox Tool meinst dann JA. Da ist es vollkommen Wumpe was als IP Netz eingestellt ist. Auch können MT und WinBox in einem gemeinsamen L2 Netz auch mit unterschiedlichen IPs konfiguriert sein. Der Zugriff funktioniert trotzdem weil das WinBox Tool auch rein nur auf Layer 2 über die Mac Adressen funktioniert.

Wie gesagt das gilt rein NUR für das WinBox Tool und NICHT für Telnet, SSH oder den WebGUI Zugriff.

Für diese Management Dienste müssen MT und Client zwingend in einem gemeinsamen IP Netz sein !