Mikrotik Router Kaskade

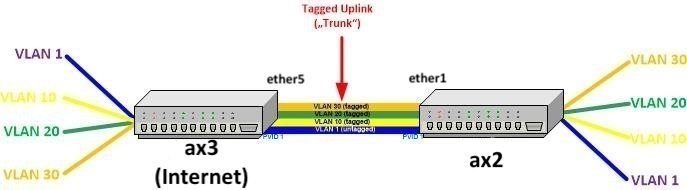

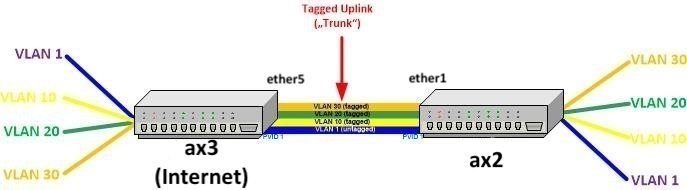

Ich möchte zwei Mikrotik ax3 und ax2 mit einander verbinden: Der ax3 ist über PPOE am Internet, der ax2 hängt mit ethernet 1 an ethernet5 des ax3 (Trunk). Bei beiden habe ich dieselben VLAN´s eingerichtet. Ich möchte über den ax3 (LAN und WLAN) die entsprechenden Geräte des jeweiligen VLAN sehen, die am ax2 hängen. Das VLAN 1 am ethernet 5 des ax3 habe ich untagged gesetzt, ethernet 1 am ax2 habe ich der bridge zugewiesen, und diese muss doch auch untagged und "admit all" gesetzt sein, oder? Ich habe ein Management VLAN erzeugt, welches Zugriff in die anderen VLANs hat, sehe aber die Geräte von ax2 nicht, wenn ich mit der Winbox am ax3 eingeloggt bin, und ein Ping auf ein Gerät schlägt auch fehl.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 5553087350

Url: https://administrator.de/forum/mikrotik-router-kaskade-5553087350.html

Ausgedruckt am: 04.08.2025 um 06:08 Uhr

23 Kommentare

Neuester Kommentar

Hallo erstmal, so viel Zeit sollte immer sein, auch am Wochenende!

Das ist simpel, alles folgende auf dem AX2 zu vollziehen

Die Bridge selbst kann auf admit-all stehen bleiben oder tagged only, beides geht, das letztere verhindert nur das eine IP die auf das Bridge-Interface selbst gesetzt ist (was man möglichst immer vermeiden sollte), keine Wirkung mehr hat weil das Bridge-Interface selbst eben dann keinen untagged Traffic mehr annimmt. Das gilt aber nicht für die Ports, die können dann selbstverständlich noch untagged Traffic annehmen .

Gruß Strods

Das ist simpel, alles folgende auf dem AX2 zu vollziehen

- Auf dem AX2 die PVID von ether1 unter bridge > ports auf 1 stellen falls noch nicht geschehen.

/interface bridge port set [find interface=ether1] pvid=1- Ein neues VLAN Interface für das MGMT erzeugen

/interface vlan add interface=bridgeLocal name=vlan_mgmt vlan-id=1- Unter den Bridge > VLANs einen neuen Eintrag für das MGMT erzeugen der so aussieht (Bridgename anpassen) damit das vlan1 auf die Bridge getagged wird und somit die CPU Zugriff darauf hat.

/interface bridge vlan add bridge=bridgeLocal tagged=bridgeLocal vlan-ids=1- Dann noch dem MGMT Interface entweder manuell oder per DHCP Client eine IP verpassen

# manual

/ip address add interface=vlan_mgmt address=10.30.1.2/24

/ip route add address=0.0.0.0/0 gateway=10.30.1.1

# or DHCP client

/ip dhcp-client add interface=vlan_mgmt- Sicherstellen das VLAN-Filtering auf der Bridge aktiviert ist.

- Am AX3 kommt das selbe Verfahren wie oben zum Einsatz um das MGMT VLAN auszukoppeln.

- Fertig

Die Bridge selbst kann auf admit-all stehen bleiben oder tagged only, beides geht, das letztere verhindert nur das eine IP die auf das Bridge-Interface selbst gesetzt ist (was man möglichst immer vermeiden sollte), keine Wirkung mehr hat weil das Bridge-Interface selbst eben dann keinen untagged Traffic mehr annimmt. Das gilt aber nicht für die Ports, die können dann selbstverständlich noch untagged Traffic annehmen .

Gruß Strods

Zitat von @ArcorPi:

Vielen Dank, ich werde es versuchen, bei mir hat das Management VLAN eine ID != 1.

Das spielt keine Rolle, das Verfahren bleibt das gleiche, das ist auf den Routern nur ne Nummer nichts weiter. Bei untagged Traffic kannst du Router intern dem MGMT sogar eine VLANID nach Gusto vergeben die muss nicht zwingend überall gleich sein, Hauptsache die PVID des Ports mappt den untagged Traffic auf das richtige VLAN Interface auf dem jeweiligen Router.Vielen Dank, ich werde es versuchen, bei mir hat das Management VLAN eine ID != 1.

Wenn das MGMT tagged übertragen wird sieht die Sache natürlich anders aus, dann muss die vlan id zwingend identisch sein.

Du realisierst mit deiner Anforderung von transparenten VLANs auf beiden Geräten genau genommen keine Router Kaskade, sondern willst (versteht man dich richtig) den kaskadierten ax2 ja einfach nur als simplen Layer 2 VLAN Switch am ax3 betreiben um dort auch alle deine VLANs verfügbar zu haben.

Der ax3 macht ja das zentrale Routing in deinem Netz. Es ist also technisch gesehen gar keine Router Kaskade, sondern die gleiche Prozedur die man bei einer normalen L2 Switchkopplung auch umsetzt, da der ax2 ja quasi nur als angehängter VLAN Switch arbeitet. (Siehe Tutorial Port ether5 zur Anbindung eines VLAN Switches)

Das sind deine ToDoS:

Das sind deine ToDoS:

Der ax3 macht ja das zentrale Routing in deinem Netz. Es ist also technisch gesehen gar keine Router Kaskade, sondern die gleiche Prozedur die man bei einer normalen L2 Switchkopplung auch umsetzt, da der ax2 ja quasi nur als angehängter VLAN Switch arbeitet. (Siehe Tutorial Port ether5 zur Anbindung eines VLAN Switches)

- Tagged Uplink Port auf beiden Geräten festlegen. Bei dir also ether5 (ax3) und ether1 (ax2).

- Auf den Uplink Ports VLAN 1 jeweils UNtagged setzen. (PVID1) Alle anderen VLANs im Bridge Setup für die Uplink Ports tagged setzen. So werden alle VLANs transparent auf beide Geräte übertragen.

- Auf dem ax2 keine VLAN IP Interfaces setzen!! Einzige Ausnahme ist nur das Management VLAN! Nur das Management VLAN bekommt auf dem ax2 ein VLAN IP Interface und eine IP Adresse plus einer Default Route auf die IP des ax3 Routers. (Gateway IP) Logisch, denn das Routing soll zentral natürlich der ax3 machen! Der ax2 arbeitet lediglich als einfacher L2 VLAN Switch ohne Routing.

Beim AX2 muss ether1 in der Bridge auf "admit-all" stehen da du ja dein MGMT untagged auf dem Port überträgst. Würdest du das auf "admit only VLAN tagged" stellen würde der MGMT Traffic nicht mehr angenommen.

Beim AX2 muss ebenso der Port 5 auf "admit-all".

Ingress-Filtering ist dafür da das nur VLAN-Traffic angenommen wird für den auch ein entsprechender VLAN Eintrag in der Bridge-VLAN Table vorhanden ist

Nur bei AccessPorts, also da wo Clients dran hängen, setzt du die Frametypes auf "admit only untagged and priority tagged"?

Beim AX2 muss ebenso der Port 5 auf "admit-all".

Ingress-Filtering ist dafür da das nur VLAN-Traffic angenommen wird für den auch ein entsprechender VLAN Eintrag in der Bridge-VLAN Table vorhanden ist

Enables or disables VLAN ingress filtering, which checks if the ingress port is a member of the received VLAN ID in the bridge VLAN table. Should be used with frame-types to specify if the ingress traffic should be tagged or untagged. This property only has effect when vlan-filtering is set to yes.

wiki.mikrotik.com/wiki/Manual:Interface/Bridge#Bridge_SettingsNur bei AccessPorts, also da wo Clients dran hängen, setzt du die Frametypes auf "admit only untagged and priority tagged"?

Keine Ursache. Eine schöne Übersicht mit diversen Beispielen über die Thematik bietet wie immer auch

help.mikrotik.com/docs/display/ROS/Bridging+and+Switching#Bridgi ...

Da werden dein Fall als auch andere ausführlich behandelt. Auf jeden Fall lesenswert wenn man noch neu in der Thematik ist.

Da sind noch diverse Fehler drin, unter anderem taggst du auf dem AX2 ja das vlan200 nicht über ether1 und du nimmst einem PVID 1 und einmal PVID 111 als MGMT und das gehört nicht in die PVID der Bridge sondern des jeweiligen Ports.

Des weiteren kennt hier niemand deine IPs und angelegte vlan Interfaces. Also bitte immer einen kompletten

Und bitte diese Seite lesen dort werden die Bridge-Grundlagen eigentlich sehr gut erläutert, dann siehst du auch sofort was du falsch gemacht hast. Halte dich an meine Punkte oben dann fliegt das sofort.

Des weiteren kennt hier niemand deine IPs und angelegte vlan Interfaces. Also bitte immer einen kompletten

export beider Deviecs posten damit wir hier ein Gesamtbild erhalten!Und bitte diese Seite lesen dort werden die Bridge-Grundlagen eigentlich sehr gut erläutert, dann siehst du auch sofort was du falsch gemacht hast. Halte dich an meine Punkte oben dann fliegt das sofort.

Zitat von @ArcorPi:

Das mit dem MGMT VLAN bringt mich noch ziemlich durcheinander, ich dachte die PVID 1 braucht man immer für die bridge selbst,

Nein nicht zwingend, die PVID bestimmt immer welchem VLAN eingehender ungetaggter Traffic zugewiesen wird.Das mit dem MGMT VLAN bringt mich noch ziemlich durcheinander, ich dachte die PVID 1 braucht man immer für die bridge selbst,

und auf Wunsch zusätzlich eine andere beliebige, um auf die gesamte HW und Router zugreifen zu können. Und dann gibt es noch den HW Switch Chip, der doch auch die 1 verwendet, oder?

Das was du verwenden willst bestimmst du selbst.Die Bridge musst du dir einerseits vorstellen wie eine Brücke zwischen den einzelnen Ports, aber auch als Brücke zur CPU des Routers, denn alles was zur CPU des Routers soll muss durch die Bridge fließen. Wenn der Router selbst mit einer IP-Adresse an einem VLAN beteiligt ist braucht er ein extra VLAN-Interface welches Member der Bridge ist, ansonsten ist dieses überrflüssig! Damit dieses VLAN-Interface überhaupt Traffic sehen kann muss die Bridge mit der VLAN-ID dieses Interfaces getagged werden damit der Traffic mit dieser ID durch die Bridge die CPU erreichen kann.

Man kann auch alternativ wenn man kein extra MGMT Interface erstellen will, das Bridge-Interface selbst als MGMT Interface benutzen, indem Fall reicht es dann die MGMT IP direkt auf das Bridge-Interface zu binden und die PVID auf 1 zu lassen, mit extra VLAN Interface ist es aber sauberer getrennt und man läuft nicht Gefahr unbeabsichtigt Ports ins Management zu heben.

Das Prinzip ist im Grunde das gleiche wie wenn man unter Linux auf der Konsole eine neue VLAN-Bridge mit VLAN-Filtering erstellt.

Wenn du mehr darüber erfahren willst lies dir mal das hier durch und übe etwas auf der Konsole, z.B. mit virtuellen Maschinen.

VLAN filter support on bridge

Wenn du das verstanden hast verstehst du auch das VLAN Prinzip des Mikrotik, denn der benutzt im Hintergrund genau diese Mechanismen.

Vielleicht doch noch einmal in aller Ruhe nachlesen was PVIDs sind:

Warum gibt es PVID bei VLANs?

Und ein Blick in die VLAN Schnellschulung riskieren!

Warum gibt es PVID bei VLANs?

Und ein Blick in die VLAN Schnellschulung riskieren!

Das ist leider müßig zu interpretieren wenn du das so hintereinander Papst und sich das nicht an Mikrotik Standards hält, besser ist es, sich an die Konsolen Befehle zu halten dann ist auch eindeutig was gemeint ist!

Kurzform der Todos für das MGMT only ohne das Drumherum wie DHCP, weitere Firewall-Regeln etc.

Auf dem AX2 braucht man sonst keinerlei vlan interfaces außer dem fürs MGMT, DHCP,DNS macht alles der AX3, der AX2 ist nur reiner Durchlauferhitzer für die VLANs.

Kurzform der Todos für das MGMT only ohne das Drumherum wie DHCP, weitere Firewall-Regeln etc.

# AX3

/interface vlan add name=vlan_mgmt id=111

/interface address add interface=vlan_mgmt address=10.10.111.1/24

/interface bridge port add interface=ether5 bridge=br_vlan pvid=111 frame-types=admit-all

/interface bridge port add interface=ether3 bridge=br_vlan pvid=111 frame-types=admit-only-untagged-and-priority-tagged

/interface bridge vlan add bridge=br_vlan tagged=br_vlan ids=111

/ip firewall filter add chain=forward out-interface=vlan_mgmt action=drop

# AX2

/interface vlan add name=vlan_mgmt id=111

/interface address add interface=vlan_mgmt address=10.10.111.2/24

/interface bridge port add interface=ether1 bridge=br_vlan pvid=111 frame-types=admit-all

/interface bridge vlan add bridge=br_vlan tagged=br_vlan ids=111

/ip route add address=0.0.0.0/0 gateway=10.10.111.1

Kollege @13910172396 war etwas schneller...

Der Reihe nach:

ax2

Wenn dein Management VLAN wie üblich netzwerkübergreifend das VLAN 111 ist dann gilt folgendes

ax3

Mehr ist doch nicht zu machen. Kollege @13910172396 hat es oben ja auch schon alles gesagt.

Die ether1 zu ether5 Trunk Verbindung zwischen den beiden Geräten ist doch nichts weiter als ein popeliger Tagged Link für alle VLANs die nicht 1 sind. 1 ist dort immer das untagged PVID VLAN völlig egal ob du das aktiv nutzt oder nicht. Management wird netzwerkübergreifend in VLAN 111 gemacht. Fertig ist der Lack.

Den Zugang zu VLAN 111 regelst du später mit einer Access Liste in der Firewall am ax3.

Warum tust du dich denn so schwer mit einem einfachen, popeligen Tagged Uplink zwischen 2 VLAN Switches?? Das ist doch nun wahrlich kein Hexenwerk...

ob das so ok ist:

Nein das ist leider in einigen wichtigen Teilen beim Trunk so nicht richtig! Der Reihe nach:

ax2

vlan1: trunk port zum ax3:ether1: tagged = bridge, untagged = ether1, admit all, PVID=111

Das sind 2 grundsätzliche Fehler drin:- 2 VLANs kann man technisch NICHT parallel untagged übertragen! Wie sollte man ungetaggte Pakete auch unterscheiden können?! (Siehe oben "VLAN Schnellschulung"!!) Du hast hier Vlan 1 und Vlan 111 als untagged konfiguriert was Unsinn ist. Mal abgesehen davon das man untagged Ports nicht in der VLAN Bridge selber definieren muss und soll, sondern das ausschliesslich NUR in der Memberport Einstellung mit dem PVID Setting gemacht wird! Auf letzteres weist das MT Tutorial nochmal explizit hin. Also bitte wirklich einmal lesen!!

Wenn dein Management VLAN wie üblich netzwerkübergreifend das VLAN 111 ist dann gilt folgendes

- ax2, ether 1 = Uplink auf ax3:

- vlan x wozu ALLE VLANs außer 1 gehören: tagged => bridge, ether1

- Memberport ether1 => Mode: Admit all, PVID 1

- VLAN Interface 111 erzeugen und Tagged mit der ID 111 der VLAN Bridge zuweisen

- IP Addresse 10.10.111.2/24 dem VLAN 111 Interface zuweisen. (Designtechnisch sinnvoller: DHCP Client dort auf das VLAN 111 Interface mappen und am DHCP Server für das VLAN 111 am ax3 eine feste Mac Adress Reservierung auf die .111.2 machen. So bekommt der ax2 immer dynamisch eine feste IP vom ax3 und auch gleichzeitig eine Default Route und den DNS Server ohne das das extra statisch definiert werden muss!)

- Default Route zum ax3: 0.0.0.0/0 gateway=10.10.111.1

- ansonsten keine VLAN IP Interfaces am ax2.

- DNS entfällt wenn DHCP Client

- Unter System => Clock den NTP Client aktivieren damit der ax2 sich die korrekte Uhrzeit vom ax3 holt!

ax3

- ax3, ether 5 = Uplink auf ax2:

- vlan x wozu ALLE VLANs außer 1 gehören: tagged => bridge, ether5

- Memberport ether5 => Mode: Admit all, PVID 1

- Managment Interface VLAN 111 (und die anderen VLAN Interfaces) erzeugen mit .111.1 IP an VLAN 111 Interface , DHCP Server usw. gem. Tutorial.

- Wichtig hier noch: Die Spanning Tree Priority der VLAN Bridge am ax3 vom Default hex 4000 (163849 auf 0x2000 (8192) hochsetzen damit der Trunkport am ax3 immer der L2 Root Port ist!

Mehr ist doch nicht zu machen. Kollege @13910172396 hat es oben ja auch schon alles gesagt.

Die ether1 zu ether5 Trunk Verbindung zwischen den beiden Geräten ist doch nichts weiter als ein popeliger Tagged Link für alle VLANs die nicht 1 sind. 1 ist dort immer das untagged PVID VLAN völlig egal ob du das aktiv nutzt oder nicht. Management wird netzwerkübergreifend in VLAN 111 gemacht. Fertig ist der Lack.

Den Zugang zu VLAN 111 regelst du später mit einer Access Liste in der Firewall am ax3.

Warum tust du dich denn so schwer mit einem einfachen, popeligen Tagged Uplink zwischen 2 VLAN Switches?? Das ist doch nun wahrlich kein Hexenwerk...

Hierliegt offensichtlich immer noch ein VLAN Verständnis Fehler des TO vor.

Das obige gilt immer wenn du fürs Management den untagged Traffic eines Links benutzt. Wenn du dagegen dein Management Traffic tagged über den Trunk überträgst ist das natürlich was anderes, denn dann musst du dich auf allen beteiligten Geräten an die VLAN-ID strikt halten da der Traffic ja mit der ID im 802.1Q Tag übertragen wird.

Zitat von @ArcorPi:

Ich dachte ich bräuchte PVID 1 gar nicht mehr, sondern kann alles mit der 111 machen.

Kannst du ja auch. Es ist Jacke wie Hose ob du nun auf dem Router selbst die 111 oder die 1 als ID für den untagged Traffic des Trunks verwendest du musst dich dann auf ein und dem selben Router nur an diese ID halten. Nur um zu verdeutlichen warum die ID hier eigentlich keine große Rolle spielt: Auf dem anderen Router könntest du z.B. dann fürs MGMT die 222 als ID nehmen, also die PVID des Trunk-Ports auf 222 stellen und ein VLAN Interface mit der ID 222 erstellen, trotzdem wäre das MGMT mit dem anderen Router verbunden weil du ja immer den untagged Teil des Trunk dafür verwendest. Du mappst quasi den untagged Traffic auf dem Trunk einfach nur auf eine andere interne ID des Routers, trotzdem sind nachher beide in der selben Layer-2 Domain, die internen PVID-Tags werden ja beim Verlassen des Ports wieder entfernt.Ich dachte ich bräuchte PVID 1 gar nicht mehr, sondern kann alles mit der 111 machen.

Das obige gilt immer wenn du fürs Management den untagged Traffic eines Links benutzt. Wenn du dagegen dein Management Traffic tagged über den Trunk überträgst ist das natürlich was anderes, denn dann musst du dich auf allen beteiligten Geräten an die VLAN-ID strikt halten da der Traffic ja mit der ID im 802.1Q Tag übertragen wird.

aber wenn mans dann selbst versucht, klappt's doch nicht.

So kann man das aber nicht sagen, denn wenn man es richtig und ohne Fehler macht klappt es natürlich immer!! Kollege @13910172396 hat es oben schon gesagt. Was du mit dem untagged Traffic, also dem PVID Traffic an beiden Enden machst ist mehr oder weniger egal. Dieser Traffic hat keinen VLAN Tag und ist damit ohne eine VLAN Information und damit dann abhängig was du der PVID für eine VLAN ID mitgibst, denn nur die PVID ID an dem Port bestimmt ja in welches VLAN untagged Traffic geforwardet wird.

Man muss es dem Switch explizit sagen, denn wie sollte er denn auch ohne diese Vorgabe wissen in welches VLAN ungetaggter Traffic soll?!

Wenn z.B. dein ax3 die PVID 111 eingestellt hat am Uplink Trunk ether5 der ax2 hat dort aber PVID 1 am ether1 stehen dann landet der Management Traffic aus VLAN 111 vom ax3 natürlich im VLAN 1 des ax2. Die Management IP Adresse des ax2 muss dann logischerweise dazu auch passend am VLAN1 IP Interface liegen. Statt 1 kann das am ax2 auch z.B. 200 sein wenn am ax2 die PVID am Trunk Port ether1 200 lautet. Einfaches Prinzip...

All das kann man machen weil es ja ungetaggter Traffic ist und das VLAN rein durch die Port PVID bestimmt wird.

Den gravierenden Nachteil kannst du oben aber hoffentlich schon zwischen den Zeilen lesen?! Denn was z.B. auf dem einen Device noch VLAN 111 ist, ist dann auf dem anderen Device in VLAN 1 und auf wieder einem anderen vielleicht in VLAN 200.

Technisch machbar und in seltenen Ausnahmefällen auch gewollt aber vom Management her gesehen der blanke Horror, denn nach 3 Wochen weisst du nicht mehr welcher untagged Traffic auf welchem Gerät wo landet und musst das immer und immer wieder neu aus der Konfig ersehen, ein konfigtechnischer Albtraum.

Mit anderen Worten: Vom Management gesehen schmeisst du dir da unnötig Knüppel zw. die Beine und machtst dir überflüssigerweise das Leben schwer.

Gut, wenn du konfigtechnisch mit einer masochistischen Ader leben kannst...kein Thema...nur zu!

Wenn du es aber korrekter, da strukturierter und einfacher handhaben willst, machst du es entweder so wie oben, das du durchgängig PVID 1 benutzt auf Trunks (auch wenn du VLAN 1 nicht nutzt) und dein Management tagged überträgst oder indem du die PVID 111 durchgängig an den Trunks für die PVID definierst und das VLAN 1 vollständig ignorierst. (Kein Interface und auch keine PVID1) Wie Kollege @13910172396 schon sagt: Strikt und durchgängig an das eine oder das andere halten.

So wird dann ein Schuh draus und dann klappt es nicht nur in der Theorie sondern immer auch in der Praxis!!

Jetzt wird’s klarer, und es funktioniert auch.

Dann bleibt ja nur noch den Thread als erledigt zu schliessen! Wie kann ich einen Beitrag als gelöst markieren?