5218247240

05.01.2023

Mikrotik Routing mit FW

Hallo zusammen,

heute brauche ich mal eure Hilfe!

Eigentlich ist es ein recht simples Szenario:

Ein vorhandener Mikrotik CRS109-8G-1S-2HnD (derzeit mit RouterOS 6.49), der derzeit ausschließlich Switch und WLAN AP für ein kleines, separiertes lokales Netz fungiert, soll nun mit einer Firewall (Sophos XGS Firewall) verbunden werden.

Was konkret erreicht werden soll, ist der geregelte Zugriff aus anderen Netzen über die Firewall in das Netz des Mikrotik.

Ich habe den Mikrotik damals nicht eingerichtet. Es gibt dort ja sehr umfangreiche Konfigurationsmöglichkeiten und ich habe versucht mir einen Überblick zu verschaffen.

Die folgende Konfiguration hat der Mikrotik derzeit (nicht von mir konfiguriert):

Ich habe nun erst einmal eine physische Verbindung von einem dedizierten Port der Firewall (Port 6) zu einem Port (ether3) am Mikrotik hergestellt.

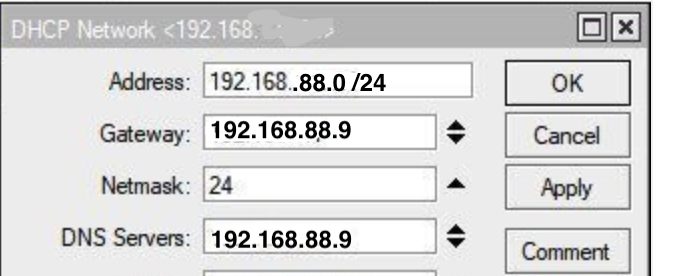

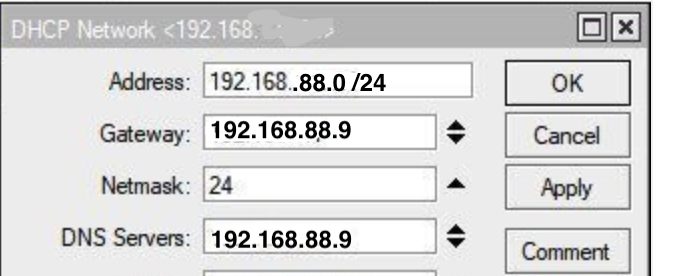

In der Firewall habe ich für den verwendeten Port ein Interface und die folgende statische Route konfiguriert:

Destination IP/Netmask: 192.168.88.0/24

Gateway: 192.168.88.1

Interface: Port 6/192.168.88.9 (statisch)

Außerdem habe ich die benötigten Firewallregeln angelegt.

Im Mikrotik habe ich ebenfalls statische Routen zu zwei Netzen hinter der Firewall angelegt, die aus dem Netz des Mikrotik erreichbar sein sollen (entsprechende FW-Regeln habe ich wie bereits erwähnt in der Sophos FW angelegt):

(bei beiden wir ether3 reachable angezeigt)

Aktuell funktioniert ein Ping von der Firewall in Richtung MikroTik Router IP/Gateway, also nach 192.168.88.1 sowie an ein angeschlossenes Gerät

mit der IP 192.168.88.201 . Umgekehrt funktioniert kein Ping in Richtung der Netze hinter der Firewall.

Wenn ich von einem der Netze hinter der Firewall einen Ping in Richtung Mikrotik versuche (z.B. Router IP) oder einen Webserver im Netz des Mikrotiks aufrufe,

geht das ebenfalls nicht durch. Ich sehe im Log der Firewall allerdings, dass der Traffic über die angelegten Regeln erlaubt wird.

Meine Frage wäre nun: Was habe ich übersehen?

Danke für eure Unterstützung!

Gruß

wh0kn0ws

heute brauche ich mal eure Hilfe!

Eigentlich ist es ein recht simples Szenario:

Ein vorhandener Mikrotik CRS109-8G-1S-2HnD (derzeit mit RouterOS 6.49), der derzeit ausschließlich Switch und WLAN AP für ein kleines, separiertes lokales Netz fungiert, soll nun mit einer Firewall (Sophos XGS Firewall) verbunden werden.

Was konkret erreicht werden soll, ist der geregelte Zugriff aus anderen Netzen über die Firewall in das Netz des Mikrotik.

Ich habe den Mikrotik damals nicht eingerichtet. Es gibt dort ja sehr umfangreiche Konfigurationsmöglichkeiten und ich habe versucht mir einen Überblick zu verschaffen.

Die folgende Konfiguration hat der Mikrotik derzeit (nicht von mir konfiguriert):

# oct/14/2022 16:46:37 by RouterOS 6.49

# software id = QX71-8DCB

#

# model = CRS109-8G-1S-2HnD

# serial number = XXXXXXXXXXXXXXXXXXXX

/interface bridge

add admin-mac=2C:C8:1B:86:B3:3B auto-mac=no comment=defconf name=bridge

/interface wireless

set [ find default-name=wlan1 ] band=2ghz-b/g/n channel-width=20/40mhz-XX country=germany disabled=no distance=indoors frequency=auto installation=indoor mode=ap-bridge name=WiFi XXXXXXX ssid=WiFi XXXXXXX wireless-protocol=802.11 wps-mode=disabled

/interface list

add comment=defconf name=WAN

add comment=defconf name=LAN

/interface wireless security-profiles

set [ find default=yes ] authentication-types=wpa2-psk mode=dynamic-keys supplicant-identity=MikroTik

/ip pool

add name=default-dhcp ranges=192.168.88.10-192.168.88.200

/ip dhcp-server

add address-pool=default-dhcp disabled=no interface=bridge lease-time=1h name=defconf

/interface bridge port

add bridge=bridge comment=defconf interface=ether6

add bridge=bridge comment=defconf interface=ether7

add bridge=bridge comment=defconf interface=ether8

add bridge=bridge comment=defconf interface=WiFi XXXXXXX

add bridge=bridge interface=ether5

add bridge=bridge interface=ether2

add bridge=bridge interface=ether4

add bridge=bridge interface=ether3

/ip neighbor discovery-settings

set discover-interface-list=LAN

/interface list member

add comment=defconf interface=bridge list=LAN

add comment=defconf interface=ether1 list=WAN

/ip address

add address=192.168.88.1/24 comment=defconf interface=bridge network=192.168.88.0

/ip dhcp-client

add comment=defconf disabled=no interface=ether1

/ip dhcp-server network

add address=192.168.88.0/24 comment=defconf gateway=192.168.88.1

/ip dns

set allow-remote-requests=yes servers=192.168.88.1

/ip dns static

add address=192.168.88.1 comment=defconf name=router.lan

/ip firewall filter

add action=accept chain=input comment="defconf: accept established,related,untracked" connection-state=established,related,untracked

add action=drop chain=input comment="defconf: drop invalid" connection-state=invalid

add action=accept chain=input comment="defconf: accept ICMP" protocol=icmp

add action=accept chain=input comment="defconf: accept to local loopback (for CAPsMAN)" dst-address=127.0.0.1

add action=drop chain=input comment="defconf: drop all not coming from LAN" in-interface-list=!LAN

add action=accept chain=forward comment="defconf: accept in ipsec policy" ipsec-policy=in,ipsec

add action=accept chain=forward comment="defconf: accept out ipsec policy" ipsec-policy=out,ipsec

add action=fasttrack-connection chain=forward comment="defconf: fasttrack" connection-state=established,related

add action=accept chain=forward comment="defconf: accept established,related, untracked" connection-state=established,related,untracked

add action=drop chain=forward comment="defconf: drop invalid" connection-state=invalid

add action=drop chain=forward comment="defconf: drop all from WAN not DSTNATed" connection-nat-state=!dstnat connection-state=new in-interface-list=WAN

/ip firewall nat

add action=masquerade chain=srcnat comment="defconf: masquerade" ipsec-policy=out,none out-interface=ether1

/ip route

add distance=1 gateway=ether1

/lcd

set time-interval=weekly

/lcd interface pages

set 0 interfaces=ether1,ether2,ether3,ether4,ether5,ether6,ether7,ether8,sfp1

/system clock manual

set time-zone=+02:00

/tool mac-server

set allowed-interface-list=LAN

/tool mac-server mac-winbox

set allowed-interface-list=LANIch habe nun erst einmal eine physische Verbindung von einem dedizierten Port der Firewall (Port 6) zu einem Port (ether3) am Mikrotik hergestellt.

In der Firewall habe ich für den verwendeten Port ein Interface und die folgende statische Route konfiguriert:

Destination IP/Netmask: 192.168.88.0/24

Gateway: 192.168.88.1

Interface: Port 6/192.168.88.9 (statisch)

Außerdem habe ich die benötigten Firewallregeln angelegt.

Im Mikrotik habe ich ebenfalls statische Routen zu zwei Netzen hinter der Firewall angelegt, die aus dem Netz des Mikrotik erreichbar sein sollen (entsprechende FW-Regeln habe ich wie bereits erwähnt in der Sophos FW angelegt):

add distance=1 dst-address=10.0.xx.0/24 gateway=ether3

add distance=1 dst-address=10.81.xx.0/24 gateway=ether3(bei beiden wir ether3 reachable angezeigt)

Aktuell funktioniert ein Ping von der Firewall in Richtung MikroTik Router IP/Gateway, also nach 192.168.88.1 sowie an ein angeschlossenes Gerät

mit der IP 192.168.88.201 . Umgekehrt funktioniert kein Ping in Richtung der Netze hinter der Firewall.

Wenn ich von einem der Netze hinter der Firewall einen Ping in Richtung Mikrotik versuche (z.B. Router IP) oder einen Webserver im Netz des Mikrotiks aufrufe,

geht das ebenfalls nicht durch. Ich sehe im Log der Firewall allerdings, dass der Traffic über die angelegten Regeln erlaubt wird.

Meine Frage wäre nun: Was habe ich übersehen?

Danke für eure Unterstützung!

Gruß

wh0kn0ws

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 5218662985

Url: https://administrator.de/forum/mikrotik-routing-mit-fw-5218662985.html

Ausgedruckt am: 27.07.2025 um 15:07 Uhr

1 Kommentar

Das ist eine recht banale Grundkonfig auf dem MT die quasi der Default Konfig entspricht. Dein CRS ist vermutlich niemals richtig konfiguriert worden sondern derjenige der das gefrickelt gemacht hat, hat einfach die vorhandene Default Konfig benutzt als Internet Router mit NAT und DHCP Client am WAN Port und den Restports als Layer 2 Bridge.

Beachten muss man nur das an Port 1 des MT nichts angeschlossen werden darf. Der Port ist für dich, zumindestens mit der wenig passenden Konfig oben, Tabu, denn das ist der WAN/Internet Port. Der MT ist ja als Router konfiguriert.

die .9 ist nicht falsch, sinnvoll und best Practise als Netzwerk Admin ist es aber die Router oder Firewall IPs immer auf die beiden Endadressen des IP Netzes zu legen wegen der Managebarkeit und das man nicht Gefahr läuft im DHCP Pool zu landen. Die .88.254 wäre also sinnvoller für die Firewall. Letztlich aber kosmetisch solange du außerhalb des MT DHCP Pools bleibst.

Auf dem Mikrotik hast du ja keinerlei Chance in andere Netze zu kommen als über die Firewall.

In sofern ist es etwas sinnfrei dort einzelne IP Netze im Routing anzugeben.

Zumal diese oben auch noch falsch angelegt wurden, denn man gibt als Gateway nicht den physischen Port sondern immer die Gateway IP Adresse an. In deinem Fall die Firewall!

Es reicht also eine globale Default Route dort: 0.0.0.0/0 Gateway: 192.168.88.9 (oder die 88.254 wenn du es ändern willst)

Das routet dann ALLES was der MT nicht kennt Richtung FW und die FW bestimmt mit ihrem Regelwerk was durch darf und was nicht wie es sich für eine FW gehört.

So oder so routet der MT ja in dem Umfeld auch gar nicht mehr sondern arbeitet als simpler L2 Switch. Die Route dort gilt also lediglich nur noch für den Management Zugang.

Eine weitere Besonderheit gibt es noch die du vermutlich auch nicht bedacht hast...

Auf dem MT rennt ja im .88er Netz ein DHCP Server der den MT selber mit der .88.1 als Default Gateway an die dortigen Clients propagiert.

Das ist natürlich Blödsinn, denn der MT arbeitet an der FW ja, wie bereits gesagt, nur noch als dummer L2 Switch ohne jegliches IP Routing.

Es gibt 2 Lösungen:

Wenn du das änderst kommt das auch sofort zum Fliegen.

Wenn du das änderst kommt das auch sofort zum Fliegen.

Tip:

Wenn der MT rein nur als einfacher Layer 2 Switch und WLAN AP dort an der Firewall rennen soll vergiss die ganze Konfig von oben. Die ist dafür wenig zielführend.

Resette ihn auf die Factory Defaults und lösche die automatische Default Konfig und packe alle Ports und WLANs in eine Bridge. Bridge als DHCP Client das die sich die IP von der Firewall zieht. DHCP usw. kommt dann von der Firewall.

Fertisch... In dem neuen Umfeld wäre das dann die beste Lösung sofern der MT nicht nochwas anderes machen soll.

- Ports 2 bis 8 plus alle WLAN Interfaces sind über eine Bridge zusammengefasst

- Port 1 ist ein WAN/Internet Port mit Firewall, NAT u. DHCP Client

- Lokales LAN = Bridge (2-8) mit der Netz IP 192.168.88.0 /24

- Management IP des MT 192.168.88.1 /24

- DHCP Server aktiv im LAN IP Netz mit der Adressrange 192.168.88.10 bis 192.168.88.200

- Fertisch

eine physische Verbindung von einem dedizierten Port der Firewall (Port 6) zu einem Port (ether3) am Mikrotik hergestellt.

Das kann man so machen...Beachten muss man nur das an Port 1 des MT nichts angeschlossen werden darf. Der Port ist für dich, zumindestens mit der wenig passenden Konfig oben, Tabu, denn das ist der WAN/Internet Port. Der MT ist ja als Router konfiguriert.

Firewall habe ich für den verwendeten Port ein Interface konfiguriert:

Das ist fast richtig....die .9 ist nicht falsch, sinnvoll und best Practise als Netzwerk Admin ist es aber die Router oder Firewall IPs immer auf die beiden Endadressen des IP Netzes zu legen wegen der Managebarkeit und das man nicht Gefahr läuft im DHCP Pool zu landen. Die .88.254 wäre also sinnvoller für die Firewall. Letztlich aber kosmetisch solange du außerhalb des MT DHCP Pools bleibst.

und die folgende statische Route konfiguriert:

Das ist zumindestens auf der Firewall natürlich völliger Blödsinn! Das 88er IP Netz ist ja durch die IP Adresse direkt an der Firewall angeschlossen. Folglich "kennt" damit also die Firewall dieses IP Netz und eine zusätzliche statische Route dort wäre überflüssiger Blödsinn. Wie sollte diese Route denn auch aussehen?? Vergiss das also schnell und lösche die wieder.Auf dem Mikrotik hast du ja keinerlei Chance in andere Netze zu kommen als über die Firewall.

In sofern ist es etwas sinnfrei dort einzelne IP Netze im Routing anzugeben.

Zumal diese oben auch noch falsch angelegt wurden, denn man gibt als Gateway nicht den physischen Port sondern immer die Gateway IP Adresse an. In deinem Fall die Firewall!

Es reicht also eine globale Default Route dort: 0.0.0.0/0 Gateway: 192.168.88.9 (oder die 88.254 wenn du es ändern willst)

Das routet dann ALLES was der MT nicht kennt Richtung FW und die FW bestimmt mit ihrem Regelwerk was durch darf und was nicht wie es sich für eine FW gehört.

So oder so routet der MT ja in dem Umfeld auch gar nicht mehr sondern arbeitet als simpler L2 Switch. Die Route dort gilt also lediglich nur noch für den Management Zugang.

Eine weitere Besonderheit gibt es noch die du vermutlich auch nicht bedacht hast...

Auf dem MT rennt ja im .88er Netz ein DHCP Server der den MT selber mit der .88.1 als Default Gateway an die dortigen Clients propagiert.

Das ist natürlich Blödsinn, denn der MT arbeitet an der FW ja, wie bereits gesagt, nur noch als dummer L2 Switch ohne jegliches IP Routing.

Es gibt 2 Lösungen:

- DHCP auf dem MT komplett abschalten und durch die Firewall erledigen lassen wenn die auch für andere Segmente schon DHCP macht. (Technisch am besten)

- Wenn DHCP auf dem MT beibehalten werden soll dann mit der WinBox den DHCP Server so einstellen das der als Gateway und DNS Server die Firewall IP an die Clients vergibt. DNS Firewall nur dann wenn du keinen internen DNS Server betreibst. Ansonsten muss der dann natürlich da rein.

Tip:

Wenn der MT rein nur als einfacher Layer 2 Switch und WLAN AP dort an der Firewall rennen soll vergiss die ganze Konfig von oben. Die ist dafür wenig zielführend.

Resette ihn auf die Factory Defaults und lösche die automatische Default Konfig und packe alle Ports und WLANs in eine Bridge. Bridge als DHCP Client das die sich die IP von der Firewall zieht. DHCP usw. kommt dann von der Firewall.

Fertisch... In dem neuen Umfeld wäre das dann die beste Lösung sofern der MT nicht nochwas anderes machen soll.