MikroTik VLAN Routing-Probleme

Guten Tag,

nach dem ich letztes Jahr meinen Router (RB5009) und den AP (cAP AX) eingerichtet hatte, wollte ich mich jetzt mal abends (aktuell vergeblich) daran setzen meine Netzwerke mit VLANs ordentlich zu trennen.

Aktuell bin ich in einem Status, der mit dem Setup was ich da zusammengeschustert habe, funktioniert - allerdings ohne VLANS und höchstwahrscheinlich auch eher mehr oder weniger.

Eines meiner Probleme (vermute ich zumindest mal) ist auch, dass ich unter "Bridge -> Ports" keine dynamischen cap-wifi* benutzen kann. Nach jeder Provisionierung des cAP AX über CAPsMAN fliegen die cap-wifi* dort raus und werden logischerweise durch unknown ersetzt.

Auch tu ich mich etwas schwer damit, dass die Wifis über einen AP kommen und nicht über ein internes WLAN. Viele Threads/Anleitungen haben ein internes WLAN.

Dort kann man dann auch unter "Bridge -> Ports" die Wifis richtig setzen (zumindest in den Beiträgen die ich gelesen hatte)

Meine Idee war folgendes:

WLAN_1 -> Haupt-Wlan

WLAN_2 -> Gäste-Wlan

WLAN_3 -> HotSpot-Wlan (über externen Radius-Server, erreichbar über external-auth.local/10.0.114.21, um später das WLAN_2 zu ersetzen)

In WLAN_1 soll halt jedes bekannte Gerät von mir angemeldet werden können.

In WLAN_2 sind aktuell alle anderen Geräte (z.B. Gäste, Nintendo Switch, LGTV)

In WLAN_3 ist aktuell nichts eingebucht. Da soll am Ende aber die Authentifizierung über einen externen RADIUS-Server gehen, sodass sich dort nur Gäste und Geräte anmelden können, die im RADIUS-Server hinterlegt sind.

Dazu sollen alle Geräte in WLAN_1 untereinander kommunizieren können, egal ob die per LAN am Router hängen oder in WLAN_1 sind, dann z.B. per IP Aufruf.

Aber WLAN_1 soll mit keinen Geräten in WLAN_2/WLAN_3 kommunizieren können und anders herum logischerweise genau so. Dasselbe gilt für alle anderen Kombinationen.

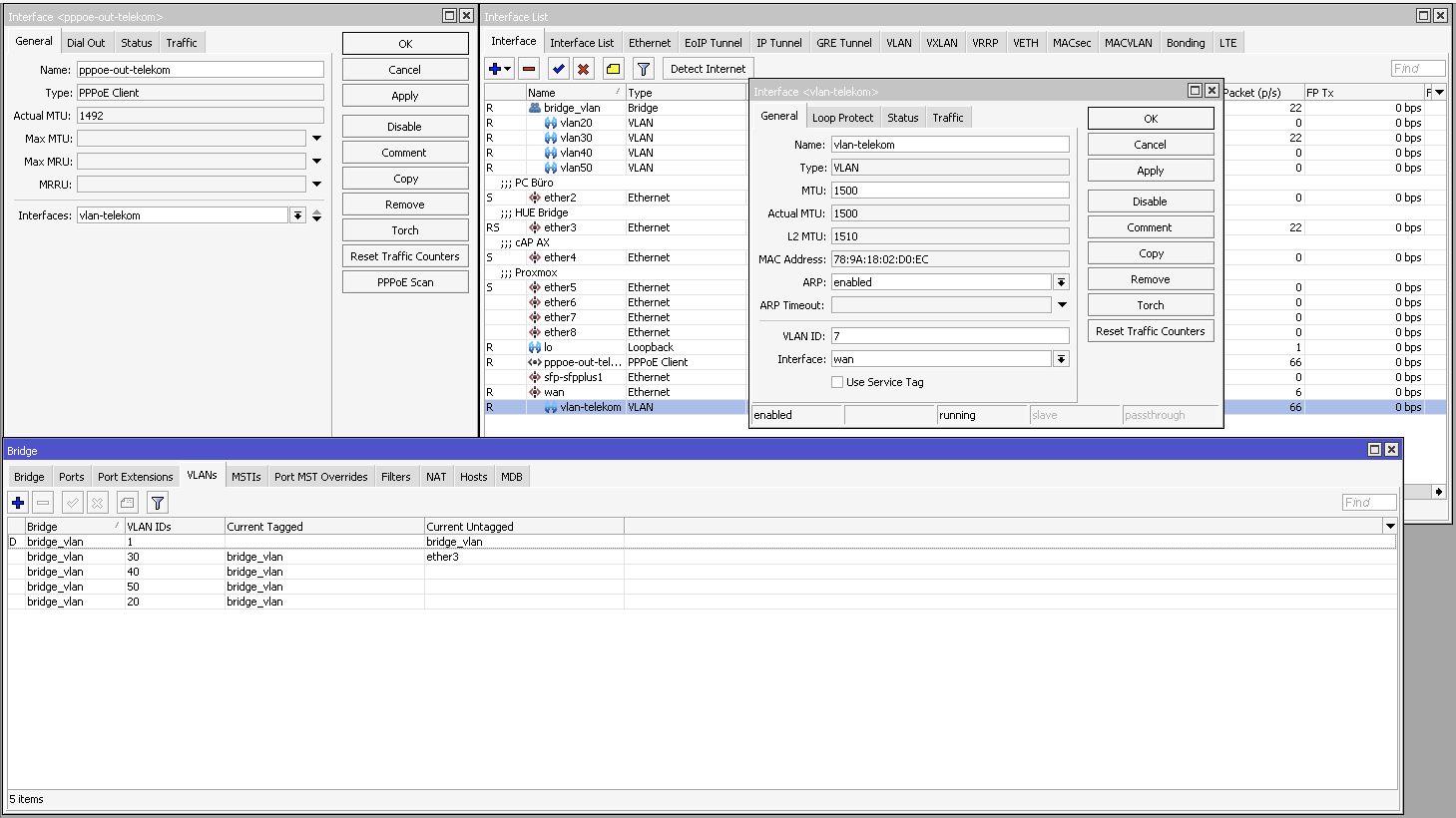

Aktuell habe ich folgendes Setup was die Ports am Router angeht:

ether1 -> WAN (Glasfaseranschluss)

ether2 -> direkte Verbindung von meinem Rechner an den Router

ether3 -> Hue Bridge

ether4 -> cAP AX

ether5 -> Proxmox (VM's die von ehter2/WLAN_1 erreichbar sein müssen)

allerdings bekommt jetzt jedes Gerät egal ob in WLAN_1, WLAN_2, WLAN_3 immer eine 192.168.4.xxx

Nun zu meinem aktuellen Export der Config:

Über ein paar Tipps, Diskussionen, Anregungen und Vorschläge würde ich mich freuen.

Ich bedanke ich mich schon einmal im Voraus bei euch.

nach dem ich letztes Jahr meinen Router (RB5009) und den AP (cAP AX) eingerichtet hatte, wollte ich mich jetzt mal abends (aktuell vergeblich) daran setzen meine Netzwerke mit VLANs ordentlich zu trennen.

Aktuell bin ich in einem Status, der mit dem Setup was ich da zusammengeschustert habe, funktioniert - allerdings ohne VLANS und höchstwahrscheinlich auch eher mehr oder weniger.

Eines meiner Probleme (vermute ich zumindest mal) ist auch, dass ich unter "Bridge -> Ports" keine dynamischen cap-wifi* benutzen kann. Nach jeder Provisionierung des cAP AX über CAPsMAN fliegen die cap-wifi* dort raus und werden logischerweise durch unknown ersetzt.

Auch tu ich mich etwas schwer damit, dass die Wifis über einen AP kommen und nicht über ein internes WLAN. Viele Threads/Anleitungen haben ein internes WLAN.

Dort kann man dann auch unter "Bridge -> Ports" die Wifis richtig setzen (zumindest in den Beiträgen die ich gelesen hatte)

Meine Idee war folgendes:

WLAN_1 -> Haupt-Wlan

WLAN_2 -> Gäste-Wlan

WLAN_3 -> HotSpot-Wlan (über externen Radius-Server, erreichbar über external-auth.local/10.0.114.21, um später das WLAN_2 zu ersetzen)

In WLAN_1 soll halt jedes bekannte Gerät von mir angemeldet werden können.

In WLAN_2 sind aktuell alle anderen Geräte (z.B. Gäste, Nintendo Switch, LGTV)

In WLAN_3 ist aktuell nichts eingebucht. Da soll am Ende aber die Authentifizierung über einen externen RADIUS-Server gehen, sodass sich dort nur Gäste und Geräte anmelden können, die im RADIUS-Server hinterlegt sind.

Dazu sollen alle Geräte in WLAN_1 untereinander kommunizieren können, egal ob die per LAN am Router hängen oder in WLAN_1 sind, dann z.B. per IP Aufruf.

Aber WLAN_1 soll mit keinen Geräten in WLAN_2/WLAN_3 kommunizieren können und anders herum logischerweise genau so. Dasselbe gilt für alle anderen Kombinationen.

Aktuell habe ich folgendes Setup was die Ports am Router angeht:

ether1 -> WAN (Glasfaseranschluss)

ether2 -> direkte Verbindung von meinem Rechner an den Router

ether3 -> Hue Bridge

ether4 -> cAP AX

ether5 -> Proxmox (VM's die von ehter2/WLAN_1 erreichbar sein müssen)

allerdings bekommt jetzt jedes Gerät egal ob in WLAN_1, WLAN_2, WLAN_3 immer eine 192.168.4.xxx

Nun zu meinem aktuellen Export der Config:

/interface bridge

add disabled=yes name=bridge_hotspot port-cost-mode=short vlan-filtering=yes

add name=bridge_vlan40 port-cost-mode=short vlan-filtering=yes

/interface ethernet

set [ find default-name=ether5 ] comment=Proxmox

set [ find default-name=ether1 ] name=wan

/interface vlan

add interface=bridge_vlan40 name=guest_vlan_41 vlan-id=41

add interface=wan name=vlan7-telekom vlan-id=7

add interface=bridge_vlan40 name=vlan40 vlan-id=40

/interface pppoe-client

add add-default-route=yes disabled=no interface=vlan7-telekom name=\

pppoe-out-telekom user=REDACTED@t-online.de

/interface wifi channel

add band=2ghz-g disabled=no name=ch_24 skip-dfs-channels=all width=20/40mhz

add band=5ghz-ax disabled=no name=ch_5 skip-dfs-channels=all width=\

20/40/80mhz

/interface wifi datapath

add bridge=bridge_vlan40 name=vlan40 vlan-id=40

add bridge=bridge_hotspot disabled=no name=dp-hotspot vlan-id=44

/interface wifi security

add authentication-types=wpa2-psk,wpa3-psk disabled=no encryption="" name=\

ap_security

add authentication-types=wpa2-psk,wpa3-psk disabled=no name=ap_guest

add authentication-types=wpa2-eap disabled=no eap-accounting=yes eap-methods=\

peap encryption="" name=ap_hotspot

/interface wifi configuration

add channel=ch_24 channel.band=2ghz-ax .skip-dfs-channels=all country=Germany \

disabled=no mode=ap name=ap-2.4ghz security=ap_security \

security.authentication-types=wpa2-psk,wpa3-psk .encryption=ccmp ssid=\

WLAN_1

add channel=ch_5 channel.band=5ghz-ax country=Germany disabled=no mode=ap \

name=ap-5ghz security=ap_security security.authentication-types=\

wpa2-psk,wpa3-psk .encryption=ccmp ssid=WLAN_1

add channel=ch_24 country=Germany datapath=vlan40 datapath.client-isolation=\

yes .vlan-id=40 disabled=no mode=ap name=ap-guest-2.4Ghz security=\

ap_guest security.authentication-types=wpa2-psk,wpa3-psk .encryption=ccmp \

ssid=WLAN_2

add country=Germany disabled=no mode=ap name=ap_hotspot security=ap_hotspot \

security.authentication-types="" .encryption="" ssid=WLAN_3

/ip dhcp-server option sets

add name=hue_set options=""

/ip hotspot profile

add name=hotspot_ev0.dev use-radius=yes

add hotspot-address=192.168.4.1 name=hsprof1

/ip pool

add name=dhcp_pool0 ranges=192.168.10.2-192.168.10.254

add name=dhcp_pool_rb5009 ranges=192.168.1.2-192.168.1.254

add name=dhcp_pool_vlan40 ranges=192.168.40.2-192.168.40.254

add name=dhcp_pool_cAP_ax ranges=192.168.4.2-192.168.4.254

add name=dhcp_pool_hue ranges=192.168.3.2-192.168.3.5

add name=dhcp_pool_proxmox ranges=192.168.5.2-192.168.5.254

/ip dhcp-server

add address-pool=dhcp_pool_rb5009 interface=ether2 name=dhcp_rb5009

add address-pool=dhcp_pool_vlan40 interface=vlan40 lease-time=10m name=\

dhcp_vlan40

add address-pool=dhcp_pool_cAP_ax interface=bridge_vlan40 lease-time=10m \

name=dhcp_cAP_ax

add address-pool=dhcp_pool_hue interface=ether3 lease-time=10m name=\

dhcp_hue_bridge

add address-pool=dhcp_pool_proxmox interface=ether5 lease-time=10m name=\

dhcp_proxmox

/ip smb users

set [ find default=yes ] disabled=yes

/system logging action

set 1 disk-file-count=1 disk-file-name=logs.log disk-lines-per-file=50000

set 3 bsd-syslog=yes remote=192.168.5.6 syslog-facility=local0

add disk-file-count=1 disk-file-name=info.log disk-lines-per-file=50000 name=\

info target=disk

add bsd-syslog=yes name=RemoteLog remote=192.168.5.6 target=remote

/user group

add name=homeassistant policy="read,test,api,!local,!telnet,!ssh,!ftp,!reboot,\

!write,!policy,!winbox,!password,!web,!sniff,!sensitive,!romon,!rest-api"

add name=mktxp policy="read,api,!local,!telnet,!ssh,!ftp,!reboot,!write,!polic\

y,!test,!winbox,!password,!web,!sniff,!sensitive,!romon,!rest-api"

/interface bridge port

add bridge=bridge_vlan40 ingress-filtering=no interface=ether4 \

internal-path-cost=10 path-cost=10

add bridge=bridge_vlan40 comment=WLAN_1 interface=*D3

add bridge=bridge_vlan40 comment=WLAN_1 interface=*D4

add bridge=bridge_vlan40 comment=WLAN_2 interface=*D5

add bridge=bridge_vlan40 comment=WLAN_3 interface=*D6

/ip firewall connection tracking

set udp-timeout=10s

/interface bridge vlan

add bridge=bridge_vlan40 tagged=ether4,bridge_vlan40,*D3,*D4,*D5,*D6 \

vlan-ids=40

/interface detect-internet

set detect-interface-list=all

/interface wifi capsman

set ca-certificate=auto enabled=yes package-path="" require-peer-certificate=\

no upgrade-policy=none

/interface wifi provisioning

add action=create-dynamic-enabled comment="2.4 GHz" disabled=no \

master-configuration=ap-2.4ghz slave-configurations=ap-guest-2.4Ghz \

supported-bands=2ghz-ax

add action=create-dynamic-enabled comment="5 GHz" disabled=no \

master-configuration=ap-5ghz supported-bands=5ghz-n

/ip address

add address=192.168.1.1/24 interface=ether2 network=192.168.1.0

add address=192.168.4.1/24 comment="cAP ax" interface=ether4 network=\

192.168.4.0

add address=192.168.40.1/24 comment="cAP ax (guest)" interface=vlan40 \

network=192.168.40.0

add address=192.168.3.1/24 comment="Hue Bridge" interface=ether3 network=\

192.168.3.0

add address=192.168.5.1/24 comment=Proxmox interface=ether5 network=\

192.168.5.0

add address=192.168.41.1/24 comment="Guest VLAN" disabled=yes interface=\

guest_vlan_41 network=192.168.41.0

/ip dhcp-server network

add address=192.168.1.0/24 dns-server=192.168.5.6,192.168.5.4 gateway=\

192.168.1.1

add address=192.168.3.0/24 gateway=192.168.3.1

add address=192.168.4.0/24 dns-server=192.168.5.4 gateway=192.168.4.1

add address=192.168.5.0/24 dns-server=192.168.5.4 gateway=192.168.5.1

add address=192.168.40.0/24 dns-server=192.168.5.4 gateway=192.168.40.1

/ip dns

set allow-remote-requests=yes servers=1.1.1.1

/ip firewall address-list

add address=192.168.4.0/24 list=Admins

add address=10.0.0.2 comment="AdGuardHome self" list=exception

/ip firewall filter

add action=passthrough chain=unused-hs-chain comment=\

"place hotspot rules here" disabled=yes

add action=accept chain=input comment="DNS aus Gast erlauben" dst-port=53 \

protocol=udp src-address=192.168.40.0/24

add action=accept chain=input comment="DNS aus Gast erlauben" dst-port=53 \

protocol=tcp src-address=192.168.40.0/24

add action=drop chain=forward disabled=yes in-interface=vlan40 src-address=\

192.168.40.0/24

/ip firewall nat

add action=passthrough chain=unused-hs-chain comment=\

"place hotspot rules here" disabled=yes

add action=masquerade chain=srcnat

add action=dst-nat chain=dstnat disabled=yes dst-address-list=10.0.0.2 \

dst-port=53 in-interface=*4F protocol=tcp src-address-list=!exception \

src-port=53 to-ports=53

add action=dst-nat chain=dstnat disabled=yes dst-address-list=10.0.0.2 \

dst-port=53 in-interface=*4F protocol=udp src-address-list=!exception \

src-port=53 to-ports=53

add action=masquerade chain=srcnat comment="masquerade hotspot network" \

src-address=192.168.4.0/24

/ip hotspot user

add name=admin

/ip hotspot walled-garden

add dst-host=external-auth.local

/ip service

set telnet address=192.168.1.0/24,192.168.4.0/24

set ftp disabled=yes

set www address=192.168.1.0/24,192.168.4.0/24

set ssh address=192.168.1.0/24,192.168.4.0/24

set www-ssl address=192.168.1.0/24,192.168.4.0/24

set api address=192.168.1.0/24,192.168.4.0/24,192.168.5.0/24

set winbox address=192.168.1.0/24,192.168.4.0/24

set api-ssl disabled=yes

/ip smb shares

set [ find default=yes ] directory=/pub

/radius

add accounting-port=1812 address=10.0.114.21 domain=external-auth.local service=\

hotspot,wireless

/radius incoming

set accept=yes

/system clock

set time-zone-name=Europe/Berlin

/system identity

set name=RB5009UG+S+

/system note

set show-at-login=no

/system ntp client

set enabled=yes

/system ntp client servers

add address=de.pool.ntp.orgÜber ein paar Tipps, Diskussionen, Anregungen und Vorschläge würde ich mich freuen.

Ich bedanke ich mich schon einmal im Voraus bei euch.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 71213310610

Url: https://administrator.de/forum/mikrotik-vlan-routing-probleme-71213310610.html

Ausgedruckt am: 01.08.2025 um 23:08 Uhr

29 Kommentare

Neuester Kommentar

Das hiesige Mikrotik VLAN Tutorial hast du gelesen und entsprechend umgesetzt und auch die Tips in den weiterführenden Links beachtet??

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Für den LAN-Teil deckt das Tutorial oben alles ab, was Du brauchst.

Für den WLAN-Teil gilt:

Viele Grüße, commodity

Für den WLAN-Teil gilt:

Eines meiner Probleme (vermute ich zumindest mal) ist auch, dass ich unter "Bridge -> Ports" keine dynamischen cap-wifi* benutzen kann. Nach jeder Provisionierung des cAP AX über CAPsMAN fliegen die cap-wifi* dort raus und werden logischerweise durch unknown ersetzt.

Du musst die Wifi-Interfaces nicht als Ports in die Bridge legen. Die Zuweisung von Bridge und VLAN erfolgt im Datapath der Konfiguration des Wifi-Interfaces. Erklärt habe ich das hier. Ebenso ist das im RTFM ziemlich klar vorgezeichnet.Viele Grüße, commodity

Du hast ein VLAN-Interface für die Telekoma auf der Bridge erstellt

und im PPPoE eingerichtet

Nicht aber ein zugehöriges physisches Interface auf der Bridge angelegt.

Das KabelWAN steckt doch in ether1, oder?

Dann muss ether1 auch in die Bridge, wenn Du im PPPoE auf das VLAN-Interface verweist.

Ob man das überhaupt so machen sollte, müsste ich drüber nachdenken. Nützlich wäre das IMO nur, wenn man den VLAN-Tag auf dem WAN mitgeben müsste. Das machst Du aber offenbar bereits über das Modem oder brauchst keines (sonst hättest Du bislang kein Internet gehabt). Außerdem müsstest Du dann wohl auch den VLAN-Tag 7 mitgeben, Du setzt aber VLAN-Tag 1. Da über ether1 ja nichts anderes läuft als WAN, würde ich das (genau so wie Du es aktuell hast) außerhalb der Bridge lassen. Dann musst Du aber natürlich im PPPoE nicht auf das VLAN-Interface verweisen, sondern auf ether1.

Viele Grüße, commodity

/interface vlan

add interface=bridge_vlan name=vlan1-telekom vlan-id=1add add-default-route=yes disabled=no interface=vlan1-telekom name=\

pppoe-out-telekom user=REDACTED@t-online.de/interface bridge port

add bridge=bridge_vlan disabled=yes ingress-filtering=no interface=ether4 \

internal-path-cost=10 path-cost=10

add bridge=bridge_vlan frame-types=admit-only-untagged-and-priority-tagged \

ingress-filtering=no interface=ether3 pvid=30

add bridge=bridge_vlan frame-types=admit-only-untagged-and-priority-tagged \

ingress-filtering=no interface=ether4 pvid=40

add bridge=bridge_vlan frame-types=admit-only-untagged-and-priority-tagged \

ingress-filtering=no interface=ether5 pvid=50

add bridge=bridge_vlan frame-types=admit-only-untagged-and-priority-tagged \

ingress-filtering=no interface=ether2/interface ethernet

...

set [ find default-name=ether1 ] name=wanOb man das überhaupt so machen sollte, müsste ich drüber nachdenken. Nützlich wäre das IMO nur, wenn man den VLAN-Tag auf dem WAN mitgeben müsste. Das machst Du aber offenbar bereits über das Modem oder brauchst keines (sonst hättest Du bislang kein Internet gehabt). Außerdem müsstest Du dann wohl auch den VLAN-Tag 7 mitgeben, Du setzt aber VLAN-Tag 1. Da über ether1 ja nichts anderes läuft als WAN, würde ich das (genau so wie Du es aktuell hast) außerhalb der Bridge lassen. Dann musst Du aber natürlich im PPPoE nicht auf das VLAN-Interface verweisen, sondern auf ether1.

Viele Grüße, commodity

da ich einen PPPoE Client habe, bin ich mir da noch nicht ganz sicher, was ich richtig konfiguriere.

Gar nichts!!Dann darfst du natürlich gar keine statische Default Route setzen, denn die kommt bekanntlich immer dynamisch und damit automatisch vom PPPoE!

Eine statische Route hätte höhere Priorität und würde die PPPoE Default Route deaktivieren und damit deinen Internet Zugang.

Die statische default Route also unbedingt löschen!

Fehler die du noch gemacht hast:

- Das PPPoE Hardware Interface ether1 darf niemals Memberport der VLAN Bridge sein!!! Kollege @commodity hat diesen schweren Fehler schon zu Recht angesprochen! ("vlan1-telekom" Name ist auch sehr verwirrend, denn das Telekom Netz kann niemals am Router anliegen!) Das ist ein fataler Fehler, denn das MUSS ein dedizierter Routing Port bleiben wenn du den Mikrotik direkt mit einem NUR Modem am Internet betreibst! Mit deinem Setup legst du das offene Internet dann auf deine interne VLAN Bridge. Ein Sicherheitstechnisches NoGo! Dieser Port MUSS ein dedizierter Routing Port bleiben! Er darf logischerweise nicht Memberport der lokalen VLAN Bridge sein die deine lokalen, geschützten Netze bedient. Es MUSS ein separates reines Routing Interface bleiben!! VLAN 1 ist kein Telekom Netz. WAN Interfaces sollten aus Sicherheitsgründen generell NIEMALS Member der VLAN Bridge sein! Den WAN Tag sollte, wenn möglich, immer das Nur Modem selber setzen bzw. mitgeben!

- Im 2,4 GHz Band sollte immer nur einzig und allein 20Mhz Bandbreite gesetzt sein. Statt .11g solltest du .11n setzen.

- Es ist sinnfrei den Clients externe DNS Server zu geben. Der Mikrotik ist selber immer DNS (Proxy) Server und lernt seine Uplink DNS dynamisch. Den DNS Eintrag im DHCP kannst du deshalb entfernen. Nicht DSGVO konforme DNS zu verwenden birgt immer ein Risiko! Damit erübrigt sich dann auch die überflüssige DNS Regel aus dem Gastnetz.

Das PPPoE Hardware Interface ether1 darf niemals Memberport der VLAN Bridge sein!!!

Steht das nicht auch im Tutorial? Hab jetzt nicht nachgeschaut... Ich habe den WAN-Port jedenfalls bislang immer außerhalb der Bridge. Erschien mir logisch.Dennoch zwei Fragen dazu:

1. Wenn VLANs aktiviert sind, und man das VLAN-Interface für die PPPoE-Verbindung nutzt, wo ist dann die Gefahr? Das VLAN ist doch isoliert.

2. Wenn man für die Telekoma den Tag 7 setzen muss, muss man ja ein VLAN haben. Und Mikrotik verwendet nun mal Bridge-VLAN. Wenn man das (warum auch immer) nicht über das Modem machen kann/will, sollte man dann dafür eine zweite VLAN-Bridge anlegen?

Viele Grüße, commodity

Steht das nicht auch im Tutorial?

Ja, tut es sogar mit farblich abgesetzem Hinweis auf diese Thematik. wo ist dann die Gefahr? Das VLAN ist doch isoliert.

Ja, aber alles kumuliert auf der Bridge. Empfehlenswert und sicher sind solche Setups nicht und das Tutorial weist auch explizit darauf hin.Der WAN Port sollte immer eine dedizierter und isolierter Port sein der niemals Memberport eine Bridge oder VLAN Bridge sein sollte. Nur so ist das wirklich sicher und Firewall konform.

Wenn man für die Telekoma den Tag 7 setzen muss, muss man ja ein VLAN haben

Nein, das ist technisch falsch oder zu mindestens falsch ausgedrückt und weisst du als Netzwerk Forenprofi auch selber! Wenn man mit einem externen Nur Modem arbeitet sollte dieses immer das Tagging übernehmen sofern es das supportet (was alle handelsüblichen Modems aber können).

Grund ist die deutliche einfachere und sicherere Konfig auf dem Router. Der Router sollte nur dann taggen wenn das Modem es nicht explizit supportet.

Nur so ist das wirklich sicher und Firewall konform.

Den letzteren Punkt hatte ich auch vermutet. Man baut ein Irrtumsrisiko ein, dass man nicht braucht.Nein, das ist technisch falsch oder zu mindestens falsch ausgedrückt und weisst du als Netzwerk Forenprofi auch selber!

Nein, weiß ich nicht IMO ist das ein VLAN zwischen dem PPPoE-Interface und der Telekoma. Was ist da falsch?

Der Router sollte nur dann taggen wenn das Modem es nicht explizit supportet.

Das meine ich. Wie macht man es also dann mit dem Mikrotik?Viele Grüße, commodity

Wie macht man es also dann mit dem Mikrotik?

Ist das, gerade von dir, jetzt eine fiese und gemeine Freitags Fangfrage??! 🐟 😉VLAN Interface mit Tag erzeugen, nicht auf die Bridge mappen sondern ans physische Interface das nicht Member der Bridge ist...fertisch.

Besser: Weglassen und das Nur Modem taggen lassen!

ist mein "vlan-telekom" keiner Bridge mehr zugewiesen:

Du hast es scheinbar nicht verstanden. Du sollst...- Kein VLAN fürs WAN definieren

- KEIN VLAN verwenden für den PPPoE Link!

Der PPPoE Port ist ein dedizierter Router Port, kein VLAN, Kein Bridge Member, kein Tagging.

Tagging macht immer dein Nur Modem was an dem Port angeschlossen ist und das PPPoE Interface wird nur auf diesen Port gemappt.

Fertisch!

Guckst du auch hier:

IPv6 mittels Prefix Delegation bei PPPoE (Mikrotik)

Mikrotik RB3011UiAS Einwahl ins Internet nicht möglich - Port Eth01 reagiert nicht

Könntest Du noch erläutern warum?

Im 2,4 GHz Bereich gibt es kein Standard konformes Modulationsverfahren was eine Bandbreite höher als 20 Mhz supportet.Das sind alles Hersteller proprietäre Verfahren die mehr als 20 Mhz verwenden. Nutzt mal also 40Mhz stört man andere und wird auch von anderen gestört die im engeren 20 MHz Raster arbeiten:

Fazit: bei 2,4 GHz immer nur 20MHz ONLY!!

Normalerweise stehen da die IPs von anderen Nameservern

Auch völliger Unsinn, denn die DNS Server lernt dein Mikrotik automatisch und dynamisch über den Provider PPPoE Link. Es braucht KEINE statisch definierten DNS Server!da die clients auf ether3 andere haben sollen wie auf ether4/ether5, oder gibt's da eine bessere Möglichkeit für?

Nein! In dem Falle musst du dann diese DNS Server im DHCP Setup für diese Clients vorgeben. Da gilt bekanntlich: Finger weg von Google DNS!privacy-handbuch.de/handbuch_93d.htm

nochmal ein dickes Danke von mir!

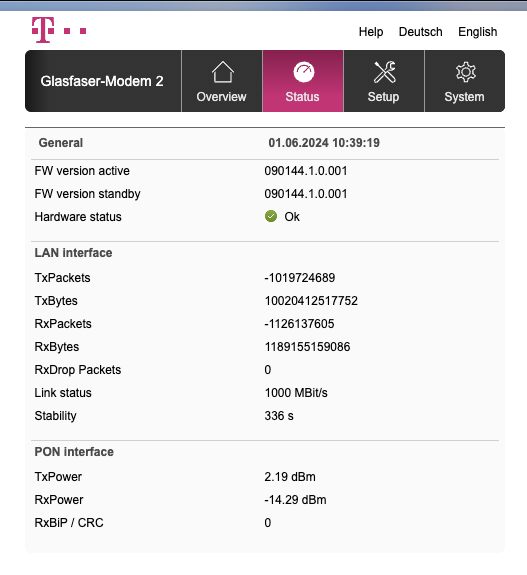

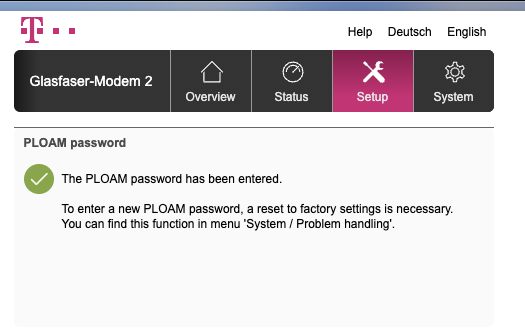

Immer gerne! 😊egal wie ich es bei dem PPPoE-Client ausprobiere, es klappt nicht ohne das VLAN mit dem VLAN-Tag 7 (Telekom).

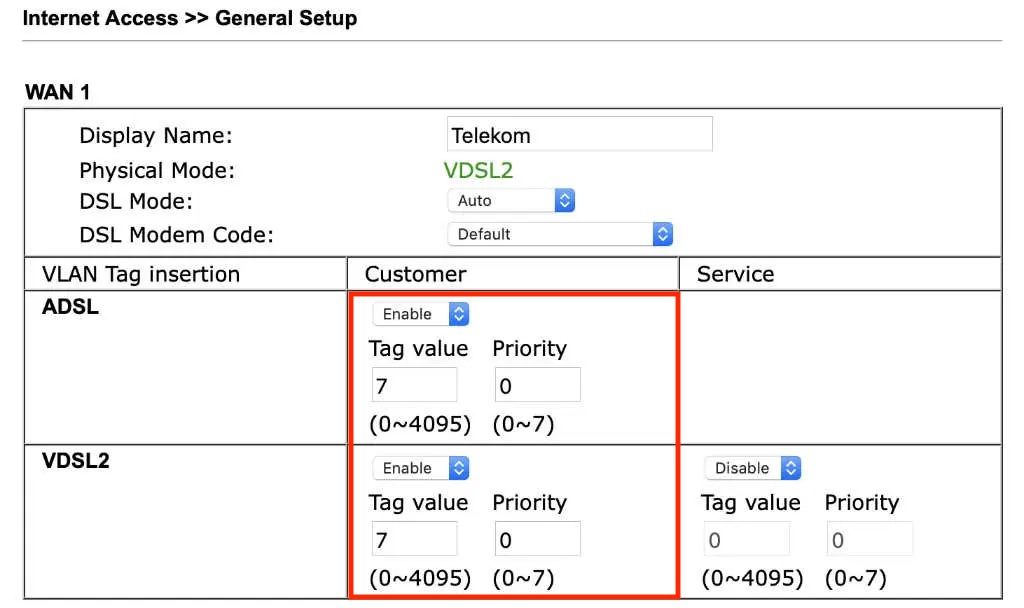

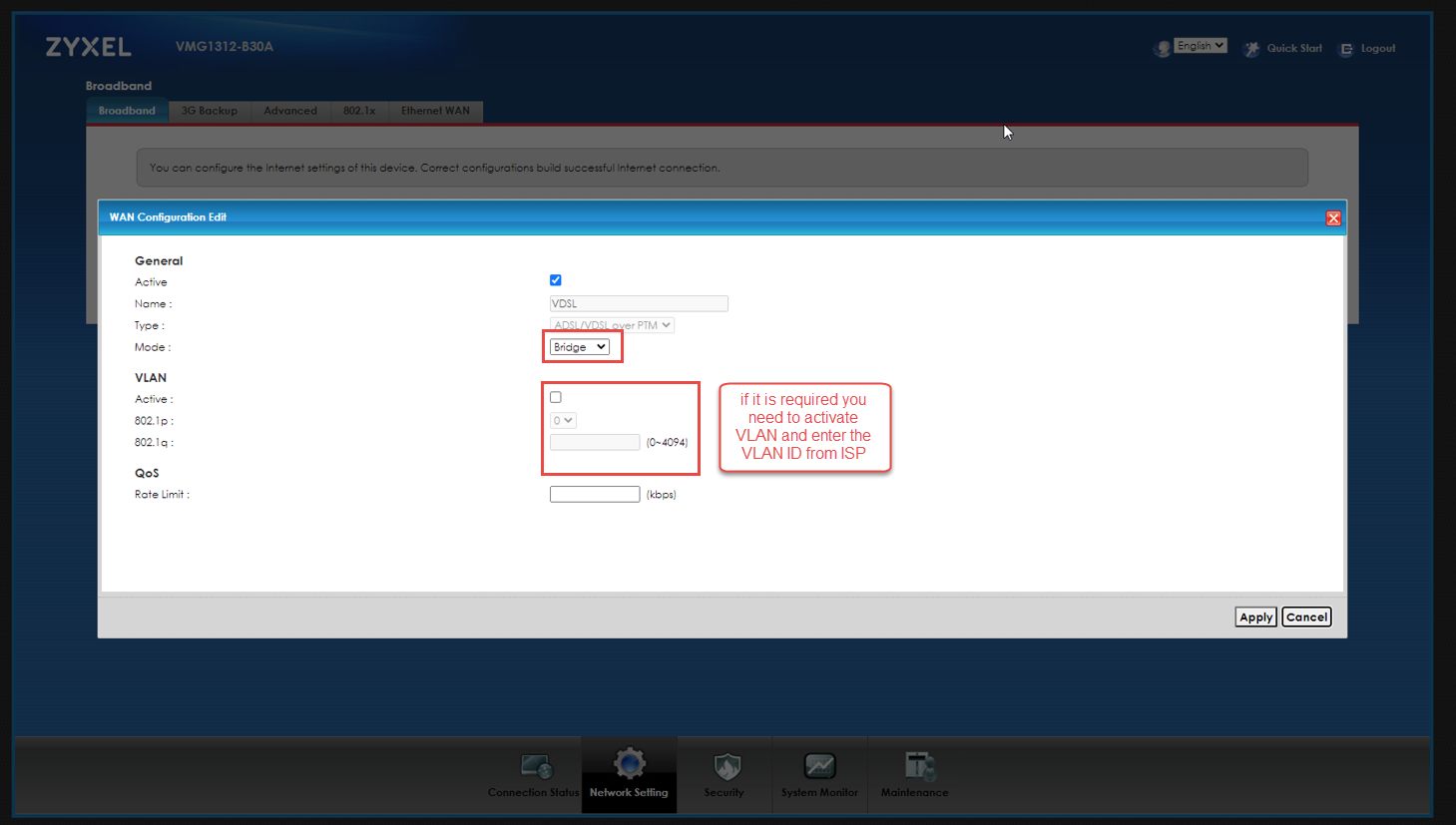

na, dann hast Du den oben bereits diskutierten Fall, dass Du im Modem kein Tagging hast. Entweder, das geht dort nicht, oder Du hast es nicht eingerichtet.In diesem Fall musst Du natürlich das VLAN auf dem Etherport anlegen, was Du ja oben gemacht hast:

add interface=wan name=vlan1-telekom vlan-id=7Schau doch, ob Du im Modem taggen kannst, sonst lass es halt so.

Viele Grüße, commodity

es klappt nicht ohne das VLAN mit dem VLAN-Tag 7

Das klappt dann auch nur wenn das Modem das Tagging übernimmt!Ob dem so ist und WELCHES Modem du nutzt und WIE du es in Bezug aufs Tagging eingestellt hast, hast du uns ja in deiner Güte leider noch nicht verraten und zwingst so zum Kristallkugeln!!

Es ist also zu 99% zu vermuten das du es versäumt hast das Modem aufs Tagging einzustellen! Nur dann kann es mit einem UNgetaggten Router WAN Interface funktionieren.

Hier als Beispiel bei einem Vigor 165 oder Zyxel VMG3006 Modem.

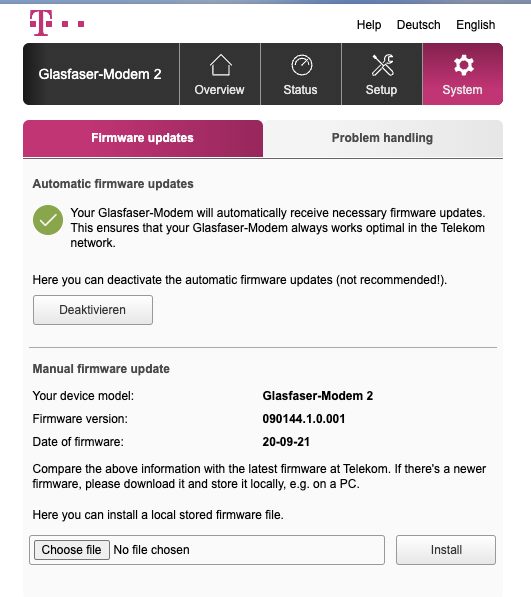

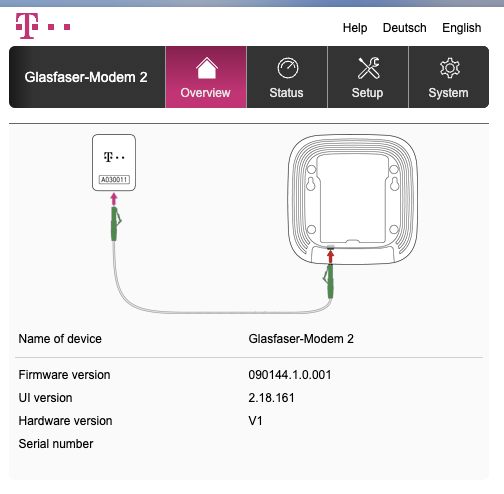

Leider ist es hier auch nicht möglich, dass ich den Glasfaseranschluss über SFP in den RB5009 lege.

Was natürlich auch mal wieder nicht stimmt! Mikrotik RB5009 - PPPoE - Telekom Glasfaser - permanente Abbrüche

Mikrotik RB4011iGS+5HacQ2HnD-IN welches SFP Modul für FTTH (Deutsche Glasfaser)

Klappt wunderbar und auch mit dem bei der Telekom zu kaufenden Zyxel SFP!

Die Telekoma spart halt an allem

telekomhilft.telekom.de/t5/Festnetz-Internet/Glasfaser-Modem-2-a ...

Dann ist das halt so.

Viele Grüße, commodity

telekomhilft.telekom.de/t5/Festnetz-Internet/Glasfaser-Modem-2-a ...

Dann ist das halt so.

Viele Grüße, commodity

Stimmt ganz sicher auch nicht

Er meint damit sicher, dass der SFP+ schon anderweit belegt ist. Ich nutze den auch lieber für die Switch-Koppelung.Selbst ether1 ist beim 5009 als WAN-Port unglücklich, denn das ist ja der einzige 2,5 Gbit-Port. Weil Mikrotik eben Mikrotik ist, kann man da locker auch jeden anderen nehmen

Dann werde ich heute Abend mal schauen ...

Good Luck!Viele Grüße, commodity

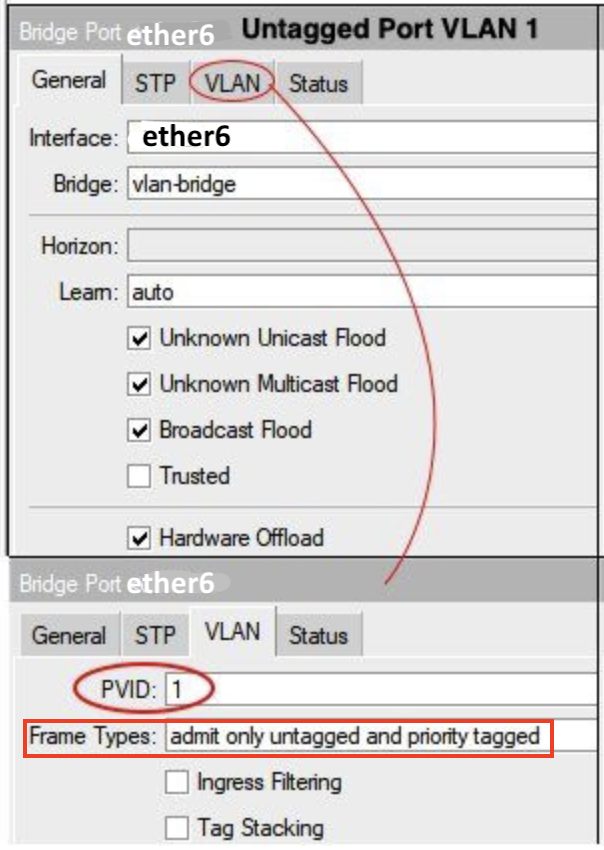

Wenn ich per LAN auf z.B. ether6 gehe, kriege ich keine IP aus dem private_pool zugewiesen bspw. 169.254.2.76

Das ist bekanntlich eine APIPA IP (Zerconf) die sich v4 Endgeräte automatisch geben wenn sie keinen DHCP in dem Segment "sehen".Sowas ist ein sicheres Zeichen das deine Layer 2 Connectivity an dem Port unterbrochen ist. Sprich der Port ether6 an den du das Endgerät zum Testen angeschlossen hast ist falsch oder fehlerhaft im L2 (Bridge) konfiguriert!

Sieht man deine Konfig oben an erkennst man das ether6 fälschlicherweise tagged an der VLAN Bridge konfiguriert ist.

So sähe ein ungetaggter Port für Endgeräte im VLAN 1 aus. Wenn du ein anderes VLAN nutzen willst änderst du unten einfach die PVID auf diese VLAN ID. Port Mode ist bei Endgeräte Ports daher immer "untagged".

warum die Geräte aus den beiden Netzen mit unterschiedlichen VLAN-Tags kommunizieren können

Wenn du in beiden VLANs IP Adressen hast dann routet der Switch natürlich diese VLANs untereinander der Mikrotik mit RouterOS ist ein Layer 3 Switch!VLAN ist eine reine Layer 2 Technologie!! Die Trennung gilt also ausschliessich nur auch Layer 2 Basis (Mac Adressen)

Wenn du das Routing generell unterbinden willst lässt du einfach die VLAN IP Adresse weg.

Sollte das nicht gehen musst du natürlich entsprechende Firewall Regeln definieren die die IP Kommunikation zwischen die beiden VLANs entsprechend regeln.

Guckst du dazu auch HIER.

der Mikrotik ist ein Layer 3 Switch!

Der 5009 ist ein waschechter Router - was für die Fragestellung aber egal ist @Evolutio:

... der Router routet zwischen den Netzen. Das ist seine Aufgabe. Alle Verbindungen sind erstmal erlaubt und werden durch Firewallregeln unterbunden.

Bei einer Firewall (zB PfSense) ist das genau anders herum. Geroutet wird da zwar auch. Da wird aber initial bereits alles geblockt und es muss explizit freigegeben werden.

Viele Grüße, commodity