Mikrotik Wifiwave2 - CAPsMan VLan Zuordnung

Moin zusammen,

hat jemand schon diese Problem lösen können?

forum.mikrotik.com/viewtopic.php?t=196754

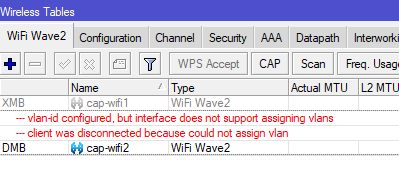

ich bekomme das mit der Datapath Konfig nicht auf die Kette. Sobald die Konfig ausgerollt wird, kommen Fehler auf dem CAP Interface (habe gerade kein Screenshot) die quasi wie folgt lauten "to many VLan IDs on Interface".

Ich bin dem Guide gefolgt und habe auch schon eine Unstimmigkeit zu meiner Konfig ausfindig gemacht.

Und zwar ist es zwingend erforderlich VLan Interface für jede VLan ID zu erstellen. Das ist bei einem normalen Bridge Setup so nicht erforderlich.

Dennoch erscheinen die CAP Interface nicht in der Bridge. Muss hierfür tatsächlich eine separate Bridge angelegt werden? Ich hoffe nicht.

Mir würde schon geholfen sein wenn jemand einen Guide Parat hat. Nur mit der Doku von Mikrotik komme ich nicht weiter oder es gibt tatsächlich noch zahlreiche Bugs in der derzeitigen Firmware 7.10.1 (welche bei mir dem aktuellen stable entspricht).

Ich bin für Anregungen offen. Ich werde mir hier mal ein Test-Lab aufbauen.

Bevor jemand nach der HW fragt:

-Audience

-hAP ac3

Gruß

Spirit

hat jemand schon diese Problem lösen können?

forum.mikrotik.com/viewtopic.php?t=196754

ich bekomme das mit der Datapath Konfig nicht auf die Kette. Sobald die Konfig ausgerollt wird, kommen Fehler auf dem CAP Interface (habe gerade kein Screenshot) die quasi wie folgt lauten "to many VLan IDs on Interface".

Ich bin dem Guide gefolgt und habe auch schon eine Unstimmigkeit zu meiner Konfig ausfindig gemacht.

Und zwar ist es zwingend erforderlich VLan Interface für jede VLan ID zu erstellen. Das ist bei einem normalen Bridge Setup so nicht erforderlich.

Dennoch erscheinen die CAP Interface nicht in der Bridge. Muss hierfür tatsächlich eine separate Bridge angelegt werden? Ich hoffe nicht.

Mir würde schon geholfen sein wenn jemand einen Guide Parat hat. Nur mit der Doku von Mikrotik komme ich nicht weiter oder es gibt tatsächlich noch zahlreiche Bugs in der derzeitigen Firmware 7.10.1 (welche bei mir dem aktuellen stable entspricht).

Ich bin für Anregungen offen. Ich werde mir hier mal ein Test-Lab aufbauen.

Bevor jemand nach der HW fragt:

-Audience

-hAP ac3

Gruß

Spirit

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 7669094728

Url: https://administrator.de/forum/mikrotik-wifiwave2-capsman-vlan-zuordnung-7669094728.html

Ausgedruckt am: 24.07.2025 um 04:07 Uhr

57 Kommentare

Neuester Kommentar

Ich bin dem Guide gefolgt

Welchem denn??Hier findest du ein Tutorial mit dem das fehlerlos und auf Anhieb klappt:

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Wenn du mit statischen MSSIDs arbeitest kannst du dir den ganzen Radius Overhead wegdenken.

Den Datapath setzt du immer auf die Bridge und in jedem Fall auf "Local Forwarding" damit wir der Traffic dann VLAN getagged direkt am AP ausgekoppelt und nicht zentral auf den CapsMan getunnelt und dort ausgekoppelt. Die Tunneling Varinate ist sehr wenig skalierbar und macht man heutzutage in WLAN Netzen nicht mehr!

Und zwar ist es zwingend erforderlich VLan Interface für jede VLan ID zu erstellen.

Das kommt darauf an von welchem Gerät du hier redest? Grundsätzlich gilt:- VLAN Interfaces mit IP einzig NUR auf dem Device was das Routing (Layer 3 Forwarding) macht.

- Reine Layer 2 Geräte wie APs und Access Switches haben einzig und allein nur ein einziges VLAN Interface mit einer IP und das ist das Interface was im Management VLAN liegt.

Dennoch erscheinen die CAP Interface nicht in der Bridge.

Ist immer ein sicheres Indiz dafür das sich deine Komponenten im Management VLAN schon nicht sehen und es dort keine IP bzw. Layer 2 Connectivity gibt!Dies sollte man immer wasserdicht VORHER testen das alle CapsMan beteiligten Komponenten sich untereinander erreichen und pingen können. APs betreibt man hier in der Regel immer mit dem Management Interface im DHCP Client Mode damit die sich vom CapsMan Server eine IP ziehen. Das verifiziert dann auch die IP Connectivity.

Das die APs im Caps Mode gestartet werden müssen sollte klar sein, ebenso die korrekte Einrichtung des CapaMan Server mit Zertifikaten etc. Siehe Tutorial.

Nein derzeit .11n und ac only. Aber das spielt ja keinerlei Rolle was auf der Funkschnittstelle passiert und welcher Standard da rennt. Es geht ja lediglich um das Management und die Zuweisung von MSSIDs zu VLANs bzw. dynmaisch mit .1x. Also die Switch Infrastruktur dahinter. Da ist es ja egal mit welchem Standard die Funkseite arbeitet weil das darauf keinen Einfluss hat.

Daher hast du noch den alten CAPsMan im Einsatz.

Gut, wenn das Hardware bezogen ist mag das sein. Neueres als die Stable 7.10.1 gibts ja nicht (abgesehen von der Beta) und .ax2 Hardware habe ich derzeit nicht zum Testen.Kann mir aber auch nicht vorstellen das das gesamte CapsMan Controller Backend damit dann inkompatibel wird zw. unterschiedlicher HW. Klingt irgendwie auch nicht plausibel.

Die o.a. Doku ist eine klassische CapsMan Doku und es ist auch keinerlei Rede von einem CapsMan"2". Wäre auch verwunderlich, denn Besandskunden die z.B. 20 ac APs betreiben müssten diese dann entsorgen wenn sie 2 WiFi2 APs ins Netz imntegrieren wollen? Klingt auch für einen Billighersteller nicht plausibel. Und das ein 2011er oder 3011er der gar keine WiFi Hardware an Bord hat dann generell keine WiFi2 APs bedienen kann steht bei MT auch nicht. Was nicht bedeutet das es nicht denkbar ist.

Da die Funkdatenströme letztendlich immer im Switching Backend landen ist es auch völlig egal mit welchem WiFi Standard auf der Radioseite gesendet wird. Das ist bei anderen Herstellern wie Aruba, Cisco oder Ruckus auch nicht anders.

Grundsätzlich rennt es zumindestens im CapsMan Backend fehlerlos.

Hallo,

Ich habe noch nicht so richtig verstanden, was nicht funktioniert.

Ich habe hier einen hex als Controller und 6x Cap ax unter Capsman2 laufen. Ich habe auf allen 6 Caps eine Bridge per Hand angelegt und die Ports und Vlan‘s händisch auf der Bridge konfiguriert. Der Capsman2 funktioniert nur als reiner WLAN-Controller zum verteilen der WLAN-Configs. Mit 2 statischen VLAN‘s an 2 SSID‘s läuft es aber bei mir gut.

Viele Grüße

Ich habe noch nicht so richtig verstanden, was nicht funktioniert.

Ich habe hier einen hex als Controller und 6x Cap ax unter Capsman2 laufen. Ich habe auf allen 6 Caps eine Bridge per Hand angelegt und die Ports und Vlan‘s händisch auf der Bridge konfiguriert. Der Capsman2 funktioniert nur als reiner WLAN-Controller zum verteilen der WLAN-Configs. Mit 2 statischen VLAN‘s an 2 SSID‘s läuft es aber bei mir gut.

Viele Grüße

…ja ich nutzte das WifiWave2-Packet (sonst würde auch WPA3 nicht funktionieren).

Wie schon gesagt habe ich aber alles per Hand auf den Caps konfiguriert. Über CapsMan bekommen Sie nur die WLAN-Config (Band, Frequenz, SSID u.s.w.).

Zuerst die VLAN‘s unter Interface anlegen. Dann die Bridge anlegen und die Ports und VLAN‘s in der Bridge zuweisen.

Ich habe aber auch eine Weile getestet und hatte zwischendurch auch das Problem, das die Clients keine IP bekommen haben. Jetzt läuft es aber!!

Falls es bei Dir nicht läuft, kann ich heute Abend gern ein paar Screens von meiner WinBox senden.

Wie schon gesagt habe ich aber alles per Hand auf den Caps konfiguriert. Über CapsMan bekommen Sie nur die WLAN-Config (Band, Frequenz, SSID u.s.w.).

Zuerst die VLAN‘s unter Interface anlegen. Dann die Bridge anlegen und die Ports und VLAN‘s in der Bridge zuweisen.

Ich habe aber auch eine Weile getestet und hatte zwischendurch auch das Problem, das die Clients keine IP bekommen haben. Jetzt läuft es aber!!

Falls es bei Dir nicht läuft, kann ich heute Abend gern ein paar Screens von meiner WinBox senden.

Das Projekt steht bei mir fast ganz oben auf der Liste  . Leider derzeit akute Zeitnot. Ich lese also erstmal mit.

. Leider derzeit akute Zeitnot. Ich lese also erstmal mit.

Die WifiWave2-Konfiguration ist schon anders, wie es aussieht. Die alten CAPs hat man einfach an den CAPsMAN angebunden, und nur auf dem CAPsMAN konfiguriert. Unter WifiWave2 scheint es erforderlich zu sein, auch den CAP zu konfigurieren, zumindest eine Bridge anzulegen.

Das hier verstehe ich nicht ganz:

Vielleicht postest Du mal Deine Konfig - damit wir wissen, worüber wir reden?

Viele Grüße, commodity

Die WifiWave2-Konfiguration ist schon anders, wie es aussieht. Die alten CAPs hat man einfach an den CAPsMAN angebunden, und nur auf dem CAPsMAN konfiguriert. Unter WifiWave2 scheint es erforderlich zu sein, auch den CAP zu konfigurieren, zumindest eine Bridge anzulegen.

Das hier verstehe ich nicht ganz:

Und zwar ist es zwingend erforderlich VLan Interface für jede VLan ID zu erstellen. Das ist bei einem normalen Bridge Setup so nicht erforderlich.

Das ist doch IMO auch im normalen Setup so, wenn man zwischen VLANs routen will. Die Interfaces auf dem CAPsMAN anzulegen ist also korrekt.Vielleicht postest Du mal Deine Konfig - damit wir wissen, worüber wir reden?

Viele Grüße, commodity

Zitat von @Alex29:

…nein!! Vom Capsman kommt nur Band, Frequenz, SSID und die Security. Den Rest habe ich direkt auf den Caps konfiguriert (war bei 6 ganz schön nervend), als wäre es ein normaler AP ohne Capsman.

…nein!! Vom Capsman kommt nur Band, Frequenz, SSID und die Security. Den Rest habe ich direkt auf den Caps konfiguriert (war bei 6 ganz schön nervend), als wäre es ein normaler AP ohne Capsman.

Da fragt man sich dann aber wirklich, warum es noch CAPsMAN ist. An sich muss das zentral gehen. Wahrscheinlich ist Mikrotik (mal wieder) noch nicht ganz fertig

Ihr zwingt mich, das Projekt vorzuziehen

Viele Grüße, commodity

Also, kein Hexenwerk - aber die Anleitung in der RouterOS-Doku könnte etwas Prosa vertragen.

Ich habe das nicht bebildert und bunt gemacht, weil Ihr das ja könnt und ich aktuell keine Zeit habe, alles nochmal durchzugehen. Ich mache aber gern ein Tutorial draus, also Feedback von Euch in diesem Thread dazu wäre prima. Vielleicht ist ja auch noch was falsch oder fraglich, das können wir dann hier erörtern. In meinen Tests wurden die Netze - auch die VLANs aber sauber connected.

und ich aktuell keine Zeit habe, alles nochmal durchzugehen. Ich mache aber gern ein Tutorial draus, also Feedback von Euch in diesem Thread dazu wäre prima. Vielleicht ist ja auch noch was falsch oder fraglich, das können wir dann hier erörtern. In meinen Tests wurden die Netze - auch die VLANs aber sauber connected.

CAP:

Das Gerät, das als CAP dienen soll (zB hAP ax), zunächst einmal auf den neuesten Stand bringen, aktuell ist das ROS 7.10.1

Dann das Device zum CAP machen:

system/reset-configuration caps-mode=yes

Daraufhin kommt der CAP wieder mit einer einzelnen Bridge bridgeLocal, die auch DHCP-Client ist.

Auf dieser ist Discovery-Interfaces korrekt auf bridgeLocal gelegt und der Slaves-Datapath auf capdb. Mir ist noch nicht klar, welche Funktion dieser Datapath hat, denn der CAPsMAN übersteuert diesen.

Konfiguration nicht erforderlich. Das Gerät ist ein CAP. Alle Intelligenz steuert der CAPsMAN bei.

Evtl. hilfreich kann es sein, nun noch das Logging zu konkretisieren (ggf. wenn der CAP sich nicht mit dem CAPsMAN verbinden mag):

/system logging

add topics=caps,debug

CAPsMAN

Das Gerät, das als CAPsMAN dienen soll, braucht natürlich das WiFiWave2-Package. Ebenso sollte es auf aktuellem Systemstand sein. Sodann muss der CAPsMAN aktiviert werden:

/interface WiFiWave2 capsman

set ca-certificate=auto enabled=yes package-path="" require-peer-certificate=no upgrade-policy=none

Wenn nun irgendein Port des CAP-Device mit einem untagged Port des CAPsMAN-Device (vorzugsweise natürlich das native VLAN 1) verbunden wird, sollte man in den Logs sehen, dass der CAP den CAPsMAN findet. Zudem tauchen die beiden CAP-Master-Interfaces im Reiter WiFiWave2 auf. Wahrscheinlich noch mit dem Hinweis "no supported Channels". Auch auf dem CAP sollte man im Reiter Wireles/WiFiWave2 ein "managed by CAPsMAN" sehen.

Kommt die Verbindung nicht zustande, sollte zunächst das Logging aktiviert werden:

/system logging

add topics=caps,debug

Sodann muss der Fehler gesucht und gelöst werden. Bei mir war es das Zertifikat eines alten CAP, was zur Fehlermeldung "capsman failed to create CA certificate: name must be unique! (6)" führte.

Wenn die Geräte sich verbinden, beginnt man auf dem CAPsMAN-Device mit der Konfiguration der WLANs. Alle Einstellungen werden später direkt von den CAPs übernommen.

Die Konfiguration kann auf mehreren Ebenen erfolgen, ich beschränke mich hier mal auf eine Ebene, auf 2GHz und ohne Spezifika der Authentifizierung. Es sollten aber jedenfalls Konfigurationen angelegt werden, weil diese für die dynamische Vergabe an die CAPs benötigt werden:

/interface WiFiWave2 configuration

add channel.band=2ghz-ax country=Germany datapath.client-isolation=no disabled=no mode=ap name=test-2GHZ security.authentication-types=wpa2-psk .encryption=ccmp .passphrase=198765432 ssid=hallotest

(Achtung: Es ist nur eine Konfig-Zeile, der Text muss also sukzessive in das Terminal kopiert werden - ich hätte besser eine CodeBox verwendet, aber das schwarz war mir zu heraus stechend).

Man sollte an dieser Stelle die Konfiguration dem Interface dynamisch zuweisen (es geht auch z.B. manuell in der GUI - aber ist unkomfortabel und bringt u.U. Probleme bei späterem Wechsel auf dynamische Zuweisung).

Die dynamische Konfiguration hat insbesondere Vorteile, wenn man mehrere CAPs einsetzen möchte, also:

/interface wifiwave2 provisioning

add action=create-dynamic-enabled master-configuration=test-2GHZ supported-bands=2ghz-ax

(sollte man, wie im unten stehenden Beispiel, noch eine Slave-Konfiguration haben, kann diese hinter master-configuration ergänzt werden. Die Zeile sieht dann so aus:

/interface wifiwave2 provisioning

add action=create-dynamic-enabled master-configuration=test-2GHZ slave-configurations=vlan40 supported-bands=2ghz-ax

Das war es schon. (Auch) im CAP-Device sollte man jetzt die Interfaces sehen. Bei dynamischer Provisionierung allerdings erst nach einem Neustart des CAP.

Nun zum spannenden Teil VLANs:

Das ist genauso simpel und entspricht vollständig der früheren Logik. Im Beispiel verwende ich das VLAN 40, das auf dem CAPsMAN-Device natürlich korrekt angelegt sein muss. Ferner muss dieses nun tagged auch auf dem (Router- oder Switch-)Port liegen, an dem der CAP angeschlossen ist. In einfachen Worten: Das VLAN 40 muss hier am CAP anliegen. Los geht es mit der Einrichtung:

CAPsMAN

Eine neue CAP-Konfiguration erstellen:

/interface wifiwave2 configuration

add channel.band=2ghz-ax country=Germany datapath.bridge=bridge .vlan-id=40 disabled=no mode=ap name=vlan40 security.authentication-types=wpa2-psk .encryption=ccmp ssid=40-test

(Auch hier wieder: Das ist eine Codezeile)

Und jetzt das Interface entweder manuell anlegen (oder besser: ) dynamisch mit:

/interface wifiwave2 provisioning

add action=create-dynamic-enabled master-configuration=test-2GHZ slave-configurations=vlan40 supported-bands=2ghz-ax

Das war es fast schon. Noch ein kleiner Schritt auf dem

CAP

a) Wenn man das Interface auf dem CAPsMAN dynamisch eingerichtet hat (also mit /interface wifiwave2 provisioning), muss man den CAP einmal durchstarten. Dann werden die Interfaces sowohl im CAPsMAN (unter Wireless/WiFiWave2) als auch im CAP ebenda und auf dessen Bridge angelegt.

b) Wenn man das Interface auf dem CAPsMAN hingegen manuell eingerichtet hat (also nicht /interface wifiwave2 provisioning nutzt) muss man noch auf den CAP gehen, wo man im GUI unter Wireless bereits das neu angelegte Interface mit der SSID „vlan40-test“ sehen sollte. Dieses Interface muss noch noch bei Bridge/Ports der Bridge zugewiesen werden.

Fertig!

Nun das WLAN-Device mit der SSID „vlan40-test“ verbinden und man ist im VLAN 40.

Natürlich kann man die VLAN-Konfig genauso auf dem Master-Interface anlegen, wo aktuell noch "test-2GHZ" mit der SSID „hallotest“ liegt.

Nicht vergessen, die Testnetze später zu löschen oder die Credentials anzupassen.

Und auch das Debug-Logging (ggf.) irgendwann auf beiden Geräten rausnehmen

Have Fun!

Viele Grüße, commodity

P.S.: Hilfreich fand ich diese Seite: blog.meb-it.de/en/configuration-mikrotik-routeros-7-wifiwave2-an ...

Ich habe das nicht bebildert und bunt gemacht, weil Ihr das ja könnt

CAP:

Das Gerät, das als CAP dienen soll (zB hAP ax), zunächst einmal auf den neuesten Stand bringen, aktuell ist das ROS 7.10.1

Dann das Device zum CAP machen:

system/reset-configuration caps-mode=yes

Daraufhin kommt der CAP wieder mit einer einzelnen Bridge bridgeLocal, die auch DHCP-Client ist.

Auf dieser ist Discovery-Interfaces korrekt auf bridgeLocal gelegt und der Slaves-Datapath auf capdb. Mir ist noch nicht klar, welche Funktion dieser Datapath hat, denn der CAPsMAN übersteuert diesen.

Konfiguration nicht erforderlich. Das Gerät ist ein CAP. Alle Intelligenz steuert der CAPsMAN bei.

Evtl. hilfreich kann es sein, nun noch das Logging zu konkretisieren (ggf. wenn der CAP sich nicht mit dem CAPsMAN verbinden mag):

/system logging

add topics=caps,debug

CAPsMAN

Das Gerät, das als CAPsMAN dienen soll, braucht natürlich das WiFiWave2-Package. Ebenso sollte es auf aktuellem Systemstand sein. Sodann muss der CAPsMAN aktiviert werden:

/interface WiFiWave2 capsman

set ca-certificate=auto enabled=yes package-path="" require-peer-certificate=no upgrade-policy=none

Wenn nun irgendein Port des CAP-Device mit einem untagged Port des CAPsMAN-Device (vorzugsweise natürlich das native VLAN 1) verbunden wird, sollte man in den Logs sehen, dass der CAP den CAPsMAN findet. Zudem tauchen die beiden CAP-Master-Interfaces im Reiter WiFiWave2 auf. Wahrscheinlich noch mit dem Hinweis "no supported Channels". Auch auf dem CAP sollte man im Reiter Wireles/WiFiWave2 ein "managed by CAPsMAN" sehen.

Kommt die Verbindung nicht zustande, sollte zunächst das Logging aktiviert werden:

/system logging

add topics=caps,debug

Sodann muss der Fehler gesucht und gelöst werden. Bei mir war es das Zertifikat eines alten CAP, was zur Fehlermeldung "capsman failed to create CA certificate: name must be unique! (6)" führte.

Wenn die Geräte sich verbinden, beginnt man auf dem CAPsMAN-Device mit der Konfiguration der WLANs. Alle Einstellungen werden später direkt von den CAPs übernommen.

Die Konfiguration kann auf mehreren Ebenen erfolgen, ich beschränke mich hier mal auf eine Ebene, auf 2GHz und ohne Spezifika der Authentifizierung. Es sollten aber jedenfalls Konfigurationen angelegt werden, weil diese für die dynamische Vergabe an die CAPs benötigt werden:

/interface WiFiWave2 configuration

add channel.band=2ghz-ax country=Germany datapath.client-isolation=no disabled=no mode=ap name=test-2GHZ security.authentication-types=wpa2-psk .encryption=ccmp .passphrase=198765432 ssid=hallotest

(Achtung: Es ist nur eine Konfig-Zeile, der Text muss also sukzessive in das Terminal kopiert werden - ich hätte besser eine CodeBox verwendet, aber das schwarz war mir zu heraus stechend).

Man sollte an dieser Stelle die Konfiguration dem Interface dynamisch zuweisen (es geht auch z.B. manuell in der GUI - aber ist unkomfortabel und bringt u.U. Probleme bei späterem Wechsel auf dynamische Zuweisung).

Die dynamische Konfiguration hat insbesondere Vorteile, wenn man mehrere CAPs einsetzen möchte, also:

/interface wifiwave2 provisioning

add action=create-dynamic-enabled master-configuration=test-2GHZ supported-bands=2ghz-ax

(sollte man, wie im unten stehenden Beispiel, noch eine Slave-Konfiguration haben, kann diese hinter master-configuration ergänzt werden. Die Zeile sieht dann so aus:

/interface wifiwave2 provisioning

add action=create-dynamic-enabled master-configuration=test-2GHZ slave-configurations=vlan40 supported-bands=2ghz-ax

Das war es schon. (Auch) im CAP-Device sollte man jetzt die Interfaces sehen. Bei dynamischer Provisionierung allerdings erst nach einem Neustart des CAP.

Nun zum spannenden Teil VLANs:

Das ist genauso simpel und entspricht vollständig der früheren Logik. Im Beispiel verwende ich das VLAN 40, das auf dem CAPsMAN-Device natürlich korrekt angelegt sein muss. Ferner muss dieses nun tagged auch auf dem (Router- oder Switch-)Port liegen, an dem der CAP angeschlossen ist. In einfachen Worten: Das VLAN 40 muss hier am CAP anliegen. Los geht es mit der Einrichtung:

CAPsMAN

Eine neue CAP-Konfiguration erstellen:

/interface wifiwave2 configuration

add channel.band=2ghz-ax country=Germany datapath.bridge=bridge .vlan-id=40 disabled=no mode=ap name=vlan40 security.authentication-types=wpa2-psk .encryption=ccmp ssid=40-test

(Auch hier wieder: Das ist eine Codezeile)

Und jetzt das Interface entweder manuell anlegen (oder besser: ) dynamisch mit:

/interface wifiwave2 provisioning

add action=create-dynamic-enabled master-configuration=test-2GHZ slave-configurations=vlan40 supported-bands=2ghz-ax

Das war es fast schon. Noch ein kleiner Schritt auf dem

CAP

a) Wenn man das Interface auf dem CAPsMAN dynamisch eingerichtet hat (also mit /interface wifiwave2 provisioning), muss man den CAP einmal durchstarten. Dann werden die Interfaces sowohl im CAPsMAN (unter Wireless/WiFiWave2) als auch im CAP ebenda und auf dessen Bridge angelegt.

b) Wenn man das Interface auf dem CAPsMAN hingegen manuell eingerichtet hat (also nicht /interface wifiwave2 provisioning nutzt) muss man noch auf den CAP gehen, wo man im GUI unter Wireless bereits das neu angelegte Interface mit der SSID „vlan40-test“ sehen sollte. Dieses Interface muss noch noch bei Bridge/Ports der Bridge zugewiesen werden.

Fertig!

Nun das WLAN-Device mit der SSID „vlan40-test“ verbinden und man ist im VLAN 40.

Natürlich kann man die VLAN-Konfig genauso auf dem Master-Interface anlegen, wo aktuell noch "test-2GHZ" mit der SSID „hallotest“ liegt.

Nicht vergessen, die Testnetze später zu löschen oder die Credentials anzupassen.

Und auch das Debug-Logging (ggf.) irgendwann auf beiden Geräten rausnehmen

Have Fun!

Viele Grüße, commodity

P.S.: Hilfreich fand ich diese Seite: blog.meb-it.de/en/configuration-mikrotik-routeros-7-wifiwave2-an ...

Mir würde schon geholfen sein wenn jemand einen Guide Parat hat.

Jetzt steht der Guide da oben - und nun soll es ein ganz persönlicher Guide sein?Das ist ja nun Sache des Admins höchstselbst.

Natürlich geht das auch nachträglich. Mit der Information "händisch" konfiguriert kann (zumindest ich) aber keinerlei zielführende Ideen einbringen. Mir ist nicht einmal klar, was Du konkret konfiguriert hast. Den Post jetzt klingt irgendwie nach den cAPs, was ja nun wenig sinnvoll klingt, wenn man einen CAPsMAN einsetzt.

Eine etwaige händische Konfiguration der Wifi-Konfiguration von einem cAP auf den CAPsMAN zu übertragen sollte nicht mehr als 5-10 Minuten dauern. Voraussetzung ist natürlich, dass da eine saubere VLAN-Bridge in der Fassung des @aqui-tutorials läuft.

Viele Grüße, commodity

Beim Wave 1 rennt es zumindestens problemlos...

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

nö

Kann es sein, dass Du auf dem cAP eine Bridge mit VLAN-Filtering hast?

forum.mikrotik.com/viewtopic.php?t=195600

Der cAP wird IMO nur sinnvoll im CAPsMode betrieben.

Und beachte: Meine Anleitung bezieht sich auf ax-Geräte. Habe jetzt erst gesehen, dass Du nur ac nutzt.

Viele Grüße, commodity

Kann es sein, dass Du auf dem cAP eine Bridge mit VLAN-Filtering hast?

forum.mikrotik.com/viewtopic.php?t=195600

Der cAP wird IMO nur sinnvoll im CAPsMode betrieben.

Und beachte: Meine Anleitung bezieht sich auf ax-Geräte. Habe jetzt erst gesehen, dass Du nur ac nutzt.

Viele Grüße, commodity

Mein Ziel ist allerdings die Ports der Geräte weiterhin in einer Bridge nutzen zu können. Sonst sind das echt teure APs.

Dafür kannst Du ja eine zweite Bridge anlegen. Hab ich auf einem ax so am Laufen.Aber erstmal sollte das einfache Wifi-VLAN laufen. Feinheiten später.

Warum in aller Welt präsentierst Du nicht mal Deine Konfig? Ich bin allerdings jetzt erstmal länger AFK. Mal gucken, ob ich im Urlaub reinschaue

Viele Grüße, commodity

Zeigt aber dann eher das du sehr wahrscheinlich einen RSTP Design- oder Konfig Fehler gemacht hast, Denn das dürfte niemals etwas damit zu tun haben, denn der Layer 2 Forwarding Tree ist ja immer statisch! Auch bei vollredundanten Netzen.

Hast du Root- und Backup Root Bridge entsprechend fest definiert in deinem Netz? Das ist zwingend bei aktivem STP und erreicht man über die globale RSTP Priority der Bridges. Root und Backup Root sind in der Regel immer die beiden zentralen Bridges bzw. Switches.

Root z.B. = 8192 (hex 2000) und Backup Root = 12288 (hex 3000) (Priority immer in 4096er Schritten!)

Hast du Root- und Backup Root Bridge entsprechend fest definiert in deinem Netz? Das ist zwingend bei aktivem STP und erreicht man über die globale RSTP Priority der Bridges. Root und Backup Root sind in der Regel immer die beiden zentralen Bridges bzw. Switches.

Root z.B. = 8192 (hex 2000) und Backup Root = 12288 (hex 3000) (Priority immer in 4096er Schritten!)

Hallo @Spirit-of-Eli, dein Guide war sehr hilfreich! Allerdings hänge ich aktuell an einem Punkt.

Ich habe ein RB5009UG+S+IN & cAP ax.

Jetzt habe ich den cAP ax mit CAPsMANv2 provisioniert (beide WLAN-AP funktionieren).

Also wollte ich jetzt noch ein Gast-AP mit VLAN einhängen.

Also habe ich es soweit wie du es in deinem Guide konfiguriert.

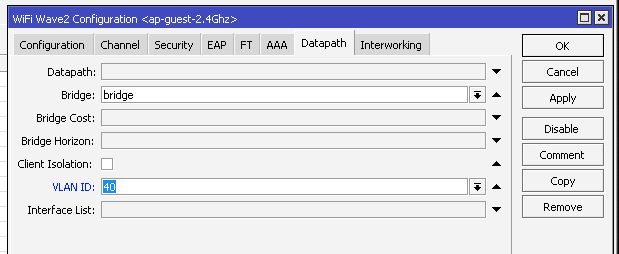

Sobald ich aber in meiner WifiWave2 Configuration für den Gast-AP die VLAN ID 40 definiere, bekomm ich keine Verbindung mehr zu dem AP - vermutlich kann der dann keine IP mehr beziehen.

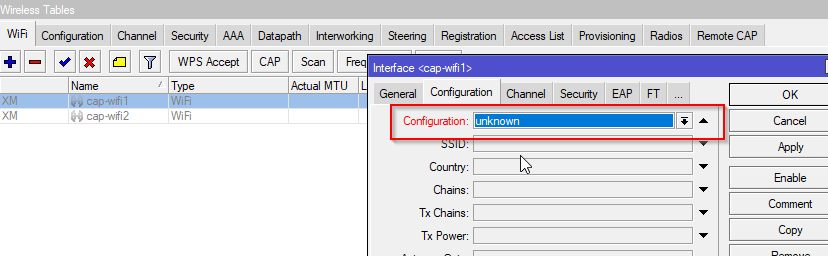

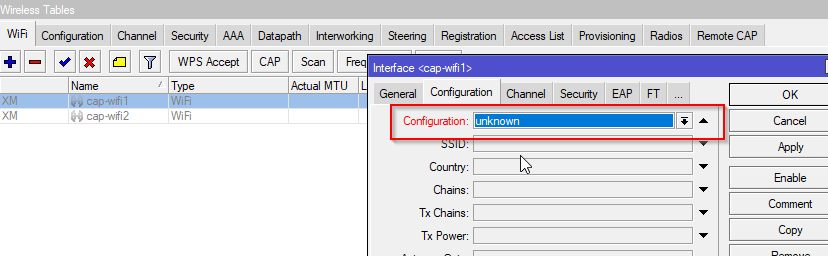

Siehe Screenshot:

Des weiteren bin ich mir nicht ganz sicher was das hier genau heißen soll und wie genau ich das kontrollieren kann, was ich gemacht habe:

In meinem Fall habe ich den cAP ax auf ether4 wo ich dann das vlan40 definiert habe.

//EDIT:

Hab's hinbekommen. Die oben verlinkte Anleitung (help.mikrotik.com/docs/display/ROS/WifiWave2#WifiWave2-CAPsMAN-C ...): ) hat extrem weitergeholfen!

Anstatt VLAN20, habe ich VLAN40 genommen und es hat funktioniert! Mein Gäste-AP ist automatisch im VLAN40 und adressiert die IP-Adressen automatisch!

Ich habe ein RB5009UG+S+IN & cAP ax.

Jetzt habe ich den cAP ax mit CAPsMANv2 provisioniert (beide WLAN-AP funktionieren).

Also wollte ich jetzt noch ein Gast-AP mit VLAN einhängen.

Also habe ich es soweit wie du es in deinem Guide konfiguriert.

Sobald ich aber in meiner WifiWave2 Configuration für den Gast-AP die VLAN ID 40 definiere, bekomm ich keine Verbindung mehr zu dem AP - vermutlich kann der dann keine IP mehr beziehen.

Siehe Screenshot:

Des weiteren bin ich mir nicht ganz sicher was das hier genau heißen soll und wie genau ich das kontrollieren kann, was ich gemacht habe:

Ferner muss dieses nun tagged auch auf dem (Router- oder Switch-)Port liegen, an dem der CAP angeschlossen ist. In einfachen Worten: Das VLAN 40 muss hier am CAP anliegen.

In meinem Fall habe ich den cAP ax auf ether4 wo ich dann das vlan40 definiert habe.

//EDIT:

Hab's hinbekommen. Die oben verlinkte Anleitung (help.mikrotik.com/docs/display/ROS/WifiWave2#WifiWave2-CAPsMAN-C ...): ) hat extrem weitergeholfen!

Anstatt VLAN20, habe ich VLAN40 genommen und es hat funktioniert! Mein Gäste-AP ist automatisch im VLAN40 und adressiert die IP-Adressen automatisch!

Moin zusammen,

ich lese hier auch gerade mit und versuche die dynamische VLAN-Zuordnung über das neue WIFI herzustellen.

Hat das jemand mit einem cAP AC ans Fliegen gekriegt? Die VLANS werden bei mir über den Radius zugewiesen, so wie es in aqui´s Anleitung weiter oben steht. Mit dem wireless-Paket geht das auch einwandfrei, aber ich würde gerne auf den neuen CAPSMAN umstellen!

Meine ersten Versuche habe ich hierbereits gepostet. Bevor ich mir aber alles kaputt mache, geht das überhaupt mit dem AC?

Im Datapath gibt es halt das local forwarding und das client-to-client nicht mehr!

ich lese hier auch gerade mit und versuche die dynamische VLAN-Zuordnung über das neue WIFI herzustellen.

Hat das jemand mit einem cAP AC ans Fliegen gekriegt? Die VLANS werden bei mir über den Radius zugewiesen, so wie es in aqui´s Anleitung weiter oben steht. Mit dem wireless-Paket geht das auch einwandfrei, aber ich würde gerne auf den neuen CAPSMAN umstellen!

Meine ersten Versuche habe ich hierbereits gepostet. Bevor ich mir aber alles kaputt mache, geht das überhaupt mit dem AC?

Im Datapath gibt es halt das local forwarding und das client-to-client nicht mehr!

Hi,

nee ich denke nicht, da die VLANs ja vom Radius kommen! Wie gesagt, die alte Konfiguration von Datapath sieht so aus:

aber in der neuen Datapath konfig gibt es halt das "client-to-client forwarding" und das "local-forwarding" nicht mehr und von daher glaube ich, dass es nicht eht.

ich habe jetzt übrigens auch einen cAP AC auf 7.13 gebracht. Aktuell läuft er noch mit dem alten CAPSMAN. Wenn ich die o.a. Anleitung für den cAP einspiele, findet er dann den neuen capsman?

nee ich denke nicht, da die VLANs ja vom Radius kommen! Wie gesagt, die alte Konfiguration von Datapath sieht so aus:

/caps-man datapath

add bridge=bridge client-to-client-forwarding=yes comment="mit MAC-Auth" local-forwarding=yes name=WLAN aber in der neuen Datapath konfig gibt es halt das "client-to-client forwarding" und das "local-forwarding" nicht mehr und von daher glaube ich, dass es nicht eht.

ich habe jetzt übrigens auch einen cAP AC auf 7.13 gebracht. Aktuell läuft er noch mit dem alten CAPSMAN. Wenn ich die o.a. Anleitung für den cAP einspiele, findet er dann den neuen capsman?

Moin zusammen,

ich habe das jetzt soweit hingekriegt, dass der capsman zwar den cAP AC findet, aber ich bekomme die beiden radio Kanäle nicht angezeigt. Es ist auch so, dass der cAP AC eine Konfiguration benötigt. Von alleine geht er nicht in den CAPS-mode, wenn man ihn zurücksetzt. Warum er keine Wifis findet, kann ich noch nicht sagen!

ich habe das jetzt soweit hingekriegt, dass der capsman zwar den cAP AC findet, aber ich bekomme die beiden radio Kanäle nicht angezeigt. Es ist auch so, dass der cAP AC eine Konfiguration benötigt. Von alleine geht er nicht in den CAPS-mode, wenn man ihn zurücksetzt. Warum er keine Wifis findet, kann ich noch nicht sagen!

/interface bridge

add name=bridgeLocal

/interface wifi datapath

add bridge=bridgeLocal comment=defconf disabled=no name=capdp

/interface wifi

set [ find default-name=wifi1 ] configuration.manager=capsman datapath=capdp disabled=no

set [ find default-name=wifi2 ] configuration.manager=capsman datapath=capdp disabled=no

/interface bridge port

add bridge=bridgeLocal comment=defconf interface=ether1

add bridge=bridgeLocal comment=defconf interface=ether2

add bridge=bridgeLocal comment=defconf interface=ether3

add bridge=bridgeLocal comment=defconf interface=ether4

add bridge=bridgeLocal comment=defconf interface=ether5

/interface wifi cap

set discovery-interfaces=bridgeLocal enabled=yes slaves-datapath=capdp

/ip dhcp-client

add interface=bridgeLocal disabled=no

Hallo,

so! Ich habe es aufgegeben. Das Ganze scheint nicht richtig zu funktionieren. Auf dem cAP AC muss man dieses Paket (wifi-qcom-ac-7.13-arm.npk) installieren, wenn man mit dem neuen capsman arbeiten will. Nach einem Reset wechselt der cAP dann auch in den caps-Mode und wird vom capsman2 erkannt.

Leider scheint mit dem Provisioning etwas nicht zu stimmen. Die Konfiguration unter "interface/wifi/configuration" wird beim Provisionieren völlig ignoriert und es kommt die FM dass keine SSID vorhanden sei. Gibt man die Konfiguration zu Fuß an, sind die WLAN Netze auch erreichbar.

Allerdings geht die dynamische VLAN Zuordnung nicht mehr, weil im Datatpath das passthrough fehlt. Es kommt dann die Fehlermeldung, dass das VLAN nicht zugewiesen werden konnte und der Client wird abgewiesen. Ich denke, ich muss bei dem alten capsman bleiben... Falls noch jemand eine Idee hat, bitte gerne melden!

Spartacus

so! Ich habe es aufgegeben. Das Ganze scheint nicht richtig zu funktionieren. Auf dem cAP AC muss man dieses Paket (wifi-qcom-ac-7.13-arm.npk) installieren, wenn man mit dem neuen capsman arbeiten will. Nach einem Reset wechselt der cAP dann auch in den caps-Mode und wird vom capsman2 erkannt.

Leider scheint mit dem Provisioning etwas nicht zu stimmen. Die Konfiguration unter "interface/wifi/configuration" wird beim Provisionieren völlig ignoriert und es kommt die FM dass keine SSID vorhanden sei. Gibt man die Konfiguration zu Fuß an, sind die WLAN Netze auch erreichbar.

Allerdings geht die dynamische VLAN Zuordnung nicht mehr, weil im Datatpath das passthrough fehlt. Es kommt dann die Fehlermeldung, dass das VLAN nicht zugewiesen werden konnte und der Client wird abgewiesen. Ich denke, ich muss bei dem alten capsman bleiben... Falls noch jemand eine Idee hat, bitte gerne melden!

Spartacus

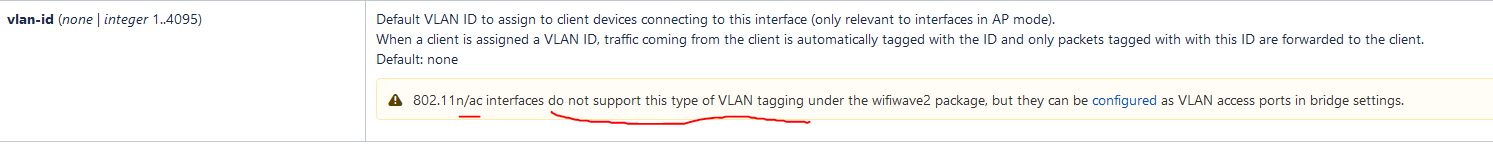

Ich denke, Du siehst das richtig.

Nach der aktuellen Beschreibung im Manual benötigt der ac nach meinem Verständnis eine händische Konfiguration der VLANs auf der Bridge. Anders als der ax erhält er diese nicht über den CAPsMAN. Insofern ist eine dynamische Zuweisung hier wohl nicht möglich. Schade!

Viele Grüße, commodity

Nach der aktuellen Beschreibung im Manual benötigt der ac nach meinem Verständnis eine händische Konfiguration der VLANs auf der Bridge. Anders als der ax erhält er diese nicht über den CAPsMAN. Insofern ist eine dynamische Zuweisung hier wohl nicht möglich. Schade!

Viele Grüße, commodity

Du meinst aber auf der VLAN Bridge des CapsMan Managers, oder? Auch beim ac hat sich ja am CapsMan Procedere des damit erforderlichen Wireless Packages nichts geändert.

Nach Update eines RB2011 mit Installation des Wireless Packages bedient dieser weiterhin cAPs und mAP über den (Wireless) CapsMan mit dynamischen VLANs und Captive Portal wie im Tutorial geschildert.

Was nicht geht ist mit gleichem Setup ein Mischbetrieb mit (alter) WiFi Hardware die das Wireless Package benötigt und neuer mit qcom Packages.

Sehr wahrscheinlich muss man hier mit 2 separaten CapsMan Setups arbeiten sollte das der Fall sein. Ob das aber generell möglich ist hab ich noch nicht getestet.

Nach Update eines RB2011 mit Installation des Wireless Packages bedient dieser weiterhin cAPs und mAP über den (Wireless) CapsMan mit dynamischen VLANs und Captive Portal wie im Tutorial geschildert.

Was nicht geht ist mit gleichem Setup ein Mischbetrieb mit (alter) WiFi Hardware die das Wireless Package benötigt und neuer mit qcom Packages.

Sehr wahrscheinlich muss man hier mit 2 separaten CapsMan Setups arbeiten sollte das der Fall sein. Ob das aber generell möglich ist hab ich noch nicht getestet.

Du meinst aber auf der VLAN Bridge des CapsMan Managers, oder?

Nein, lt. Anleitung von MT (für das neue WiFi-Package) wird der dort betriebene cAP ac auf seiner Bridge händisch mit VLANs versehen.Ob das dann mit dynamisch vergebenen VLANs funktioniert, muss man sehen. Da fehlt mir noch Erfahrung für. Da nach meinem Verständnis beim Setup (wie im Tutorial beschrieben) die VLAN-Zuordnung nur am Router erfolgt, sollte das aber eigentlich CAP-unabhängig sein.

Was hingegen nicht gehen dürfte, ist, dem cAP ac automatisch VLANs für spezifische SSIDs direkt vom CAPsMAN zuzuweisen.

Aber nochmals: Solange der Kollege @Spirit-of-Eli hier seine Konfiguration nicht postet, reden wir vermutlich aneinander vorbei.

Viele Grüße, commodity

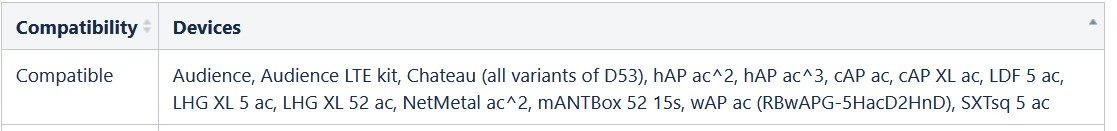

Ein cAP ac kann aber gar nicht auf dem neuen WiFi Package betrieben werden. Dafür ist zwingend das alte Package ("Wireless") erforderlich was dann auch wieder das übliche CapsMan Setup hat und mit dynamischen VLANs fehlerlos rennt egal ob statisch oder dynamisch und rennt hier auch so auf einem hAP ax2 (😉). Möglich aber auch das wir Unterschiedliches meinen...

Dann aber die ac2 APs, oder?

alles (noch) etwas verwirrend. Der cAP ac ist WiFi-compatible (wifi-qcom-ac package)help.mikrotik.com/docs/display/ROS/WiFi#WiFi-Compatibility

Nicht aber zB der cAP lite (weil mips) und komischer Weise auch nicht der wAP ac, obgleich auch ARM32 wie der cAP ac...

Viele Grüße, commodity

also, habe nur mal kurz drüber geschaut. Aber mit der Konfiguration aus dem Handbuch hat das für mich nicht viel zu tun.

Im cAP sind

Die Beispielkonfiguration im Handbuch sieht aber vor:

Außerdem wird den cAPs im Datapath durch den CAPsMAN nur die Bridge mitgegeben, keine VLANs, wie bei Dir eingerichtet:

Du:

MT:

Du hast zwar die Bridge im Datapath mit "datapath1" angelegt, aber nicht in der Config zugewiesen.

Wenn man (wie zB ich) nicht total sattelfest in diesen Dingen ist, ist es immer sinnvoll, die Original-MT-Konfig zum Laufen zu bringen, zu verstehen und das dann schrittweise für sich anzupassen. Kreative, aber letztlich planlose Versuche, das irgendwie reinzuhämmern sind bei MT eher frustrierend (und u.U. auch unsicher) und verbrennen nur Zeit. Also: Besser da capo!

Viele Grüße, commodity

Im cAP sind

- nur die beiden "Master"-Interfaces eingerichtet (/interface wifi)

- deren Namen von wifi1 und wifi2 geändert auf "Office-wifi..." (weiß nicht, ob das stabil bleibt, im Handbuch-Beispiel wird es nicht so gemacht)

- 4 "Slave"-Wifis auf der Bridge angelegt, denen aber ein Interface fehlt (s.o.) (/interface/bridge/port)

- gar keines der insgesamt 6 Wifis einem VLAN zugeordnet (/interface/bridge/vlan)

Die Beispielkonfiguration im Handbuch sieht aber vor:

CAPs that support wifi-qcom-ac package:

s that support wifi-qcom-ac package:

/interface bridge

add name=bridgeLocal vlan-filtering=yes

/interface wifi

set [ find default-name=wifi1 ] configuration.manager=capsman disabled=no

set [ find default-name=wifi2 ] configuration.manager=capsman disabled=no

add disabled=no master-interface=wifi1 name=wifi21

add disabled=no master-interface=wifi2 name=wifi22

/interface bridge port

add bridge=bridgeLocal comment=defconf interface=ether1

add bridge=bridgeLocal comment=defconf interface=ether2

add bridge=bridgeLocal comment=defconf interface=ether3

add bridge=bridgeLocal comment=defconf interface=ether4

add bridge=bridgeLocal comment=defconf interface=ether5

add bridge=bridgeLocal interface=wifi2 pvid=10

add bridge=bridgeLocal interface=wifi22 pvid=10

add bridge=bridgeLocal interface=wifi1 pvid=20

add bridge=bridgeLocal interface=wifi21 pvid=20

/interface bridge vlan

add bridge=bridgeLocal tagged=ether1 untagged=wifi2,wifi22 vlan-ids=10

add bridge=bridgeLocal tagged=ether1 untagged=wifi1,wifi21 vlan-ids=20

/interface wifi cap

set discovery-interfaces=bridgeLocal enabled=yes slaves-static=yesAußerdem wird den cAPs im Datapath durch den CAPsMAN nur die Bridge mitgegeben, keine VLANs, wie bei Dir eingerichtet:

Du:

/interface wifi datapath

add bridge=bridge1 disabled=no name=dp-System vlan-id=10

add bridge=bridge1 disabled=no name=dp-Gaeste vlan-id=40

add bridge=bridge1 disabled=no name=dp-Default vlan-id=20

add bridge=bridge1 disabled=no name=dp-IOT vlan-id=32

add bridge=bridge1 disabled=no name=datapath1MT:

Additionally, records below has to be added to CAPsMAN configuration:

/interface wifi datapath

add bridge=br name=DP_AC

/interface wifi configuration

add datapath=DP_AC name=MAIN_AC security=Security_MAIN ssid=MAIN_Network

add datapath=DP_AC name=GUEST_AC security=Security_GUEST ssid=GUEST_Network

/interface wifi provisioning

add action=create-dynamic-enabled master-configuration=MAIN_AC slave-configurations=GUEST_AC supported-bands=5ghz-ac

add action=create-dynamic-enabled master-configuration=MAIN_AC slave-configurations=GUEST_AC supported-bands=2ghz-nDu hast zwar die Bridge im Datapath mit "datapath1" angelegt, aber nicht in der Config zugewiesen.

Wenn man (wie zB ich) nicht total sattelfest in diesen Dingen ist, ist es immer sinnvoll, die Original-MT-Konfig zum Laufen zu bringen, zu verstehen und das dann schrittweise für sich anzupassen. Kreative, aber letztlich planlose Versuche, das irgendwie reinzuhämmern sind bei MT eher frustrierend (und u.U. auch unsicher) und verbrennen nur Zeit. Also: Besser da capo!

Viele Grüße, commodity