Mikrotik - VLAN - WLAN - DGS1210-24 - cAP AC

Hallo Zusammen,

ich habe mir vor kurzem einen cAP AC zugelegt und möchte diesen jetzt gerne in mein Netzwerk integrieren.

Da ich momentan ein bestehendes System habe ohne sehr große Konfiguration, wollte ich das ganze als Anlass nehmen, und direkt VLAN im Netzwerk einführen.

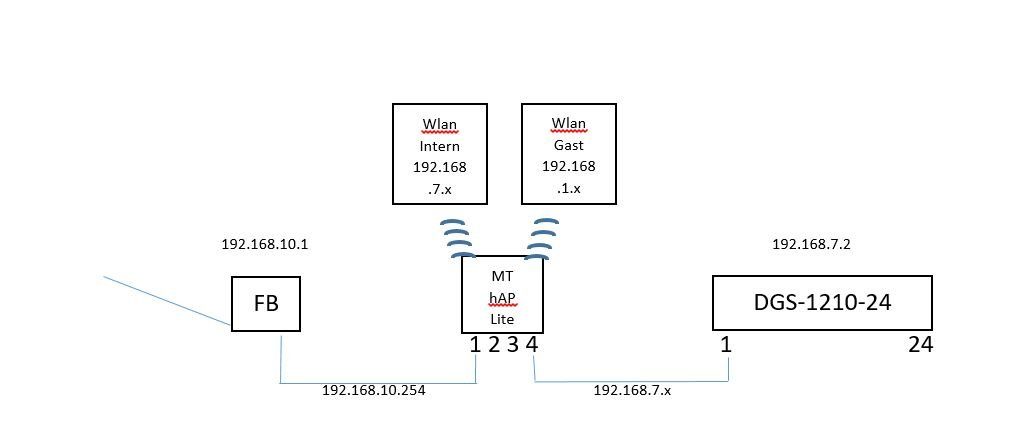

Konfiguration bisher:

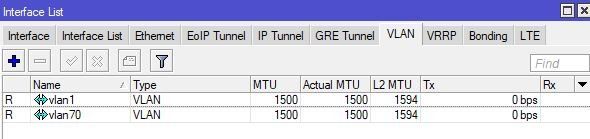

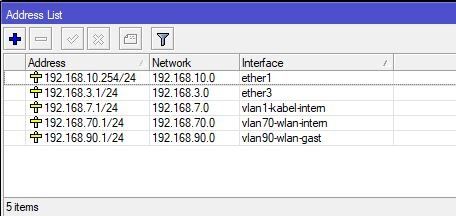

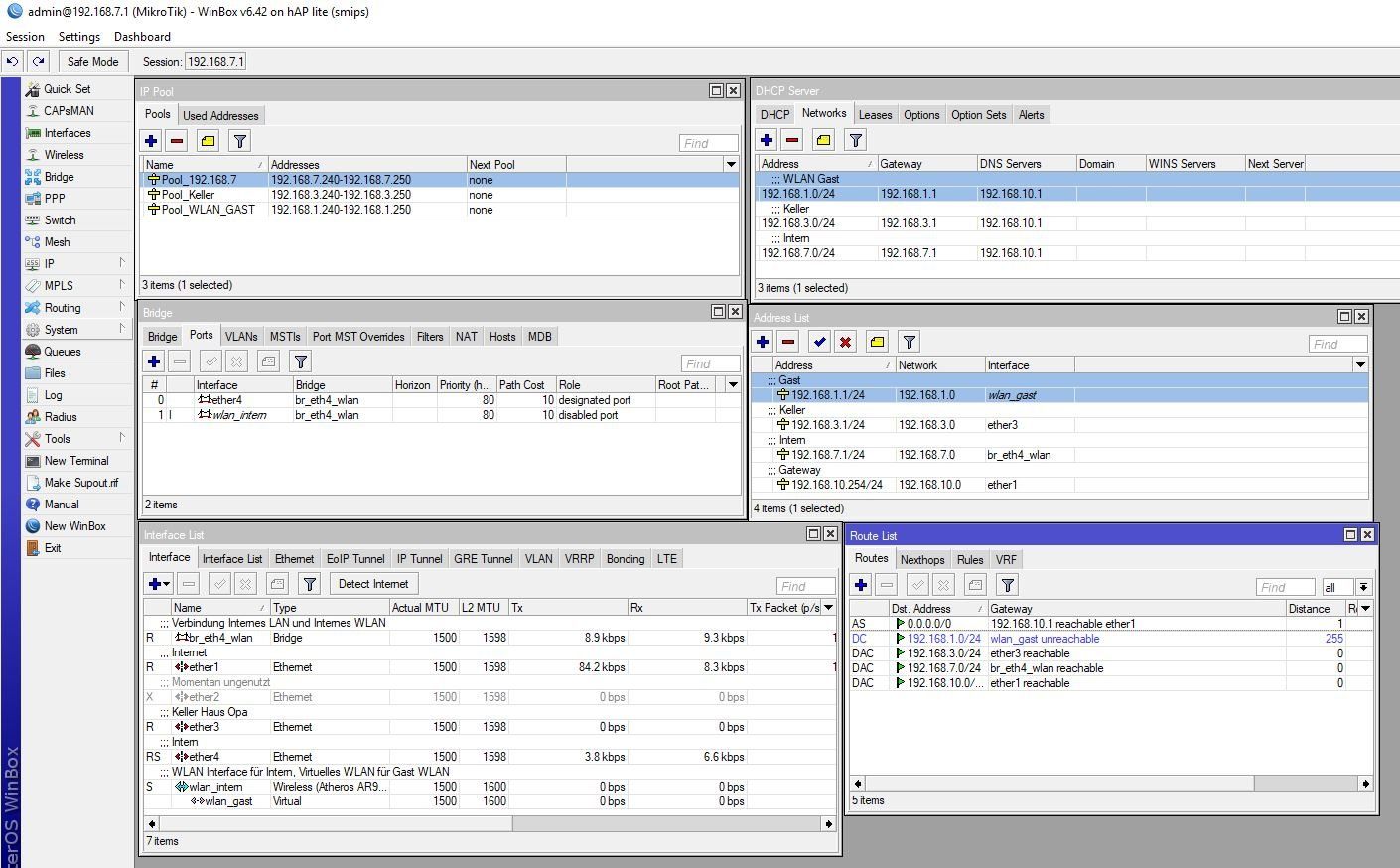

Konfiguration Mikrotik:

Internes WLAN und das Gast WLAN wird per Firewall voneinander getrennt.

VLAN kommt daher bei mir noch nicht zum Einsatz.

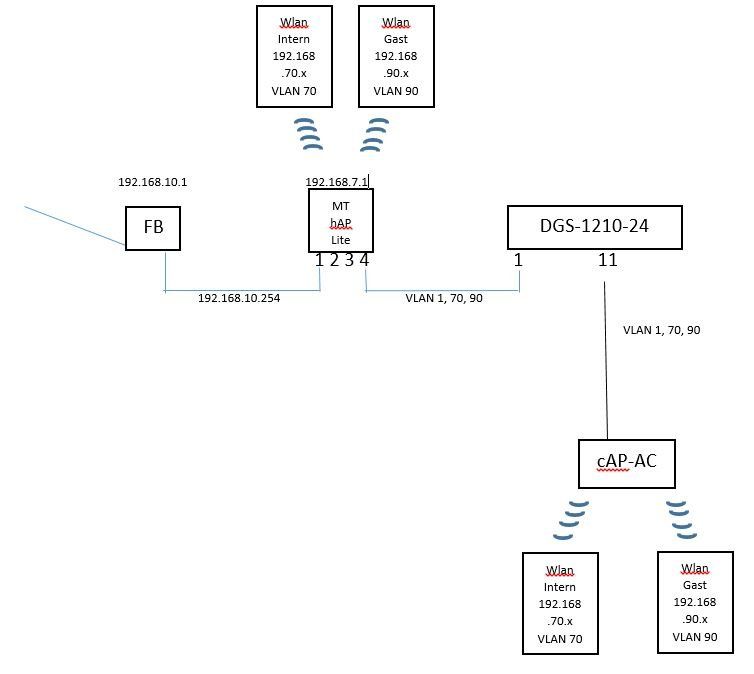

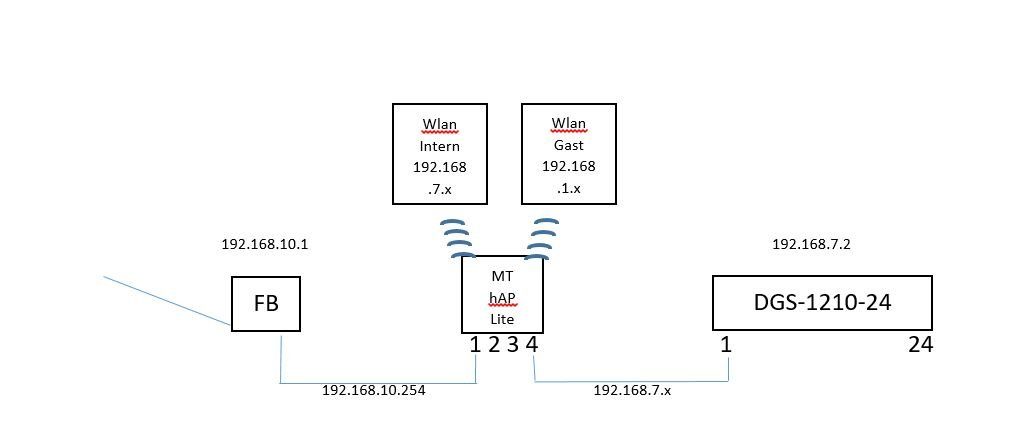

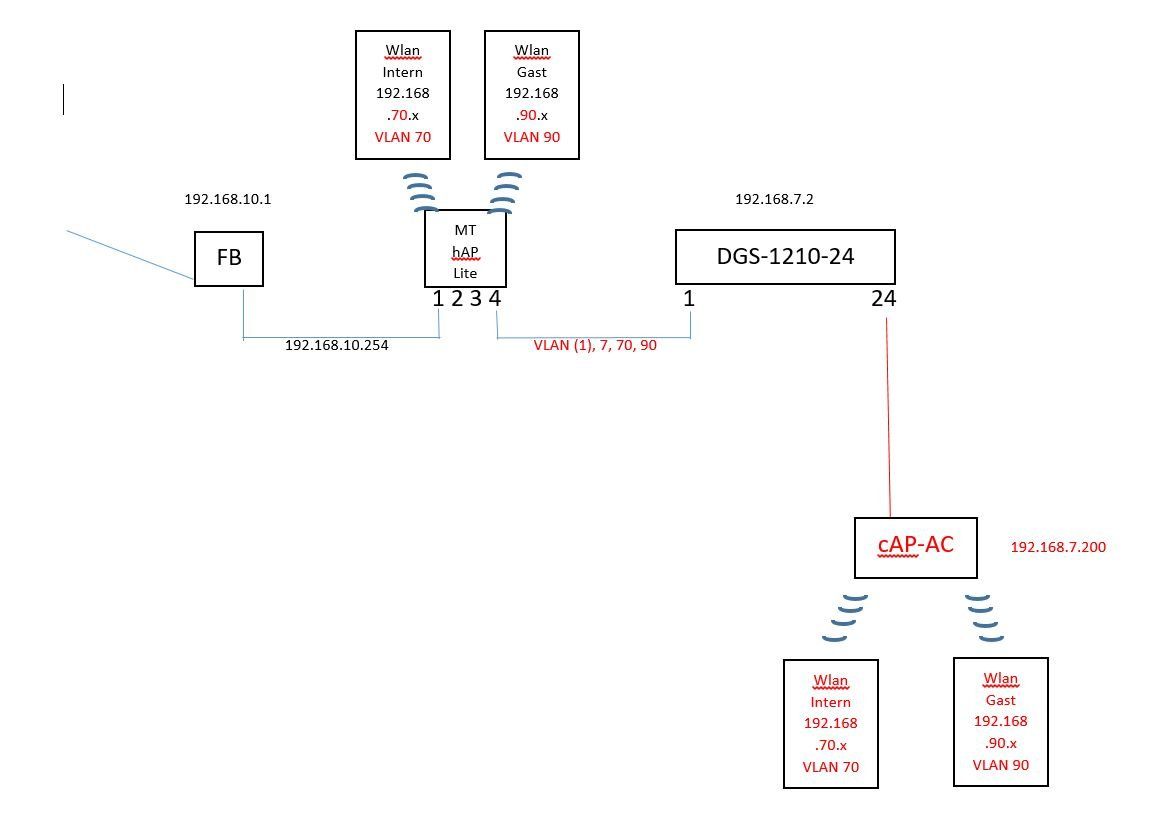

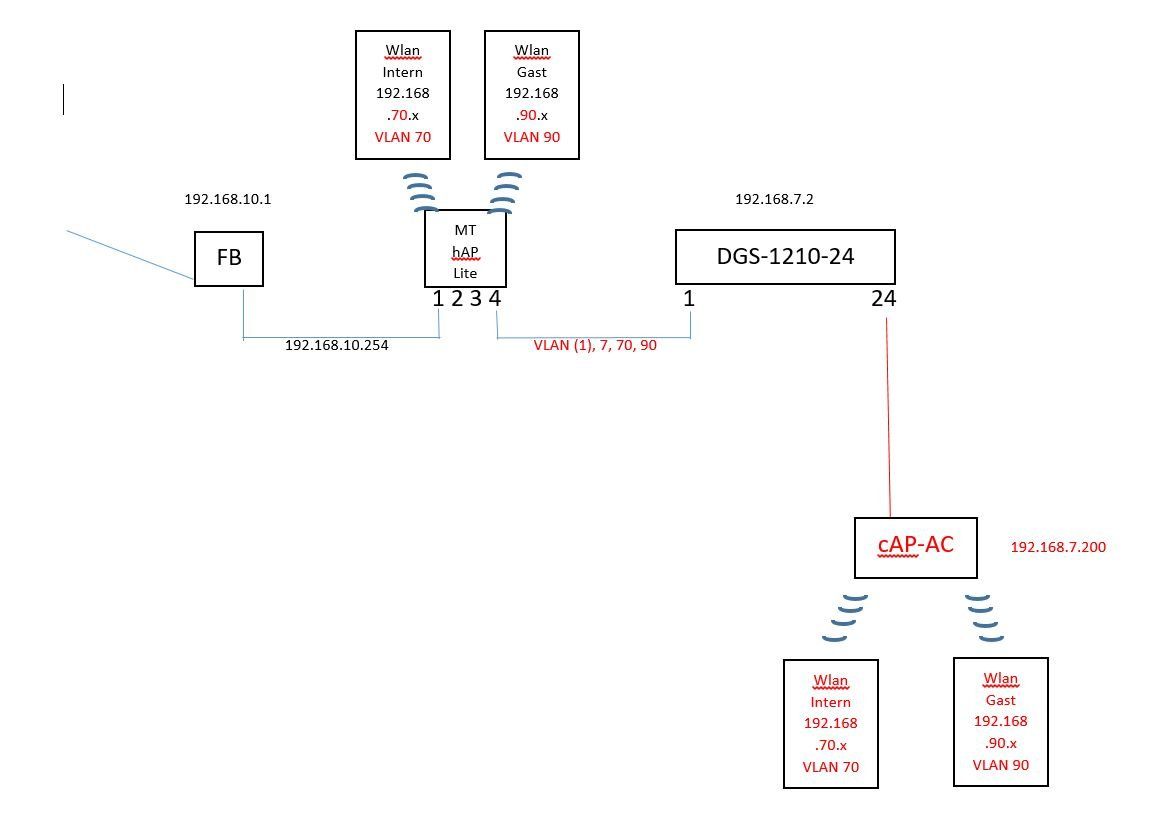

Was ich mir jetzt vorstelle, ist in dem folgenden Bild zu sehen.

Konfiguration in Zukunft:

Was ich natürlich gesehen habe, ist folgendes:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Auch die Umstellung auf 6.41 ist mir bekannt:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Ich stehe jetzt allerdings auf dem Schlauch.

Grundsätzlich sollte es kein Problem sein, die VLANs über eth4 zum Switch zu bringen und von dort aus zum cAP AC. Der cAP AC hat auch diese 2 VLANs zum Trennen von Gast und Intern.

Theoretisch sehe ich das ganze als überhaupt kein Problem an.

Was ich allerdings nicht verstehe. Einmal wird mit einer Bridge gearbeitet, und einmal werden die VLANs direkt auf eth4 zugewiesen.

Was ist hier der sinnvollere Weg?

Auch habe ich in den Anleitungen gelesen, dass man "Kabel" und "WLAN" auch wenn diese 2 auf das selbe Netz zugreifen, getrennt voneinander sein sollen.

Sollte das in meinem Fall auch gemacht werden? Über das VLAN komme ich ja dann in das richtige Netz.

Grundsätzlich Frage noch zum Schluss.

Ist solch ein Aubau grundsätzlich richtig, oder sollte das ganze anders angegangen werden?

Danke

ich habe mir vor kurzem einen cAP AC zugelegt und möchte diesen jetzt gerne in mein Netzwerk integrieren.

Da ich momentan ein bestehendes System habe ohne sehr große Konfiguration, wollte ich das ganze als Anlass nehmen, und direkt VLAN im Netzwerk einführen.

Konfiguration bisher:

Konfiguration Mikrotik:

Internes WLAN und das Gast WLAN wird per Firewall voneinander getrennt.

VLAN kommt daher bei mir noch nicht zum Einsatz.

Was ich mir jetzt vorstelle, ist in dem folgenden Bild zu sehen.

Konfiguration in Zukunft:

Was ich natürlich gesehen habe, ist folgendes:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Auch die Umstellung auf 6.41 ist mir bekannt:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Ich stehe jetzt allerdings auf dem Schlauch.

Grundsätzlich sollte es kein Problem sein, die VLANs über eth4 zum Switch zu bringen und von dort aus zum cAP AC. Der cAP AC hat auch diese 2 VLANs zum Trennen von Gast und Intern.

Theoretisch sehe ich das ganze als überhaupt kein Problem an.

Was ich allerdings nicht verstehe. Einmal wird mit einer Bridge gearbeitet, und einmal werden die VLANs direkt auf eth4 zugewiesen.

Was ist hier der sinnvollere Weg?

Auch habe ich in den Anleitungen gelesen, dass man "Kabel" und "WLAN" auch wenn diese 2 auf das selbe Netz zugreifen, getrennt voneinander sein sollen.

Sollte das in meinem Fall auch gemacht werden? Über das VLAN komme ich ja dann in das richtige Netz.

Grundsätzlich Frage noch zum Schluss.

Ist solch ein Aubau grundsätzlich richtig, oder sollte das ganze anders angegangen werden?

Danke

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 371762

Url: https://administrator.de/forum/mikrotik-vlan-wlan-dgs1210-24-cap-ac-371762.html

Ausgedruckt am: 24.07.2025 um 21:07 Uhr

27 Kommentare

Neuester Kommentar

Grundsätzlich sollte es kein Problem sein, die VLANs über eth4 zum Switch zu bringen

Ja, das stimmt, das ist mit dem MT eine Lachnummer.Die genaue Anleitung dazu siehst du ja in dem Router OS 6.41 Tutorial hier im Forum !

Einmal wird mit einer Bridge gearbeitet, und einmal werden die VLANs direkt auf eth4 zugewiesen.

Nein, mit der direkten Zuweisung ist Unsinn. Jedenfalls ab der OS Version 6.41. Ab dieser Version ist IMMER eine Bridge erforderlich. Klar, denn das ist mehr oder minder einem Switch Konfig ähnlichen Verhalten angepasst worden von MT. Also viel logischer und übersichtlicher.Wenn du eine alte Version unter 6.41 einsetzt mag das sein. Damals wurde da noch mit Master und Slave Interfaces gearbeitet und der internen kryptischen Switch Konfig. Das ist aber ab der 6.41 Historie und Schnee von gestern.

Fragt sich also von welcher Version du hier redest ??

Genau deshalb ist auch das 6.41er Tutorial hier entstanden um die neue und aktuelle Mikrotik VLAN Konfig zu erklären !

Was ist hier der sinnvollere Weg?

Wie bereits gesagt. Ab 6.41 gibt es nur EINEN !Es ist also sinnvoll auf die aktuelle OS Version upzudaten und es über die im Tutorial beschrieben Konfig zu lösen. Eine andere Option gibt es eh nicht mehr da es wie gesagt ja KEINE zwei Wege mehr gibt !!

"Kabel" und "WLAN" auch wenn diese 2 auf das selbe Netz zugreifen, getrennt voneinander sein sollen.

Kann man so machen....muss man aber nicht.Das hängt wie immer von den Anforderungen ab. Ein Gast WLAN und LAN trennt man immer und lässt es niemals zusammen auf ein Privates Netz.

Die Frage ist also zu unpräzise für eine sinnvolle Antwort.

Ist solch ein Aubau grundsätzlich richtig,

Klares JA wenn du damit deinen zukünftigen Aufbau meinst !Das ist ein simples Standard Szenario was millionenfach und bewährt so im Einsatz ist !

Bin nämlich mit der Firmware aktuell auf 6.42

Es gilt ab 6.42 und höher !!Also mit deiner 6.42 bist du safe und hast eh nur noch die eine Option via Bridge. Wie gesagt...würde ab der 6.41 und höher ! komplett geändert.

Hier wurde Firma und Firmen WLAN einem separaten VLAN zugeteilt.

Ja, das ist richtig. In einem sauberen Design macht man das auch so. Nicht jeder macht sein WLAN wirklich sicher mit WPA2 Enterprise z.B. Wenn dann mal jemand einbricht hat man so einen Einbrecher gleich auch direkt im Produktiv VLAN. In sofern macht es immer Sinn die WLAN Infrastruktur abzutrennen.Ob das nun überall Sinn macht ist eine Designfrage.

Bei Klempnermeister Röhricht im Büro wo nur noch Werner und Geselle Eckehardt arbeitet müsste man es sicher nicht unbedingt machen.

Aber falls Werner im Bölkstoff Koma mal das Passwort rauslässt ist das Unglück da.... Mit anderen Worten...es kommt immer darauf an !

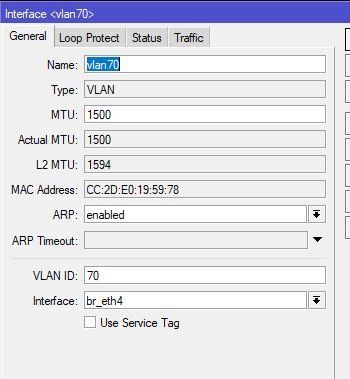

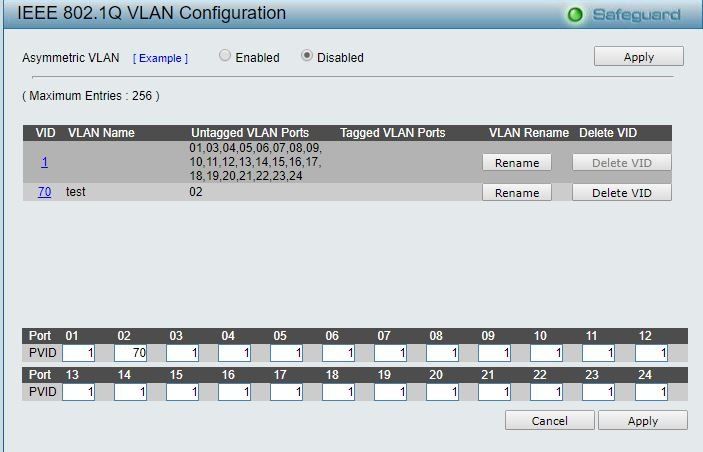

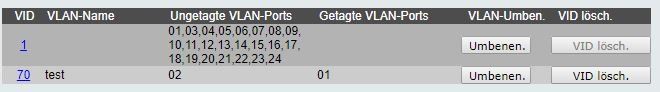

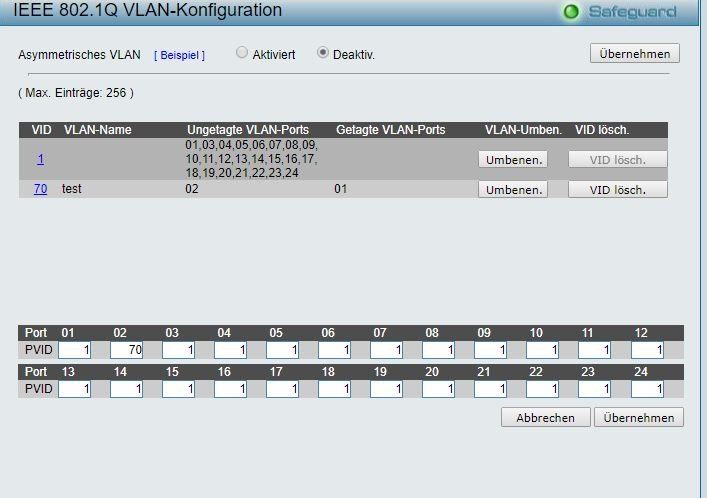

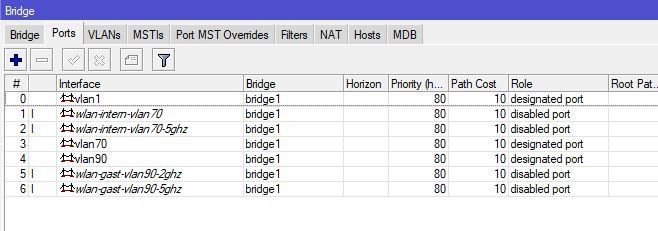

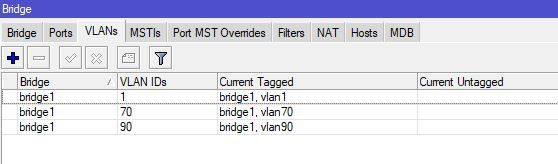

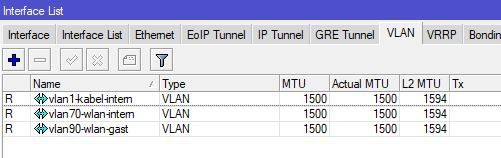

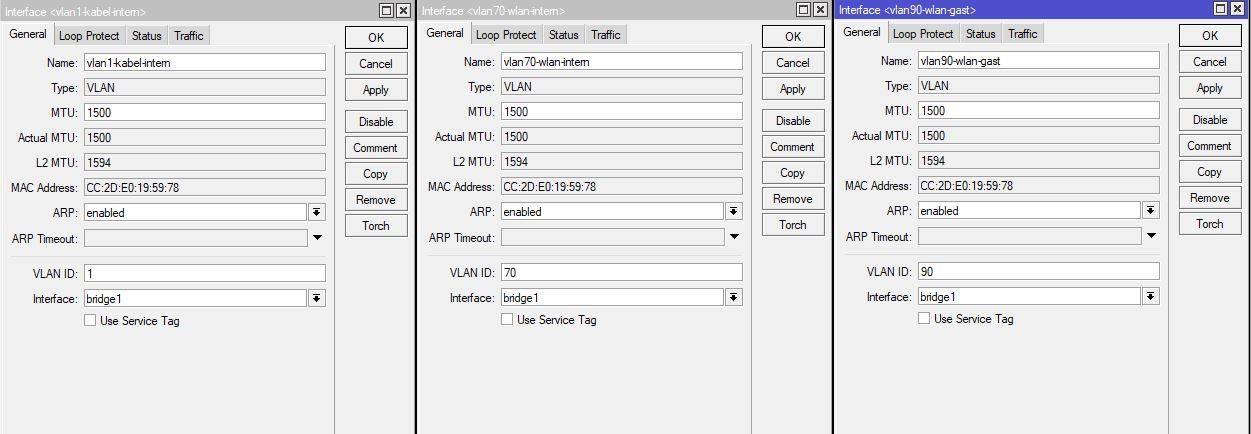

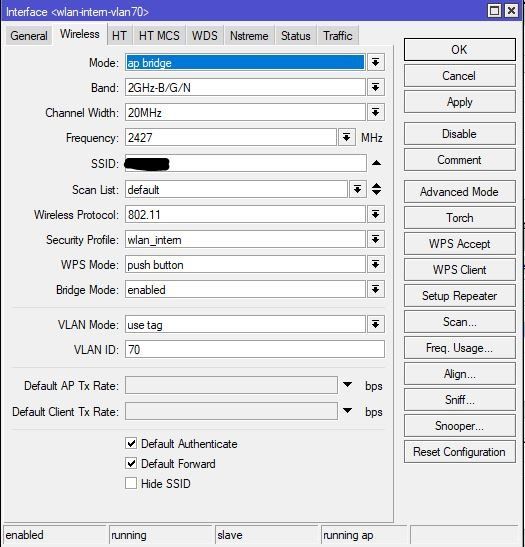

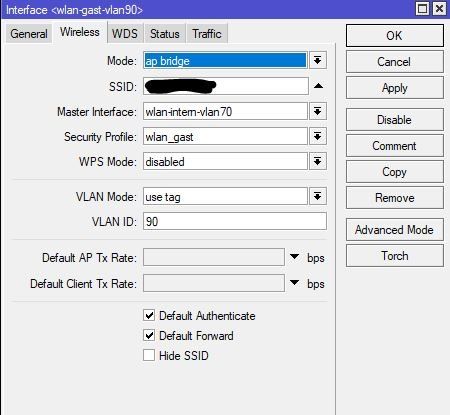

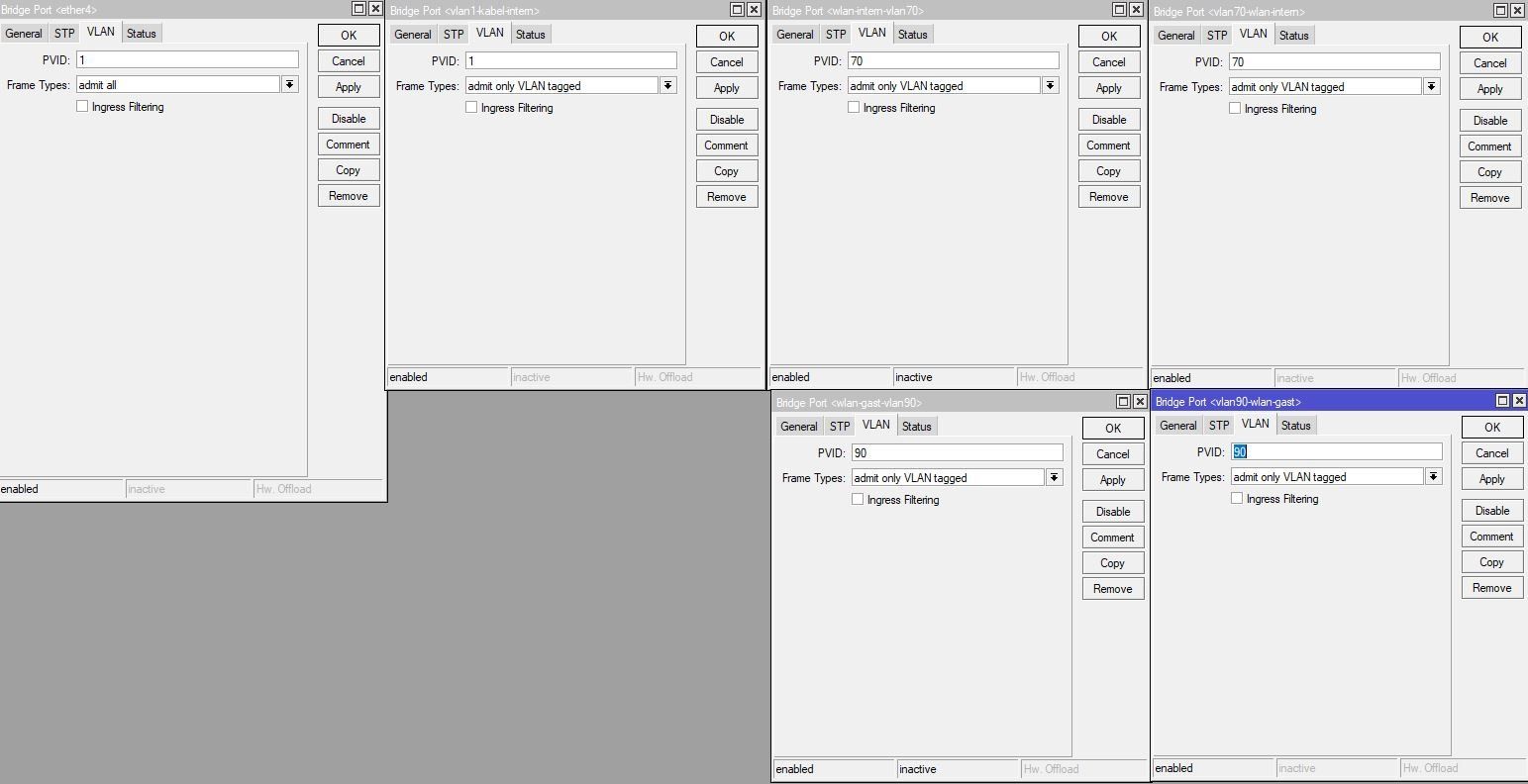

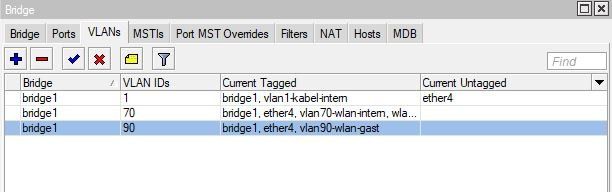

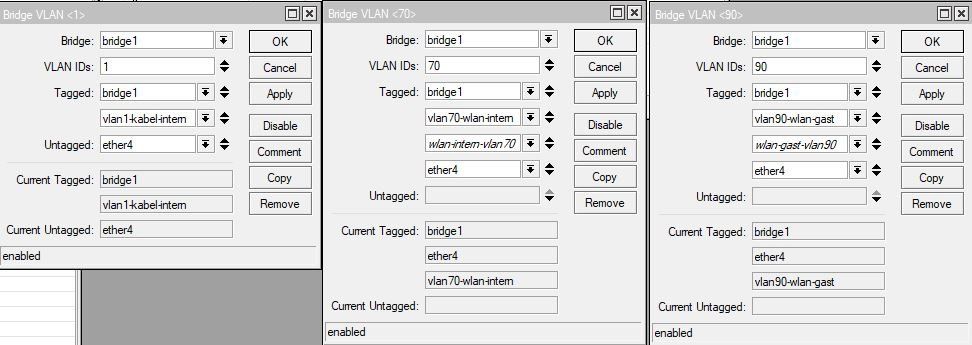

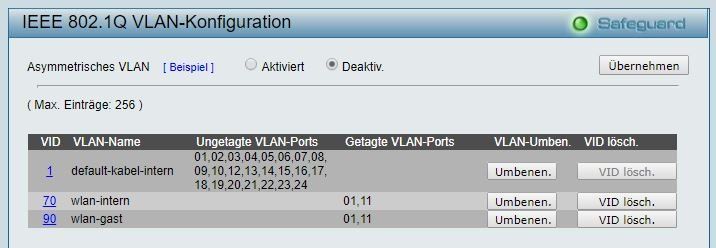

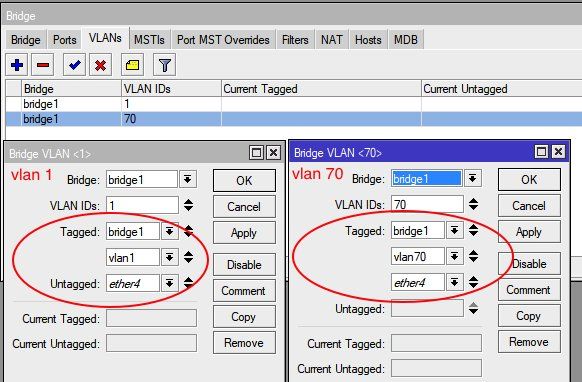

VLAN Einstellung wie auf dem Bild zu sehen auf dem Holzweg oder ist das genau richtig?

Nope, kein Holzweg ! Wie oben schon gesagt alles richtig und korrekt.Das geheimnisvolle VLAN 7 ist dann sicher dein Management VLAN oder wofür ist das ? Oder ist das dein LAN Netzwerk ?

Und...wer oder was ist in VLAN 1 ??

Musst du aber nicht verraten hier

Ich lese überall, dass man VLAN 1 als Default VLAN eingestellt lassen soll.

Kannst du auch nicht löschen !Das habe ich auch so gelassen, obwohl ich "eigentlich" keine Verwendung dafür habe

Ist auch richtig so. Du musst das dann als ungenutzen Dummy drauflassen. Ist kein Problem, lass das so.Du hast alles richtig gemacht. Lass dich nicht verunsichern !

Das VLAN 1 kannst du belassen, denn in der Regel sind alle Management IP Adressen in diesem VLAN wenn man sie nicht explizit umstellt auf andere VLANs.

wie in den meisten Tutorials beschrieben die 192.168.1.1 was bei allen als VLAN 1 dient,

Das ist nur ein Beispiel. Ein VLAN kann natürlich jede beliebige IP Adresse haben ! Nur doppelt darf es nicht sein Wenn ich das richtig verstehe, dann kann mein VLAN1 auch meine interne IP haben (192.168.7.x)? Somit würde ich mir VLAN7 quasi sparen...

Ja, das ist richtig !Sobald dieses Problem gelöst ist, mache ich mich an die folgenden VLANs und die Einrichtung von dem cAP...

Das ist auch genau der richtige Weg !Habe auch die gesamte Konfiguration vom MT zurückgesetzt um wirklich von neu an zu starten.

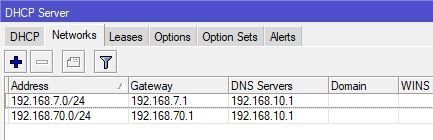

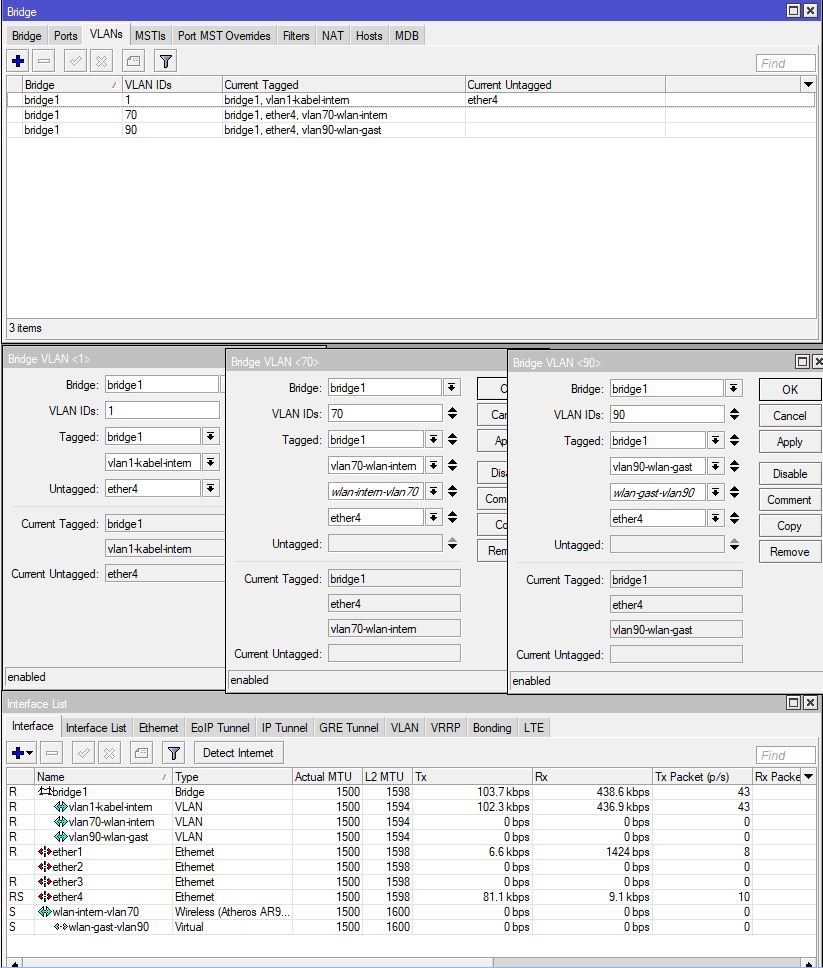

Das ist auch richtig so !Bereite auch den D-Link Switch richtig vor. Laut Screenshot hast du hier einen gravierenden Fehler gemacht, denn das VLAN 70 ist dort NICHT Tagged eingetragen !!

Du hast zwar den Port 2 richtig als ungetaggten Port für ein Endgerät eingeztragen aber du hast KEINEN Port als Uplink Port auf den Mikrotik definiert !! Das ist fatal, denn damit kann der Switch das VLAN 70 ja niemals an den Mikrotik übertragen udn auch andersrum !

Hier hast du also noch einen Fehler !

Definiere also den letten Port 24 als Uplink Port auf dem Mikrotik und setze dort das VLAN 70 auf Tagged.

Dein Testgerät schliesst du dann an Port 2 und pingst das VLAN 70 Interface des MT nachher.

Es sollte dir klar sein das OHNE einen Uplink Port mit den Tagged VLANs du diese ja nie auf den MT übertragen kannst.

Das hiesige VLAN Tutorial und auch das Mikrotik VLAN Tutorial weist mehrfach darauf hin.

Bitte dazu unbedingt auch nochmal die VLAN_Schnellschulung lesen !!

Weiter mit dem MT:

Erstmal sorge dafür das der MT auf die aktuelle Firmware: 6.42 (Stand 23.4.) upgedatet ist:

mikrotik.com/download

MIPS Image per Drag and Drop unter Winbox in das Files Window fallen lassen und wenn das Image hochgeladen wurde Router rebooten.

Nach dem Reboot unter System->Routerboard die Firmware updaten und nochmal rebooten.

Grundlage für das weitere Setup ist dieser Tutorial Abschnitt hier den du genau umsetzen solltest:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Denk dran wenn du den MT resettest das du NICHT die Default Konfig lädst !!

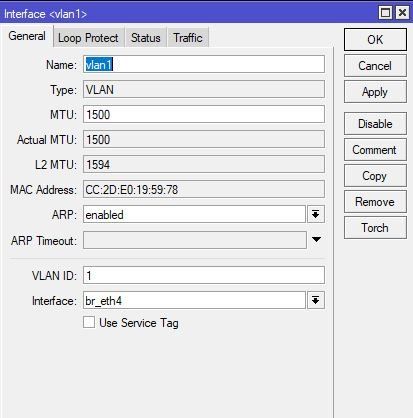

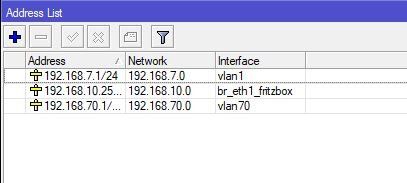

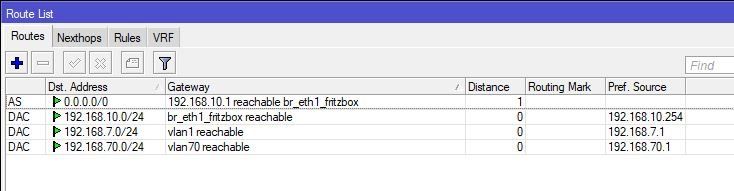

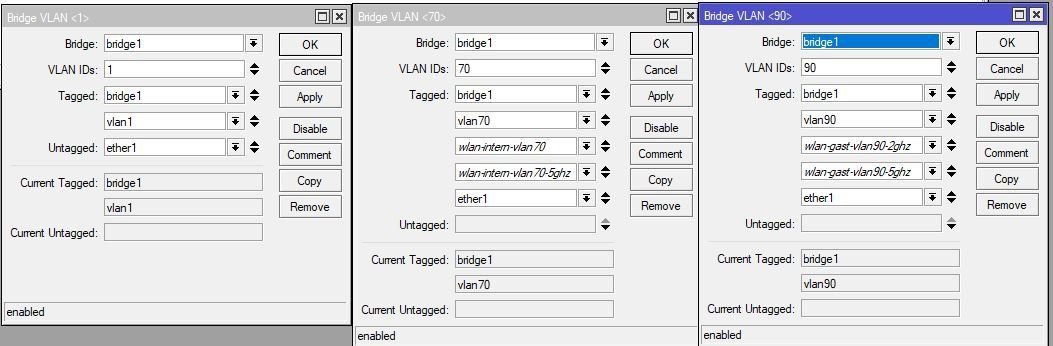

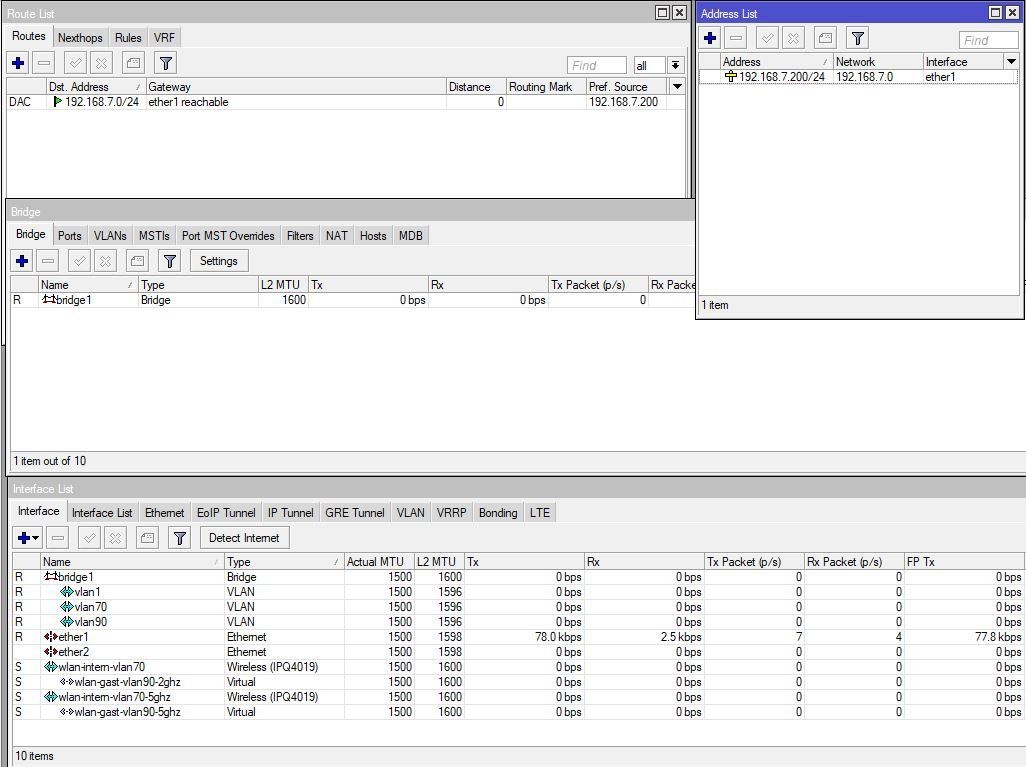

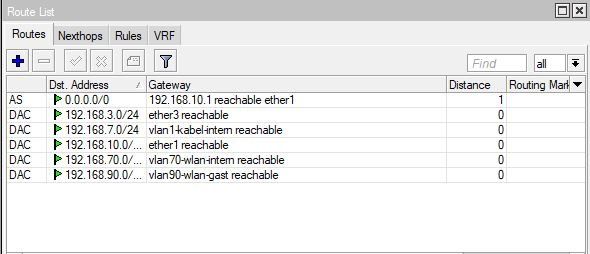

Das Koppelnetz zur FritzBox hängt NICHT an einer Bridge sondern ist ein dediziertes Punkt zu Punkt Netz !

Siehe Tutorial !

Die überflüssige FritzBox Bridge muss also raus !

Das FritzBox Interface kannst du schon zuallererst auf dem MT einrichten und testen, das macht Sinn.

Konfiguriere dazu nur einen freie IP Adresse deines FritzBox LANs die nicht im DHCP Server Pool ist auf dem Port ether 1 Z.B. 192.168.10.254

Wenn deine FritzBox die 192.168.10.1 hat dann kannst du jetzt von der FritzBox die .254 pingen und auch vom MT im Ping Menü unter Tools die FB mit der .1

Dann trägst du gleich noch die erforderliche statische Route in deiner FritzBox auf dein VLAN 70 ein:

Zielnetz: 192.168.70.0, Maske: 255.255.255.0, Gateway: 192.168.10.254 (Mikrotik IP an ether1)

Fertig !

Weiter mit den MT VLANs:

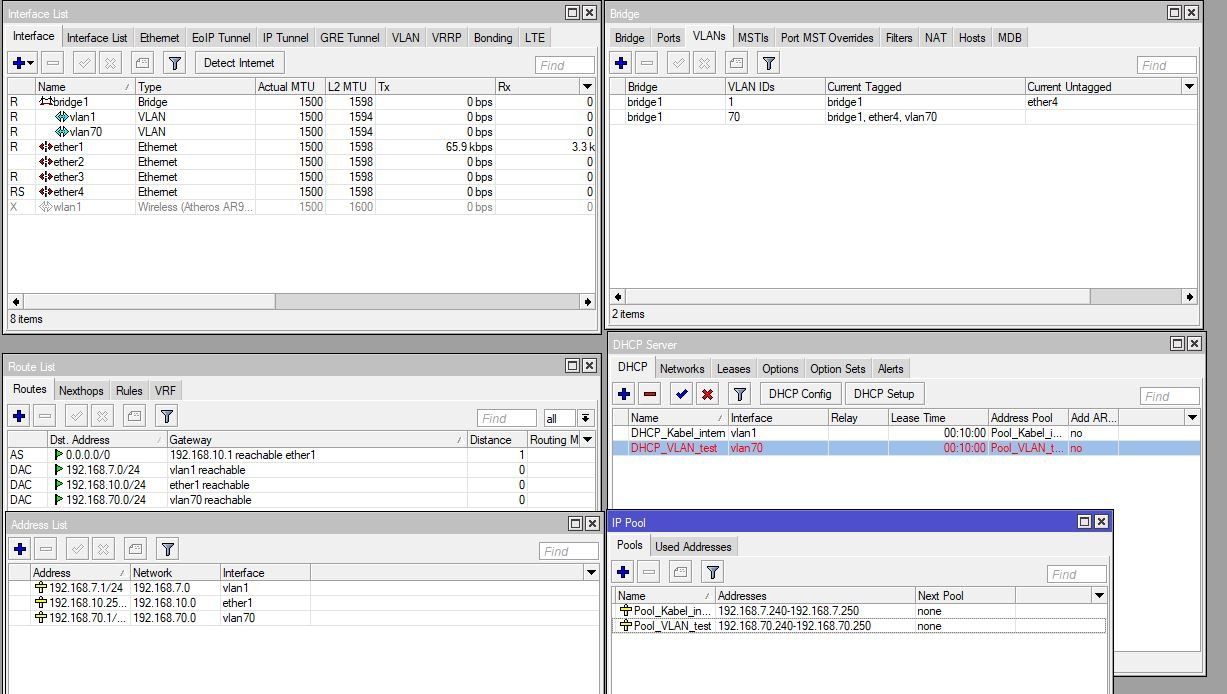

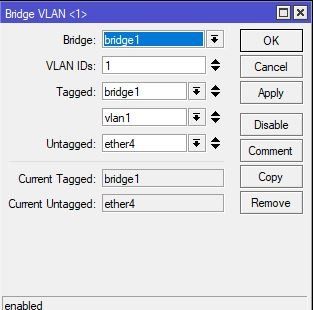

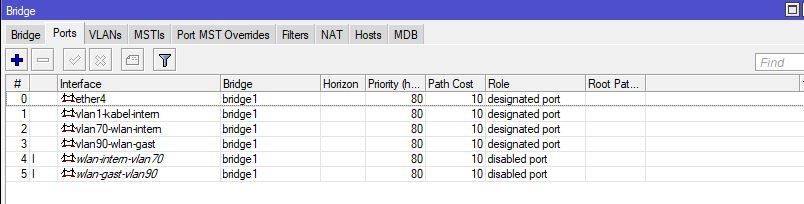

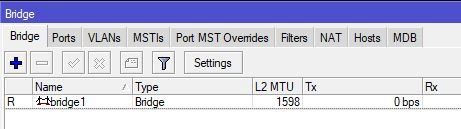

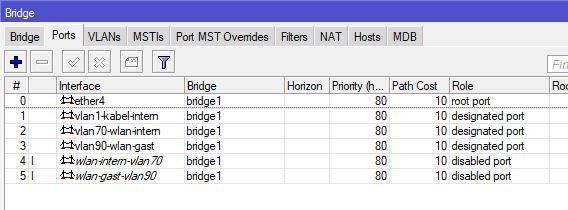

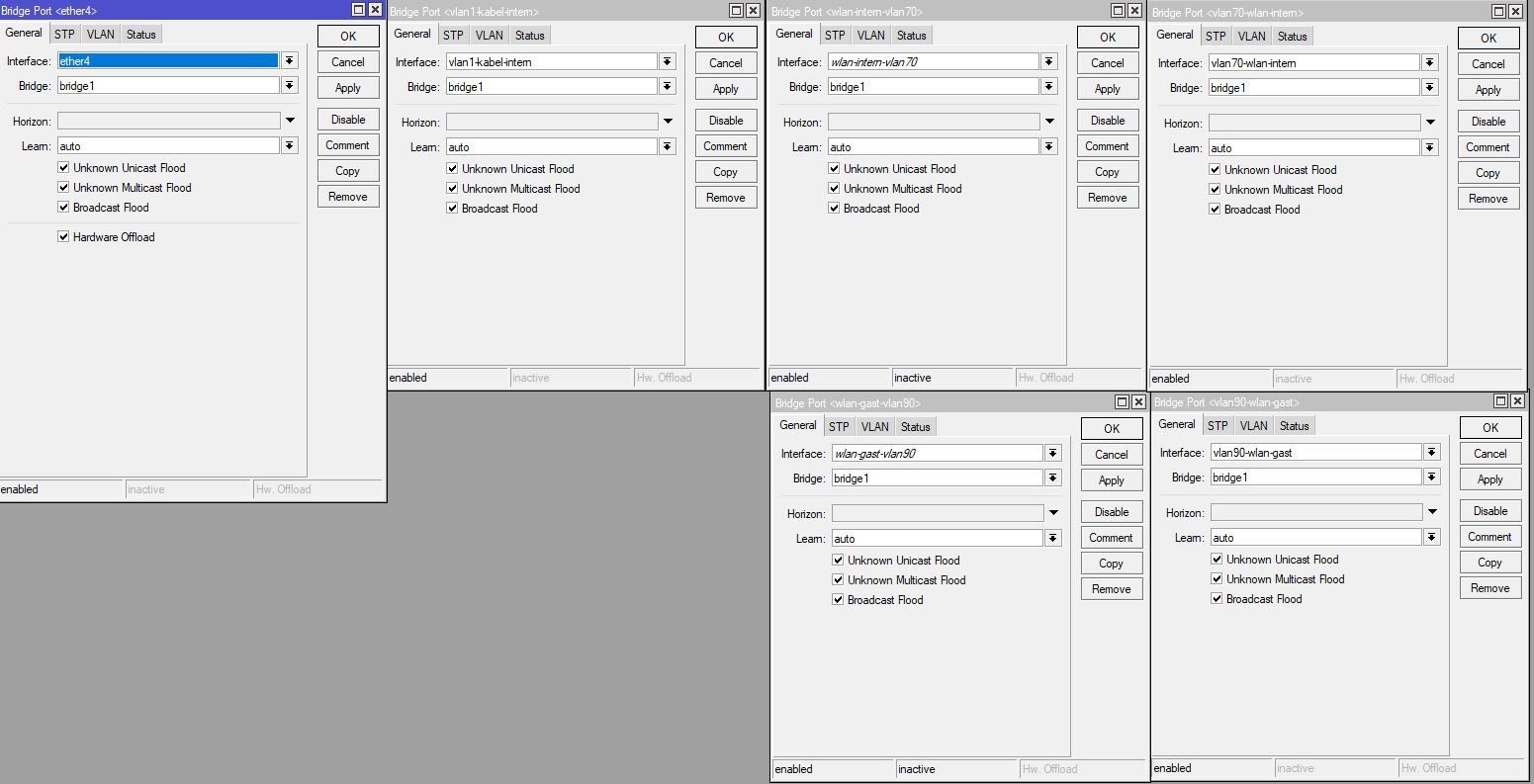

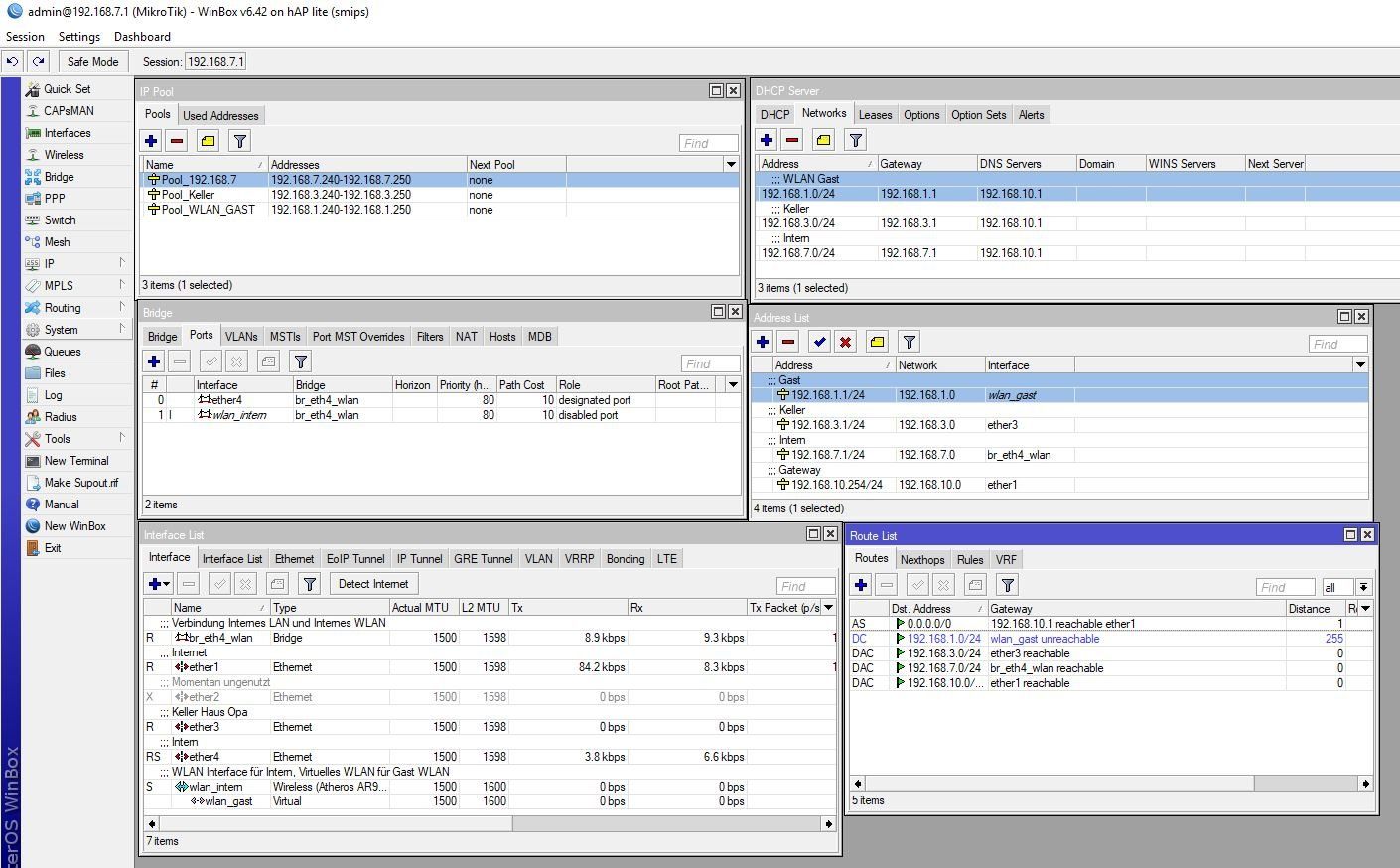

Laut deinen Screenshots hast du sicher schon gesehen das du hier mehrere Fehler gemacht hast wenn du das mal mit dem Mikrotik Tutorial vergleichst. Also bitte nochmal in Ruhe lesen und auch wirklich so umsetzen !!:

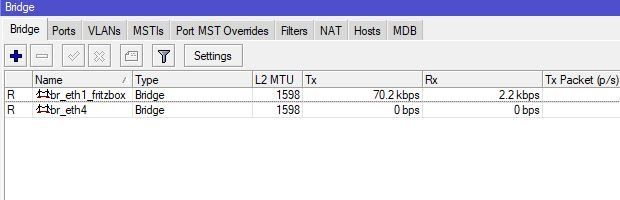

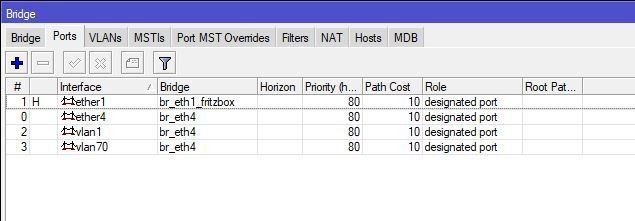

- Warum 2 Bridges ? Es ist nur eine erforderlich !

Ein Bridge als die du auch mit dem Default Namen Bridge1 belassen kannst !

Der Rest ist soweit richtig !

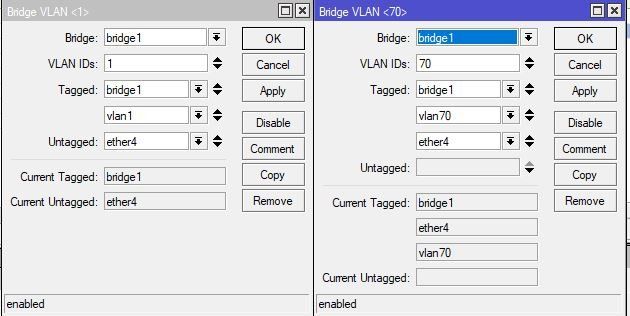

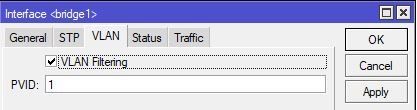

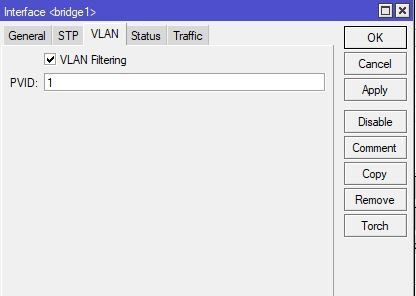

Wichtig: Am Schluss den Haken "VLAN Filtering" im Bridge Setup nicht vergessen !!

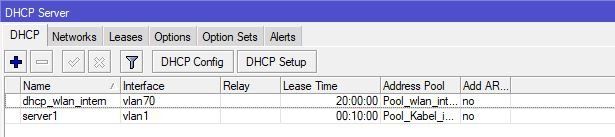

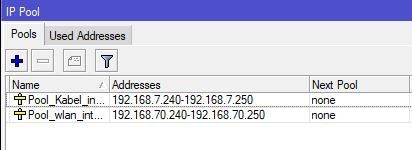

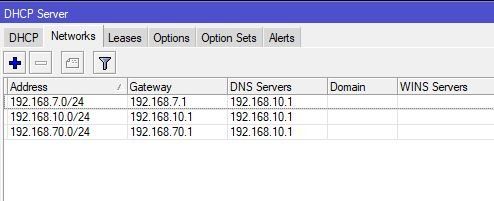

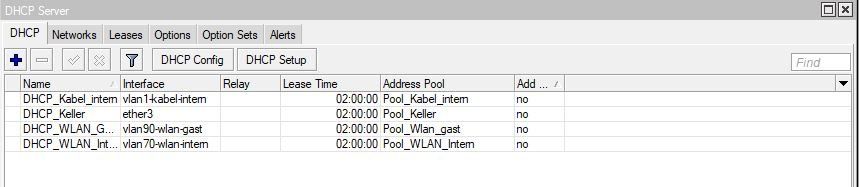

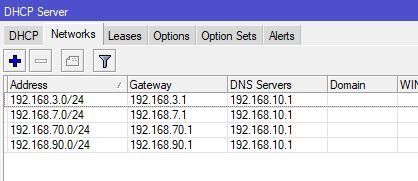

DHCP Pools usw. auch richtig.

Fazit:

Tutorial nochmal genau lesen und entsprechend mit deinen IPs und VLAN IDs umsetzen.

Und wichtig: Den Switch richtig konfigurieren !

Letztlich sollte es egal sein, welcher Port der Uplink ist.

Das ist richtig !Du brauchst dann aber zwei tagged Uplinks. Einen zum Mikrotik Router und einem zum cAP !

Jetzt ist nur die Frage, Port 1 hat sowohl Untagged als auch das VLAN 70 als Tagged Port?

Ja, wenn das der Uplink auf den Switch ist. Untagged ist VLAN 1 (Das default VLAN) und 70 ist tagged, alles an einem Port. Bei tagged Uplinks werden untagged Pakete an diesem Port immer ins VLAN 1 geforwardet im Default.Das ist üblich und normal.

Aber ich flashe gerne nochmals neu.

Musst du natürlich nicht wenn du 6.42 schon drin hast !WICHTIG: Das hier lesen: Mikrotik Advisory: Vulnerability exploiting the Winbox port

heute in Ruhe abends durchlesen und versuchen zu verstehen.

Wenn du was nicht verstehst hier fragen ! Das hilft auch das Tutorial zu verbessern !Somit kann ich rein über eth1 gehen ohne den "Umweg" über die Bridge?

Bingo ! Genau so ist es ! FritzBox kommt direkt an den Port.immer mir sinnvolle Namen aus zu denken

Das ist auch absolut richtig und hilft das auch nach 3 Wochen wieder zu verstehen.Du kannst statt bridge1 natürlich auch vlan-bridge usw. nehmen, keine Frage. Nur keine Sonderzeichen nehmen.

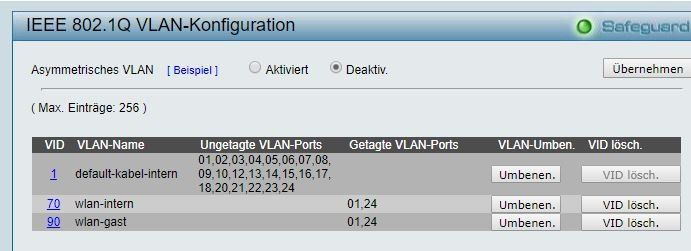

schwer tue ist das Bild:

Hier ist zb. bei VLAN 1, eth5 als Untagged gesetzt.

Sieh mal was oben steht und was wir eben besprochen hatten... !Hier ist zb. bei VLAN 1, eth5 als Untagged gesetzt.

Richtig... ! Auf einem Tagged Uplink (und das ist dort Port ether5 !) ist das Default VLAN 1 immer untagged. Ebenso am anderen Ende der Switchport. Deshalb VLAN = untagged ! Alles klar ?

Allerdings ist bei VLAN 10, eth2 auf untagged,

Ja, das liegt daran das das eine "De Luxe" Konfig des Mikrotik ist. Der Port ether2 ist als Endgeräte Port direkt am Mikrotik konfiguriert. So kann man auch dessen restliche Ports als Endgeräte Ports benutzen und dort was fürs VLAN 10 aufstecken.Das kann man so nutzen...muss man aber nicht ! Dann lässt du ether2 schlicht und einfach weg in der Tag Definition.

und bei VLAN20, eth3 auf untagged gesetzt.

Dito ! Hier kann man dann ein Endgerät für VLAN 20 aufstecken....wenn man denn will.Wenn nicht wie oben...Konfig einfach weglassen oder so den oder die Restports einrichten wie man sie haben möchte.

Bei mir ist nur bei eth 1 das Kable Richtung Fritzbox angeschlossen und bei eth4 das Kabel in Richtung Switch.

Wie gesagt...ist deine Entscheidung ob du die 3 Restports noch irgendwie nutzt für Endgeräte oder z.B. als Trunk (doppelte Bandbreite) oder einfach brach liegen lässt.Kannst du frei eintscheiden

Ist somit diese Einstellung wichtig? Ich denke nur bei VLAN 1?

Ja richtiog ! Nur VLAN 1 ist dann relevant am Uplink.Irgendwie verstehe ich das ganze auf Switch-Seite noch nicht.

Jetzt ist es aber richtig wenn dein Screenshot oben stimmt.Port 01 ist der Uplink und dort ist VLAN 1 ungetaggt und VLAN 70 getaggt !! Alles bestens also !

Wo ist denn dein Problem ??

Ist diese Einstellung grundsätzlich richtig?

Yepp, das ist sie !Somit habe ich das Defaul VLAN auf Port 1 mit dem Tagged VLAN auch auf Port 1 abgedeckt?

Yepp, richtig !Wie oben bereits mehrfach beschrieben ist das die Regel so auf tagged Uplinks !

Mit dem Tag sagst du ja dem Switch (oder empfangenen Gerät) ganz klar und eindeutig für welches VLAN dieses Ethernet Paket ist. Klar, denn das lesen die Geräte aus dem VLAN Tag.

Dem Switch muss man aber auch noch sagen was er mit ungetaggten Paketen machen soll die er an diesem Port verarbeitet.

Die forwarden Switches ohne extra Konfig dann immer per Default in das Default VLAN 1. Deshalb ist also dein Port 01 untagged in VLAN 1.

Alles gut also

ich bin leider bald am Verzweifeln....

Ruhig bleiben und durchatmen wir führen dich schon zum Erfolg, nur Geduld. Irgendwo ist noch ein kleiner Kinken aber den finden wir schon...Der Fehler liegt nicht am Switch, denn dort ist laut deinem Screenshot alles richtig.

Port 1 ist der Uplink auf den MT und dort ist VLAN 1 Untagged und VLAN 70 Tagged. Das ist alles richtig soweit.

Nur mal vorweg dumm nachgefragt: Warum nimmst du ein Interface "mittendrin" auf dem MT als Uplink ? Rein logisch wäre es doch vom Management einfacher entweder das erste ether 1 oder das letzte Interface ether 5 als Uplink zum Switch zu nehmen z.B. ether5 wie im Tutorial ?! Hat das einen Grund bei dir warum es 4 sein muss ?

OK, technisch ist es vollkommen egal aber vom Management doch viel übersichtlicher so, gerade für einen Anfänger. Das Tutorial macht es auch so.

Letztlich ist aber kosmetisch und nur ein Vorschlag dir das Leben zu erleichtern.

Ich vermute irgendwas an der Bridge Konfig im MT stimmt nicht.

Bei den VLAN Interfaces dort ist es richtig das die getaggt sind. Damit sind die internen (Layer 3) IP VLAN Interfaces gemeint und die sollen auf die interne Bridge ihren VLAN Tag mitgeben um eindeutig identifizierbar zu sein.

Entferne zur Korrektur erstmal wieder den Haken VLAN Filtering und gehe mal strategisch vor. Annahme hier das eine bridge1 eingerichtet ist !

Hier die Schritte nochmal im Einzelnen:

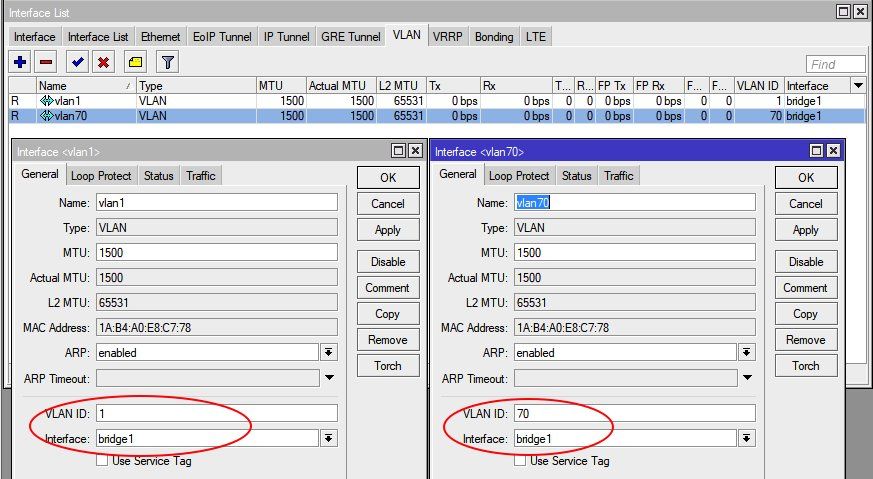

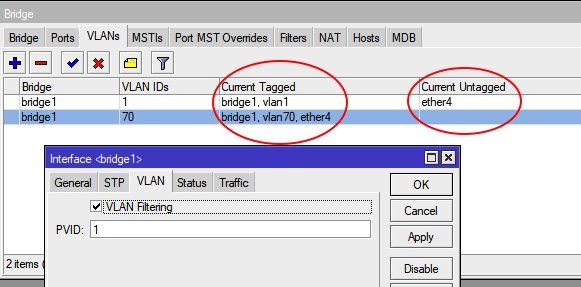

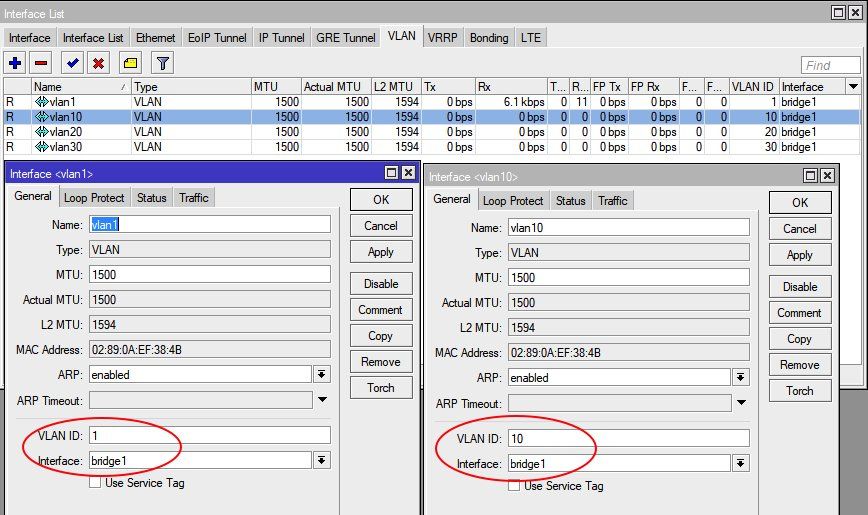

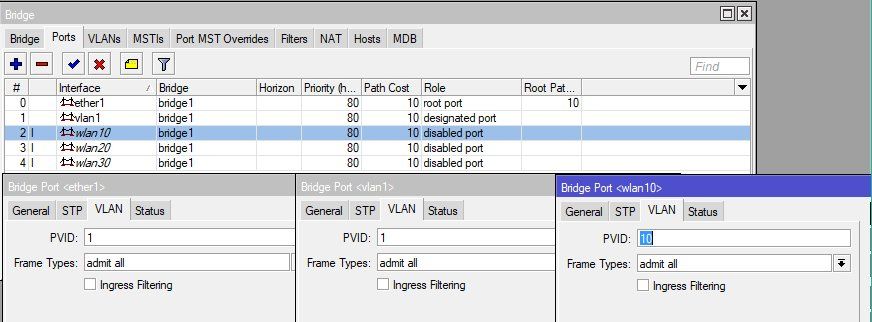

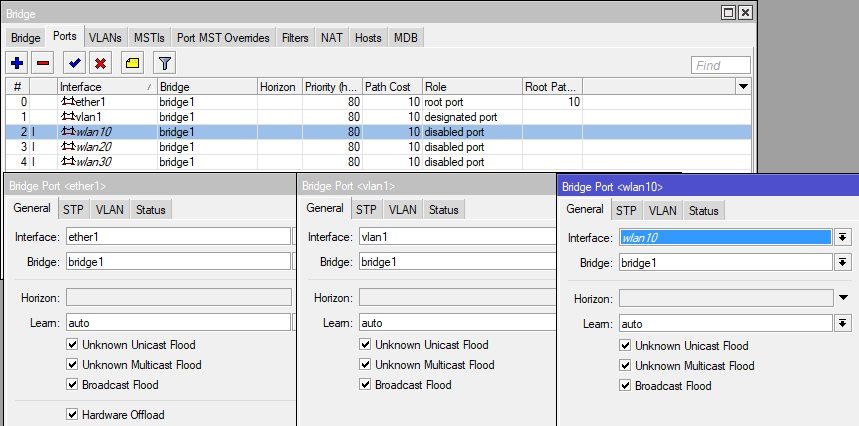

1.) VLAN Interfaces erzeugen und diese an die Bridge hängen:

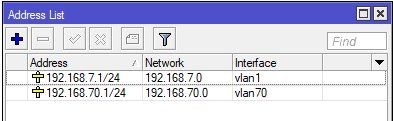

2.) IP Adressen konfigurieren auf den VLAN Interfaces:

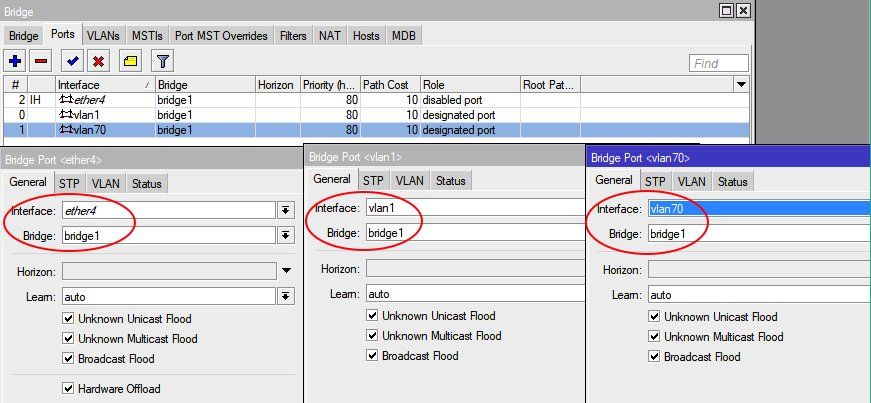

3.) In der Bridge Konfig die Ports der Bridge zuweisen:

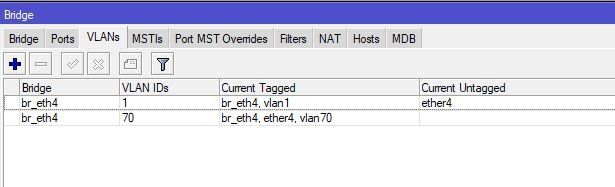

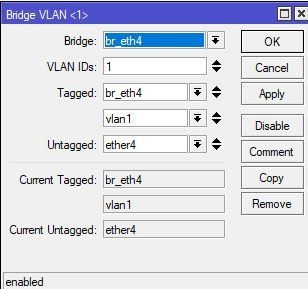

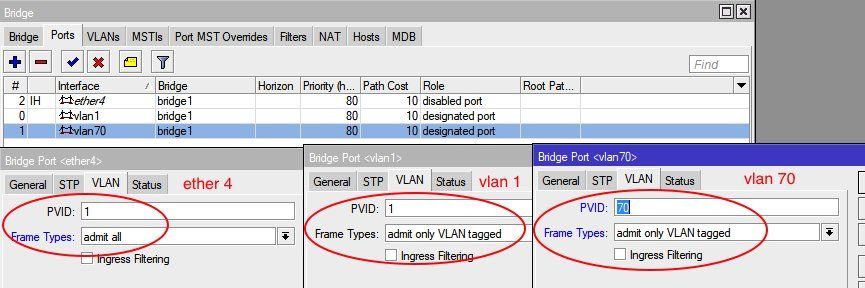

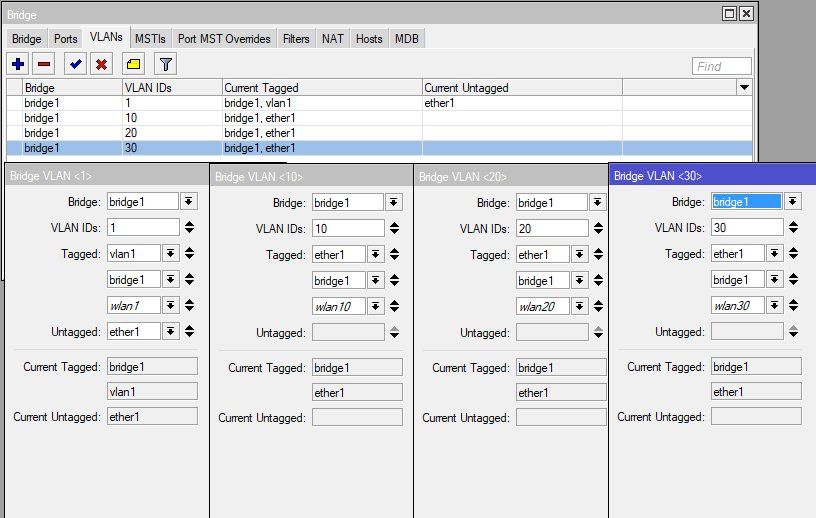

4.) Im VLAN Reiter der Port Definition das Tagging konfigurieren:

Vlan1 und 70 = Hier nur tagged erlaubt. Klar, denn die VLAN Ports sollen der Bridge immer den VLAN Tag mitsenden !

5.) VLANs die Bridgeports zuweisen:

Am Port ether4 gehts auf den VLAN Switch und der Switch erwartet hier VLAN 1 untagged und VLAN 70 tagged. Siehe deine Switch Konfig. Folglich ist VLAN 1 also am ether4 Port untagged und VLAN 70 tagged.

6.) VLAN Switching jetzt mit Haken aktivieren:

Für das VLAN 1 wird das L3 Interface vlan 1 getagged, ebenso der Bridgeport selber und auf ether4 kommt es untagged raus

VLAN 70 ist auf allen Ports getaggt wie es sein soll.

VLAN 70 sieht bei dir richtig aus aber das L3 Interface vlan1 fehlt oben in der Konfig.

Also alles nochmal in Ruhe durchsehen.

Für ein Troubleshooting sind immer aktuelle Screenshots der internen Bridge wichtig wie hier in Step 3, 4 und 5 !

Wenn es wider Erwarten nicht gehen sollte dann weist du der Bridge einmal eins der bei dir ungenutzten Ports direkt am MT den beiden VLANs 1 und 70 zu wie im Tutorial.

Dann kannst du die DHCP Vergabe erstmal ohne Switch Uplink direkt auf dem MT testen. Achte darauf das die DHCP Server immer den vlanx Interfaces zugeordnet sind !

Wenns an den direkten Ports klappt dann ist noch was am Switch selber faul.

Wenn alle Stricke reissen bastel ich dir eine getestete laufende Konfig für deinen MT die du nur noch importieren musst.

Was hast du da für eine HW ist das ein hAP lite ?

Ja das hat den einfachen Grund das es ein hAP lite mit nur 4 Ports ist ;)

OK, sorry ich hab den hAP ac Lite hier und der hat 5 aber da lerne ich ja nichts.

Das ist de richtige Einstellung ! Dann viel Erfolg. Das Wochenende ist ja lang zum Basteln...

P.S.: Du musst übrigens nicht immer den ganzen Thread zitieren

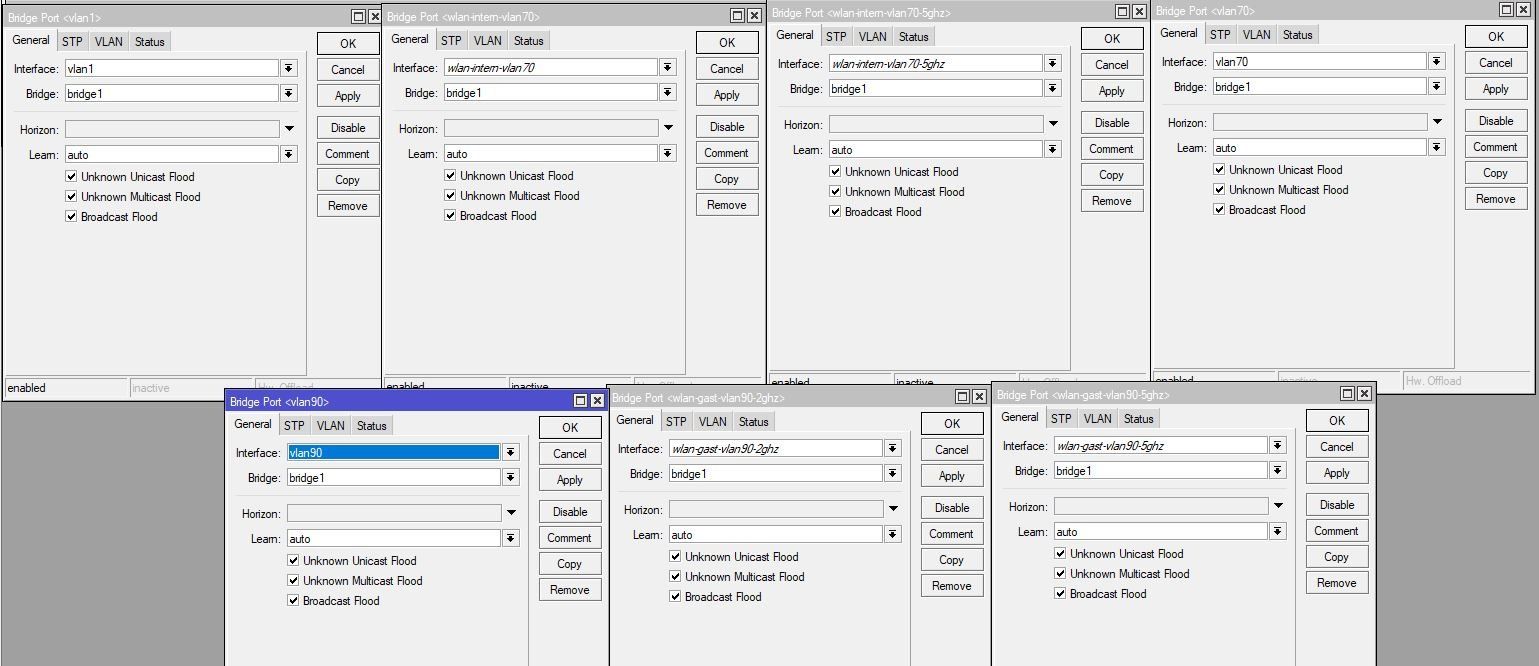

Diese Einstellungen waren das Problem:

Ooops...wo ist das Bild ? Nix zu sehen ! Hast du vergessen auf "+" zu klicken nach dem Hochladen ?? Ich habe es nun geschafft.

Tadaaa..!!! Das ist die Hauptsache. Glückwunsch ! Aber die Einstellung für VLAN 1 habe ich total übersehen.

Kann passieren im Eifer des Gefechts Der hAP Lite hat WLAN "onboard".

Richtig !Da ich WLAN Intern und WLAN Gast trennen will, frage ich mich wie das jetzt noch mach.

Sehr löblich und richtig !Auch hier hat das Mikrotik Tutorial die schnelle Lösung für dich auf dem Silbertablet !! Einfach abtippen...

Guckst du hier:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Im Wireless Interface kann man auch VLAN Tags vergeben.

Yupp....das ist der richtige Weg ! Stichwort Virtual APs.Tutorial lesen hilft, wie immer

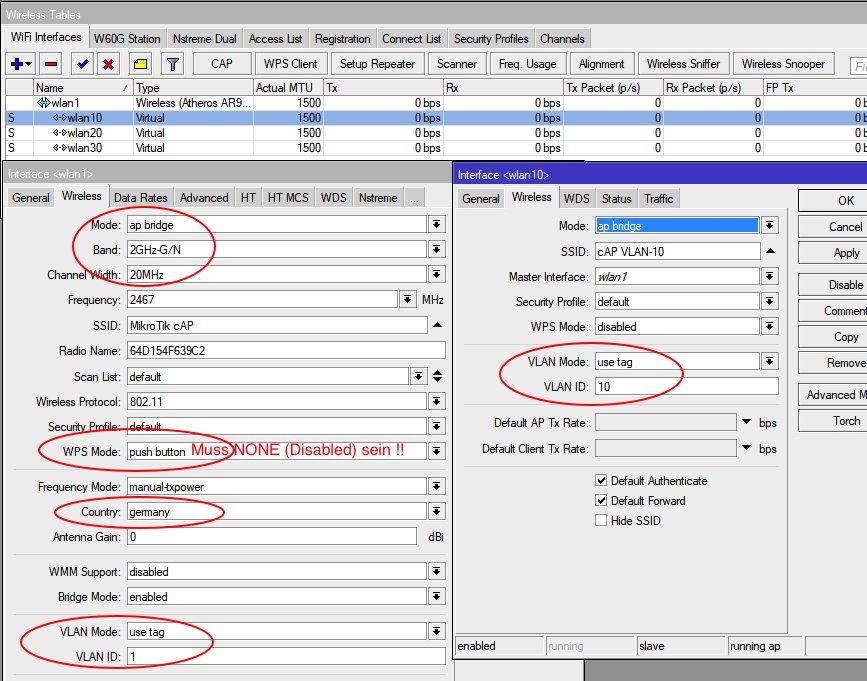

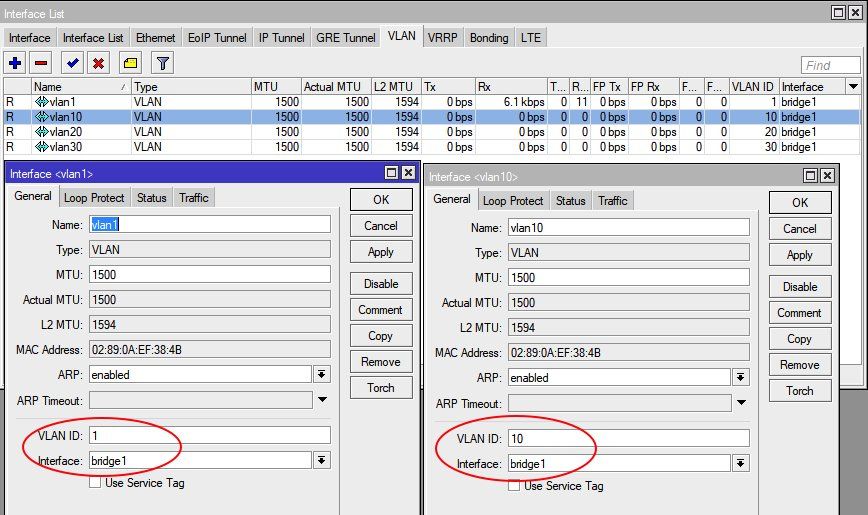

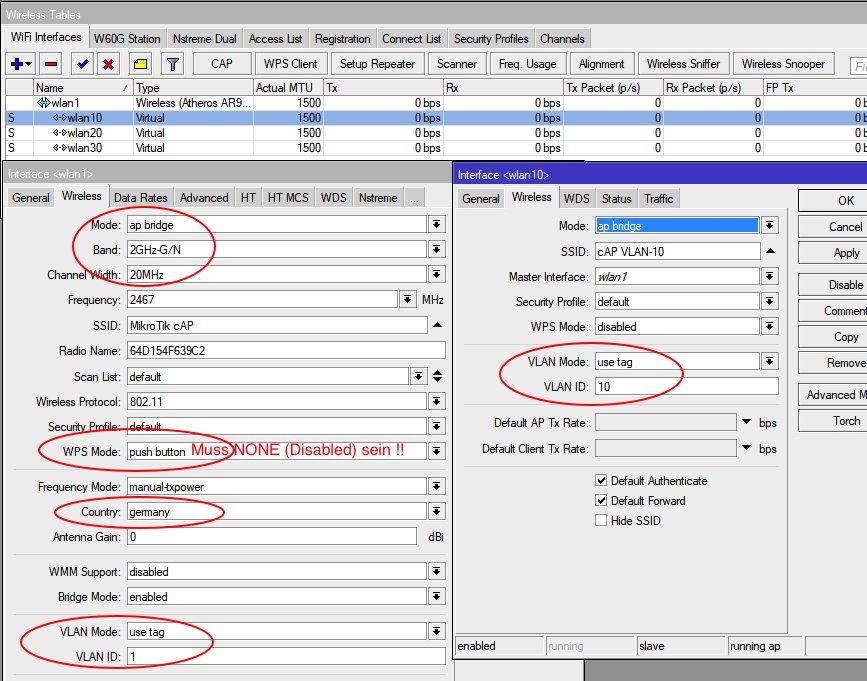

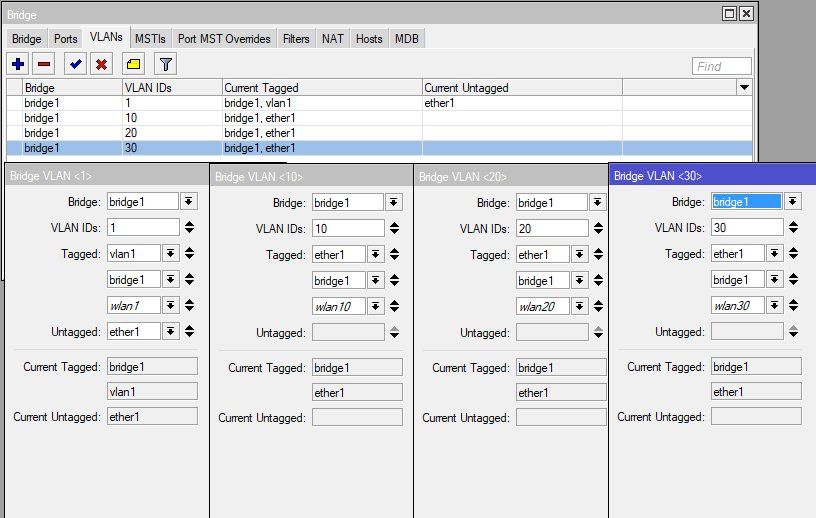

Hier mal ein Beispiel wie man es mit einem einfachen cAP löst mit 4 VLANs (Native VLAN 1 (untagged) und tagged VLAN 10, 20 und 30)

Der Anschlussport des cAP muss an einen Tagged Port des Switches. Tagged für VLAN 10, 20 und 30 und untagged für VLAN 1.

1.) VLANs einrichten:

Die VLAN Interfaces bekommen keine IP, da der AP ja nur reine Bridge ist.

Die VLAN Interfaces bekommen keine IP, da der AP ja nur reine Bridge ist.

2.) WLAN Port und die virtuellen APs einrichten:

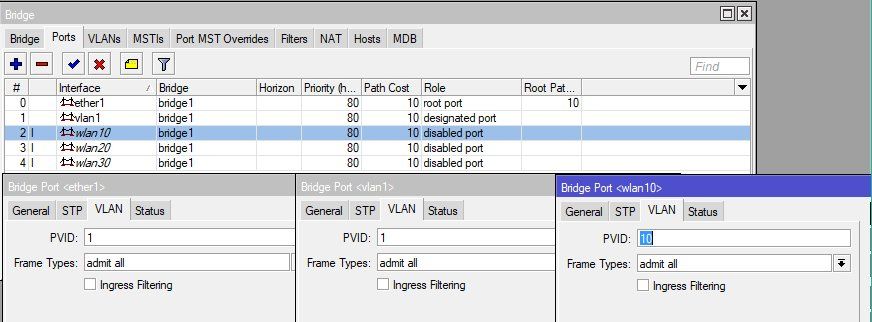

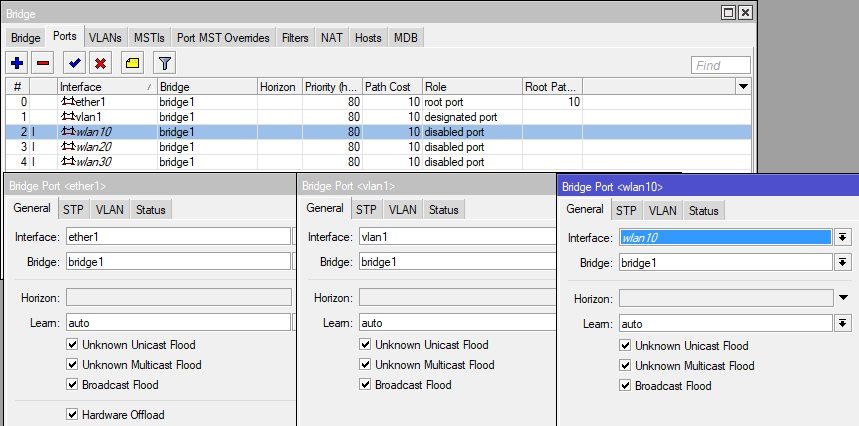

3.) Bridge einrichten und Ports zuweisen:

4.) Tagging einstellen auf den Bridge Ports:

Fertisch !

Der Anschlussport des cAP muss an einen Tagged Port des Switches. Tagged für VLAN 10, 20 und 30 und untagged für VLAN 1.

1.) VLANs einrichten:

2.) WLAN Port und die virtuellen APs einrichten:

3.) Bridge einrichten und Ports zuweisen:

4.) Tagging einstellen auf den Bridge Ports:

Fertisch !

Der LAN Anschlussport des cAP muss an einen Tagged Port des Switches. Im obigen Beispiel Tagged für VLAN 10, 20 und 30 und untagged für VLAN 1.

Klassischer Uplink Port also.

Deshalb ist das VLAN 1 auch untagged am cAP LAN Port

Übrigens ist es das auch am hAP, so das dann beide VLAN 1 WLAN Ports im gleichen Netz wieder liegen, genau wie es sein soll

Wenn du das nicht willst dann kannst du das natürlich weglassen, klar.

Klassischer Uplink Port also.

Was aber am Switch Port 24 nicht auf Untag gesetzt werden kann.

Genau !Deshalb ist das VLAN 1 auch untagged am cAP LAN Port

Übrigens ist es das auch am hAP, so das dann beide VLAN 1 WLAN Ports im gleichen Netz wieder liegen, genau wie es sein soll

Die Frage ist, ob ich das Überhaupt brauche, da beim mir internes Netz von Internem WLAN getrennt ist?

Brauchst du nur wenn du dein internes Netz auch von dort (cAP) über einen virtuellen AP aussenden willst.Wenn du das nicht willst dann kannst du das natürlich weglassen, klar.

Ja, das musst du. Macht die o.a. Konfig ja auch. Die WLAN Interfaces werden mit ihren Tags entsprechend den VLANs zugeordnet und damit gebridged. So landet jedes spezifische MSSID WLAN auch in deinem dazugehörigen VLAN.

Eigentlich das klassische Prinzip !

Genau so ist es. die Betonung liegt auf muss NICHT !

Wie gesagt nur WLAN / VLAN. Nicht auf dem eth 1, denn das hat ja noch das VLAN 1 untagged. Dort (und nur dort) muss admit all rein.

Eigentlich das klassische Prinzip !

Ich glaube ich konnte mir die Frage gerade selber beantworten.

Solltest du auch nach soviel VLAN Erfahrung mit den MTs ch muss nicht extra ein VLAN in die Bridge mit aufnehmen, wenn ich sowieso das WLAN getagged habe.

Bingo !Genau so ist es. die Betonung liegt auf muss NICHT !

Frame Types muss in diese Fall immer auf "admit all" stehen?

Nein, das war meine Faulheit oben. Das kann auch auf Tagged only stehen. Macht die Sache noch etwas sicherer.Wie gesagt nur WLAN / VLAN. Nicht auf dem eth 1, denn das hat ja noch das VLAN 1 untagged. Dort (und nur dort) muss admit all rein.

Ansonsten siehe auch:

Mikrotik - mehrere VLANs auf cAP AC mit CAPsMAN

Mikrotik - mehrere VLANs auf cAP AC mit CAPsMAN