Monowall - Zugriff zwischen Interfaces LAN und z.B. OPT. sperren

Hallo,

ich bin Nutzter eine Monowall V. 1.31.

Diese habe ich mit einem alten PC realisiert, indem es nun also 4 Netzwerkkarten gibt.

1.WAN (PPoE für T-Online)

2. LAN (für mein persönliches Netzwerk)

3. LAN2 (für ein gemeinsames Netzwerk)

4. LAN3 (für ein persönliches Netzwerk einer Mitbewohnerin)

Ziel soll sein:

Der Zugriff von LAN ---> WAN, sowie von LAN ---> LAN2

Der Zugriff von LAN3 --->WAN, sowie von LAN3--->LAN2

es soll keine Möglichkeit geben, von LAN <---->LAN3 zu zugreifen.

Jeder soll aber ins Internet gehen können und auf den NAS im LAN2 zugreifen können.

Kann mir jemand ein grobes Schema geben, wie Firewall / Regeln und eventuell NAT einzustellen sind.

Habe bereits mit einer Regel ähnlich wie "Block Source LAN3 Destination LAN" zu realisieren, jedoch ohne Erfolg.

Vielen Dank!

Gruß Thomas

ich bin Nutzter eine Monowall V. 1.31.

Diese habe ich mit einem alten PC realisiert, indem es nun also 4 Netzwerkkarten gibt.

1.WAN (PPoE für T-Online)

2. LAN (für mein persönliches Netzwerk)

3. LAN2 (für ein gemeinsames Netzwerk)

4. LAN3 (für ein persönliches Netzwerk einer Mitbewohnerin)

Ziel soll sein:

Der Zugriff von LAN ---> WAN, sowie von LAN ---> LAN2

Der Zugriff von LAN3 --->WAN, sowie von LAN3--->LAN2

es soll keine Möglichkeit geben, von LAN <---->LAN3 zu zugreifen.

Jeder soll aber ins Internet gehen können und auf den NAS im LAN2 zugreifen können.

Kann mir jemand ein grobes Schema geben, wie Firewall / Regeln und eventuell NAT einzustellen sind.

Habe bereits mit einer Regel ähnlich wie "Block Source LAN3 Destination LAN" zu realisieren, jedoch ohne Erfolg.

Vielen Dank!

Gruß Thomas

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 150337

Url: https://administrator.de/forum/monowall-zugriff-zwischen-interfaces-lan-und-z-b-opt-sperren-150337.html

Ausgedruckt am: 26.07.2025 um 17:07 Uhr

4 Kommentare

Neuester Kommentar

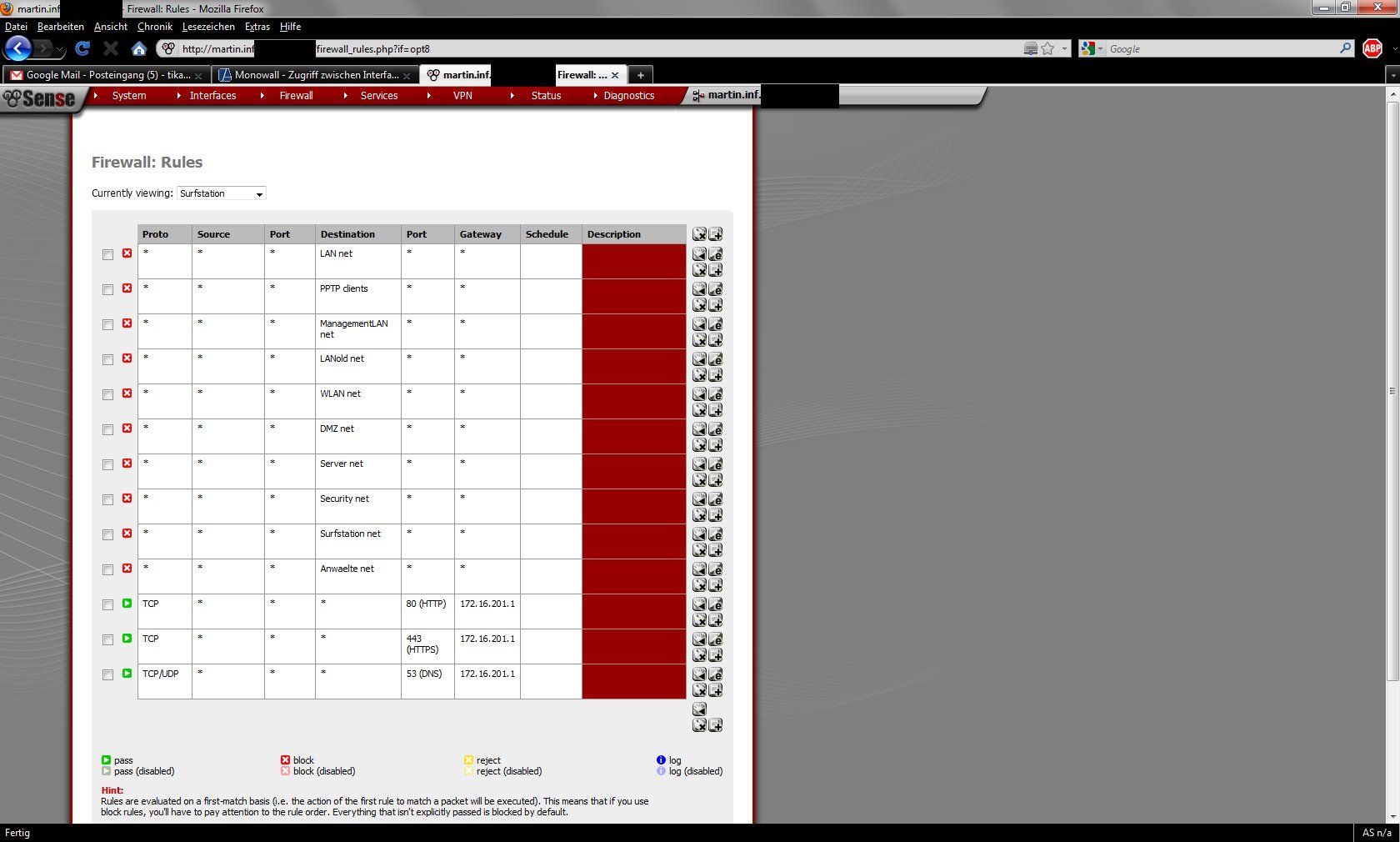

Die Lösung ist ganz einfach und die Logik der Firewall Rules gibt das eigentlich schon vor. Ein "grobes" Schema braucht man nicht, da es lediglich 2 simple, banale Regeln sind in den FW Rules die man mit 3 Mausklicks aktiviert !

Relevant ist eine Firewall Regel auf dem Interface "LAN" und dem Interface "LAN3" ! Was du nicht außer Acht lassen darfst ist die Reihenfolge der Firewall Regel denn es gilt immer "First match wins" also die erste positive Regel, dann werden folgende nicht mehr abgearbeitet.

Logischerweise MUSS dann die Verbotsregel von LAN3 immer zuerst in der Liste stehen und erst dann kommt die Regel die alles ins Internet erlaubt !

Richtig sieht also deine Firewall Rule für das Segment "LAN3" so aus:

(Beispiel ist hier mit LAN2 gemacht in der Ermangelung eines 4ten Interfaces wie du es hast. Die Regel ist aber identisch !)

Die erste Regel blockt alles was am LAN3 (2) Port reinkommt und als Zieladresse eine IP Adresse aus dem LAN Port hat. Dann erlaubt sie alles andere (Internet Zugriff)

Damit hast du den Zugriff von LAN3 (2) auf das LAN Segment erfolgreich unterbunden. Auch ein Zugriff aus dem LAN selber auf das Mitbewohner LAN3 ist nicht mehr möglich, weil damit auch die Antwort Rückpakete geblockt sind.

Denk dran das alle zusätzlichen Interfaces immer per Default alles blocken ! Du musst also hier manuell immer die "Internet Regel" die alles erlaubt zusätzlich konfigurieren wie hier auf dem "LAN" Interface zu sehen ist. (Dort und nur dort auf dem LAN ist sie immer schon per Default gesetzt !) Dies gilt also für dein "LAN2" Segment. Dort muss alles vom "LAN2 Subnet" auf any (alles) erlaubt sein.

Wenn du nicht willst das LAN2 auch ins Internet soll sondern nur lokal "LAN" und "LAN3" bedienen soll, dann machst du nur 2 ganz simple Regeln auf dem LAN2 Interface die:

Damit funktioniert es im Handumdrehen !

Relevant ist eine Firewall Regel auf dem Interface "LAN" und dem Interface "LAN3" ! Was du nicht außer Acht lassen darfst ist die Reihenfolge der Firewall Regel denn es gilt immer "First match wins" also die erste positive Regel, dann werden folgende nicht mehr abgearbeitet.

Logischerweise MUSS dann die Verbotsregel von LAN3 immer zuerst in der Liste stehen und erst dann kommt die Regel die alles ins Internet erlaubt !

Richtig sieht also deine Firewall Rule für das Segment "LAN3" so aus:

(Beispiel ist hier mit LAN2 gemacht in der Ermangelung eines 4ten Interfaces wie du es hast. Die Regel ist aber identisch !)

Die erste Regel blockt alles was am LAN3 (2) Port reinkommt und als Zieladresse eine IP Adresse aus dem LAN Port hat. Dann erlaubt sie alles andere (Internet Zugriff)

Damit hast du den Zugriff von LAN3 (2) auf das LAN Segment erfolgreich unterbunden. Auch ein Zugriff aus dem LAN selber auf das Mitbewohner LAN3 ist nicht mehr möglich, weil damit auch die Antwort Rückpakete geblockt sind.

Denk dran das alle zusätzlichen Interfaces immer per Default alles blocken ! Du musst also hier manuell immer die "Internet Regel" die alles erlaubt zusätzlich konfigurieren wie hier auf dem "LAN" Interface zu sehen ist. (Dort und nur dort auf dem LAN ist sie immer schon per Default gesetzt !) Dies gilt also für dein "LAN2" Segment. Dort muss alles vom "LAN2 Subnet" auf any (alles) erlaubt sein.

Wenn du nicht willst das LAN2 auch ins Internet soll sondern nur lokal "LAN" und "LAN3" bedienen soll, dann machst du nur 2 ganz simple Regeln auf dem LAN2 Interface die:

- 1tens Einmal den Zugriff von Source: LAN2 any auf LAN any erlauben

- 2tens Einmal den Zugriff von Source: LAN2 any auf LAN3 any erlauben

Damit funktioniert es im Handumdrehen !

Alles wird gut... !

Dann bitte auch

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !!

Dann bitte auch

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !!