Multi-Vlan mit Cisco WLC und NPS

Hallo liebes Forum.

Ich stehe mal wieder vor einem Problem, dass ich gerne lösen möchte.

Muss dazu sagen, dass das schon mal so wie es sein soll, funktioniert hat. Ich habe alles genauso gemacht wie damals.

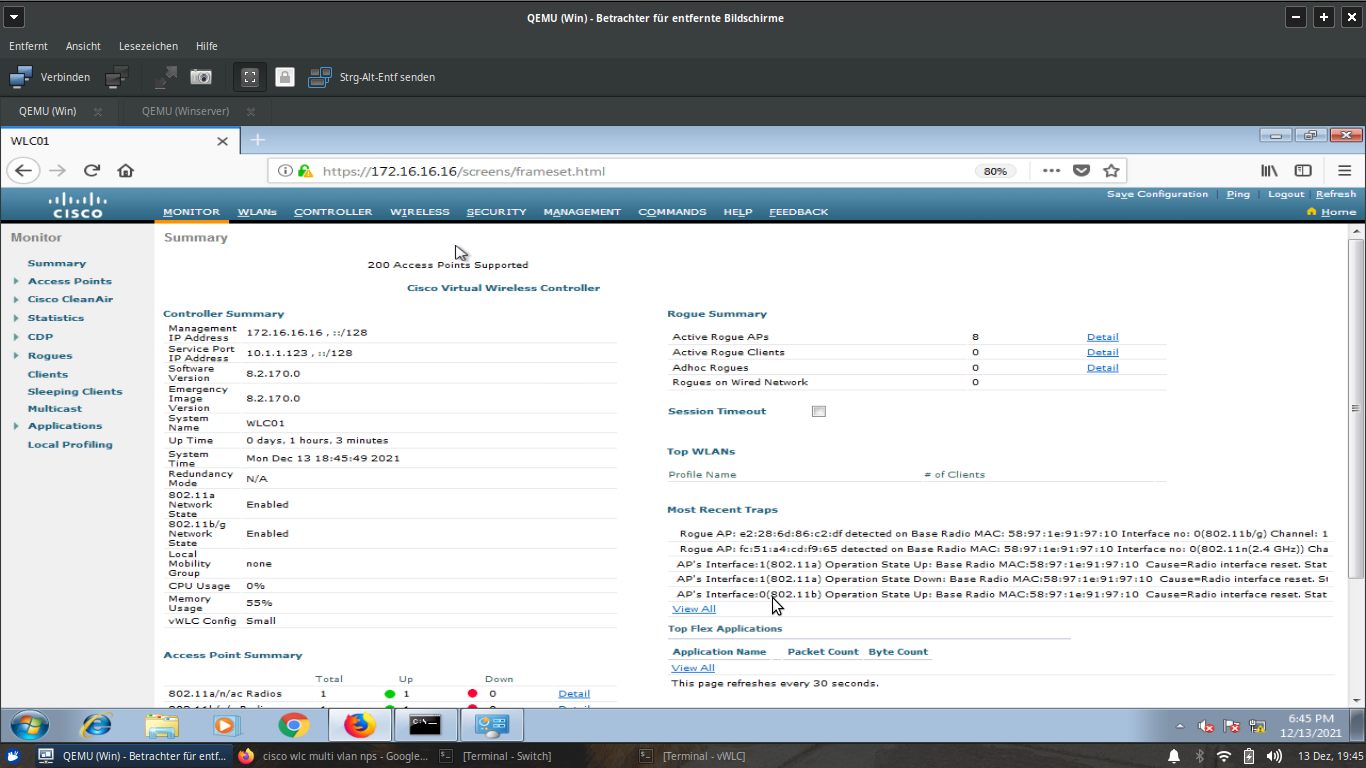

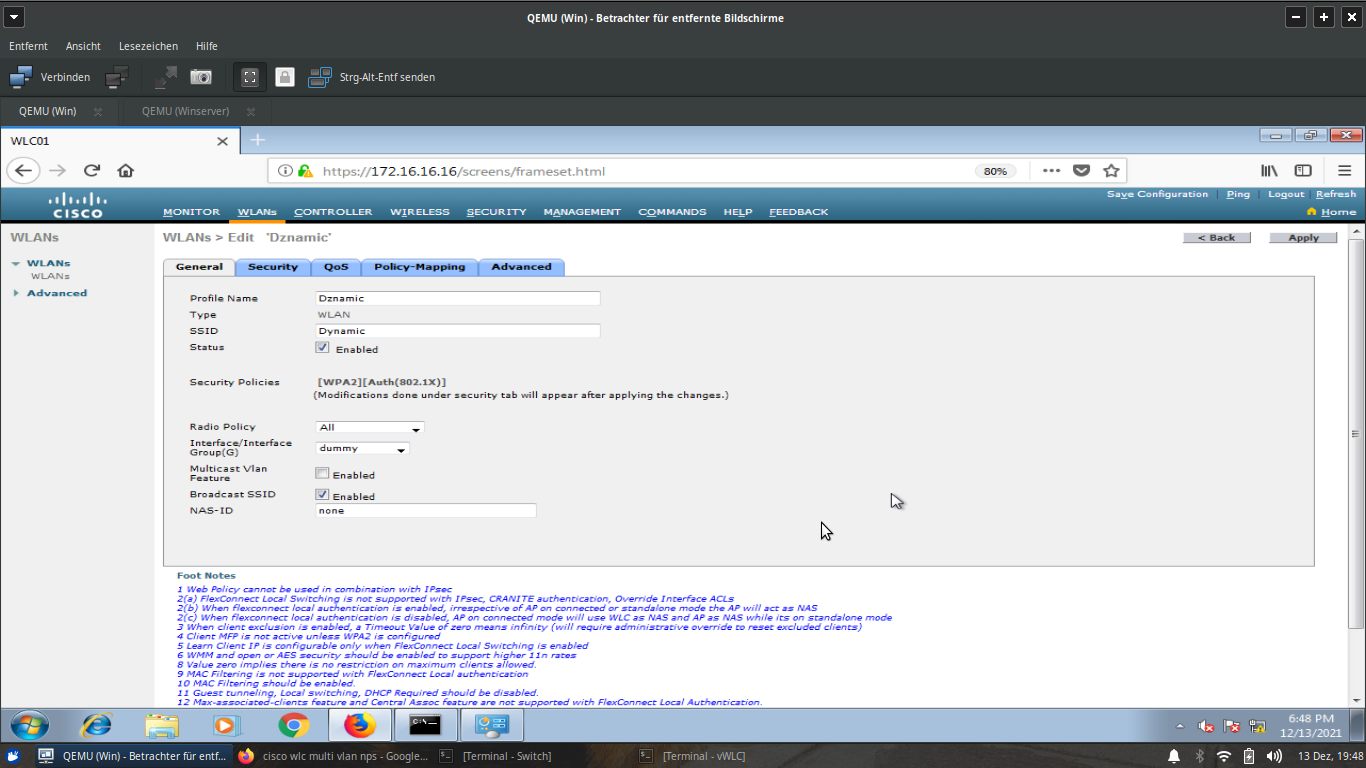

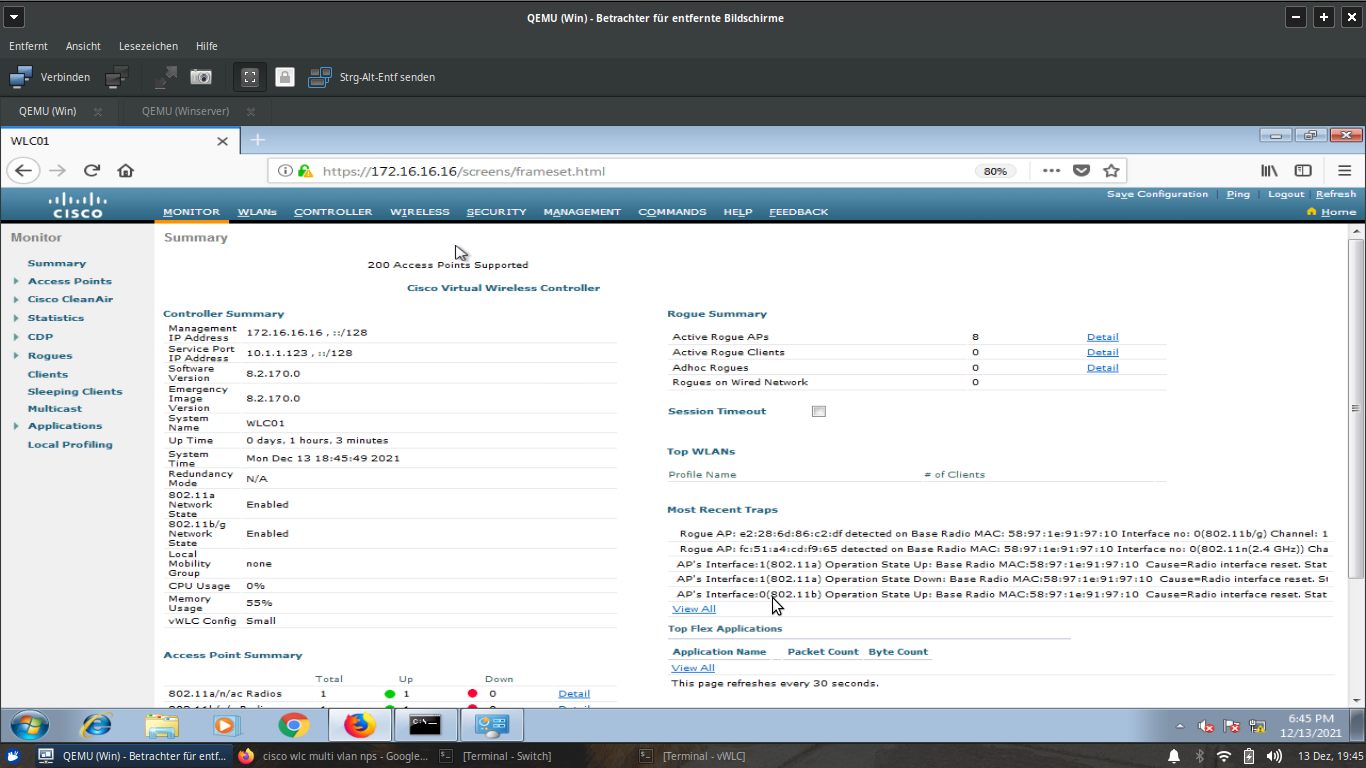

Nur heute geht es nicht wie es soll. Eventuell liegt es daran, dass ich den WLC als vWLC in EVE-NG ausführe.

Ich hab nicht jedes mal Lust meine Labor-Server-Farm hochzufahren um zu testen. Deshalb EVE-NG. Wnn es da läuft, wird es im Labor umgesetzt.

Der Geräuschpegel ist enorm.. aka Nexus Switch...

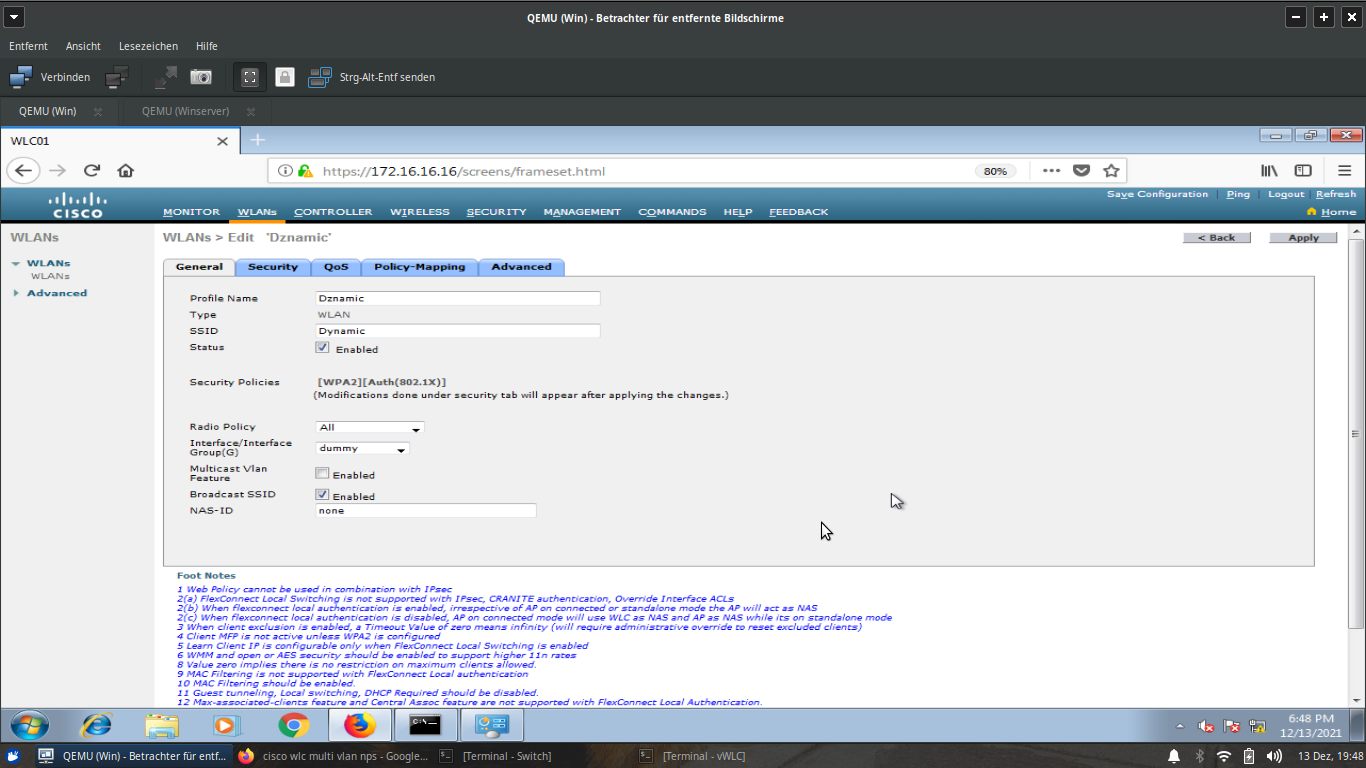

Nun zu meinem Problem:

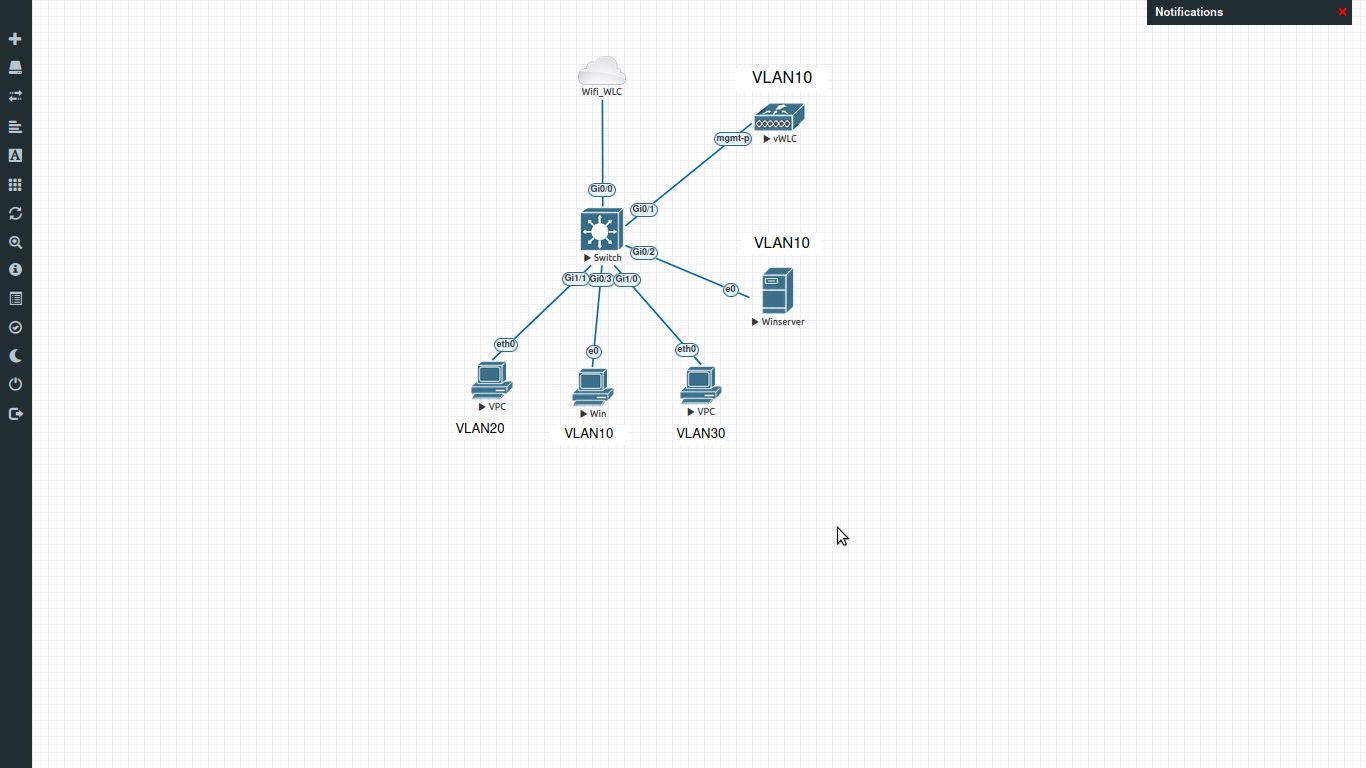

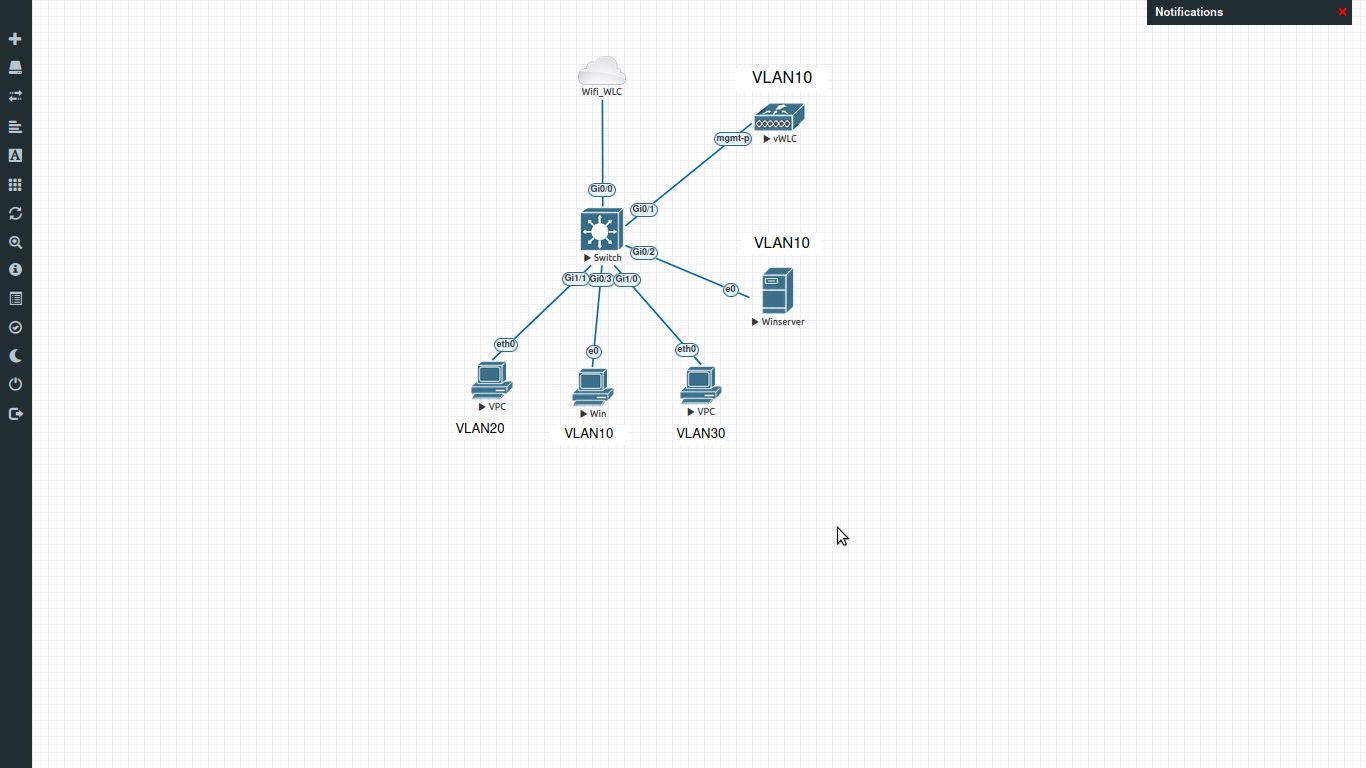

Die Cloud ist verbunden mit einem Catalyst, an dem der LAP hängt.

Physischer Catalyst Switch:

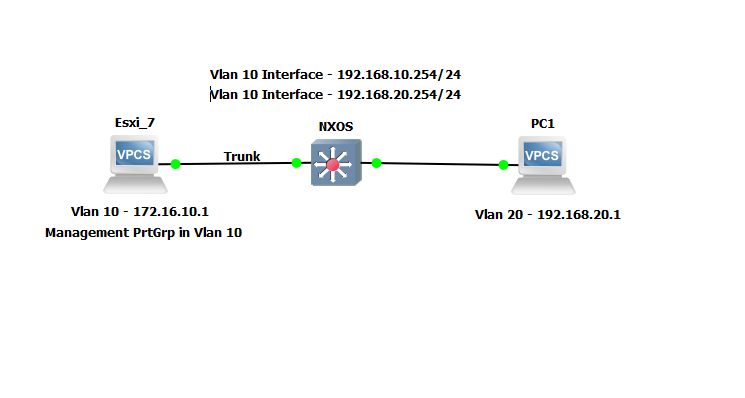

vSwitch:

Ja, die Vlan Config ist identisch mit der vom Physischem Switch

Es funktioniert ja auch alles. Kommunikation zwischen WLC, Server, Switch und vPC

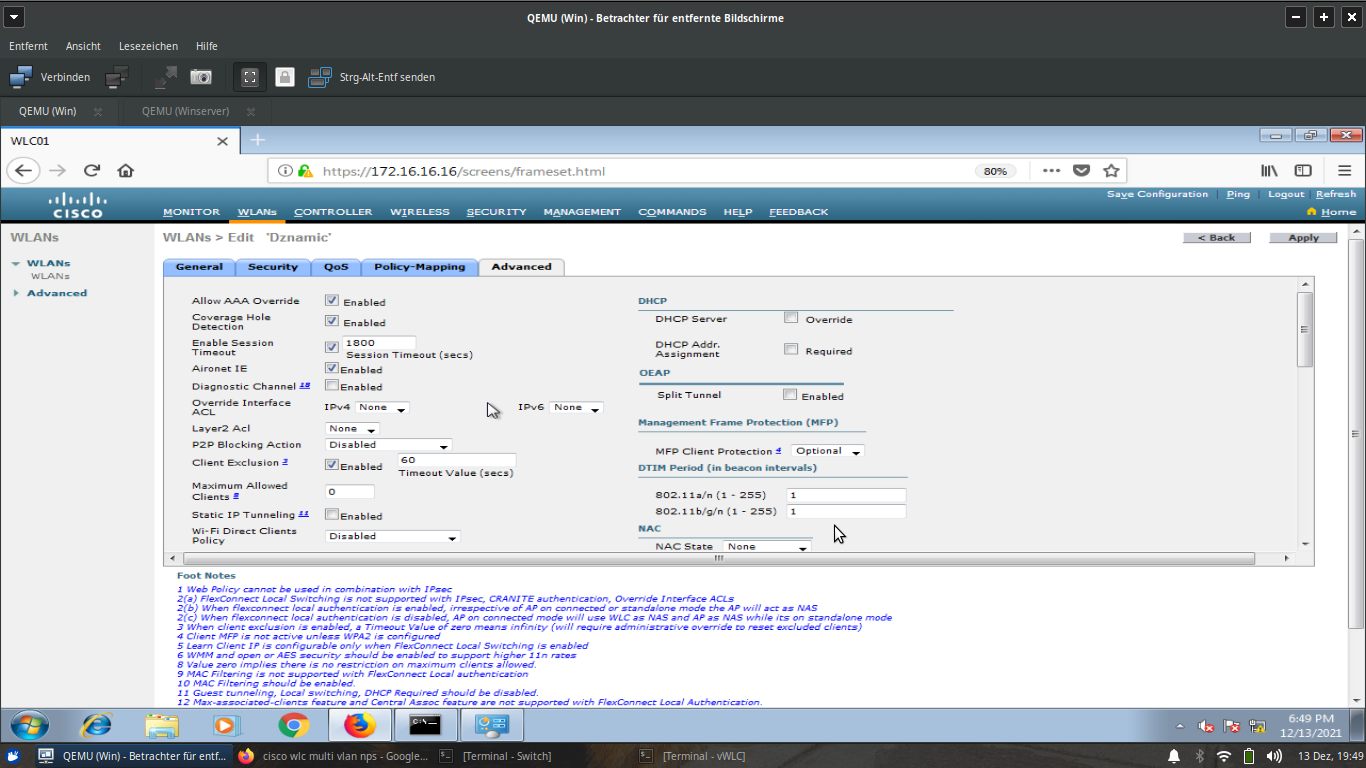

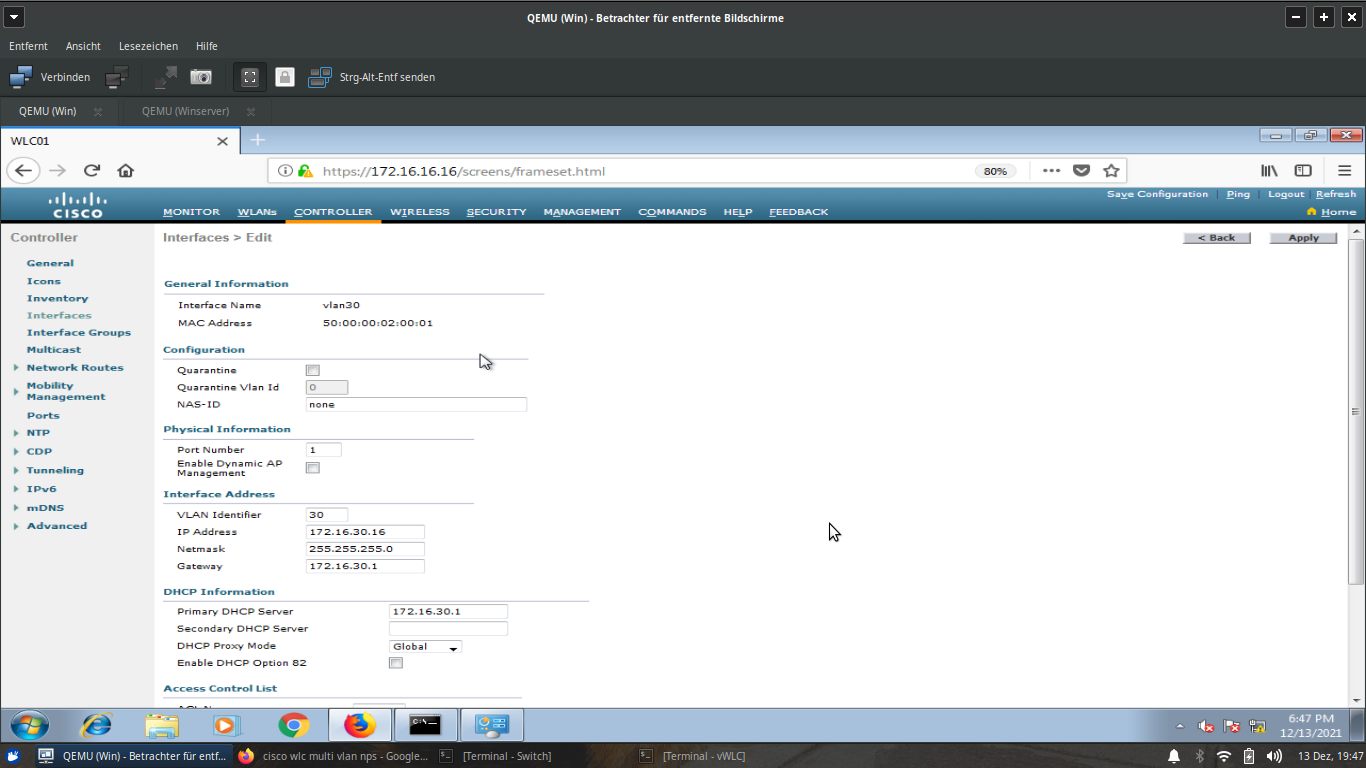

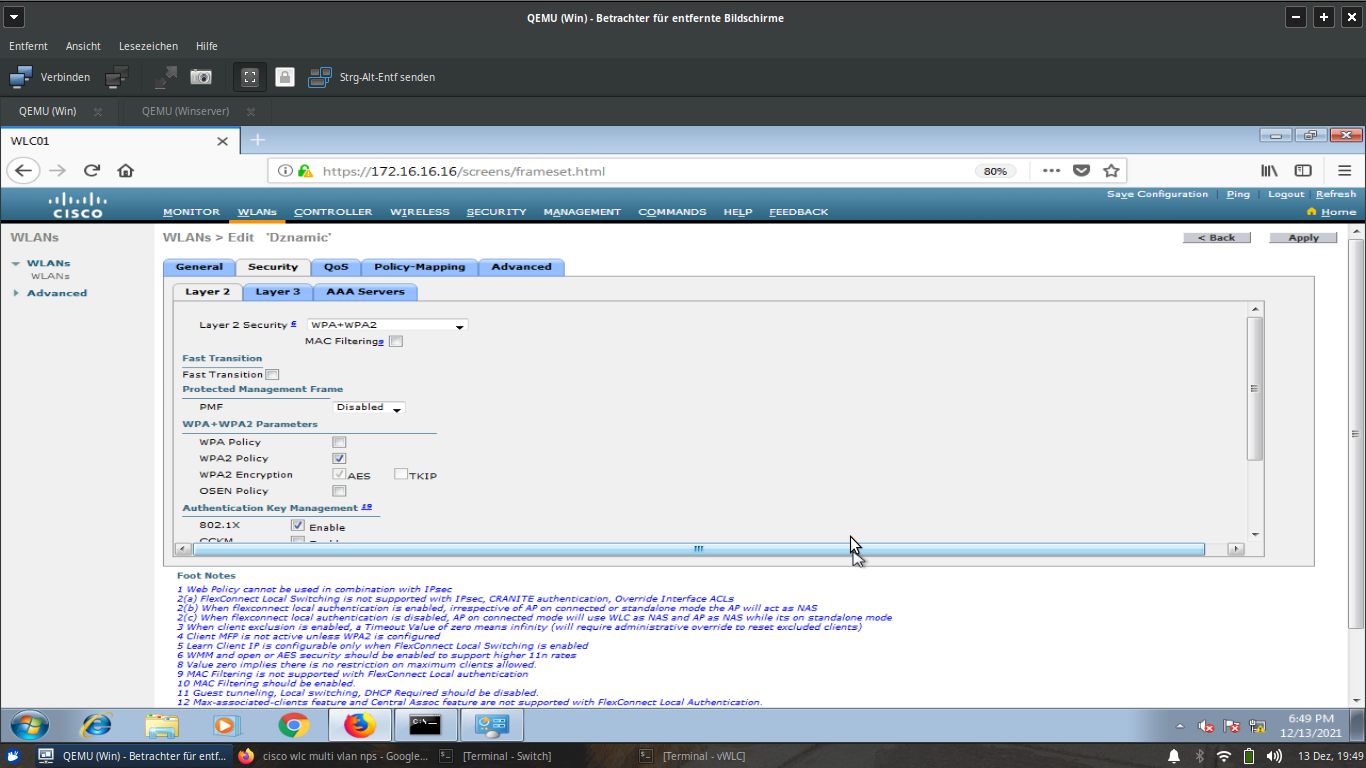

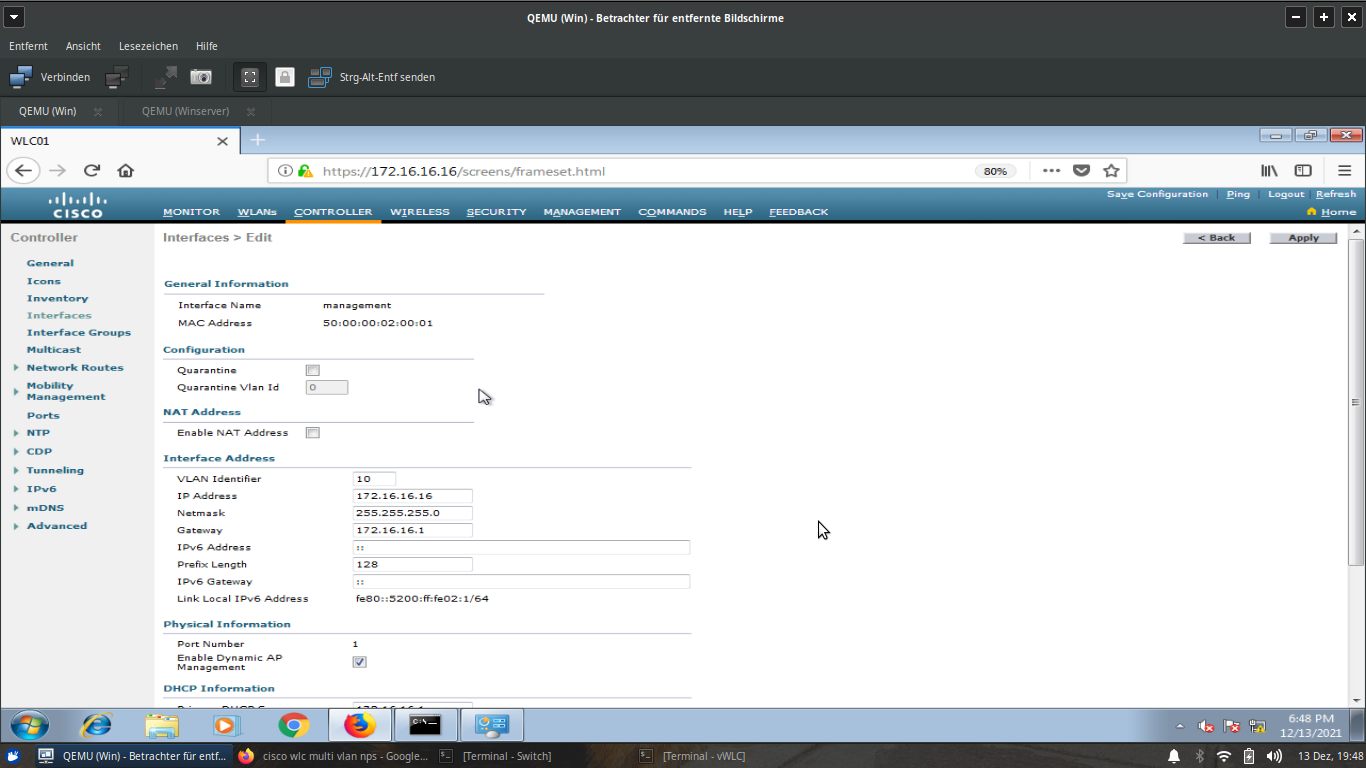

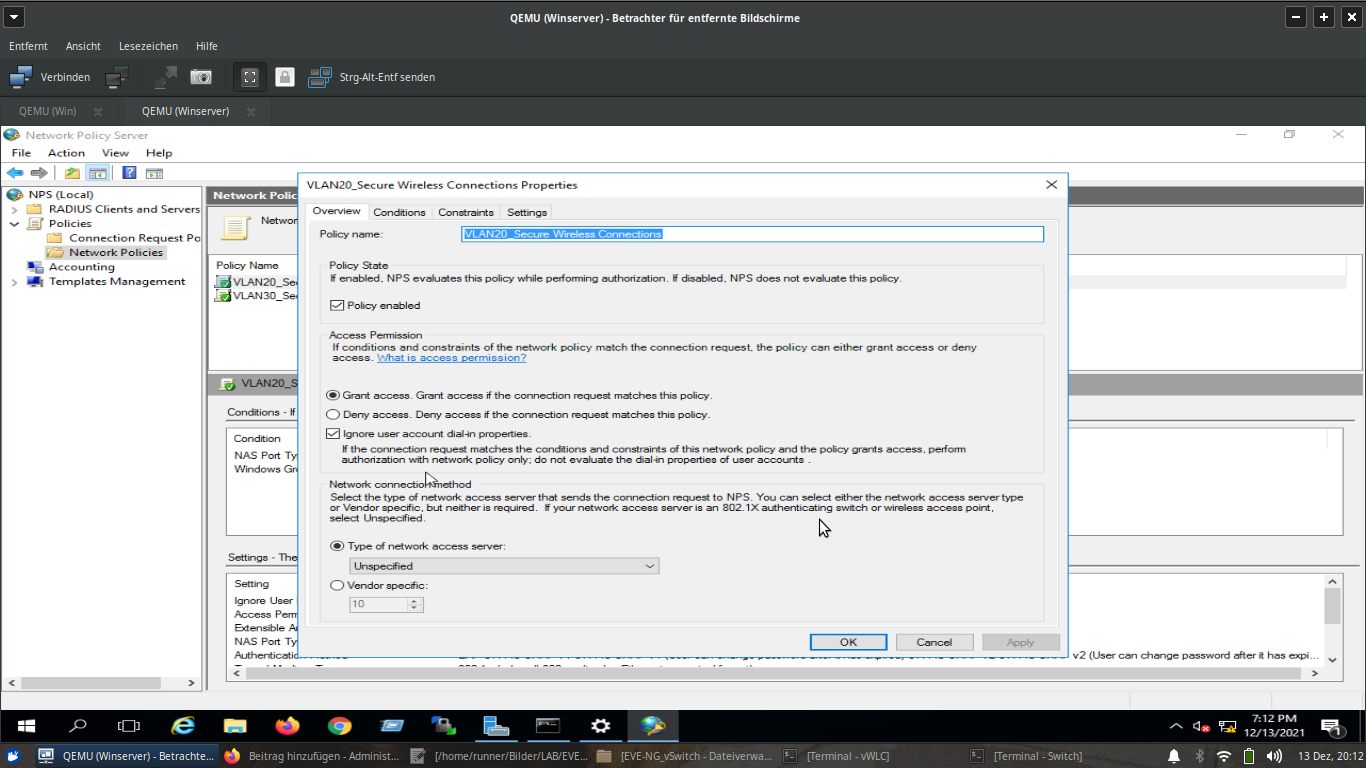

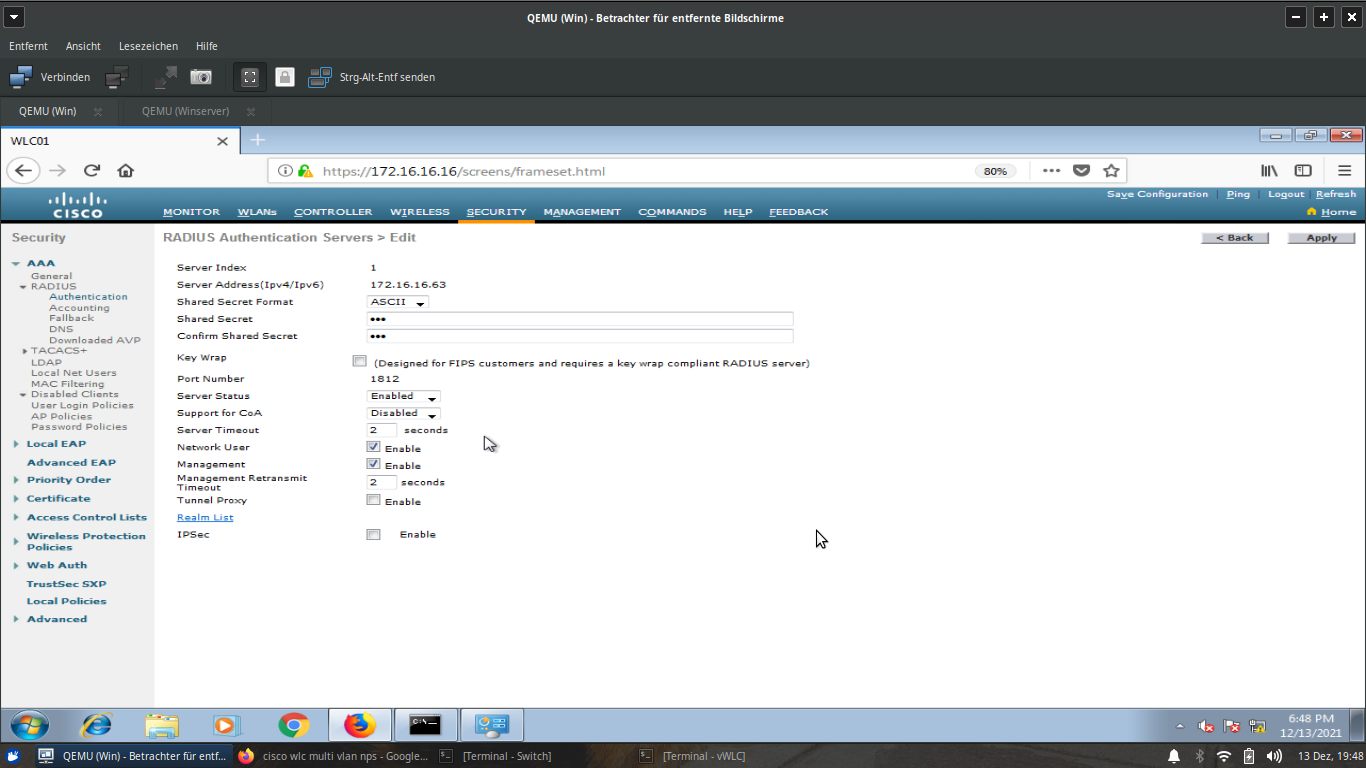

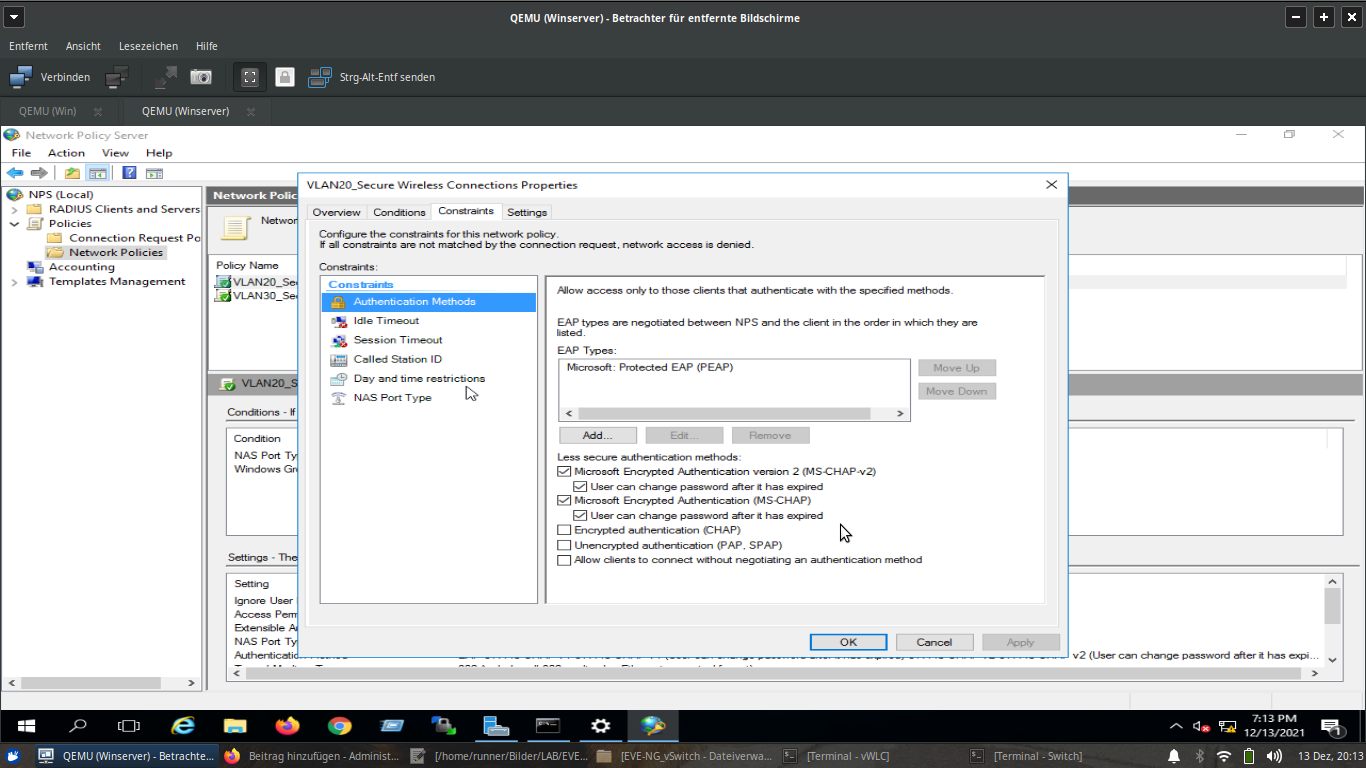

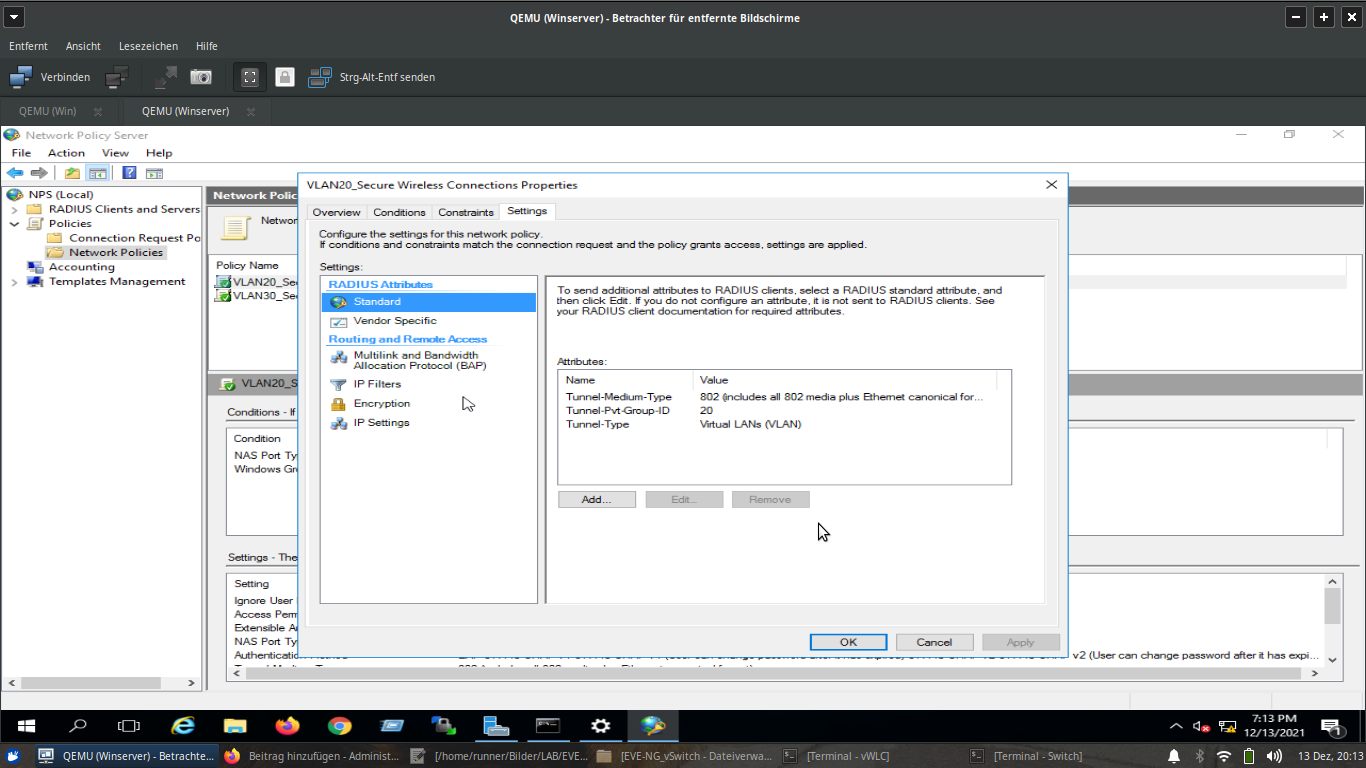

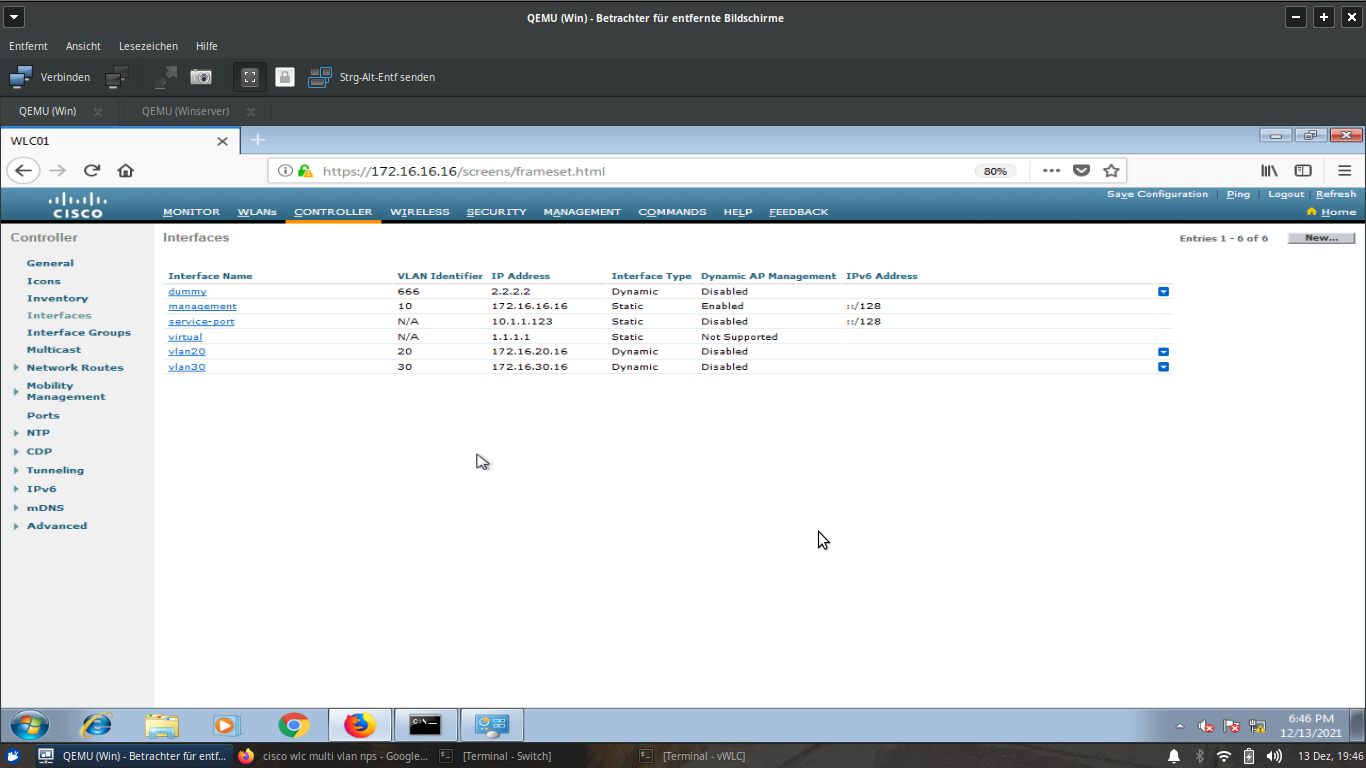

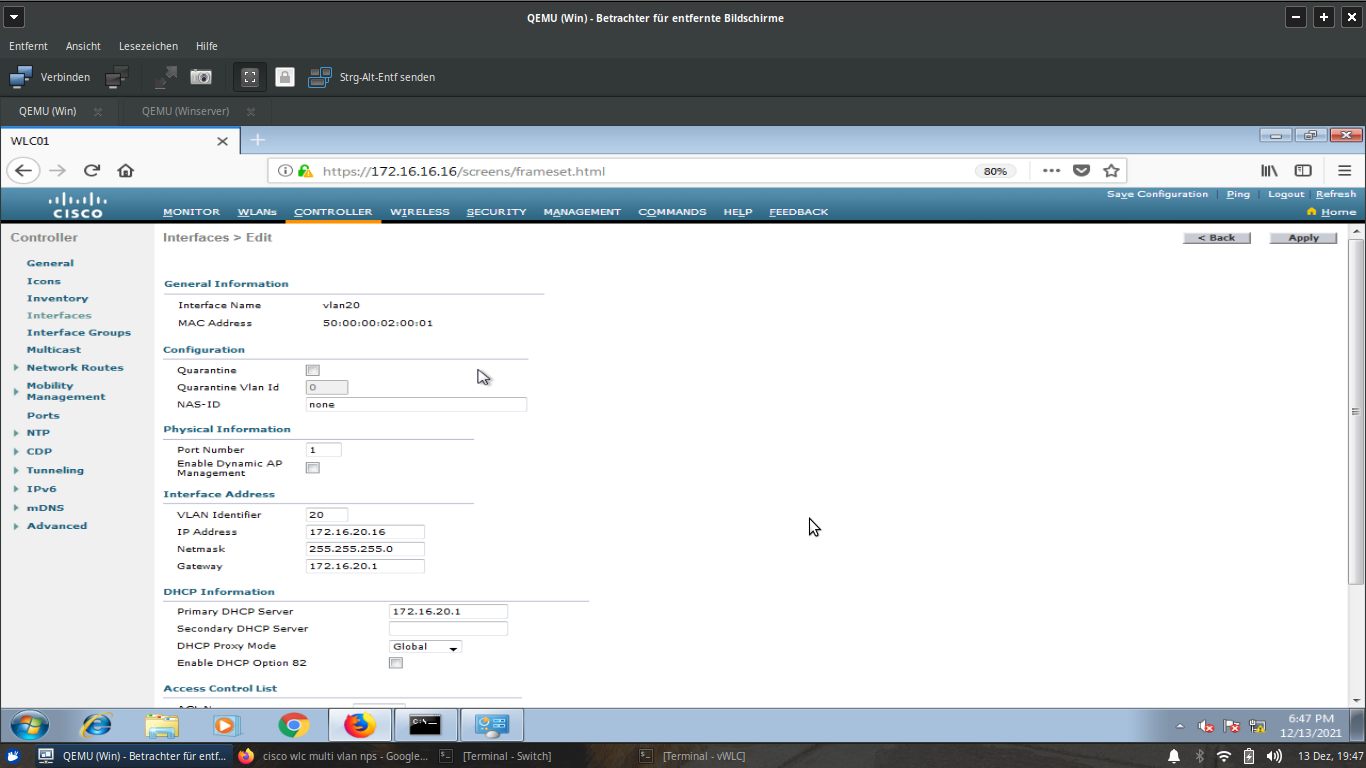

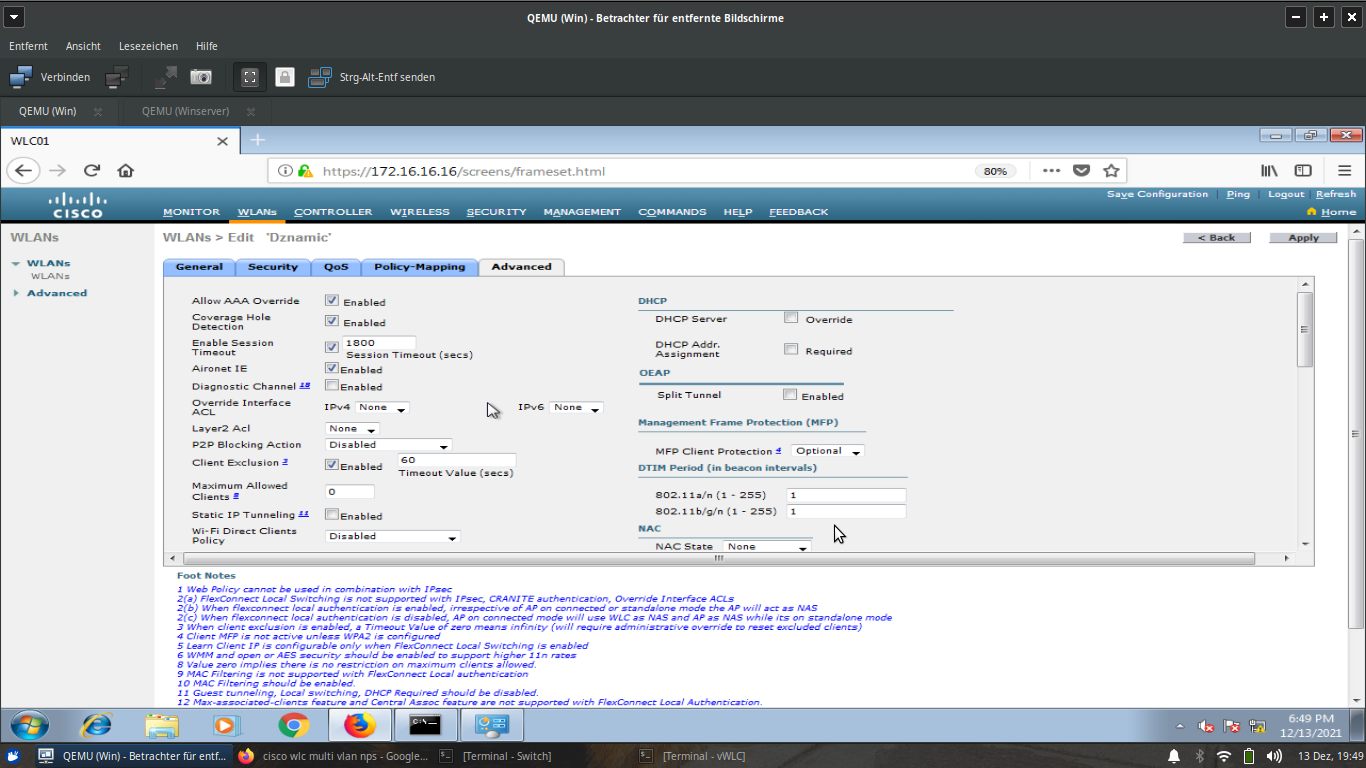

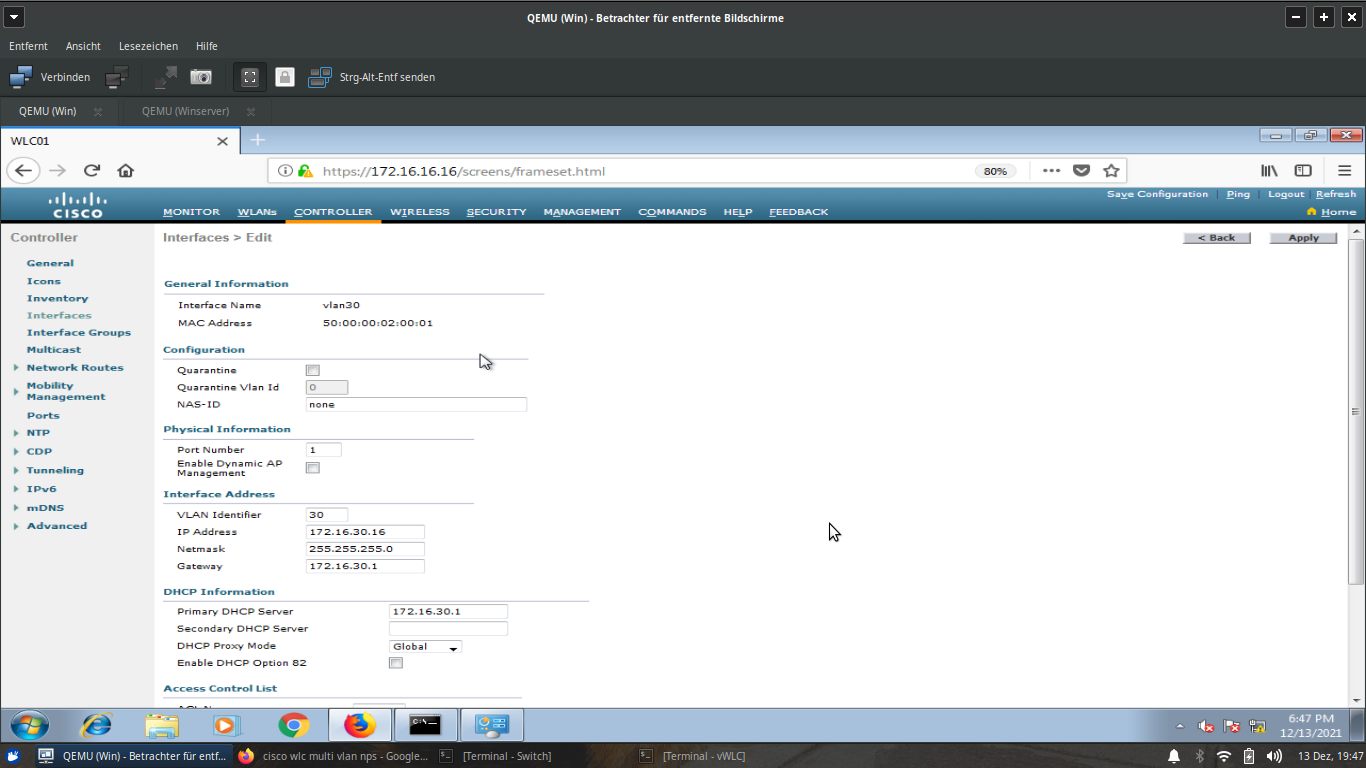

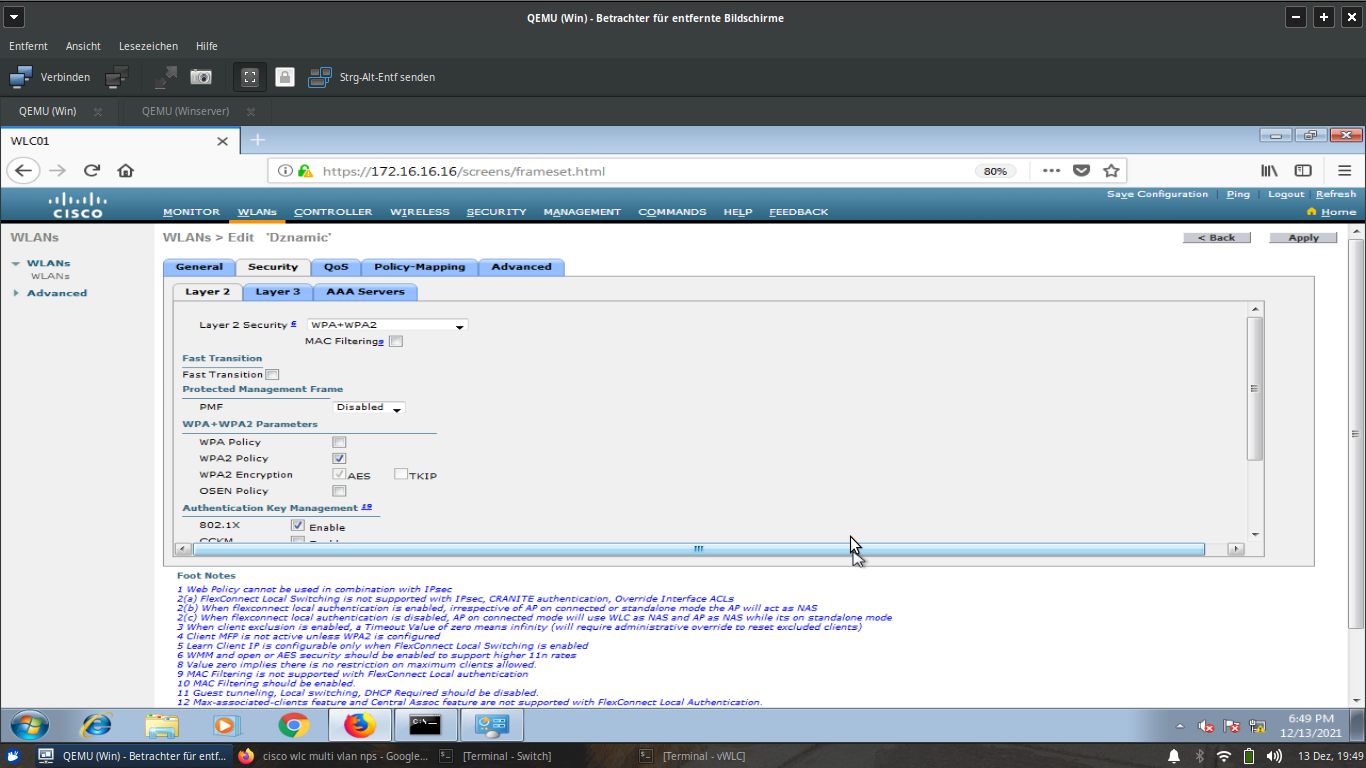

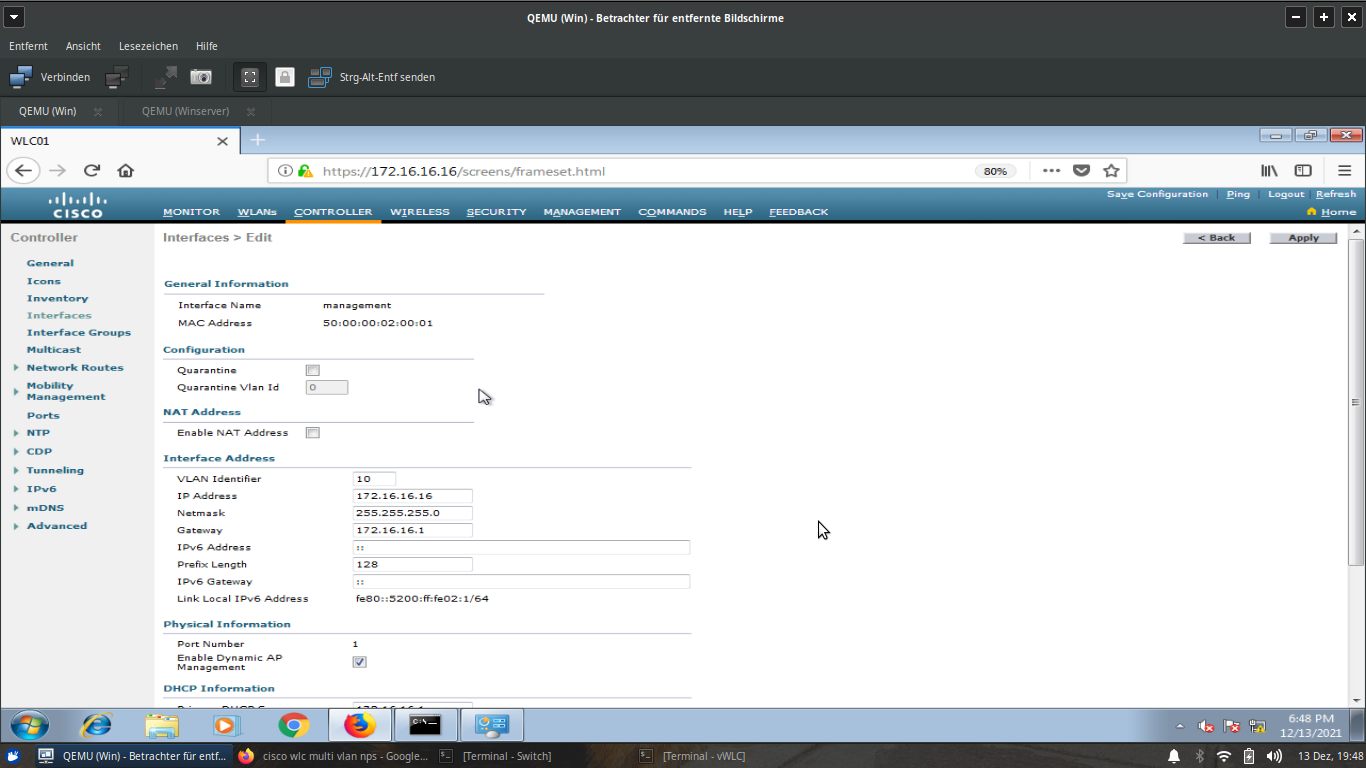

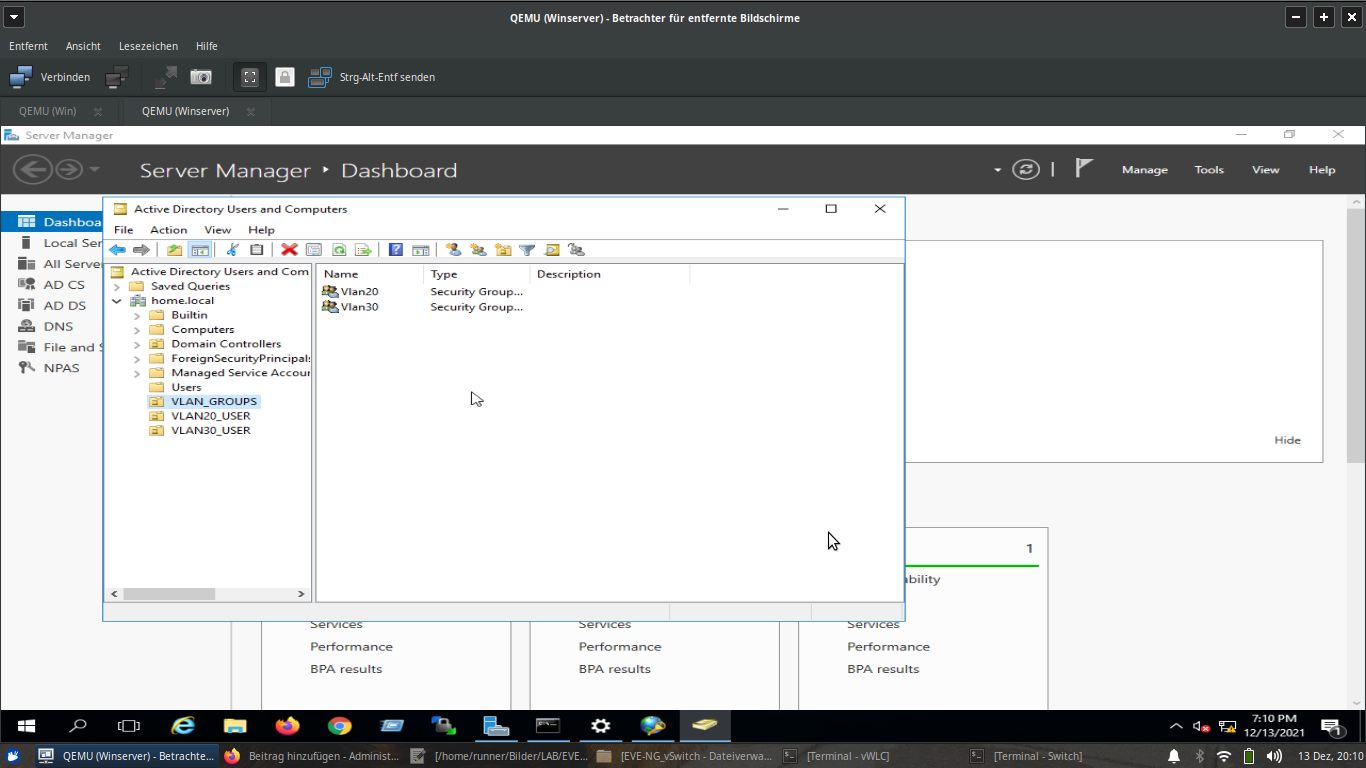

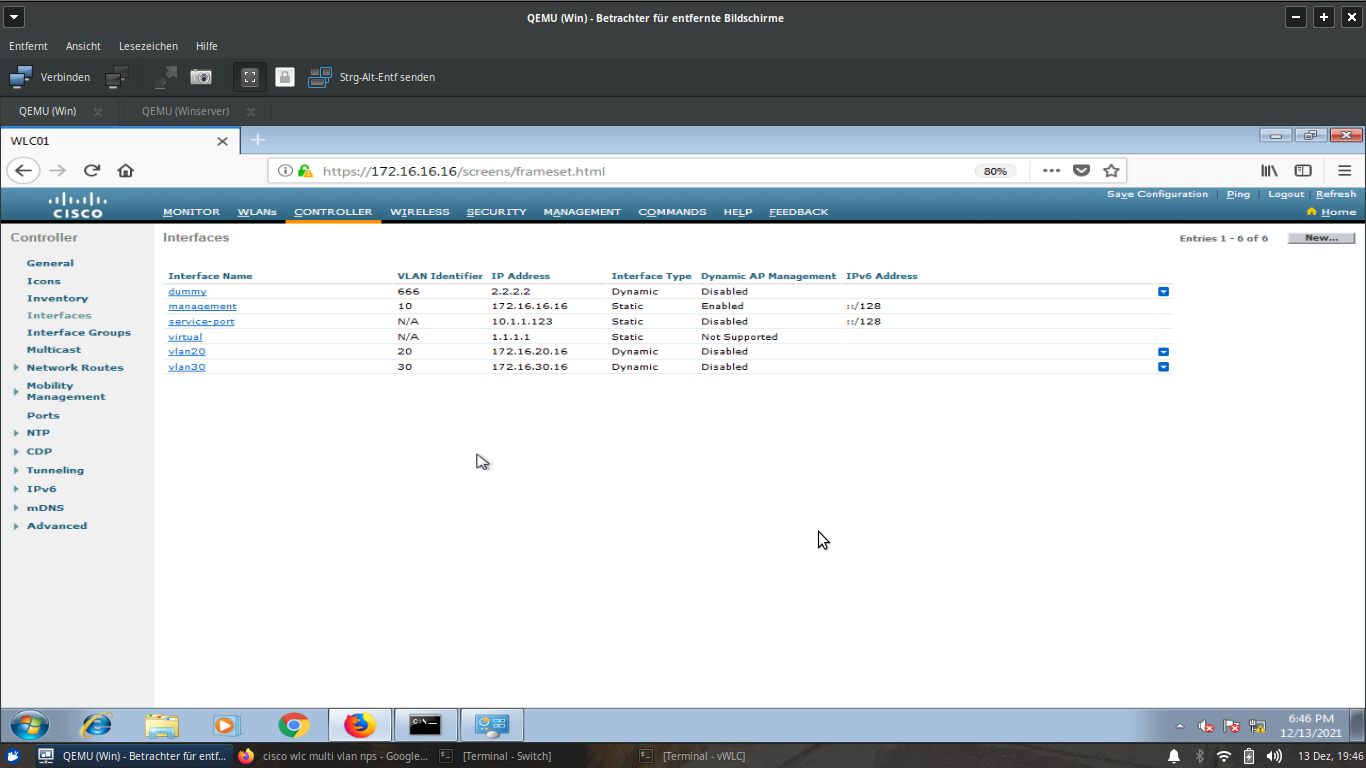

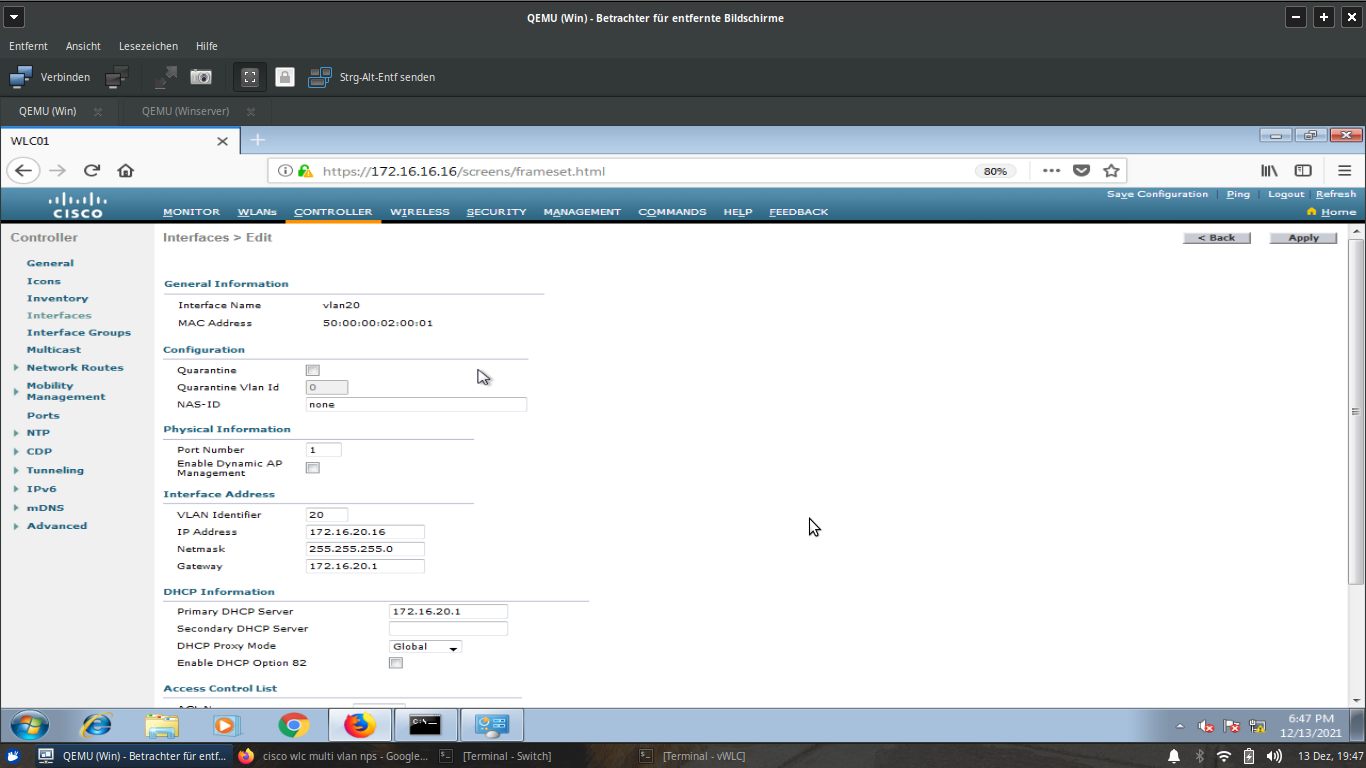

Was leider nicht funktioniert ist, die Dynamische Vlan Zuweisung. Ich lande immer im Vlan 10

Vlan10: 172.16.16.0/24

Vlan20: 172.16.20.0/24

Vlan30: 172.16.30.0/24

Getestet mit PC und IPhone.

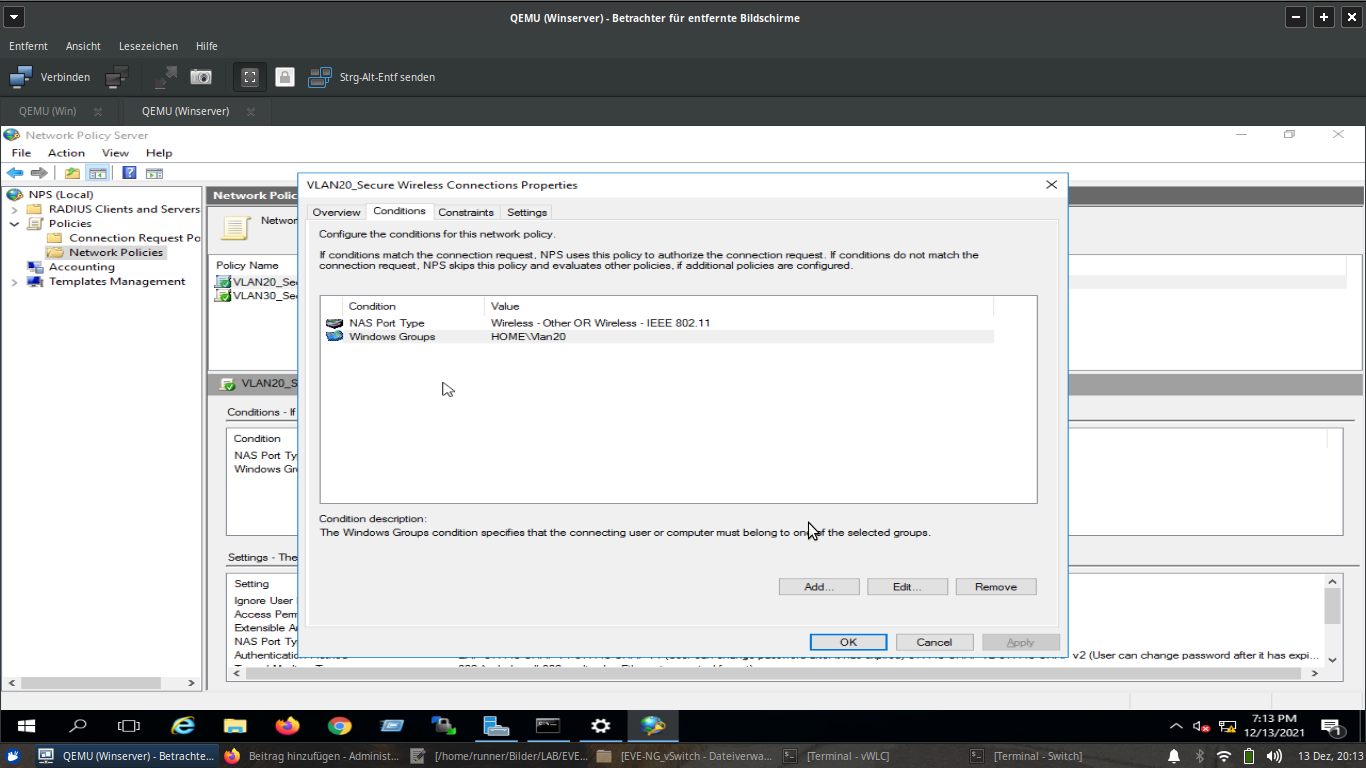

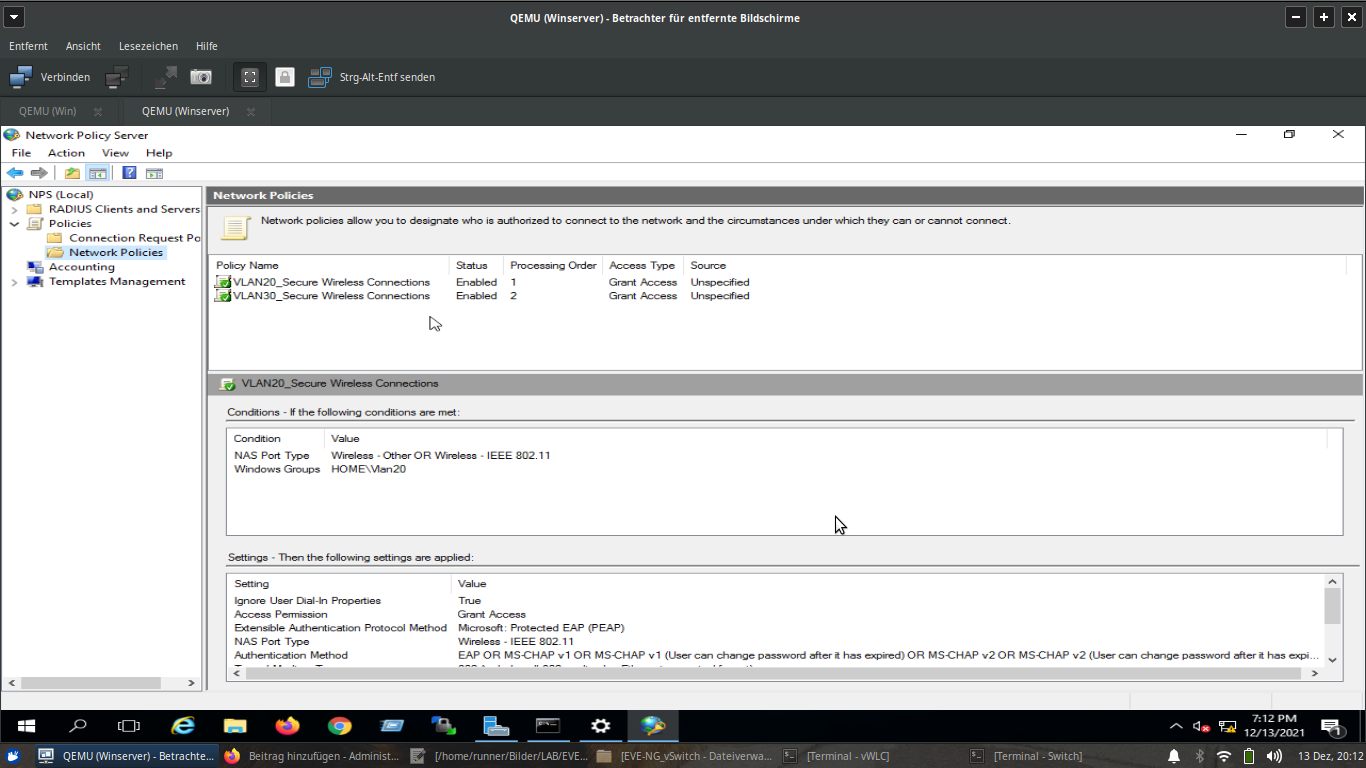

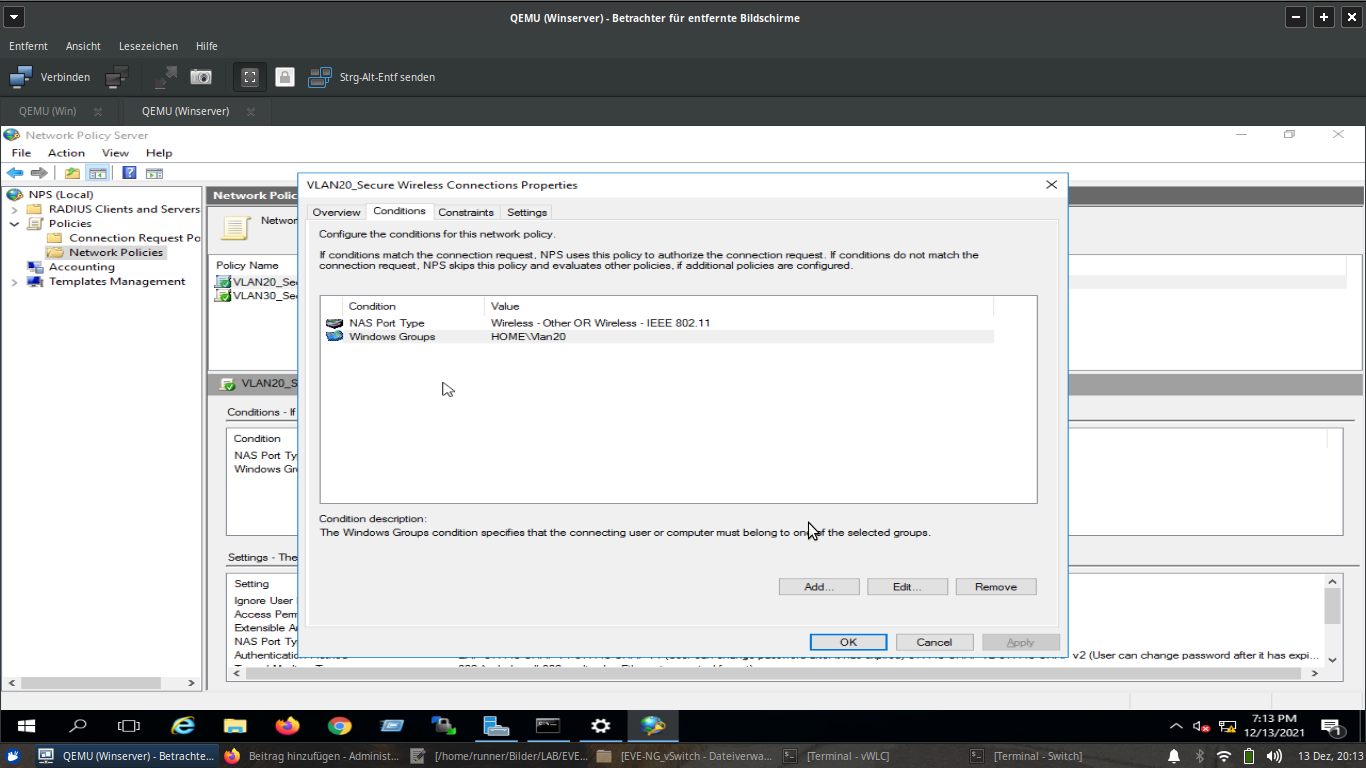

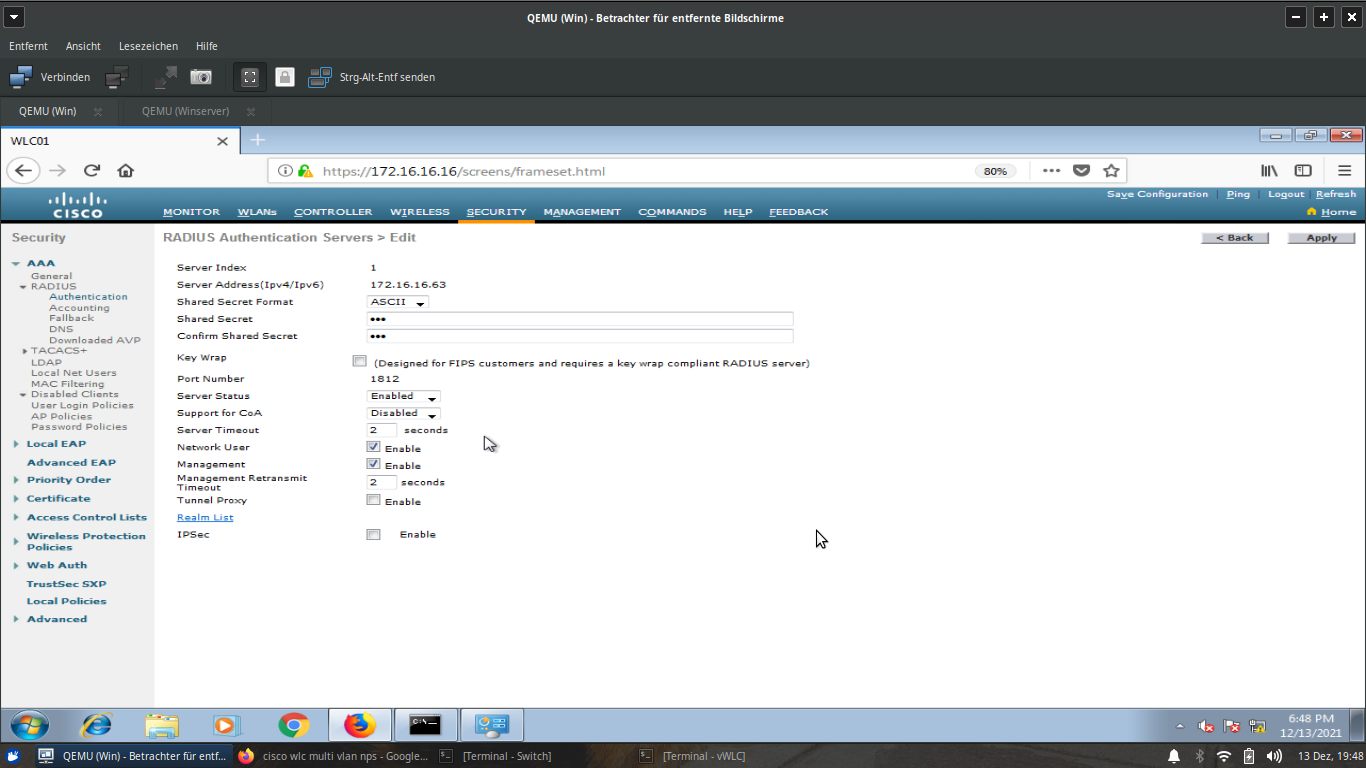

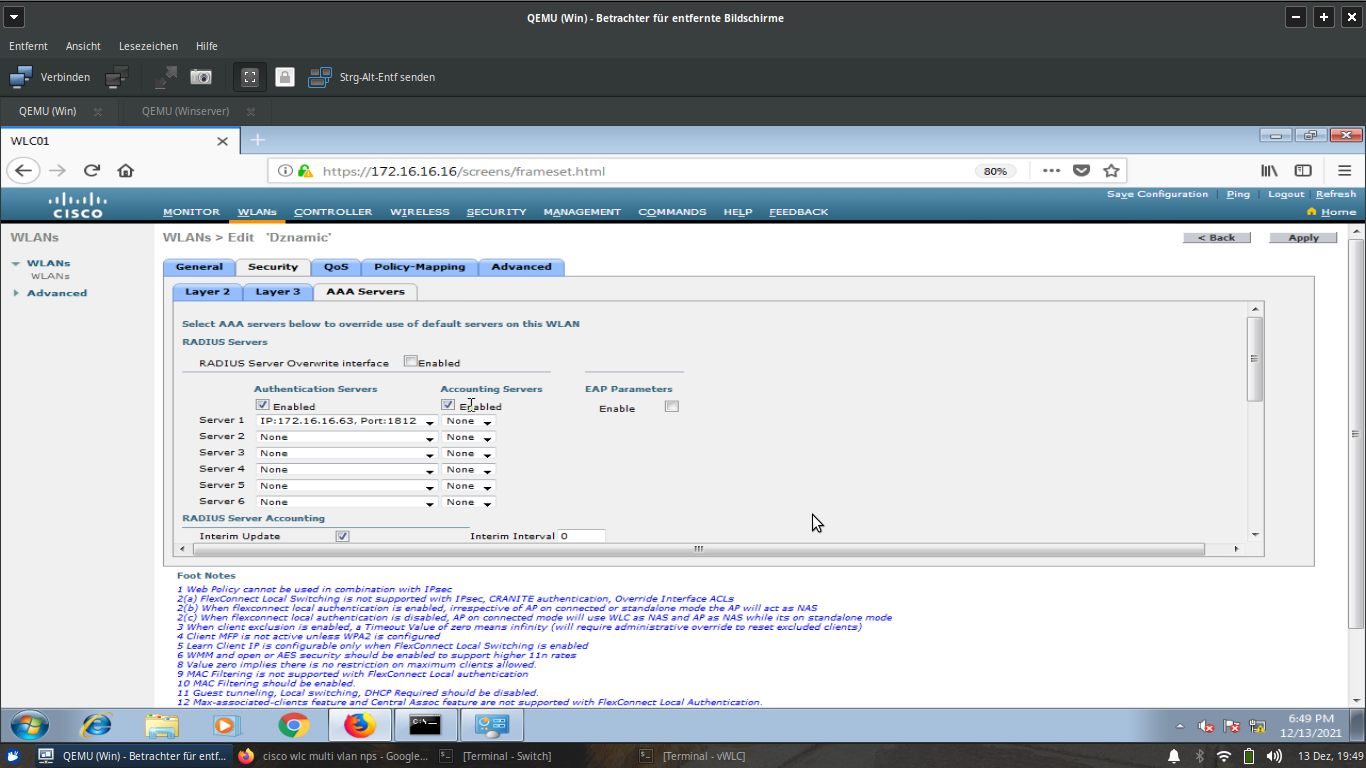

Verbindung zum NPS klappt und Zertifikat wird abgerufen und wird von mir bestätigt.

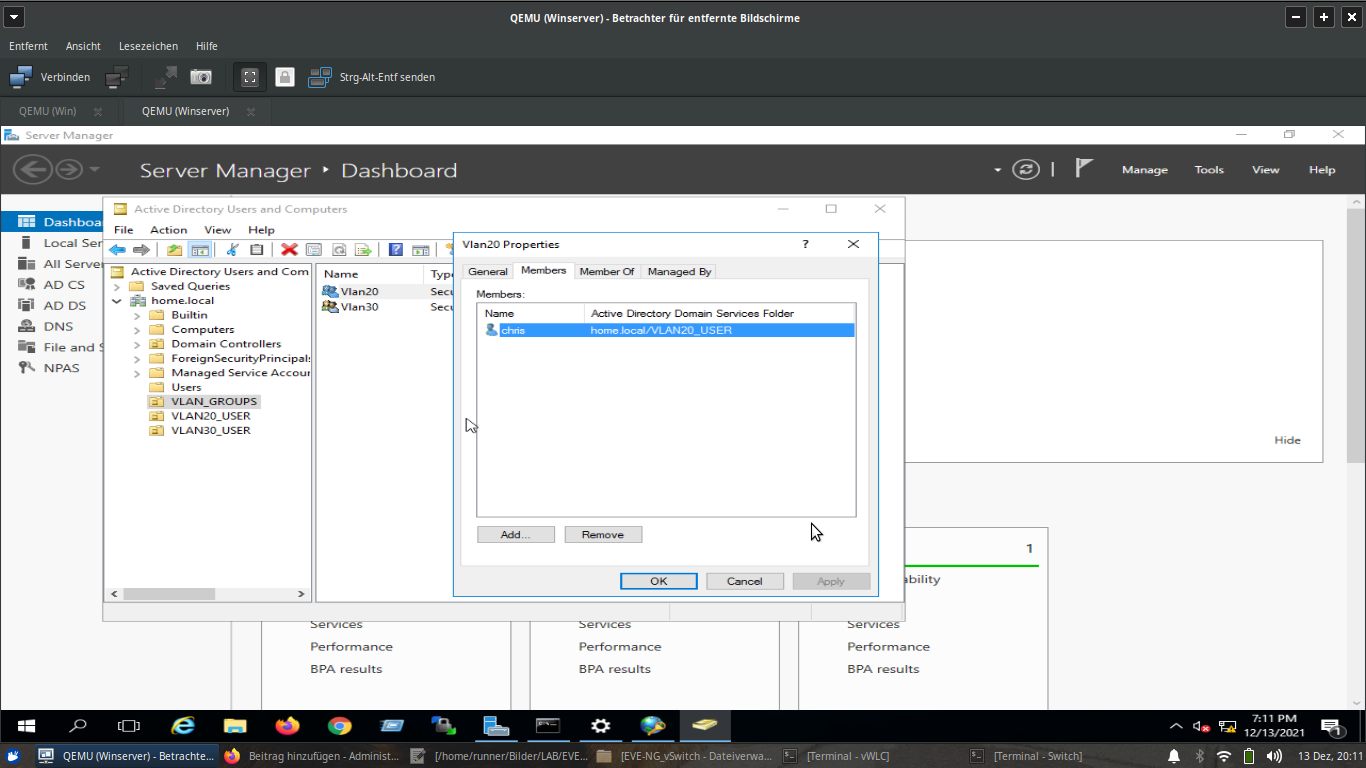

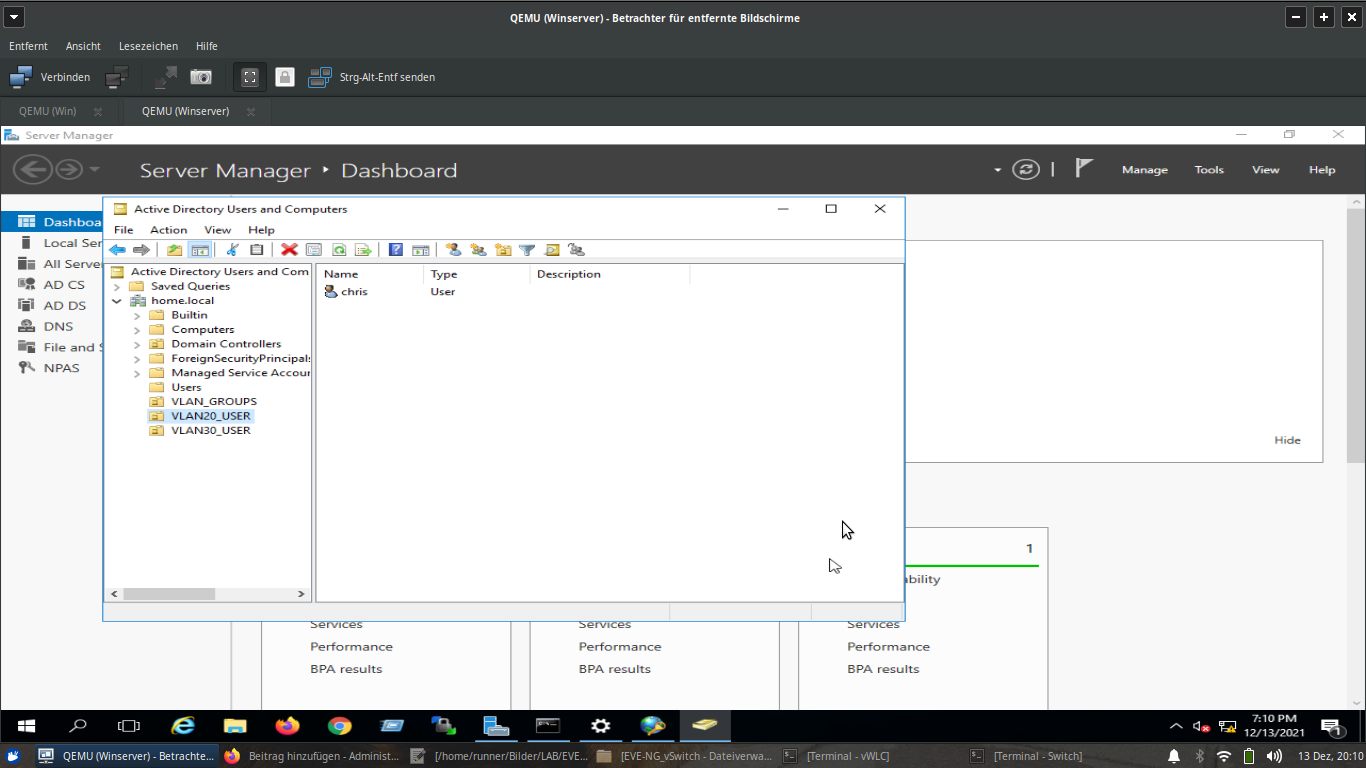

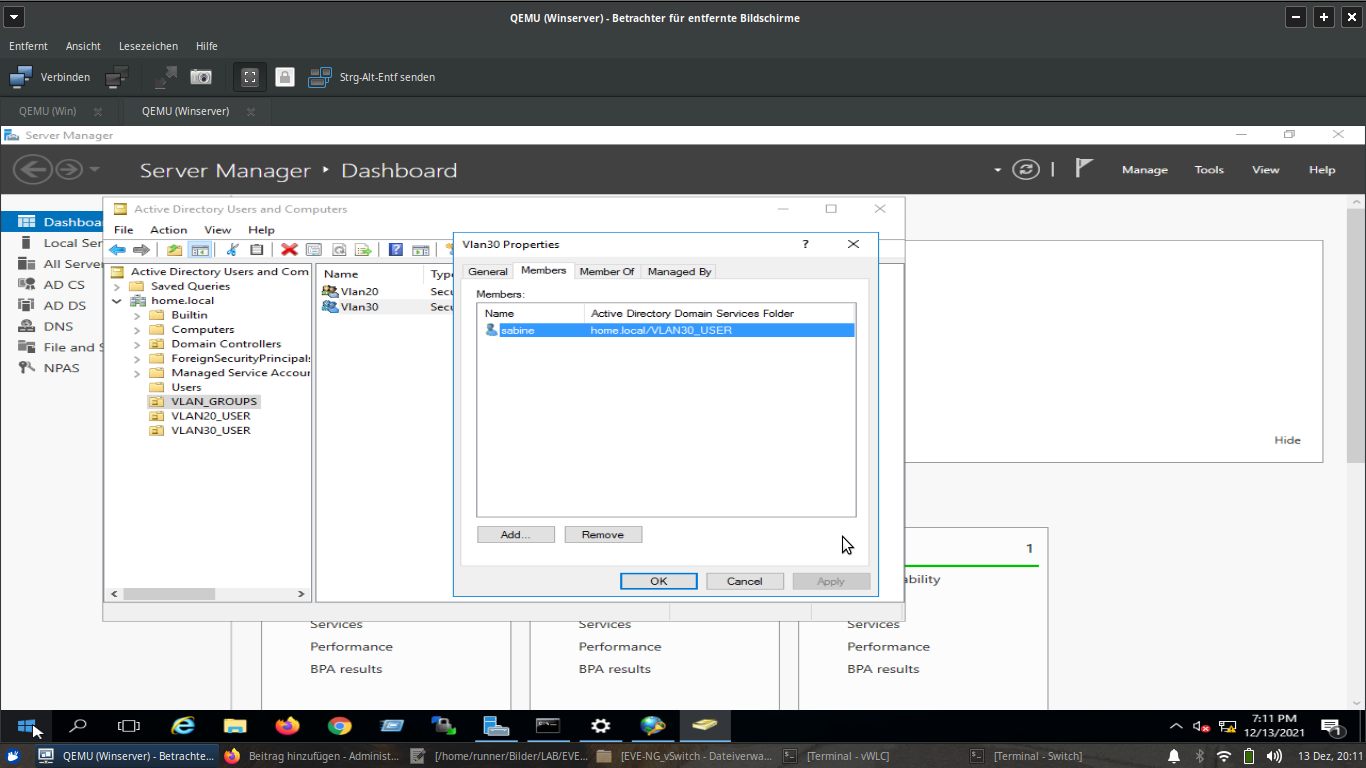

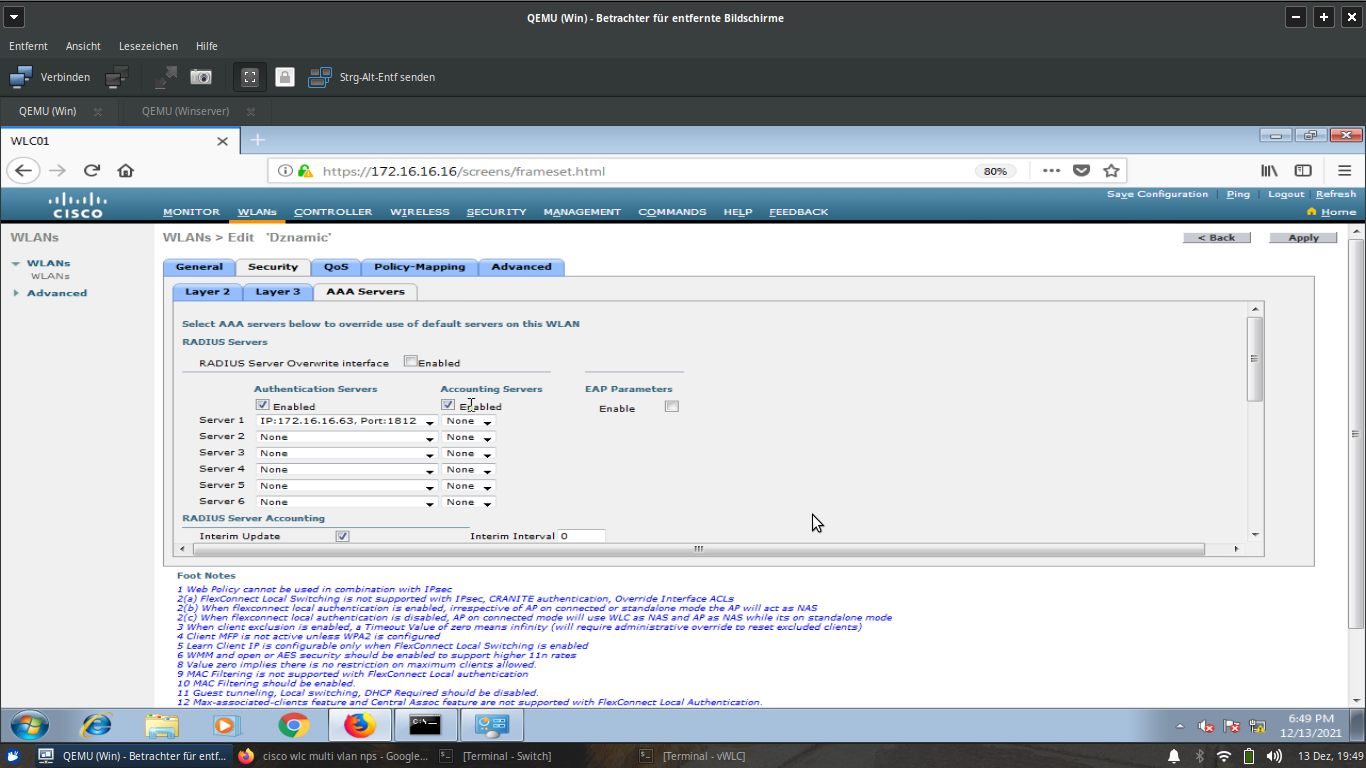

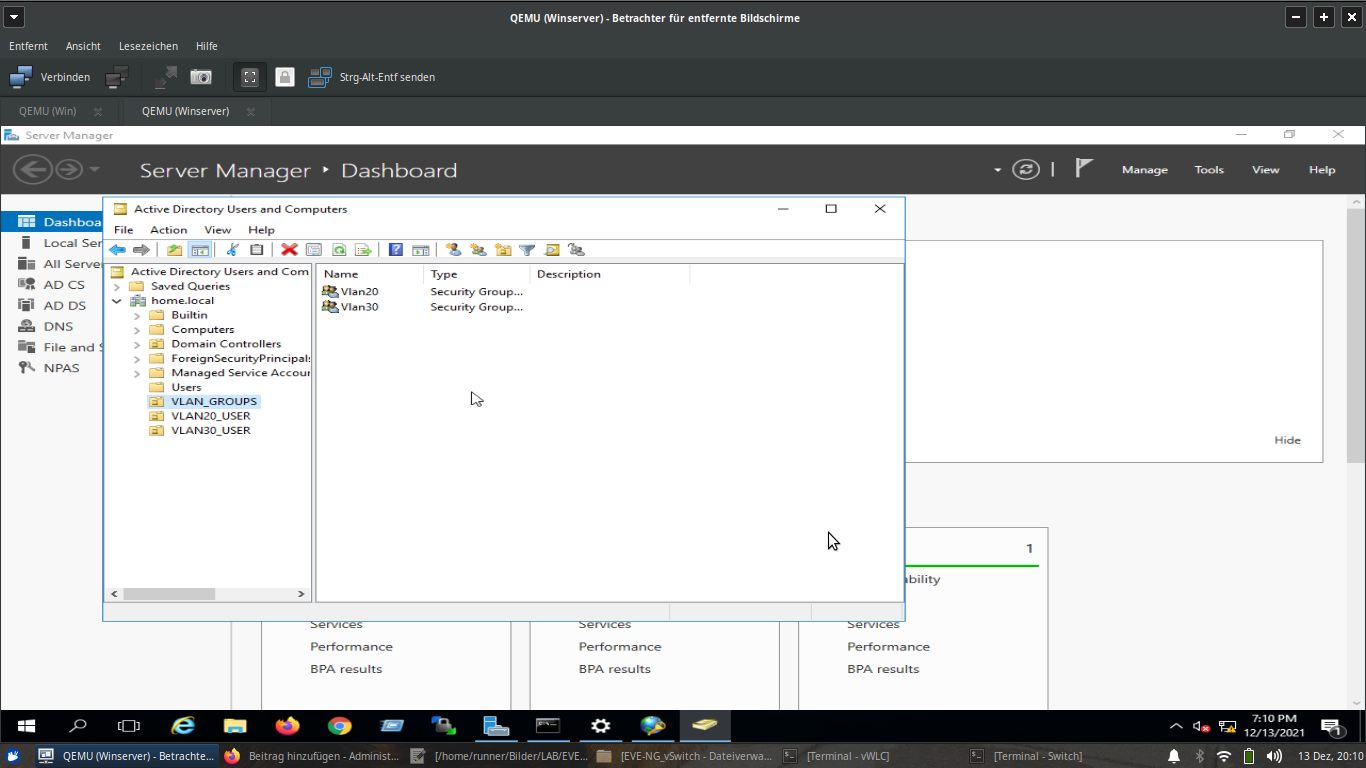

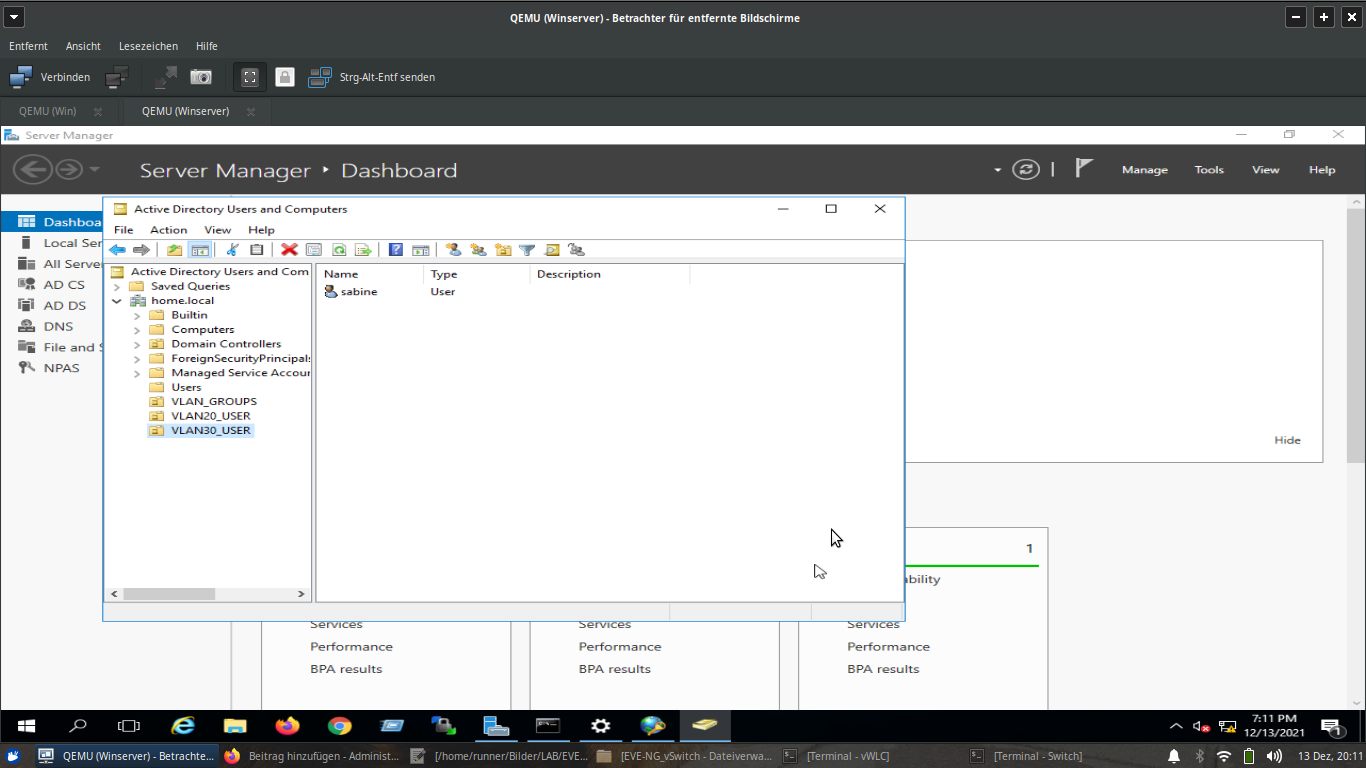

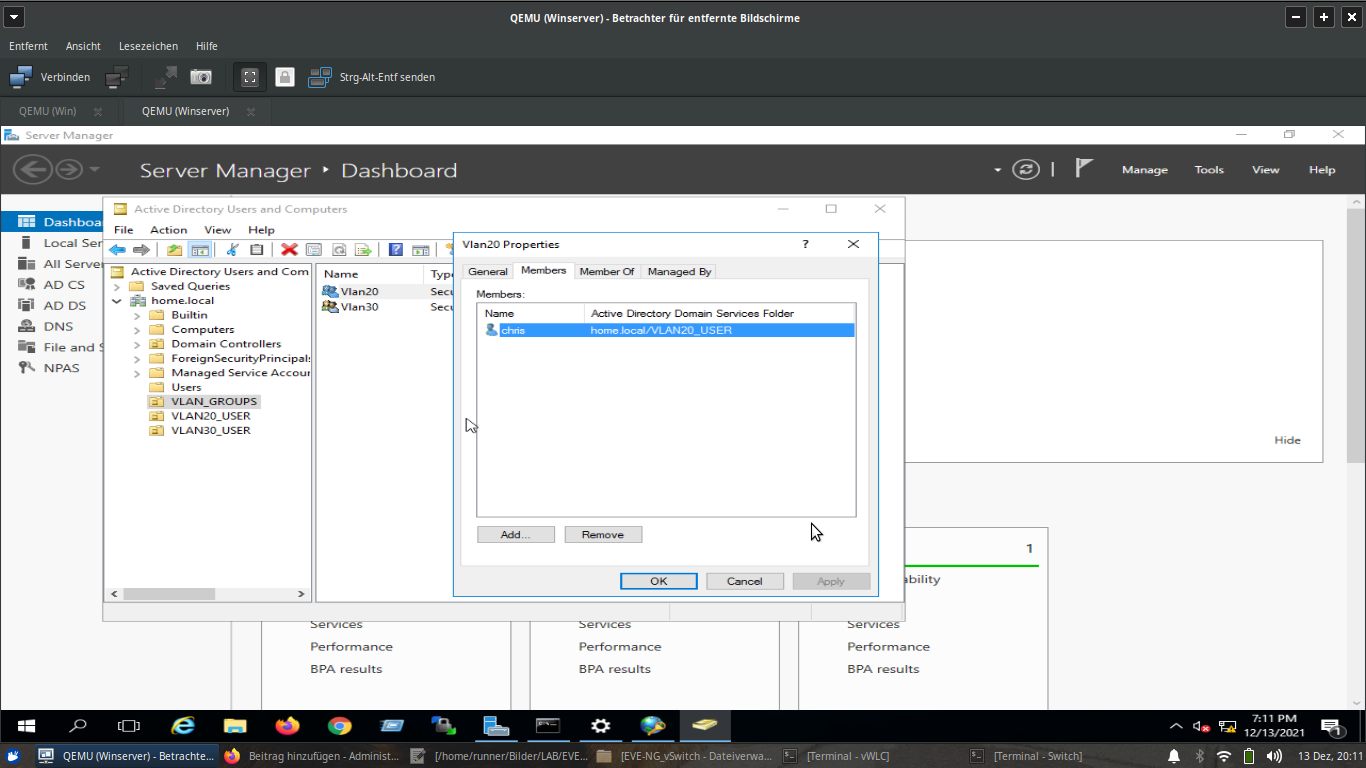

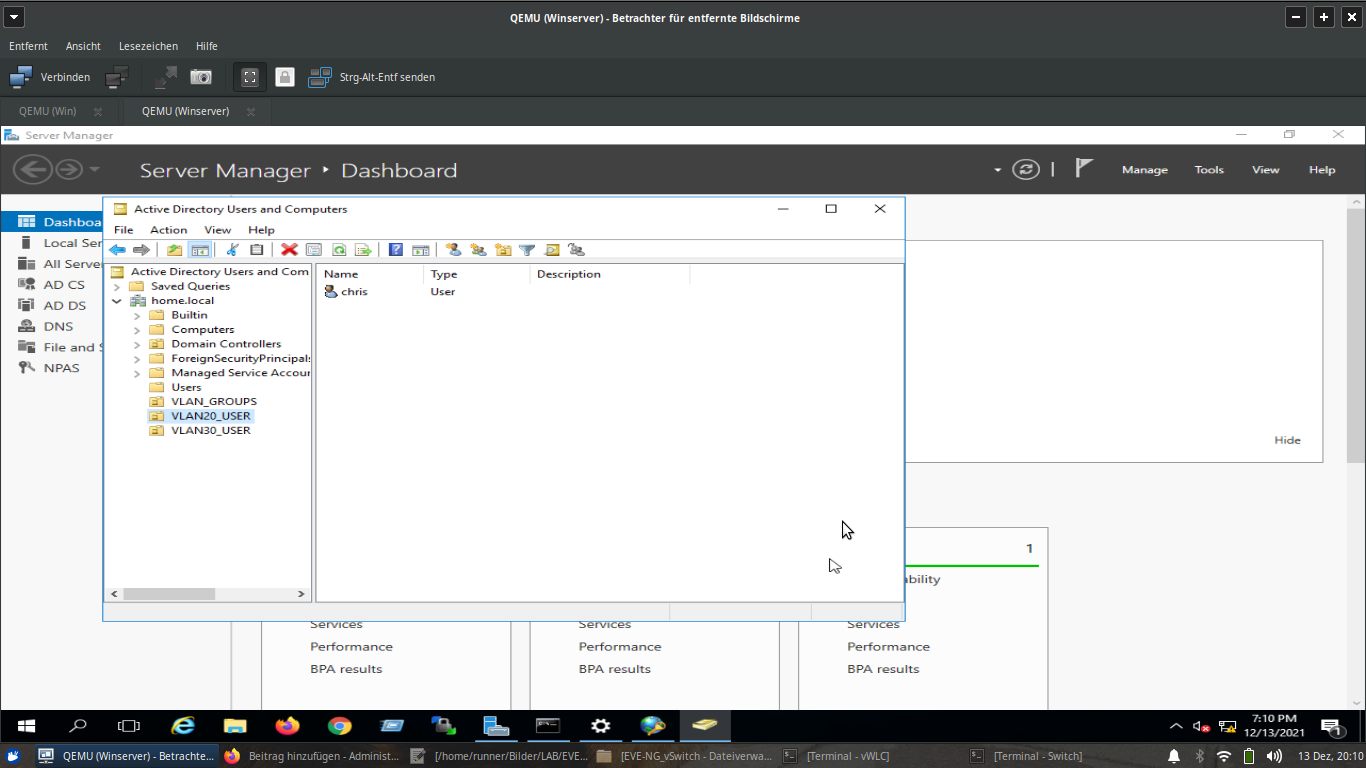

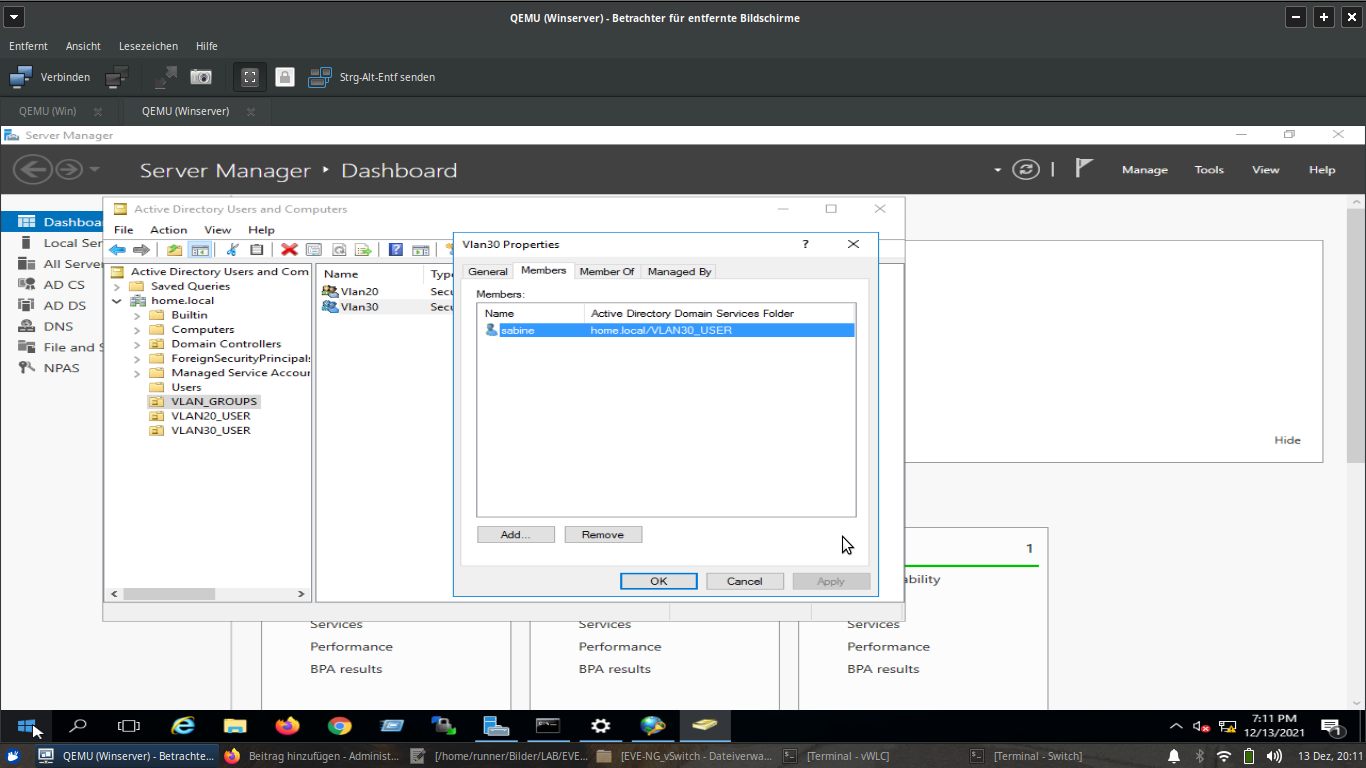

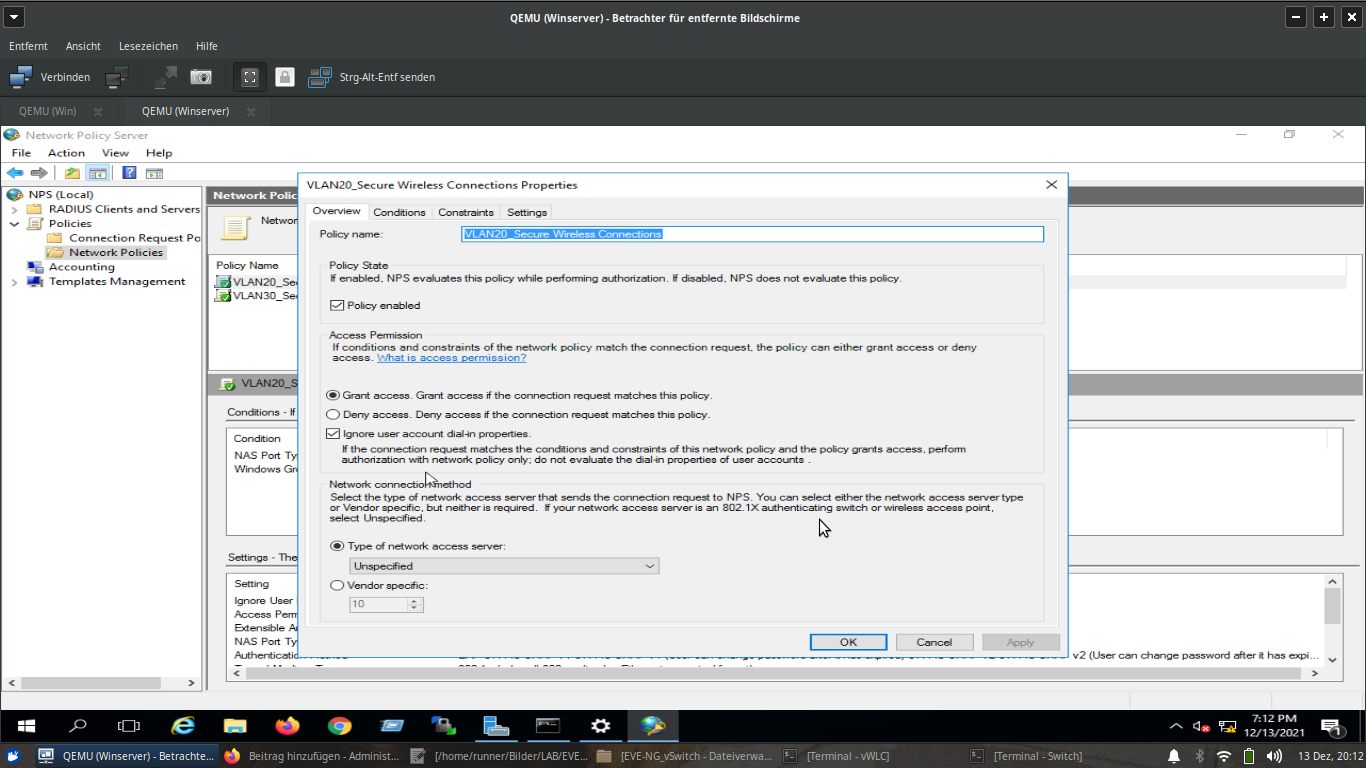

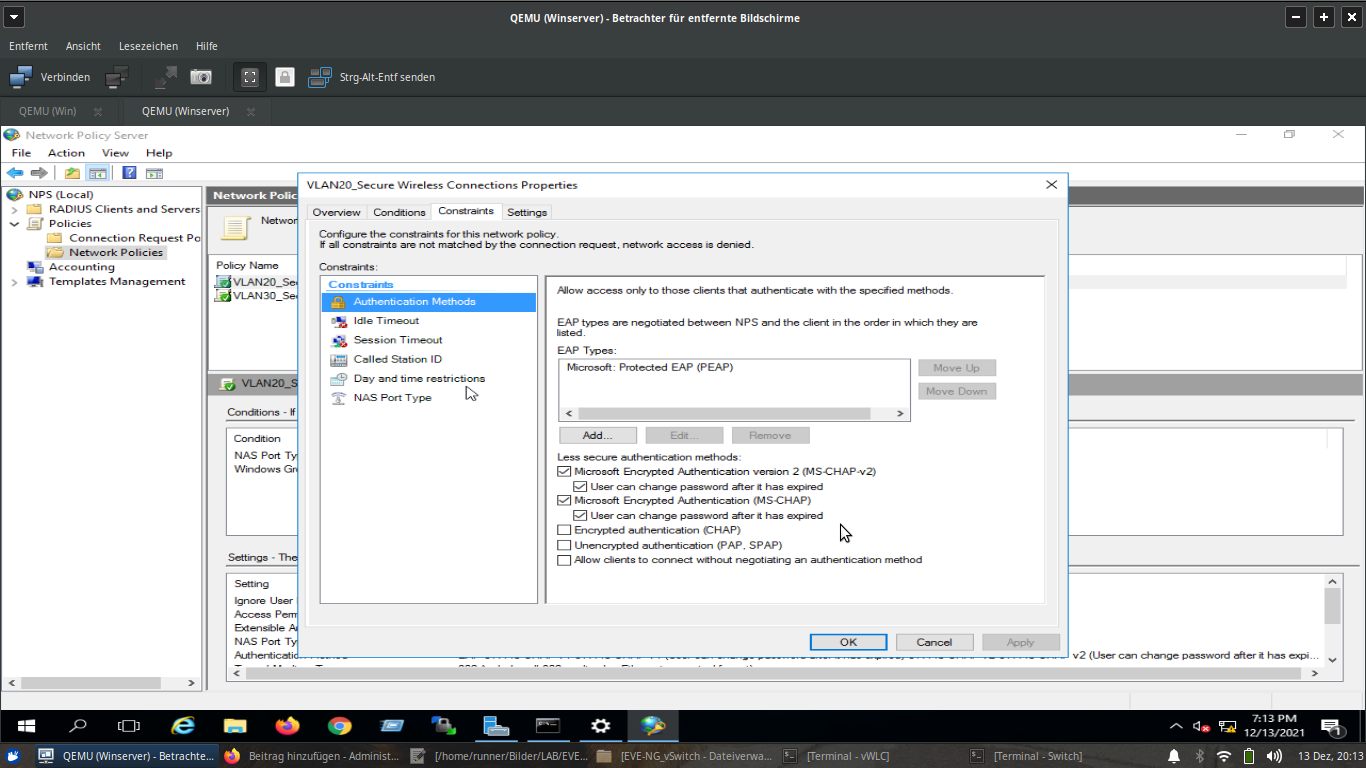

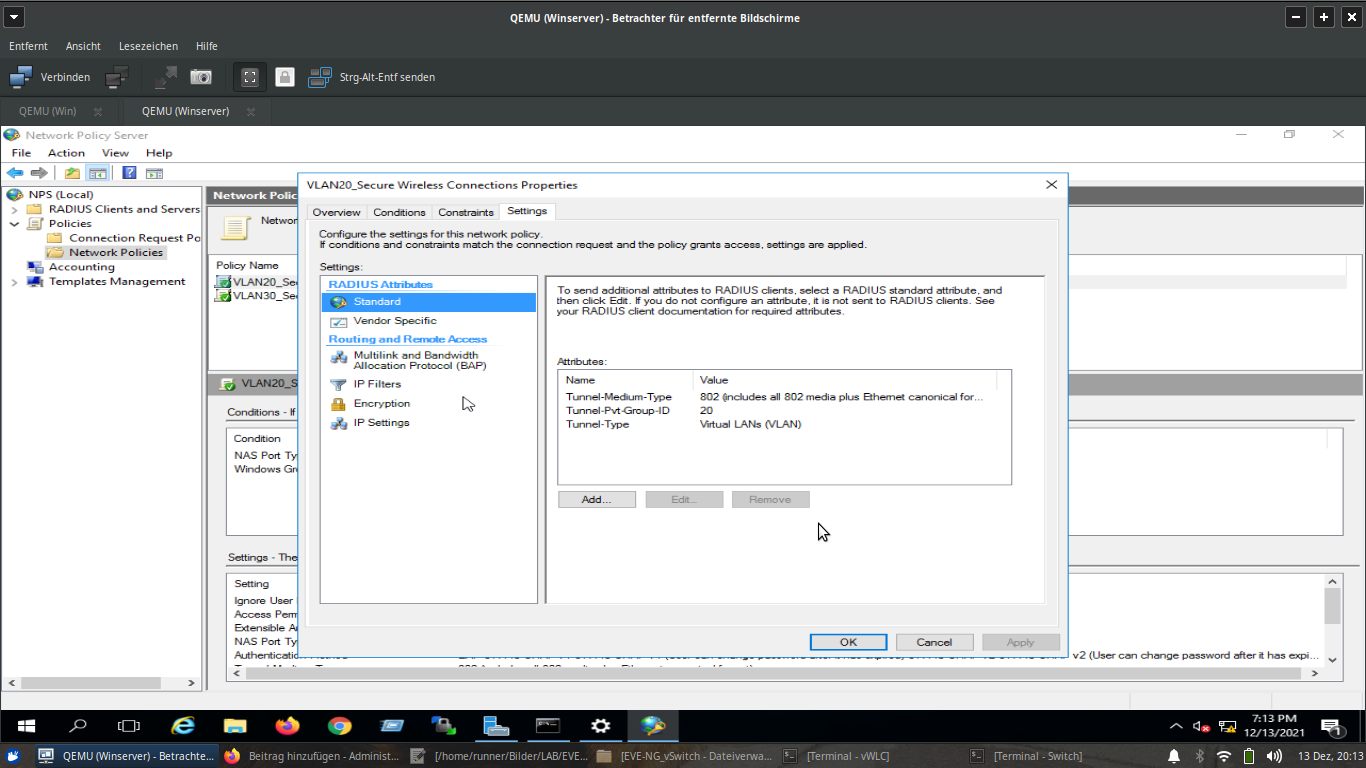

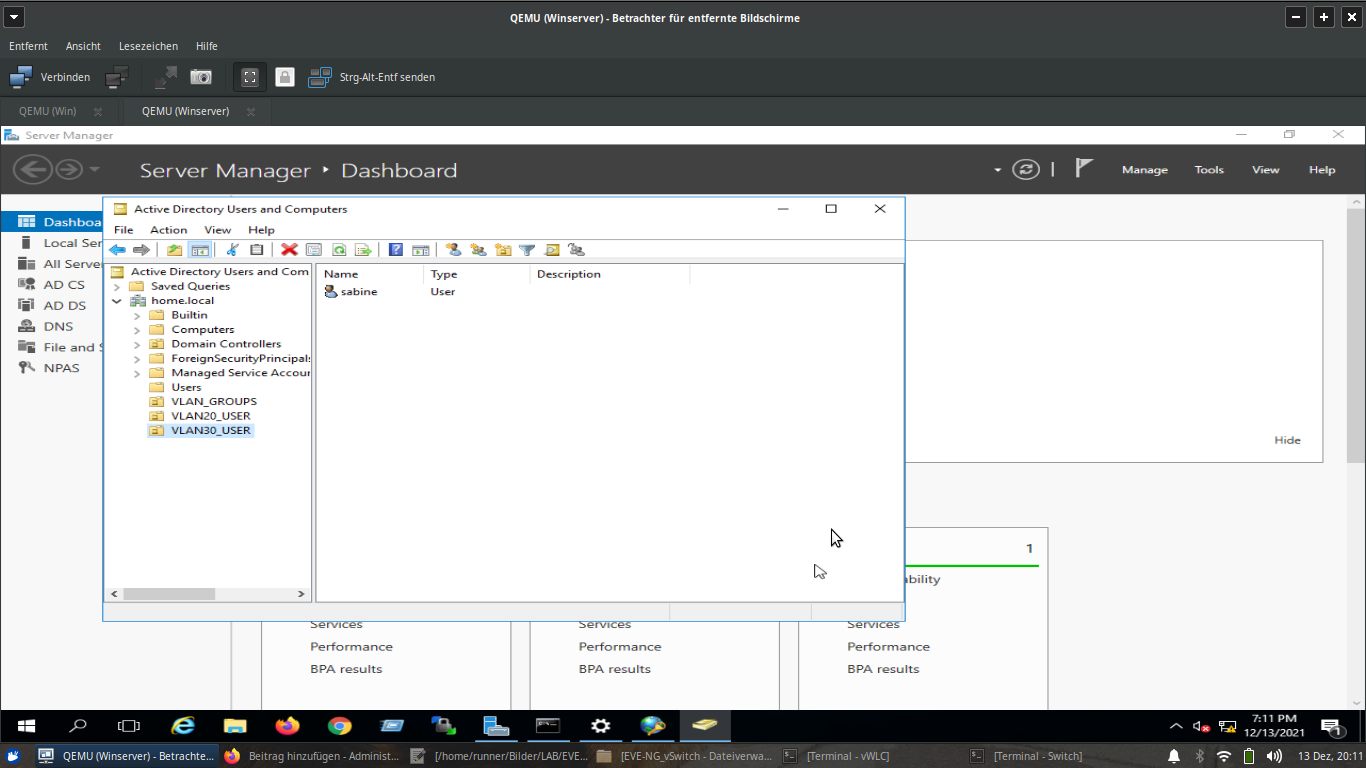

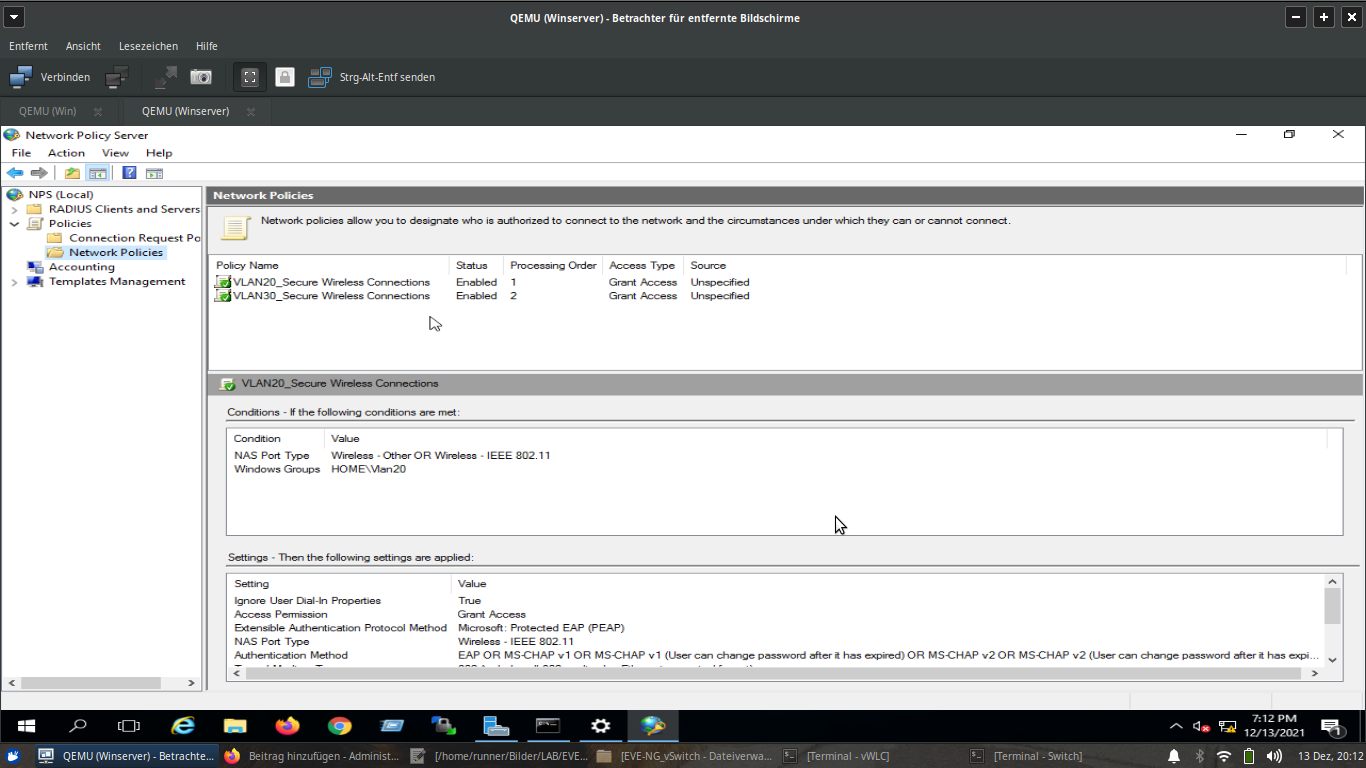

Am AD 2 Gruppen angelegt und 2 User

chris Gruppe vlan20

sabine Gruppe vlan 30

Mich wundert es total. Es sollte doch funktionieren wenn ich mich als chris anmelde, dass ich ins vlan 20 komme.

Geht leider nicht. Immer nur Vlan10

Ich hoffe ihr könnt mir dabei helfen.

Ich stehe mal wieder vor einem Problem, dass ich gerne lösen möchte.

Muss dazu sagen, dass das schon mal so wie es sein soll, funktioniert hat. Ich habe alles genauso gemacht wie damals.

Nur heute geht es nicht wie es soll. Eventuell liegt es daran, dass ich den WLC als vWLC in EVE-NG ausführe.

Ich hab nicht jedes mal Lust meine Labor-Server-Farm hochzufahren um zu testen. Deshalb EVE-NG. Wnn es da läuft, wird es im Labor umgesetzt.

Der Geräuschpegel ist enorm.. aka Nexus Switch...

Nun zu meinem Problem:

Die Cloud ist verbunden mit einem Catalyst, an dem der LAP hängt.

Physischer Catalyst Switch:

interface GigabitEthernet0/0

description Trunk zu EVE-NG

switchport trunk encapsulation dot1q

switchport mode trunk

media-type rj45

negotiation auto

spanning-tree portfast edge

!

interface GigabitEthernet0/1

description LAP

switchport trunk encapsulation dot1q

switchport mode trunk

switchport trunk native vlan 10

media-type rj45

negotiation autovSwitch:

Switch#sh run

Building configuration...

Current configuration : 3394 bytes

!

! Last configuration change at 17:48:48 UTC Mon Dec 13 2021

!

version 15.2

service timestamps debug datetime msec

service timestamps log datetime msec

no service password-encryption

service compress-config

!

hostname Switch

!

boot-start-marker

boot-end-marker

!

!

!

no aaa new-model

!

!

!

!

!

!

!

!

ip cef

no ipv6 cef

!

!

!

spanning-tree mode pvst

spanning-tree extend system-id

!

vlan internal allocation policy ascending

!

!

!

!

!

!

!

!

!

!

!

!

!

!

interface GigabitEthernet0/0

switchport trunk encapsulation dot1q

switchport mode trunk

media-type rj45

negotiation auto

spanning-tree portfast edge

!

interface GigabitEthernet0/1

switchport trunk encapsulation dot1q

switchport mode trunk

media-type rj45

negotiation auto

!

interface GigabitEthernet0/2

switchport access vlan 10

switchport mode access

media-type rj45

negotiation auto

!

interface GigabitEthernet0/3

switchport access vlan 10

switchport mode access

media-type rj45

negotiation auto

!

interface GigabitEthernet1/0

switchport access vlan 30

switchport mode access

media-type rj45

negotiation auto

!

interface GigabitEthernet1/1

switchport access vlan 20

switchport mode access

media-type rj45

negotiation auto

!

interface GigabitEthernet1/2

media-type rj45

negotiation auto

!

interface GigabitEthernet1/3

media-type rj45

negotiation auto

!

interface Vlan10

ip address 172.16.16.10 255.255.255.0

!

ip forward-protocol nd

!

no ip http server

no ip http secure-server

!

!

!

!

!

!

control-plane

!

banner exec ^C

**************************************************************************

* IOSv is strictly limited to use for evaluation, demonstration and IOS *

* education. IOSv is provided as-is and is not supported by Cisco's *

* Technical Advisory Center. Any use or disclosure, in whole or in part, *

* of the IOSv Software or Documentation to any third party for any *

* purposes is expressly prohibited except as otherwise authorized by *

* Cisco in writing. *

**************************************************************************^C

banner incoming ^C

**************************************************************************

* IOSv is strictly limited to use for evaluation, demonstration and IOS *

* education. IOSv is provided as-is and is not supported by Cisco's *

* Technical Advisory Center. Any use or disclosure, in whole or in part, *

* of the IOSv Software or Documentation to any third party for any *

* purposes is expressly prohibited except as otherwise authorized by *

* Cisco in writing. *

**************************************************************************^C

banner login ^C

**************************************************************************

* IOSv is strictly limited to use for evaluation, demonstration and IOS *

* education. IOSv is provided as-is and is not supported by Cisco's *

* Technical Advisory Center. Any use or disclosure, in whole or in part, *

* of the IOSv Software or Documentation to any third party for any *

* purposes is expressly prohibited except as otherwise authorized by *

* Cisco in writing. *

**************************************************************************^C

!

line con 0

line aux 0

line vty 0 4

login

!

!

end

Switch#

Switch#sh ip int br

Interface IP-Address OK? Method Status Protocol

GigabitEthernet0/0 unassigned YES unset up up

GigabitEthernet0/1 unassigned YES unset up up

GigabitEthernet0/2 unassigned YES unset up up

GigabitEthernet0/3 unassigned YES unset up up

GigabitEthernet1/0 unassigned YES unset up up

GigabitEthernet1/1 unassigned YES unset up up

GigabitEthernet1/2 unassigned YES unset up up

GigabitEthernet1/3 unassigned YES unset up up

Vlan10 172.16.16.10 YES NVRAM up up

Switch#

Switch#sh cd neighbors

Capability Codes: R - Router, T - Trans Bridge, B - Source Route Bridge

S - Switch, H - Host, I - IGMP, r - Repeater, P - Phone,

D - Remote, C - CVTA, M - Two-port Mac Relay

Device ID Local Intrfce Holdtme Capability Platform Port ID

SWITCH2_WLC Gig 0/0 170 R S I WS-C3550- Fas 0/1

WLC01 Gig 0/1 145 H AIR-CTVM- Gig 0/0/1

Total cdp entries displayed : 2

Switch#

Switch#sh vlan

VLAN Name Status Ports

---- -------------------------------- --------- -------------------------------

1 default active Gi1/2, Gi1/3

10 VLAN10 active Gi0/2, Gi0/3

20 VLAN20 active Gi1/1

30 VLAN30 active Gi1/0

1002 fddi-default act/unsup

1003 token-ring-default act/unsup

1004 fddinet-default act/unsup

1005 trnet-default act/unsup

VLAN Type SAID MTU Parent RingNo BridgeNo Stp BrdgMode Trans1 Trans2

---- ----- ---------- ----- ------ ------ -------- ---- -------- ------ ------

1 enet 100001 1500 - - - - - 0 0

10 enet 100010 1500 - - - - - 0 0

20 enet 100020 1500 - - - - - 0 0

30 enet 100030 1500 - - - - - 0 0

1002 fddi 101002 1500 - - - - - 0 0

1003 tr 101003 1500 - - - - - 0 0

1004 fdnet 101004 1500 - - - ieee - 0 0

1005 trnet 101005 1500 - - - ibm - 0 0

Remote SPAN VLANs

------------------------------------------------------------------------------

Primary Secondary Type Ports

------- --------- ----------------- ------------------------------------------

Switch#Ja, die Vlan Config ist identisch mit der vom Physischem Switch

Es funktioniert ja auch alles. Kommunikation zwischen WLC, Server, Switch und vPC

Was leider nicht funktioniert ist, die Dynamische Vlan Zuweisung. Ich lande immer im Vlan 10

Vlan10: 172.16.16.0/24

Vlan20: 172.16.20.0/24

Vlan30: 172.16.30.0/24

Getestet mit PC und IPhone.

Verbindung zum NPS klappt und Zertifikat wird abgerufen und wird von mir bestätigt.

Am AD 2 Gruppen angelegt und 2 User

chris Gruppe vlan20

sabine Gruppe vlan 30

Mich wundert es total. Es sollte doch funktionieren wenn ich mich als chris anmelde, dass ich ins vlan 20 komme.

Geht leider nicht. Immer nur Vlan10

Ich hoffe ihr könnt mir dabei helfen.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1616404727

Url: https://administrator.de/forum/multi-vlan-mit-cisco-wlc-und-nps-1616404727.html

Ausgedruckt am: 03.08.2025 um 17:08 Uhr

20 Kommentare

Neuester Kommentar

Ja, das ist richtig denn der Switchport steht so ohne die dedizierte Native VLAN Angabe auf Native VLAN 1. Sprich alles was ungetagged ankommt dort wird ins VLAN 1 geforwardet wobei oben am WLC alles ins VLAN 10 geforwardet wird.

Dürfte vermutlich die Lösung sein...?!

Eine Frage bleibt noch:

Das ist einzig und allein nur dann erforderlich wenn du mit einem zentralen DHCP Server arbeitest und ein DHCP Relay mit ip helper address realisiert hast.

Ansonsten ist eine DHCP Server IP für alle Komponenten ziemlich Wumpe....aber egal.

Dürfte vermutlich die Lösung sein...?!

Eine Frage bleibt noch:

und in allen Vlan-Interfaces die DHCP-Server IP auf die IP vom physischen Switch gesetzt(172.16.16.1)

Warum muss man eine "DHCP Server" IP irgendwo konfigurieren ?? Eigentlich unsinnig.Das ist einzig und allein nur dann erforderlich wenn du mit einem zentralen DHCP Server arbeitest und ein DHCP Relay mit ip helper address realisiert hast.

Ansonsten ist eine DHCP Server IP für alle Komponenten ziemlich Wumpe....aber egal.

Ahh, OK dann betreibst du doch ein zentrales DHCP Server Konzept und arbeitest mit DHCP Relay. Das war aus der etwas kryptischen Beschreibung oben nicht so ganz ersichtlich auf den ersten Blick.

In dem Fall sind die Helper IP Adressen mit dem DHCP Server natürlich OK.

Ansonsten ist es Blödsinn, denn wozu muss man einem Endgerät das per DHCP arbeitet sagen wo sein DHCP Server ist ?! Wäre technischer Unsinn, denn DHCP basiert ja auf Broadcasting wo sowas völlig unnötig ist. Und zudem technisch ja auch gar nicht konfigurierbar ist. DHCP Server muss man nirgendwo konfigtechnisch angeben ! Geht ja auch gar nicht außer bei Relay.

Oder...

Du meinst was völlig Anderes und hast dich nur gedrückt aus falsch ?!

In dem Fall sind die Helper IP Adressen mit dem DHCP Server natürlich OK.

Ansonsten ist es Blödsinn, denn wozu muss man einem Endgerät das per DHCP arbeitet sagen wo sein DHCP Server ist ?! Wäre technischer Unsinn, denn DHCP basiert ja auf Broadcasting wo sowas völlig unnötig ist. Und zudem technisch ja auch gar nicht konfigurierbar ist. DHCP Server muss man nirgendwo konfigtechnisch angeben ! Geht ja auch gar nicht außer bei Relay.

Oder...

Du meinst was völlig Anderes und hast dich nur gedrückt aus falsch ?!

ch habe zurzeit einen zentralen DHCP der auf dem vSwitch läuft.

Das ist vermutlich das Verwirrende and deiner Beschreibung....Ein DHCP Server kann sowohl auf einem Switch laufen (der Switch selber spielt dann DHCP Server) oder aber ein DHCP Server kann AN an einem Switch arbeiten.

Ein himmelweiter Unterschied.

Da kein Switch der Welt aber als zentraler DHCP Server mit Relay areiten kann meinst du grammatikalisch sicher AM vSwitch, richtig ?

Wenn das der Fall ist musst du natürlich mit IP Helber Adressen an deinen VLAN IP Layer 3 Interfaces arbeiten damit die DHCP Broadcasts Requests aus den DHCPlosen IP Segmenten eben durch die Helper auf den zentralen DHCP Server geforwardet werden können.

Einfache Logik..

techexpert.tips/de/cisco-switch-de/dhcp-relais-auf-cisco-switch/

Der DHCP-Server auf dem vSwitch sendet sein Broadcast

Ein DHCP Server sendet niemals DHCP Broadcasts ! Das machen immer nur Clients !Besser also nochmal genau nachlesen und verstehen:

de.wikipedia.org/wiki/Dynamic_Host_Configuration_Protocol#Ablauf ...

Ein Client sendet den DHCP Broadcast also immer nur in seinem Netzwerk Segment indem er selber ist. Netzwerk Admins wissen das Broadcast Pakete Prinzip bedingt NICHT über Router Grenzen gehen. Es sei denn....der Router macht DHCP Relay...siehe oben !

Wenn auf dem Switch Vlan's erstellt wurden, sind die ja logisch von einander getrennt.

Absolut richtig !Heißt, Broadcast von Vlan20 bleibt in Vlan20 und geht nicht auf Vlan30 oder Vlan10 über. Richtig?

Aber sowas von richtig !! bekommt der eine IP vom 20er Pool vom DHCP, da ich ja auch ein vlan20-interface konfiguriert habe. Richtig?

JEINNur dann richtig wenn sich im VLAN 20 selber auch ein DHCP Server befindet der antworten kann. Ist dort keiner timed der DHCP Prozess aus und der Client gibt sich selber eine Zeroconf (ex APIPA) IP mit 169.254.x.y !

Befindet sich im Segment kein DHCP Server aber das L3 Interface hat eine DHCP Relay konfiguriert (ip helper adress) dann fprwardet das L3 Interface (vlanx Interface) diesen Broadcast als Unicast zum zentralen DHCP Server. Absender IP ist dann die L3 IP des Routers/Switches.

Wenn der zentrale DHCP Server einen entsprechenden Scope eingetragen hat antwortet er mit einem entsprechenden Lease. Fertisch...ganz einfaches Prinzip.

Würde er auch eine IP bekommen wenn ich kein vlan20 Interface hätte?

Ja natürlich...aber wie du oben siehst hängt es von 2 Faktoren ab:- Ist in dem Layer 2 Segment ein DHCP Server

- Wenn nein ist auf dem L3 Interface (Router) ein DHCP Relay konfiguriert

Einfache Logik !

Die Pools müssen ja auch irgendwie den Ports zugeordnet werden und das geht glaub ich nur, wenn vlan interfaces konfiguriert sind. Richtig?

Absolut richtig !! L3 IP Interfaces müssen vorhanden sein.Guckst du dazu auch HIER im Cisco Router Tutorial wo du das ganz genau sehen kannst am lokalen LAN Segment und am Gastnetz Segment !!

Wenn ich jetzt wollte...., muss ich "ip helper-address" definieren.

Bingo ! Der Kandidat hat 100 Punkte ! Alles kein Hexenwerk !

Ja, der vSwitch ist als DHCP-Server konfiguriert.

Ooops, welcher Hypervisor supportet denn sowas ???Oder... nutzt du den Cisco Catalyst vSwitch ?? Die onboard vSwitches der gängigen Hypervisoren supporten sowas nicht. Ebensowenig L3 Switching.

Der Cisco "vSwitch" ist quasi ein eigener Catalyst Switch in einer VM. Deshalb die Verwirrung weil man in erster Linie da immer an die bordeigenen vSwitches der Hypervisoren denkt...

OK, und Ja...mit dem Cisco Teil ist sowas dann natürlich möglich auch ohne IP Helper / Relay. Du musst da eh für jedes VLAN dann zwangsweise einen Pool anlegen. Die DHCP Vergabe funktioniert dann logischerweise auch ausschliesslich nur mit einem L3 vlan Interface auf dem Switch.

Deine DHCP Konfig hat noch einen fatalen Fehler, denn du musst zumindest die L3 Interface IP excluden andernfalls kommt es zu einer Doppelvergabe.

Ein

ip dhcp excluded-address 172.16.16.1 172.16.16.99

ip dhcp excluded-address 172.16.16.201 172.16.16.254

für jedes DHCP VLAN gibt dir dann immer den Pool von .100 bis .200 mit 100 Adressen frei OHNE das es da zu Überschneidungen mit Routern, NAS oder anderen Infrastruktur Komponenten kommt die ja statische IP Adressen nutzen und (meistens) die IPs ganz oben oder ganz unten im Prefix nutzen ! So bist du da also safe das es nicht zum Adress Chaos kommt.

Damit sollte die DHCP Adressvergabe dann sauber klappen.

Nebenbei zum Thema 8.8.8.8... Solch einen Unsinn machen heutzutage nichtmal mehr Dummies, denn jedermann weiss das Google (es ist ein Google DNS Server !) damit persönliche Internet Verhaltensprofile erstellt und diese mit Dritten weltweit vermarktet.

Verantwortungsvolle ITler und solche denen der Datenschutz etwas wert ist verwenden immer die lokalen DNS Server des jeweiligen Providers !

Und wer dennoch unbedingt meint DNS Server am anderen Ende der Welt benutzen zu müssen, nimmt dann zumindestens tunlichst welche mit besserem Datenschutz:

heise.de/newsticker/meldung/Quad9-Datenschutzfreundliche-Alterna ...

Esxi 7 und darauf läuft EVE-NG

Wenn du dort eine falsche IP bekommst ist das ein sicheres Indiz dafür das der bordeigene vSwitch des ESXi nicht richtig eingerichtet wurde am Port wo der virtuelle Catalyst Switch andockt.Das Mapping der Portgruppen (Tags) muss da natürlich mit dem des Catalysten übereinstimmen.

Zu 98% hast du da einen Konfig Fehler begangen.

Das hier illustriert den ESXi bordeigenen vSwitch ganz gut:

VLAN mit Cisco SG220, ESXIund Pfsense

Sophos Software Appliance UTM - VLAN - CISCO SG Series Switches

Wenn's das denn war bitte dann nicht vergessen den Thread auch zu schliessen !

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?

Da ich aber VM Ware Workstation nutze, fällt die Option flach.

Da ist eher wohl das Gegenteil der Fall. Mit dem einen klappt auch das andere. Hier findest du eine Lösung dafür:virtualizationhowto.com/2022/04/vmware-workstation-vlan-tagging- ...

Noch besser ist ein kleiner Rechner / MiniPC ala NUC mit dem kostenfreien Proxmox als Hypervisor. Da kannst du dann nach Herzenslust mit VLAN Tags jonglieren.

Pfsense in Proxmox als Router