NAS wird im Win 10 Netzwerk nicht erkannt, VLAN Tagging und Trunking

Hallo admins,

es liegt ein Netzwerk vor, das 18 Win 10 v1803 Home PCs beinhaltet und einen Zyxel NSA 325 v2 als Server nutzen.

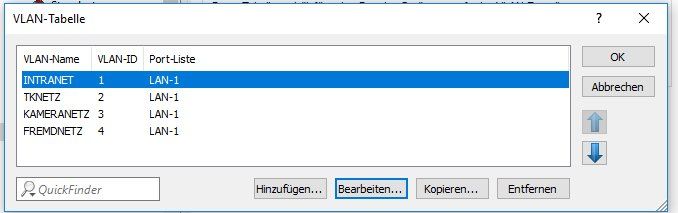

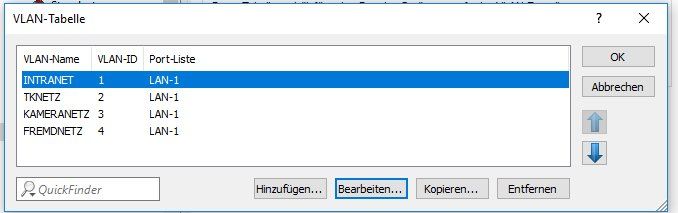

1) Die PCs sind in 5 VLANs unterteil. Alle PCs sollen auf einem LAN Drucker zugriff haben und alle bis auf 2 Rechner sollen auf ein [ftp://ftp2.zyxel.com/NSA325_v2/datasheet/NSA325%20v2_2.pdf NAS (Zyxel NSA 325 v2)] zugreifen.

Als Switch dient der Allied Telesyn AT-8350 GB - unterstützt IEEE 802.1Q (cnet.com/products/allied-telesis-at-8350gb-switch-48-ports-manag ..)

2) Muss ich bei den Netzwerkkarten VLAN Unterstützung aktivieren? (Prioriy & VLAN ist auf "enabled" unter Konfigurieren beim Netzwerkadapter)

3) Wo genau ist der Unterschied zwischen VLAN Tagging und Trunking? Wenn ich z.B den NAS so ins Netzwerk einbinden will, dass alle PCs (bis auf zwei) auf ihn zugreifen sollen, muss er an einem Trunking Port hängen? Und wie konfiguriere ich den?

Dann habe ich bei 2 Rechnern noch das Problem, dass ich den NAS nicht über

\\nas

in der Windows-Explorer Adressleiste aufrufen kann. Fehlermeldung erscheint - unbekannte Ressource. Bei allen anderen geht es. Die Netzwerkeinstellungen zürückgesetzt und mit allen anderen verglichen. SAMBA v1 ist aktiviert. Das NAS kann ohne weiteres angepingt werden und auch über den Browser ist das NAS aufrufbar. Bei einem PC habe ich mittlerweile aus Frust Win neu installiert (was nichts brachte)

Mit diesem HOWto wurde auch nichts erreicht. drwindows.de/windows-10-desktop/140439-windows-10-netzwerk-ohne- ...

Für Ideen wäre ich sehr dankbar.

Beste Grüße

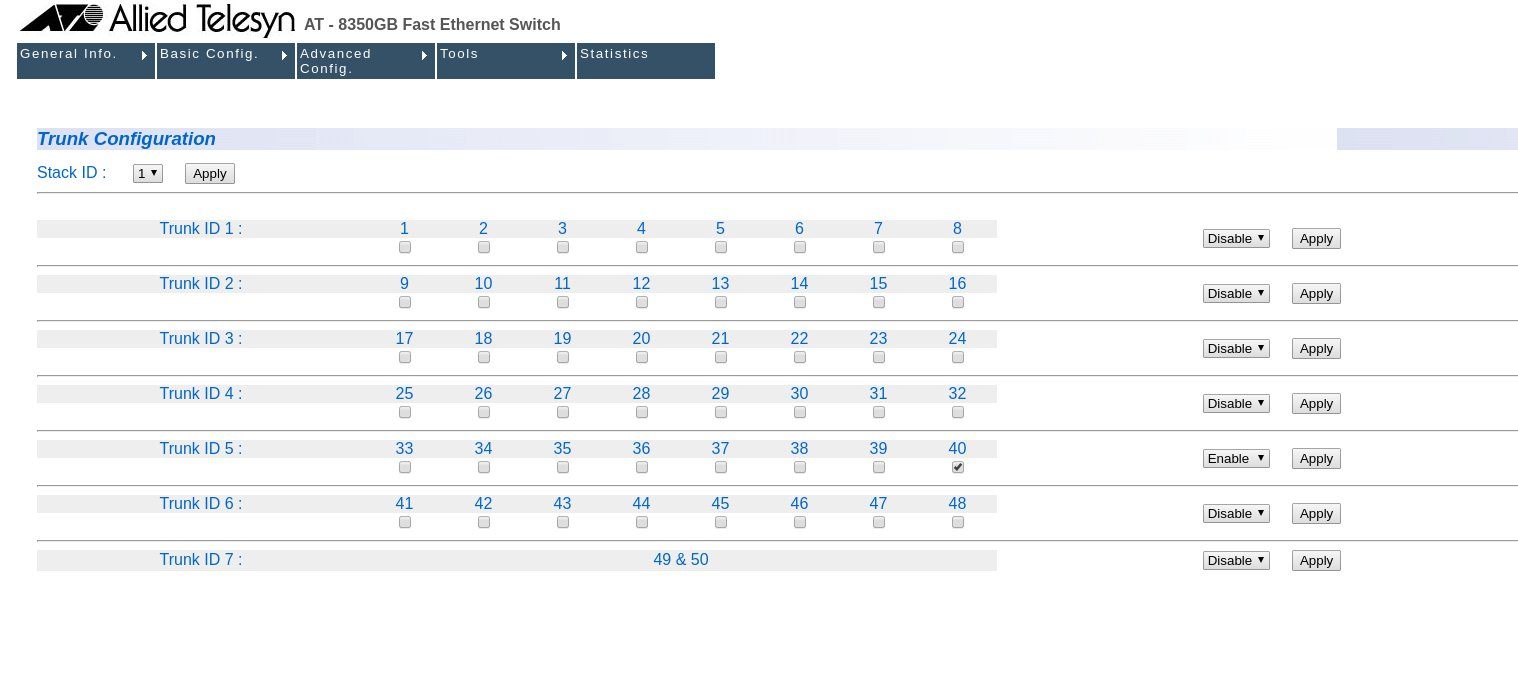

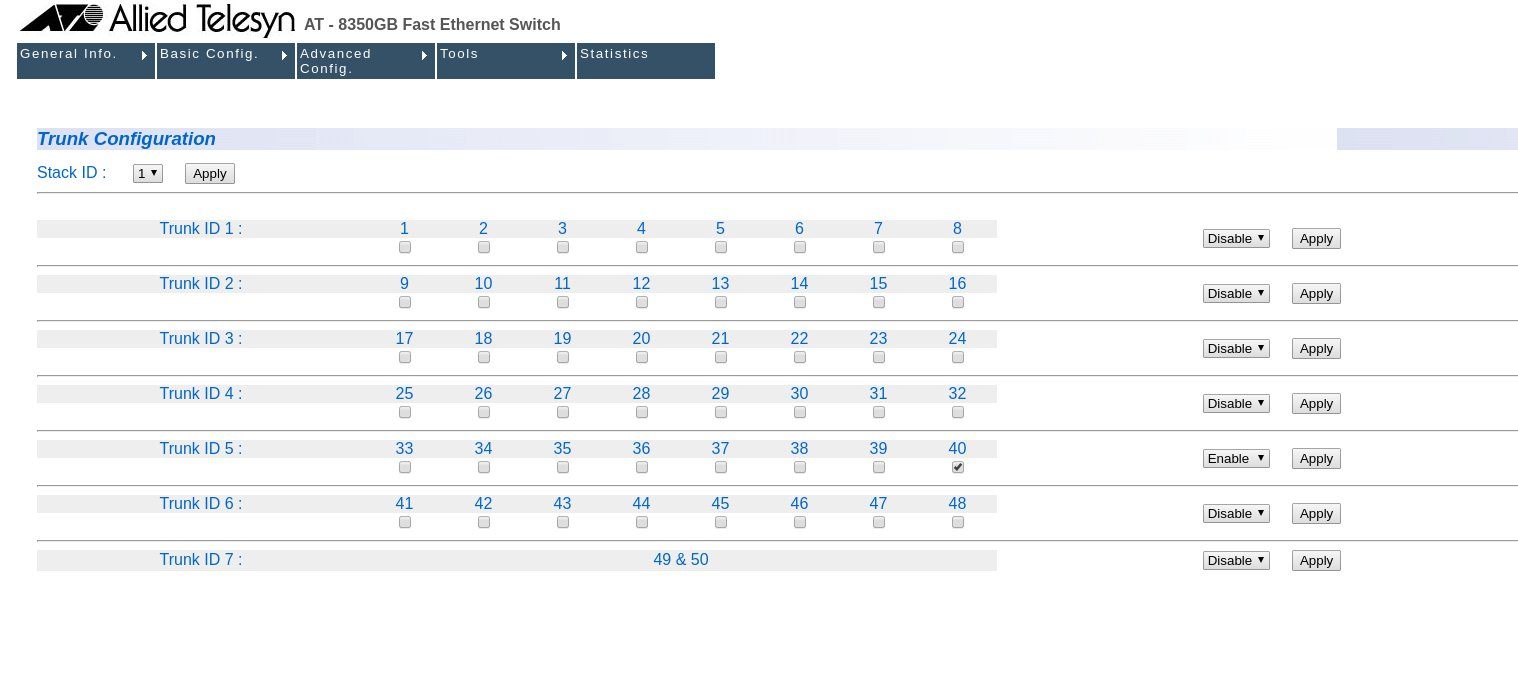

P.S.: Bei dem Switch sieht die Trunk config so aus (siehe Bild). Es gibt 5 VLANs. Wenn ich Port [1... 6] im Trunk ID 1 "enable", was kann ich mit damit machen? Oder anders herum, wenn ich die 6 Ports in einer Trunk ID aktiviere, muss ich dann einfach von jedem VLAN ein LAN Kabel auf diese Ports [1...5] schalten und den 6 Port für die NAS nutzen, damit aus allen VLANs auf das NAS zugegriffen werden kann? Ist dann 1) erfüllt?

es liegt ein Netzwerk vor, das 18 Win 10 v1803 Home PCs beinhaltet und einen Zyxel NSA 325 v2 als Server nutzen.

1) Die PCs sind in 5 VLANs unterteil. Alle PCs sollen auf einem LAN Drucker zugriff haben und alle bis auf 2 Rechner sollen auf ein [ftp://ftp2.zyxel.com/NSA325_v2/datasheet/NSA325%20v2_2.pdf NAS (Zyxel NSA 325 v2)] zugreifen.

Als Switch dient der Allied Telesyn AT-8350 GB - unterstützt IEEE 802.1Q (cnet.com/products/allied-telesis-at-8350gb-switch-48-ports-manag ..)

2) Muss ich bei den Netzwerkkarten VLAN Unterstützung aktivieren? (Prioriy & VLAN ist auf "enabled" unter Konfigurieren beim Netzwerkadapter)

3) Wo genau ist der Unterschied zwischen VLAN Tagging und Trunking? Wenn ich z.B den NAS so ins Netzwerk einbinden will, dass alle PCs (bis auf zwei) auf ihn zugreifen sollen, muss er an einem Trunking Port hängen? Und wie konfiguriere ich den?

Dann habe ich bei 2 Rechnern noch das Problem, dass ich den NAS nicht über

\\nas

in der Windows-Explorer Adressleiste aufrufen kann. Fehlermeldung erscheint - unbekannte Ressource. Bei allen anderen geht es. Die Netzwerkeinstellungen zürückgesetzt und mit allen anderen verglichen. SAMBA v1 ist aktiviert. Das NAS kann ohne weiteres angepingt werden und auch über den Browser ist das NAS aufrufbar. Bei einem PC habe ich mittlerweile aus Frust Win neu installiert (was nichts brachte)

Mit diesem HOWto wurde auch nichts erreicht. drwindows.de/windows-10-desktop/140439-windows-10-netzwerk-ohne- ...

Für Ideen wäre ich sehr dankbar.

Beste Grüße

P.S.: Bei dem Switch sieht die Trunk config so aus (siehe Bild). Es gibt 5 VLANs. Wenn ich Port [1... 6] im Trunk ID 1 "enable", was kann ich mit damit machen? Oder anders herum, wenn ich die 6 Ports in einer Trunk ID aktiviere, muss ich dann einfach von jedem VLAN ein LAN Kabel auf diese Ports [1...5] schalten und den 6 Port für die NAS nutzen, damit aus allen VLANs auf das NAS zugegriffen werden kann? Ist dann 1) erfüllt?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 379746

Url: https://administrator.de/forum/nas-wird-im-win-10-netzwerk-nicht-erkannt-vlan-tagging-und-trunking-379746.html

Ausgedruckt am: 27.07.2025 um 13:07 Uhr

8 Kommentare

Neuester Kommentar

Beim Switch wird aus den DSaten leider nicht klar ob das ein Layer 2 only VLAN Switch ist oder ein Layer 3 Switch der auch routen kann zw. den VLANs.

Gibts da auch ein aussagekräftiges Datenblatt zu ??

Wenn das ein reiner Layer 2 Switch ist gibt es keinerlei Kommunikation zwischen den VLANs, dann brauchst du einen Router oder Firewall dafür.

Das hiesige VLAN Tutorial erklärt dir die Grundlagen dazu:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Zu deinen Fragen:

2.)

Nein, das wäre Blödsinn. Endgeräte sind immer untagged als Member in einem VLAN.

3.)

Dazu musst du erstmal den Begriff "Trunking" genau klären, denn der ist in der Netzwerkwelt doppeldeutig !

Cisco Sprech = Trunk = Tagged Uplink, sprocj ein Link (meist Switch to Switch, der über den 802.1q VLAN Tag VLAN Information überträgt.

Rest der Netzwerk Welt = Trunk = Link Aggregation, sprich also das Bündeln mehrerer Links um die Bandbreite zu erhöhen.

Was also meinst du ?

Zum VLAN Tagging liest du dir am besten das o.a. Tutorial durch oder die VLAN Schnellschulung:

Heimnetzwerk Aufbauen oder auch wie wird ein Longshine LCS-GS8408 eingerichtet

oder die ausführliche Variante:

schulnetz.info/vlan-einstieg-was-ist-ein-vlan/

Also entweder statisch eintragen im Rechner:

XP-Home mit 2 Kabelgebundenen und WLAN PCs

oder einen kleinen Name Server betreiben:

heise.de/ct/ausgabe/2017-21-Privater-Nameserver-und-Adblocker-im ...

Hier findest du auch noch etwas Futter zu dem Thema:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Du schwadronierst im freien Fall ohne Sinn und Verstand... Siehe Kommentar vom Kollegen @certifiedit.net

Gibts da auch ein aussagekräftiges Datenblatt zu ??

Wenn das ein reiner Layer 2 Switch ist gibt es keinerlei Kommunikation zwischen den VLANs, dann brauchst du einen Router oder Firewall dafür.

Das hiesige VLAN Tutorial erklärt dir die Grundlagen dazu:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Zu deinen Fragen:

2.)

Nein, das wäre Blödsinn. Endgeräte sind immer untagged als Member in einem VLAN.

3.)

Dazu musst du erstmal den Begriff "Trunking" genau klären, denn der ist in der Netzwerkwelt doppeldeutig !

Cisco Sprech = Trunk = Tagged Uplink, sprocj ein Link (meist Switch to Switch, der über den 802.1q VLAN Tag VLAN Information überträgt.

Rest der Netzwerk Welt = Trunk = Link Aggregation, sprich also das Bündeln mehrerer Links um die Bandbreite zu erhöhen.

Was also meinst du ?

Zum VLAN Tagging liest du dir am besten das o.a. Tutorial durch oder die VLAN Schnellschulung:

Heimnetzwerk Aufbauen oder auch wie wird ein Longshine LCS-GS8408 eingerichtet

oder die ausführliche Variante:

schulnetz.info/vlan-einstieg-was-ist-ein-vlan/

Dann habe ich bei 2 Rechnern noch das Problem, dass ich den NAS nicht über

Dann ist das Naming Broadcast da nicht aktiv oder du routest zwischen den Segmenten wo dann prinzipienbedingt diese Broadcasts nicht übertragen werden.Also entweder statisch eintragen im Rechner:

XP-Home mit 2 Kabelgebundenen und WLAN PCs

oder einen kleinen Name Server betreiben:

heise.de/ct/ausgabe/2017-21-Privater-Nameserver-und-Adblocker-im ...

Mit diesem HOWto wurde auch nichts erreicht

Ist auch klar. Wenig zielführend...was kann ich mit damit machen? Oder anders herum

Bitte das VLAN Tutorial genau lesen...und verstehen !Hier findest du auch noch etwas Futter zu dem Thema:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Du schwadronierst im freien Fall ohne Sinn und Verstand... Siehe Kommentar vom Kollegen @certifiedit.net

Moin,

„Gruselig“

Das wird vermutlich dein Problem sein:

Die Fritzbox hat ja mit VLANs nichts am Hut, was mich annehmen lässt, dass du zwar vier VLANs hast, aber alle den selben IP-Bereich. Woher soll denn die Fritzbox wissen, in welches VLAN die Pakete nun gesendet werden sollen.

Das wäre so, als wenn du eine Garagenanlage mit 4 getrennten Toren hast. In jedem r Grage steht ein roter Golf und du sagst deinem Fahrer: nimm den roten Golf, heute.

Dabei die Frage: warum willst du vier rote Golfs (VLANs) haben, wenn am Ende eh alles das gleiche ist!?

Gruß

em-pie

Zitat von @pcproblemkeinproblem:

Es ist ein reiner Layer 2 Switch (Manual alliedtelesis.com/sites/default/files/8350gb_ig_b.pdf)

Die Fritzbox 7590 ist davor. und alle 4 LAN Ports gehen jeweils an ein VLAN am Switch.

Es ist ein reiner Layer 2 Switch (Manual alliedtelesis.com/sites/default/files/8350gb_ig_b.pdf)

Die Fritzbox 7590 ist davor. und alle 4 LAN Ports gehen jeweils an ein VLAN am Switch.

„Gruselig“

Das wird vermutlich dein Problem sein:

Die Fritzbox hat ja mit VLANs nichts am Hut, was mich annehmen lässt, dass du zwar vier VLANs hast, aber alle den selben IP-Bereich. Woher soll denn die Fritzbox wissen, in welches VLAN die Pakete nun gesendet werden sollen.

Das wäre so, als wenn du eine Garagenanlage mit 4 getrennten Toren hast. In jedem r Grage steht ein roter Golf und du sagst deinem Fahrer: nimm den roten Golf, heute.

Dabei die Frage: warum willst du vier rote Golfs (VLANs) haben, wenn am Ende eh alles das gleiche ist!?

Was bewirkt denn die Einstellung VLAN enabled bei den Netzwerkkarten? Ich dachte, die muss aktiv sein, damit die den erweiterten Frame mit der VLAN tag überhaupt interpretieren können...

Normalerweise brauchen die „normalen Server nichts mit VLANs anfangen, da die als untagged am Switch terminiert werden. Ist dein Server ein Hypervisor, müssen die Ports am Switch für die relevanten VLANs auf tagged gesetzt werden, um dann am vSwitch ebenfalls VLANs zur Verfügung zu haben.Wie Trunking bei diesem Switch benutzt wird, wurde mir aus der Anleitung bisher nicht klar...

Vielen Dank für die Infos.

Vielen Dank für die Infos.

Gruß

em-pie

Servus,

wie du dir das vorstellst, funktioniert es nicht. Die Fritzbox kann kein VLAN und wird es auch nicht können, wenn du vier Kabel von 4 Switchports an die 4 LAN-Buchsen der Fritze stöpselst. Verabschiede dich schnell von dem Gedanken.

Wenn du den Switch eh schon hast, wäre die günstigste Lösung, einen VLAN-fähigen Router (z.B. Lancom 1781 VA vergleichbares Gerät anderer Hersteller) zu verwenden bzw. zu beschaffen. Der Router kann für alle VLANs dann DNS und DHCP bereit stellen und ggf. auch die Brücke (dank eingebautem DSL-Modem) ins Internet schlagen.

Ich rate dir dringend, die von aqui verlinkten Artikel ausführlich zu studieren. Ansonsten bekommst du das nicht hin (und mit der Fritze schon gar nicht). Hier nochmal herzlichen Dank an aqui. Dank ihm hab ich als Laie das Thema VLAN zumindest so verstanden, das es nun reibungslos funktioniert und ich versuche es mal mit meinen ebenfalls laienhaften Kenntnissen zu beschreiben.

Ich kenne zwar den von dir genannten Switch nicht, aber die Einrichtung ist bei allen Herstellern ähnlich.

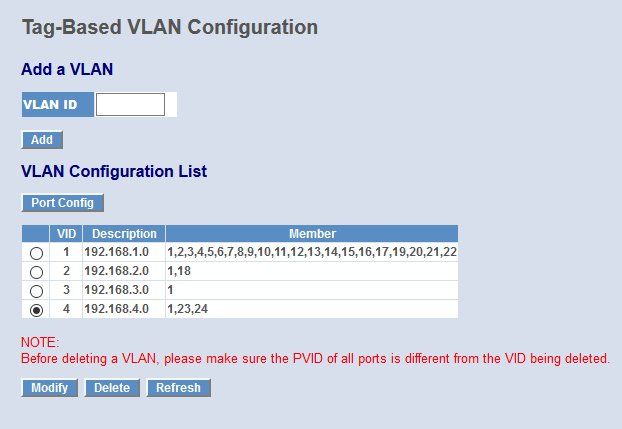

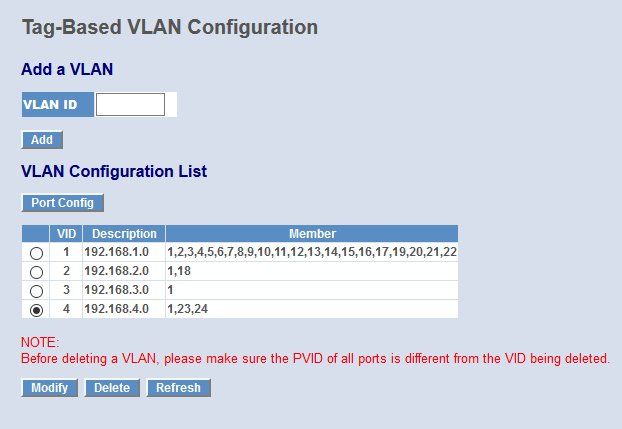

1. Du legst auf dem Switch (und natürlich auf dem Router) die VLANs an, z.B. 10, 20, 30, 40, 50. Dann legst du fest, welcher Switchport Mitglied eines bestimmten VLAN sein soll. In der Regel sind die Ports, an denen die Endgeräte angeschlossen, Mitglied EINES VLANs. An den Netzwerkkarten der PCs braucht du NICHTS einzustellen. Beispiel:

Du siehst hier, das der Port 1 Mitglied aller VLANs ist. Dieser Port geht in meinem Fall zu einem weiteren Switch, der "näher" am Router liegt. Dieser Port 1 könnte aber genauso ein "Uplink" zu einem Router sein. Am anderen Ende des Kabels, das in Port 1 steckt, also z.B. am Router, sind die gleichen Einstellungen zu setzen. Wenn der Switch am Port 1 Mitglied aller 4 VLANs ist, dann ist der Port am Router auch Mitglied aller 4 VLANs. Und diese Verbindung wird oft als "Trunk" bezeichnet, was nicht zu verwechseln ist mit Link Aggregation (Bündelung mehrerer physikalischer Leitungen zu einer logischen Leitung). Auf beiden Seiten (Switch und Router) sollen dann nur getaggte Pakete befördert werden.

Siehe hier:

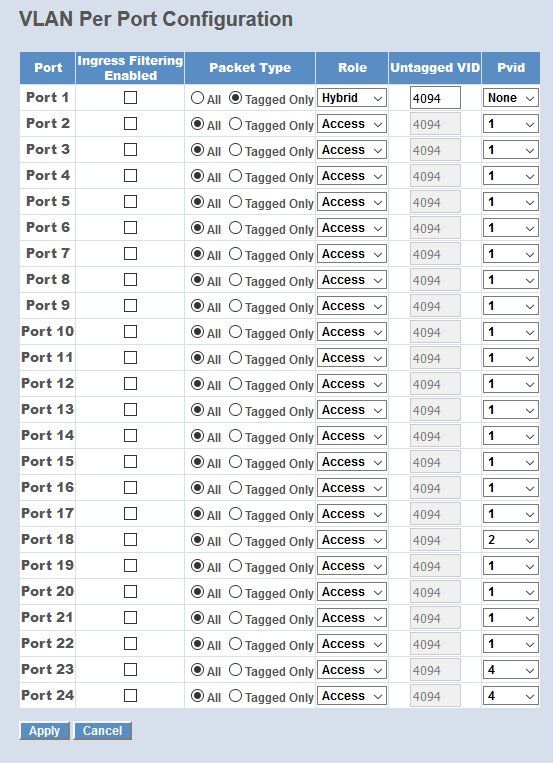

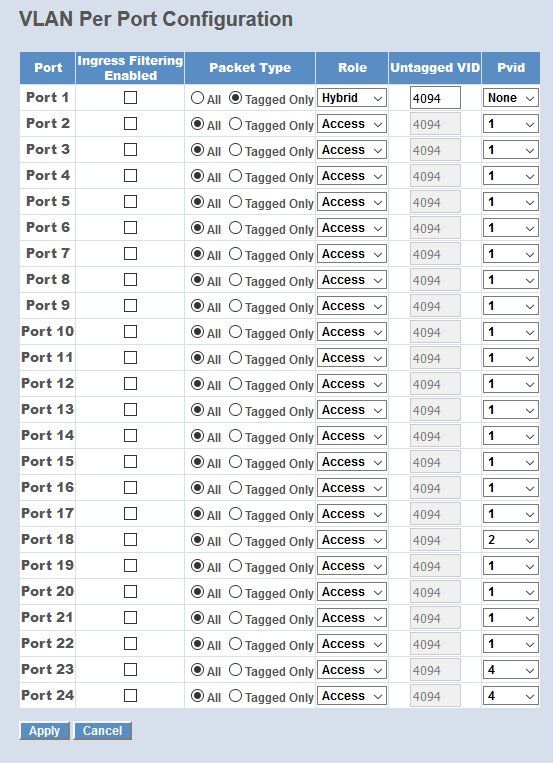

Lass dich oben im Bild bei Port 1 nicht von dem Wort "Hybrid" irritieren. Das könnte auch "Trunk" sein.

Alle Ports, deren Verkabelung zu Endgeräten (Drucker, PCs, NAS etc.) führen, erhalten eine der VLAN-Mitgliedschaft entsprechende PVID.

Das ist quasi das Schildchen mit dem Absender-VLAN, das ein Paket erhält, wenn es vom PC kommend am Switch eintrifft. Wenn dann die Antwort von der "Gegenstelle" kommt, entfernt der Switch das Schildchen wieder in dem Moment, wo es über diesen Port den Switch in Richtung PC verlässt.

Deshalb ist es auch logisch, das der "Uplink" oder "Trunkport" zum Router tagged only sein muss und KEINE PVID erhält. Das Paket hat sein Schildchen ja bereits am Switchport des Endgerätes erhalten. Würde auch keinen Sinn machen, bei einem Brief unterwegs die Postleitzahl zu ändern. Hier gehen z.B. alle 4 VLANs über einen Port vom Switch zu einem Port am Router.

Das ist natürlich eine Engstelle, durch die aber nur Verkehr ins Internet und Verkehr zwischen den einzelnen VLANs hindurch muss. Daten zwischen

Mitgliedern des gleichen VLAN verlassen bei einem Layer2-Switch den Switch nicht Richtung Router. Möglich wäre auch, am Switch und am Router jeweils einen Port je VLAN zu belegen und eine entsprechende Anzahl Kabel zwischen den Geräten zu ziehen. Dann wäre jeder "Uplink" oder nennen wir es mal "Trunkport" nur Mitglied eines VLAN und du hättest bei 4 VLAN 4 Kabel vom Switch zum Router. Die dritte Möglichkeit wäre noch, auf 2 oder mehr Ports eine Link-Aggregation einzurichten, also zwei oder mehr Leitungen so zu bündeln, das Switch und Router es als eine Leitung ansehen. Erhöht natürlich die Bandbreite. All das kann die Fritzbox aber NICHT.

Am Router (nein, nicht die Fritte) kannst du dann die Netze, meinetwegen 192.168.1.0/24 bis 192.168.4.0/24 (@aqui: Bitte nichts nach mir werfen)

anlegen, die DHCP-Server-Funktion aktivieren, die Adressbereiche je Netz vergeben und den DNS-Server aktivieren. Vom WAN-Port gehts dann

entweder auf die Fritte (ja, du kannst sie verwenden), die als reines DSL-Modem arbeitet oder je nach Router und ob der ein DSL-Modem eingebaut hat, direkt auf den Splitter.

Bei den Lancom-Routern können die Netze untereinander erstmal nicht kommunizieren, bis du in der Firewall eine entsprechende Regel erstellt hast. Zu anderen Herstellern kann ich da nichts sagen. Aber du könntest dann die 2 PCs, die nicht mit dem NAS dürfen, in ein separates VLAN setzen.

BTW...das Zyxel NSA 325 v2 ist ja wohl eher ein NAS als ein Server. Ich gehe jetzt mal davon aus, das du keinen Windows-Server als DC im Netzwerk hast, was mit Windows Home auch nicht ginge.

So...jetzt dürfen die Profis wieder auf mich armen Anfänger losgehen, weil ich vermutlich wieder etwas Halbwissen verbreitet habe. Falls ich es

richtig erklärt habe, würde es mich um so mehr (weil dann verstanden) freuen.

Gruß Arno

wie du dir das vorstellst, funktioniert es nicht. Die Fritzbox kann kein VLAN und wird es auch nicht können, wenn du vier Kabel von 4 Switchports an die 4 LAN-Buchsen der Fritze stöpselst. Verabschiede dich schnell von dem Gedanken.

Wenn du den Switch eh schon hast, wäre die günstigste Lösung, einen VLAN-fähigen Router (z.B. Lancom 1781 VA vergleichbares Gerät anderer Hersteller) zu verwenden bzw. zu beschaffen. Der Router kann für alle VLANs dann DNS und DHCP bereit stellen und ggf. auch die Brücke (dank eingebautem DSL-Modem) ins Internet schlagen.

Ich rate dir dringend, die von aqui verlinkten Artikel ausführlich zu studieren. Ansonsten bekommst du das nicht hin (und mit der Fritze schon gar nicht). Hier nochmal herzlichen Dank an aqui. Dank ihm hab ich als Laie das Thema VLAN zumindest so verstanden, das es nun reibungslos funktioniert und ich versuche es mal mit meinen ebenfalls laienhaften Kenntnissen zu beschreiben.

Ich kenne zwar den von dir genannten Switch nicht, aber die Einrichtung ist bei allen Herstellern ähnlich.

1. Du legst auf dem Switch (und natürlich auf dem Router) die VLANs an, z.B. 10, 20, 30, 40, 50. Dann legst du fest, welcher Switchport Mitglied eines bestimmten VLAN sein soll. In der Regel sind die Ports, an denen die Endgeräte angeschlossen, Mitglied EINES VLANs. An den Netzwerkkarten der PCs braucht du NICHTS einzustellen. Beispiel:

Du siehst hier, das der Port 1 Mitglied aller VLANs ist. Dieser Port geht in meinem Fall zu einem weiteren Switch, der "näher" am Router liegt. Dieser Port 1 könnte aber genauso ein "Uplink" zu einem Router sein. Am anderen Ende des Kabels, das in Port 1 steckt, also z.B. am Router, sind die gleichen Einstellungen zu setzen. Wenn der Switch am Port 1 Mitglied aller 4 VLANs ist, dann ist der Port am Router auch Mitglied aller 4 VLANs. Und diese Verbindung wird oft als "Trunk" bezeichnet, was nicht zu verwechseln ist mit Link Aggregation (Bündelung mehrerer physikalischer Leitungen zu einer logischen Leitung). Auf beiden Seiten (Switch und Router) sollen dann nur getaggte Pakete befördert werden.

Siehe hier:

Lass dich oben im Bild bei Port 1 nicht von dem Wort "Hybrid" irritieren. Das könnte auch "Trunk" sein.

Alle Ports, deren Verkabelung zu Endgeräten (Drucker, PCs, NAS etc.) führen, erhalten eine der VLAN-Mitgliedschaft entsprechende PVID.

Das ist quasi das Schildchen mit dem Absender-VLAN, das ein Paket erhält, wenn es vom PC kommend am Switch eintrifft. Wenn dann die Antwort von der "Gegenstelle" kommt, entfernt der Switch das Schildchen wieder in dem Moment, wo es über diesen Port den Switch in Richtung PC verlässt.

Deshalb ist es auch logisch, das der "Uplink" oder "Trunkport" zum Router tagged only sein muss und KEINE PVID erhält. Das Paket hat sein Schildchen ja bereits am Switchport des Endgerätes erhalten. Würde auch keinen Sinn machen, bei einem Brief unterwegs die Postleitzahl zu ändern. Hier gehen z.B. alle 4 VLANs über einen Port vom Switch zu einem Port am Router.

Das ist natürlich eine Engstelle, durch die aber nur Verkehr ins Internet und Verkehr zwischen den einzelnen VLANs hindurch muss. Daten zwischen

Mitgliedern des gleichen VLAN verlassen bei einem Layer2-Switch den Switch nicht Richtung Router. Möglich wäre auch, am Switch und am Router jeweils einen Port je VLAN zu belegen und eine entsprechende Anzahl Kabel zwischen den Geräten zu ziehen. Dann wäre jeder "Uplink" oder nennen wir es mal "Trunkport" nur Mitglied eines VLAN und du hättest bei 4 VLAN 4 Kabel vom Switch zum Router. Die dritte Möglichkeit wäre noch, auf 2 oder mehr Ports eine Link-Aggregation einzurichten, also zwei oder mehr Leitungen so zu bündeln, das Switch und Router es als eine Leitung ansehen. Erhöht natürlich die Bandbreite. All das kann die Fritzbox aber NICHT.

Am Router (nein, nicht die Fritte) kannst du dann die Netze, meinetwegen 192.168.1.0/24 bis 192.168.4.0/24 (@aqui: Bitte nichts nach mir werfen)

anlegen, die DHCP-Server-Funktion aktivieren, die Adressbereiche je Netz vergeben und den DNS-Server aktivieren. Vom WAN-Port gehts dann

entweder auf die Fritte (ja, du kannst sie verwenden), die als reines DSL-Modem arbeitet oder je nach Router und ob der ein DSL-Modem eingebaut hat, direkt auf den Splitter.

Bei den Lancom-Routern können die Netze untereinander erstmal nicht kommunizieren, bis du in der Firewall eine entsprechende Regel erstellt hast. Zu anderen Herstellern kann ich da nichts sagen. Aber du könntest dann die 2 PCs, die nicht mit dem NAS dürfen, in ein separates VLAN setzen.

BTW...das Zyxel NSA 325 v2 ist ja wohl eher ein NAS als ein Server. Ich gehe jetzt mal davon aus, das du keinen Windows-Server als DC im Netzwerk hast, was mit Windows Home auch nicht ginge.

So...jetzt dürfen die Profis wieder auf mich armen Anfänger losgehen, weil ich vermutlich wieder etwas Halbwissen verbreitet habe. Falls ich es

richtig erklärt habe, würde es mich um so mehr (weil dann verstanden) freuen.

Gruß Arno

Ich dachte, dass die meisten "teureren" Consumerrouter auch layer 3 switch sind. Schade.

Nicht denken sondern nachdenken ! Es ist nicht der Fall...das Wort "Consumer" sagt da schon alles. Da ist keinerlei Luxus dabei, denn das zahlt der gemeine Blödmarkt Kunde (Consumer) nicht ! Und... damit natürlich auch keinerlei L3.