Netzwerk Gebäudeübergreifend strukturieren

Hallo zusammen,

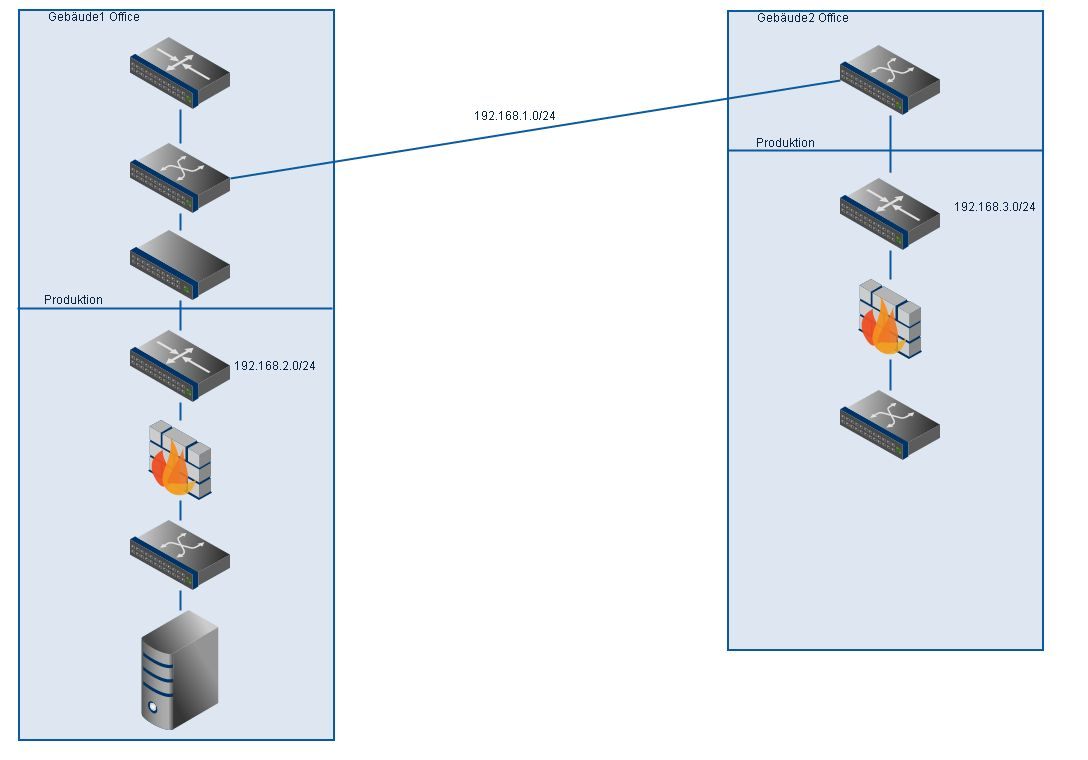

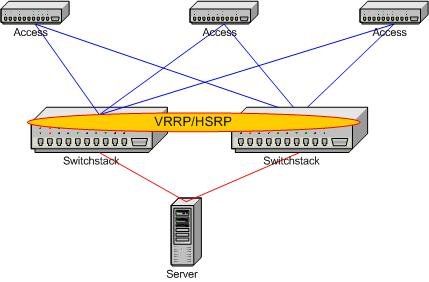

nachfolgend die Ausgangssituation als Netzwerkdiagramm:

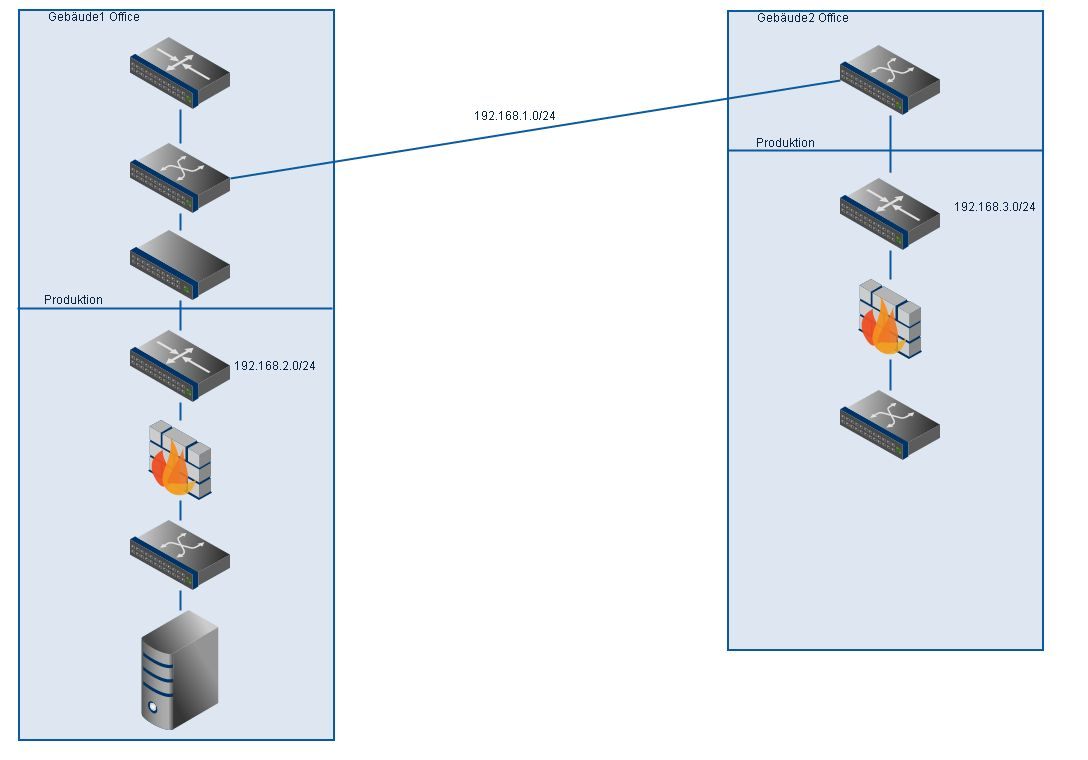

Gewünscht ist nun ein weiteres Productions-Subnetz, dass zur Betriebs- und Maschinendatenerfassung dienen soll. Der Server soll vom Office sowie vom Productionsnetzwerk erreichbar sein. Die Clients untereinander (Office <-> Production) sollen NICHT kommunizieren können. Die Clients aus den beiden Productionsnetzwerken jedoch schon! Gedacht war das ganze über Multihoming mit zwei NICs im Server, eine im Office-Netz und eine im Productionsnetz. Das Problem ist nun das Gebäudeübergreifend zu lösen, Multihoming fällt also flach. Hier habe ich mir den Einsatz von Firewalls vorgestellt, die die Kommunikation auf den Server beschränken: Zufriedenstellen tut mich die Lösung aber nicht. :-S Der Core-Switch ist der einzige VLAN-Fähige Switch. Die Netzwerke sollen jedoch Hardwaretechnisch unabhängig voneinander administrierbar sein, da dies durch unterschiedliche Personen erfolgt. Daher ist eine reine VLAN-Lösung mit Komponenten die für beide Netzwerke zuständig sind so nicht gewünscht.

Zufriedenstellen tut mich die Lösung aber nicht. :-S Der Core-Switch ist der einzige VLAN-Fähige Switch. Die Netzwerke sollen jedoch Hardwaretechnisch unabhängig voneinander administrierbar sein, da dies durch unterschiedliche Personen erfolgt. Daher ist eine reine VLAN-Lösung mit Komponenten die für beide Netzwerke zuständig sind so nicht gewünscht.

Hat jemand von euch eine Idee wie das ganze geschickter gelöst werden kann? Mir fällt leider keine andere Kostengünstige Lösung ein, ausser ein zweites Kabel zum Gebäude2 zu ziehen.

Freue mich auf Antworten.

nachfolgend die Ausgangssituation als Netzwerkdiagramm:

Gewünscht ist nun ein weiteres Productions-Subnetz, dass zur Betriebs- und Maschinendatenerfassung dienen soll. Der Server soll vom Office sowie vom Productionsnetzwerk erreichbar sein. Die Clients untereinander (Office <-> Production) sollen NICHT kommunizieren können. Die Clients aus den beiden Productionsnetzwerken jedoch schon! Gedacht war das ganze über Multihoming mit zwei NICs im Server, eine im Office-Netz und eine im Productionsnetz. Das Problem ist nun das Gebäudeübergreifend zu lösen, Multihoming fällt also flach. Hier habe ich mir den Einsatz von Firewalls vorgestellt, die die Kommunikation auf den Server beschränken:

Hat jemand von euch eine Idee wie das ganze geschickter gelöst werden kann? Mir fällt leider keine andere Kostengünstige Lösung ein, ausser ein zweites Kabel zum Gebäude2 zu ziehen.

Freue mich auf Antworten.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 222190

Url: https://administrator.de/forum/netzwerk-gebaeudeuebergreifend-strukturieren-222190.html

Ausgedruckt am: 17.07.2025 um 02:07 Uhr

18 Kommentare

Neuester Kommentar

Zitat von @Pannas:

Wenn du die Productionsnetzwerke meinst, ist das Problem,

dass wir keine zweite Leitung ziehen möchten wenn nicht notwendig (aus Kostengründen) und das Gebäude ebenfalls am

Office-Netz hängt.

Wenn du die Productionsnetzwerke meinst, ist das Problem,

dass wir keine zweite Leitung ziehen möchten wenn nicht notwendig (aus Kostengründen) und das Gebäude ebenfalls am

Office-Netz hängt.

Ihr habe nur eine Leitung? Was macht Ihr, wenn da mal eine Maus dran knabbert? Normalerweise legt man da mindestens zwei Leitungen zwecks Ausfallsicherheit, wenn man so etwas plant

Aber Du könntest auch eine "virtuelle" Leitung zwischen den Production-Netzen legen per VPN. Ob IPSEC oderSSL ist vermutlich unerheblich. Sofern Du ordentliche Firewall zwischen den jeweiligen Produktiv- und Office-Netzen hast, solle das eine Sache von Minuten sein.

lks

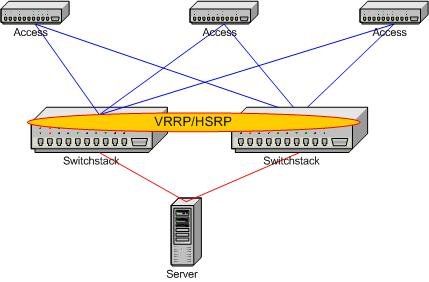

Ein klassisches Switch Design sähe so aus:

Wobei das Stacking der 2 Core Switches (idealerweise L3 Switches) auch 2 separates im HA Design sein können. Letzteres wird aber heute zunehmend durch sog. "horizontal stacking" ersetzt, da es erhebliche technische Vorteile gegenüber 2 separaten Core Switches hat.

Damit hättest du dann ein HA Szenario und eine vollständige Redundanz wie es für Firmennetz heutzutage durchweg üblich ist. Wenn du nur ein einziges Faserpaar oder Cu Leitung für die Gebäudeanbindung hast wird daraus natürlich nichts. Die generelle Frage ist dann ob du das nachrüsten kannst oder nicht.

Wenn nicht muss man, sofern Redundanz überhaupt erwünscht und erforderlich ist, dann andere Techniken nutzen die oben schon angesprochen sind um ein Minimalmaß an Redundanz zu bekommen.

Wie gesagt…nur sofern das überhaupt gewünscht und erforderlich ist.

Wobei das Stacking der 2 Core Switches (idealerweise L3 Switches) auch 2 separates im HA Design sein können. Letzteres wird aber heute zunehmend durch sog. "horizontal stacking" ersetzt, da es erhebliche technische Vorteile gegenüber 2 separaten Core Switches hat.

Damit hättest du dann ein HA Szenario und eine vollständige Redundanz wie es für Firmennetz heutzutage durchweg üblich ist. Wenn du nur ein einziges Faserpaar oder Cu Leitung für die Gebäudeanbindung hast wird daraus natürlich nichts. Die generelle Frage ist dann ob du das nachrüsten kannst oder nicht.

Wenn nicht muss man, sofern Redundanz überhaupt erwünscht und erforderlich ist, dann andere Techniken nutzen die oben schon angesprochen sind um ein Minimalmaß an Redundanz zu bekommen.

Wie gesagt…nur sofern das überhaupt gewünscht und erforderlich ist.

Ahhh…ok, sorry. Gut, das ist bei deinem bestehenden Design ja dann recht einfach !

Du hast ja, so wie es nach deiner Zeichnung oben aussieht, ein L3 Switch (Routing Switch) im Gebäude 1 in Betrieb, da du ja von da auf verschiedene IP Segmente segmentierst.

Was du dann machst ist schlicht und einfach auf dem L3 Switch ein weiteres VLAN zu erzeugen und das neue Produktionsnetz da in das VLAN anzuhängen. Fertig ist der Lack…

Für das Blocking zum Firmennetz setzt du auf dem L3 Switch dann ganz einfach eine L3 IP Accessliste auf am Switchport.

Eine Sache von 3 Minuten und dann sollte das laufen. Ein simpler Netzwerk Klassiker…

Falls du mehr Trennung als eine simple IP Accessliste benötigst, kommst du um eine kleine Firewall nicht drumrum wie z.B. diese hier:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Du hast ja, so wie es nach deiner Zeichnung oben aussieht, ein L3 Switch (Routing Switch) im Gebäude 1 in Betrieb, da du ja von da auf verschiedene IP Segmente segmentierst.

Was du dann machst ist schlicht und einfach auf dem L3 Switch ein weiteres VLAN zu erzeugen und das neue Produktionsnetz da in das VLAN anzuhängen. Fertig ist der Lack…

Für das Blocking zum Firmennetz setzt du auf dem L3 Switch dann ganz einfach eine L3 IP Accessliste auf am Switchport.

Eine Sache von 3 Minuten und dann sollte das laufen. Ein simpler Netzwerk Klassiker…

Falls du mehr Trennung als eine simple IP Accessliste benötigst, kommst du um eine kleine Firewall nicht drumrum wie z.B. diese hier:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Nach deiner Zeichnugn hast du mehr als einen Router oder L3 Switch.

Wenn du den Dingen/Geräten Namen gibst, wie SW11 (Gebäude1) oder SW21 (Gebäude2), dann kann man sich schon mal was vorstellen.

Aber selbst mit managebaren L2 Switchen solltest du deine Anforderugen umsetzen können. Dann reicht auch ein L3 Switch und ein Internetrouter. Und für die Zugriffskontrolle hast du Firewalls und den L3-Switch.

Momentan und nach deinen Beschreibungen sieht es so aus, als ob du drei IP-Segmente in ein und dem selben Subnetz betreibst.

Entweder gehören die zusammen oder nicht.

Aber es gibt Hardware, der kann man eingeschränkte Administrationsrechte geben. Damit können unterschiedliche Personen unterschiedliche Dinge erledigen ohne das Gesamtnetz zu blockieren. Für so was braucht man natürlich auch die HW-Infos und deren Firmwarestände.

Gruß

Netman

Wenn du den Dingen/Geräten Namen gibst, wie SW11 (Gebäude1) oder SW21 (Gebäude2), dann kann man sich schon mal was vorstellen.

Aber selbst mit managebaren L2 Switchen solltest du deine Anforderugen umsetzen können. Dann reicht auch ein L3 Switch und ein Internetrouter. Und für die Zugriffskontrolle hast du Firewalls und den L3-Switch.

Momentan und nach deinen Beschreibungen sieht es so aus, als ob du drei IP-Segmente in ein und dem selben Subnetz betreibst.

Die Netzwerke sollen jedoch Hardwaretechnisch unabhängig voneinander administrierbar sein, da dies durch unterschiedliche Personen erfolgt.

Der Satz macht mich stutzig.Entweder gehören die zusammen oder nicht.

Aber es gibt Hardware, der kann man eingeschränkte Administrationsrechte geben. Damit können unterschiedliche Personen unterschiedliche Dinge erledigen ohne das Gesamtnetz zu blockieren. Für so was braucht man natürlich auch die HW-Infos und deren Firmwarestände.

Gruß

Netman

Moin,

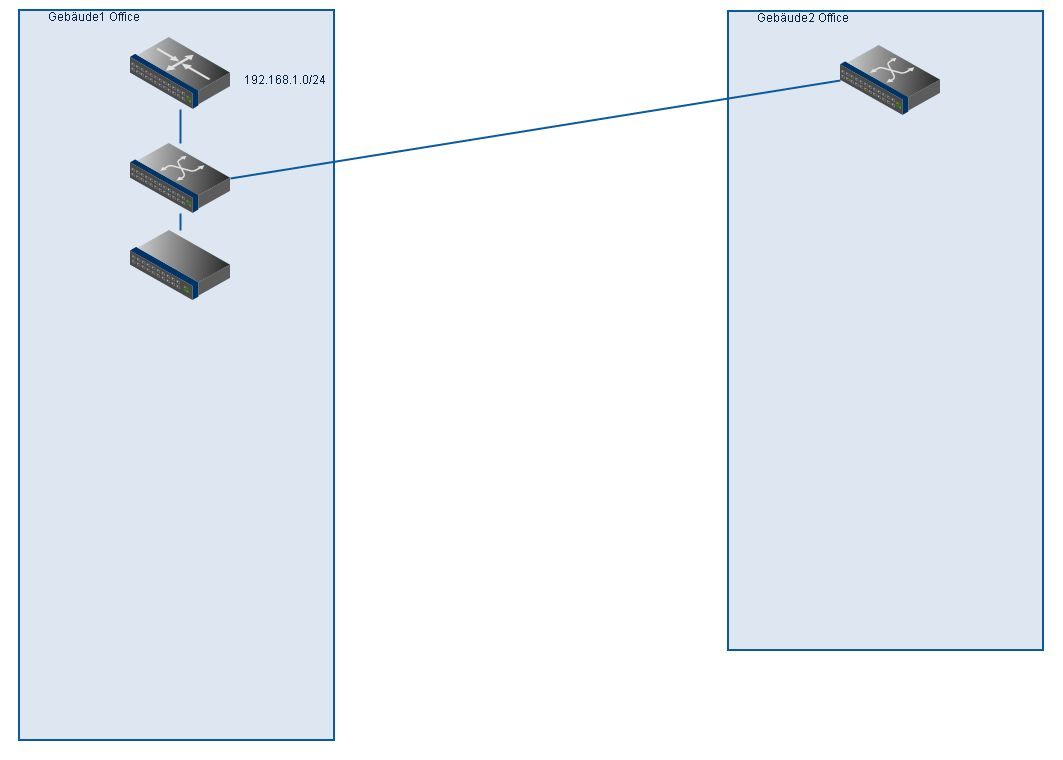

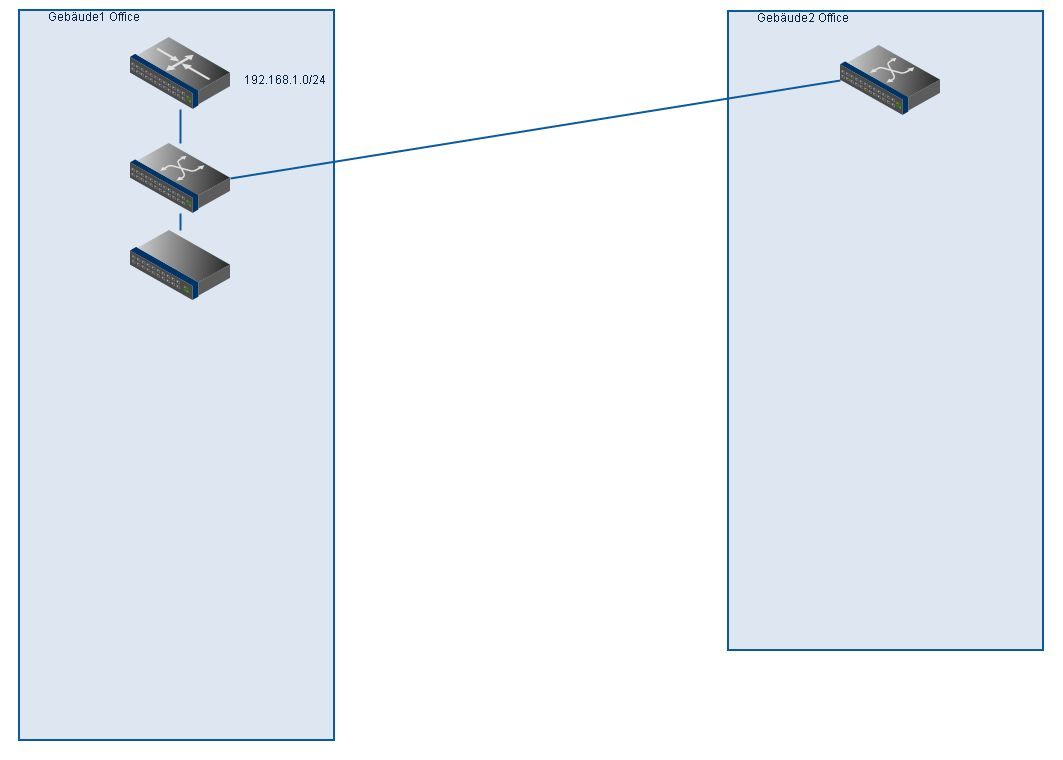

laß mich das mal in meine Worte fassen, vielleicht reden wir dann vom selben Netzwerk:

Ist das so korrekt?

Wenn ja:

Wenn nein:

Dann erläutere mal die einzelnen switche und Firewalls in den jeweiligen Produktionsnetzen. (bezeichnungenund Netze hinschreiben).

lks

laß mich das mal in meine Worte fassen, vielleicht reden wir dann vom selben Netzwerk:

- Du hast ein gebäudeübergreifendes Netz für das Office 192.168.1.0/24

- Du hast das linke Produktionsnetz 192.168.2.0/24, das üeb eine Firewall an 192.168.1.0/24 hängt

- Du hast das rechte Produktionsnetz 192.168.3.0/24, daß auch über eine eigene Firewall an 192.168.1.0/24 allerdings im anderen gebäude hängt.

Ist das so korrekt?

Wenn ja:

- Dann ist die Zeichnung mßverständlich

- Du vernindest einfach die beiden Firewall per VPN und regelst durch einer dieser beiden, wwer wohin zugreifen darf.

- die andere Firewall letet den traffic einfach nur zur anderen weiter.

Wenn nein:

Dann erläutere mal die einzelnen switche und Firewalls in den jeweiligen Produktionsnetzen. (bezeichnungenund Netze hinschreiben).

lks

Zitat von @Pannas:

Das mindert zwar den Administrations nicht aber den Hardware-Aufwand. Die HW-Firewalls/Router sind leider nicht so günstig

und das Budget nicht so groß. Hinzu kämen ja auch noch mindestens die Switche.

Das mindert zwar den Administrations nicht aber den Hardware-Aufwand. Die HW-Firewalls/Router sind leider nicht so günstig

und das Budget nicht so groß. Hinzu kämen ja auch noch mindestens die Switche.

Dem Menschen kann abgeholfen werden:

Preiswerte, VPN fähige Firewall im Eigenbau oder Fertiggerät

Bei den switchen sparen lohnt nicht.

lks

Nachtrag:

Man köntne die Firewalls sogar so konfigueiren, daß nur die Kommunikation zwischen den Produktivnetzen üebr das VPn geht udn ansonsten über identische Regeln auf beiden die Kommunikation zu dem Büronetz und ins Internet regeln. Damit würde man vermeiden, daß Pakete mehrmals die Verbindung zwischen den beiden Gebäuden durchlaufen müssen.

Ja, das macht Sinn gerade auch wenn man so gut ausgestattet ist wie du mit einem L3 Core Switch der einem dieses Segmentieren sehr leicht macht.

Eben durch diese VLAN Segmentierung behälst du die Performance im netz und kannst zudem über Accesslisten auch granular steuern wer wohin darf. Es ist also der richtige Weg ein Netzwerk zu skalieren !

Eben durch diese VLAN Segmentierung behälst du die Performance im netz und kannst zudem über Accesslisten auch granular steuern wer wohin darf. Es ist also der richtige Weg ein Netzwerk zu skalieren !

Zitat von @Pannas:

danke für den Link. Wenn ich mir das alles so recht überlege ist ein VLAN vielleicht doch die Vernünftigere, wenn

auch in dem Fall nicht optimale, Lösung. So brauch man nicht jedes mal ein neues Subnetz, extra Hardware und (DHCP,

..)-Relais wenn eine neue Halle dazu kommt.

danke für den Link. Wenn ich mir das alles so recht überlege ist ein VLAN vielleicht doch die Vernünftigere, wenn

auch in dem Fall nicht optimale, Lösung. So brauch man nicht jedes mal ein neues Subnetz, extra Hardware und (DHCP,

..)-Relais wenn eine neue Halle dazu kommt.

Für Dich wären VLANs schon die richtige Lösung. Insbesondere, wenn man dafür ordendtliche L3-switches nimmt. Die Firewall/VPN-Lösung wäre nur bei eingeschränktem Budget eine Alternative.

lks