Netzwerk mit VLAN (Mikrotik Router)

Ich versuche gerade mein Netzwerk im Büro neu zu organisieren. Folgendes würde ich gerne realisieren: 4 VLAN (Server, Drucker, ArbeitsPC und Gäste). Es soll jeder Gast auch drucken können aber nicht auf die Server zugreifen. Jeder ArbeitsPC soll aber auf Server und Drucker zugreifen können. Weiters solle es ein Gäste WLAN geben und WLAN für die ArbeitsLaptops - Trennung wie erwähnt.

Ist dies realisierbar? Kann ich bei Mikrotik dies so einstellen, dass jede nicht bekannte MAC automatisch in das Gästenetz kommt und nur bekannt MAC eine statische IP im VLAN "ArbeitsPC" bekommen. Ich habe eine MT Router mit 10 Ports. Damit kann ich eigentlich alles abdecken, aber für die Zukunft möchte ich ein paar reserven haben. Welchen Switch kann man dann noch einbauen? 19" wäre perfekt.

vielen Dank für Tipps

mfg

wing

Ist dies realisierbar? Kann ich bei Mikrotik dies so einstellen, dass jede nicht bekannte MAC automatisch in das Gästenetz kommt und nur bekannt MAC eine statische IP im VLAN "ArbeitsPC" bekommen. Ich habe eine MT Router mit 10 Ports. Damit kann ich eigentlich alles abdecken, aber für die Zukunft möchte ich ein paar reserven haben. Welchen Switch kann man dann noch einbauen? 19" wäre perfekt.

vielen Dank für Tipps

mfg

wing

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 393452

Url: https://administrator.de/forum/netzwerk-mit-vlan-mikrotik-router-393452.html

Ausgedruckt am: 27.07.2025 um 18:07 Uhr

19 Kommentare

Neuester Kommentar

Hallo wing,

wenn du das einrichten kannst, dann kannst du das mit dem MT einrichten, ansonsten kannst du dir auch jemanden dazu holen und ggf. prüfen, ob du noch erweiterte Firewallingmethoden brauchst.

Ansonsten, bzgl. Switchen brennt hier regelmäßig die Hütte, daher würde ich dir nahelegen, dir ein paar Chips zu besorgen, etwas kühles zu trinken, und dir einen der Threads zu Gemüte führen, die punktuell darüber handeln, rechts oben findest du die Suche zum Glück. (Klingt ggf. etwas ironisch, meine ich aber Ernst, denke, du brauchst nicht das gebauchpinsel, dass man für dich jew. wieder alles auspackt)

Viele Grüße,

Christian

certifiedit.net

wenn du das einrichten kannst, dann kannst du das mit dem MT einrichten, ansonsten kannst du dir auch jemanden dazu holen und ggf. prüfen, ob du noch erweiterte Firewallingmethoden brauchst.

Ansonsten, bzgl. Switchen brennt hier regelmäßig die Hütte, daher würde ich dir nahelegen, dir ein paar Chips zu besorgen, etwas kühles zu trinken, und dir einen der Threads zu Gemüte führen, die punktuell darüber handeln, rechts oben findest du die Suche zum Glück. (Klingt ggf. etwas ironisch, meine ich aber Ernst, denke, du brauchst nicht das gebauchpinsel, dass man für dich jew. wieder alles auspackt)

Viele Grüße,

Christian

certifiedit.net

Ja, das ist problemlos realisierbar.

Wie man es macht ist mit dem obigen MT VLAN Tutorial ja schon gepostet worden.

Was du als zusätzlichen L2 VLAN Switch einsetzen kannst ist deiner freien Entscheidung überlassen.

Die üblichen China Verdächtigen D-Link, TP-Link, Edimax haben diverse passende 19' Switches für kleines Geld im Angebot.

Wenn dir Qualität etwas bedeutet dann nimmst du halt Cisco SG-200 oder Zyxel. Kommt eben auf dein Budget drauf an.

Wie man es macht ist mit dem obigen MT VLAN Tutorial ja schon gepostet worden.

Was du als zusätzlichen L2 VLAN Switch einsetzen kannst ist deiner freien Entscheidung überlassen.

Die üblichen China Verdächtigen D-Link, TP-Link, Edimax haben diverse passende 19' Switches für kleines Geld im Angebot.

Wenn dir Qualität etwas bedeutet dann nimmst du halt Cisco SG-200 oder Zyxel. Kommt eben auf dein Budget drauf an.

Zitat von @wing84:

Vielen Dank. Ich habe es komplett befolgt aber, danach habe ich mich ausgesperrt und musste den Router reseten.

Wofür gibts wohl den WinBox-"Safemode" Vielen Dank. Ich habe es komplett befolgt aber, danach habe ich mich ausgesperrt und musste den Router reseten.

Die Frage ist ob es mit einem anderen Router einfacher geht

Einfach heißt meist immer unflexibler und weniger Anpassungsmöglichkeiten oder teuer (LanCom & Co.), aber bei allen sind Grundlagen der Vernetzung und Firewall-Grundlagen Voraussetzung für den Erfolg. Der Mikrotik kann viel aber man kann ihn eben nur voll ausreizen wenn man entsprechend vertiefte Netzwerkkenntnisse hat da hier die Lernkurve sehr steil ist und man gewillt ist viel in kurzer Zeit zu lernen.Die Frage ist ob es mit einem anderen Router einfacher geht

Das liegt ja an dir wie aufwändig du sowas gestalten willst.... Es ist aber auch auf anderen Produkten mehr oder minder immer die gleiche Prozedur.Die MTs mit dem WinBox Tool zum Setup sind da schon recht gut !

Ich habe es komplett befolgt aber, danach habe ich mich ausgesperrt

Dann hast du nicht alles, oder nicht alles richtig befolgt Leider habe ich keinen Zugriff auf das Internet.

Ganz einfach da fehlt die Default-Route /ip route add distance=1 gateway=X.X.X.X

Ein

Und vor allem in deiner Config ist ebenfalls kein aktivierter DNS-Proxy am Mikrotik ersichtlich, das da dann keine Internetverbindung zu Stande kommt wundert dann nicht wirklich, denn du weist den Clients ja den Mikrotik als DNS-Server zu.

Also

ip route print hier als Ausgabe gepostet sollte Klarheit schaffen ob dein DHCP-Client am Mikrotik eine korrekte Gateway IP vom DHCP Server am WAN Port erhalten hat.Und vor allem in deiner Config ist ebenfalls kein aktivierter DNS-Proxy am Mikrotik ersichtlich, das da dann keine Internetverbindung zu Stande kommt wundert dann nicht wirklich, denn du weist den Clients ja den Mikrotik als DNS-Server zu.

Also

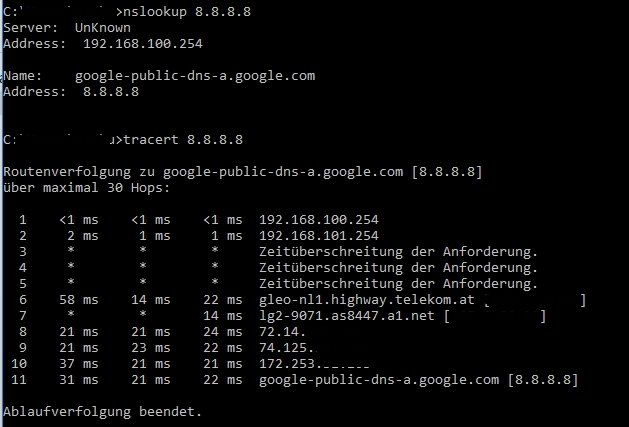

nslookup und tracert abfeuern und du weist was Sache ist.

Dann hat der evt. das Forwarding deaktiviert .

Mach doch bitte die vorgeschlagenen Tests! Danke.

Mach doch bitte die vorgeschlagenen Tests! Danke.

Ein Traceroute machst du am Client nicht am Mikrotik! Denn die haben laut deiner Aussage anscheinend die Probleme.

nslookup bringt mir am MT immer bad command

Ist ja auch Blödsinn, das gehört am Client durchgeführt!

Gut, das war jetzt aber ein Reverse Lookup, ein Forward Lookup solltest du wiederholen, wenn der erfolgreich ist und die GW IP des Clients auf der richtigen Mikrotik Adresse des jeweiligen VLANs liegt (bitte noch die Ausgabe von

Btw. Was für ein Router sitzt da mit der 101.254? Und entsp. Firewall?

Zu guter letzt bringt dir auch ein WIRESHARK Trace an den Knotenpunkten endgültige Sicherheit wo es hakt.

ipconfig /all und route print posten), sollte es einwandfrei funktionieren, ansonsten hat dein Browser einen Schuß.Btw. Was für ein Router sitzt da mit der 101.254? Und entsp. Firewall?

Zu guter letzt bringt dir auch ein WIRESHARK Trace an den Knotenpunkten endgültige Sicherheit wo es hakt.