Netzwerkperfomance und div. Anwendungen langsam

Hallo leidgeprüfte Kolleginnen und Kollegen,

ich ärgere mich seit Tagen mit einem für mich im Moment nicht mehr greifbaren Problem herum (vorab danke fürs Lesen):

(das TCP-Thema von @MysticFoxDE kommt auch noch ;) )

Wir ersetzen seit letzem Jahr unsere Client-PCs in mehreren Schritten.

Die erste Ladung PCs welche letztes Jahr geliefert wurde (div. techn. Daten sind unten) wurden vorinstalliert mit Windows 11 geliefert. Die zweite Ladung kam mit Windows 10 und ich habe diese selber sauber mit Windows 11 neu installiert (normaler Stick per Media Creation Tool).

Diese Rechner (sowohl die vorinstallierten als auch die neu installierten) laufen bisher zur Zufriedenheit der Kollegen - alle freuen sich über mehr Speed .

.

Dieses Jahr haben wir die nächste Ladung Rechner beschafft.

Auch diese wurden mit Windows 11 vorinstalliert ausgeliefert.

Ich habe die Rechner wie üblich mit unserer Software vorbereitet und habe letzte Woche den ersten "2023er" DELL-Rechner bei einer Kollegin aufgestellt.

Diese hatte vorher einen älteren, aber im Verhältnis zu den restl. Kollegen besseren Rechner (Fujitsu / i5-4590T / 16GB RAM / 120GB S-ATA SSD / Win 10 / Intel i217 NIC).

Nun habe ich die Kollegin gefragt ob sie (analog der anderen Kollegen) trotz ihres vorherigen Rechners schon Verbesserungen gespürt hat.

Sie sagte drauf dass eine unserer Fachanwendungen (Finanzsoftware an einer Progress-Datenbank) für sie langsamer ist als vorher.

Da sie mit ein paar anderen Kollegen genau diese Anwendung am intensivsten nutzt habe ich das natürlich ernst genommen und mir zeigen lassen wie genau sich das bemerkbar macht.

Allein der Start der Anwendung, vom Klick auf das Symbol bis zum Erscheinen des Logins (mit div. vorhergehenden Splashscreens) dauert 30-35 Sekunden. Gerade nach dem Rechnerstart ist es am schlimmsten.

Wenn sie dann im Programm Daten laden möchte (z.B. aus einem angebundenen DMS) dauert das 5-15 Sekunden.

Der Rechner ihrer Kollegin gegenüber ist ein "2022er" DELL und startet das Programm in 6-10 Sekunden und auch das Öffnen von Dokumenten dauert 2 bis maximal 5 Sekunden.

Auch an meinem Rechner (der 2022er mit i5) sind die Zeiten wie die des 2022er der Kollegin.

Also habe ich an dem langsamen Rechner erstmal geschaut ob ich bei Intel für die NIC neuere Treiber bekomme als DELL sie anbietet - das ist nicht der Fall. Die Rechner beider Kolleginnen hängen an dem gleichen Desktopswitch an einer Gigabit-Verbindung zu einem unserer "Hauptswitches" - dazu unten mehr.

Der nächste Schritt war einen weiteren Rechner in meinem Büro zu prüfen um die Netzwerkverbindung auszuschliessen (was ich bezweifelt habe, denn der Rechner der zweiten Kollegin läuft ja an der gleichen Verbindung sauber) - aber testen ist besser als glauben.

Auch in meinem Büro zeigt der weitere Rechner das selbe Verhalten.

Ich dachte nun dass evtl. die Vorinstalltion von DELL nicht perfekt ist und habe noch einen anderen DELL-Rechner neu installiert (mit selbigem MCT-Stick mit welchem auch die 2022er installiert wurden) um eben die Installation auszuschließen. Was soll ich sagen, auch der Rechner ist so langsam.

Der nächste Schritt war einen neuen Terra-PC zu testen - mit der Herstellervorinstallation. Auch dieser war so langsam. Und zu guter Letzt, habe ich meinen PC noch am Netzwerkanschluss der Test-PCs probiert um auch das noch auszuschließen - mein Rechner läuft an allen Stellen so schnell wie die anderen 2022er Rechner.

Mir kam dann die TCP-Murks-Thematik von @MysticFoxDE in den Sinn. Also habe ich sein Script über die Rechner laufen lassen (auch über meinen) und konnte die Zeiten an den neuren Rechnern tatsächlich etwas verbessern - wenn auch inkonsistent. Die Zeiten schwanken jetzt zwischen 15-25 Sekunden zum Start, je nach Rechner. Nur an meinem Rechner hat es sich nicht verbessert, aber der hat ja an sich auch kein Problem. Die Benutzeranmeldungen an den Rechnern spielen auch keine Rolle, auch nicht an der Finanzsoftware.

Für mich kristallisieren sich irgendwie die Intel-NICs als Favorit für die Fehlerquelle heraus, da sie eine Gemeinsamkeit zwischen den neuen DELLs und den TERRAs sind - sicher bin ich mir aber nicht.

Ich habe deshalb einen USB3.0 Ethernetadapter von Lenovo an einem der Rechner getestet. Dieser hat auch einen Realtekchipsatz, zeigt aber das gleiche langsame Verhalten. Um sicher zu gehen, habe ich mit deaktivierter OnBoard-NIC das Script von MysticFoxDE nochmal laufen lassen um den USB-Adpter zu optimieren. Das brachte aber auch nichts - hat so aber vllt. auch nicht geklappt.

Nun seid ihr dran: Vorschläge, Ideen, Lösungen ????

Hier die tech. Daten:

Rechner:

2022: DELL Vostro mit i3-12100 / 8GB RAM DDR4-3200 / 256GB NVMe SSDs (WD SN740 & Kioxia) / Realtek NICs (RTL8111HSD)

2022: DELL Vostro mit i5-12400 / 16GB RAM DDR4-3200 / 512GB NVMe SSD (Micro 2210S) / Realtek NIC (RTL8111HSD)

2023: DELL Optiplex mit i3-13100 / 8GB RAM DDR4-3200 / 256GB NVMe SSDs (Samsung PM9B1) / Intel i219-LM NICs

2023: Terra BTO mit i3-12100 / 8GB RAM / 250GB NVMe SSDs / Intel i219-V NICs

Alle Rechner laufen mit Windows 11 22H1/22H2

Umgebung (nur zur Info - vermutlich nicht am Problem beteiligt bzw. ursächlich dafür):

neuer VMWare-Host (ESXi 8) Wortmann (Intel Barebone M50CYP2UR208) mit

2x Xeon Gold 6346 / 384GB RAM / 4x 7,68TB NVMe SSDs RAID10 für die VMs an einem MegaRAID 9560-16i &

2x 240GB S-ATA SSD RAID1 für den ESX / Intel X550-T2G1 mit 2x RJ45 10GBit

Unser Netzwerk besteht (leider noch) aus alten Switches und ein paar neuen Desktop-Switches - bitte nicht schimpfen @aqui .

.

Der Host hängt an einem ZyXEL XGS1250-12 und dieser per LAG mit 4x 1GBit an einem HP ProCurve 2510G-48. An dem HP hängt ein weiterer ProCurve 2510G-24 und ein Netgear GS724Tv3.

Wenn denn mal unsere Gebäudeverkabelung erneuert wird, kommen auch neue Switches. Diesmal sogar je Etage

Das ist auch der Grund für div. Desktopswitches - zu wenige Kabel.

Nochmals danke für's lesen.

Viele Grüße,

Nico

ich ärgere mich seit Tagen mit einem für mich im Moment nicht mehr greifbaren Problem herum (vorab danke fürs Lesen):

(das TCP-Thema von @MysticFoxDE kommt auch noch ;) )

Wir ersetzen seit letzem Jahr unsere Client-PCs in mehreren Schritten.

Die erste Ladung PCs welche letztes Jahr geliefert wurde (div. techn. Daten sind unten) wurden vorinstalliert mit Windows 11 geliefert. Die zweite Ladung kam mit Windows 10 und ich habe diese selber sauber mit Windows 11 neu installiert (normaler Stick per Media Creation Tool).

Diese Rechner (sowohl die vorinstallierten als auch die neu installierten) laufen bisher zur Zufriedenheit der Kollegen - alle freuen sich über mehr Speed

Dieses Jahr haben wir die nächste Ladung Rechner beschafft.

Auch diese wurden mit Windows 11 vorinstalliert ausgeliefert.

Ich habe die Rechner wie üblich mit unserer Software vorbereitet und habe letzte Woche den ersten "2023er" DELL-Rechner bei einer Kollegin aufgestellt.

Diese hatte vorher einen älteren, aber im Verhältnis zu den restl. Kollegen besseren Rechner (Fujitsu / i5-4590T / 16GB RAM / 120GB S-ATA SSD / Win 10 / Intel i217 NIC).

Nun habe ich die Kollegin gefragt ob sie (analog der anderen Kollegen) trotz ihres vorherigen Rechners schon Verbesserungen gespürt hat.

Sie sagte drauf dass eine unserer Fachanwendungen (Finanzsoftware an einer Progress-Datenbank) für sie langsamer ist als vorher.

Da sie mit ein paar anderen Kollegen genau diese Anwendung am intensivsten nutzt habe ich das natürlich ernst genommen und mir zeigen lassen wie genau sich das bemerkbar macht.

Allein der Start der Anwendung, vom Klick auf das Symbol bis zum Erscheinen des Logins (mit div. vorhergehenden Splashscreens) dauert 30-35 Sekunden. Gerade nach dem Rechnerstart ist es am schlimmsten.

Wenn sie dann im Programm Daten laden möchte (z.B. aus einem angebundenen DMS) dauert das 5-15 Sekunden.

Der Rechner ihrer Kollegin gegenüber ist ein "2022er" DELL und startet das Programm in 6-10 Sekunden und auch das Öffnen von Dokumenten dauert 2 bis maximal 5 Sekunden.

Auch an meinem Rechner (der 2022er mit i5) sind die Zeiten wie die des 2022er der Kollegin.

Also habe ich an dem langsamen Rechner erstmal geschaut ob ich bei Intel für die NIC neuere Treiber bekomme als DELL sie anbietet - das ist nicht der Fall. Die Rechner beider Kolleginnen hängen an dem gleichen Desktopswitch an einer Gigabit-Verbindung zu einem unserer "Hauptswitches" - dazu unten mehr.

Der nächste Schritt war einen weiteren Rechner in meinem Büro zu prüfen um die Netzwerkverbindung auszuschliessen (was ich bezweifelt habe, denn der Rechner der zweiten Kollegin läuft ja an der gleichen Verbindung sauber) - aber testen ist besser als glauben.

Auch in meinem Büro zeigt der weitere Rechner das selbe Verhalten.

Ich dachte nun dass evtl. die Vorinstalltion von DELL nicht perfekt ist und habe noch einen anderen DELL-Rechner neu installiert (mit selbigem MCT-Stick mit welchem auch die 2022er installiert wurden) um eben die Installation auszuschließen. Was soll ich sagen, auch der Rechner ist so langsam.

Der nächste Schritt war einen neuen Terra-PC zu testen - mit der Herstellervorinstallation. Auch dieser war so langsam. Und zu guter Letzt, habe ich meinen PC noch am Netzwerkanschluss der Test-PCs probiert um auch das noch auszuschließen - mein Rechner läuft an allen Stellen so schnell wie die anderen 2022er Rechner.

Mir kam dann die TCP-Murks-Thematik von @MysticFoxDE in den Sinn. Also habe ich sein Script über die Rechner laufen lassen (auch über meinen) und konnte die Zeiten an den neuren Rechnern tatsächlich etwas verbessern - wenn auch inkonsistent. Die Zeiten schwanken jetzt zwischen 15-25 Sekunden zum Start, je nach Rechner. Nur an meinem Rechner hat es sich nicht verbessert, aber der hat ja an sich auch kein Problem. Die Benutzeranmeldungen an den Rechnern spielen auch keine Rolle, auch nicht an der Finanzsoftware.

Für mich kristallisieren sich irgendwie die Intel-NICs als Favorit für die Fehlerquelle heraus, da sie eine Gemeinsamkeit zwischen den neuen DELLs und den TERRAs sind - sicher bin ich mir aber nicht.

Ich habe deshalb einen USB3.0 Ethernetadapter von Lenovo an einem der Rechner getestet. Dieser hat auch einen Realtekchipsatz, zeigt aber das gleiche langsame Verhalten. Um sicher zu gehen, habe ich mit deaktivierter OnBoard-NIC das Script von MysticFoxDE nochmal laufen lassen um den USB-Adpter zu optimieren. Das brachte aber auch nichts - hat so aber vllt. auch nicht geklappt.

Nun seid ihr dran: Vorschläge, Ideen, Lösungen ????

Hier die tech. Daten:

Rechner:

2022: DELL Vostro mit i3-12100 / 8GB RAM DDR4-3200 / 256GB NVMe SSDs (WD SN740 & Kioxia) / Realtek NICs (RTL8111HSD)

2022: DELL Vostro mit i5-12400 / 16GB RAM DDR4-3200 / 512GB NVMe SSD (Micro 2210S) / Realtek NIC (RTL8111HSD)

2023: DELL Optiplex mit i3-13100 / 8GB RAM DDR4-3200 / 256GB NVMe SSDs (Samsung PM9B1) / Intel i219-LM NICs

2023: Terra BTO mit i3-12100 / 8GB RAM / 250GB NVMe SSDs / Intel i219-V NICs

Alle Rechner laufen mit Windows 11 22H1/22H2

Umgebung (nur zur Info - vermutlich nicht am Problem beteiligt bzw. ursächlich dafür):

neuer VMWare-Host (ESXi 8) Wortmann (Intel Barebone M50CYP2UR208) mit

2x Xeon Gold 6346 / 384GB RAM / 4x 7,68TB NVMe SSDs RAID10 für die VMs an einem MegaRAID 9560-16i &

2x 240GB S-ATA SSD RAID1 für den ESX / Intel X550-T2G1 mit 2x RJ45 10GBit

Unser Netzwerk besteht (leider noch) aus alten Switches und ein paar neuen Desktop-Switches - bitte nicht schimpfen @aqui

Der Host hängt an einem ZyXEL XGS1250-12 und dieser per LAG mit 4x 1GBit an einem HP ProCurve 2510G-48. An dem HP hängt ein weiterer ProCurve 2510G-24 und ein Netgear GS724Tv3.

Wenn denn mal unsere Gebäudeverkabelung erneuert wird, kommen auch neue Switches. Diesmal sogar je Etage

Das ist auch der Grund für div. Desktopswitches - zu wenige Kabel.

Nochmals danke für's lesen.

Viele Grüße,

Nico

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 7813883875

Url: https://administrator.de/forum/netzwerkperfomance-und-div-anwendungen-langsam-7813883875.html

Ausgedruckt am: 06.08.2025 um 06:08 Uhr

120 Kommentare

Neuester Kommentar

Ob es die Netzwerk Infrastruktur an sich ist bekommst du ja kinderleicht mit einem simplen iPerf3 Test heraus einmal mit TCP und UDP Framing!

Idealerweise machst du das einmal auf deinen Gerätschaften mit einem Linux Live System (Ubuntu, Knoppix etc.) was du vom USB Stick gebootet hast um die ganze Winblows Problemtik per se sicher auszuschliessen.

Den zweiten iPerf3 Test machst du dann unter deiner Winblows Version.

Wenn du in der Linux Variante Wirespeed erreichst kannst du die Infrastruktur entweder mit oder ohne Desktopswitch an sich schon mal sicher ausschliessen.

Bei der Windows Variante wäre im Fall von iPerf3 Wirespeed die Infrastruktur sowieso raus aber auch die NIC und ihr Treiber und der Buhmann dann die Anwendung an sich.

Verwunderlich das du diese banalen Tests nicht schonmal vorab gemacht hast um überhaupt erstmal grob und verlässlich sagen zu können was du als Verursacher ausschliessen kannst und was nicht. Das würde doch die zielführende Suche deutlich erleichtern und die irrlichternde Kristalkugelei stoppen?!

Auf solche nun wirklich einfachen Tests mit strategischer Vorgehensweise kommt man eigentlich auch mit dem gesunden IT Verstand und ohne Forum drauf.

Idealerweise machst du das einmal auf deinen Gerätschaften mit einem Linux Live System (Ubuntu, Knoppix etc.) was du vom USB Stick gebootet hast um die ganze Winblows Problemtik per se sicher auszuschliessen.

Den zweiten iPerf3 Test machst du dann unter deiner Winblows Version.

Wenn du in der Linux Variante Wirespeed erreichst kannst du die Infrastruktur entweder mit oder ohne Desktopswitch an sich schon mal sicher ausschliessen.

Bei der Windows Variante wäre im Fall von iPerf3 Wirespeed die Infrastruktur sowieso raus aber auch die NIC und ihr Treiber und der Buhmann dann die Anwendung an sich.

Verwunderlich das du diese banalen Tests nicht schonmal vorab gemacht hast um überhaupt erstmal grob und verlässlich sagen zu können was du als Verursacher ausschliessen kannst und was nicht. Das würde doch die zielführende Suche deutlich erleichtern und die irrlichternde Kristalkugelei stoppen?!

Auf solche nun wirklich einfachen Tests mit strategischer Vorgehensweise kommt man eigentlich auch mit dem gesunden IT Verstand und ohne Forum drauf.

Ich habe jetzt auf dem Host eine Linux-VM eingerichtet

Nicht besonders intelligent zum testen! Eine VM muss den Netzwerktraffic durch diverse vSwitches und virtuelle NICs und damit Softwareschichten quälen die ein Messergebnis massiv ins Negative verfälschen.

Damit hast du dir einen Bärendienst erwiesen und vergleichst dann letztendlich Äpfel mit Birnen und führts so einen test völlig ad absurdum denn das ist ja nicht die Realtität.

Wohlmöglich rennt die VM dann auch noch auf dem o.a. verwarzten Winblows.

Das diese Vorgehensweise wenig logisch und zielführend ist weiss auch ein Laie.

Völlig unverständlich warum du mit dem Livesystem nicht direkt auf dem betroffenen Rechner testest. Aber den Grund kennst vermutlich nur du selber?!

schaft 944Mbit im Schnitt TCP sauber und 948Mbit UDP mit geringen Lost Datagrams. Jitter liegt bei 0.025ms.

Mit Schafen hat das zwar wenig zu tun aber das wäre trotz des VM Overheads ja Wirespeed mit beiden OS. Sprich OS und die NICs bzw. deren Treiber sowie die Netzwerk Infrastruktur selber kannst du dann also von der Liste der Verdächtigen streichen!Sieht also erst mal so aus, als wäre die physische Infrastruktur ok.

So ist es! Nicht nur die sondern auch OS und NICs an sich, denn die Werte sind ja annähernd überall gleich.die Clients schaffen eben nicht ganz 1000Mbit.

Das ist bei Ethernet auch bekanntlich vollkommen normal.Bleibt also nur die Applikation in Zusammenarbeite mit dem OS oder Wechselwirkungen mit anderer Software. 10 Threads die man sich im Vorwege hätte sparen können...

Moin...

glaubst du....

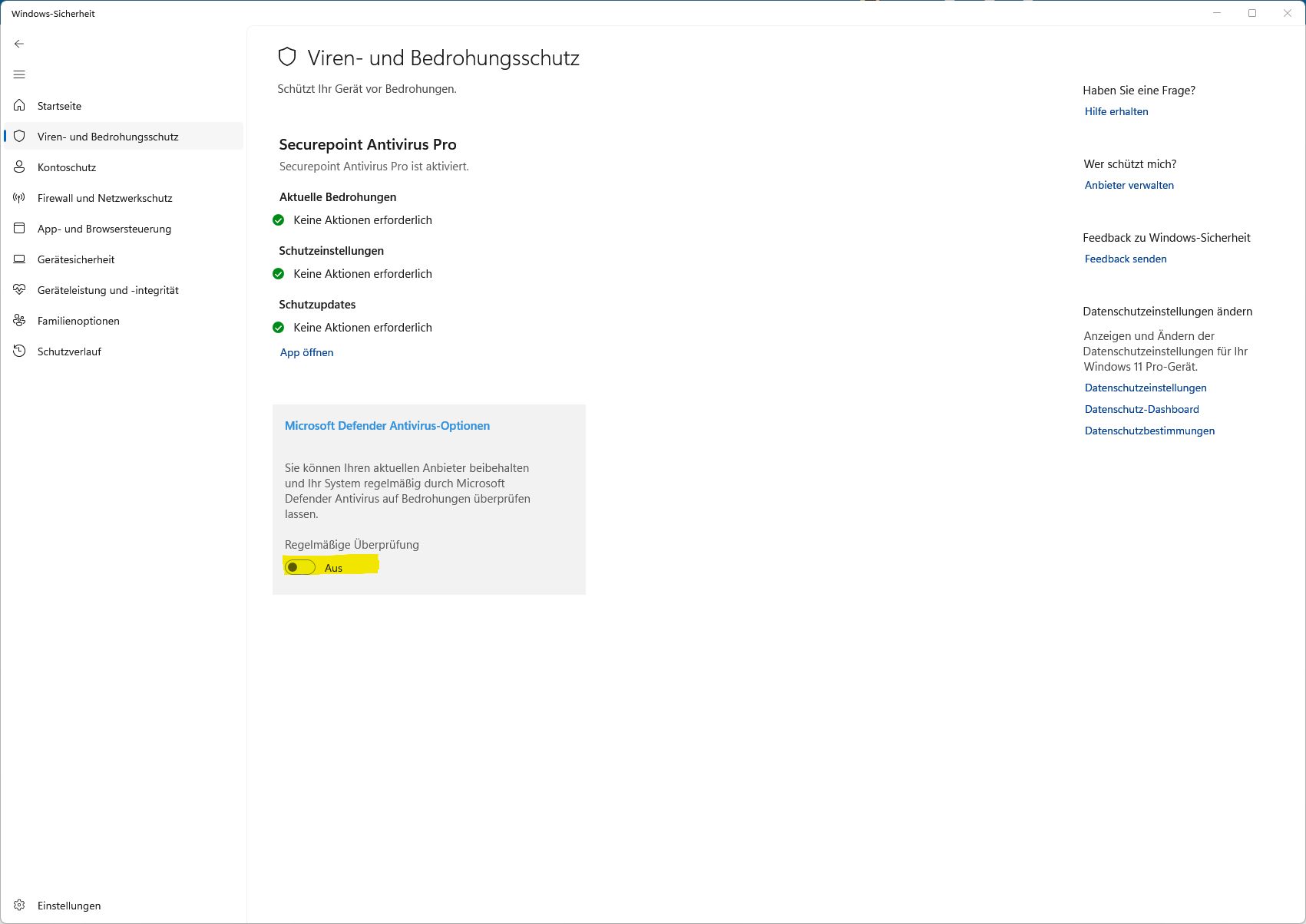

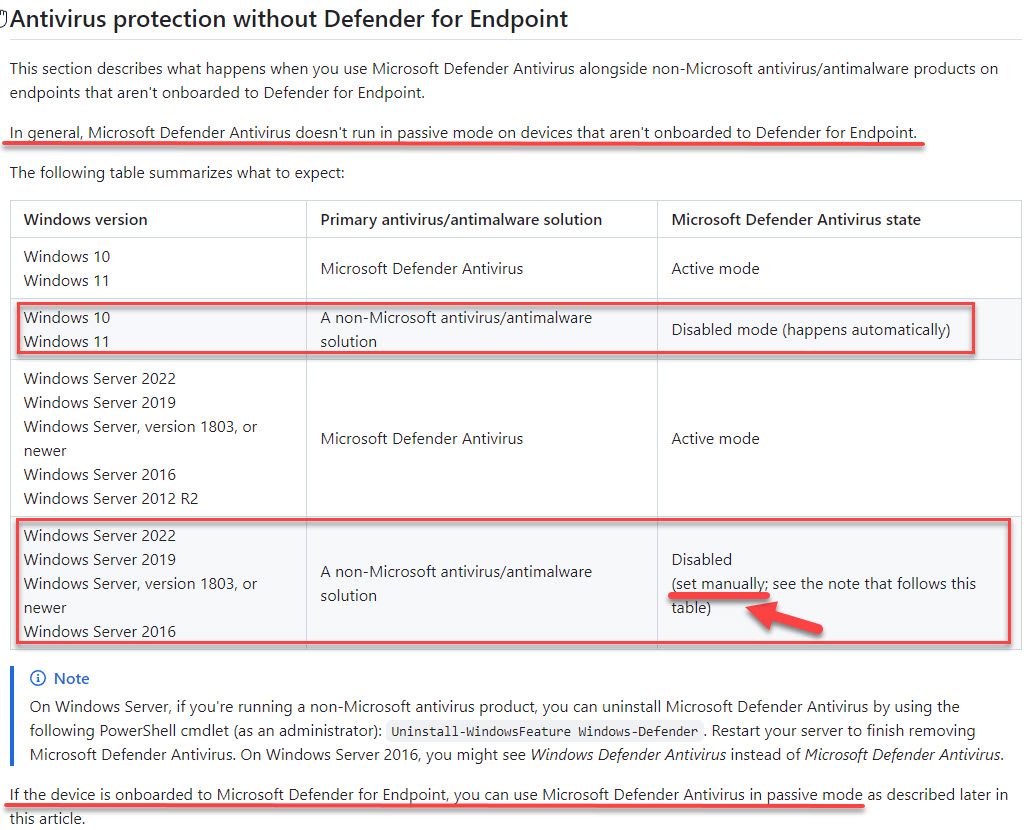

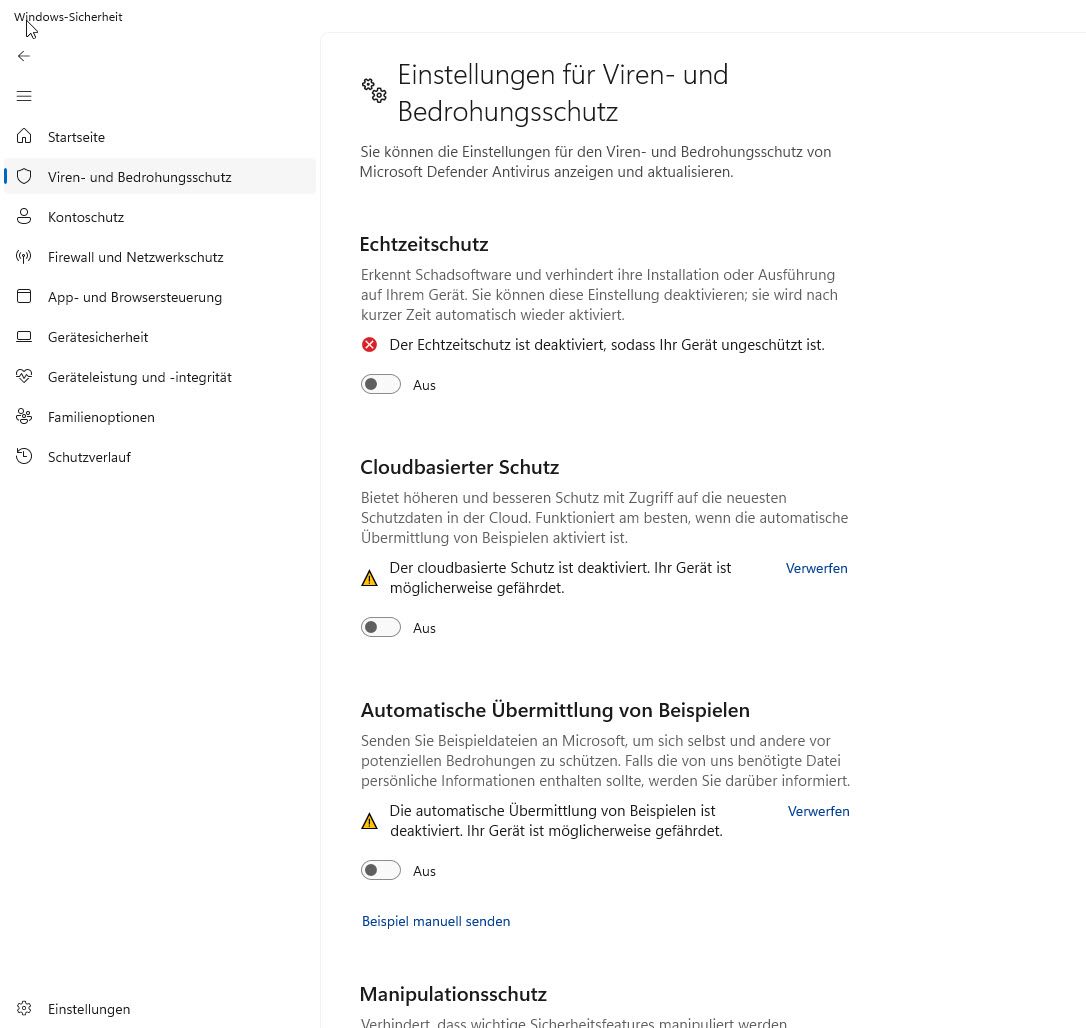

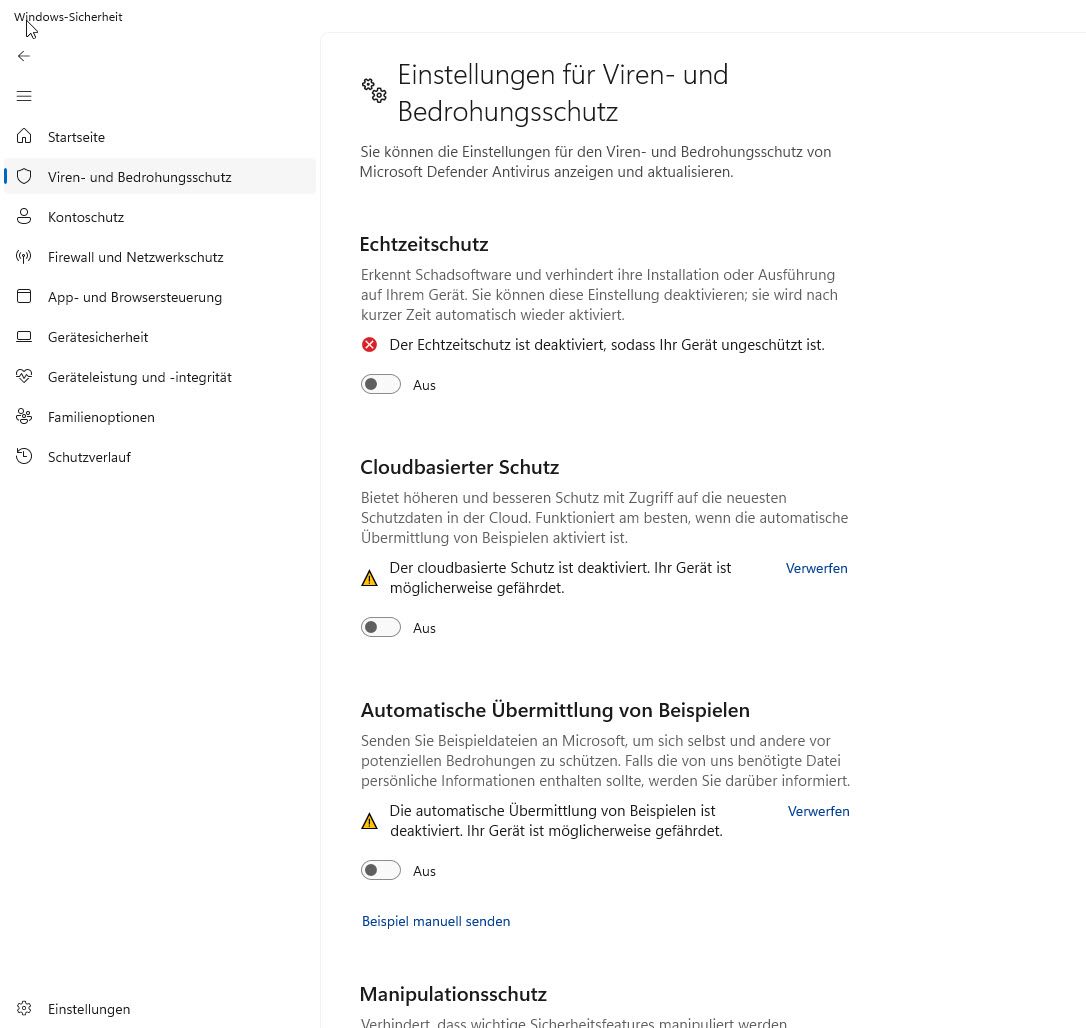

Jep, Defender ist aus.

aus reicht nicht... bitte einmal die rolle defender runterwerfen.

Frank

glaubst du....

Jep, Defender ist aus.

Alle Clients bekommen auch das gleiche Profil im Securepoint, also mit den entsprechenden Ausschlüssen etc.

auch da... Securepoint bitte zum Test runterwerfen!Frank

Moin

Edit: Auf dem Server der Finanzsoftware ist der Defender nicht, da noch Server2012R2, wird in den nächsten Wochen umgezogen. Mal sehen ob dann die nächsten Probleme kommen

wir reden aber schon von SMB 2/3 oder?

Frank

Zitat von @ni.sch:

Auf dem neuinstallierten Rechner hatte ich SP nicht installiert und im Defender die Überwachung(en) ausgeschaltet. Ist das immer noch so, dass "aus" nicht aus ist? Dann teste ich das am Donnerstag nochmal.

jo... ist so!Zitat von @Vision2015:

Moin...

glaubst du....

Jep, Defender ist aus.

aus reicht nicht... bitte einmal die rolle defender runterwerfen.

Frank

Moin...

glaubst du....

Jep, Defender ist aus.

Alle Clients bekommen auch das gleiche Profil im Securepoint, also mit den entsprechenden Ausschlüssen etc.

auch da... Securepoint bitte zum Test runterwerfen!Frank

Auf dem neuinstallierten Rechner hatte ich SP nicht installiert und im Defender die Überwachung(en) ausgeschaltet. Ist das immer noch so, dass "aus" nicht aus ist? Dann teste ich das am Donnerstag nochmal.

Edit: Auf dem Server der Finanzsoftware ist der Defender nicht, da noch Server2012R2, wird in den nächsten Wochen umgezogen. Mal sehen ob dann die nächsten Probleme kommen

Frank

Moin Nico,

das freut mich zu hören, respektive zu lesen. 😁

Nein, die Intel NIC ist es nicht. 😉

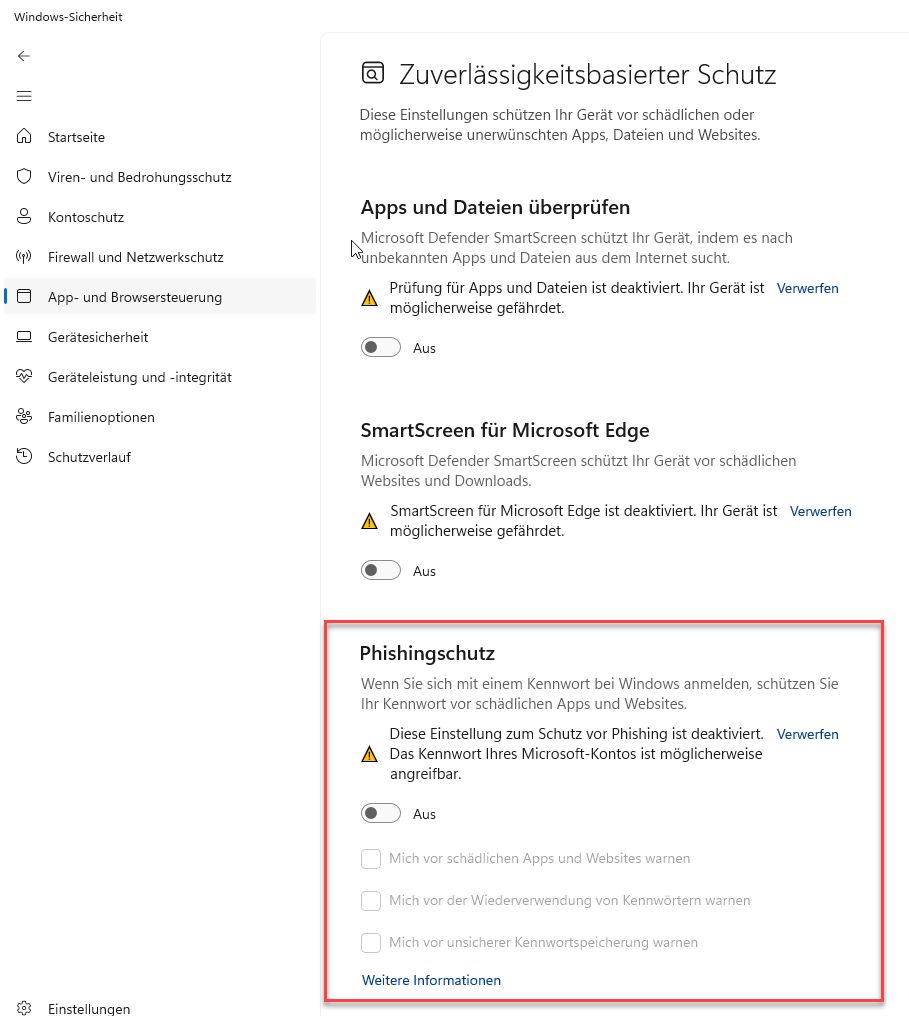

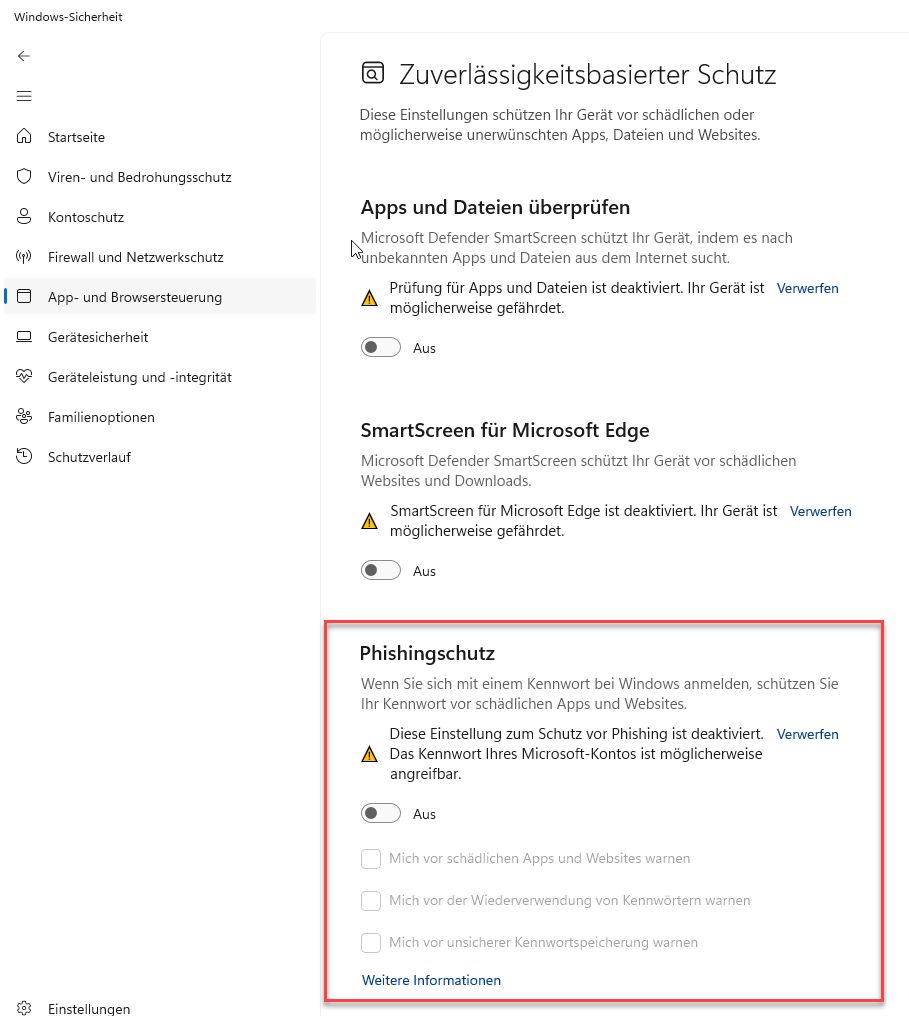

🤔 ... das riecht für mich nach dem Phishingschutz, der bei W11 seit 22H2 aktiviert wurde.

Dieser verursacht bei jeglichem Datenverkehr, also auch beim Intranetdatenverkehr (🤢🤮), einen extremen CPU-Overhead. 😔

Schalte mal diesen testweise aus.

Gruss Alex

P.S. Dieser bescheuerte MS-Phishingschutz läuft übrigens unabhängig vom Defender. Sprich, dieser ist auch dann aktiv, wenn der Defender deaktiviert wurde. 😭

Und auch wenn man eine andere AV-Lösung mit eigenem Phishingschutz einsetzt, bleibt der MS-Phishingschutz meiner bisherigen Erfahrung nach, trotzdem aktiv. 🙈😡

Mir kam dann die TCP-Murks-Thematik von @MysticFoxDE in den Sinn. Also habe ich sein Script über die Rechner laufen lassen (auch über meinen) und konnte die Zeiten an den neuren Rechnern tatsächlich etwas verbessern - wenn auch inkonsistent. Die Zeiten schwanken jetzt zwischen 15-25 Sekunden zum Start, je nach Rechner.

das freut mich zu hören, respektive zu lesen. 😁

Für mich kristallisieren sich irgendwie die Intel-NICs als Favorit für die Fehlerquelle heraus, da sie eine Gemeinsamkeit zwischen den neuen DELLs und den TERRAs sind - sicher bin ich mir aber nicht.

Nein, die Intel NIC ist es nicht. 😉

Nun seid ihr dran: Vorschläge, Ideen, Lösungen ????

Alle Rechner laufen mit Windows 11 22H1/22H2

Alle Rechner laufen mit Windows 11 22H1/22H2

🤔 ... das riecht für mich nach dem Phishingschutz, der bei W11 seit 22H2 aktiviert wurde.

Dieser verursacht bei jeglichem Datenverkehr, also auch beim Intranetdatenverkehr (🤢🤮), einen extremen CPU-Overhead. 😔

Schalte mal diesen testweise aus.

Gruss Alex

P.S. Dieser bescheuerte MS-Phishingschutz läuft übrigens unabhängig vom Defender. Sprich, dieser ist auch dann aktiv, wenn der Defender deaktiviert wurde. 😭

Und auch wenn man eine andere AV-Lösung mit eigenem Phishingschutz einsetzt, bleibt der MS-Phishingschutz meiner bisherigen Erfahrung nach, trotzdem aktiv. 🙈😡

Bei SQL Servern hat das deaktivieren von IPv6 (sofern nicht benötigt) geholfen

Quelle: think.unblog.ch/windows-ipv4-anstatt-ipv6/

auf Server und Clients durchgeführt

Quelle: think.unblog.ch/windows-ipv4-anstatt-ipv6/

auf Server und Clients durchgeführt

Moin Nico,

OK, dann liegt das Problem wohl woanders.

Las mal sowohl über einen Rechner der das Problem aufweist, als auch über einen ohne, den Passmark Performance-Test bitte drüber laufen ...

passmark.com/products/performancetest/download.php

... und vergleiche anschliessend die Ergebnisse gegeneinander.

Wichtig beim Vergleichen ist die CPU Leistung, vor allem Single-Thread und auch die RAM Performance.

Siehst du da gravierende Unterschiede, also, dass der alte Rechner bei irgend einer Kategorie leistungsfähiger ist?

Hast du bei den neuen Rechner schon mal versucht die Energieoptionen auf Hochleistung zu stellen?

(Sowohl OS als auch BIOS seitig.)

Beste Grüsse aus BaWü

Alex

Habe ich jetzt mal auf einem Rechner deaktiviert - ändert leider nichts.

Es ist an den älteren DELL-Rechnern auch aktiv und hat auf diesen vermeintlich keinen Einfluss.

Es ist an den älteren DELL-Rechnern auch aktiv und hat auf diesen vermeintlich keinen Einfluss.

OK, dann liegt das Problem wohl woanders.

Las mal sowohl über einen Rechner der das Problem aufweist, als auch über einen ohne, den Passmark Performance-Test bitte drüber laufen ...

passmark.com/products/performancetest/download.php

... und vergleiche anschliessend die Ergebnisse gegeneinander.

Wichtig beim Vergleichen ist die CPU Leistung, vor allem Single-Thread und auch die RAM Performance.

Siehst du da gravierende Unterschiede, also, dass der alte Rechner bei irgend einer Kategorie leistungsfähiger ist?

Hast du bei den neuen Rechner schon mal versucht die Energieoptionen auf Hochleistung zu stellen?

(Sowohl OS als auch BIOS seitig.)

Beste Grüsse aus BaWü

Alex

Baue doch einfach testweise in einen der neuen (Micro-)Tower eine Netzwerkkarte mit anderem Chip ein. Broadcom z.B..

Ganz simpel könntest Du auch zusätzlich mal über den Explorer eine große Datei im Netzwerk hin- und herkopieren, vielleicht gibt es dabei schon Auffälligkeiten, die iPerf verborgen bleiben.

Mal mit dem Hersteller der Anwendung Kontakt aufzunehmen, schadet auch nichts. Sicherlich gibt es innerhalb der Software Analyse-Möglichkeiten oder Logs, die helfen, das Problem einzugrenzen.

Und noch eine vierte Idee: Fragt Eure Software beim Start vielleicht über's Netzwerk erst einmal Lizenzinformationen ab, bevor sie mit dem Laden der Datenbank beginnt?

--> Sollte sich leicht über den Taskmanager auslesen lassen, der Hersteller kann es natürlich präzise beantworten.

Ganz simpel könntest Du auch zusätzlich mal über den Explorer eine große Datei im Netzwerk hin- und herkopieren, vielleicht gibt es dabei schon Auffälligkeiten, die iPerf verborgen bleiben.

Mal mit dem Hersteller der Anwendung Kontakt aufzunehmen, schadet auch nichts. Sicherlich gibt es innerhalb der Software Analyse-Möglichkeiten oder Logs, die helfen, das Problem einzugrenzen.

Und noch eine vierte Idee: Fragt Eure Software beim Start vielleicht über's Netzwerk erst einmal Lizenzinformationen ab, bevor sie mit dem Laden der Datenbank beginnt?

--> Sollte sich leicht über den Taskmanager auslesen lassen, der Hersteller kann es natürlich präzise beantworten.

110-115MB/s ~920 Mbit/s was zumindestens ja für einen Gigabit Anschluss ein sehr guter Wert ist.

Ohne das man weiss wie und wo der Server und wie und wo der Client für diese Messung angeschlossen ist, sind diese Infos wenig zielführend. Ebenso wie diese Messung zustande kam. Filetransfer mit Explorer und SMB, das für seine miese Performance hinreichend bekannt ist, ist sicher keine gute Idee.

Hat der Client üblicherweise einen Gig Anschluss ist das ein normaler Wert.

Der Serverswitch macht nur unzuverlässiges 10G BaseT mit Negotiation was erheblich von der Kabel- und Stecker Qualität wie auch der Kabellänge abhängig ist. Da ist die volle Bandbreite nie sicher garantiert. Deshalb verwendet man für Server immer verlässliche DAC/Twinax oder AOC Kabel wo das nicht der Fall ist.

Alle diese unbekannten Faktoren geben Spielraum für allerlei Spekulationen und gleichen dann eher Kristallkugeln...

Ohne das man weiss wie und wo der Server und wie und wo der Client für diese Messung angeschlossen ist, sind diese Infos wenig zielführend. Ebenso wie diese Messung zustande kam. Filetransfer mit Explorer und SMB, das für seine miese Performance hinreichend bekannt ist, ist sicher keine gute Idee.

Hat der Client üblicherweise einen Gig Anschluss ist das ein normaler Wert.

Der Serverswitch macht nur unzuverlässiges 10G BaseT mit Negotiation was erheblich von der Kabel- und Stecker Qualität wie auch der Kabellänge abhängig ist. Da ist die volle Bandbreite nie sicher garantiert. Deshalb verwendet man für Server immer verlässliche DAC/Twinax oder AOC Kabel wo das nicht der Fall ist.

Alle diese unbekannten Faktoren geben Spielraum für allerlei Spekulationen und gleichen dann eher Kristallkugeln...

Zitat von @aqui

Filetransfer mit Explorer und SMB, das für seine miese Performance hinreichend bekannt ist, ist sicher keine gute Idee.

Filetransfer mit Explorer und SMB, das für seine miese Performance hinreichend bekannt ist, ist sicher keine gute Idee.

Du musst auch einfach aus Prinzip widersprechen, oder?

Niemand hat gesagt, dass Dateitransfer über SMB ein hinreichender Test wäre.

Es wäre hier ein Prüfpunkt unter vielen, der nur ganz vielleicht Erkenntnisgewinn bringt, aber dafür simpelst in 5 Minuten durchgeführt werden kann.

Sorry, aber so schlicht kann man doch nicht strukturiert sein, so etwas nicht zu verstehen?

@ni.sch: Ich weiß, dass Du schon USB-NICs ausprobiert hast, aber mit einem Test über PCIe würde ich mich zumindest "sicherer" fühlen.

Moin Nico,

Auch hier laufen die Tests +- normal durch.

- Der Problemrechner bei der Kollegin schwankte beim Test minmal mehr als die anderen, von 884 bis 920 Mbit (Schnitt von 912Mbit)

(es ist aber auch noch Arbeitszeit - also könnte die Verbindung in dem Moment auch durch andere Kollegen etwas beeinflusst gewesen sein).

- Rechner der Kollegin gegenüber 928-931 (Schnitt 929)

- Problemrechner in meinem Büro: 891 - 921 (Schnitt 917)

- Der alte Rechner der Problemkollegin (jetzt in meinem Büro) 891 - 921 (Schnitt 916)

- Mein Rechner konstante 929Mbit.

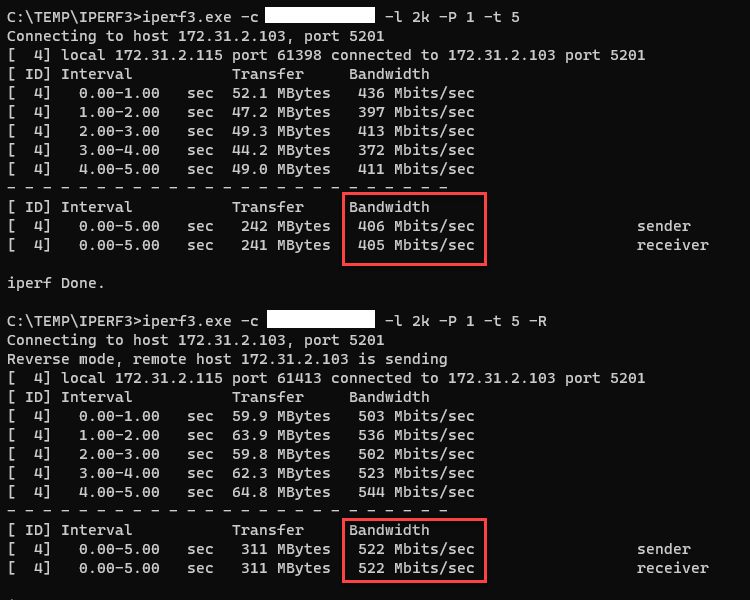

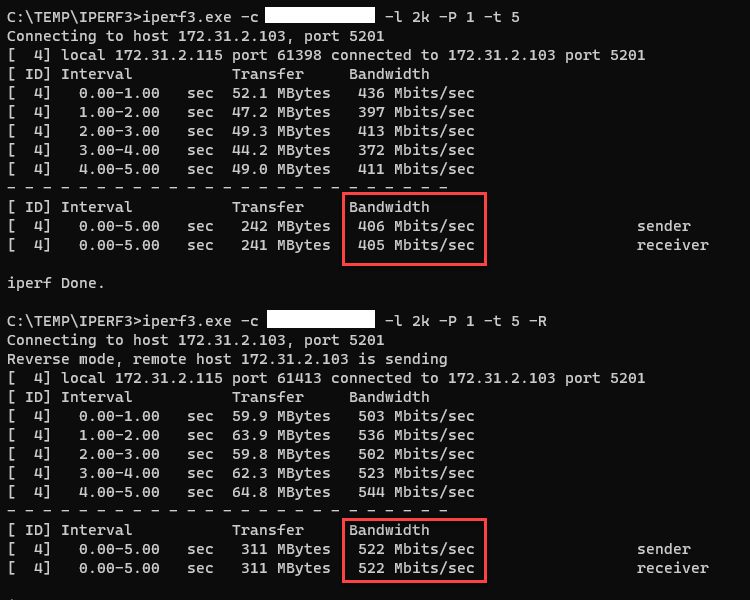

bist du dir ganz sicher, dass du bei diesen Tests die Parameter für iPerf genau so gesetzt hast, wie ich es vorgeschlagen habe?

Ich frage daher, weil ~900 MBit/s bei diesen Testbedingungen so gesehen ein extrem gutes Ergebnis ist.

Bei dem was ich bisher sehe, würde ich vom Bauchgefühl das Netzwerk (NIC's & Switche) als Problemquelle eher ausschliessen. Um hierbei jedoch ganz sicher zu sein, solltest du noch einen weiteren Test mit diskspd machen.

learn.microsoft.com/de-de/azure-stack/hci/manage/diskspd-overvie ...

github.com/Microsoft/diskspd/

github.com/Microsoft/diskspd/releases/latest/download/DiskSpd.zi ...

Führe bitte einmal den folgenden Test von einer problematischen Workstation gegen den Anwendungsserver aus und einmal dasselbe von einer die keine Probleme hat.

Sollten auch bei diesem Test keine grösseren Abweichungen zu sehen sein, vor allem bei den Latenzen, dann kannst du dein Netzwerk als Fehlerquelle zu >99% ausschliessen.

Gruss Alex

P.S. Und ja, mir ist schon bewusst, das der Diskspd eigentlich primär zum Testen von Datenträgerperformance gedacht ist.

Mit Diskspd lässt sich aber auch 1A die Transaktionsperformance von Netzwerkverbindungen testen, die vor allem im Enterprise Umfeld, viel wichtiger ist als reine sequentielle Übertragungsleistung, so wie diese z.B. durch iPerf & Co. simuliert wird. 😉

Zitat von @MysticFoxDE:

Moin Nico,

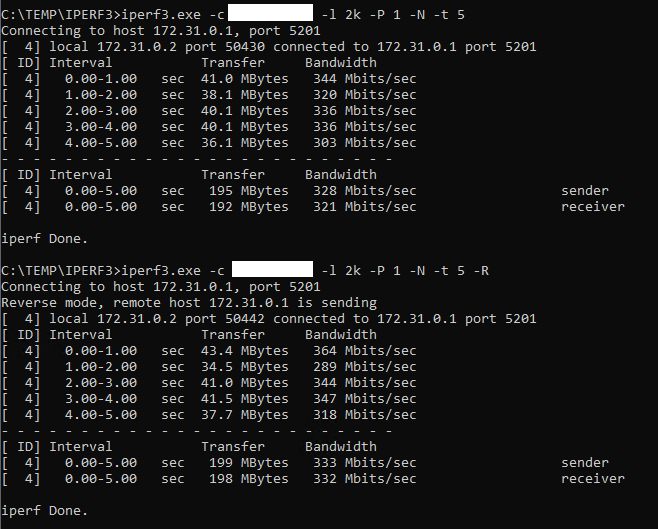

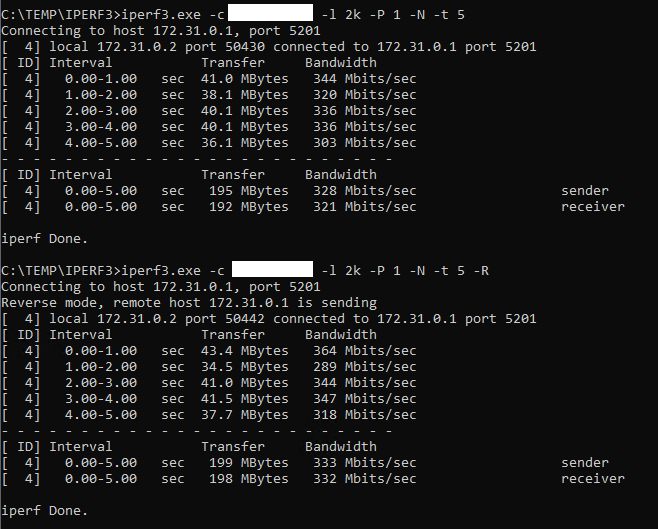

kannst du den iPerf Test bitte mit den folgenden Parametern wiederholen.

Sind die Ergebnisse zwischen den Rechner dann immer noch +- gleich?

Gruss Alex

Moin Nico,

kannst du den iPerf Test bitte mit den folgenden Parametern wiederholen.

iperf3.exe -c xxx.xxx.xxx.xxx -l 2k -P 1 -t 30Sind die Ergebnisse zwischen den Rechner dann immer noch +- gleich?

Gruss Alex

Auch hier laufen die Tests +- normal durch.

- Der Problemrechner bei der Kollegin schwankte beim Test minmal mehr als die anderen, von 884 bis 920 Mbit (Schnitt von 912Mbit)

(es ist aber auch noch Arbeitszeit - also könnte die Verbindung in dem Moment auch durch andere Kollegen etwas beeinflusst gewesen sein).

- Rechner der Kollegin gegenüber 928-931 (Schnitt 929)

- Problemrechner in meinem Büro: 891 - 921 (Schnitt 917)

- Der alte Rechner der Problemkollegin (jetzt in meinem Büro) 891 - 921 (Schnitt 916)

- Mein Rechner konstante 929Mbit.

bist du dir ganz sicher, dass du bei diesen Tests die Parameter für iPerf genau so gesetzt hast, wie ich es vorgeschlagen habe?

Ich frage daher, weil ~900 MBit/s bei diesen Testbedingungen so gesehen ein extrem gutes Ergebnis ist.

Bei dem was ich bisher sehe, würde ich vom Bauchgefühl das Netzwerk (NIC's & Switche) als Problemquelle eher ausschliessen. Um hierbei jedoch ganz sicher zu sein, solltest du noch einen weiteren Test mit diskspd machen.

learn.microsoft.com/de-de/azure-stack/hci/manage/diskspd-overvie ...

github.com/Microsoft/diskspd/

github.com/Microsoft/diskspd/releases/latest/download/DiskSpd.zi ...

Führe bitte einmal den folgenden Test von einer problematischen Workstation gegen den Anwendungsserver aus und einmal dasselbe von einer die keine Probleme hat.

diskspd -t1 -o1 -b2k -s2k -w50 -d60 -Su -D -L -c1G "\\xxx.xxx.xxx.xxx\c$\TEST\IO1G.dat" Sollten auch bei diesem Test keine grösseren Abweichungen zu sehen sein, vor allem bei den Latenzen, dann kannst du dein Netzwerk als Fehlerquelle zu >99% ausschliessen.

Gruss Alex

P.S. Und ja, mir ist schon bewusst, das der Diskspd eigentlich primär zum Testen von Datenträgerperformance gedacht ist.

Mit Diskspd lässt sich aber auch 1A die Transaktionsperformance von Netzwerkverbindungen testen, die vor allem im Enterprise Umfeld, viel wichtiger ist als reine sequentielle Übertragungsleistung, so wie diese z.B. durch iPerf & Co. simuliert wird. 😉

Moin Nico,

wenn ich das folgende ...

... und auch das hier ...

... zusammen betrachte, dann kommt mir eine ganz andere Idee.

Kann es sein, dass die Rechner die auf jeden Fall schnell laufen, die sind die du selbst mit W11 frisch installiert hast?

Gruss Alex

wenn ich das folgende ...

Die erste Ladung PCs welche letztes Jahr geliefert wurde (div. techn. Daten sind unten) wurden vorinstalliert mit Windows 11 geliefert. Die zweite Ladung kam mit Windows 10 und ich habe diese selber sauber mit Windows 11 neu installiert (normaler Stick per Media Creation Tool).

Diese Rechner (sowohl die vorinstallierten als auch die neu installierten) laufen bisher zur Zufriedenheit der Kollegen - alle freuen sich über mehr Speed face-smile.

Dieses Jahr haben wir die nächste Ladung Rechner beschafft.

Auch diese wurden mit Windows 11 vorinstalliert ausgeliefert.

Diese Rechner (sowohl die vorinstallierten als auch die neu installierten) laufen bisher zur Zufriedenheit der Kollegen - alle freuen sich über mehr Speed face-smile.

Dieses Jahr haben wir die nächste Ladung Rechner beschafft.

Auch diese wurden mit Windows 11 vorinstalliert ausgeliefert.

... und auch das hier ...

Gestern kam aber eine neue (wenn auch nicht problemlösende) Erkenntnis/Information hinzu.

Ich habe einer weiteren Kollegin einen der neuen Rechner hingestellt, damit diese die Leistung in einem anderen Programm, welches den gleichen DB-Server nutzt bewertet. Auf die Erklärung zum Hintergrund, sagte sie mir, dass das Finanzprogramm auf Ihrem alten Rechner auch langsam ist. Dieser Rechner ist der selbe Fujitsu wie der der ersten Kollegin mit Problemem.

Also habe ich dort mal die Zeit gestoppt und es stimmt 30-35 Sekunden, wie bei den neuen DELLs. Auf dem dann hingestellten 2023er DELL wie zu erwarten das gleiche, teilweise auch noch wenige Sekunden langsamer (auch mit deinem Script).

Ihr gegenüber sitzt eine Kollegin die einen 2022er DELL hat. Also auch hier die Tests gemacht: beide Programme starten in unter 8 Sekunden.

Es sind also scheinbar doch nicht nur die ganz neuen Rechner, sondern auch ältere, nur kam bisher nie eine Information über die Leistungsprobleme zu mir........

Ich habe einer weiteren Kollegin einen der neuen Rechner hingestellt, damit diese die Leistung in einem anderen Programm, welches den gleichen DB-Server nutzt bewertet. Auf die Erklärung zum Hintergrund, sagte sie mir, dass das Finanzprogramm auf Ihrem alten Rechner auch langsam ist. Dieser Rechner ist der selbe Fujitsu wie der der ersten Kollegin mit Problemem.

Also habe ich dort mal die Zeit gestoppt und es stimmt 30-35 Sekunden, wie bei den neuen DELLs. Auf dem dann hingestellten 2023er DELL wie zu erwarten das gleiche, teilweise auch noch wenige Sekunden langsamer (auch mit deinem Script).

Ihr gegenüber sitzt eine Kollegin die einen 2022er DELL hat. Also auch hier die Tests gemacht: beide Programme starten in unter 8 Sekunden.

Es sind also scheinbar doch nicht nur die ganz neuen Rechner, sondern auch ältere, nur kam bisher nie eine Information über die Leistungsprobleme zu mir........

... zusammen betrachte, dann kommt mir eine ganz andere Idee.

Kann es sein, dass die Rechner die auf jeden Fall schnell laufen, die sind die du selbst mit W11 frisch installiert hast?

Gruss Alex

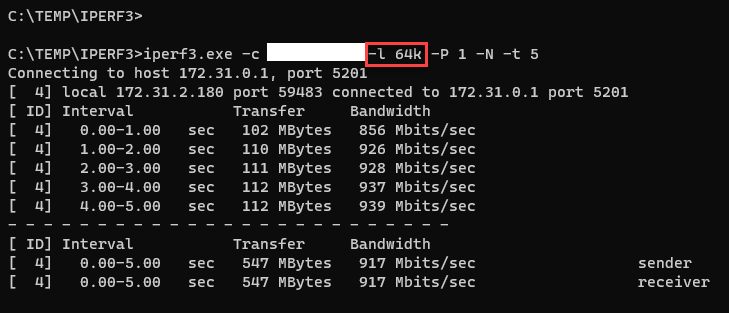

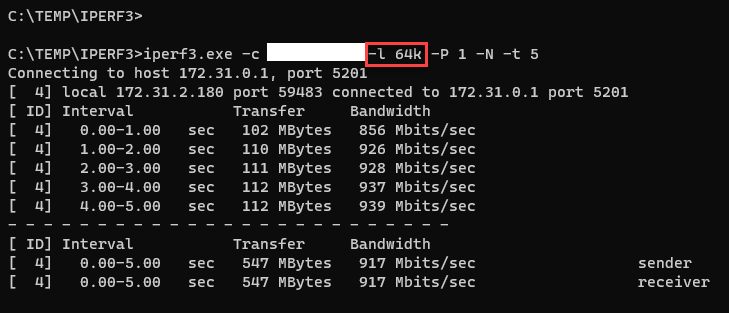

Moin Nico,

😯 ... das ist sehr interessant.

Ich habe gerade von einer W11 22H2 Powerworkstation zu einer W10 22H2 Powerworkstation die direkt über einen ARUBA 2930F miteinander verbunden sind, denselben Test durchlaufen lassen und bekomme bei diesem das folgende Ergebnis.

Sprich, ich erreiche zwischen diesen Workstations und trotz deren recht hoher Performance, gerade mal die Hälfte von den ~900 MBit/s die du hast. 😭

WTF?

Wie bitte ... 😖... das verstehe ich jetzt auch nicht wirklich.

Aber ja, mit logischem/nachvollziehbarem Verhalten, hat ein aktuelles Windows, leider auch nicht mehr wirklich viel zu tuen. 😔

Haben alle Rechner denselben Patchstand?

Gruss Alex

Wenn du dich nicht verschrieben hast  - ich habe brav Copy & Paste gemacht.

- ich habe brav Copy & Paste gemacht.

😯 ... das ist sehr interessant.

Ich habe gerade von einer W11 22H2 Powerworkstation zu einer W10 22H2 Powerworkstation die direkt über einen ARUBA 2930F miteinander verbunden sind, denselben Test durchlaufen lassen und bekomme bei diesem das folgende Ergebnis.

Sprich, ich erreiche zwischen diesen Workstations und trotz deren recht hoher Performance, gerade mal die Hälfte von den ~900 MBit/s die du hast. 😭

WTF?

Heute der Test am guten Rechner und Problemrechner im Büro:

(Wohlgemerkt haben heute natürlich schon Kollegen gearbeitet - ich werde also heute Abend die Tests auch wiederholen an den beiden Rechnern - die Ergenisse sehen so komisch aus. Der bessere Rechner hat die schlechteren Ergebnisse?!)

(Wohlgemerkt haben heute natürlich schon Kollegen gearbeitet - ich werde also heute Abend die Tests auch wiederholen an den beiden Rechnern - die Ergenisse sehen so komisch aus. Der bessere Rechner hat die schlechteren Ergebnisse?!)

Wie bitte ... 😖... das verstehe ich jetzt auch nicht wirklich.

Aber ja, mit logischem/nachvollziehbarem Verhalten, hat ein aktuelles Windows, leider auch nicht mehr wirklich viel zu tuen. 😔

Der gute Rechner ist einer mit DELL Vorinstallation. Scheidet also leider auch aus.

Haben alle Rechner denselben Patchstand?

Gruss Alex

Moin Nico,

das ist krass, damit erreichst du fast 1GBit/s mit so gut wie keinem Druck. 😯

Und leider beweist du damit auch, dass MS den TCP Stack bei aktuellen Windows Versionen (Client wie Server), mittlerweile mit absolut unnützen Dingen zugemüllt hat und oder die entsprechende Grundmaterie schlichtweg nicht mehr anständig beherrscht. 😔 😭🤢🤮😡

Zum Umdrehen reicht übrigens ein -R auf dem Client. 😉

Wenn ich jetzt den D-Link noch rausnehme, also beide Rechner direkt am HP hängen sind es sogar nich ein paar MBit weniger.......

Es scheint als würden die Clients untereinander schlechter laufen, als zu den Servern. Ich habe iperf ja auch zu den betroffenen Server-VMs gemacht. auch mit über 900MBit.....

Wenn ich bei mir denselben Test von einer Server 2019 VM zu einer Server 2019 VM die auf einem Hyper-V laufen wiederhole, dann bekomme ich das folgende Ergebnis ...

..., sprich, 🤮🤮🤮.

Ja ist es, aber nicht erst seit jetzt, sondern schon seit etwa Server 2019. 😔

Ja sowas ist alles andere als hilfreich bei einer Fehleranalyse, daher ist dieser Beitrag wahrscheinlich auch noch lange nicht am Ende. 😔

community.spiceworks.com/topic/2225989-server-2019-network-perfo ...

Ohne die Zusatzparameter erzeugt iPerf aber zu viel Druck (Defaultblocksize = 128K) und lastet aufgrund dieses die 1GBit/s aus.

Um die Effektivität einer TCP-Übertragung zwischen unterschiedlichen Systemen besser vergleich zu können, solltest du bei iPerf daher besser einen Druck wählen, der deutlich unterhalb der maximalen Übertragungsleistung der NIC liegt.

Wenn ich von meiner Workstation mit ausreichend Druck mit iPerf gegen die Server VM testet, dann kann ich 1GBit/s auch locker ausreizen ...

... aber eben erst ab einer Blockgrösse von ~8K und nicht schon mit 2K so wie du es bei einem der Tests geschafft hast.

Ja, Linux verhält sich beim Netzwerktransfer in vielerlei Hinsicht viel effektiver wie ein Windows.

Folgendes Beispiel.

Meine Workstation ist mit einer i9 CPU Bestückt, deren Kerne alle mit 4,4 GHz laufen.

Wenn ich mit dieser 40GBit/s Netzwerklast erzeuge, dann verbrennt diese alleine für die TCP-Übertragung ~5 Kerne, sprich, ~22GHz. Das Unix-NAS, welches ich mit diesen 40GBit/s beschiesse, kann diesen Datenverkehr mit seiner 4 Kern-CPU die mit 2,2 GHz läuft, nicht nur locker entgegen nehmen, sondern auch noch auf deren SSD's schreiben, was bei einem RAID 5, ja auch noch einiges an CPU Leistung frisst. 😔

Gruss Alex

ich habe jetzt deinen kurzen befehl nochmal von meinem Rechner gemacht:

1x zur "Iperf-Linux-VM" auf unserem VMware-Host:

Mein Rechner <---1GBit---> HP 2510G-48 <---4x1GBit LAG---> Zyxel XGS-1250-12 <---2x10G CU---> VMware Host

1x zur "Iperf-Linux-VM" auf unserem VMware-Host:

Mein Rechner <---1GBit---> HP 2510G-48 <---4x1GBit LAG---> Zyxel XGS-1250-12 <---2x10G CU---> VMware Host

iperf3 -c 192.168.1.101 -l 2k -P 1 -t 5

Connecting to host 192.168.1.101, port 5201

[ 4] local 192.168.1.150 port 54032 connected to 192.168.1.101 port 5201

[ ID] Interval Transfer Bandwidth

[ 4] 0.00-1.00 sec 111 MBytes 930 Mbits/sec

[ 4] 1.00-2.00 sec 111 MBytes 929 Mbits/sec

[ 4] 2.00-3.00 sec 111 MBytes 929 Mbits/sec

[ 4] 3.00-4.00 sec 111 MBytes 929 Mbits/sec

[ 4] 4.00-5.00 sec 111 MBytes 929 Mbits/sec

- - - - - - - - - - - - - - - - - - - - - - - - -

[ ID] Interval Transfer Bandwidth

[ 4] 0.00-5.00 sec 554 MBytes 929 Mbits/sec sender

[ 4] 0.00-5.00 sec 554 MBytes 929 Mbits/sec receiver

iperf Done.das ist krass, damit erreichst du fast 1GBit/s mit so gut wie keinem Druck. 😯

Und leider beweist du damit auch, dass MS den TCP Stack bei aktuellen Windows Versionen (Client wie Server), mittlerweile mit absolut unnützen Dingen zugemüllt hat und oder die entsprechende Grundmaterie schlichtweg nicht mehr anständig beherrscht. 😔 😭🤢🤮😡

Und jetzt kommts:

1x direkt zu einem (von mir neu installierten) Problemrechner in meinem Büro:

Mein Rechner <---1Gbit ---> HP 2510G-48 <---1GBIT---> D-Link DGS-1005D <---1GBit---> DELL 2023 (als Ipers-Server)

und einmal umgedreht:

1x direkt zu einem (von mir neu installierten) Problemrechner in meinem Büro:

Mein Rechner <---1Gbit ---> HP 2510G-48 <---1GBIT---> D-Link DGS-1005D <---1GBit---> DELL 2023 (als Ipers-Server)

iperf3 -c 192.168.1.100 -l 2k -P 1 -t 5

Connecting to host 192.168.1.100, port 5201

[ 4] local 192.168.1.150 port 54348 connected to 192.168.1.100 port 5201

[ ID] Interval Transfer Bandwidth

[ 4] 0.00-1.00 sec 63.7 MBytes 534 Mbits/sec

[ 4] 1.00-2.00 sec 66.7 MBytes 559 Mbits/sec

[ 4] 2.00-3.00 sec 72.2 MBytes 606 Mbits/sec

[ 4] 3.00-4.00 sec 89.4 MBytes 750 Mbits/sec

[ 4] 4.00-5.00 sec 85.5 MBytes 717 Mbits/sec

- - - - - - - - - - - - - - - - - - - - - - - - -

[ ID] Interval Transfer Bandwidth

[ 4] 0.00-5.00 sec 377 MBytes 633 Mbits/sec sender

[ 4] 0.00-5.00 sec 377 MBytes 633 Mbits/sec receiver

iperf Done.und einmal umgedreht:

Zum Umdrehen reicht übrigens ein -R auf dem Client. 😉

iperf3 -c 192.168.1.150 -l 2K -P 1 -t 5

Connecting to host 192.168.1.150, port 5201

[ 4] local 192.168.1.100 port 49909 connected to 192.168.1.150 port 5201

[ ID] Interval Transfer Bandwidth

[ 4] 0.00-1.01 sec 85.8 MBytes 716 Mbits/sec

[ 4] 1.01-2.00 sec 86.0 MBytes 725 Mbits/sec

[ 4] 2.00-3.00 sec 86.9 MBytes 729 Mbits/sec

[ 4] 3.00-4.00 sec 85.5 MBytes 717 Mbits/sec

[ 4] 4.00-5.00 sec 90.5 MBytes 759 Mbits/sec

- - - - - - - - - - - - - - - - - - - - - - - - -

[ ID] Interval Transfer Bandwidth

[ 4] 0.00-5.00 sec 435 MBytes 729 Mbits/sec sender

[ 4] 0.00-5.00 sec 434 MBytes 728 Mbits/sec receiver

iperf Done.Wenn ich jetzt den D-Link noch rausnehme, also beide Rechner direkt am HP hängen sind es sogar nich ein paar MBit weniger.......

Es scheint als würden die Clients untereinander schlechter laufen, als zu den Servern. Ich habe iperf ja auch zu den betroffenen Server-VMs gemacht. auch mit über 900MBit.....

Wenn ich bei mir denselben Test von einer Server 2019 VM zu einer Server 2019 VM die auf einem Hyper-V laufen wiederhole, dann bekomme ich das folgende Ergebnis ...

..., sprich, 🤮🤮🤮.

Langsam wird es zum Haare raufen.

Ja ist es, aber nicht erst seit jetzt, sondern schon seit etwa Server 2019. 😔

Du sagst es!

Je mehr ich teste, desto undurchsichtiger wird es gefühlt - also im Sinne der Fehlerfindung.

- also im Sinne der Fehlerfindung.

Je mehr ich teste, desto undurchsichtiger wird es gefühlt

Ja sowas ist alles andere als hilfreich bei einer Fehleranalyse, daher ist dieser Beitrag wahrscheinlich auch noch lange nicht am Ende. 😔

community.spiceworks.com/topic/2225989-server-2019-network-perfo ...

Edit:

Die ersten iperf-Tests zu beiden betroffenen Servern (und der Linux-VM) hatte ich nur mit dem Standardbefehl, ohne deine Schalter gemacht. Mit deinen Schaltern komme ich zu den Win-Servern auch nur noch auf gut 525Mbit.

Ohne Schalter bleiben es zu den Servern von meinem Rechner 949MBit.

Die ersten iperf-Tests zu beiden betroffenen Servern (und der Linux-VM) hatte ich nur mit dem Standardbefehl, ohne deine Schalter gemacht. Mit deinen Schaltern komme ich zu den Win-Servern auch nur noch auf gut 525Mbit.

Ohne Schalter bleiben es zu den Servern von meinem Rechner 949MBit.

Ohne die Zusatzparameter erzeugt iPerf aber zu viel Druck (Defaultblocksize = 128K) und lastet aufgrund dieses die 1GBit/s aus.

Um die Effektivität einer TCP-Übertragung zwischen unterschiedlichen Systemen besser vergleich zu können, solltest du bei iPerf daher besser einen Druck wählen, der deutlich unterhalb der maximalen Übertragungsleistung der NIC liegt.

Wenn ich von meiner Workstation mit ausreichend Druck mit iPerf gegen die Server VM testet, dann kann ich 1GBit/s auch locker ausreizen ...

... aber eben erst ab einer Blockgrösse von ~8K und nicht schon mit 2K so wie du es bei einem der Tests geschafft hast.

Edit2: Bleibt also festzuhalten, dass sich die Linux-VM anders verhält als iperf-Server als die Windows-Server.

Ja, Linux verhält sich beim Netzwerktransfer in vielerlei Hinsicht viel effektiver wie ein Windows.

Folgendes Beispiel.

Meine Workstation ist mit einer i9 CPU Bestückt, deren Kerne alle mit 4,4 GHz laufen.

Wenn ich mit dieser 40GBit/s Netzwerklast erzeuge, dann verbrennt diese alleine für die TCP-Übertragung ~5 Kerne, sprich, ~22GHz. Das Unix-NAS, welches ich mit diesen 40GBit/s beschiesse, kann diesen Datenverkehr mit seiner 4 Kern-CPU die mit 2,2 GHz läuft, nicht nur locker entgegen nehmen, sondern auch noch auf deren SSD's schreiben, was bei einem RAID 5, ja auch noch einiges an CPU Leistung frisst. 😔

Gruss Alex

Moin Nico,

ja, das ist schon sehr traurig mit anzusehen, dass ein Ubuntu einen Windows Server derartig platt macht. 😔😭

Das mach mich auf diese mittlerweile absolut geldgierigen aber nicht wirklich was sinnvolles produzierenden Microsoftians umso wütender. 😡

Na ja, zum Glück muss ich solchen Mist nur bei On-Premise Systemen rausklopfen wo es weitestgehend noch möglich ist. Mein Beileid gilt hingegen allen AZURE-Kunden, die betreffend der miesen Performance nicht wirklich was optimieren können, für diese aber dennoch kräftigst bezahlen müssen. 😔

Gruss Alex

Ich hatte für einen Kollegen eine Ubutnu-Büchse fertig gemacht. Habe jetzt iperf gegen diese mal getestet von meinem Rechner.

iperf3 -c 192.168.1.102 -l 2k -P 1 -t 5

Connecting to host 192.168.1.102, port 5201

[ 4] local 192.168.1.150 port 56563 connected to 192.168.1.102 port 5201

[ ID] Interval Transfer Bandwidth

[ 4] 0.00-1.00 sec 111 MBytes 929 Mbits/sec

[ 4] 1.00-2.00 sec 111 MBytes 928 Mbits/sec

[ 4] 2.00-3.00 sec 111 MBytes 928 Mbits/sec

[ 4] 3.00-4.00 sec 111 MBytes 928 Mbits/sec

[ 4] 4.00-5.00 sec 111 MBytes 928 Mbits/sec

- - - - - - - - - - - - - - - - - - - - - - - - -

[ ID] Interval Transfer Bandwidth

[ 4] 0.00-5.00 sec 553 MBytes 928 Mbits/sec sender

[ 4] 0.00-5.00 sec 553 MBytes 928 Mbits/sec receiver

iperf Done.iperf3 -c 192.168.1.102 -l 2k -P 1 -t 5 -R

Connecting to host 192.168.1.102, port 5201

Reverse mode, remote host 192.168.1.102 is sending

[ 4] local 192.168.1.150 port 56574 connected to 192.168.1.102 port 5201

[ ID] Interval Transfer Bandwidth

[ 4] 0.00-1.00 sec 95.3 MBytes 800 Mbits/sec

[ 4] 1.00-2.00 sec 95.7 MBytes 803 Mbits/sec

[ 4] 2.00-3.00 sec 95.7 MBytes 802 Mbits/sec

[ 4] 3.00-4.00 sec 96.7 MBytes 811 Mbits/sec

[ 4] 4.00-5.00 sec 94.4 MBytes 792 Mbits/sec

- - - - - - - - - - - - - - - - - - - - - - - - -

[ ID] Interval Transfer Bandwidth Retr

[ 4] 0.00-5.00 sec 479 MBytes 804 Mbits/sec 0 sender

[ 4] 0.00-5.00 sec 478 MBytes 802 Mbits/sec receiver

iperf Done.ja, das ist schon sehr traurig mit anzusehen, dass ein Ubuntu einen Windows Server derartig platt macht. 😔😭

Das mach mich auf diese mittlerweile absolut geldgierigen aber nicht wirklich was sinnvolles produzierenden Microsoftians umso wütender. 😡

Na ja, zum Glück muss ich solchen Mist nur bei On-Premise Systemen rausklopfen wo es weitestgehend noch möglich ist. Mein Beileid gilt hingegen allen AZURE-Kunden, die betreffend der miesen Performance nicht wirklich was optimieren können, für diese aber dennoch kräftigst bezahlen müssen. 😔

Gruss Alex

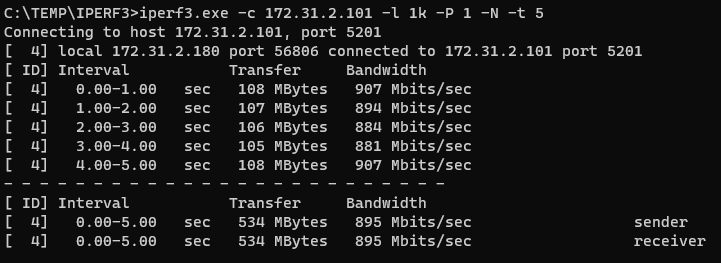

Moin Nico,

zuerst das Wichtigste ... Glückwunsch ... du hast es geschafft, dass ich vorhin auf unserem Hyper-V eine Pinguin Server-VM aufgesetzt habe. 🤪

(Ubuntu 23.04)

Die VM hat 2 Cores bekommen, also eigentlich nur einen, weil HT aktiv ist 🙃 und 2GB RAM habe ich dieser auch gegönnt, sprich, alles recht überschaubar.

Wenn ich nun auf dieser Pinguin-VM iPerf als Server Starte und von meiner Workstation gegen diese mit den folgenden Parametern teste ...

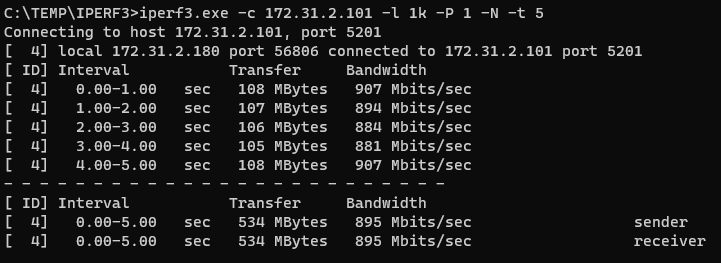

iperf3.exe -c 172.31.2.101 -l 1k -P 1 -N -t 5

... ja, mit einer Blocksize von nur nur 1K 🤪, bekomme ich das folgende Ergebnis ...

... sprich, ich kann von meiner W11 22H2 Workstation zur Ubuntu-VM, bei einer Blockgrösse von 1K und auch nur mit einem Thread, Daten mit fast 900 MBit/s versenden. 😁

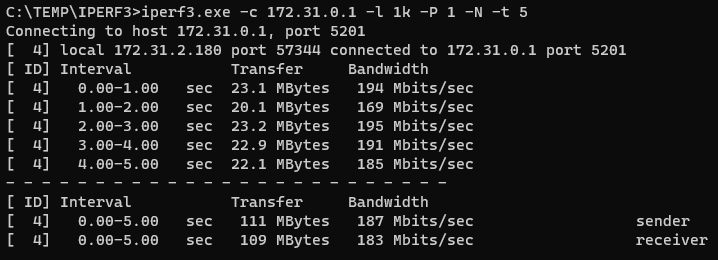

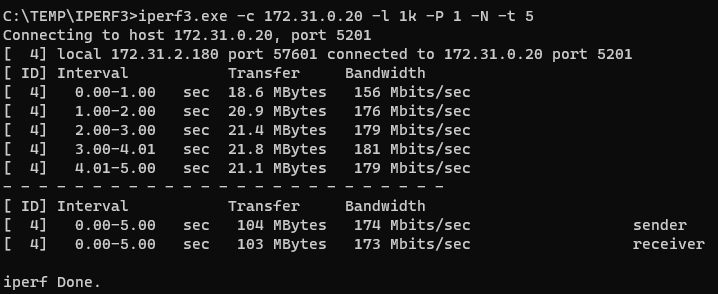

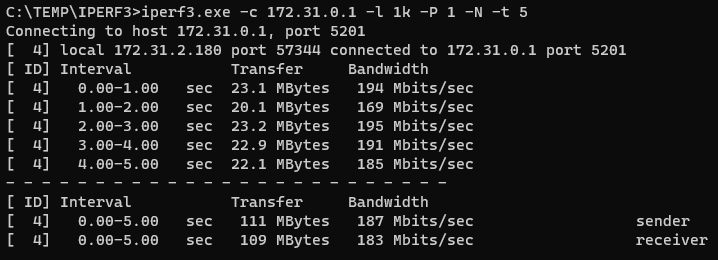

Wenn ich nun den Test mit denselben Parametern gegen eine Server 2019 VM wiederhole, die auf demselben Hyper-V läuft wie der Ubuntu zuvor, sieht das Ergebnis folgend aus ...

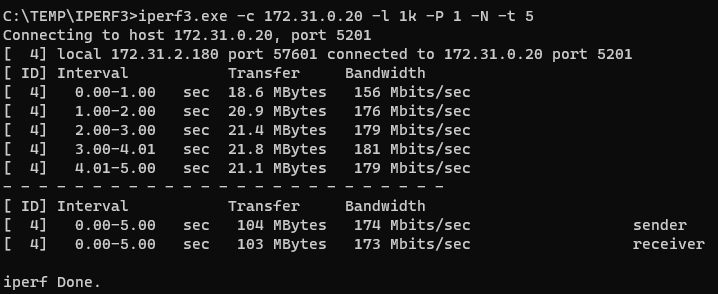

... sprich, 😭🤢🤮 und gegen eine 2012R2 VM ist es sogar ...

... noch etwas gruseliger. 🤮🤮🤮

Ja, OK, der Test gegen die 2019er VM läuft um ~5% schneller als gegen die 2012R2 VM 🙃, verglichen gegen den Test mit Ubuntu, ist jedoch beides, also die TCP-Empfangsleistung der 2012R2 und der 2019er VM, einfach nur ein Kindergarten. 😔

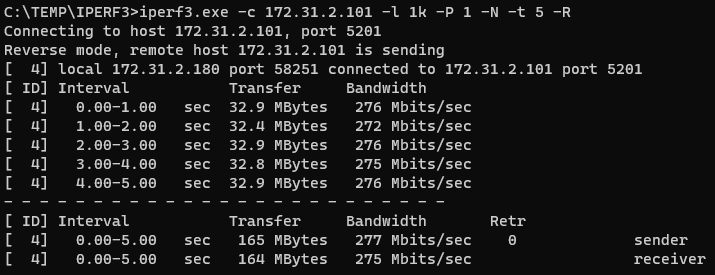

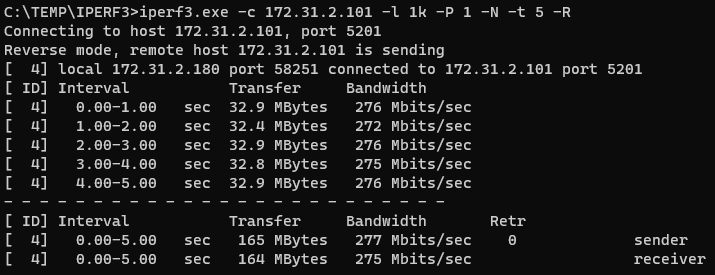

Wenn ich übrigens von der Ubuntu VM Daten gegen meine W11 Workstation sende ...

..., siehts auch nicht wirklich besser aus. 😭

@microsoftians

Ein Pinguin um 400% schneller und das auch noch ohne jegliches Tuning. 🙈

Schämt euch, aber bitte in einer ganz dunklen Ecke und ruhig etwas länger. 🤨

Gruss Alex

@MysticFoxDE

Wenn ich den Test zwischen den beiden W2012R2 VMs mache komme ich auf:

Zwischen zwei 2019er VMs:

Wenn ich den Test zwischen den beiden W2012R2 VMs mache komme ich auf:

- - - - - - - - - - - - - - - - - - - - - - - - -

[ ID] Interval Transfer Bandwidth

[ 4] 0.00-5.00 sec 309 MBytes 518 Mbits/sec sender

[ 4] 0.00-5.00 sec 308 MBytes 517 Mbits/sec receiver

- - - - - - - - - - - - - - - - - - - - - - - -

[ ID] Interval Transfer Bandwidth

[ 4] 0.00-5.00 sec 346 MBytes 581 Mbits/sec sender

[ 4] 0.00-5.00 sec 346 MBytes 580 Mbits/sec receiver

iperf Done.Zwischen zwei 2019er VMs:

[ ID] Interval Transfer Bandwidth

[ 4] 0.00-5.00 sec 330 MBytes 554 Mbits/sec sender

[ 4] 0.00-5.00 sec 330 MBytes 553 Mbits/sec receiver

iperf Done.

[ ID] Interval Transfer Bandwidth

[ 4] 0.00-5.00 sec 361 MBytes 606 Mbits/sec sender

[ 4] 0.00-5.00 sec 361 MBytes 606 Mbits/sec receiver

iperf Done.zuerst das Wichtigste ... Glückwunsch ... du hast es geschafft, dass ich vorhin auf unserem Hyper-V eine Pinguin Server-VM aufgesetzt habe. 🤪

(Ubuntu 23.04)

Die VM hat 2 Cores bekommen, also eigentlich nur einen, weil HT aktiv ist 🙃 und 2GB RAM habe ich dieser auch gegönnt, sprich, alles recht überschaubar.

Wenn ich nun auf dieser Pinguin-VM iPerf als Server Starte und von meiner Workstation gegen diese mit den folgenden Parametern teste ...

iperf3.exe -c 172.31.2.101 -l 1k -P 1 -N -t 5

... ja, mit einer Blocksize von nur nur 1K 🤪, bekomme ich das folgende Ergebnis ...

... sprich, ich kann von meiner W11 22H2 Workstation zur Ubuntu-VM, bei einer Blockgrösse von 1K und auch nur mit einem Thread, Daten mit fast 900 MBit/s versenden. 😁

Wenn ich nun den Test mit denselben Parametern gegen eine Server 2019 VM wiederhole, die auf demselben Hyper-V läuft wie der Ubuntu zuvor, sieht das Ergebnis folgend aus ...

... sprich, 😭🤢🤮 und gegen eine 2012R2 VM ist es sogar ...

... noch etwas gruseliger. 🤮🤮🤮

Ja, OK, der Test gegen die 2019er VM läuft um ~5% schneller als gegen die 2012R2 VM 🙃, verglichen gegen den Test mit Ubuntu, ist jedoch beides, also die TCP-Empfangsleistung der 2012R2 und der 2019er VM, einfach nur ein Kindergarten. 😔

Wenn ich übrigens von der Ubuntu VM Daten gegen meine W11 Workstation sende ...

..., siehts auch nicht wirklich besser aus. 😭

@microsoftians

Ein Pinguin um 400% schneller und das auch noch ohne jegliches Tuning. 🙈

Schämt euch, aber bitte in einer ganz dunklen Ecke und ruhig etwas länger. 🤨

Gruss Alex

Moin Nico,

ja, das ist leider so und ich habe auch schon den Grund dafür gefunden.

Ein Windows benötigt für die Verarbeitung von eingehenden Netzwerkdaten, leider ~400% mehr CPU-Ressourcen, wie ein Linux. 😭

Wenn ich von meiner Workstation mit den folgenden Bedingungen ...

... gegen die Ubuntu VM teste, dann erreiche ich im Schnitt ~850 MBit/s.

Dabei futtert die Ubuntu VM, beim Empfang dieser Datenmenge ca. 16% der Host-CPU-Ressourcen.

Wenn ich nun denselben Test gegen eine auf demselben Hyper-Pfau befindliche Server 2019 VM laufen lasse,

bekomme ich im Schnitt etwa 180 MBit/s heraus. 😭

Dabei gönnt sich die Server 2019 VM, exakt die selben CPU-Ressourcen wie der Ubuntu zuvor auch ...

... 😔🤢

Und bei einer 2012R2 VM sieht das Ganze sogar noch etwas schlechter aus, hier bekomme ich beim Verbraten derselben CPU-Ressourcen des entsprechenden Hyper-V Nodes, ...

... nur ~170 MBit/s hin. 🤮

Damit ist nun denke ich eindeutig bewiesen, dass auch die aktuellen Betriebssysteme von MS beim Empfangen von Daten über TCP, alles andere als ressourcenschonend sind. 😔😭

Beim Senden sieht es übrigens nicht viel besser aus, habe jetzt aber nicht die Zeit,

darauf im Detail auch noch einzugehen. Holle das später aber noch nach.

Das Problem mit deiner schlechten Anwendungsperformance, liegt nach allem was ich bisher gesehen habe,

meiner Ansicht nach jedoch nicht wirklich an dem, was wir zuletzt durchgekaut haben. Dafür sind die Werte zwischen dem guten und dem schlechten Rechner zu identisch.

Respektive, wenn MS bei der TCP-Verarbeitung genau so effektiv währe wie der Ubuntu, würde der schnellere Rechner wahrscheinlich noch schneller laufen. 🤪

Gut, zurück zum Thema, die Verzögerung beim Start der Anwendung kann eigentlich nicht wirklich vom Netzwerk kommen und auch die Hardware selbst sollte nicht das Problem sein, da deren Leistung gemäss dem Passmark Test, bei den problematischen Rechner, zum Teil besser ist, als bei den nicht problematischen.

Das Ganze riecht mir bei dir nun eher nach einem amoklaufenden Sicherheitsfeature als nach einem Netzwerk oder Hardwareproblem.

So, jetzt muss ich aber weiterflitzen.

Gruss Alex

Es scheint dann ja aber so, dass MS das schon bei 2012 vergurkt hat, oder?

ja, das ist leider so und ich habe auch schon den Grund dafür gefunden.

Ein Windows benötigt für die Verarbeitung von eingehenden Netzwerkdaten, leider ~400% mehr CPU-Ressourcen, wie ein Linux. 😭

Wenn ich von meiner Workstation mit den folgenden Bedingungen ...

iperf3.exe -c xxx.xxx.xxx.xxx -l 1k -P 1 -N -t 30... gegen die Ubuntu VM teste, dann erreiche ich im Schnitt ~850 MBit/s.

Dabei futtert die Ubuntu VM, beim Empfang dieser Datenmenge ca. 16% der Host-CPU-Ressourcen.

Wenn ich nun denselben Test gegen eine auf demselben Hyper-Pfau befindliche Server 2019 VM laufen lasse,

bekomme ich im Schnitt etwa 180 MBit/s heraus. 😭

Dabei gönnt sich die Server 2019 VM, exakt die selben CPU-Ressourcen wie der Ubuntu zuvor auch ...

... 😔🤢

Und bei einer 2012R2 VM sieht das Ganze sogar noch etwas schlechter aus, hier bekomme ich beim Verbraten derselben CPU-Ressourcen des entsprechenden Hyper-V Nodes, ...

... nur ~170 MBit/s hin. 🤮

Damit ist nun denke ich eindeutig bewiesen, dass auch die aktuellen Betriebssysteme von MS beim Empfangen von Daten über TCP, alles andere als ressourcenschonend sind. 😔😭

Beim Senden sieht es übrigens nicht viel besser aus, habe jetzt aber nicht die Zeit,

darauf im Detail auch noch einzugehen. Holle das später aber noch nach.

Passt jetzt etwas besser ins Bild - ähnliches Niveau wie der "schlechte" Rechner würde ich sagen.

Aber er läuft super im vergleich zum schlechten.

Aber er läuft super im vergleich zum schlechten.

Das Problem mit deiner schlechten Anwendungsperformance, liegt nach allem was ich bisher gesehen habe,

meiner Ansicht nach jedoch nicht wirklich an dem, was wir zuletzt durchgekaut haben. Dafür sind die Werte zwischen dem guten und dem schlechten Rechner zu identisch.

Respektive, wenn MS bei der TCP-Verarbeitung genau so effektiv währe wie der Ubuntu, würde der schnellere Rechner wahrscheinlich noch schneller laufen. 🤪

Gut, zurück zum Thema, die Verzögerung beim Start der Anwendung kann eigentlich nicht wirklich vom Netzwerk kommen und auch die Hardware selbst sollte nicht das Problem sein, da deren Leistung gemäss dem Passmark Test, bei den problematischen Rechner, zum Teil besser ist, als bei den nicht problematischen.

Das Ganze riecht mir bei dir nun eher nach einem amoklaufenden Sicherheitsfeature als nach einem Netzwerk oder Hardwareproblem.

So, jetzt muss ich aber weiterflitzen.

Gruss Alex

Moin Nico,

ich habe gerade von der Workstation meines Arbeitskollegen getestet, die noch auf W10 22H2 läuft.

Die Ergebnisse sind jedoch fast 1:1 identisch zu meiner Workstation, die schon mit W11 22H2 läuft. 😔

Gruss Alex

Edit:

Zusatzinfo: ipferf mit der Windows 10 Kiste läuft sowohl zum Problemserver, als auch zurück mit 900+ Mbit.

Der daneben stehende Win11 Rechner hin 900+Mbit, zurück mit 600Mbit.

Zusatzinfo: ipferf mit der Windows 10 Kiste läuft sowohl zum Problemserver, als auch zurück mit 900+ Mbit.

Der daneben stehende Win11 Rechner hin 900+Mbit, zurück mit 600Mbit.

ich habe gerade von der Workstation meines Arbeitskollegen getestet, die noch auf W10 22H2 läuft.

Die Ergebnisse sind jedoch fast 1:1 identisch zu meiner Workstation, die schon mit W11 22H2 läuft. 😔

Gruss Alex

Moin Nico,

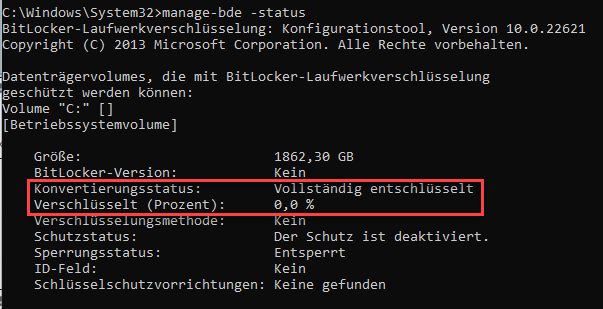

🤔 ... kann es sein, dass sich auf den problematischen W11 Kisten, vielleicht der Bitlocker automatisch bei der Installation aktiviert hat?

Dieser kann erfahrungsgemäss bei der Anwendungsperformance leider auch kräftigst dazwischen pfuschen. 😔

Gruss Alex

der auf Win10 neu installierte Rechner startet auch nach einem Upgrade auf Win11 das Programm noch schnell .....

Es muss also irgendwas sein, was W11 default macht, was W10 nicht macht und das W11-Upgrade vom W10 übernommen hat.

Es muss also irgendwas sein, was W11 default macht, was W10 nicht macht und das W11-Upgrade vom W10 übernommen hat.

🤔 ... kann es sein, dass sich auf den problematischen W11 Kisten, vielleicht der Bitlocker automatisch bei der Installation aktiviert hat?

Dieser kann erfahrungsgemäss bei der Anwendungsperformance leider auch kräftigst dazwischen pfuschen. 😔

Gruss Alex

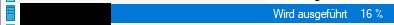

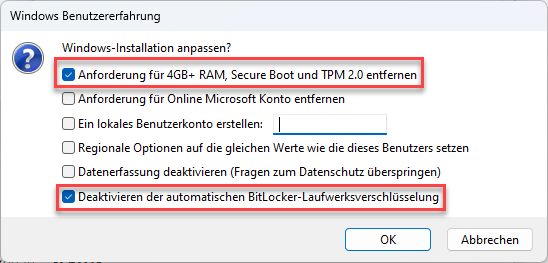

Moin Nico,

das ist übrigens echt verrückt.

Ich habe selbst mit meinem eigenen Surface Book genau die umgekehrte Erfahrung gemacht.

Sprich, als ich es von W10 auf W11 upgegradet habe, ist dessen Performance in den Keller gerutscht.

Als ich dieses danach neu mit W11 bespielt habe, war es wieder genau so schnell wie mit W10.

Kannst du mal vielleicht das folgende ausprobieren.

Erstelle einen W11 Installationsstick mit Rufus, aber ohne TPM Prüfung und ohne Bitlocker.

Danach auf einem der problematischen Rechnern TPM im BIOS ausschalten und anschliessend diesen mit dem mit Rufus erstelltem Installationstick neu Installieren.

Danach auf einem der problematischen Rechnern TPM im BIOS ausschalten und anschliessend diesen mit dem mit Rufus erstelltem Installationstick neu Installieren.

Mit diesem Trick werden diverse Sicherheitsfunktionen von Windows, die später gerne mal (Performance-)Probleme bereiten wie z.B. auch der Bitlocker, bei der Installation erst gar nicht aktiviert, weil Windows die darunter liegende Hardware, durch dieses Vorgehen als untauglich für die entsprechenden Features einstuft. 😉😎

Nach der Installation kannst du TPM, falls du es für andere Dinge doch benötigst, selbstverständlich wieder aktivieren.

Ich schicke dir gleich per PN noch den Link zu der aktuellsten W11 ISO zu, die ich die Tage erst über unseren MSDN Zugang gezogen habe.

Gruss Alex

der auf Win10 neu installierte Rechner startet auch nach einem Upgrade auf Win11 das Programm noch schnell .....

Es muss also irgendwas sein, was W11 default macht, was W10 nicht macht und das W11-Upgrade vom W10 übernommen hat.

Es muss also irgendwas sein, was W11 default macht, was W10 nicht macht und das W11-Upgrade vom W10 übernommen hat.

das ist übrigens echt verrückt.

Ich habe selbst mit meinem eigenen Surface Book genau die umgekehrte Erfahrung gemacht.

Sprich, als ich es von W10 auf W11 upgegradet habe, ist dessen Performance in den Keller gerutscht.

Als ich dieses danach neu mit W11 bespielt habe, war es wieder genau so schnell wie mit W10.

Kannst du mal vielleicht das folgende ausprobieren.

Erstelle einen W11 Installationsstick mit Rufus, aber ohne TPM Prüfung und ohne Bitlocker.

Mit diesem Trick werden diverse Sicherheitsfunktionen von Windows, die später gerne mal (Performance-)Probleme bereiten wie z.B. auch der Bitlocker, bei der Installation erst gar nicht aktiviert, weil Windows die darunter liegende Hardware, durch dieses Vorgehen als untauglich für die entsprechenden Features einstuft. 😉😎

Nach der Installation kannst du TPM, falls du es für andere Dinge doch benötigst, selbstverständlich wieder aktivieren.

Ich schicke dir gleich per PN noch den Link zu der aktuellsten W11 ISO zu, die ich die Tage erst über unseren MSDN Zugang gezogen habe.

Gruss Alex

Erstelle einen W11 Installationsstick mit Rufus

Der überflüssige Umweg mit Rufus ist nicht erforderlich. Du kannst einfach klassisch das MCT dafür nehmen aber vor der Installation eine Registry Datei importieren und ausführen.Windows 11 ohne Zwangsregistrierung installieren oder wie Ritter Rufus den Drachen Zwangsreg besiegt !

Interessante Entwicklung dieser Problemsuche.

Die Ursache "Bitlocker" und die Erkenntnis "Auch im Programm lief es laut Kollegin fluffiger" dürfte dann bedeuten, dass die Anwendung während des Starts wie auch im laufenden Betrieb nennenswerte Datenmengen von der lokalen SSD läd und diese auch nicht in den RAM kopiert?

Würde bedeuten, dass es stark von der Funktionsweise einer Software abhängt, in wieweit sie von Bitlocker-verschlüsselten Datenträgern ausgebremst wird.

Die Ursache "Bitlocker" und die Erkenntnis "Auch im Programm lief es laut Kollegin fluffiger" dürfte dann bedeuten, dass die Anwendung während des Starts wie auch im laufenden Betrieb nennenswerte Datenmengen von der lokalen SSD läd und diese auch nicht in den RAM kopiert?

Würde bedeuten, dass es stark von der Funktionsweise einer Software abhängt, in wieweit sie von Bitlocker-verschlüsselten Datenträgern ausgebremst wird.

Moin Nico,

versuche mal diesen Rechner mit dem oben erwähnten Trick neu zu installieren.

Bitlocker ist leider nur eine von vielen Performancebremsen, die bei einer entsprechenden Hardwareunterstützung, gleich bei der Installation mit aktiviert werden. 😔

Wenn du TPM jedoch deaktivierst, dann wird bei der Installation von Windows 11, quasi nur ein Minimalumfang an Sicherheitsschnickschnack aktiviert. 😉

Hast du über diesem Rechner der nun über eine Minute zum starten der Anwendung benötigt, auch schon mein Optimierungsskript drüber laufen lassen?

Gruss Alex

neues Update.

Das bewusste aktivieren und deaktivieren von Bitlocker auf zwei weiteren DELL-Vorinstallationen bracht keine Unterschied - im Gegenteil, auf einem der Rechner braucht das Programm jetzt über 1 Minute zum Starten.

Es ist zum davonrennen. Wieso nicht mal wenigstens konsistente Ergebnisse?!

Das bewusste aktivieren und deaktivieren von Bitlocker auf zwei weiteren DELL-Vorinstallationen bracht keine Unterschied - im Gegenteil, auf einem der Rechner braucht das Programm jetzt über 1 Minute zum Starten.

Es ist zum davonrennen. Wieso nicht mal wenigstens konsistente Ergebnisse?!

versuche mal diesen Rechner mit dem oben erwähnten Trick neu zu installieren.

Bitlocker ist leider nur eine von vielen Performancebremsen, die bei einer entsprechenden Hardwareunterstützung, gleich bei der Installation mit aktiviert werden. 😔

Wenn du TPM jedoch deaktivierst, dann wird bei der Installation von Windows 11, quasi nur ein Minimalumfang an Sicherheitsschnickschnack aktiviert. 😉

Hast du über diesem Rechner der nun über eine Minute zum starten der Anwendung benötigt, auch schon mein Optimierungsskript drüber laufen lassen?

Gruss Alex

Moin @Datenreise,

ein Windows tut leider ganz unabhängig davon ob du eine lokale Anwendung verwendest oder eine über das Netzwerk startest, immer etwas im Zusammenhang mit dieser Anwendung auf den lokalen Datenträger schreiben. Dinge wie, Ereignislogs, Firewalllogs und einen Haufen anderen Krimskrams. 😔

Beste Grüsse aus BaWü

Alex

Die Ursache "Bitlocker" und die Erkenntnis "Auch im Programm lief es laut Kollegin fluffiger" dürfte dann bedeuten, dass die Anwendung während des Starts wie auch im laufenden Betrieb nennenswerte Datenmengen von der lokalen SSD läd und diese auch nicht in den RAM kopiert?

ein Windows tut leider ganz unabhängig davon ob du eine lokale Anwendung verwendest oder eine über das Netzwerk startest, immer etwas im Zusammenhang mit dieser Anwendung auf den lokalen Datenträger schreiben. Dinge wie, Ereignislogs, Firewalllogs und einen Haufen anderen Krimskrams. 😔

Beste Grüsse aus BaWü

Alex

Moin Nico,

hast du auf diesem Rechner nach der Neuinstallation die Windows FW, den Defender und auch den Phishingschutz mal testweise deaktiviert?

🤔 ... ist abgesehen von diesem Rechner die Performance an den guten Rechnern immer gut oder schwankt die bei diesen auch?

Gruss Alex

habe ich jetzt gemacht.

Dieses mal auch ganz bewusst ohne irgendwelche Update-Software von DELL.

Also Win11 installiert, Bitlockerstatus kontrolliert (aus), nur Windows-Updates durchgedrückt (mit den aufgedrückten Treiberupdates) und unsere Software installiert (Batchdatei, welche letztlich nur die ganzen Installer/Regs silent durchschiebt). Neustart.

Programm braucht 30sek zum Starten.

Dein Script drüber - Neustart.

Programm brauch 28 Sekunden.

Dieses mal auch ganz bewusst ohne irgendwelche Update-Software von DELL.

Also Win11 installiert, Bitlockerstatus kontrolliert (aus), nur Windows-Updates durchgedrückt (mit den aufgedrückten Treiberupdates) und unsere Software installiert (Batchdatei, welche letztlich nur die ganzen Installer/Regs silent durchschiebt). Neustart.

Programm braucht 30sek zum Starten.

Dein Script drüber - Neustart.

Programm brauch 28 Sekunden.

hast du auf diesem Rechner nach der Neuinstallation die Windows FW, den Defender und auch den Phishingschutz mal testweise deaktiviert?

Edit2: Noch eine Info:

Die zweite Kollegin mit einem neuen Rechner im produktiven Einsatz (Programm brauchte auch über 35 Sekunden) rief mich vorhin an und sage:

Das Programm startet jetzt in wenigen Sekunden ......

An diesem Rechner habe ich noch nichts gemacht.

Die zweite Kollegin mit einem neuen Rechner im produktiven Einsatz (Programm brauchte auch über 35 Sekunden) rief mich vorhin an und sage:

Das Programm startet jetzt in wenigen Sekunden ......

An diesem Rechner habe ich noch nichts gemacht.

🤔 ... ist abgesehen von diesem Rechner die Performance an den guten Rechnern immer gut oder schwankt die bei diesen auch?

Gruss Alex

Moin Nico,

👍

das unterstreicht umso mehr meine Vermutung, dass dein Problem nicht wirklich mit der NIC selbst und oder mit einem Switch im Zusammenhang steht.

Gruss Alex

Defender war durch unseren AV deaktiviert (der auf keinem der Rechner bisher einen messbaren Unterschied machte ob an oder aus - vermutlich passen hier die Ausnahmen für das Programm). FW und Phishingshutz teste ich morgen nochmal. Ich haue auch unseren AV nochmal runter und deaktiviere den Defender per GPO.

👍

Mein Rechner läuft bisher komplett stabil ohne Verlangsamung. Der der anderen Kollegin im "Problembüro" auch. Und im zweiten Gebäude habe ich gestern übrigens mal einen alten Rechner (AMD A8 irgendwas mit SSD getestet) der brauchte knapp 12 Sekunden - ohne dein Script.

Das komplette Gebäude hängt an einer 2x1G LACP-LAG an dem HP Switch an welchem mein Rechner auch hängt.

Das komplette Gebäude hängt an einer 2x1G LACP-LAG an dem HP Switch an welchem mein Rechner auch hängt.

das unterstreicht umso mehr meine Vermutung, dass dein Problem nicht wirklich mit der NIC selbst und oder mit einem Switch im Zusammenhang steht.

Gruss Alex

Ich kann nur nochmal darauf hinweisen, dass es sinnvoll ist, bei so einer Problemlage den Hersteller der Anwendung mit in die Pflicht zu nehmen. Im ÖD gibt es doch für alles irgendwelche Wartungs- und Supportverträge, in sofern sollte da doch ein Hebel für Dich existieren.

Mit Sicherheit produziert die Anwendungs auswertbare Logs, zumindest, wenn man sie mit bestimmten Parametern startet.

Mit Sicherheit produziert die Anwendungs auswertbare Logs, zumindest, wenn man sie mit bestimmten Parametern startet.

Dann drücke ich fest die Daumen, dass der Hersteller auch ein paar Supporter hat, die ihren Job ernst nehmen und ihn gerne machen. Will sagen, sich durch Deinen Fall und die ganze selbst geleistete Vorarbeit nicht abschrecken lassen, sondern es als sportliche Herausforderung begreifen.

In einem Team mit motivierten und kompetenten Problemlösern zu arbeiten macht ja in aller Regel Spaß - auch wenn dem Ganzen ein hässlicher Bug oder ein unwahrscheinlicher edge case zugrunde liegt.

In einem Team mit motivierten und kompetenten Problemlösern zu arbeiten macht ja in aller Regel Spaß - auch wenn dem Ganzen ein hässlicher Bug oder ein unwahrscheinlicher edge case zugrunde liegt.

Moin @ni.sch,

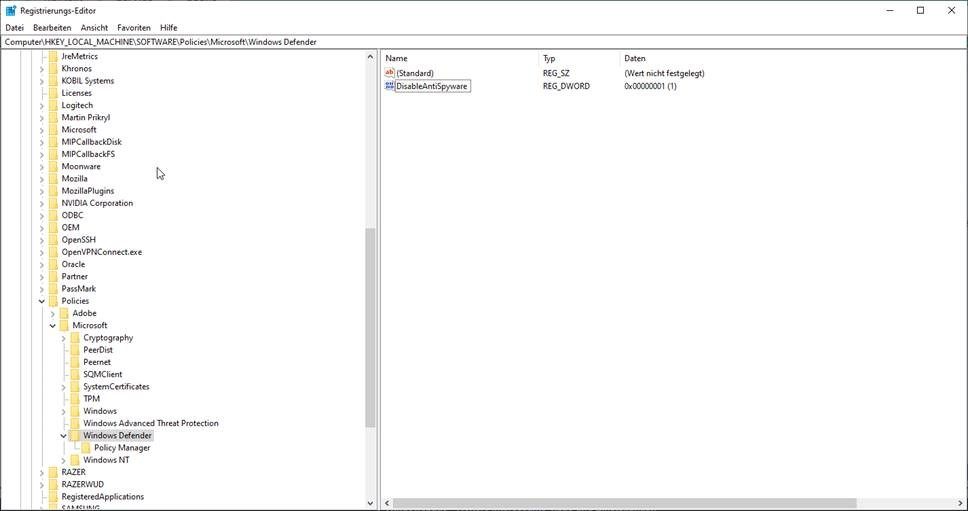

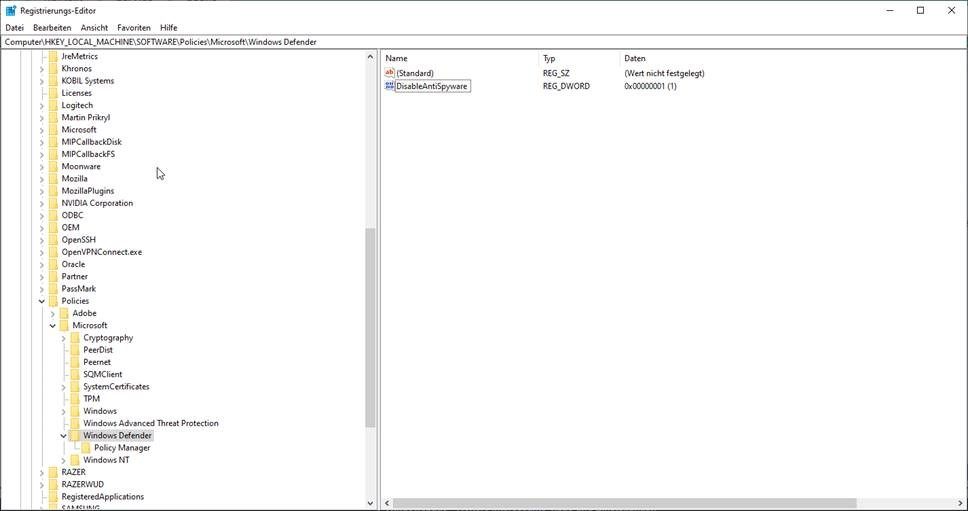

das kann ich mittlerweile zum Teil auslösen.

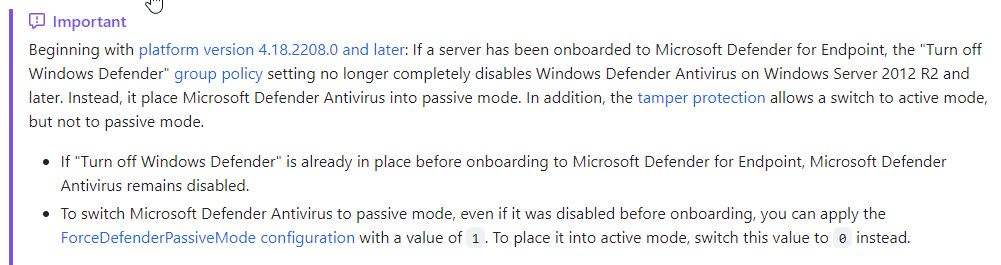

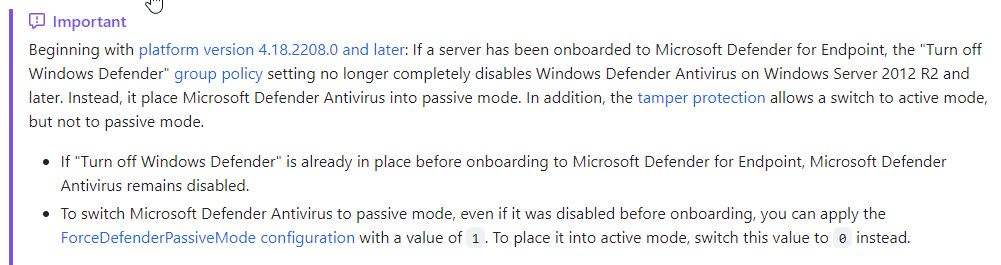

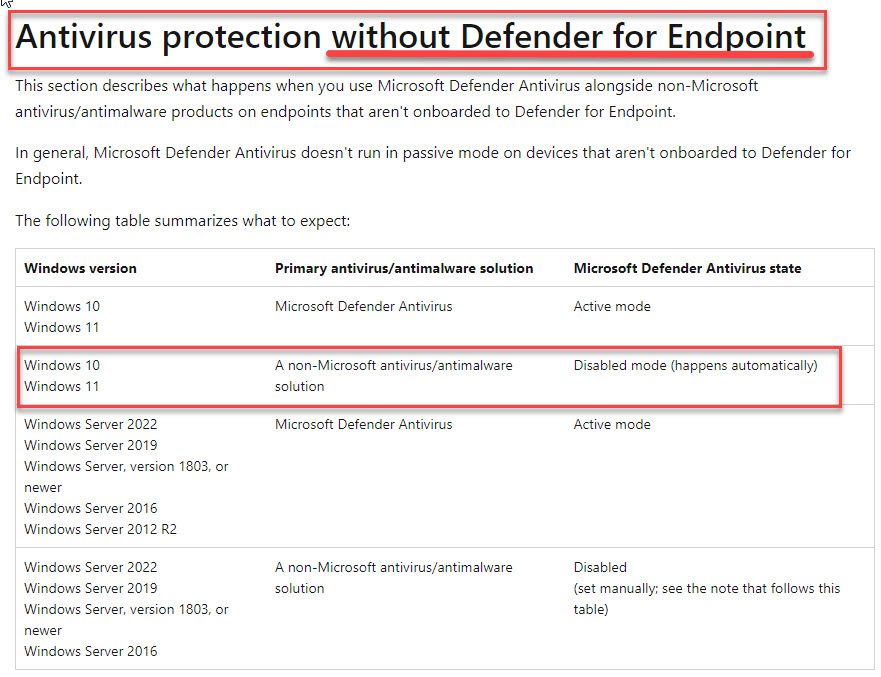

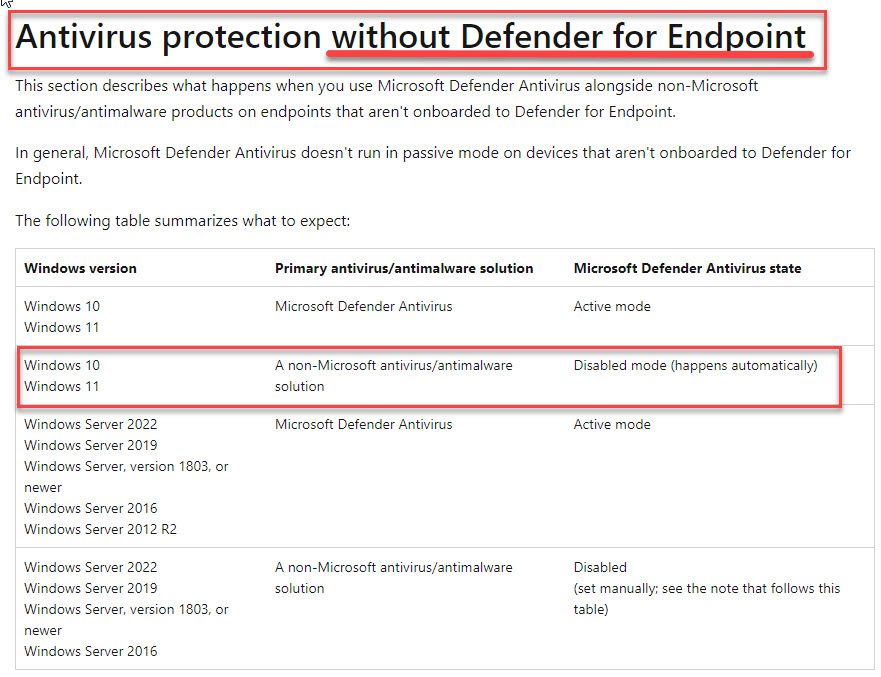

Die GPO's zum abschalten des Defenders funktionieren deshalb nicht mehr, weil MS den entsprechenden Registry Key, den diese GPO setzt, einfach mal so funktionslos gemacht hat. 😭🤢🤮

Details siehe ...

learn.microsoft.com/de-de/windows-hardware/customize/desktop/una ...

... besonders spannend finde ich die folgende Stelle ...

"Um die Sicherheitslage unserer Kunden zu verbessern und die Parität in unseren Angeboten (SKUs) sicherzustellen, werden die Einstellung DisableAntiSpyware (und deaktivieren von Microsoft Defender Antivirus) auf Clientendpunkten für Kunden, die Microsoft 365 E3 oder E5 verwenden, ignoriert."

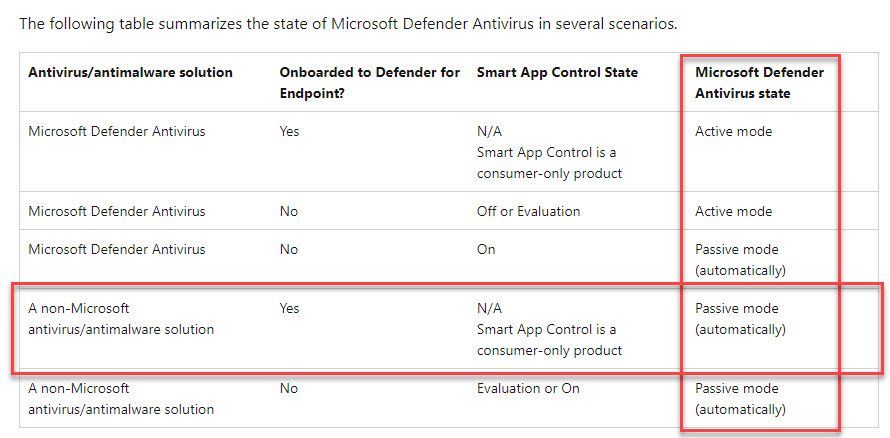

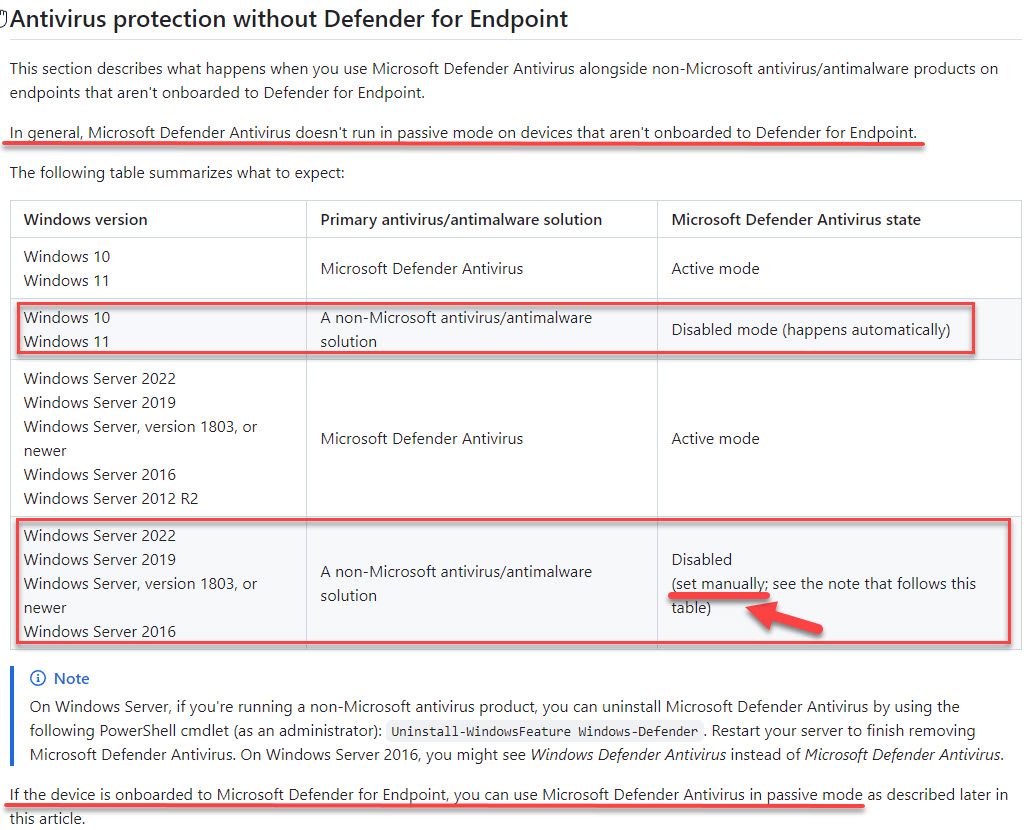

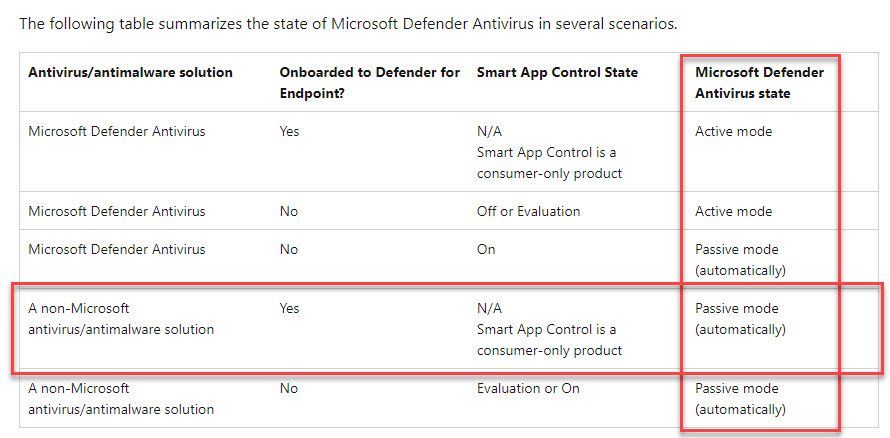

Sprich, wenn ich das nun richtig verstehe, so lässt sich der Defender auf einem Rechner auf dem ein Office E3 oder E5 Installiert ist, definitiv nicht mehr abschalten, ausser man hat einen anderen Virenscanner installiert.

Das passt auch zu deiner Beobachtung, dass ein Rechner schnell wurde, nachdem du eine andere AV-Lösung installiert hast.

Vielleicht erkennt der Defender bei einigen deiner Rechnern die Installation einer Dritt-AV-Lösung nicht korrekt und läuft deshalb parallel weiterhin mit. Wäre nicht das erste Mal das so was passiert.

Beste Grüsse aus BaWü

Alex

Scheinbar schaltet unser AV auf den Rechnerm in der Windowssicherheit noch etwas ab, was die GPO für den Defender nicht tut. Das könnte auch erklären warum der zweite Rechner in meinem Büro (Beitrag drüber) ohne weiteres Zutun, aber mit unserem AV, nach der Deaktivierung des Phishing-Schutzes schnell wurde.

das kann ich mittlerweile zum Teil auslösen.

Die GPO's zum abschalten des Defenders funktionieren deshalb nicht mehr, weil MS den entsprechenden Registry Key, den diese GPO setzt, einfach mal so funktionslos gemacht hat. 😭🤢🤮

Details siehe ...

learn.microsoft.com/de-de/windows-hardware/customize/desktop/una ...

... besonders spannend finde ich die folgende Stelle ...

"Um die Sicherheitslage unserer Kunden zu verbessern und die Parität in unseren Angeboten (SKUs) sicherzustellen, werden die Einstellung DisableAntiSpyware (und deaktivieren von Microsoft Defender Antivirus) auf Clientendpunkten für Kunden, die Microsoft 365 E3 oder E5 verwenden, ignoriert."

Sprich, wenn ich das nun richtig verstehe, so lässt sich der Defender auf einem Rechner auf dem ein Office E3 oder E5 Installiert ist, definitiv nicht mehr abschalten, ausser man hat einen anderen Virenscanner installiert.

Das passt auch zu deiner Beobachtung, dass ein Rechner schnell wurde, nachdem du eine andere AV-Lösung installiert hast.

Vielleicht erkennt der Defender bei einigen deiner Rechnern die Installation einer Dritt-AV-Lösung nicht korrekt und läuft deshalb parallel weiterhin mit. Wäre nicht das erste Mal das so was passiert.

Beste Grüsse aus BaWü

Alex

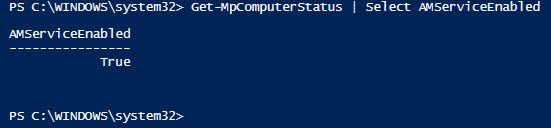

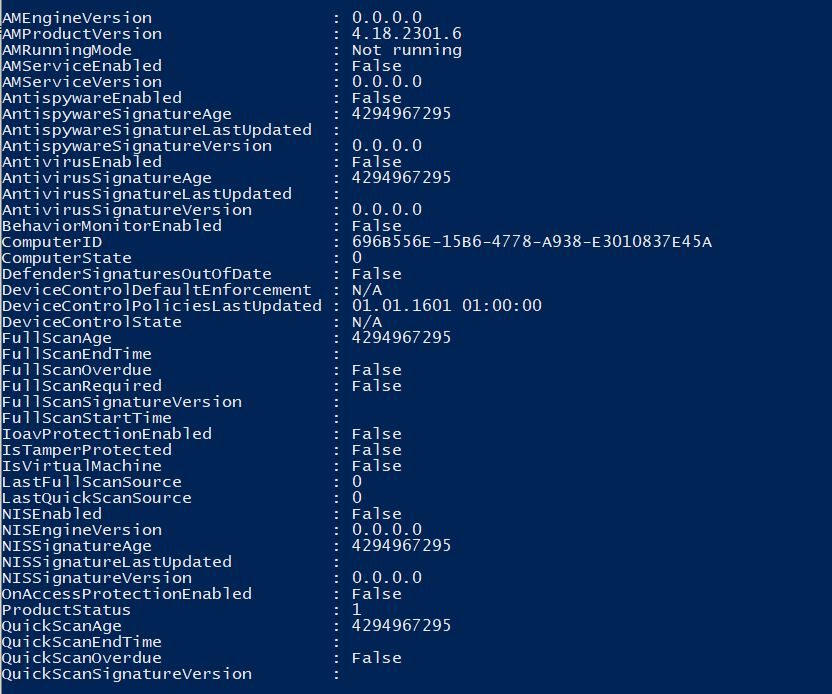

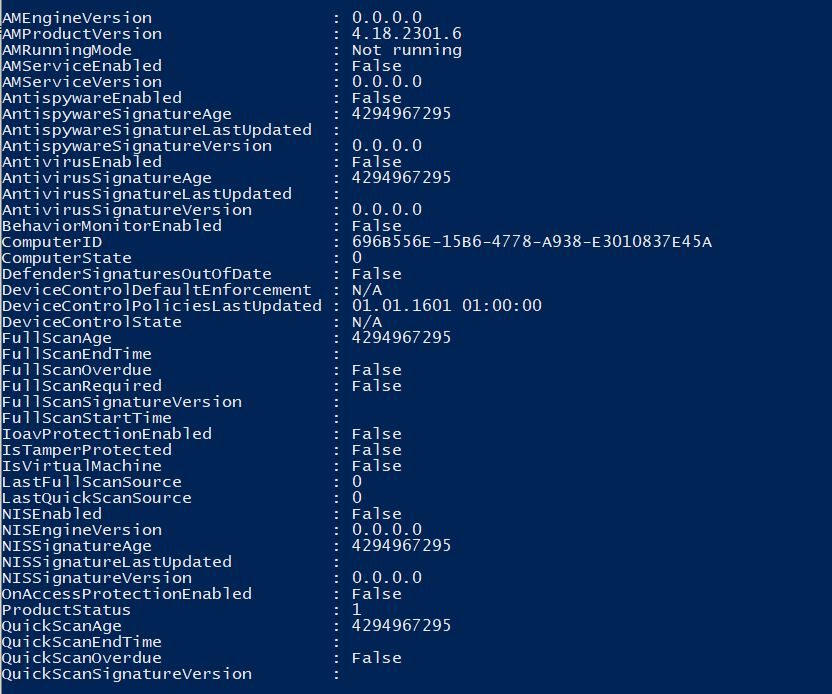

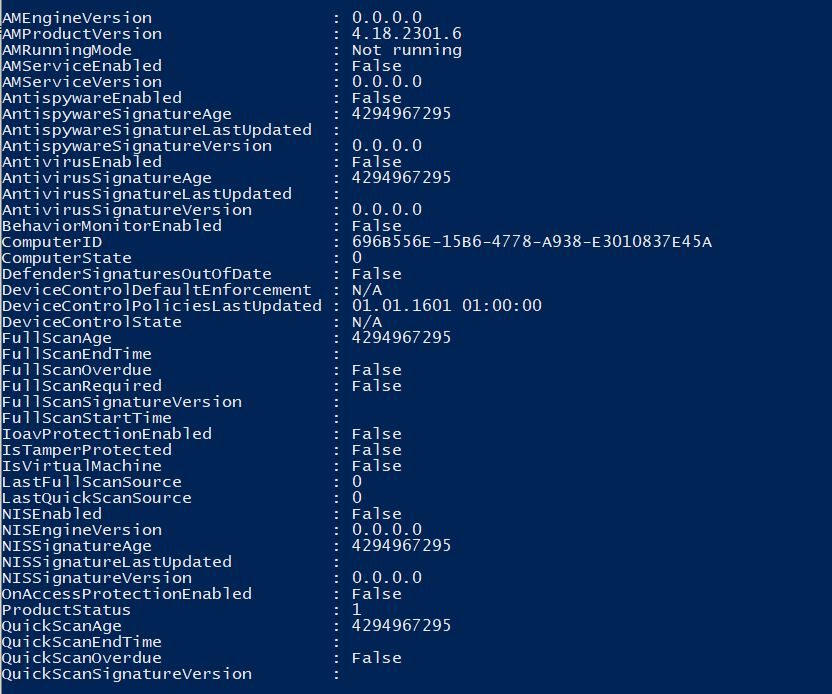

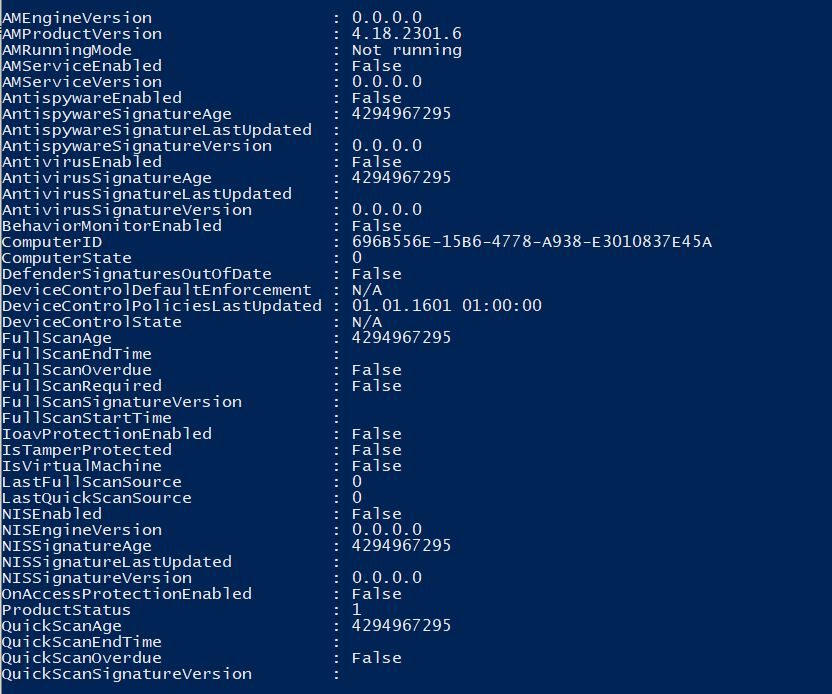

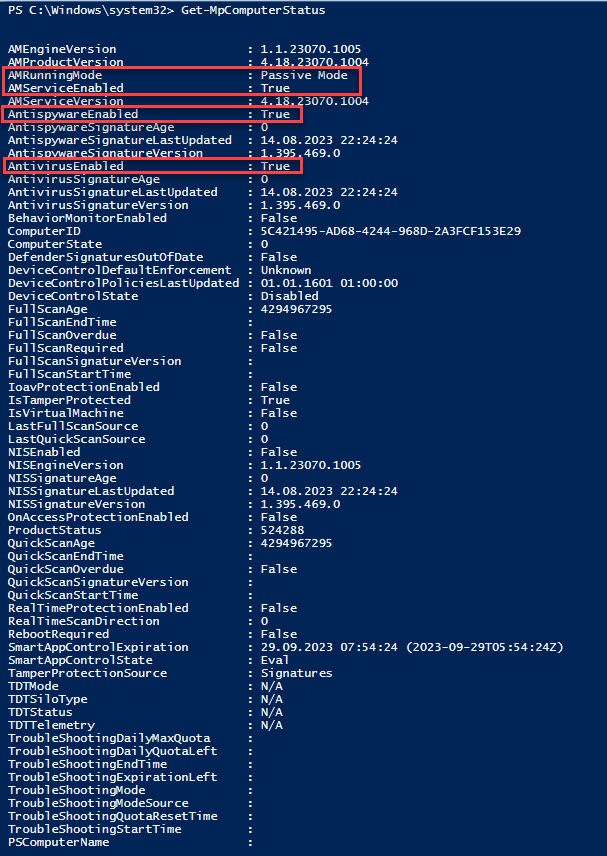

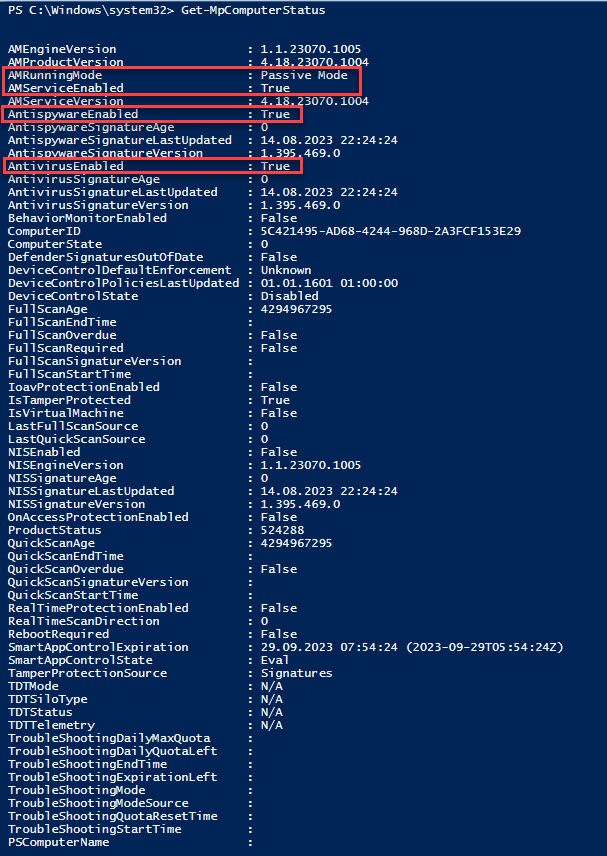

Moin @ni.sch,

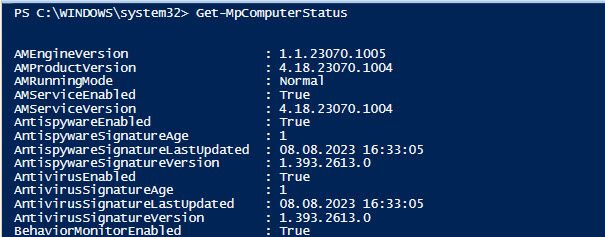

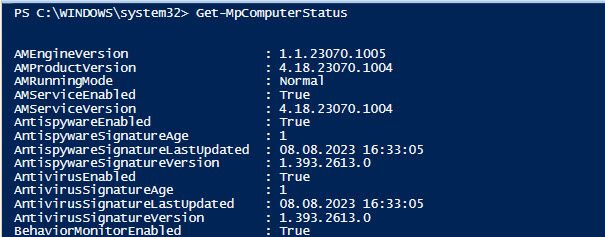

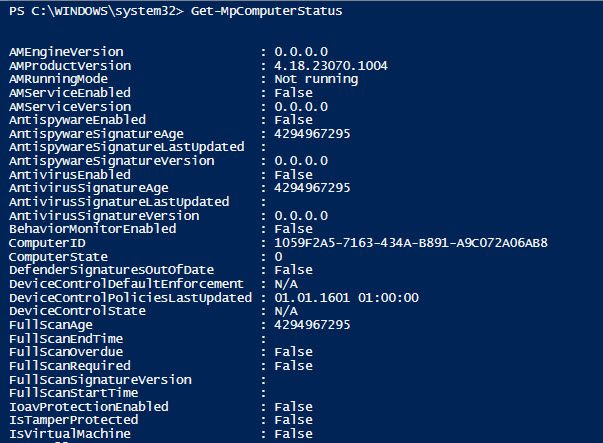

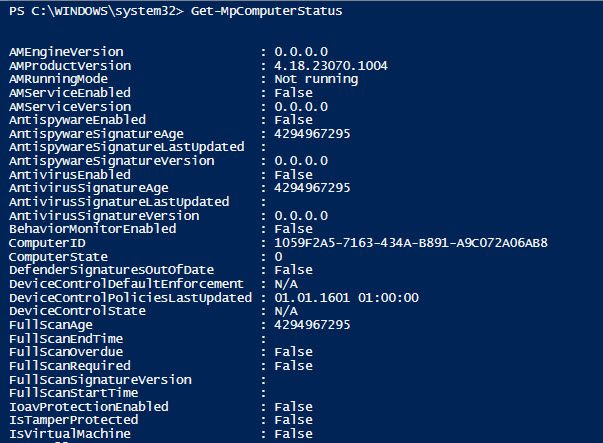

was spuckt den der folgende Befehl auf den Rechner aus wo du die Probleme hast?

(PowerShell als Administrator starten)

Gruss Alex

was spuckt den der folgende Befehl auf den Rechner aus wo du die Probleme hast?

(PowerShell als Administrator starten)

Get-MpComputerStatus | Select AMServiceEnabledGruss Alex

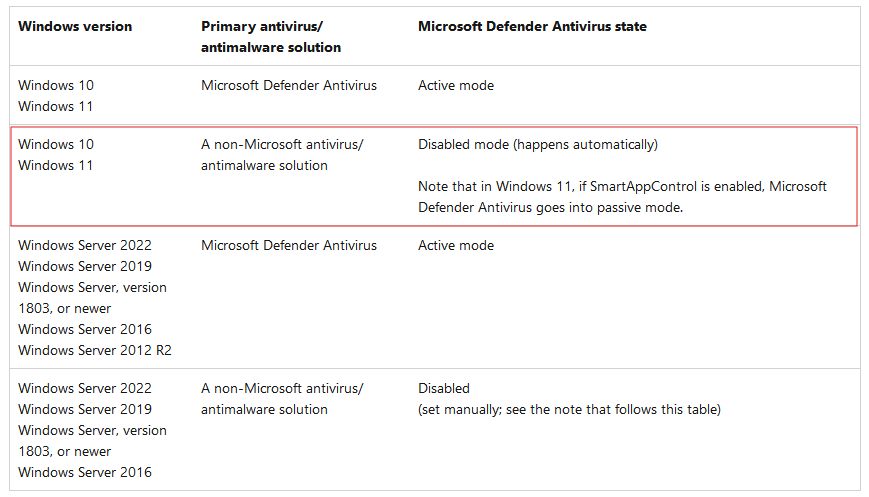

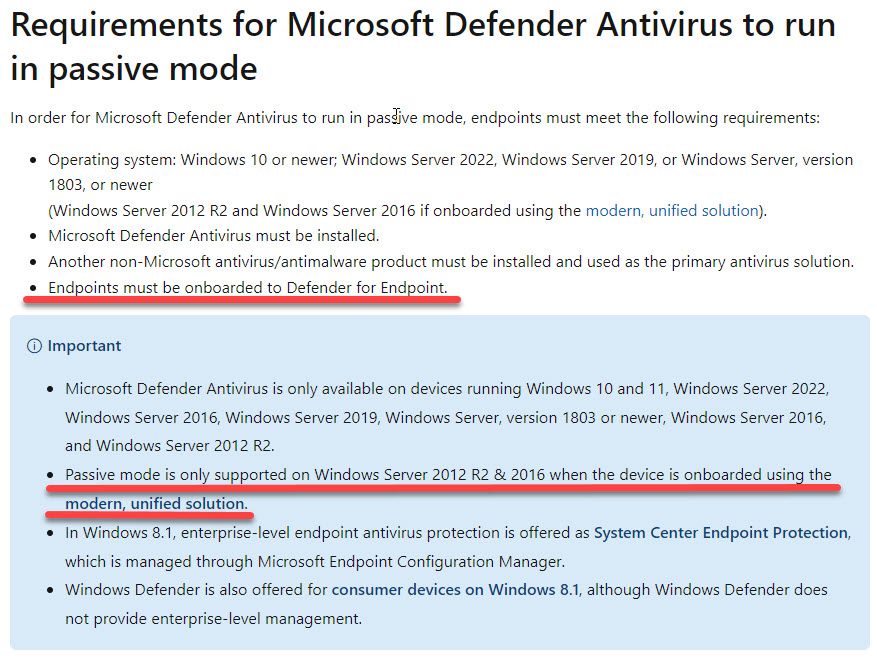

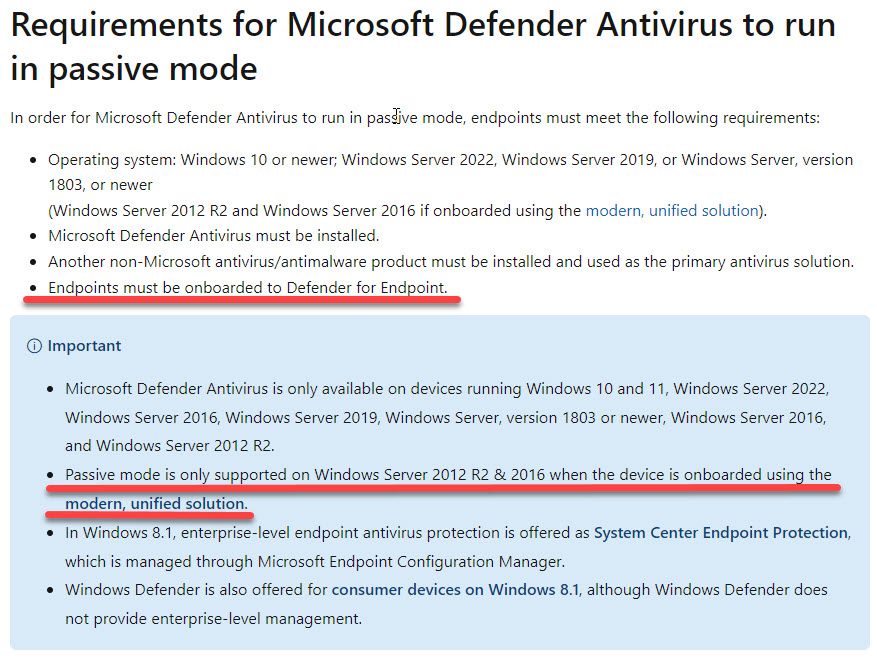

Moin Nico,

Wenn der Befehl trotz dessen, dass auf diesem Rechner eine Dritt-AV-Lösung installiert ist, nicht so was ähnliches wie "passiver Modus" zurück liefert, dann ignoriert der Defender das Vorhandensein einer Dritt-AV-Lösung und läuft quasi parallel auch noch mit.

Das Problem kommt auf den Servern übrigens sehr oft vor, weshalb wir auf diesen den Defender grundsätzlich gleich am Anfang vollständig deinstallieren.

Leider ist eine Deinstallation des Defenders bei Microsofts Clientbetriebssystemen nicht vorgesehen. 😭

Aber ... es gibt dafür zum Glück bereits eine funktionierende Drittanbieterlösung. 🤪

Siehe folgenden Hinweis von @beidermachtvongreyscull.

Defender lässt sich bei Windows 11 22H2 nicht mehr deaktivieren. :-(

Beste Grüsse aus BaWü

Alex

ich bin die nächste Woche nicht da. Probiere es aber sobald ich wieder im Büro bin und gebe Rückmeldung.

Wenn der Befehl trotz dessen, dass auf diesem Rechner eine Dritt-AV-Lösung installiert ist, nicht so was ähnliches wie "passiver Modus" zurück liefert, dann ignoriert der Defender das Vorhandensein einer Dritt-AV-Lösung und läuft quasi parallel auch noch mit.

Das Problem kommt auf den Servern übrigens sehr oft vor, weshalb wir auf diesen den Defender grundsätzlich gleich am Anfang vollständig deinstallieren.

Leider ist eine Deinstallation des Defenders bei Microsofts Clientbetriebssystemen nicht vorgesehen. 😭

Aber ... es gibt dafür zum Glück bereits eine funktionierende Drittanbieterlösung. 🤪

Siehe folgenden Hinweis von @beidermachtvongreyscull.

Defender lässt sich bei Windows 11 22H2 nicht mehr deaktivieren. :-(

Beste Grüsse aus BaWü

Alex

Moin Nico,

Und genau hier liegt zu 99% wahrscheinlich auch das Problem. Den so wie es aussieht hat sich der Defender auf diesem Rechner, trotz des Vorhandensein einer Dritthersteller-AV, nicht wirklich sauber deaktiviert.

Sprich, mit dem Problem solltest du weniger die Hotline der Anwendungssoftware konfrontieren, sondern eher die eures AV Herstellers.

Das bedeutet aber, das der Rechner nach dem Durchlaufen des Defender-Removers vom Ionut, eigentlich wieder sauber laufen sollte. 😉

github.com/ionuttbara/windows-defender-remover

🤔 ... ich setze einen Kasten Bier auf einen Bug in der Deaktivierungsroutine des Bitlockers, der den Defender abschiesst. 🤪

Gruss Alex

Auf einem der Problemrechner mit unserem AV kommt:

Auch ein Deinstallieren und neu installieren unseres AV ändert daran nichts .....

Auch ein Deinstallieren und neu installieren unseres AV ändert daran nichts .....

Get-MpComputerStatus | Select AMServiceEnabled

AMServiceEnabled

----------------

TrueUnd genau hier liegt zu 99% wahrscheinlich auch das Problem. Den so wie es aussieht hat sich der Defender auf diesem Rechner, trotz des Vorhandensein einer Dritthersteller-AV, nicht wirklich sauber deaktiviert.

Sprich, mit dem Problem solltest du weniger die Hotline der Anwendungssoftware konfrontieren, sondern eher die eures AV Herstellers.

Das bedeutet aber, das der Rechner nach dem Durchlaufen des Defender-Removers vom Ionut, eigentlich wieder sauber laufen sollte. 😉

github.com/ionuttbara/windows-defender-remover

Nur warum der Rechner dann im Zusammenhang mit Bitlocker schneller wurde wird ein Rätsel bleiben.

🤔 ... ich setze einen Kasten Bier auf einen Bug in der Deaktivierungsroutine des Bitlockers, der den Defender abschiesst. 🤪

Gruss Alex

Moin Nico,

theoretisch ja, dass es praktisch nicht so ist, hast du ja selbst nun bewiesen.

Ich habe bei meiner Workstation heute wieder die Sophos AV installiert, jedoch ...

... juckt das den Defender nicht und er läuft dennoch nebenher weiter mit. 😭🤢🤮😡

@microsoft

WTF? 🤨

Ich glaub, ich muss euch wieder mal ein kleines Häufchen vor eure LinkedIn Vertriebstür legen.

(Soeben Erledig. 🤪)

Gruss Alex

Sollte der Defender im passiven Modus nicht praktisch aus sein?

theoretisch ja, dass es praktisch nicht so ist, hast du ja selbst nun bewiesen.

Ich habe bei meiner Workstation heute wieder die Sophos AV installiert, jedoch ...

... juckt das den Defender nicht und er läuft dennoch nebenher weiter mit. 😭🤢🤮😡

@microsoft

WTF? 🤨

Ich glaub, ich muss euch wieder mal ein kleines Häufchen vor eure LinkedIn Vertriebstür legen.

(Soeben Erledig. 🤪)

Gruss Alex

Moin Nico,

😯 … danke für diesen Hinweis! 👍👍👍

Wenn man das nach der Installation des CU2023-08 macht, sprich, vorher die „Tamper Protection“ des Defenders von Hand zu deaktivieren, dann funktioniert auch im Anschluss das Defender-Remover Skript vom Ionut wieder. 😁

Ich habe da jetzt einen kleinen Verdacht, wahrscheinlich konnte die Sophos AV den Defender bei deren Installation nicht sauber deaktivieren, weil die „Tamper Protection“ des Defenders noch aktiv war. 😬

Gruss Alex

also macht doch Sophos es eindeutig nicht richtig :D genau wie unser Securepoint AV Pro

😂🤣😂🤣, ja natürlich, MS kann es ja auf keinen Fall sein.Wobei der AV Pro ja wenigestens noch den Passive Mode erzwingt.

Wie du es aber selber gemerkt hast, bringt das nicht wirklich viel. 😔Ich weiss jetzt aber warum die GPO im Defender den Schutz nicht abschaltet - es ist tatsächlich der Manipulationsschutz des Defenders (Tamper Protection). Dieser verhindert - sofern aktiv - auch das eine GPO den Schutz abschaltet.

Wenn man den Manipulationsschutz manuell im Security Center deaktiviert und dann ein gpupdate /force macht, wird der Echtzeitschutz deaktiviert .......

learn.microsoft.com/de-de/microsoft-365/security/defender-endpoi ...

Wenn man den Manipulationsschutz manuell im Security Center deaktiviert und dann ein gpupdate /force macht, wird der Echtzeitschutz deaktiviert .......