Neues Netzwerk 10 GBit VMware und VLAN mit IEEE 802.1X Microsoft NAP

Planung neues Netzwerk

Hallo,

ich plane ein neues Netzwerk, könnt ihr mir da ein wenig weiterhelfen und beurteilen ob das alles so funktioniert

oder evtl. es auch eine bessere Variante gibt. Zum einen sollte es schneller werden und die Broadcast Domainen sollen den Broadcast eindämmen

und zum zweiten sollte das Netz sicherer werden, auch wegen Gast WLANs und Externen Geräten die sich bei uns immer im Netzwerk aufhalten.

Folgendes ist geplant. Wir schaffen uns eine Core Switch von HP E5406zl an.

Mit den ganzen Modulen die wir brauchen. Die Konstruktionshalle / Halle 6 (30 CAD Arbeitsplätze) werden mit 10GBit Netzwerk angefahren sowie die zwei VMware Server.

Dort wird jeweils eine 10GBit NIC direkt zum Fileserver durchgeschleift (VMDirectPath I/O) da sonst keine 10GBit direkt am Fileserver ankommen.

Zur Zeit hat unserer Fileserver auch schon 10GBit und ist deshalb als einziger nicht Virtualisiert, was sich hiermit ändern würde.

Es würd ein Backup Server ausgelagert. Falls eine Halle abbrennt haben wir die Daten immernoch in einer anderen Halle.

Desweiteren haben wir zur Zeit nur ein Subnetz 192.168.1.0, mit ca 100 PCs und 12 Server usw.

Hier ist der Broadcast extrem hoch.

Deshalb würde ich in Zukunft alle Bereiche unterteile in VLAN´s und die VLAN Zuordnung mit dem Microsoft NAP / IAS erledigen.

Die Core Switch E5406zl soll das Unterstützen (IEEE 802.1X). Alle anderen Switche in den einzelnen Halle werden durch HP ProCorve 2824 / 2848 ersetzt.

Somit habe ich eine einheitliche Umgebung auch für dynamische VLAN Zuordnung. Routing würde dann auch die HP 5406zl erledigen und die VLAN´s mit den Server verbinden.

Es müsste so überall die VLAN ID Zuordnung funktionieren, so wies ich gelesen habe. Switch 5406zl müsste dann immer beim Radius NAP Server anfragen und überprüfen ob es den User gibt und ihn ins richtige VLAN einloggen, falls nicht komm er ins Qurantäne Netzwerk wo er nur ins Internet darf.

Drucker usw. kann ich wohl über die MAC-Adresse dann dem richtigen VLAN zuordnen lassen, wenn ich in der Active Directory einen User mit der MAC Adresse anlege.

Wenn sich externe PC´s ins Netzwerk übers WLAN einloggen, landen Sie in einem separaten Netzwerk wo Sie nur ins Internet gehen können.

Da das für mich Neuland ist mit den VLAN Zuordnungen und dem Microsoft NAP Server,

frage ich euch. Funktioniert das nachher so alles? Oder hab ich da was gravierendes vergessen?

Ausserdem zu dem VMware Thema, so wie ich das verstanden habe, kann ich nur die 10GBit NIC direkt durchschleifen zum Windows 2008 FileServer, damit 10GBit für den Fileserver voll ausgenutzt werden kann. Oder kann man auch einfach dem VMware Server die 10Gbit zuordnen und allen VM´s auf dem Server die 10Gbit Netzwerk geben, und jeder Windows Server hat dann 10Gbit? Angeblich sollen die Server dann nur aufgeteilt 1GBit bekommen? (vShpere 5 Ess. Plus)

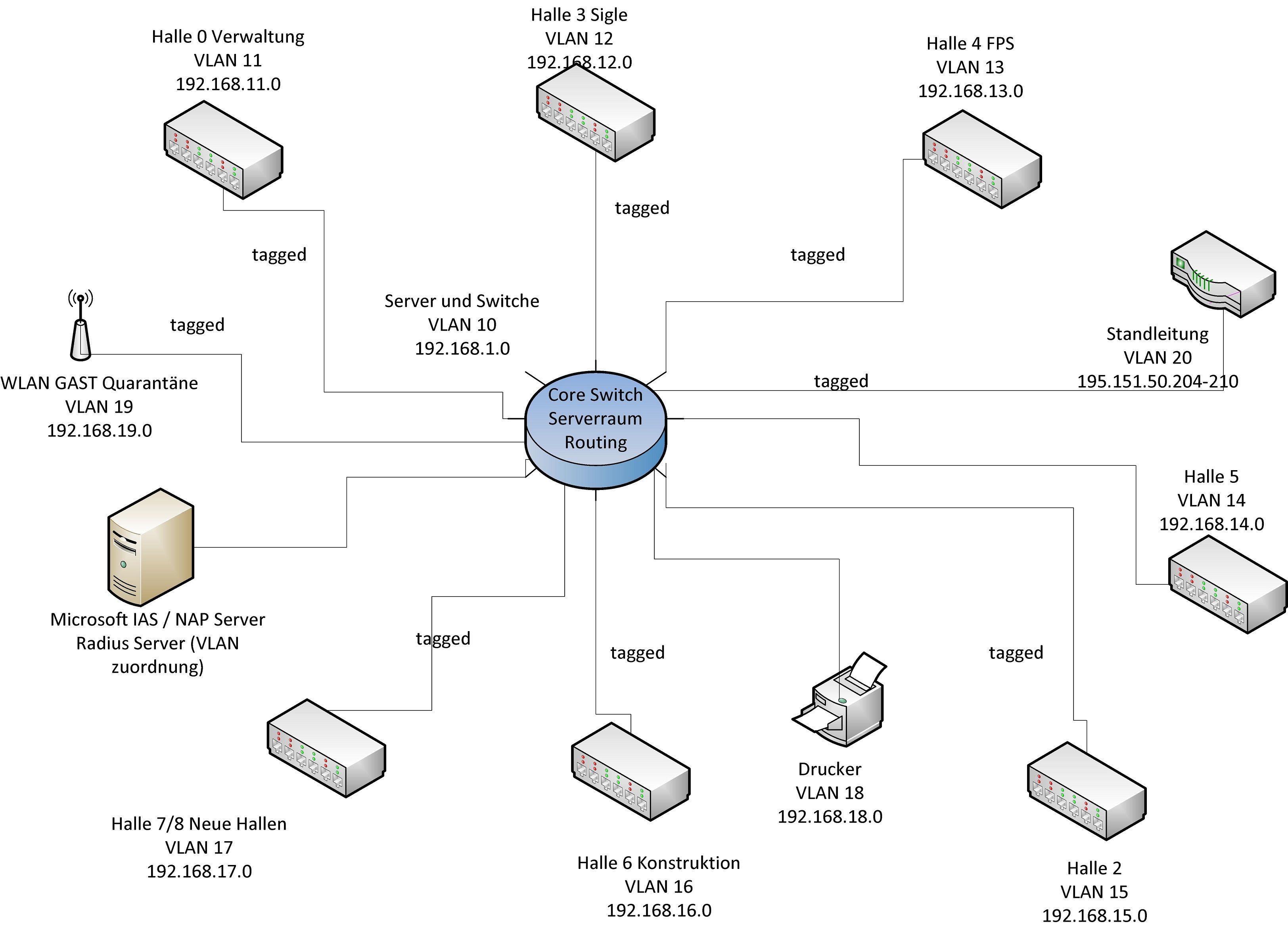

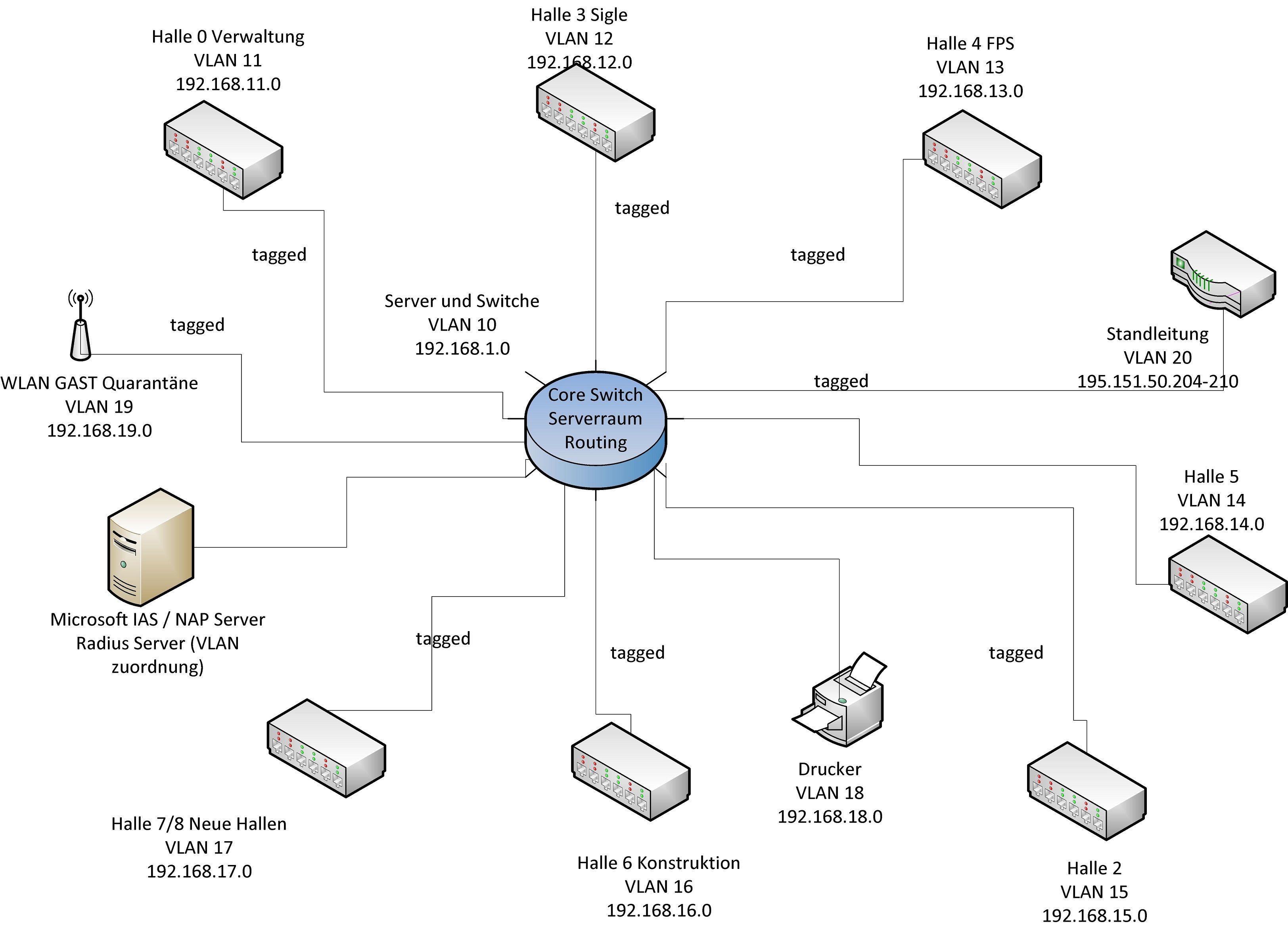

Netzwerk-Übersicht

VLAN Übersicht

Hallo,

ich plane ein neues Netzwerk, könnt ihr mir da ein wenig weiterhelfen und beurteilen ob das alles so funktioniert

oder evtl. es auch eine bessere Variante gibt. Zum einen sollte es schneller werden und die Broadcast Domainen sollen den Broadcast eindämmen

und zum zweiten sollte das Netz sicherer werden, auch wegen Gast WLANs und Externen Geräten die sich bei uns immer im Netzwerk aufhalten.

Folgendes ist geplant. Wir schaffen uns eine Core Switch von HP E5406zl an.

Mit den ganzen Modulen die wir brauchen. Die Konstruktionshalle / Halle 6 (30 CAD Arbeitsplätze) werden mit 10GBit Netzwerk angefahren sowie die zwei VMware Server.

Dort wird jeweils eine 10GBit NIC direkt zum Fileserver durchgeschleift (VMDirectPath I/O) da sonst keine 10GBit direkt am Fileserver ankommen.

Zur Zeit hat unserer Fileserver auch schon 10GBit und ist deshalb als einziger nicht Virtualisiert, was sich hiermit ändern würde.

Es würd ein Backup Server ausgelagert. Falls eine Halle abbrennt haben wir die Daten immernoch in einer anderen Halle.

Desweiteren haben wir zur Zeit nur ein Subnetz 192.168.1.0, mit ca 100 PCs und 12 Server usw.

Hier ist der Broadcast extrem hoch.

Deshalb würde ich in Zukunft alle Bereiche unterteile in VLAN´s und die VLAN Zuordnung mit dem Microsoft NAP / IAS erledigen.

Die Core Switch E5406zl soll das Unterstützen (IEEE 802.1X). Alle anderen Switche in den einzelnen Halle werden durch HP ProCorve 2824 / 2848 ersetzt.

Somit habe ich eine einheitliche Umgebung auch für dynamische VLAN Zuordnung. Routing würde dann auch die HP 5406zl erledigen und die VLAN´s mit den Server verbinden.

Es müsste so überall die VLAN ID Zuordnung funktionieren, so wies ich gelesen habe. Switch 5406zl müsste dann immer beim Radius NAP Server anfragen und überprüfen ob es den User gibt und ihn ins richtige VLAN einloggen, falls nicht komm er ins Qurantäne Netzwerk wo er nur ins Internet darf.

Drucker usw. kann ich wohl über die MAC-Adresse dann dem richtigen VLAN zuordnen lassen, wenn ich in der Active Directory einen User mit der MAC Adresse anlege.

Wenn sich externe PC´s ins Netzwerk übers WLAN einloggen, landen Sie in einem separaten Netzwerk wo Sie nur ins Internet gehen können.

Da das für mich Neuland ist mit den VLAN Zuordnungen und dem Microsoft NAP Server,

frage ich euch. Funktioniert das nachher so alles? Oder hab ich da was gravierendes vergessen?

Ausserdem zu dem VMware Thema, so wie ich das verstanden habe, kann ich nur die 10GBit NIC direkt durchschleifen zum Windows 2008 FileServer, damit 10GBit für den Fileserver voll ausgenutzt werden kann. Oder kann man auch einfach dem VMware Server die 10Gbit zuordnen und allen VM´s auf dem Server die 10Gbit Netzwerk geben, und jeder Windows Server hat dann 10Gbit? Angeblich sollen die Server dann nur aufgeteilt 1GBit bekommen? (vShpere 5 Ess. Plus)

Netzwerk-Übersicht

VLAN Übersicht

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 172182

Url: https://administrator.de/forum/neues-netzwerk-10-gbit-vmware-und-vlan-mit-ieee-802-1x-microsoft-nap-172182.html

Ausgedruckt am: 27.07.2025 um 23:07 Uhr

26 Kommentare

Neuester Kommentar

HP ProCorve 2824 / 2848

Das sind Auslaufmodelle, die es längst nicht mehr gibt?!

falls nicht komm er ins Qurantäne Netzwerk wo er nur ins Internet darf.

Kann man machen, man sollte sich aber immer im klaren sein, dass 802.1x in kabelgebundenen Netzwerkken keine Sicherheitsfunktion ist!

Da das für mich Neuland ist mit den VLAN Zuordnungen und dem Microsoft NAP Server,

Jo.

Aber warum überhaupt so kompliziert?

Nach deinem Bild sehe ich keinen Grund eine dynamische VLAN-Zuweisung zu machen.

Sowas ist für Laptops oder Computer mit ständig wechselnden Benutzern gedacht.

Abgesehen davon das man von HP als Hersteller bei Core Switches besser ganz die Finger lassen sollte (es gibt eine Reihe anderer die das erheblich besser können und erheblich bessere VM Features haben auf der Netzhardware !) ist dein Konzept soweit OK und wird auch funktionieren.

Zur dynamischen VLAN Zuordnung bei Login und 802.1x findest du diverse Tutorials hier.

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

bzw.

Sichere 802.1x WLAN-Benutzer Authentisierung über Radius

Zur dynamischen VLAN Zuordnung bei Login und 802.1x findest du diverse Tutorials hier.

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

bzw.

Sichere 802.1x WLAN-Benutzer Authentisierung über Radius

Hallo,

das einzige wo drüber du dir evtl noch Gedanken machen solltest , ist die Anbinundg der Hallen 7 und 8.

Du kaskadierst hier Switche, denm die Halle 7 und 8 ist über den Switch der Halle 4 angebunden.

Da würde ich an deiner Stelle ein eigenständige Anbindung an den Core Switch überlegen.

Sonst hast du an der Stelle ein Bottleneck.

Ist halt die Frage wieviel Traffic über den Switch der Halle 4 geht und wieviel von Halle 7 und 8.

brammer

das einzige wo drüber du dir evtl noch Gedanken machen solltest , ist die Anbinundg der Hallen 7 und 8.

Du kaskadierst hier Switche, denm die Halle 7 und 8 ist über den Switch der Halle 4 angebunden.

Da würde ich an deiner Stelle ein eigenständige Anbindung an den Core Switch überlegen.

Sonst hast du an der Stelle ein Bottleneck.

Ist halt die Frage wieviel Traffic über den Switch der Halle 4 geht und wieviel von Halle 7 und 8.

brammer

Zitat von @aqui:

Abgesehen davon das man von HP als Hersteller bei Core Switches besser ganz die Finger lassen sollte (es gibt eine Reihe anderer

die das erheblich besser können und erheblich bessere VM Features haben auf der Netzhardware !) ist dein Konzept soweit OK

und wird auch funktionieren.

Zur dynamischen VLAN Zuordnung bei Login und 802.1x findest du diverse Tutorials hier.

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

bzw.

Sichere 802.1x WLAN-Benutzer Authentisierung über Radius

Abgesehen davon das man von HP als Hersteller bei Core Switches besser ganz die Finger lassen sollte (es gibt eine Reihe anderer

die das erheblich besser können und erheblich bessere VM Features haben auf der Netzhardware !) ist dein Konzept soweit OK

und wird auch funktionieren.

Zur dynamischen VLAN Zuordnung bei Login und 802.1x findest du diverse Tutorials hier.

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

bzw.

Sichere 802.1x WLAN-Benutzer Authentisierung über Radius

da stimme ich Aqui voll und ganz zu - bei der 10Gbit Technik bist bei HP falsch (und vorallem im Core-Bereich), denn dadurch werden die Geräte sehr teuer, da kannst du dann auch auf Cisco oder Brocade zurückgreifen, die werden dann sogar in der Summe (mit der 10Gb Technik) günstiger wie HP und liefern weitaus mehr Leistung und Features wie die HP Dinger (die mittlerweise bei uns nach und nach rausfliegen)

Spätestens wenn du dir die technischen Daten der Switch anschaust, wirst du merken, dass die HP Kisten bei voller bestückung garnicht die Backplane haben und alles zu bedienen, das schaffen die einfach nicht (379 Gbit Backplane bei 144 Ports ... Brocade bei 48 Ports liefern 200 Gbit

@schram....

Der HP5400er wäre das allerfalscheste was du dir in den Core stellen solltest !!! Dort sind die 10 GiG Interfaces kein Wirespeed sondern schaffen nur max 6 GiG also mal gerade die Hälfte im Durchsatz, da sie hoffnungslos überbucht sind ! Der 5400er ist ein simpler Edge Switch ohne Funktion und Performance.

Was aber viel schwerwiegender ist ist die Tatsache das das Teil nicht redundant ist. Das benutzt ein internes Taktungs und Information Modul (so nennt HP das..) was nicht redundant ist und auch nicht austauschbar ist. Tödlich für einen Core Switch.

Der 5400er ist selber laut HP ein "Edge" Switch. Sich so einen, gelinde gesagt, "Schrott" in den Core zu stellen ist fahrlässig und was die Performance angeht ja auch mehr als kontraproduktiv.

Wenn du HP Knecht bleiben willst dann musst du zwingend einen 8200er nehmen oder einen von dem neuen Huawei/H3C Mist den HP sich da zugekauft hat. Wie lange diese Modelle allerdings im HP Portfolio überleben steht in den Sternen !

Es bleibt dabei: Im Core ist HP Schrott und hat nichts Adäquates daher Finger weg. Andere Hersteller können das weitaus besser. Sieh also besser mal etwas über den Tellerrand wenn du was funktionierendes und performantes für den Netzwerk haben willst ! HP baut gute Server, PCs und Drucker aber im Netzwerk haben sie null Kompetenz und keine gute Hardware.

Der HP5400er wäre das allerfalscheste was du dir in den Core stellen solltest !!! Dort sind die 10 GiG Interfaces kein Wirespeed sondern schaffen nur max 6 GiG also mal gerade die Hälfte im Durchsatz, da sie hoffnungslos überbucht sind ! Der 5400er ist ein simpler Edge Switch ohne Funktion und Performance.

Was aber viel schwerwiegender ist ist die Tatsache das das Teil nicht redundant ist. Das benutzt ein internes Taktungs und Information Modul (so nennt HP das..) was nicht redundant ist und auch nicht austauschbar ist. Tödlich für einen Core Switch.

Der 5400er ist selber laut HP ein "Edge" Switch. Sich so einen, gelinde gesagt, "Schrott" in den Core zu stellen ist fahrlässig und was die Performance angeht ja auch mehr als kontraproduktiv.

Wenn du HP Knecht bleiben willst dann musst du zwingend einen 8200er nehmen oder einen von dem neuen Huawei/H3C Mist den HP sich da zugekauft hat. Wie lange diese Modelle allerdings im HP Portfolio überleben steht in den Sternen !

Es bleibt dabei: Im Core ist HP Schrott und hat nichts Adäquates daher Finger weg. Andere Hersteller können das weitaus besser. Sieh also besser mal etwas über den Tellerrand wenn du was funktionierendes und performantes für den Netzwerk haben willst ! HP baut gute Server, PCs und Drucker aber im Netzwerk haben sie null Kompetenz und keine gute Hardware.

Brocade FCX648S (haben wir hier im Einsatz) - vom Preis her gut und von der Leistung auch, davon dann zwei oder drei im Stack und alles ist im grünen Bereich, für die Access Seite tausche ich momentan alle 2510G-xx gegen Brocade FWS648G/FWS624G aus.

Und du kannst dort auch dritt-Anbieter Module von anderen LWL Herstellern einbauen, was die Gesamtkosten der Projektes reduziert.

Und du kannst dort auch dritt-Anbieter Module von anderen LWL Herstellern einbauen, was die Gesamtkosten der Projektes reduziert.

Da musst du zwingend in das Datenblatt zu diesem Switch sehen ! Das ist ein Switch der ex Firma Blade Networks die IBM aufgekauft hat. Die Blade Switches sind reine dummer Layer 2 Switches fürs Data Center. Meist bringen die nur einen eingeschränkten Featureset mit also prüfe das besser sehr genau.

IBM hat keinerlei eigene Netzwerk Hardware sondern nur einen Zoo von zugekauften oder OEMten Netzwerk Produkten (Blade, Cisco, Brocade, Juniper) entsprechend mies ist auch deren Support und Produkt Weiterentwicklung. Bei einer "Behörde" wie IBM so oder so....

Du solltest dir also wohlweislich überlegen ob du auf so einen Exot setzt. Gerade bei den erhöhten erforderlichen 802.1x Anforderungen die du hast !!

IBM hat keinerlei eigene Netzwerk Hardware sondern nur einen Zoo von zugekauften oder OEMten Netzwerk Produkten (Blade, Cisco, Brocade, Juniper) entsprechend mies ist auch deren Support und Produkt Weiterentwicklung. Bei einer "Behörde" wie IBM so oder so....

Du solltest dir also wohlweislich überlegen ob du auf so einen Exot setzt. Gerade bei den erhöhten erforderlichen 802.1x Anforderungen die du hast !!

Hallo,

wenn ich die etwas chaotischen Angaben von IBM zu ihren Geräte Zoo lese wird der Switch wohl eher als Access und nicht als Core Switch vorgesehen.

Was spricht den gegen einen Cisco 4900?

Die liegen in der selben Preiskategorie, können mehr und der Support ist um Klassen besser.

brammer

wenn ich die etwas chaotischen Angaben von IBM zu ihren Geräte Zoo lese wird der Switch wohl eher als Access und nicht als Core Switch vorgesehen.

Was spricht den gegen einen Cisco 4900?

Die liegen in der selben Preiskategorie, können mehr und der Support ist um Klassen besser.

brammer

Ja, der kann das ! Alternative bei annähernd gleichem Preis wäre z.B. ein Brocade TurboIron 24 der hat 24 SFP+ und SFP Combo Ports mit full Layer 3 und bietet dir da etwas mehr Flexibilität in Bezug auf die SFP+ Ports. Analog Extreme X650 oder X670.

Die 802.1x Konfig ist bei fast allen Switches mit Cisco gleichem Kommandoset identisch da sie auch das gleiche CLI haben.

Als Beispiel für eine .1x Konfig dient dir das Tutorial:

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

Die 802.1x Konfig ist bei fast allen Switches mit Cisco gleichem Kommandoset identisch da sie auch das gleiche CLI haben.

Als Beispiel für eine .1x Konfig dient dir das Tutorial:

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

Ja, der Nexus 5k ist ein reiner Data Center Switch rein für Layer 2 und DCB Umgebungen gedacht. Ist mehr oder weniger vergleichbar mit dem Brocade VDX. Im RZ direkt spielt Security da nicht so die Rolle.....leider, noch.

Mit dem TI-24 bist du aber gut beraten, der hat ja auch SFP+ Ports und alles das was du willst. Kommt mit Full Layer 3 wie OSPF und dem ganzen Schnickschnack für das du nix extra bezahlen musst. .1x mit deine Anforderungen supportet der alles problemlos ! Hat genau die gleiche Kommandooberfläche wie HP und Cisco.

Außerdem sind die wie andere auch von MS certified was NAP und Port Security angeht und damit auch von MS direkt zertifiziert.

Mit dem TI-24 bist du aber gut beraten, der hat ja auch SFP+ Ports und alles das was du willst. Kommt mit Full Layer 3 wie OSPF und dem ganzen Schnickschnack für das du nix extra bezahlen musst. .1x mit deine Anforderungen supportet der alles problemlos ! Hat genau die gleiche Kommandooberfläche wie HP und Cisco.

Außerdem sind die wie andere auch von MS certified was NAP und Port Security angeht und damit auch von MS direkt zertifiziert.

Da bist du auf dem richtigen Weg...

Wenns das nun war bitte dann auch

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !

Wenns das nun war bitte dann auch

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !

@clSchak

Nöö, nicht wirklich. Ich bin Kosmopolit was Switches anbetrifft und seh da schon über den Tellerrand (Ausnahme HP Gurken wenns ProCurve ist, die taugen wahrlich nix und können auch nur billich !)

(Ausnahme HP Gurken wenns ProCurve ist, die taugen wahrlich nix und können auch nur billich !)

Brocade hat da auch wirklich sehr gutes im Portfolio zumal es STP seitig voll kompatibel zu Cisco ist. Das CLI ist auch identisch. Performance sowieso. Preis Leistung aber besser.

Du und Kollege schram... werden das sicher voll bestätigen können, oder

Nöö, nicht wirklich. Ich bin Kosmopolit was Switches anbetrifft und seh da schon über den Tellerrand

Brocade hat da auch wirklich sehr gutes im Portfolio zumal es STP seitig voll kompatibel zu Cisco ist. Das CLI ist auch identisch. Performance sowieso. Preis Leistung aber besser.

Du und Kollege schram... werden das sicher voll bestätigen können, oder