OpenSense von einem zum anderen Netz

Hallo

Ich glaub ich verstehe das Prinzip der Regeln nicht eindeutig.

Ich würde gerne das ein bestimmtes Gerät aus dem Netz 192.168.120.0 auf ein bestimmtes Gerät des Netzes 192.168.100.0 zugreifen kann.

Ich habe daher eine Regel im 120er Netz erstellt, das ein ganz bestimmter Host alles auf ein ganz bestimmtes Ziel des 100er darf.

Dennoch erreicht dieses Gerät das Ziel nicht.

Was habe ich falsch gemacht ?

Ich glaub ich verstehe das Prinzip der Regeln nicht eindeutig.

Ich würde gerne das ein bestimmtes Gerät aus dem Netz 192.168.120.0 auf ein bestimmtes Gerät des Netzes 192.168.100.0 zugreifen kann.

Ich habe daher eine Regel im 120er Netz erstellt, das ein ganz bestimmter Host alles auf ein ganz bestimmtes Ziel des 100er darf.

Dennoch erreicht dieses Gerät das Ziel nicht.

Was habe ich falsch gemacht ?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 8007507845

Url: https://administrator.de/forum/opensense-von-einem-zum-anderen-netz-8007507845.html

Ausgedruckt am: 04.08.2025 um 01:08 Uhr

18 Kommentare

Neuester Kommentar

Moin.

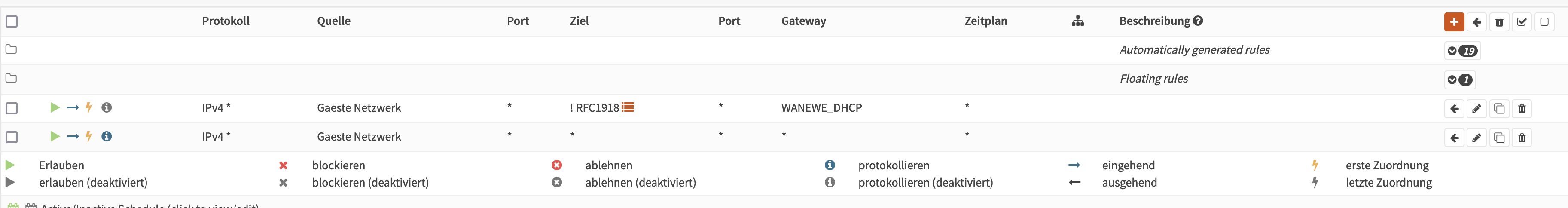

Ist das "Gaeste Netzwerk" das 192.168.120.0 Subnetz?

Ist das denn ein /31 Netzwerk? Also ein Subnetz ohne Hosts?

Ist der Screenshot vom Regelwerk des 120er Subnetzes oder sind das Floating Regeln?

Die mittlere Regel würde ja die untere Regel außer Kraft setzen bzw. übersteuern, falls 120er Subnetz = "Gaeste Netzwerk".

Hast du mal einen Paketmitschnitt auf der OpnSense gemacht und im Wireshark nachgesehen, wo es eventuell klemmt?

Sind die Gateways denn korrekt eingetragen? Sind da VLANs involviert? Kannst du mal eine Zeichnung der Topologie zusammenschnitzen?

Gruß

Marc

Ist das "Gaeste Netzwerk" das 192.168.120.0 Subnetz?

Ist das denn ein /31 Netzwerk? Also ein Subnetz ohne Hosts?

Ist der Screenshot vom Regelwerk des 120er Subnetzes oder sind das Floating Regeln?

Die mittlere Regel würde ja die untere Regel außer Kraft setzen bzw. übersteuern, falls 120er Subnetz = "Gaeste Netzwerk".

Hast du mal einen Paketmitschnitt auf der OpnSense gemacht und im Wireshark nachgesehen, wo es eventuell klemmt?

Sind die Gateways denn korrekt eingetragen? Sind da VLANs involviert? Kannst du mal eine Zeichnung der Topologie zusammenschnitzen?

Gruß

Marc

Was habe ich falsch gemacht ?

Du hast vermutlich die 2 wichtigen Grundregeln nicht beachtet?!- Regeln sollten immer nur inbound eingerichtet werden

- Es gilt: "First match wins!", sprich beim ersten positiven Hit im Regelwerk wird der Rest der Regeln NICHT mehr abgearbeitet. Also...Reihenfolge im Regelwerk zählt!!

Die .120.0 ist vermutlich dein Gästenetzwerk, richtig?

Folglich sieht dein obiges Regelwerk erklärt so aus:

- 1. = Lasse alles passieren was keine RFC1918 Adressen als Zieladressen hat

- 2. = Lasse alles aus dem Gästenetz überallhin passieren

- 3. = Lasse den Host 192.168.120.203 (mit einer völlig unsinnigen Maske!) ins Büro Netzwerk passieren

Regel 2 bewirkt schon das alles aus dem .120.0er Netz überallhin darf. Damit wird dann Regel 3 völlig unsinnig und obsolet weil sie niemals mehr abgearbeitet werden kann.

Fazit: Works as designed! 👍

Das ist also eher ein PEBKAC Problem

Du solltest also dringenst einmal die Grundregeln beachten und dir vorher in aller Ruhe überlegen was wohin soll.

Die erste Regel zum Beispiel ist soweit OK aber als Absender "Any" zu definieren ist unsinnig und auch fahrlässig. Logisch, denn du definierst das ja immer an einem dedizierten Interface mit einem dedizierten IP Netz.

Nehmen wir an das ist das LAN-2 Interface und das IP Netz ist die 192.168.120.0/24. Dann können doch logischerweise niemals "Any" Absender IPs dort auftreten sondern immer nur welche mit 192.168.120.x. Treten da andere auf gehören sie dort garantiert nicht hin aber mit deiner Regel lässt du sie dennoch passieren...fahrlässig!

Verwende hier immer die FW Interface Default Aliases! Die Firewall bietet dir hier den Default an "LAN-2_network" was man dann auch wählt um nur Daten mit LAN-2 Absender IPs passieren zu lassen.

Siehe auch 2te Regel wo du vermutlich überflüssigerweise einen Alias erstellt hast.

Desweiteren ist eine /31er Maske völliger Quatsch bei der 3ten Regel. Diese Maske ist inexistent und weist du als guter Netzwerker auch selber.

Hostadressen haben bekanntlich einen /32 Prefix. Du wählst eine Host IP im Regelwerk ohne Maske bzw. mit dem Index "Host".

Fazit:

In Ruhe nachdenken über das Regelwerk und seine Logik UND was du mit dem Regelwerk erreichen willst. Dann umsetzen und dann klappt das auch auf Anhieb ohne so einen gruseligen Murks wie oben!

Zitat von @Decker2022:

Anbei, so hoffe ich, die nachgebsserte Version. Damit bekomme ich noch keinen Zugriff von der IP 192.168.120.203 mit dem Port 5060 auf 192.168.100.16 (TK)

Anbei, so hoffe ich, die nachgebsserte Version. Damit bekomme ich noch keinen Zugriff von der IP 192.168.120.203 mit dem Port 5060 auf 192.168.100.16 (TK)

Wie sehen denn die Regeln auf dem Interface für die Besucher aus?

Hat die TK Anlage ein Gateway eingetragen?

Was ist die eine Floating Regel, welche gerade zugeklappt ist?

Gruß

Marc

Ich merke schon du bist voll drin.

Nöö, ich denke nur vorher mal in Ruhe nach! 😉Also mache ich wohl immer noch was falsch.

Ja, du hast leider wieder einmal nicht nachgedacht... 🧐Das Regelwerk ist etwas ineffizient. Zuerst lässt du alles aus dem Gästenetz passieren was keine RFC1918 IP hat, dann lässt du nochmal alles aus dem Gästenetz überallhin passieren.

Mit der 2ten Regel macht die erste doch nur bedingt Sinn. Lösche also die erste Regel weg und dann hast du erstmal die berühmte Scheunentorregel als Ausgangspunkt. Damit sollte dann erstmal aus dem Gästenetz alles erlaubt sein.

Willst du jetzt nur Port 5060 Zugriff (was denn eigentlich UDP oder TCP??) vom Host 192.168.120.203 dann sieht dein Regelwerk etwas anders aus. Man beachte die Reihenfolge! (First match wins!)

- PASS TCP/UDP Source: 192.168.120.203 Port:any Destination: 192.168.100.16 Port:5060

- PASS IP Source: Gäste_network Port:any Destination: <nonRFC1918> Port:any

Eine andere logische Alternative der Liste mit gleichem Regelwerk wäre z.B.:

- PASS TCP/UDP Source: 192.168.120.203 Port:any Destination: 192.168.100.16 Port:5060

- DENY IP Source: Gäste_network Port:any Destination: <RFC1918> Port:any

- PASS IP Source: Gäste_network Port:any Destination: any Port:any

Beide Regeln bewirken das gleiche nur eine ist etwas effizenter weil ein Statement weniger.

Du erkennst hoffentlich etwas die Logik dahinter.

Nur das du das auf dem Radar hast: TCP/UDP 5060 ist SIP, sprich damit lässt du einzig nur die VoIP Wähldaten passieren. Die Sprachdaten selber wird aber mit RTP transportiert!! Wunder dich also nicht wenn du mit der Regel zwar später wählen kannst aber keinerlei Sprache hörst!

Tip:

Nutze hier immer deinen besten Freund den Wireshark Sniffer und sieh dir immer die Paket Kommunikation einmal live an! Das schafft ein deutlich besseres Verständnis wie Pakete aussehen und wie sie sich im Netzwerk bewegen und hilft dir massiv im Verständnis wie was kommuniziert.

Einen Grundlagenkurs findest du HIER. Das Meiste ist selbsterklärend.

Auch die Paket Capture Funktion an den FW Interfaces ist ein Mini Wireshark der dir hilft. Ebenso das Firewall Log.

Zitat von @Decker2022:

Zu der RFC Sache. Mir wurde gesagt dieses in dann nötig wenn mein Traffic über eine bestimmte Gateway geleitet werden soll. Denn im Gästebereich soll eine anderes verwendet werden. Hab ich da die falsche Auskunft ?

Zu der RFC Sache. Mir wurde gesagt dieses in dann nötig wenn mein Traffic über eine bestimmte Gateway geleitet werden soll. Denn im Gästebereich soll eine anderes verwendet werden. Hab ich da die falsche Auskunft ?

Das ist wohl eher Quatsch.

Die Regeln mit den RFC 1918 Subnetzen bedeutet ja nur, dass die Ziele entsprechend erreicht / nicht erreicht werden, welche eine IP in den Bereichen 10.0.0.0/8, 172.16.0.0/12 und 192.168.0.0./16 haben.

Die Notation "!RFC1918" ist ja ein invertiertes Match. Das heißt alles was nicht in einer der oben genannten Subnetze liegt, wird bei dieser Regel berücksichtigt. Die privaten IP Bereiche sind somit geblockt.

Gruß

Marc

Zitat von @Decker2022:

@radiogugu

Aber wie will die OpenSense denn sonst erfahren, dass alles was aus 120 geht ins Internet immer über die 2te Gateway (WAN2) gehen soll ?

Welche default ist ist ja klar, aber wo und wie lege ich richtig fest, dass sämtlicher nach extern geführter Traffic über die entsprechende WAN geht in diesem Fall

@radiogugu

Aber wie will die OpenSense denn sonst erfahren, dass alles was aus 120 geht ins Internet immer über die 2te Gateway (WAN2) gehen soll ?

Welche default ist ist ja klar, aber wo und wie lege ich richtig fest, dass sämtlicher nach extern geführter Traffic über die entsprechende WAN geht in diesem Fall

Du hast doch das Gateway in der Regel definiert.

Die Regel sagt ja, alles von "Gaeste Netzwerk", was nicht ein privates Netzwerk ist über Gateway "WANEWE_DHCP" senden.

Wenn du jetzt noch eine weitere Regel erstellst, welche den Verkehr zu deiner TK Anlage regelt, ist alles chic.

Schau auch mal mittels Paketmitschnitt nach, wo die Verbindung zu deiner TK Anlage scheitert.

Gruß

Marc

Sorry, das ist dann korrekt wenn du eine Dual WAN Balancing Konfig betreibst. Das hatte ich nicht auf dem Radar.

heise.de/select/ct/2016/24/1479992026108405

docs.opnsense.org/manual/how-tos/multiwan.html

heise.de/select/ct/2016/24/1479992026108405

docs.opnsense.org/manual/how-tos/multiwan.html

Zitat von @Decker2022:

Ja meine TK hat sogar 2 Gateways an die er sich für die Sipkonten wendet.

Da ich hier 2 Anschlüsse und 2 Lan Buchsen an der TK habe. Nur ist halt eine für die internen SIP anledungen und die sitzt im 100er Netz.

Da ich hier 2 Anschlüsse und 2 Lan Buchsen an der TK habe. Nur ist halt eine für die internen SIP anledungen und die sitzt im 100er Netz.

Moin,

2 Gateways an der TK?

Das ist ja dann eher suboptimal.

Woher soll sie denn wissen über welches GW das Gästenetz erreichbar ist?

Oder hat du hier eine statische Route über das entsprechende Interface gebaut?