Openvpn Server auf DD-WRT Router hinter Cisco Modem, Client kommt nicht auf Geräte,Services im LAN - Sicherheitsbedenken, aktuelle Konstellation

Hallo Leute,

nach etwas Suchen wie ich einen Openvpn Server auf meinem Router betreibe, bin ich auf dieses Thema hier gestoßen:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Ist auch alles sehr verständlich und gut beschrieben. Von außerhalb kann ich mich auch auf den Vpn Server verbinden, allerdings erreiche ich die lokalen IP's/Geräte/Services nicht.

Meine erste Frage ist also wie ich dies bewerkstellige?

Die 2. Frage betrifft Zugriffe von außen bei meinem aktuellen Setup, besser gesagt, wie ich diese blockieren kann (außer natürlich den eigenen Zugriff via Vpn).

Ich stelle deshalb gleich beide, weil sie sich eventuell überschneiden und dementsprechend auch vllt. andere Einstellungen gewählt werden müssen.

Aber erstmal zum aktuellen Setup:

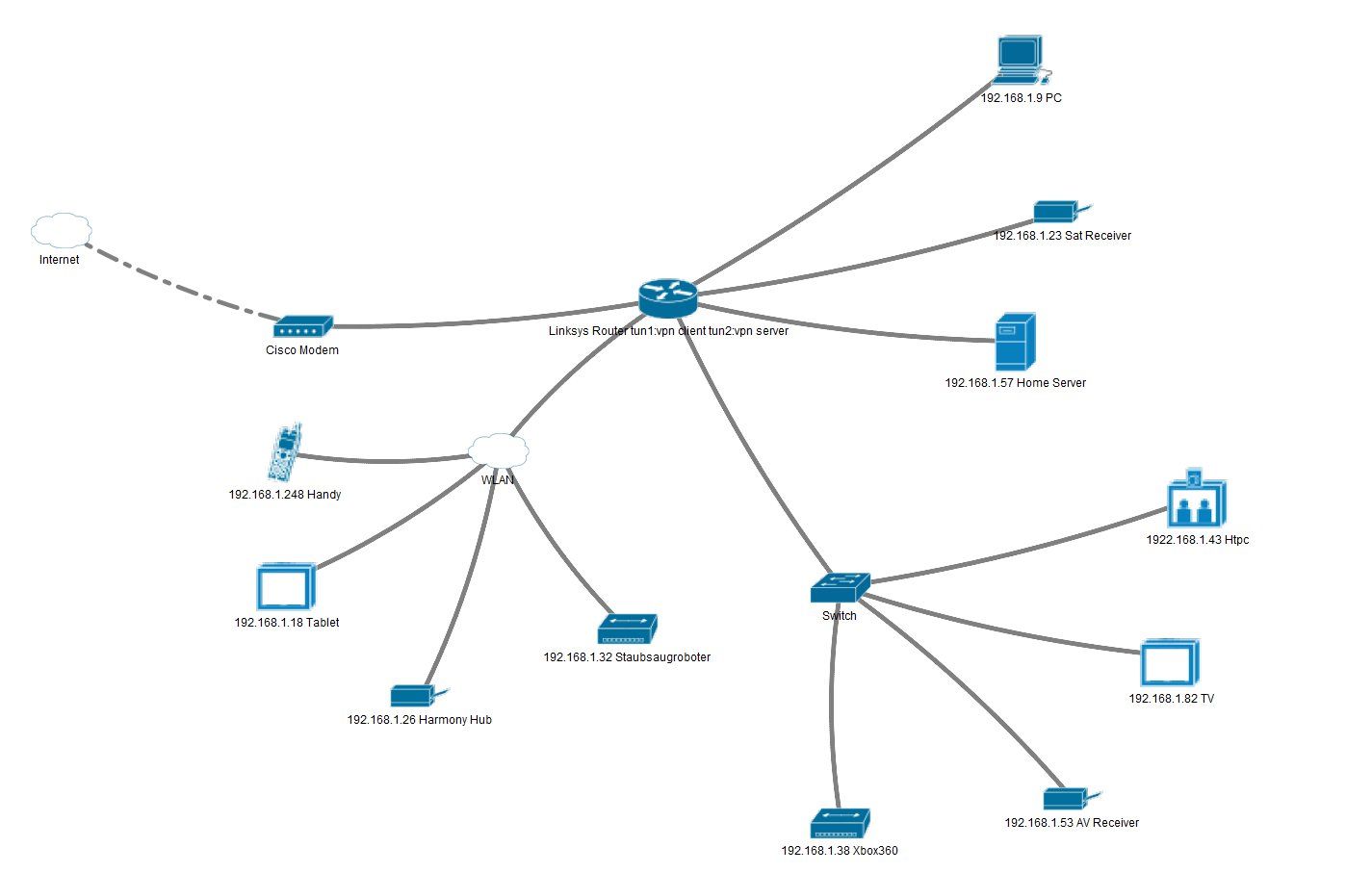

Mein ISP heißt Kabelplus, von diesem wurde ein Cisco EPC 3212 Modem bereitgestellt.

Daran hängt mein Linksys WRT-1200ac v2 Router auf welchem DD-WRT (BS Build v3.0-r31791 std 03/30/17) läuft.

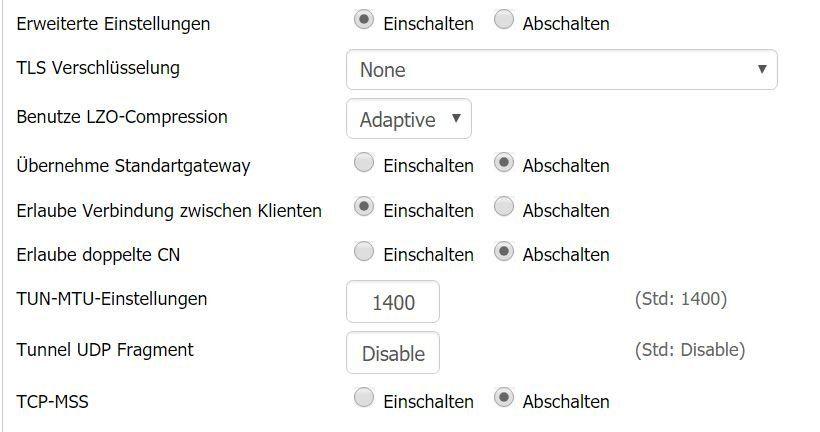

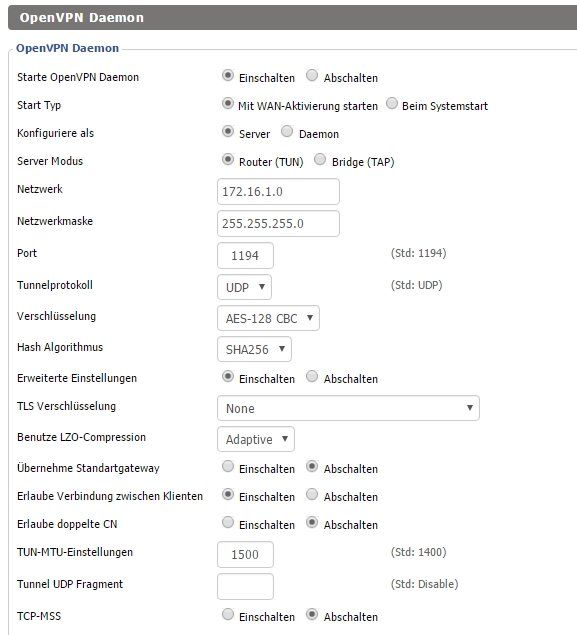

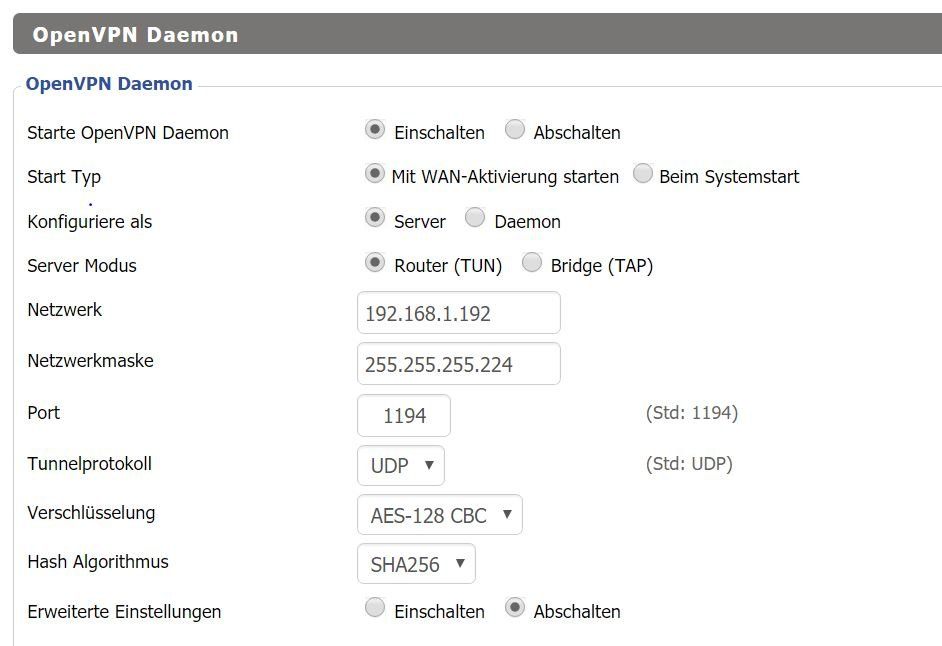

Auf diesem Router habe ich lt. Tutorial den Openvpn Server eingerichtet. Im Anhang sind meine Einstellungen.

Beim Absatz: "OpenVPN hinter einem bestehenden NAT Router betreiben" habe ich gelesen:

"Im vorliegenden Router muss eine Port Weiterleitung des UDP Ports 1194.....eingetragen werden."

Gut, unwissend wie ich bin denk ich mir: Naja, ich habe zwar ein Modem welches am Inet hängt aber den Port werd ich doch trotzdem weiterleiten müssen.

Hab auch gedacht: Gut, selbst kannst du das nicht machen, da das Modem von Kabelplus ist.

Also hab ich bei meinem Provider angerufen und gebeten den Port weiterzuleiten. Nachdem ich ihm gesagt habe, dass ich das Modem von denen gewähtl hab, (gäbe auch einen Wlan Router, und neuerdings gegen monatliche Gebühr auch eine Fritzbox) sagt mir der Techniker: "Das Modem macht kein NAT und von uns aus sind alle Ports offen, nur irgendwelche Email Ports sind gesperrt, aber sicher nichts im 1000er Bereich."

Die Tragweite dieser Aussage wurde mir erst bewusst, als mir ein Freund, der sich besser mit der Thematik auskennt, sagte: "Na dann wird auch zb. das Webinterface deines Routers von außen einfach so erreichbar sein!"

Und so war es auch! Natürlich hab ich hier ein PW hinterlegt aber ich musste weiters erfahren, dass dieses in Klartext übertragen wird, da ich nicht über https zugreife(hab ich bereits geändert).

Für mich, der sich lange Zeit aus Sicherheitsbedenken geziert hat, irgendwelche Ports nach außen hin aufzumachen oder irgendwie von außen auf mein Lan zuzugreifen, war es schon ein kleiner Schock. Sagte mir immer: "Ich kenn mich da zu wenig aus, also mach ich nix in die Richtung"

Dass standardmäßig alle Ports von seiten des Providers offen sind, überraschte meinen Freund auch etwas.

Auf meine Frage, warum da der Router dann "von Haus aus" nicht alle Zugriffe von außerhalb blockiert sagte mein Freund, dass dieser ja nicht wissen kann, woher das Inet kommt/ wo es ist..

Hier schließt sich auch meine 2. Frage: Wie kann ich solche Zugriffe verhindern? Welche Einstellungen muss ich am DD-WRT Router treffen, damit dieser "weiß wo draußen/das Inet ist" und dementsprechend solche Zugriffe blockiert?

Wäre super wenn mir wer helfen könnte. Dies ist mein 1. Post hier, sollte ich etwas gravierend falsch gemacht haben, oder solltet ihr noch weitere Details benötigen lasst es mich wissen.

nach etwas Suchen wie ich einen Openvpn Server auf meinem Router betreibe, bin ich auf dieses Thema hier gestoßen:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Ist auch alles sehr verständlich und gut beschrieben. Von außerhalb kann ich mich auch auf den Vpn Server verbinden, allerdings erreiche ich die lokalen IP's/Geräte/Services nicht.

Meine erste Frage ist also wie ich dies bewerkstellige?

Die 2. Frage betrifft Zugriffe von außen bei meinem aktuellen Setup, besser gesagt, wie ich diese blockieren kann (außer natürlich den eigenen Zugriff via Vpn).

Ich stelle deshalb gleich beide, weil sie sich eventuell überschneiden und dementsprechend auch vllt. andere Einstellungen gewählt werden müssen.

Aber erstmal zum aktuellen Setup:

Mein ISP heißt Kabelplus, von diesem wurde ein Cisco EPC 3212 Modem bereitgestellt.

Daran hängt mein Linksys WRT-1200ac v2 Router auf welchem DD-WRT (BS Build v3.0-r31791 std 03/30/17) läuft.

Auf diesem Router habe ich lt. Tutorial den Openvpn Server eingerichtet. Im Anhang sind meine Einstellungen.

Beim Absatz: "OpenVPN hinter einem bestehenden NAT Router betreiben" habe ich gelesen:

"Im vorliegenden Router muss eine Port Weiterleitung des UDP Ports 1194.....eingetragen werden."

Gut, unwissend wie ich bin denk ich mir: Naja, ich habe zwar ein Modem welches am Inet hängt aber den Port werd ich doch trotzdem weiterleiten müssen.

Hab auch gedacht: Gut, selbst kannst du das nicht machen, da das Modem von Kabelplus ist.

Also hab ich bei meinem Provider angerufen und gebeten den Port weiterzuleiten. Nachdem ich ihm gesagt habe, dass ich das Modem von denen gewähtl hab, (gäbe auch einen Wlan Router, und neuerdings gegen monatliche Gebühr auch eine Fritzbox) sagt mir der Techniker: "Das Modem macht kein NAT und von uns aus sind alle Ports offen, nur irgendwelche Email Ports sind gesperrt, aber sicher nichts im 1000er Bereich."

Die Tragweite dieser Aussage wurde mir erst bewusst, als mir ein Freund, der sich besser mit der Thematik auskennt, sagte: "Na dann wird auch zb. das Webinterface deines Routers von außen einfach so erreichbar sein!"

Und so war es auch! Natürlich hab ich hier ein PW hinterlegt aber ich musste weiters erfahren, dass dieses in Klartext übertragen wird, da ich nicht über https zugreife(hab ich bereits geändert).

Für mich, der sich lange Zeit aus Sicherheitsbedenken geziert hat, irgendwelche Ports nach außen hin aufzumachen oder irgendwie von außen auf mein Lan zuzugreifen, war es schon ein kleiner Schock. Sagte mir immer: "Ich kenn mich da zu wenig aus, also mach ich nix in die Richtung"

Dass standardmäßig alle Ports von seiten des Providers offen sind, überraschte meinen Freund auch etwas.

Auf meine Frage, warum da der Router dann "von Haus aus" nicht alle Zugriffe von außerhalb blockiert sagte mein Freund, dass dieser ja nicht wissen kann, woher das Inet kommt/ wo es ist..

Hier schließt sich auch meine 2. Frage: Wie kann ich solche Zugriffe verhindern? Welche Einstellungen muss ich am DD-WRT Router treffen, damit dieser "weiß wo draußen/das Inet ist" und dementsprechend solche Zugriffe blockiert?

Wäre super wenn mir wer helfen könnte. Dies ist mein 1. Post hier, sollte ich etwas gravierend falsch gemacht haben, oder solltet ihr noch weitere Details benötigen lasst es mich wissen.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 335326

Url: https://administrator.de/forum/openvpn-server-auf-dd-wrt-router-hinter-cisco-modem-client-kommt-nicht-auf-geraete-services-im-lan-335326.html

Ausgedruckt am: 03.08.2025 um 21:08 Uhr

32 Kommentare

Neuester Kommentar

Hallo,

Hast du auch der Firewall es gesagt was du willst?

NAT ist eingeschaltet?

Welches Netz wird bei dir intern verwendet? Du verwendest doch hinter dein Cisco noch ein Router der NAT macht, oder? Das ist doch dieser hier, oder?

Mal dein Netz mal auf ein Blatt paier, gebe die LAN Ports an und dessen IP sowie dessen GW und dessen Subnetzmaske an und stelle das hier rein. dann sehen wir was du tatsächlich hast.

Auch dein GW (Eintrag) sollte dir sagen wo es nach draussen geht...

Gruß,

Peter

Hast du auch der Firewall es gesagt was du willst?

NAT ist eingeschaltet?

Welches Netz wird bei dir intern verwendet? Du verwendest doch hinter dein Cisco noch ein Router der NAT macht, oder? Das ist doch dieser hier, oder?

Die 2. Frage betrifft Zugriffe von außen bei meinem aktuellen Setup, besser gesagt, wie ich diese blockieren kann (außer natürlich den eigenen Zugriff via Vpn).

Alles was du nicht explicit erlaubst ist Verboten.Mein ISP heißt Kabelplus, von diesem wurde ein Cisco EPC 3212 Modem bereitgestellt.

Also ein sogenanntes Kabelmodem. Macht der auch VOIP oder gibt es kein VOIP?Daran hängt mein Linksys WRT-1200ac v2 Router auf welchem DD-WRT (BS Build v3.0-r31791 std 03/30/17) läuft.

Und der ist soweit erstmal korrekt eingerichtet damit der das pöse Internet draussen hält (siehe dein Webzugriff auf dessen Webserver vom Internet aus)?"Im vorliegenden Router muss eine Port Weiterleitung des UDP Ports 1194.....eingetragen werden."

Jo, fdas ist so wenn dein Cisco als Router arbeiten tät, aber der ist evtl. als Bridge eingerichtet und noch zusätzlich VOIP an dessen ausgänge, oder? Hier ist der Betriebsmodus entscheidend.Gut, unwissend wie ich bin denk ich mir: Naja, ich habe zwar ein Modem welches am Inet hängt aber den Port werd ich doch trotzdem weiterleiten müssen.

Nur wenn der als Router arbeitet.mir der Techniker: "Das Modem macht kein NAT und von uns aus sind alle Ports offen, nur irgendwelche Email Ports sind gesperrt, aber sicher nichts im 1000er Bereich."

Also eher Bridge - kein Portforwarding nötig. Aber warum sperren die als ISP diverse E-Mail Ports? Darfst du laut dennen keine mails..."Na dann wird auch zb. das Webinterface deines Routers von außen einfach so erreichbar sein!"

Aber nur wenn du es so eingerichtet bzw. Konfiguriert hast das eben auch aus dem Internet auf dessen Webserver zugegriffen werden darf. Warum hast du das getan? Sagte mir immer: "Ich kenn mich da zu wenig aus, also mach ich nix in die Richtung"

Nix machen kann aber das falsche sein wenn in Default solche sachen aktiv sind. Immer Kontrollieren...Dass standardmäßig alle Ports von seiten des Providers offen sind, überraschte meinen Freund auch etwas.

Nö, warum. Wenn dein Kabelmodem tatsächlich als Modem (Bridge) fungiert ist das selbstverständlich. Ein Modem weis nichts von IPs und / oder Ports, kann daher auch keine Sperren.sagte mein Freund, dass dieser ja nicht wissen kann, woher das Inet kommt/ wo es ist..

Eher falsch denn dein WRT1200AC hat doch einen dedizierten WAN Port und somit ist dem Blech bekannt was aussen und was innen ist (einfachst gesagt).Hier schließt sich auch meine 2. Frage: Wie kann ich solche Zugriffe verhindern?

Alles was von ausen kommt und rein möchte wird geblockt. Punkt. Datenverkehr der von innen initiiert wurde hat einen sogenannten passierschein wenn die andefordete Antwort aus dem Internet eintrifft. Dein Blech schaut dann nach ob es jemand gab der etwas aus dem Intent wollte und lässt das rein und schreibt dazu wer es denn war damit der richtige IP/MAC zugeordnet werden kann, ansonsten wir gedroppt.Welche Einstellungen muss ich am DD-WRT Router treffen, damit dieser "weiß wo draußen/das Inet ist" und dementsprechend solche Zugriffe blockiert?

Beim Einrichten sagtst du deinem Blech doch wer wo was finden kann und somit auch was aussen und was innen ist.Mal dein Netz mal auf ein Blatt paier, gebe die LAN Ports an und dessen IP sowie dessen GW und dessen Subnetzmaske an und stelle das hier rein. dann sehen wir was du tatsächlich hast.

Auch dein GW (Eintrag) sollte dir sagen wo es nach draussen geht...

Gruß,

Peter

allerdings erreiche ich die lokalen IP's/Geräte/Services nicht.

Zuerst mal die allerwichtigste Frage: Arbeite der Cisco wirklich als reines Modem, sprich also hast du die offentliche Provider IP an deinem DD-WRT WAN Port ?Oder arbeitet der Disco als Router. Also das du DD-WRT in einer Router Kaskade mit dem Cosco betreibst ?

Bei letzterem ist dann vollkommen klar, denn deine lokalen Geräte haben dann vermutlich den Router als Default Gateway und der dann vermutlich eine fehlende statische Route in des interne OVPN IP Netzwerk.

Wenn nicht dann kann es nur die lokale Firewall der lokalen Maschinen sein die du nicht entsprechend eingestellt hast. Aus dem VPN Tunnel kommst du ja mit einer fremden Adsender IP die die lokale (Windows) Firewall dann sofort blockt. Sie lässt nur Traffic aus dem lokalen Netz passieren.

Ebenso blockt sie ab Win 7 ICMP (Ping) das verhindert dann das du diese Geräte anpingen kannst:

windowspro.de/tipp/ping-windows-7-server-2008-r2-zulassen

Hast du das beachtet ??

aber den Port werd ich doch trotzdem weiterleiten müssen.

Nein, das wäre völliger Quatsch wenn es wirklich ein reines Modem von Docsis auf Ethernet ist, also ein passiver Medienwandler der NICHT aktiv am IP Paket Forwarding beteiligt ist kann man das da gar nicht konfigurieren.Kein IP Traffic bedeutet dann natürlich auch keinerlei IP asierte Konfig Einstellungen wie Port Forwarding.

Vergiss den Blödsinn also wenn es denn wirklich ein reines Modem ist.

Du kannst das daran sehen das du am DD-WRT dann am Übersichtsmenü dir oben recht eine öffentliche IP Adresse angezeigt wird !

Dort darf KEINE private RFC 1918 IP Adresse ala 10.0.0.0 /8, 172.16.0.0 /12 oder 192.168.0.0 /16 !

Steht dort eine solche Adresse macht dein Kabelprovider DS-Lite und damit ist ein VPN dann eh unmöglich.

"Na dann wird auch zb. das Webinterface deines Routers von außen einfach so erreichbar sein!"

Das kannst du logischerweise abschlaten im DD-WRT Setup. Ansonsten blockierst du TCP 80 und 443 in der Firewall.Auf meine Frage, warum da der Router dann "von Haus aus" nicht alle Zugriffe von außerhalb blockiert sagte mein Freund, dass dieser ja nicht wissen kann, woher das Inet kommt/ wo es ist..

Auch das ist natürlich Quatsch. Dein Freund ist vermutlich genau so ein blutiger Laie wie du auch.Erstmal kann der Router ja nur auf Ports, sprich Dienste antworten die er selber hat. Web GUi usw.

Das kannst du aber alles abschlaten. Evenso den Telnet und den SSH Zugriif.

Vielmehr andere Dienste bedinte der Router gar nicht.

In dein internes Netz kommt keiner, denn das verhindert die NAT Firewall des Routers.

Tip: Mal ein bischen Wikipedia über Ostern lesen und sich mal nur mit den einfachsten Grundlagen von Routern und NAT (IP Adresstranslation) vertraut machen, damit du wenigstens mal weisst um was es eigentlich grindlegend geht statt in einem Administrator Forum im freien Fall rumzuraten !

sollte ich etwas gravierend falsch gemacht haben

Hört sich erstmal nicht so an.2 Kardinalsfragen hast du zu beantworten:

- 1.) Ist der VPN Tunnel wirklich aktiv ?? Hast du das hier mal gemacht um das wasserdicht zu verifizieren: OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router Auszug deines Server oder Client Logs was das zeigt ("Initialization Sequence Completed" oder "tunnel established" Meldung) wäre sehr hilfreich.

- 2.) Macht dein Provider DS-Lite ?? RFC 1918 IP am WAN Port ?

- 3.) Ist es bei 2. eine öffentliche IP, dann macht dein Provider KEIN DS-Lite, was gut wäre. Andernfalls nicht.

Wieso stümperhaft ? Ist doch wunderbar gelungen und übersichtlich. Alles gut. Ein einfaches simples flaches Netzwerk ohne Segmentierung. Das reduziuert schon mal mögliche Fehler.

Der Server fährt fehlerfrei hoch das belegt das "Initialization Sequence Completed "

Du hast ein MTU Problem im VPN:

"WARNING: 'link-mtu' is used inconsistently local='link-mtu 1570' remote='link-mtu 1542"

Niemals darfst du hier MTUs verwenden die größer als max. 1452. Wenn du PPPoE am Router nutzt muss es sogar noch dadrunter liegen.

wohnzimmerhostblogger.de/archives/1563-OpenVPN-und-MTU-1500.html

Zudem haben Server und Client inkonsistente MTU Werte. Das solltest du dringenst korrigieren !

Auch dein Schlüsselprotokoll ist inkonsistent eingestellt zwischen Client und Server (Blowfish und AES) ! Das ist natürlich fatal...!

"WARNING: 'cipher' is used inconsistently local='cipher AES-128-CBC' remote='cipher BF-CBC' "

Hier musst du zwingend auf beiden Seiten gleiche Protokolle nutzen ! Gleiches gilt fürs Hashing. Auch das ist unterschiedlich. Auch hier gilt anpassen !

Lass deine Konfig erstam nur mit dem nötigstens laufen und belasse alle OVPN Einstellungen im Default.

Das hiesige OVPN Tutorial gint dir ein Beispiel:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Wenn du dein o.a. Log liest kannst du diese Probleme und Fehler ja auch alle selbst sehen und mit deinen Settings vergleichen.

Der Server fährt fehlerfrei hoch das belegt das "Initialization Sequence Completed "

Du hast ein MTU Problem im VPN:

"WARNING: 'link-mtu' is used inconsistently local='link-mtu 1570' remote='link-mtu 1542"

Niemals darfst du hier MTUs verwenden die größer als max. 1452. Wenn du PPPoE am Router nutzt muss es sogar noch dadrunter liegen.

wohnzimmerhostblogger.de/archives/1563-OpenVPN-und-MTU-1500.html

Zudem haben Server und Client inkonsistente MTU Werte. Das solltest du dringenst korrigieren !

Auch dein Schlüsselprotokoll ist inkonsistent eingestellt zwischen Client und Server (Blowfish und AES) ! Das ist natürlich fatal...!

"WARNING: 'cipher' is used inconsistently local='cipher AES-128-CBC' remote='cipher BF-CBC' "

Hier musst du zwingend auf beiden Seiten gleiche Protokolle nutzen ! Gleiches gilt fürs Hashing. Auch das ist unterschiedlich. Auch hier gilt anpassen !

Lass deine Konfig erstam nur mit dem nötigstens laufen und belasse alle OVPN Einstellungen im Default.

Das hiesige OVPN Tutorial gint dir ein Beispiel:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Wenn du dein o.a. Log liest kannst du diese Probleme und Fehler ja auch alle selbst sehen und mit deinen Settings vergleichen.

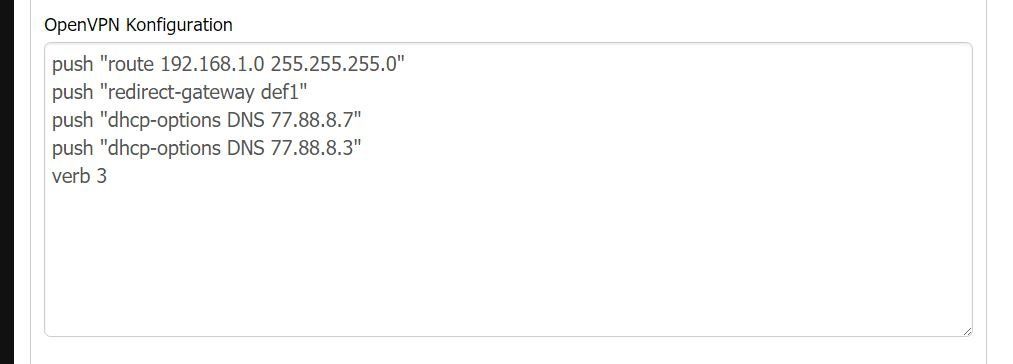

Du machst einen Kardinalsfehler !!

server 192.168.1.192 255.255.255.224

push "route 192.168.1.0 255.255.255.0"

Wie soll das denn bitte routingtechnisch funktionieren ??

Du definierst das lokale LAN was der VPN Server dem Client annoucen soll mit exakt dem gleichen IP Netzwerk was OpenVPN intern verwendet.

Damit hast du dann doppelte IP Adressen bzw. Netze und nichts geht mehr. Klar das das in die Hose geht !! Dein /27er Subnetz ist ja Teil des im Client injizierten /24er Prefixes. Damit hast du einen Subnetz Mismatch

Das interne OVPN Netzwerk muss wie alle IP Netze in einem Verbund einzigartig sein und darf niemals doppelt verwendet werden sonst ist eine eindeutige Wegefindung im IP nicht mehr möglich. Solche IP Binsenweisheiten lernt man in der ersten Klasse IP Routing

Fazit: Konfiguriere das interne OVPN Netzwerk bzw. die Subnetzmakse richtig, dann klappt das auch.

Beispiel:

server 192.168.1.192 255.255.255.224 --> Netzwerk: .1.192, Hosts: .1.193 - .1.222

push "route 192.168.1.0 255.255.255.128" --> Netzwerk: .1.0, Hosts: .1.1 - .1.126

Das bedeutet dann aber auch das dein lokales LAN und dessen Endgeräte zwingend eine Subnetzmaske 255.255.255.128 hat ( /25 Prefix) !!

Damit ist das Routing dann sauber.

Oder wenn du dir das Subnetting gleich ersparen willst und mit Standard /24 Maske arbeitest:

server 172.16.1.0 255.255.255.224 --> Netzwerk: .1.192, Hosts: .1.193 - .1.222

push "route 192.168.1.0 255.255.255.0" --> Netzwerk: .1.0, Hosts: .1.1 - .1.253

oder noch einfacher:

server 172.16.1.0 255.255.255.0

push "route 192.168.1.0 255.255.255.0"

P.S.: Die DNS Server IPs sind Platzhalter, oder nutzt du russische DNS Server von Yandex LLC ???

server 192.168.1.192 255.255.255.224

push "route 192.168.1.0 255.255.255.0"

Wie soll das denn bitte routingtechnisch funktionieren ??

Du definierst das lokale LAN was der VPN Server dem Client annoucen soll mit exakt dem gleichen IP Netzwerk was OpenVPN intern verwendet.

Damit hast du dann doppelte IP Adressen bzw. Netze und nichts geht mehr. Klar das das in die Hose geht !! Dein /27er Subnetz ist ja Teil des im Client injizierten /24er Prefixes. Damit hast du einen Subnetz Mismatch

Das interne OVPN Netzwerk muss wie alle IP Netze in einem Verbund einzigartig sein und darf niemals doppelt verwendet werden sonst ist eine eindeutige Wegefindung im IP nicht mehr möglich. Solche IP Binsenweisheiten lernt man in der ersten Klasse IP Routing

Fazit: Konfiguriere das interne OVPN Netzwerk bzw. die Subnetzmakse richtig, dann klappt das auch.

Beispiel:

server 192.168.1.192 255.255.255.224 --> Netzwerk: .1.192, Hosts: .1.193 - .1.222

push "route 192.168.1.0 255.255.255.128" --> Netzwerk: .1.0, Hosts: .1.1 - .1.126

Das bedeutet dann aber auch das dein lokales LAN und dessen Endgeräte zwingend eine Subnetzmaske 255.255.255.128 hat ( /25 Prefix) !!

Damit ist das Routing dann sauber.

Oder wenn du dir das Subnetting gleich ersparen willst und mit Standard /24 Maske arbeitest:

server 172.16.1.0 255.255.255.224 --> Netzwerk: .1.192, Hosts: .1.193 - .1.222

push "route 192.168.1.0 255.255.255.0" --> Netzwerk: .1.0, Hosts: .1.1 - .1.253

oder noch einfacher:

server 172.16.1.0 255.255.255.0

push "route 192.168.1.0 255.255.255.0"

P.S.: Die DNS Server IPs sind Platzhalter, oder nutzt du russische DNS Server von Yandex LLC ???

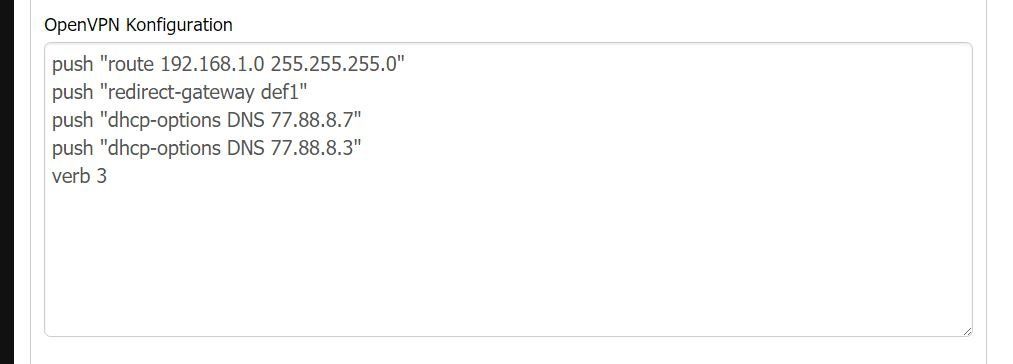

Du hast schon wieder einen Riesenfehler gemacht

push "route 192.168.1.0 255.255.255.0"

push "redirect-gateway def1"

Das zusammen zu konfigurieren ist natürlich Blödsinn !!!

Auf der einen Seite pushst du eine dedizierte Route und danach dann so oder so die Default Route. Das ist natürlich Unsinn.

Wenn du push "redirect-gateway def1" machst inkludiert das natürlich auch das 192.168.0.0er Netz und das kannst du dir dann natürlich sparen !

Vermutlich ist das auch ein Grund.

Ansonsten sehen die Log Messages gut aus und kein Fehler.

Das du die lokalen IPs nicht erreichen kannst ist die lokale Windows Firewall wenn es Windows ist. Die musst du entsprechend anpassen !!

Du hast ja nun eine Absender IP aus dem internen OpenVPN Netzwerk also einem anderen IP Netz. Die Windows Firewall blockiert diese aber gnadenlos, da sie nur Zugriffe aus dem eigenen lokalen Netzwerk erlaubt !

Hast du das beachtet ??

Ebenso blockiert sie generell Ping Packete (ICMP Protokoll) auch das musst du anpassen solltest du Windows Geräte pingen ! (Siehe Hinweis oben im Thread !)

Sinnvoll ist es daher erstmal Geräte zu pingen die keine lokale Firewall haben wie Drucker, NAS, Staubsaugerroboter, AV-Receiver, Xbox usw. Ideal ist das LAN Interface des Linksys/DDWRT Routers wo der OVPN Server läuft.

Achtung hier: Diese angepingten Geräte im LAN müssen alle zwingend ein Default Gateway definiert haben ! Da deine Pings ja von einem Fremdnetz kommen braucht das angepingte Gerät ein Gateway um erfolgreich eine Antwort senden zu können !

Diese Gateway IP ist ja dann vermutlich dein Linksys/DD-WRT Router der auch das OpenVPN realisiert bzw. sollte es zwingend sein.

Auch hier ist Traceroute oder Pathping wie immer dein bester Freund

push "route 192.168.1.0 255.255.255.0"

push "redirect-gateway def1"

Das zusammen zu konfigurieren ist natürlich Blödsinn !!!

Auf der einen Seite pushst du eine dedizierte Route und danach dann so oder so die Default Route. Das ist natürlich Unsinn.

Wenn du push "redirect-gateway def1" machst inkludiert das natürlich auch das 192.168.0.0er Netz und das kannst du dir dann natürlich sparen !

Vermutlich ist das auch ein Grund.

Ansonsten sehen die Log Messages gut aus und kein Fehler.

Das du die lokalen IPs nicht erreichen kannst ist die lokale Windows Firewall wenn es Windows ist. Die musst du entsprechend anpassen !!

Du hast ja nun eine Absender IP aus dem internen OpenVPN Netzwerk also einem anderen IP Netz. Die Windows Firewall blockiert diese aber gnadenlos, da sie nur Zugriffe aus dem eigenen lokalen Netzwerk erlaubt !

Hast du das beachtet ??

Ebenso blockiert sie generell Ping Packete (ICMP Protokoll) auch das musst du anpassen solltest du Windows Geräte pingen ! (Siehe Hinweis oben im Thread !)

Sinnvoll ist es daher erstmal Geräte zu pingen die keine lokale Firewall haben wie Drucker, NAS, Staubsaugerroboter, AV-Receiver, Xbox usw. Ideal ist das LAN Interface des Linksys/DDWRT Routers wo der OVPN Server läuft.

Achtung hier: Diese angepingten Geräte im LAN müssen alle zwingend ein Default Gateway definiert haben ! Da deine Pings ja von einem Fremdnetz kommen braucht das angepingte Gerät ein Gateway um erfolgreich eine Antwort senden zu können !

Diese Gateway IP ist ja dann vermutlich dein Linksys/DD-WRT Router der auch das OpenVPN realisiert bzw. sollte es zwingend sein.

Auch hier ist Traceroute oder Pathping wie immer dein bester Freund

Komme nun aufs Webinterface meines Staubsaugers,

Tadaaa!! komm ich trotzdem nicht ins Inet.

Mmmhh... Wählst du dich aus einem remoten Netzwerk ein ? Also NICHT dein lokales Netzwerk.Was heisst auch Internet geht nicht bedeutet das jetzt du kannst keine DNS Auflösung machen oder kannst auch direkt IP Adressen nicht erreichen ??

Kannst du z.B. ping 8.8.8.8 eingeben und bekommst auch keine Antwort ??

Sollte der Ping auf die 8.8.8.8 klappen, ist es sehr gut möglich das das mit deinen russischen DNS zu tun hat.

Da du ja allen Traffic redirectest solltest du testweise erstmal den lokalen DNS nutzen nur um zu sehen das es daran liegt oder eben nicht.

Lösche das also mal und teste einen stinknormale Standardkonfig.

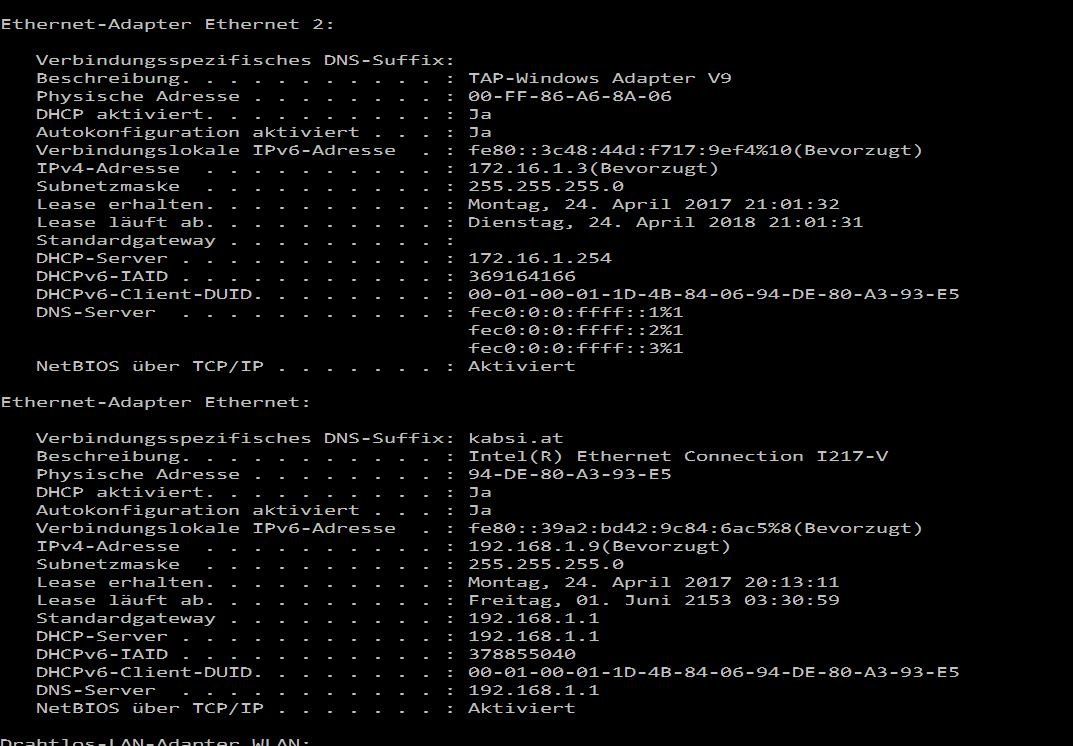

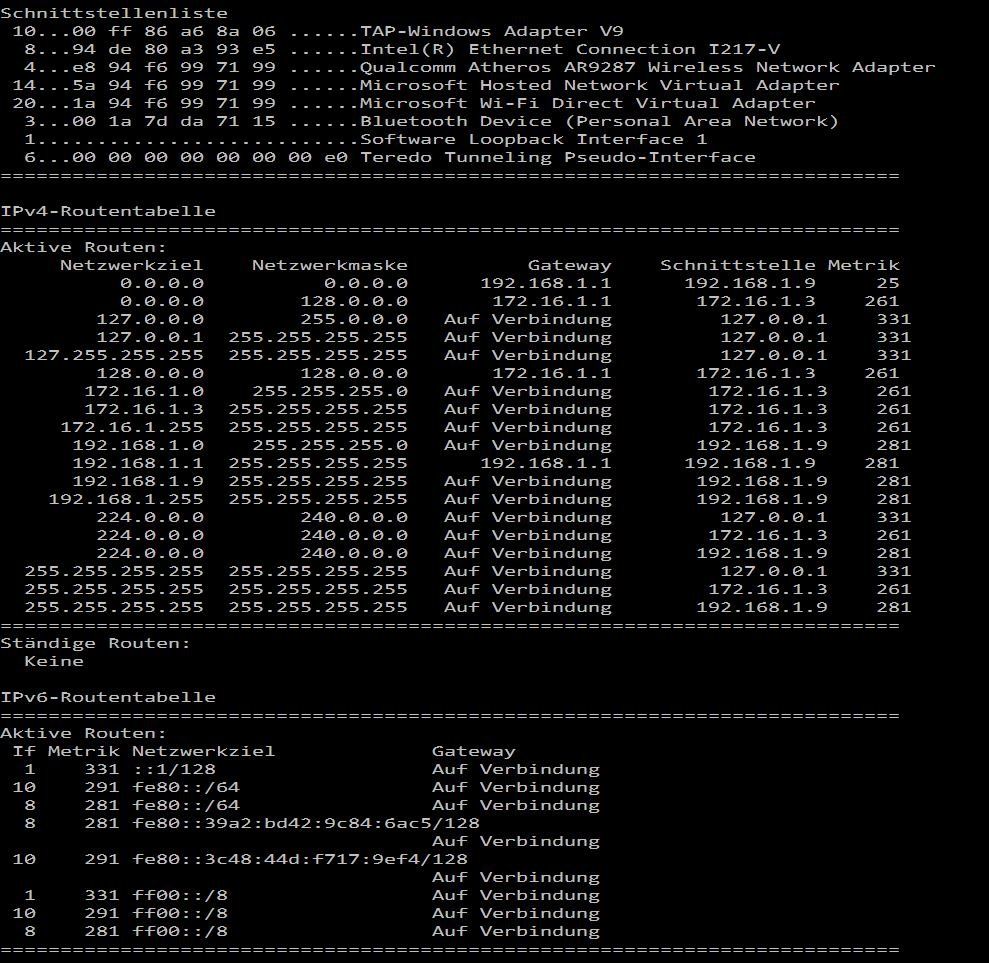

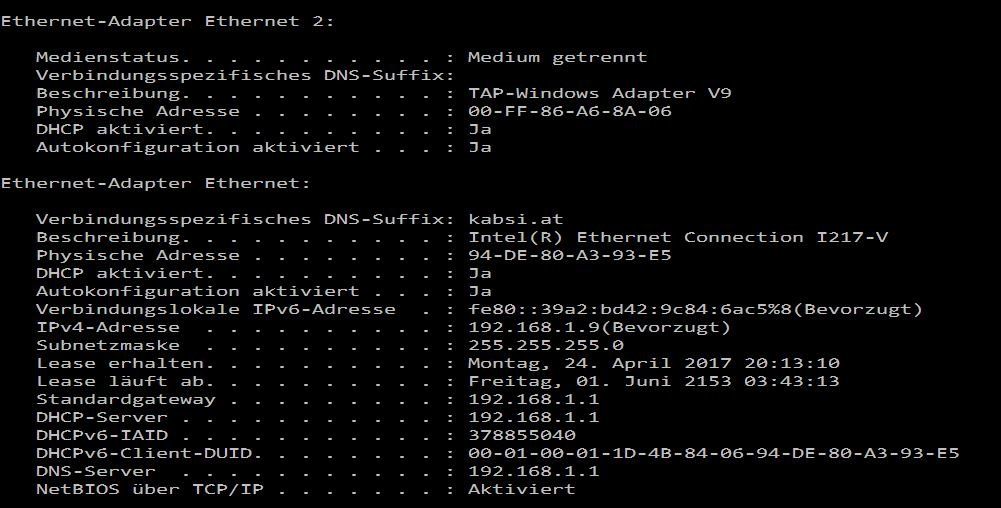

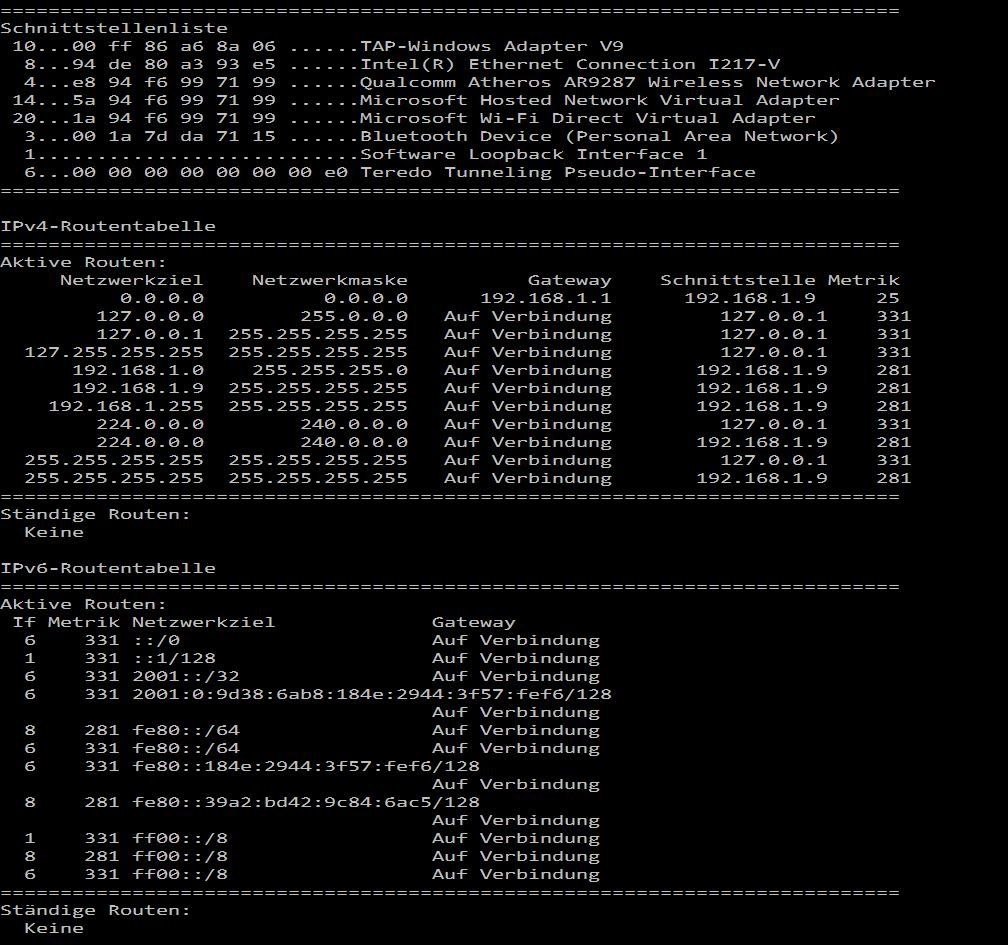

Wenn dein VPN Client eine Winblows Kiste ist hilt auch mal ein ipconfig -all und ein route print bei aktiviertem VPN Cient.

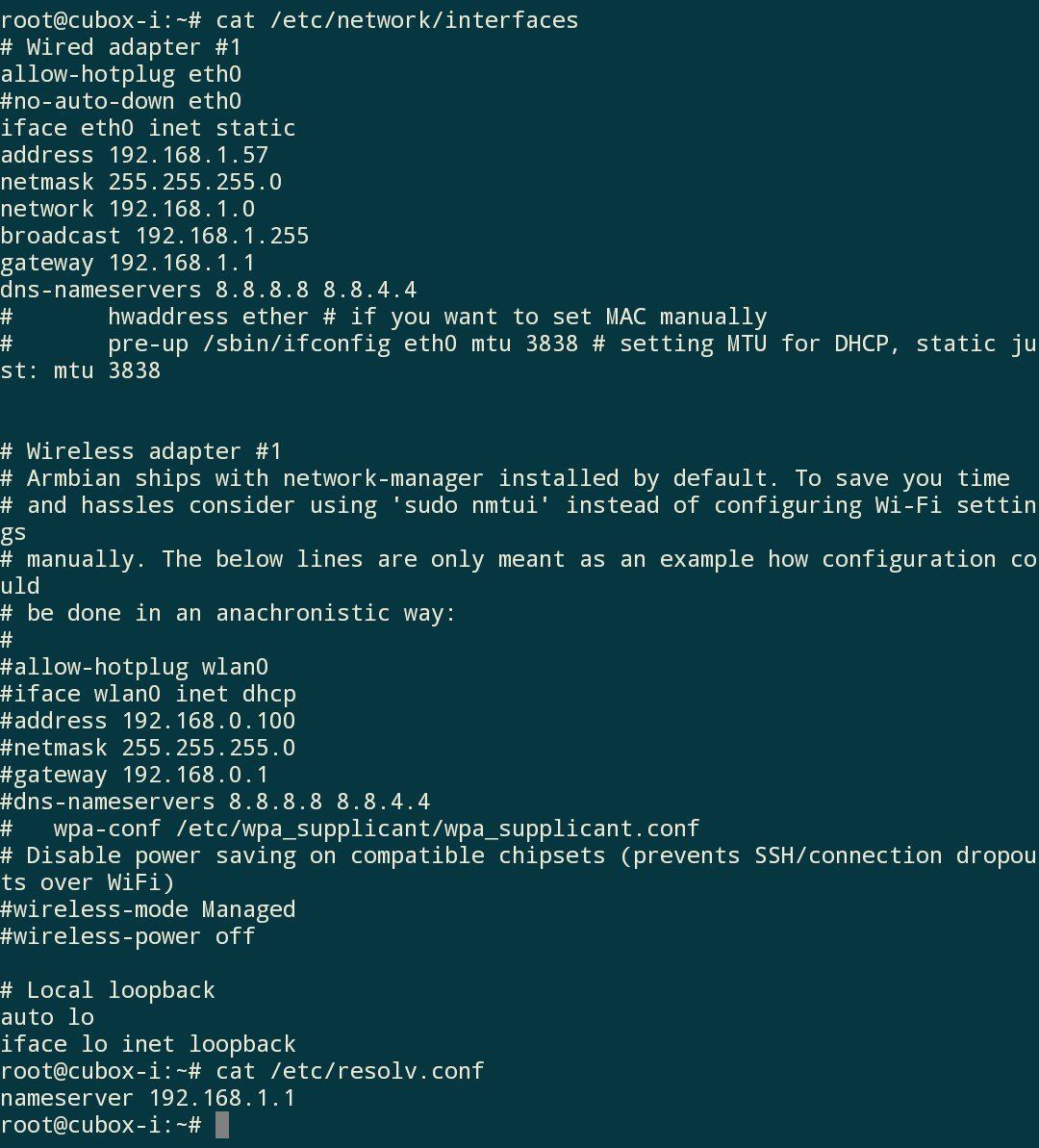

Also kann ich schon mal eingrenzen warum ich den home server nicht erreiche:

Ja, wenn die Ambian Distro auch eine Firewall installiert gleiche Problematik wie bei Winblows.Der Server sollte ja eine feste statische IP haben wie es sich für Server gehört und dann müsstest du auch ein Gateway eintragen wenn du remote zugreifen willst.

Die IP Konfig bei Debian geht so:

Netzwerk Management Server mit Raspberry Pi

..mal rausgenommen, kommt trotzdem nix zurück.

Du kannst ja bei aktivem VPN Client dann immer mit ipconfig -all sehen WELCHE IP Adressen er aktiv für DNS nutzt !Was meinst du genau mit...

Nein, bekomme keine Antwort, im Lan funktionierts dann wieder.

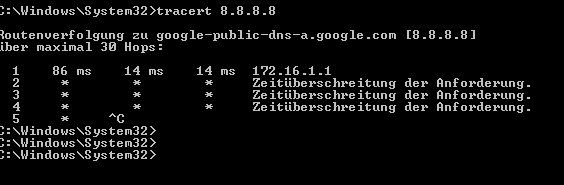

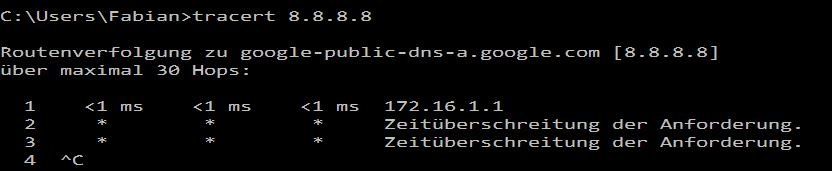

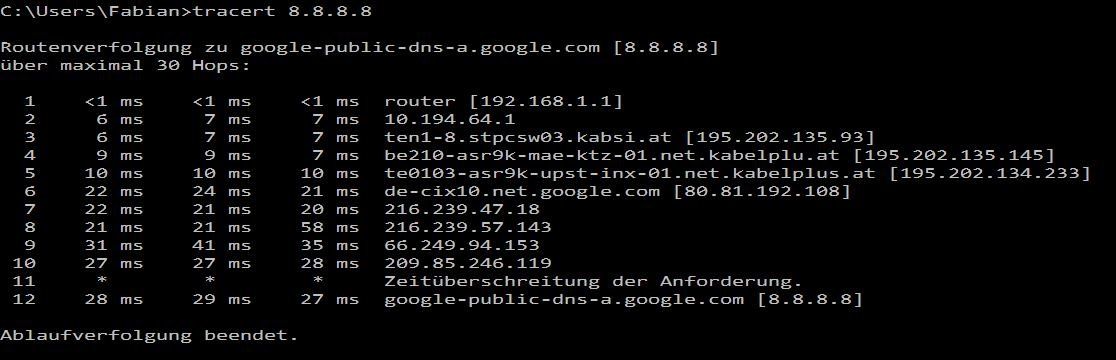

??? Das heisst wenn du von einem LAN Client die 8.8.8.8 pingst dann geht es über den Tunnel ??Hast du diese IP mal getraceroutet um zu sehen über welche Hops die geht ?? (tracert 8.8.8.8)

nur nicht gecheckt was rein muss in resolv.conf.

Das hier reicht: root@raspi:/home/pi# cat /etc/resolv.conf

# Generated by resolvconf

domain netz.intern

nameserver 192.168.1.1

Hallo,

Damit würden wir den Hersteller dieser NIC wissen, mehr nicht.

Gruß,

Peter

Damit würden wir den Hersteller dieser NIC wissen, mehr nicht.

..Es muss in dem Fall der Ethernet-Adapter Ethernet 3 sein, da dort unter IPv4-Adresse: 172.16.1.2 steht. Da ist mir nur aufgefallen, dass bei Standardgateway nichts steht...Kann hier das Problem liegen?

Mach ein Route Print und schau dir an wie deine Routen gestezt sind mit und ohne VPN. Dann sollte klar sein arum dort kein Gateway eingetragen ist. Und ein Standardgateway kann es nur einmal geben. Es können aber durchaus mehrere Gateways geben.Wenn ich via vpn tunnel verbunden bin und ping 8.8.8.8 eingebe kommt nichts zurück.

Deinn Traffic soll wenn VPN verbunden ist eben alles über VPN laufen und dein VPN Client darf eben nicht ins Internet? Einstellung des Clients...Meinst du eh, wenn ich via vpn verbunden bin?

Mal mit, mal ohne.Gruß,

Peter

Wenn ich via vpn tunnel verbunden bin und ping 8.8.8.8 eingebe kommt nichts zurück.

Hast du dann mal ein route print eingegeben ob dein Default Gateway dann wenigstens in den Tunnel redirectet ist bei aktivem VPN Client ?Ist das der Fall, dann hast du ein Routing Problem an der Server Seite, das dort kein Default Gateway auf den Router eingetragen ist.

Wie weit kommt denn ein traceroute 8.8.8.8 ?? (tracert bei Winblows)

Das kann nur die lokale Firewall des Servers sein. Das du generell nichts falsch gemacht hast zeigt ja eindeutig die Tatsache das alle anderen Geräte via VPN erreichbar sind.

Das ist in der Regel dann immer die lokale Firewall.

Deaktiviere die doch einfach mal dann bist du doch schlauer...

Im Zweifel lass immer mal einen tcpdump auf dem Port laufen um mal zu sehen WAS genau beim Debian ankommt.

Das ist in der Regel dann immer die lokale Firewall.

Deaktiviere die doch einfach mal dann bist du doch schlauer...

Im Zweifel lass immer mal einen tcpdump auf dem Port laufen um mal zu sehen WAS genau beim Debian ankommt.

Da kann es wie bereits gesagt nur 3 mögliche Antworten geben:

Du hast es ja leider bis hierhin nicht geschafft uns mal einen Screenshot deiner Client FW Regeln auf dem OVPN Interface zu posten.

Wichtig ist auch das du den Ping vom VPN Client direkt ausführst.

Nur nochmal doof nachgefragt....

Dein OVPN Client ist ein DD-WRT Router hinter einem Internet Router, richtig ?

Was ist der OVPN Server für ein Gerät und wo ist das plaziert. Sorryggf. für die mehrfach Frage aber durch das Hin- und Her ist das hier untergegangen.

- 1.Möglichkeit = Fehlende oder falsche Firewall Regel auf dem virtuellen OVPN Interface

- 2. Möglichkeit = Der Server hat selber eine lokale Firewall die inbound Traffic blockt also auch hier anpassen.

- 3. Möglichkeit = Eine Kombination von 1. und 2.

Du hast es ja leider bis hierhin nicht geschafft uns mal einen Screenshot deiner Client FW Regeln auf dem OVPN Interface zu posten.

Wichtig ist auch das du den Ping vom VPN Client direkt ausführst.

Nur nochmal doof nachgefragt....

Dein OVPN Client ist ein DD-WRT Router hinter einem Internet Router, richtig ?

Was ist der OVPN Server für ein Gerät und wo ist das plaziert. Sorryggf. für die mehrfach Frage aber durch das Hin- und Her ist das hier untergegangen.

Ovpn Client der sich zu einem Vpn Provider verbindet (tun1) und zum anderen eben der Ovpn Server.

Du hast einen Server und einen Client Prozess auf ein- und derselben Hardware laufen ???Das geht so oder so gar nicht !

Der OVPN kann entweder nur im Server Mode oder nur im Client Mode arbeiten. Beises parallel geht nicht.

Oder arbeítest du da mit irgendeiner Art von Virtualisierung, sprich mit mehreren Hosts ?

Das kann ja schon deshalb nicht gehen weil du mit der OVPN Konfig Datei ja bestimmst in welchem Mode der OpenVPN arbeiten soll und da geht logischerweise imme rnur entweder oder.

Vermutlich ist das die Wurzel allen Übels..?!

daher nehme ich an, dass es geht.

Nein, das geht de facto nicht !Lies dir die Grundlagen von Open VPN durch:

openvpn.net/index.php/open-source/documentation/howto.html

Bei DD-WRT ist es auch so das wenn man den Client Mode aktiviert, der Server Mode ausgegraut ist und umgekehrt.

Passiert das bei dir nicht ist das ein Bug in der Firmware.

Ein Paralellbetrieb beider Modi auf einer Hardware bzw. in einem OS ist nicht möglich und nebenbei auch unsinnig.