(OpenWrt-Lede) Vpnserver und Vpnclient auf einem Router, Vpnclient IP nicht erreichbar über Vpn tunnel

Hallo an alle, ich kämpfe mit diesem Problem schon seit über einem Jahr, vllt. gibt es hier jemanden der mir helfen kann.

Folgende Situation:

Ich habe auf meinem Linksys Router (Openwrt/Lede läuft darauf) sowohl einen Vpnclient als auch einen Vpnserver aufgesetzt.

Der Vpnclient verbindet sich mit meinem Vpn provider torguard, allerdings wollte ich nicht, dass alle IP's in meinem Netzwerk durch den Vpn Tunnel zum Provider gehen, nur eine IP/Gerät. In der Folge bezeichne ich diese IP/Gerät als odroid-hc2.

Deshalb nutze ich eine vpn-policy-routing app gemeinsam mit den Vpnclient Optionen und .

Ich weiß nicht genau was diese vpn-policy-routing app macht, denke es wird eine neue Routing Tabelle erstellt. Hier die Einstellungen der vpn-policy-routing app:

Soweit funktioniert das auch tadellos: Alle IP's gehen ganz normal raus, nur odroid-hc2 geht durch den Tunnel zum Vpn Provider.

Nun kommt der Vpnserver ins Spiel: Da ich mich aus der Ferne erfolgreich zum Vpnserver verbinden kann, nehme ich an, dass grundsätzlich alles korrekt eingestellt ist.

Ich kann so alle IP's erreichen AUßER! eben die odroid-hc2 IP

Im Lan kann ich die odroid-hc2 IP ohne Probleme erreichen.

Kann mir wer helfen, die odroid-hc2 IP auch aus der Ferne zu erreichen?

Mein Routing wissen ist recht begrenzt, vllt. gibt es hier einen Routing Guru der mir weiterhelfen kann.

Zum Schluss möchte poste ich noch die Config files zur firewall, zum Vpnserver und client:

Folgende Situation:

Ich habe auf meinem Linksys Router (Openwrt/Lede läuft darauf) sowohl einen Vpnclient als auch einen Vpnserver aufgesetzt.

Der Vpnclient verbindet sich mit meinem Vpn provider torguard, allerdings wollte ich nicht, dass alle IP's in meinem Netzwerk durch den Vpn Tunnel zum Provider gehen, nur eine IP/Gerät. In der Folge bezeichne ich diese IP/Gerät als odroid-hc2.

Deshalb nutze ich eine vpn-policy-routing app gemeinsam mit den Vpnclient Optionen

nobindroute-nopullIch weiß nicht genau was diese vpn-policy-routing app macht, denke es wird eine neue Routing Tabelle erstellt. Hier die Einstellungen der vpn-policy-routing app:

config vpn-policy-routing 'config'

option verbosity '2'

option ipv6_enabled '1'

option strict_enforcement '1'

option dnsmasq_enabled '1'

option output_chain_enabled '1'

option enabled '1'

list ignored_interface 'vpnserver'

config policy

option comment 'odroid-hc2'

option local_addresses '192.168.1.111'

option interface 'torguardvpn'

config policy

option comment 'ovpnserver'

option interface 'wan'

option local_ports '1194' Soweit funktioniert das auch tadellos: Alle IP's gehen ganz normal raus, nur odroid-hc2 geht durch den Tunnel zum Vpn Provider.

Nun kommt der Vpnserver ins Spiel: Da ich mich aus der Ferne erfolgreich zum Vpnserver verbinden kann, nehme ich an, dass grundsätzlich alles korrekt eingestellt ist.

Ich kann so alle IP's erreichen AUßER! eben die odroid-hc2 IP

Im Lan kann ich die odroid-hc2 IP ohne Probleme erreichen.

Kann mir wer helfen, die odroid-hc2 IP auch aus der Ferne zu erreichen?

Mein Routing wissen ist recht begrenzt, vllt. gibt es hier einen Routing Guru der mir weiterhelfen kann.

Zum Schluss möchte poste ich noch die Config files zur firewall, zum Vpnserver und client:

/etc/config/openvpn

config openvpn 'torguard'

option client '1'

option dev 'tun0'

option proto 'udp'

option resolv_retry 'infinite'

option nobind '1'

option persist_key '1'

option persist_tun '1'

option ca '/etc/config/torguard/ca.crt'

option route_nopull '1'

option remote_cert_tls 'server'

option cipher 'AES-128-CBC'

option compress 'lzo'

option verb '3'

option fast_io '1'

option auth_user_pass '/etc/config/torguard/userpass.txt'

option remote_random '0'

option auth 'SHA1'

option reneg_sec '0'

list remote 'nl.torguardvpnaccess.com 80'

option sndbuf '524288'

option rcvbuf '524288'

option fragment '0'

option mssfix '0'

option mute_replay_warnings '1'

option auth_nocache '1'

option enabled '1'

option log '/tmp/openvpnclient.log'

config openvpn 'vpnserver'

option enabled '1'

option dev_type 'tun'

option dev 'tun1'

option port '1194'

option topology 'subnet'

option tls_server '1'

option mode 'server'

option server '192.168.200.0 255.255.255.0'

option route_gateway 'dhcp'

option compress 'lz4'

option keepalive '10 120'

option persist_key '1'

option persist_tun '1'

option verb '4'

option ca '/etc/openvpn/ca.crt'

option cert '/etc/openvpn/my-server.crt'

option key '/etc/openvpn/my-server.key'

option dh '/etc/openvpn/dh2048.pem'

option tls_auth '/etc/openvpn/tls-auth.key 0'

option client_to_client '1'

option log '/tmp/openvpnserver.log'

list push 'topology subnet'

list push 'redirect-gateway def1'

list push 'route-gateway dhcp'

list push 'route 192.168.200.0 255.255.255.0'

list push 'dhcp-option DNS 192.168.1.1'

list push 'compress lz4'

list push 'persist-key'

list push 'persist-tun'

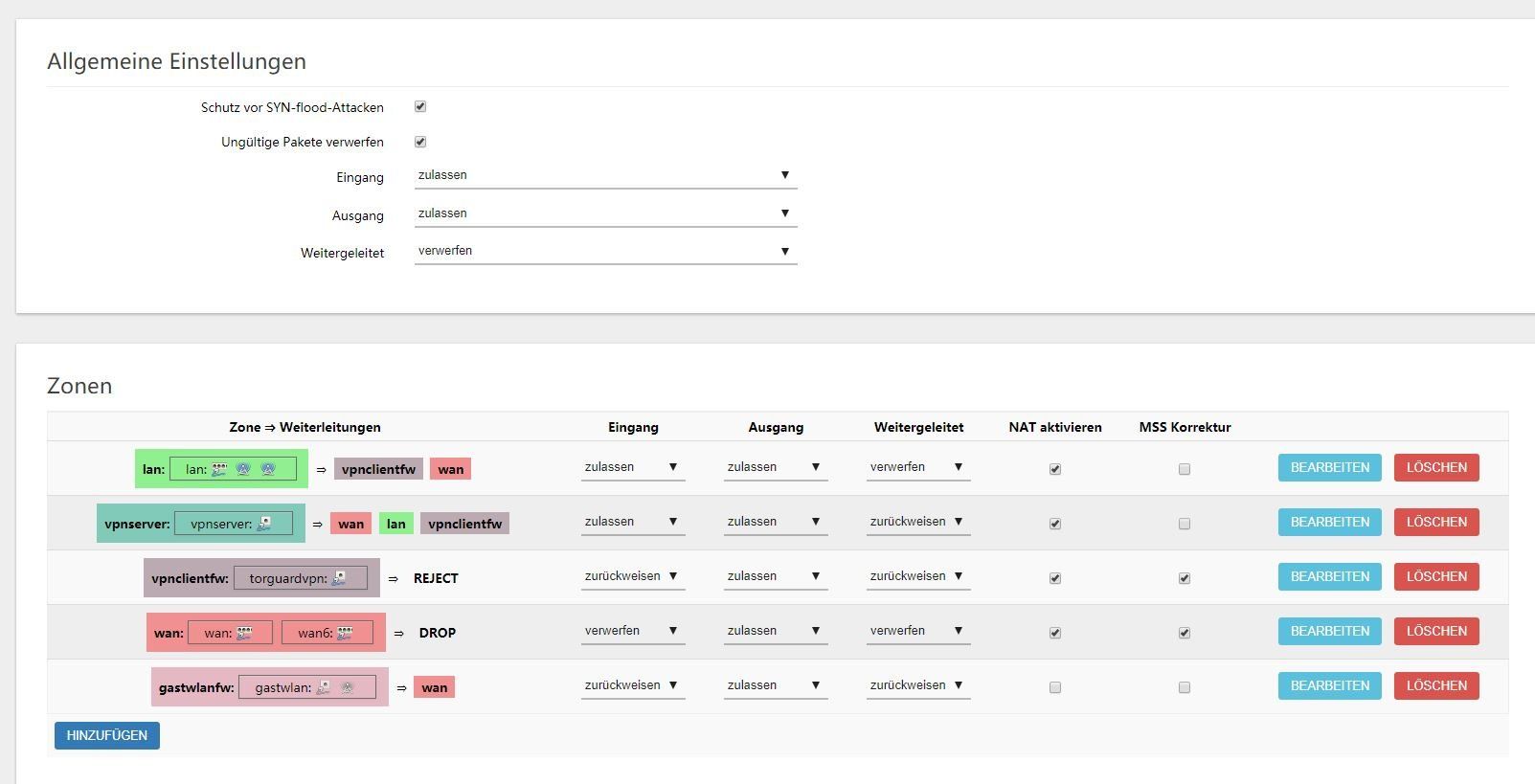

option proto 'tcp' /etc/config/firewall

config defaults

option input 'ACCEPT'

option output 'ACCEPT'

option forward 'DROP'

option syn_flood '1'

option drop_invalid '1'

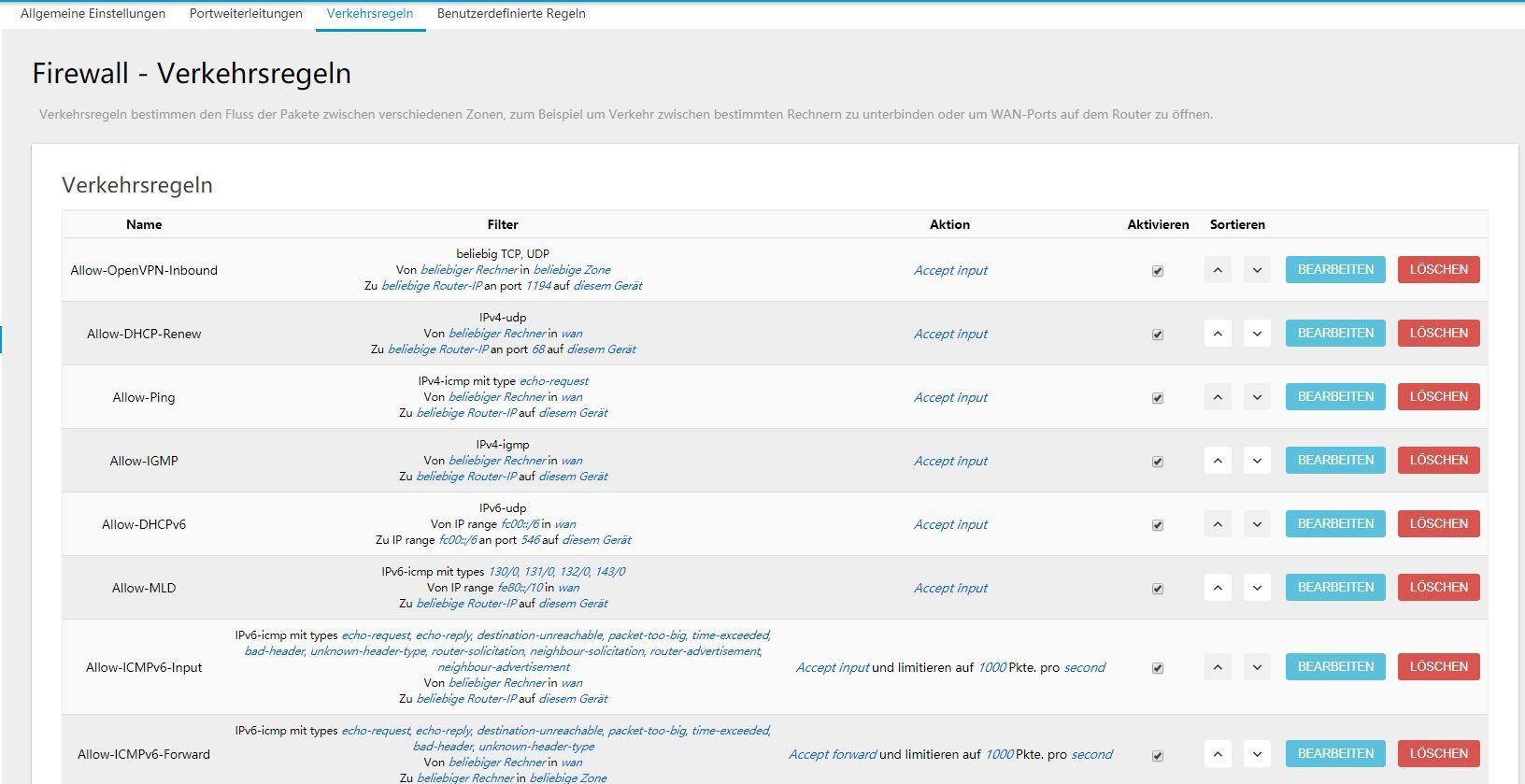

config rule

option name 'Allow-OpenVPN-Inbound'

option target 'ACCEPT'

option src '*'

option proto 'tcpudp'

option dest_port '1194'

config zone

option name 'lan'

option network 'lan'

option input 'ACCEPT'

option output 'ACCEPT'

option forward 'DROP'

option masq '1'

config zone

option name 'vpnserver'

option network 'vpnserver'

option input 'ACCEPT'

option forward 'REJECT'

option output 'ACCEPT'

option masq '1'

config zone

option name 'vpnclientfw'

option network 'torguardvpn'

option input 'REJECT'

option output 'ACCEPT'

option forward 'REJECT'

option masq '1'

option mtu_fix '1'

config zone

option name 'wan'

option network 'wan wan6'

option input 'DROP'

option output 'ACCEPT'

option forward 'DROP'

option masq '1'

option mtu_fix '1'

config forwarding

option src 'vpnserver'

option dest 'wan'

config forwarding

option src 'vpnserver'

option dest 'lan'

config forwarding

option dest 'vpnclientfw'

option src 'lan'

config forwarding

option src 'vpnserver'

option dest 'vpnclientfw'

config forwarding

option dest 'wan'

option src 'lan'

config rule

option name 'Allow-DHCP-Renew'

option src 'wan'

option proto 'udp'

option dest_port '68'

option target 'ACCEPT'

option family 'ipv4'

config rule

option name 'Allow-Ping'

option src 'wan'

option proto 'icmp'

option icmp_type 'echo-request'

option family 'ipv4'

option target 'ACCEPT'

config rule

option name 'Allow-IGMP'

option src 'wan'

option proto 'igmp'

option family 'ipv4'

option target 'ACCEPT'

config rule

option name 'Allow-DHCPv6'

option src 'wan'

option proto 'udp'

option src_ip 'fc00::/6'

option dest_ip 'fc00::/6'

option dest_port '546'

option family 'ipv6'

option target 'ACCEPT'

config rule

option name 'Allow-MLD'

option src 'wan'

option proto 'icmp'

option src_ip 'fe80::/10'

list icmp_type '130/0'

list icmp_type '131/0'

list icmp_type '132/0'

list icmp_type '143/0'

option family 'ipv6'

option target 'ACCEPT'

config rule

option name 'Allow-ICMPv6-Input'

option src 'wan'

option proto 'icmp'

list icmp_type 'echo-request'

list icmp_type 'echo-reply'

list icmp_type 'destination-unreachable'

list icmp_type 'packet-too-big'

list icmp_type 'time-exceeded'

list icmp_type 'bad-header'

list icmp_type 'unknown-header-type'

list icmp_type 'router-solicitation'

list icmp_type 'neighbour-solicitation'

list icmp_type 'router-advertisement'

list icmp_type 'neighbour-advertisement'

option limit '1000/sec'

option family 'ipv6'

option target 'ACCEPT'

config rule

option name 'Allow-ICMPv6-Forward'

option src 'wan'

option dest '*'

option proto 'icmp'

list icmp_type 'echo-request'

list icmp_type 'echo-reply'

list icmp_type 'destination-unreachable'

list icmp_type 'packet-too-big'

list icmp_type 'time-exceeded'

list icmp_type 'bad-header'

list icmp_type 'unknown-header-type'

option limit '1000/sec'

option family 'ipv6'

option target 'ACCEPT'

config rule

option name 'Allow-IPSec-ESP'

option src 'wan'

option dest 'lan'

option proto 'esp'

option target 'ACCEPT'

config rule

option name 'Allow-ISAKMP'

option src 'wan'

option dest 'lan'

option dest_port '500'

option proto 'udp'

option target 'ACCEPT'

config include 'miniupnpd'

option type 'script'

option path '/usr/share/miniupnpd/firewall.include'

option family 'any'

option reload '1'

config zone 'gastwlanfw'

option name 'gastwlanfw'

option network 'gastwlan'

option forward 'REJECT'

option output 'ACCEPT'

option input 'REJECT'

config forwarding 'gastwlanfw_fwd'

option src 'gastwlanfw'

option dest 'wan'

config rule 'gastwlanfw_dhcp'

option name 'gastwlanfw_DHCP'

option src 'gastwlanfw'

option target 'ACCEPT'

option proto 'udp'

option dest_port '67-68'

config rule 'gastwlanfw_dns'

option name 'gastwlanfw_DNS'

option src 'gastwlanfw'

option target 'ACCEPT'

option proto 'tcp udp'

option dest_port '53'

config rule

option src 'lan'

option dest 'wan'

option name 'switchblock'

option src_mac '04:03:D6:55:8C:E5'

option target 'REJECT'

option enabled '0'

config rule

option src 'lan'

option dest 'wan'

option name 'switchblock_lan'

option src_mac 'A0:CE:C8:C1:9A:F8'

option target 'REJECT'

option enabled '0' Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 394417

Url: https://administrator.de/forum/openwrt-lede-vpnserver-und-vpnclient-auf-einem-router-vpnclient-ip-nicht-erreichbar-ueber-vpn-tunnel-394417.html

Ausgedruckt am: 03.08.2025 um 05:08 Uhr

42 Kommentare

Neuester Kommentar

sowohl einen Vpnclient als auch einen Vpnserver aufgesetzt.

Wie immer die Frage WELCHES der zahllosen VPN Protokolle nutzt du ?? Leider dazu kein Wort Der Konfig nach zu urteilen ist das OpenVPN also SSL ?!

allerdings wollte ich nicht, dass alle IP's in meinem Netzwerk durch den Vpn Tunnel zum Provider gehen

Dann darfst du KEIN Gateway Redirect machen in der OVPN Server Konfig !openvpn.net/community-resources/how-to/#redirect

Ich kann so alle IP's erreichen AUßER! eben die odroid-hc2 IP

Dem fehlt ganz sicher die Route in das interne OVPN IP Netz des Clients !Sieh dir auf dem Rechner die Routing Tabelle an (route print = Winblows, netstat -r -n = unixoide OS) !

Beim Odroid MUSS dort eine Route in das interne OVPN IP Netz des Clients sichtbar sein via VPN Server IP.

Ohne diese Route kein Odroid...logisch !

Routing Tabelle und Traceroute Tool sind hier wie immer deine besten Freunde !

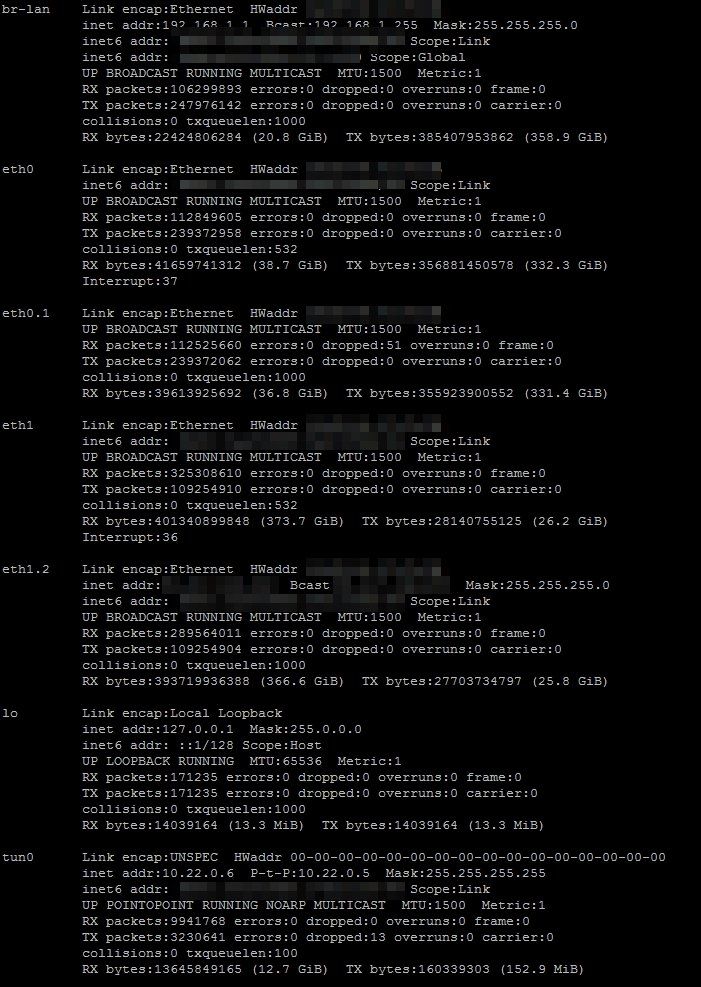

Und der output der Odroid IP ist dieser:

Siehst du ja dann wohl (hoffentlich) selber, oder ??!!Fairerweise müsste man natürlich noch die Routing Tabelle des Routers 192.168.1.1 mal sehen ob es dort eine spezifische Route ins 192.168.200.0 /24er Netz gibt ?!

Der VPN Server hat intern das 192.168.200.0 /24er Netz mit dem der VPN Client am Server ankommt !

Wenn der Odroid nun das IP Paket bekommt will er das an den Client mit der 192.168.200.x zurücksenden.

Da ihm die spezifische Route auf die VPN Server IP fehlt, sendet er es dann an sein Default Gateway 192.168.1.1 was vermutlich der Internet Router ist und der sendet es OHNE spezifische Route 192.168.200er Route dann ins (Provider) Nirwana (Private RFC 1918 IP).

Klar also das das nicht geht sollte diese Route im .1.1er Router fehlen...?!

Füge also am Router 192.168.1.1 eine statische Route ins 192.168.200.0 /24 Netz hinzu mit Next Hop VPN Server IP.

Das sollte das Problem fixen !

Kann der keine statischen Routen dann direkt auf dem Odroid mit route add 192.168.200.0 mask....

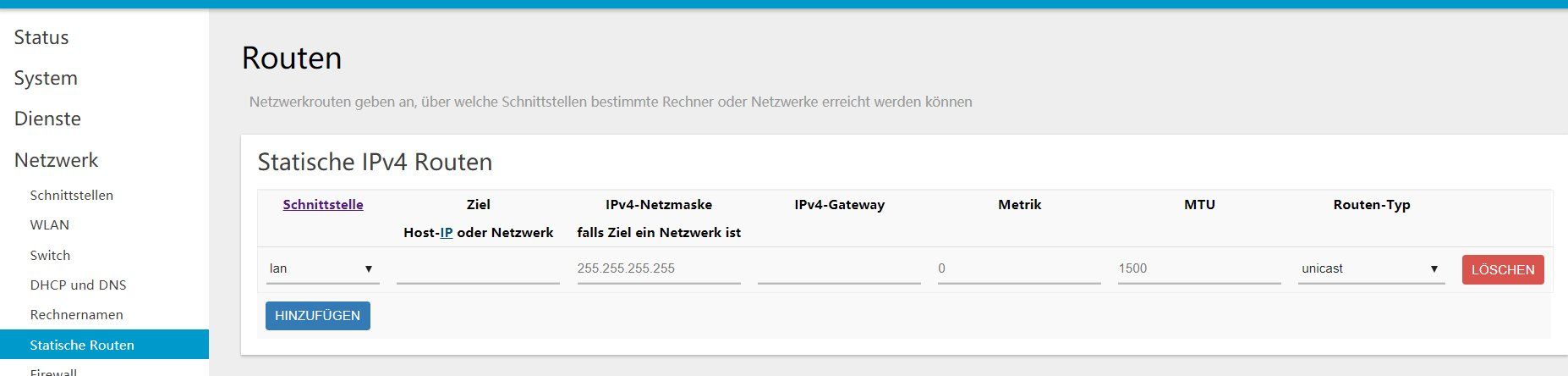

Schaffe es nicht diese Rückroute einzutragen

Warum nicht ??Gaaanz langsam mit der Tastatur eingeben und die <Return> Taste nicht vergessen zu drücken !

Danach die Routing Tabelle ansehen und checken ob sie eingetragen wurde.

Fertsch.

Was ist so schwer daran ? Das hätte auch Johnny Travo seinerzeit geschafft

Ja, der Odroid hat ja als Default Router den Internet Router angegeben.

Die Route muss also auf dem Router eingestellt werden und da es sich rein komplett auf dem LAN Port abspielt ist "LAN" dort logischerweise auch richtig.

Dort gibst du das Zielnetz an, sprich das interne OVPN Netz und den Next Hop um dahin zu kommen. Letzteres ist der OVPN Server bzw. seine LAN IP Adresse im LAN Netz des Routers.

Da das Netz am OVPN Server selber direkt dran ist "kennt" der das also. Dessen Default Gateway zeigt auch auf den Router.

Fertsch !

Die Route muss also auf dem Router eingestellt werden und da es sich rein komplett auf dem LAN Port abspielt ist "LAN" dort logischerweise auch richtig.

Dort gibst du das Zielnetz an, sprich das interne OVPN Netz und den Next Hop um dahin zu kommen. Letzteres ist der OVPN Server bzw. seine LAN IP Adresse im LAN Netz des Routers.

Da das Netz am OVPN Server selber direkt dran ist "kennt" der das also. Dessen Default Gateway zeigt auch auf den Router.

Fertsch !

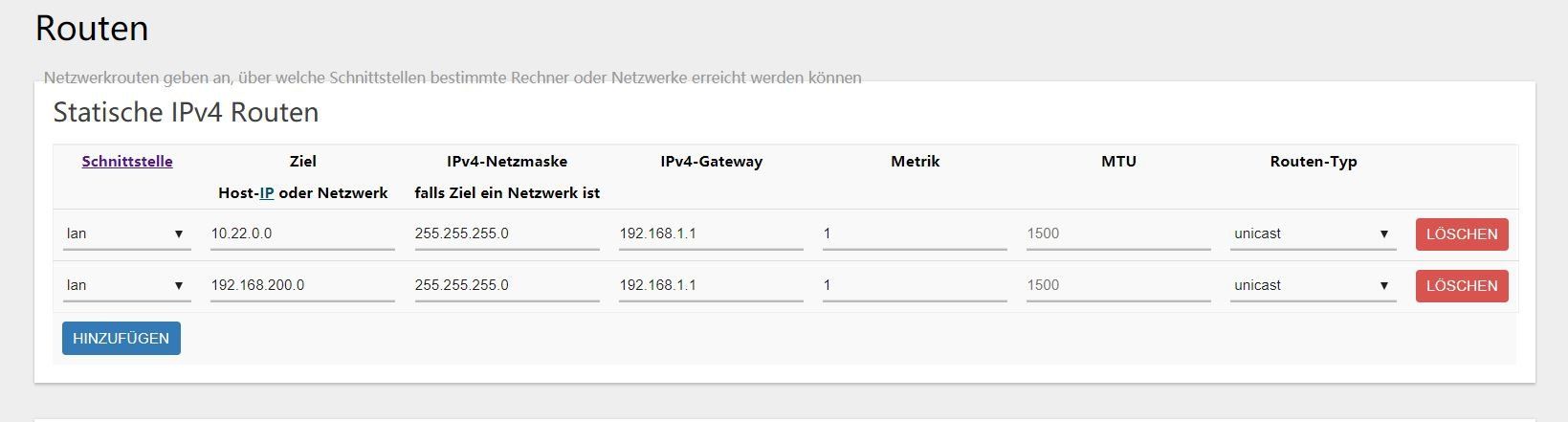

Sorry, aber diese Route ist doch Schwachsinn !!!

Siehst du doch auch selber !!

Du sagst ihm wie der Router ein ihm unbekanntes Netzwerk .200.0 erreichen kann und gibst ihm dann als Gateway um dahin zu kommen eine IP Adresse die auch in dem ihm unbekannten Netzwerk liegt.

Wie soll der arme Router da also jemals hinkommen...??

Den Blödsinn siehst du wohl auch selber, oder ? Kannst du gleich wieder löschen !

Welche LAN IP hat denn dein OVPN Server im lokalen LAN am Router ? Das muss ja eine 192.168.1.x Adresse sein, richtig ? Gleiches IP Netz wie der LAN Port des Routers.

Die Route muss also lauten:

Ziel: 192.168.200.0, Maske: 255.255.255.0, Gateway: 192.168.1.x

Wobei x die OVPN LAN IP ist.

In der OVPN Server Konfig oben ist auch noch ein ziemlicher Fehler:

Der OVPN Server hat ja am LAN Port eine 192.168.1.x IP und sein internes IP Netz ist 192.168.200.0

In der Konfig steht aber: "push 'route 192.168.200.0 255.255.255.0' " und damit ein völlig falsches Push Route Kommando !

Hier muss das Netzwerk des lokalen LANs stehen und nicht das des internen OVPN Netzes was ja so oder so alle Clients kennen. Das LAN was sie nicht kennen muss er per push route Kommando an die Clients propagieren.

Also "push 'route 192.168.1.0 255.255.255.0' "

Steht auch immer so in allen OVPN Dokus wie z.B. hier:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Vermutlich funktioniert es wenn du diese beiden Fehler noch beseitigst.

Siehst du doch auch selber !!

Du sagst ihm wie der Router ein ihm unbekanntes Netzwerk .200.0 erreichen kann und gibst ihm dann als Gateway um dahin zu kommen eine IP Adresse die auch in dem ihm unbekannten Netzwerk liegt.

Wie soll der arme Router da also jemals hinkommen...??

Den Blödsinn siehst du wohl auch selber, oder ? Kannst du gleich wieder löschen !

Welche LAN IP hat denn dein OVPN Server im lokalen LAN am Router ? Das muss ja eine 192.168.1.x Adresse sein, richtig ? Gleiches IP Netz wie der LAN Port des Routers.

Die Route muss also lauten:

Ziel: 192.168.200.0, Maske: 255.255.255.0, Gateway: 192.168.1.x

Wobei x die OVPN LAN IP ist.

In der OVPN Server Konfig oben ist auch noch ein ziemlicher Fehler:

Der OVPN Server hat ja am LAN Port eine 192.168.1.x IP und sein internes IP Netz ist 192.168.200.0

In der Konfig steht aber: "push 'route 192.168.200.0 255.255.255.0' " und damit ein völlig falsches Push Route Kommando !

Hier muss das Netzwerk des lokalen LANs stehen und nicht das des internen OVPN Netzes was ja so oder so alle Clients kennen. Das LAN was sie nicht kennen muss er per push route Kommando an die Clients propagieren.

Also "push 'route 192.168.1.0 255.255.255.0' "

Steht auch immer so in allen OVPN Dokus wie z.B. hier:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Vermutlich funktioniert es wenn du diese beiden Fehler noch beseitigst.

Wie kann man diese LAN IP des Ovpn Servers im lokalen Lan herausfinden?

Sorry, aber die hast DU doch selber installiert und konfiguriert.Das ist der LAN Port auf dem Gerät wo der OVPN Server rennt, ist doch logisch !

Bei dir also (vermutlich) deine OpenWRT Gurke wohl. Oder wenn nicht wodrauf rennt denn der OVPN Server ?

Der OVPN bzw. sein Setup braucht das auch nicht aber du musst ihm doch das lokale LAN was er an seinem LAN Port hat nach außen propagieren lassen.

Niemals das interne IP Netz (.200.0) das kennt er doch selber !

Wenn das dein OpenWRT ist und die CLI Zugang hast gibst du mal ifconfig ein oder siehst im Web GUI nach welche IP dort am LAN Port von dir konfiguriert wurde.

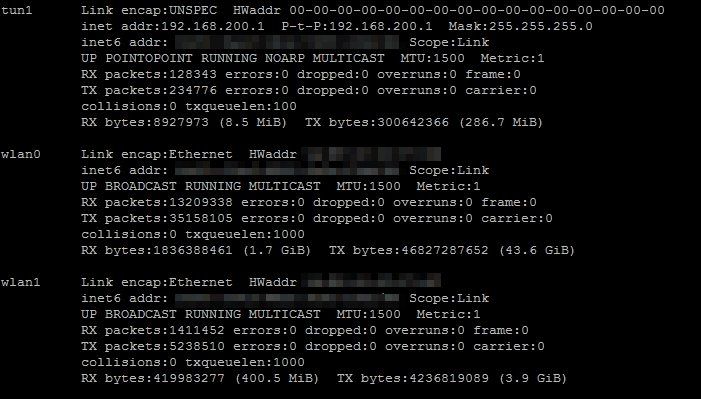

Arbeitest du mit VLANs ? Nich nachgefragt wegen der Interfaces eth 1.2 und eth 0.1. Das isnd in der Regel VLAN Interfaces ?

Wichtig fürs Routing sind aber die beiden Tunnel interfaces !

Die IP Netze 10.22.0.0 /24 und 192.168.200.0 /24 MUSST du auf dem Internet Router statisch auf das br-lan interface als next Hop routen.

Wichtig fürs Routing sind aber die beiden Tunnel interfaces !

Die IP Netze 10.22.0.0 /24 und 192.168.200.0 /24 MUSST du auf dem Internet Router statisch auf das br-lan interface als next Hop routen.

Was ist nun die LAN IP des Ovpn Servers?

Das ist das Interface mit der dein OpenVPN Server im lokalen LAN Heimnetz) angeschlossen.Wenn das also dein OpenWRT ist, dann ist es die IP Adresse die der OpenVPN Router (daruf läuft ja der OpenVPN Server !) im lokalen Heimnetz hat !

Ganz einfach....

Kannst du mir nicht einfach sagen, was bei der statischen Route einzutragen ist?

Klar, es kommt immer auf die Syntax dieser Routen im Internet Router an das ist Hersteller spezifisch. Es folgt aber immer einem gleichen Muster.Du musst dort ins Routing Setup und dann dort eingeben:

Zielnetz: 10.22.0.0 Maske: 255.255.255.0 Gateway: <LAN_IP_OVPN-Sewrver>

Zielnetz: 192.168.200.0 Maske: 255.255.255.0 Gateway: <LAN_IP_OVPN-Sewrver>

Fertisch !

Auf "hinzufügen" klicken, beide Routen eingeben, Metrik lässt du auf 1 und MTU default ebenso Routen Typ.

Fertisch !

Am Ende sollten dann da beide Routen drinstehen ! Ggf. Screenshot zum Prüfen posten hier...

Aber das Bild zeigt doch DAS es funktioniert ??

Oder meinst du die Gesamtfunktion ??

Bedenke auch wenn dein Router ein Firewall Router ist das du die Firewall Regeln entsprechend für diese netze anpasst. Sonst wird es natürlich trotz richter Routen weiterhin nicht klappen wenn die den Traffic blocken.

Oder meinst du die Gesamtfunktion ??

Bedenke auch wenn dein Router ein Firewall Router ist das du die Firewall Regeln entsprechend für diese netze anpasst. Sonst wird es natürlich trotz richter Routen weiterhin nicht klappen wenn die den Traffic blocken.

Nur mal blöd nachgefragt:

Ist dein Openwrt/Lede Router auch gleichzeitig dein Internet Router ??

Wenn ja:

Ist der direkt ans Internet angeschlossen via integriertem Modem oder bedtreibst du den in einer Router Kaskade mit einem weiteren NAT Router davor ??

Nur um mal eine L3 Zeichnung hier zu posten wie das Routing dann läuft ! Oder laufen soll....

Ist dein Openwrt/Lede Router auch gleichzeitig dein Internet Router ??

Wenn ja:

Ist der direkt ans Internet angeschlossen via integriertem Modem oder bedtreibst du den in einer Router Kaskade mit einem weiteren NAT Router davor ??

Nur um mal eine L3 Zeichnung hier zu posten wie das Routing dann läuft ! Oder laufen soll....

Nochmal nachgefragt...

Ist das "Modem" wirklich ein reines NUR Modem ?? Also ein passiver Medienwandler der KEIN IP Forwarding macht ?

Sprich du hast am WAN/Internat Port des Openwrt/Lede Router eine öffentliche Provider IP ??

Oder ist das ein aktiver NAT Router ?

Zu befürchten ist das der Ciusco im Router Mode arbeitet. Meist sind das Kabel TV Router.

Kann man immer sehen ob man am Kaskade Port (LAN Port Cisco) eine private RFC 1918 IP bekommt oder hat.

de.wikipedia.org/wiki/Private_IP-Adresse#Adressbereiche

Genau dann ist es ein Router und kein Modem.

Ist das "Modem" wirklich ein reines NUR Modem ?? Also ein passiver Medienwandler der KEIN IP Forwarding macht ?

Sprich du hast am WAN/Internat Port des Openwrt/Lede Router eine öffentliche Provider IP ??

Oder ist das ein aktiver NAT Router ?

Zu befürchten ist das der Ciusco im Router Mode arbeitet. Meist sind das Kabel TV Router.

Kann man immer sehen ob man am Kaskade Port (LAN Port Cisco) eine private RFC 1918 IP bekommt oder hat.

de.wikipedia.org/wiki/Private_IP-Adresse#Adressbereiche

Genau dann ist es ein Router und kein Modem.

OK, damit ist es dann wirklich ein reines Modem

Damit ist dann natürlich die gesamte obige Routen Diskussion obsolet !

Klar, denn diese ging von einer Router Kaskade aus. OK, vergessen das Ganze...

Wenn aber nun der Openwrt/Lede Router die Komponente ist die zentral ALLE IP Netze direkt an sich selbst angeschlossen hat, dann sind die o.a. Routern natürlich vollkommen überflüssig und auch gefährlich.

Die solltest du also schnellstens wieder entfernen !

Der Homeserver wie auch generell ALLE anderen Endgeräte im lokalen LAN 192.168.1.0 /24 haben dann den Openwrt/Lede Router ja als Default Gateway.

Alle IP Netze sind da also zentral beheimatet und so "kennt" der auch alles an lokalen IP Netzen und VPN Netzen und was er eben nicht kennt geht zum Provider.

Also Fazit:

Alle Statischen Routen wieder weg !

Openwrt/Lede Router hat nur eine einzige Default Route zum Provider.

Der Fehler liegt woanders....

Deine lokale IP LAN Adressierung mit 192.168.1.0 /24 ist nicht gerade sehr intelligent wenn man ein VPN nutzt.

Hast du dir hier DAS mal zu dem Thema durchgelesen:

VPNs einrichten mit PPTP

Könnte das ein mögliches Problem sein wenn du von remote zugreifst ??

Ansonsten bleibt nur das Firewall Regeln dir da einen Streich spielen.

Damit ist dann natürlich die gesamte obige Routen Diskussion obsolet !

Klar, denn diese ging von einer Router Kaskade aus. OK, vergessen das Ganze...

Wenn aber nun der Openwrt/Lede Router die Komponente ist die zentral ALLE IP Netze direkt an sich selbst angeschlossen hat, dann sind die o.a. Routern natürlich vollkommen überflüssig und auch gefährlich.

Die solltest du also schnellstens wieder entfernen !

Der Homeserver wie auch generell ALLE anderen Endgeräte im lokalen LAN 192.168.1.0 /24 haben dann den Openwrt/Lede Router ja als Default Gateway.

Alle IP Netze sind da also zentral beheimatet und so "kennt" der auch alles an lokalen IP Netzen und VPN Netzen und was er eben nicht kennt geht zum Provider.

Also Fazit:

Alle Statischen Routen wieder weg !

Openwrt/Lede Router hat nur eine einzige Default Route zum Provider.

Der Fehler liegt woanders....

Deine lokale IP LAN Adressierung mit 192.168.1.0 /24 ist nicht gerade sehr intelligent wenn man ein VPN nutzt.

Hast du dir hier DAS mal zu dem Thema durchgelesen:

VPNs einrichten mit PPTP

Könnte das ein mögliches Problem sein wenn du von remote zugreifst ??

Ansonsten bleibt nur das Firewall Regeln dir da einen Streich spielen.

Hilft dir vllt. der Output der von mir verwendeten, eingangs erwähnten vpn-policy-routing app weiter?

Ja, hilft.Noch hilfreicher wäre aber die Routing Tabelle des OpenWRT bei aktiven VPNs sprich ein netstat -r -n.

Aber nur wenn die Routen wieder komplett bereinigt wurden.

Das lokale IP Netz möchte ich ungern komplett umstellen.

Na ja sofern nur irgendeine deiner remoten Sessions sei es auf Client Seite oder auch Server Seite deines OpenVPNs auch ein 192.168.1er Netz betreibt ist es gleich komplett aus mit allen deinen VPN Verbindungen.Ist dir vermutlich auch klar, oder ?

Die .1.0 ist mit großem Abstand das am meisten benutzte lokale Heimnetz aus Adress Sicht. Deshalb die Anmerkung das das nun wahrlich nicht besonders intelligent ist im VPN Umfeld.

Aber nungut. Wenn du ausschliessen kannst das kein einziger deiner remoten VPN Partner so ein netz benutzt dann ist das OK und wird dann klappen. Das muss aber wasserdicht sein !

Fragt sich welche Regeln konkret...oder vllt. fehlt eine Regel?

Möglich ist sowohl als auch...?!Gibt es auf der Kiste ein Firewall Log was das ggf. anzeigt was geblockt wird ?