OpenVPN-Server auf DD-WRT-Router hinter FritzBox

Hallo,

War mal so

ich hatte einen DD-WRT-Router als Internetrouter eingesetzt und auf dem einen OpenVPN-Server laufen mit dem ich von außen in mein Heim-Lan tunneln konnte.

Wan-seitig hatte der Router eine öffentliche IP, Lan-seitig hatte er die 192.168.1.1 und hat für den Tunnel 192.168.1.200-210 an die Clients verteilt.

Echte Lan-Geräte haben hier feste IPs (192.168.1.0/24) oder welche vom DHCP des Routers (Pool: 192.168.0.100-150).

Das hat gut funktioniert.

Muss jetzt anders

Jetzt habe ich eine Fritzbox als Internetrouter.

Den VPN-Server möchte ich weiterhin auf dem DD-WRT-Router betreiben.

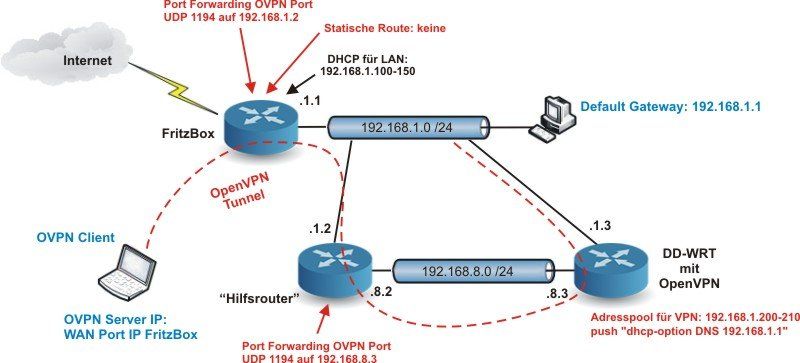

Um wie gehabt, bei dem DD-WRT-Router die Clients vom Wan-Port zum Lan-Port zu tunneln, fällt mir folgendes dieses Konstrukt, mit einem weiteren Router ein.

Wobei der weitere Router nur dazu da wäre, dass der OpenVPN-Server-Router auch was zum Routen hat und nicht Wan- und Lan-seitig im selben Subnet ist.

Das Konstrukt würde schon irgendwie gehen, aber es ist bestimmt fern jeder Eleganz.

Alternativ fällt mir das Folgende ein:

...aber, hier wüsste ich nicht wie ich den OpenVPN-Server-Router anschließen und konfigurieren sollte.

Meine Prämissen sind:

Hat jemand einen Vorschlag wie das umsetzbar wäre?

Eine fertige Konfig erwarte ich nicht, aber ein Ansatz wäre schön.

Gruß Frank

Nachtrag

Mangels spontaner Ideen habe ich mein komisches Routerketten-Konstrukt jetzt eingerichtet und der VPN-Zugang funktioniert.

Falls dennoch jemand eine bessere (oder andere) Idee hat, wäre ich an Vorschläge durchaus noch interessiert.

War mal so

ich hatte einen DD-WRT-Router als Internetrouter eingesetzt und auf dem einen OpenVPN-Server laufen mit dem ich von außen in mein Heim-Lan tunneln konnte.

OpenVPN-Client -> Internet -> OpenVPN-Server-Router -> LanEchte Lan-Geräte haben hier feste IPs (192.168.1.0/24) oder welche vom DHCP des Routers (Pool: 192.168.0.100-150).

Das hat gut funktioniert.

Muss jetzt anders

Jetzt habe ich eine Fritzbox als Internetrouter.

Den VPN-Server möchte ich weiterhin auf dem DD-WRT-Router betreiben.

Um wie gehabt, bei dem DD-WRT-Router die Clients vom Wan-Port zum Lan-Port zu tunneln, fällt mir folgendes dieses Konstrukt, mit einem weiteren Router ein.

Wobei der weitere Router nur dazu da wäre, dass der OpenVPN-Server-Router auch was zum Routen hat und nicht Wan- und Lan-seitig im selben Subnet ist.

OpenVPN-Client

|

V

Internet

|

V

Wan (öffentliche IP)

[Fritzbox] Portweiterleitung des VPN-Ports zu 192.168.1.2

Lan (192.168.1.1)

|

| +------- diverse Lan-Geräte

| |

V |

[Switch] (192.168.1.0/24)

| ^

| |

V +-------------------+

Wan (192.168.1.2) |

[Router] |

Lan (192.168.8.1) |

| (192.168.8.0/24) |

V |

Wan (192.168.8.2) |

[OpenVPN-Server-Router] |

Lan (192.168.1.3) |

| |

+------------------------+

(192.168.1.200-210 für den Tunnel vom VPN-Server vergeben)Das Konstrukt würde schon irgendwie gehen, aber es ist bestimmt fern jeder Eleganz.

Alternativ fällt mir das Folgende ein:

OpenVPN-Client

|

V

Internet

|

V

Wan (öffentliche IP)

[Fritzbox]

Lan (192.168.1.1)

|

| +------- diverse Lan-Geräte

| |

V |

[Switch] (192.168.1.0/24)

^

|

V

Lan (192.168.1.2)

[OpenVPN-Server-Router]...aber, hier wüsste ich nicht wie ich den OpenVPN-Server-Router anschließen und konfigurieren sollte.

Meine Prämissen sind:

- FritzBox als Internet-Router

- OpenVPN-Server auf DD-WRT-Router und nicht auf einem zusätzlichen Rechner oder anderem Gerät

- Externer Zugriff via Tunnel auf's komplette Lan (192.168.1.0/24)

Hat jemand einen Vorschlag wie das umsetzbar wäre?

Eine fertige Konfig erwarte ich nicht, aber ein Ansatz wäre schön.

Gruß Frank

Nachtrag

Mangels spontaner Ideen habe ich mein komisches Routerketten-Konstrukt jetzt eingerichtet und der VPN-Zugang funktioniert.

Falls dennoch jemand eine bessere (oder andere) Idee hat, wäre ich an Vorschläge durchaus noch interessiert.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 372205

Url: https://administrator.de/forum/openvpn-server-auf-dd-wrt-router-hinter-fritzbox-372205.html

Ausgedruckt am: 13.07.2025 um 09:07 Uhr

8 Kommentare

Neuester Kommentar

Echte Lan-Geräte haben hier feste IPs

Was sind denn "unechte" LAN Geräte ??Den VPN-Server möchte ich weiterhin auf dem DD-WRT-Router betreiben.

Dei FritzBox hat ja auch einen...eigentlich kannst du dir das ja sparen !Aber wenn du es dennoch machen möchtest kannst du eine Router Kaskade betreiben:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

bzw.

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

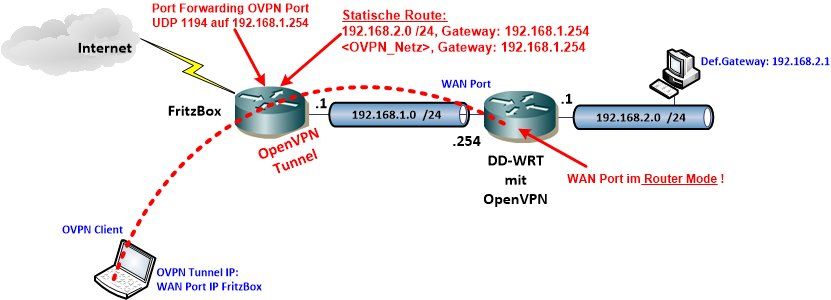

Machst ein Port Forwarding auf der FB mit UDP 1194 (OVPN Default Port) auf die dahinter kaskadierte WAN IP Adresse des DD-WRT und gut iss.

Eine sache von 10 Minuten auch ohne Administrator Thread.

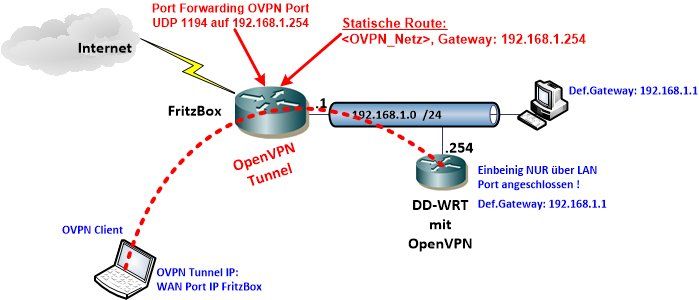

Andere Option ist das du den DD-WRT wie einen Server mit dem LAN Port "einbeinig" einfach in dein Netz klemmst.

Das erspart dir dann die Kaskade aber das Port Forwardibng musst du dennoch machen um den VPN Tunnel auf dem "Server" zu terminieren.

Generell keine sehr gute Idee, denn man sollte möglichst keine Löcher in die Firewall bohren um externen Traffic durchzulassen. VPNs sollte man immer auf der Peripherie terminieren.

Nichtsdestotrotz funktionieren beide Designs.

jemand eine bessere (oder andere) Idee hat

Das VPN auf der FB terminieren und den DD-WRT entsorgen.Warum hast du überhaupt die FB genommen und den DD-WRT nicht behalten als zentralen Router ?? DAS wäre ja sinnig gewesen ! Hast ja rein gar nix gewonnen so außer sinnfrei Geld verbrannt für einen überflüssigen Router !

Du weist, bin ich von Telekom-ISDN "zwangsweise" mit der Telefonie zu Unitymedia gewechselt

Obwohl du hättest mit VoIP auch bei der Telekom bleiben können was weiser gewesen wäre...aber egal.Mobile Geräte die nicht nur in diesem Lan sind, sondern auch mal andernorts.

Rangiert ja dann überlicherweise unter dem Begriff remoter Zugang oder mobile Clients aber niemals "unechte LAN Geräte" Wie ich schon schrieb, ist der VPN-Server der Fritzbox nicht kompatibel mit OpenVPN

Das weiss ja nun jedes Schulkind, denn der eine spricht IPsec Protokoll und der andere SSL. Aber das muss ja erstmal nix heissen.Nimm einen richtigen VPN Server, dann klappt es auch problemlos mit Bordmitteln bei allen OS:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Ich möchte bei OpenVPN clientseitig bleiben, damit ich auf meinen Fernzugriffsgeräten nur einen Clienten brauche.

OK, das macht dann natürlich Sinn wenn man keine Bordmittel verwenden kann.Dann ist die Lösung auch relativ simpel für dich. Wie oben schon gesagt, der "one armed" OpenVPN Server oder eben die Router Kaskade.

und der DD-WRT-Router nicht vom Wan-Port (192.168.1.0/24) zum Lan-Port (192.168.1.0/24) routen kann,

Sorry, aber nun spinnst du ziemlich. Wie kommst du denn auf so einen Unsinn ?Das ist ein Router und logischerweise kann der auch routen, was auch sonst !! Das ist doch kein Durchlauferhitzer oder sowas !

Wichtig ist nur das du den DD-WRT im Router Mode betreibst und NICHT im Gateway Mode am WAN Port !

Obwohl es auch im Gateway Mode zur Not geht.

es sei denn ich läge hier falsch.

Aber sowas von...!!im ersten blauen Block skizziert hatte,

Völlig wirr, sorry, da kann keiner was drauf erkennen !So ist es richtig:

Die "one armed" Variante sieht dann so aus:

Diese hat aber den gravierenden Nachteil das du Internet Traffic direkt in dein lokales Netz leitest mit dem Port Forwarding auf der FB.

Oben ist es sicherer weil ja das Koppelnetz dazwischen ist und dein lokales Netz sicher abschottet.

Vermutlich hat auch die UM FB noch das Schnüffelprotokoll TR069 aktiv so das dich das ebenso schützt.

Beide Varinaten funktionieren fehlerfrei. Für die untere müsstest du nichtmal einen Router nehmen, das kann dann z.B. ein Raspberry Pi ebenso erledigen.

weil ich meine alte TK weiter betreiben möchte und die braucht extern ISDN.

Nein, das ist Unsinn, denn jeder VoIP Betreiber terminiert das am Router und wenn dieser dann eine klassische ISDN S0 Schnittstelle hat kann man daran immer sein olles ISDN Geraffel weiter betreiben. Ein simpler Klassiker.Das hätte also auch bei der Telekom funktioniert mit der FB. Entweder falsch nachgedacht oder nicht gewusst. Aber egal...ist ja nicht das Thema hier.

Routen nur von Wan zu Lan und von Lan zu Lan nur switchen

So ist es beim klassischen Bau- oder Blödmarkt Router.Andere wie Cisco, Mikrotik, Lancom oder solche mit alternativer Firmware wie OpenWRT und DD-WRT können aber auch routen zw. den LAN Ports sofern man das richtig konfiguriert.

Es kommt hier also entscheidend auf die Hardware und deren Features an.

Womit "malst" Du Deine Netzwerkskizzen?

Omnigraffle auf dem Mac oder hie und da auch mal Visio mit den freien Cisco_Symbolen LibreOffice Draw oder auch Linux "dia" können das ebenso wenns kostenfrei sein soll.

Dann meine momentane Lösung nochmal in Deinem Malstil:

Grusel.... Wozu dieser Unsinn mit dem "Hilfsrouter" ? Der ist doch komplett überflüssig !! Und auch kontraproduktiv, denn hier besteht die große Gefahr eines Routing Loops. Da mach man gar nicht hinsehen bei so einem Gruseldesign...sorry !

Was hat dich da bloß geritten das so zu machen..?

Ein Vorteil meiner Variante ist zumindest..

Nein, ein Vorteil ist das nicht. Wenn beide Router leistungsfähig genug sind den Internetanschluss bzw. seine dortige gebuchte Bandbreite in Wirespeed zu bedienen ist eine Router Kaskade hier klar im Vorteil.Weniger Gefrickel, keine L3 Loopgefahr, sicher.

Noch besser wäre natürlich gleich einen Router zu nehmen der von sich aus OpenVPN kann.

Die Internetverbindung ist also nicht von der VPN-Hardware abhängig und die kann dann auch mal ausgeschaltet oder rebootet werden und dadurch offline zu sein.

Bahnhof... ???Der Satz ist irgendwie ziemlich sinnfrei oder du hast dich gedrückt aus zu verschwurbelt ?!

- In einer Kaskade ist man auch nicht abhängig von VPN Hardware.

- O.A. Statement ist aber Blödsinn wenn der VPN Router ausfällt.

- Wenn man den Internet Router rebootet ist man IMMER offline. Egal ob mit deinem Gruseldesign, einer Kaskade oder "one armed" ganz ohne Kaskade oder mit und ohne VPN Hardware.

Den von Dir genannten Nachteil der "one armed"-Variante hat meine jetztige Variante auch.

Stimmt, was das Gruseldesign noch überflüssiger macht.und die Router kaskadieren,

Ein sehr weiser Entschluss zum Wochenende. Und...spart dir auch noch Strom und Energiekosten und...ne Menge graue Haare. Aus Sicht der TK braucht sie externes ISDN.

Na ja, ist ja quasi ein "Fake ISDN" was der Router oder Adapter vorgaukelt. Die gesamte Infrastruktur der telefonie davor basiert ja vollständig auf VoIP. Also eher ne Frage der Sichtweise.Die Telekom bietet aber nur ihre komischen Speedports an

Ja aber den Schrott musst du ja nicht nehmen...und solltest du auch nicht. In D herrscht Router Freiheit und am telekom Anschluss kannst du jede beliebige HW betreiben.FritzBox, Asus, TP-Link, Cisco alle haben auch solche Interfaces und sind allemal besser als der Speedport Müll.

da fehlt mir das Gewusst-wie.

3 Mausklicks im GUI. Übrigens routet ein Router IMMER per Default. Genau deswegen heisst er ja auch "Router" ! So gruselig ist es auch nicht.

Doch ist es ! Keine der Ausreden macht das besser. Am gruseligsten ist der Routing Loop dahinter. Sowas geht designtechnisch gar nicht und mag man als Layer 3 Mensch gar nicht mit ansehen...sondern bewusst nach Alternativen gefragt.

Die 2 kannst du ja oben in Bild und Schrift sehen. So macht man das richtig.Es bleibt aber dabei, dass ich eine Kaskade einrichten werde, also kein Einarmiger und kein Grusel.

Eine weise Entscheidung !