OpenVPN - Sophos - iOS

Servus,

aktuell versuche ich auf einem Tablet (iPad Pro 2. Generation) Version 14.6 eine VPN Verbindung via OpenVPN aufzubauen.

Die ovpn Datei wurde von unserer Firewall (Sophos) erstellt.

Auf einem Android Handy funktioniert der Import in der OpenVPN Connect App.

Bei dem Tablet bekomme ich folgende Fehlermeldung dafür:

aktuell versuche ich auf einem Tablet (iPad Pro 2. Generation) Version 14.6 eine VPN Verbindung via OpenVPN aufzubauen.

Die ovpn Datei wurde von unserer Firewall (Sophos) erstellt.

Auf einem Android Handy funktioniert der Import in der OpenVPN Connect App.

Bei dem Tablet bekomme ich folgende Fehlermeldung dafür:

Failed to Import Profile

Failed to parse profile: option: remote option not specifiedclient

dev tun

proto udp

explicit-exit-notify

;verify-x509-name "C=DE, ST=NA, L=XStadtX, O=XXXGmbH, OU=OU, CN=SophosApplianceCertificate_SXXXXX, emailAddress=E-MAIL"

;route remote_host 255.255.255.255 net_gateway

resolv-retry infinite

nobind

persist-key

persist-tun

<ca>

-----BEGIN CERTIFICATE-----

XXX

-----END CERTIFICATE-----

</ca>

<cert>

-----BEGIN CERTIFICATE-----

XXX

-----END CERTIFICATE-----

</cert>

<key>

-----BEGIN RSA PRIVATE KEY-----

XXX

-----END RSA PRIVATE KEY-----

</key>

auth-user-pass

cipher AES-128-CBC

auth SHA256

comp-lzo yes

;can_save no

;otp no

;run_logon_script no

;auto_connect

route-delay 4

verb 3

reneg-sec 86400

remote X.X.X.X 8443

remote X.X.X.X 8443Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 3320799983

Url: https://administrator.de/forum/openvpn-sophos-ios-3320799983.html

Ausgedruckt am: 12.07.2025 um 07:07 Uhr

11 Kommentare

Neuester Kommentar

Schau dir die letzten zwei Beiträge: Link

Hallo,

das iOS kann meist IPSec VPN "out of the box" warum das nicht nehmen?

Dobby

das iOS kann meist IPSec VPN "out of the box" warum das nicht nehmen?

Dobby

Die o.a. Client Konfiguration hat auch fatale Security Fehler die man nicht mehr machen sollte:

community.openvpn.net/openvpn/wiki/VORACLE

Compression gehört also auf keinen Fall mehr in eine OpenVPN Konfig mit Endgeräten die öffentliche Adressen tragen. Ist zudem sinnfrei weil 90% der Daten schon durch die Applikationen vorkomprimiert sind.

Von den doppelten remote Einträgen jetzt mal nicht zu reden.

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

L2TP kann sie wie andere auch:

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

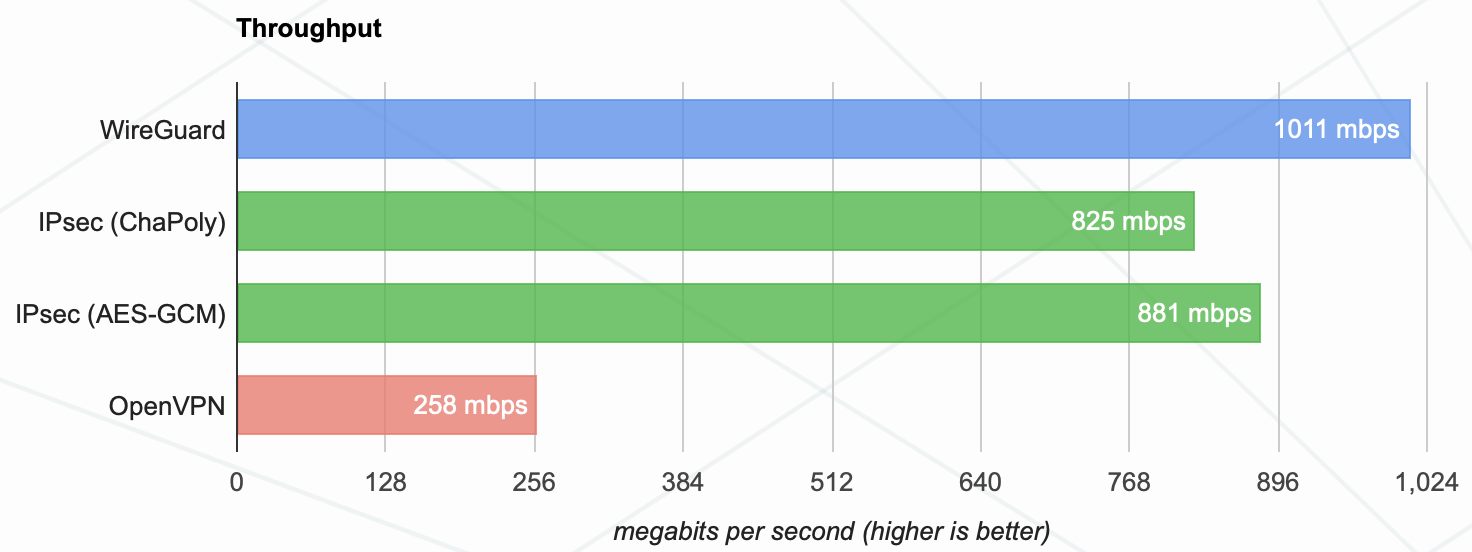

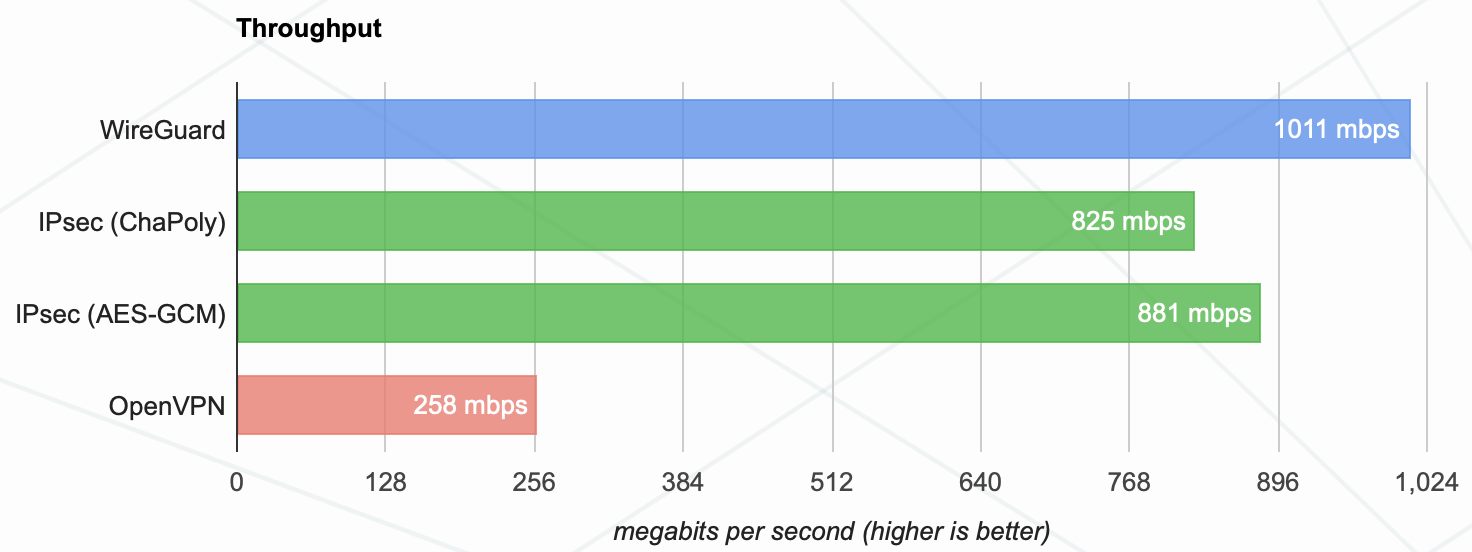

2 deutlich bessere Alternativen also. Im Hinblick darauf fragt man sich warum man dann das durchs single Threading auch noch in der Performance erheblich schlechtere OpenVPN nutzt.

Aber jeder darf ja frei wählen...

Aber jeder darf ja frei wählen...

community.openvpn.net/openvpn/wiki/VORACLE

Compression gehört also auf keinen Fall mehr in eine OpenVPN Konfig mit Endgeräten die öffentliche Adressen tragen. Ist zudem sinnfrei weil 90% der Daten schon durch die Applikationen vorkomprimiert sind.

Von den doppelten remote Einträgen jetzt mal nicht zu reden.

das iOS kann meist IPSec VPN "out of the box" warum das nicht nehmen?

Das fragst wohl nicht nur du dich. Nicht nur iOS kann das sondern Android und alle anderen auch. Zumal die Sophos wie fast alle anderen Firewalls auch IKEv2 supportet.IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

L2TP kann sie wie andere auch:

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

2 deutlich bessere Alternativen also. Im Hinblick darauf fragt man sich warum man dann das durchs single Threading auch noch in der Performance erheblich schlechtere OpenVPN nutzt.

SSL VPN kann man granularer steuern wer wohin was nutzen darf.

Auf einer Firewall darf man an dieser doch sehr gewagten Aussage aber mal mehr als ein Fragezeichen machen. Das stimmt so pauschal nicht.auch Clientless über den Browser ins Netzwerk kommen

Das ist sicher richtig, erfordert dann aber meist ein (proprietäres) Plugin auf dem Browser und ob das dann wieder embeddete Browser auf tragbaren Geräten mitmachen ist eine andere Frage. Auch sicherheitstechnisch hat sowas immer ein Geschmäckle. Kommt also letztlich auf die Anwendung an und was man genau machen will. Wie immer gibt es keine alles schlagende Ideallösung.Es gibt ja bekanntlich viele Wege nach Rom und deshalb wollen wir den Thread nicht kapern.

Zitat von @aqui:

Auf einer Firewall darf man an dieser doch sehr gewagten Aussage aber mal mehr als ein Fragezeichen machen. Das stimmt so pauschal nicht.

Auf einer Firewall darf man an dieser doch sehr gewagten Aussage aber mal mehr als ein Fragezeichen machen. Das stimmt so pauschal nicht.

Pauschal stimmt das so zwar nicht aber wer möchte schon für jede Anwendergruppe, Applikation und Ziel im Netzwerk eine eigene Regel erstellen. Du etwa?

Das ist sicher richtig, erfordert dann aber meist ein (proprietäres) Plugin auf dem Browser und ob das dann wieder embeddete Browser auf tragbaren Geräten mitmachen ist eine andere Frage.

Nein! Sophos Clientless VPN erfordert keine Plugins.

Es gibt ja bekanntlich viele Wege nach Rom und deshalb wollen wir den Thread nicht kapern.

Der Weg heißt hier SSL VPN und man muss nicht zwingender Weise Alternativen aufzählen und die Vorzüge auflisten ohne die Nachteile zu nennen. Vielleicht ist SSL VPN nun mal aus uns unbekannten Gründen die einzige nutzbare VPN Art für den Themenersteller.

IPsec schön und gut aber die Performance alleine reicht oft nicht aus

Ok das mag zwar stimmen, aber so pauschal ist das dann ben doch nicht.Die Sophos kann IPSec und iOS auch, und damit bekommt man es dann auch schnell "zum fliegen".

IPSec ist kampferprobt, OpenVPN der defacto Standard und WireGuard der Hoffnungsträger am Firnament.

Mag ja auch alles angehen, nur VPN ist eben immer eine zweiseitige Sache! Habe ich auf beiden Seiten die

Möglichkeit AES-NI zu aktivieren ist das am besten, ist auf beiden Seiten QAT ist das die derzeit beste Lösung

um den Durchsatz zu "pushen". Und das iPad ist eben auch nicht so das starke Gerät, kann aber IPSec von

Hause aus. Und wenn der Durchsatz immer nicht hoch genug ist kann man sich immer noch nach einer

anderen VPN Methode umschauen.

Dobby

Allerdings stellt Sophos die ovpn Datei (inkl. einen installer bei Windows) gleich zur Verfügung, daher

kam OpenVPN mir als ersten in den Gedanken.

Ok das man sich darum dann immer noch kümmert ist doch wohl eher Makulatur oder nicht?kam OpenVPN mir als ersten in den Gedanken.

Aber erst einmal hat man ein laufendes oder funktionierendes VPN.

Dobby

wer möchte schon für jede Anwendergruppe, Applikation und Ziel im Netzwerk eine eigene Regel erstellen.

Verantwortungsvolle Netzwerker machen sowas. Auch bei einem SSL VPN wie OpenVPN oder Wireguard musst du das machen. Nur mit VPN Konfig Mitteln kannst du das nicht kontrollieren. Zumindestens nicht bei dien 2 SSL Vertretern.Die Sophos clientless Access VPN Funktion über HTML 5 ist proprietär und kein Standard. Erzwingt also immer Sophos Hardware und damit eine Bindung an den Hersteller (Vendor Lock) was nicht von jedem gewollt ist. Zudem ist diese Funktion fest auf nur wenige Protokolle beschränkt. Bei XG-Firewalls: RDP, Telnet, SSH, FTP, FTPS, SFTP, SMB und VNC und bei UTM-Firewalls:RDP,Telnet,SSH,VNC, HTTP und HTTPS. VoIP Telefonie oder andere Dienste sind davon also in einem solchen Client VPN ausgenommen.

Als Nischenanwendung sicher nutzbar für den einen oder anderen der z.B. nur RDP macht wenn man mit der Hersteller Bindung leben kann. Langfristig aber keine gute und skalierbare VPN Lösung da eben nicht Standard konform.

Wie du schon sehr richtig bemerkt hast: "...und die Vorzüge auflisten ohne die Nachteile zu nennen."

daher kam OpenVPN mir als ersten in den Gedanken.

Den man nie trauen sollte und immer hinterfragen sollte. Wenn man aber damit leben kann ist das natürlich absolut OK. Deshalb gibt es ja die freie Wahl bei den VPN Protokollen. Sollte ja auch nur ein kleiner Anstoß sein dein Design ggf. zu überdenken.

Case closed...