OpenVPN zwischen MikroTik und Mobotix-Cam

Guten Morgen in die Runde,

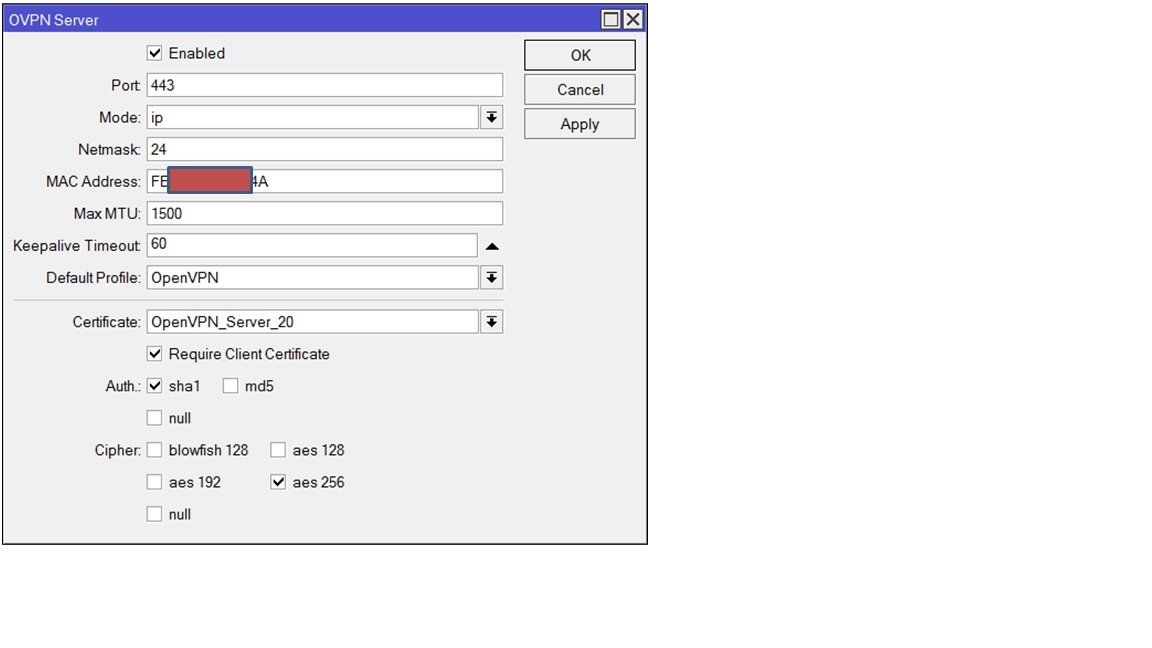

ich habe hier bei mir zu Hause hinter einer Fritzbox einen kleinen MikroTik-Router (RB750Gr3) ausschließlich als VPN-Server laufen. Ich gehe davon aus, dass der MikroTiK richtig als OpenVPN-Server konfiguriert ist, da er mit mehreren Apple-Geräten und einem weiteren MikroTik-Router super funktioniert. Als kleine Besonderheit läuft der OpenVPN-Server bei mir nicht auf Port 1192 sondern auf 443. Dies ist Absicht, damit er auch aus 99,9% der verfügbaren (freien) WLAN's erreichbar ist (falls Port 1192 geblockt ist). Die Zertifizierungsstelle für die OpenVPN-Zertifikate ist ebenfalls auf dem MikroTik-Router eingerichtet.

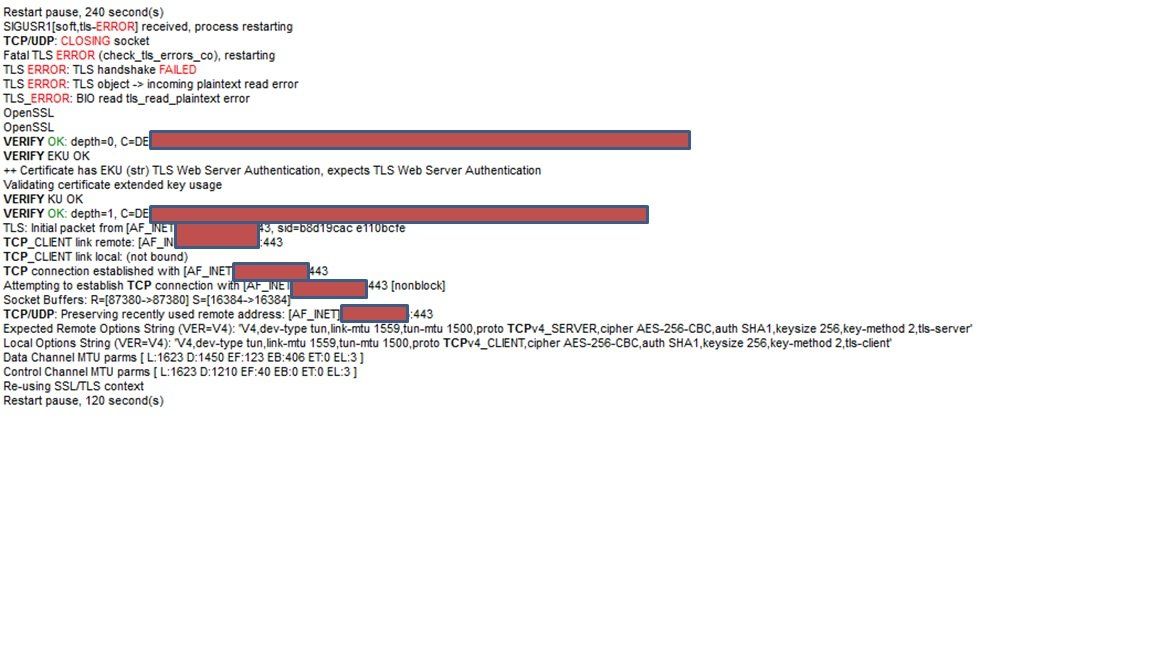

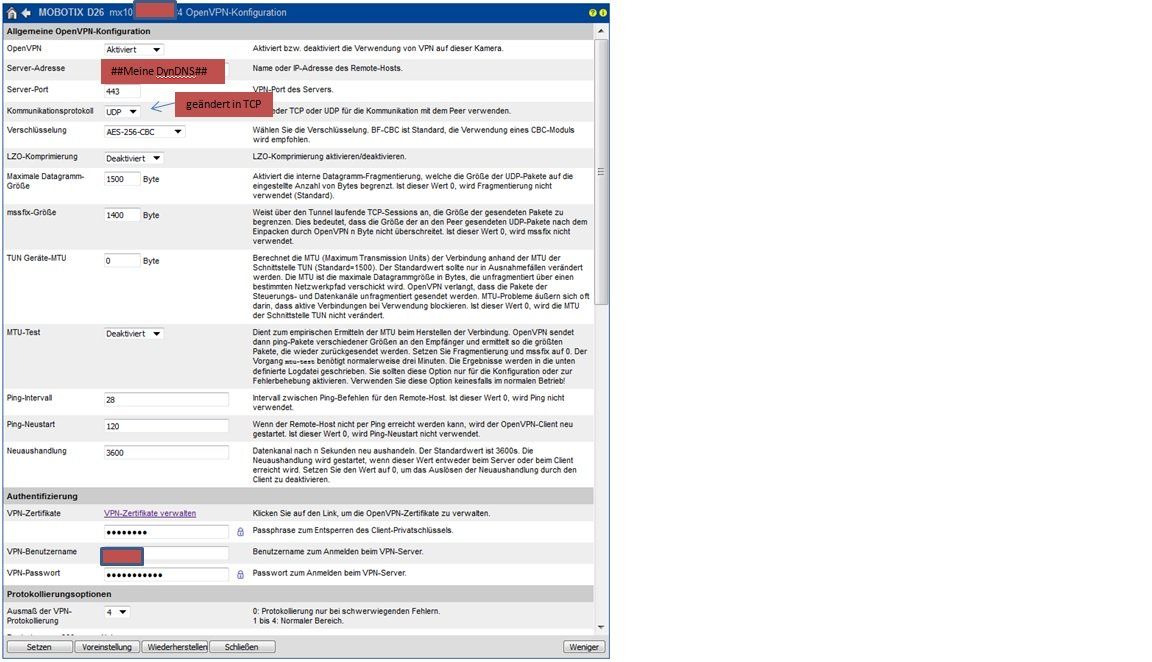

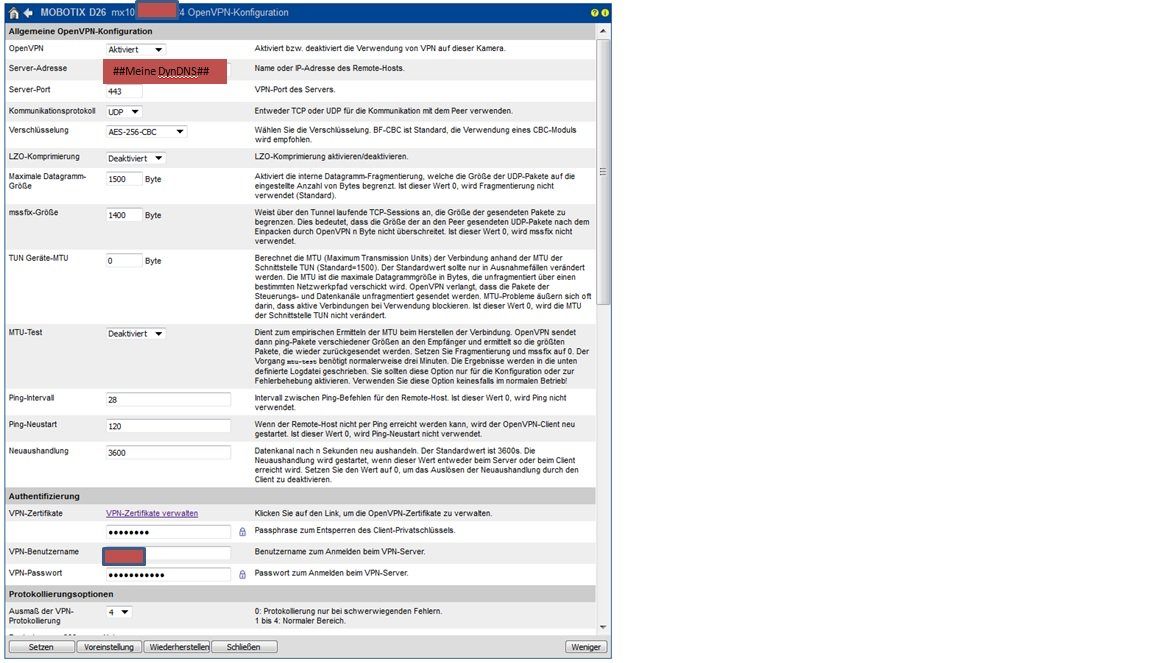

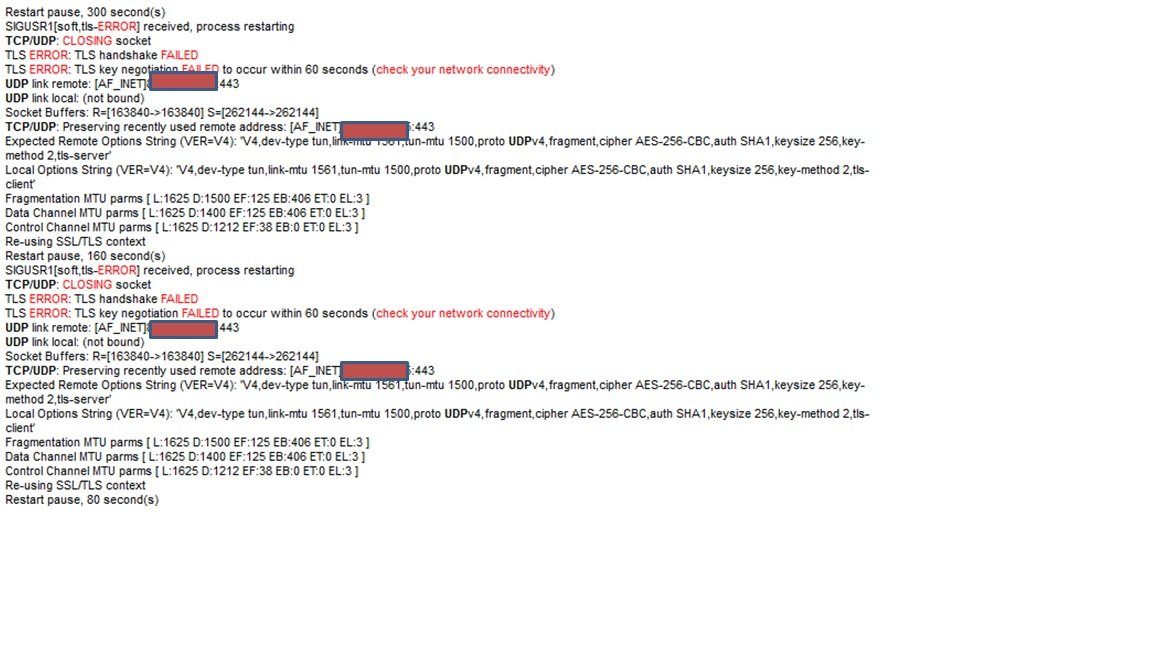

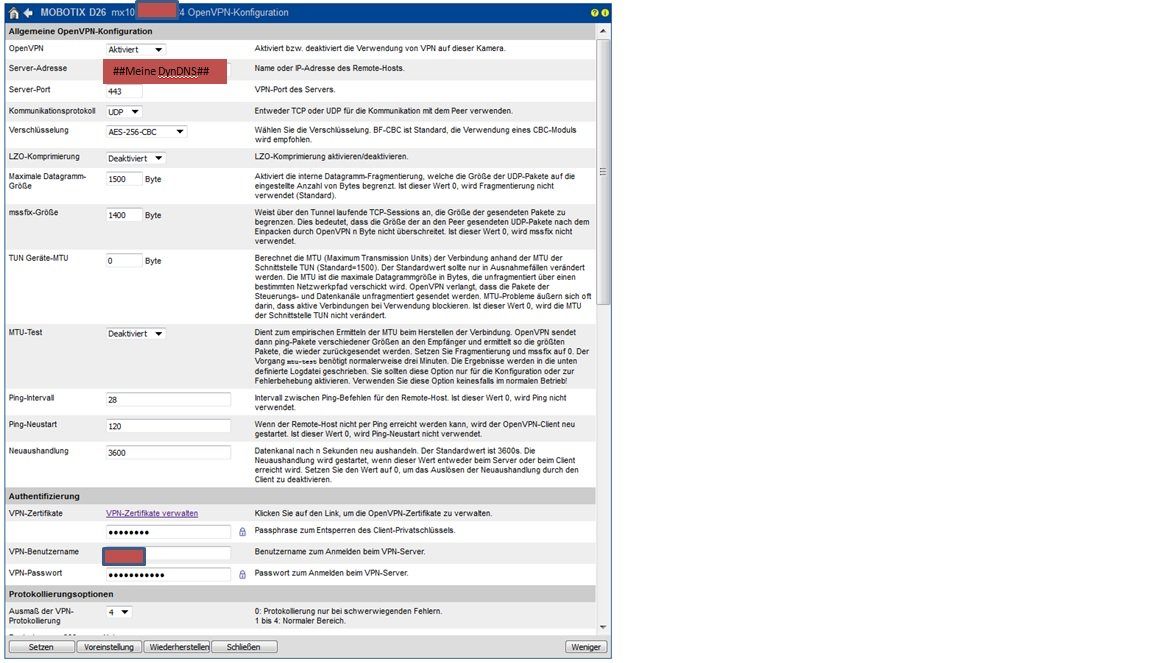

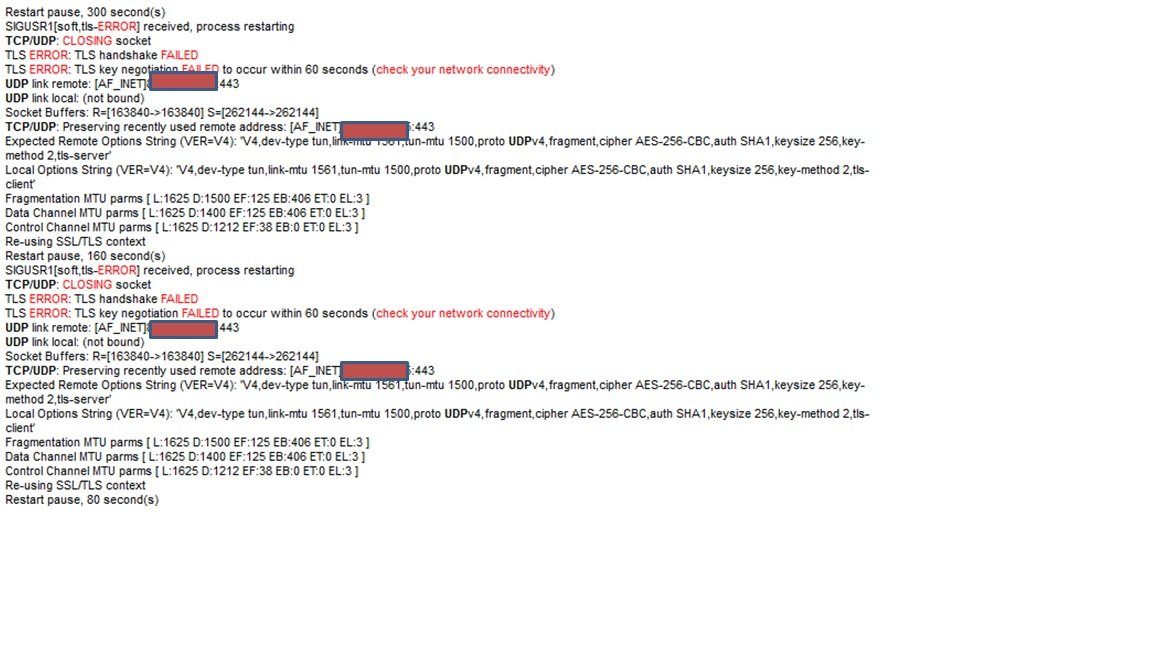

Nun wollte ich gern eine Mobotix-Camera als weiteren OpenVPN-Client an dem MikroTik-OpenVPN-Server einrichten. Dazu habe ich wieder die Zertifikate für den neuen Client erstellt und entsprechend exportiert. Dann habe ich die Zertifikate in die Kamera importiert und die Einstellungen wie im beigefügten Bild1 ersichtlich vorgenommen. Leider gib die Kamera nur die Fehlermeldung (Bild2) aus - mehr passiert nicht.

Den Hinweis in der Fehlermeldung "check your network connectivity" habe ich natürlich gelesen. Ich weis aber nicht, was ich noch prüfen soll. Ich habe Zugriff auf die Kamera (nicht über den OpenVPN-Tunnel) und die Kamera löst meinen DynDNS-Namen auch richtig auf, kommt also selbst auch ins Netz.

Ich habe keine Idee, was ich noch probieren kann. Hat eventuell jemand von Euch schon mal eine Mobotix-Cam erfolgreich als OpenVPN-Client konfiguriert?

Vielen Dank im Voraus und

viele Grüße

Alex

ich habe hier bei mir zu Hause hinter einer Fritzbox einen kleinen MikroTik-Router (RB750Gr3) ausschließlich als VPN-Server laufen. Ich gehe davon aus, dass der MikroTiK richtig als OpenVPN-Server konfiguriert ist, da er mit mehreren Apple-Geräten und einem weiteren MikroTik-Router super funktioniert. Als kleine Besonderheit läuft der OpenVPN-Server bei mir nicht auf Port 1192 sondern auf 443. Dies ist Absicht, damit er auch aus 99,9% der verfügbaren (freien) WLAN's erreichbar ist (falls Port 1192 geblockt ist). Die Zertifizierungsstelle für die OpenVPN-Zertifikate ist ebenfalls auf dem MikroTik-Router eingerichtet.

Nun wollte ich gern eine Mobotix-Camera als weiteren OpenVPN-Client an dem MikroTik-OpenVPN-Server einrichten. Dazu habe ich wieder die Zertifikate für den neuen Client erstellt und entsprechend exportiert. Dann habe ich die Zertifikate in die Kamera importiert und die Einstellungen wie im beigefügten Bild1 ersichtlich vorgenommen. Leider gib die Kamera nur die Fehlermeldung (Bild2) aus - mehr passiert nicht.

Den Hinweis in der Fehlermeldung "check your network connectivity" habe ich natürlich gelesen. Ich weis aber nicht, was ich noch prüfen soll. Ich habe Zugriff auf die Kamera (nicht über den OpenVPN-Tunnel) und die Kamera löst meinen DynDNS-Namen auch richtig auf, kommt also selbst auch ins Netz.

Ich habe keine Idee, was ich noch probieren kann. Hat eventuell jemand von Euch schon mal eine Mobotix-Cam erfolgreich als OpenVPN-Client konfiguriert?

Vielen Dank im Voraus und

viele Grüße

Alex

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 588781

Url: https://administrator.de/forum/openvpn-zwischen-mikrotik-und-mobotix-cam-588781.html

Ausgedruckt am: 13.07.2025 um 00:07 Uhr

8 Kommentare

Neuester Kommentar

Hallo,

Gruß,

Peter

Zitat von @Alex29:

ich habe hier bei mir zu Hause hinter einer Fritzbox einen kleinen MikroTik-Router (RB750Gr3) ausschließlich als VPN-Server laufen.

openvpn.net/faq/tls-error-tls-key-negotiation-failed-to-occur-wi ...ich habe hier bei mir zu Hause hinter einer Fritzbox einen kleinen MikroTik-Router (RB750Gr3) ausschließlich als VPN-Server laufen.

Den Hinweis in der Fehlermeldung "check your network connectivity" habe ich natürlich gelesen.

Aber offensichtlich "TLS Error: TLS Handshake failed" Übersehen.Gruß,

Peter

Hallo,

serverfault.com/questions/709860/fix-tls-error-tls-handshake-fai ...

computerbase.de/forum/threads/openvpn-tls-handshake-failed.18204 ...

github.com/Nyr/openvpn-install/issues/453

Gruß,

Peter

Zitat von @Alex29:

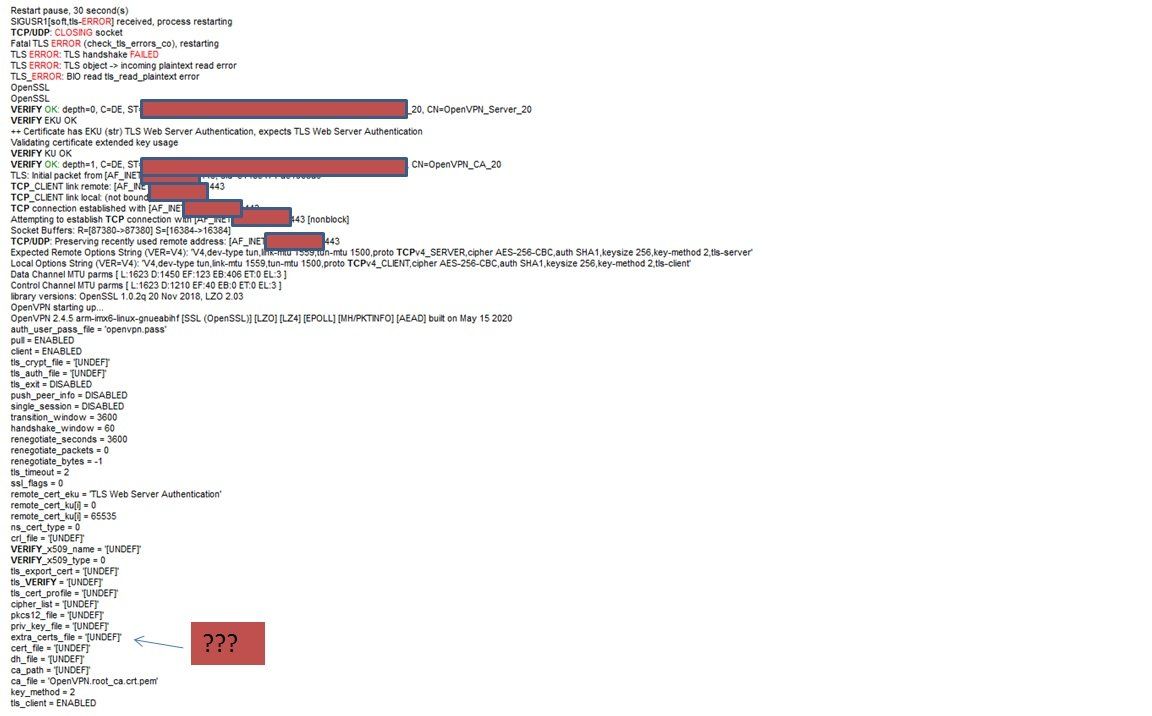

Allerdings kommt nun ein neuer TLS-Fehler. Es scheint an der Verschlüsselung zu hängen - aber diese ist doch korrekt - oder??

Anscheinend nicht, sonst würde es keine Fehler hageln. Allerdings kommt nun ein neuer TLS-Fehler. Es scheint an der Verschlüsselung zu hängen - aber diese ist doch korrekt - oder??

serverfault.com/questions/709860/fix-tls-error-tls-handshake-fai ...

computerbase.de/forum/threads/openvpn-tls-handshake-failed.18204 ...

github.com/Nyr/openvpn-install/issues/453

Gruß,

Peter

OpenVPN mit UDP Encapsulation ist bei Mikrotik NICHT supportet ! Darauf wird in allen Tutorials und auf der Mikrotik Seite immer explizit drauf hingewiesen !

wiki.mikrotik.com/wiki/Manual:Interface/OVPN

Currently unsupported OpenVPN features: UDP mode, TLS authentication

TLS also auch nicht.

Da du UDP eingestellt hast muss das also scheitern ! Ist auch völlig unverständlich wenn wenn du schon andere Clients erfolgreich am Laufen hast müsstest du das ja eigentlich wissen das TCP als Encapsulation Pflicht ist. Zumindest muss es auf diesen finktionierenden Clients ja so eingestellt sein !

Siehe auch:

Clientverbindung OpenVPN Mikrotik

bzw. für alle OpenVPN Grundlagen:

Merkzettel: VPN Installation mit OpenVPN

P.S.: Der Standard OpenVPN Port ist übrigens nicht 1192 wie du oben fälschlicherweise gepostet hast sondern bekanntlich UDP 1194 !!

wiki.mikrotik.com/wiki/Manual:Interface/OVPN

Currently unsupported OpenVPN features: UDP mode, TLS authentication

TLS also auch nicht.

Da du UDP eingestellt hast muss das also scheitern ! Ist auch völlig unverständlich wenn wenn du schon andere Clients erfolgreich am Laufen hast müsstest du das ja eigentlich wissen das TCP als Encapsulation Pflicht ist. Zumindest muss es auf diesen finktionierenden Clients ja so eingestellt sein !

Siehe auch:

Clientverbindung OpenVPN Mikrotik

bzw. für alle OpenVPN Grundlagen:

Merkzettel: VPN Installation mit OpenVPN

P.S.: Der Standard OpenVPN Port ist übrigens nicht 1192 wie du oben fälschlicherweise gepostet hast sondern bekanntlich UDP 1194 !!

ist nur Hobby

Sollte aber in eimem Administrator Firum wo es kein Hobby ist nicht unerwähnt bleiben. ob es aus Eurer Sicht Sinn macht mit dem Mobotix-OpenVPN-Client weiter zu probieren

Ja warum denn nicht !oder ob ich lieber einen weiteren MikroTik-Router vor die Kamera hänge

Das wäre ja gar nicht nötig und überflüssig. Auch von den Kosten her.TCP 443 als Encapsulation birgt aber immer ein Risiko wenn du über einen NAT Router gehst. Logisch, denn das ist der Standard HTTPS Port. Return IP Traffic hat also immer die öffentliche Router WAN Port IP und Ziel Port TCP 443 als Ziel.

Ist auf dem Router dann nicht konsequent HTTPS Zugang auf dem WAN Port deaktiviert "denkt" der Router natürlich immer das das für ihn spezifizierten HTTPS Traffic ist z.B. für den remoten Konfig Zugang.

OK, verantwortungsvolle Netzwerker und auch Hobby Bastler sollten generell IMMER den remoten Konfig Port aus Sicherheitsgründen deaktivieren.

Damit wird dann auch HTTPS am WAN Port deaktiviert und der return Traffic kann die NAT Firewall passieren.

Daran solltest du also immer denken das du den HTTPS remote Zugang abschaltest in deinem Router.

Ansonsten wäre es immer sinniger einen der klassischen freien Ephemeral Ports zwischen 49152 und 65535 zuverwenden wie z.B. 51194 oder 61194:

en.wikipedia.org/wiki/Ephemeral_port

Diese Ports werden generell auch in öffentlichen Hotspots nicht blockiert. Zudem hat man Gewissheit nicht am NAT des Routers hängenzubleiben.

kenne ich nicht den genauen Hintergrund aller Einstellungsoptionen.

Deshalb ja auch für Laien das hiesige OVPN Tutorial: Merkzettel: VPN Installation mit OpenVPN

"OpenVPN" Log Topic am Mikrotik aktivieren und dann im Log beim Verbindungsaufbau schauen was ihm missfällt.

/system logging add topics=ovpn