OPNsense Firewallregel und Routing

Hallo zusammen,

die Woche startet leider, wie die alte aufgehört hat und Firewalls produzieren bei mir gern Kopfschmerzen.

So lange alles über eine Firewall läuft bekomme ich das eigentlich auf die Reihe, aber vermutlich hakt es an meinem OPNsense-Verständnis.

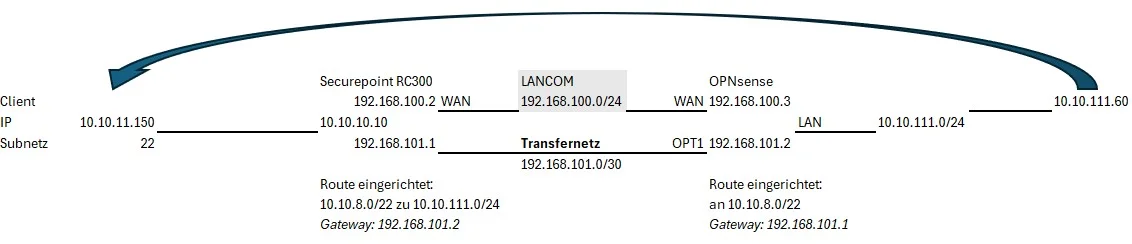

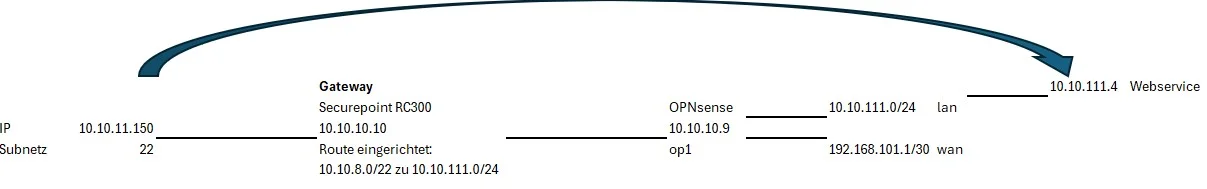

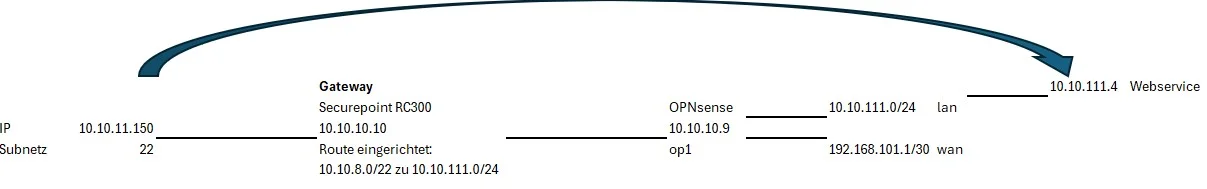

Der Testaufbau:

In meinem nicht mehr all zu jugendlichen Leichtsinn dachte ich nun ich lege unter dem

OPT1 - Interface der OPNsense

einfach eine Regel an, welche es dem Client 10.10.11.150 erlaubt an 10.10.111.4 zu kommunizieren.

Also:

OPT1 - PASS - in - Source 10.10.11.150 - Dest 10.10.111.4

Allerdings komme ich nicht durch.

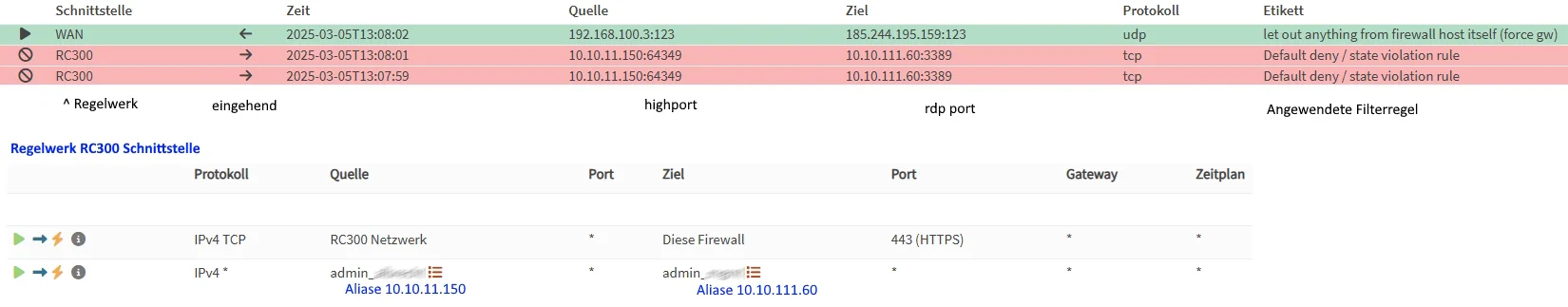

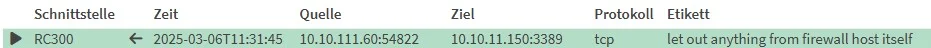

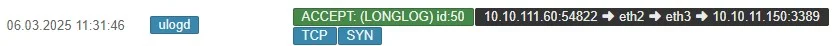

Das Protokoll schmeißt mir einen Haufen Broadcasts auf der Schnittstelle raus, aber nicht mal ne Anfrage von der Quell-IP.

Wo ist der gedankliche Knoten in meinem Kopf?

Grüße

ToWa

die Woche startet leider, wie die alte aufgehört hat und Firewalls produzieren bei mir gern Kopfschmerzen.

So lange alles über eine Firewall läuft bekomme ich das eigentlich auf die Reihe, aber vermutlich hakt es an meinem OPNsense-Verständnis.

Der Testaufbau:

In meinem nicht mehr all zu jugendlichen Leichtsinn dachte ich nun ich lege unter dem

OPT1 - Interface der OPNsense

einfach eine Regel an, welche es dem Client 10.10.11.150 erlaubt an 10.10.111.4 zu kommunizieren.

Also:

OPT1 - PASS - in - Source 10.10.11.150 - Dest 10.10.111.4

Allerdings komme ich nicht durch.

Das Protokoll schmeißt mir einen Haufen Broadcasts auf der Schnittstelle raus, aber nicht mal ne Anfrage von der Quell-IP.

Wo ist der gedankliche Knoten in meinem Kopf?

Grüße

ToWa

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 671708

Url: https://administrator.de/forum/opnsense-firewallregel-und-routing-671708.html

Ausgedruckt am: 15.07.2025 um 11:07 Uhr

9 Kommentare

Neuester Kommentar

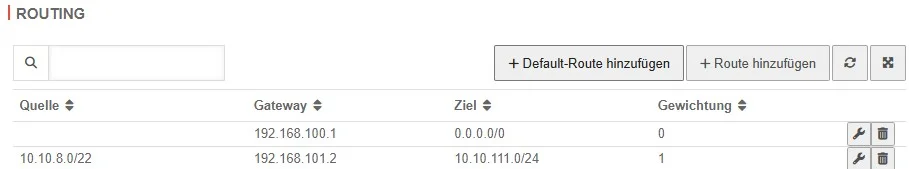

Das „Route eingerichtet“ auf der Securepoint ist leider etwas widersprüchlich. IPtechnisch korrekt müsste diese lauten

Zielnetz: 10.10.111.0, Maske: 255.255.255.0, Gateway: 10.10.10.9

Die OPT1 Regel ist soweit korrekt aber leider fehlt die Angabe eines Protokolls. Wenn du „IP“ dort gesetzt hast würde das erstmal bedeuten das alles was IP spricht zwischen diesen Clients durchgeht.

Allerdings lauert da Gefahr, denn du hast leider auch nicht angegeben ob es an OPT1 ggf. noch weitere Regeln gibt?!

Bekanntlich gilt dann immer First match wins! Es zählt also die Reihenfolge so das eine ggf. davor liegende Regel diese egalisieren kann. Das gilt es also zu prüfen.

Noch etwas ist wichtig: Es ist essentiell das die Securepoint ICMP Redirects senden darf an den .22er Client sofern dieser die Securepoint als Default Gateway gesetzt hat.

Diese Redirects sagen dem Client dann: „Hey, das Gateway ins 10.10.111er Netz liegt auf der .10.9. nutze das, dann kommst du direkt dahin.

Das hat den Vorteil das der Client direkt über die OPNsense geht anstatt immer die Securepoint als „Durchlauferhitzer“ für diesen Traffic zu nutzen. Performancetechnisch nachteilig da der Traffic doppelt gesendet wird.

Schlimmer noch, die Securepoint kann dann je nach Regelwerk und Verhalten diesen Traffic dann erstmal durch ihr eigenes Regelwerk schicken bevor sie es zur OPNsense forwardet. Fehlt das dort scheitert die Verbindung schon da.

OPNsense und pfSense haben dafür einen „Bypass“ Schalter im Setup die solchen lokalen Traffic sinnvollerweise vom Regelwerk ausnimmt, vermutlich die Securepoint auch. Siehe dazu auch HIER.

Redirects sind auf FWs oft reglementiert. Hier ist es also wichtig das die Securepoint immer Redirects senden kann wenn mehrere Gateways auf einem Segment liegen sollte das im Setup berücksichtigt werden.

Nur das du diese 2 Punkte auch auf dem Radar hast?!

Zielnetz: 10.10.111.0, Maske: 255.255.255.0, Gateway: 10.10.10.9

Die OPT1 Regel ist soweit korrekt aber leider fehlt die Angabe eines Protokolls. Wenn du „IP“ dort gesetzt hast würde das erstmal bedeuten das alles was IP spricht zwischen diesen Clients durchgeht.

Allerdings lauert da Gefahr, denn du hast leider auch nicht angegeben ob es an OPT1 ggf. noch weitere Regeln gibt?!

Bekanntlich gilt dann immer First match wins! Es zählt also die Reihenfolge so das eine ggf. davor liegende Regel diese egalisieren kann. Das gilt es also zu prüfen.

Noch etwas ist wichtig: Es ist essentiell das die Securepoint ICMP Redirects senden darf an den .22er Client sofern dieser die Securepoint als Default Gateway gesetzt hat.

Diese Redirects sagen dem Client dann: „Hey, das Gateway ins 10.10.111er Netz liegt auf der .10.9. nutze das, dann kommst du direkt dahin.

Das hat den Vorteil das der Client direkt über die OPNsense geht anstatt immer die Securepoint als „Durchlauferhitzer“ für diesen Traffic zu nutzen. Performancetechnisch nachteilig da der Traffic doppelt gesendet wird.

Schlimmer noch, die Securepoint kann dann je nach Regelwerk und Verhalten diesen Traffic dann erstmal durch ihr eigenes Regelwerk schicken bevor sie es zur OPNsense forwardet. Fehlt das dort scheitert die Verbindung schon da.

OPNsense und pfSense haben dafür einen „Bypass“ Schalter im Setup die solchen lokalen Traffic sinnvollerweise vom Regelwerk ausnimmt, vermutlich die Securepoint auch. Siehe dazu auch HIER.

Redirects sind auf FWs oft reglementiert. Hier ist es also wichtig das die Securepoint immer Redirects senden kann wenn mehrere Gateways auf einem Segment liegen sollte das im Setup berücksichtigt werden.

Nur das du diese 2 Punkte auch auf dem Radar hast?!

Deine „Neuverkabelung“ ist leider etwas verwirrend weil nicht ganz klar ist wo jetzt das „Koppelnetz“ ist. Wenn die OPNsense nun direkt am Internet Router ist wie ist das zu verstehen? Eine Router Kaskade mit diesem Router oder hängt die OPNsense mit ihrem LAN Port am LAN des Routers? Eine kleine Skizze würde das Design deutlich leichter verständlich machen um zielgerichtet helfen zu können.

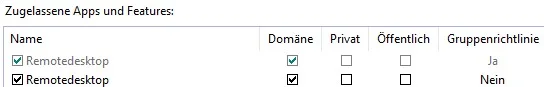

Was dein Regelwerk für den Port 3389 RDP anbetrifft ist das davon abhängig welche Encapsulation du verwendest. RDP kann bekanntlich auf UDP oder TCP Basis transportiert werden. Wenn du in der Regel nur TCP erlaubst, nutzt aber UDP ists natürlich dann vorbei mit RDP. 😉

Was dein Regelwerk für den Port 3389 RDP anbetrifft ist das davon abhängig welche Encapsulation du verwendest. RDP kann bekanntlich auf UDP oder TCP Basis transportiert werden. Wenn du in der Regel nur TCP erlaubst, nutzt aber UDP ists natürlich dann vorbei mit RDP. 😉

Ok, das macht das Bild zumindestens klarer wen auch die Beschreibung der statische Routen wirr ist. Mal von dann wieder zu..hilfreich ist das nicht aber man kann sich denken das es vermutlich richtig ist. Üblicherweise gibt man immer das Ziel an und das dazu korrespondierende Gateway…aber nundenn..

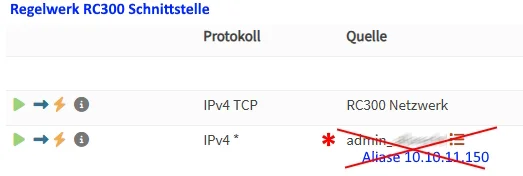

Das Quellnetz bei OPT1 kann man sehr wohl hinterlegen. Zu mindestens hier an einem identischen Testaufbau.

Dort kann man wie generell regelüblich als Sourceadresse (Quelle) die 10.10.11.150 /32 (Hostadresse) also den Client, denn mit dieser Absender IP taucht der ja am OPT1 auf. Protokoll, wie du schon sagst, auf „any“ um UDP und TCP abzudecken, Zieladresse 10.10.111.60 mit dem Zielport 3389 (RDP).

Diese inbound Regel an OPT1 ist soweit ja korrekt und sollte auch entsprechend greifen.

Da das Regelwerk stateful ist wird auch der Return Traffic ( mit gesetztem ACK Bit (bei TCP)) vom .111.60er Server/PC zurück zum .11.150er Client sauber durchlaufen. Dies betrifft aber nur TCP. Bei UDP gibt es lediglich ein Zeitfenster für das eingehender Returntraffic kommen muss, den UDP hat bekanntlich kein ACK Bit.

Sollte der .111.60er Client selber auch eine RDP Session initiieren, kommt es auf das Regelwerk am LAN Port an als auch natürlich auf das am Koppelport der Securepoint. Ist übrigens bei der o.a. Richtung auch so. Das Regelwerk am 10.10.10.10er Port der Securepoint ist natürlich auch relevant da du ja für diese beiden Netze immer 2 Firewalls im Pfad als Kaskade hast.

Die o.a. Beschreibung geht davon aus das es kein NAT im Koppelnetz gibt!!

Das Quellnetz bei OPT1 kann man sehr wohl hinterlegen. Zu mindestens hier an einem identischen Testaufbau.

Dort kann man wie generell regelüblich als Sourceadresse (Quelle) die 10.10.11.150 /32 (Hostadresse) also den Client, denn mit dieser Absender IP taucht der ja am OPT1 auf. Protokoll, wie du schon sagst, auf „any“ um UDP und TCP abzudecken, Zieladresse 10.10.111.60 mit dem Zielport 3389 (RDP).

Diese inbound Regel an OPT1 ist soweit ja korrekt und sollte auch entsprechend greifen.

Da das Regelwerk stateful ist wird auch der Return Traffic ( mit gesetztem ACK Bit (bei TCP)) vom .111.60er Server/PC zurück zum .11.150er Client sauber durchlaufen. Dies betrifft aber nur TCP. Bei UDP gibt es lediglich ein Zeitfenster für das eingehender Returntraffic kommen muss, den UDP hat bekanntlich kein ACK Bit.

Sollte der .111.60er Client selber auch eine RDP Session initiieren, kommt es auf das Regelwerk am LAN Port an als auch natürlich auf das am Koppelport der Securepoint. Ist übrigens bei der o.a. Richtung auch so. Das Regelwerk am 10.10.10.10er Port der Securepoint ist natürlich auch relevant da du ja für diese beiden Netze immer 2 Firewalls im Pfad als Kaskade hast.

Die o.a. Beschreibung geht davon aus das es kein NAT im Koppelnetz gibt!!