Opnsense Wireguard Routing Probleme

Guten Abend,

ich habe Wireguard auf opnsense, Site to Site, eingerichtet.

Ich kann nun auch von Standort A die lokale IP der opnsense an Standort B erreichen. Andere IPs im Netz B erreiche ich hingegen nicht. Von einem Gerät an Standort B aus erreiche ich an Standort A nicht einmal die lokale IP der opnsense.

Standort B ist ein VLAN, d.h. ich habe keinen Router als Standartgateway, wo ich Routen setzen könnte. Die Logik sagt mir aber, dass ich auf den weiteren Geräten an Standort B Routen setzen müsste, damit diese wissen, wen sie überhaupt fragen müssen, wenn sie das Subnetz von Standort A erreichen wollen (nämlich die opnsense an Standort B).

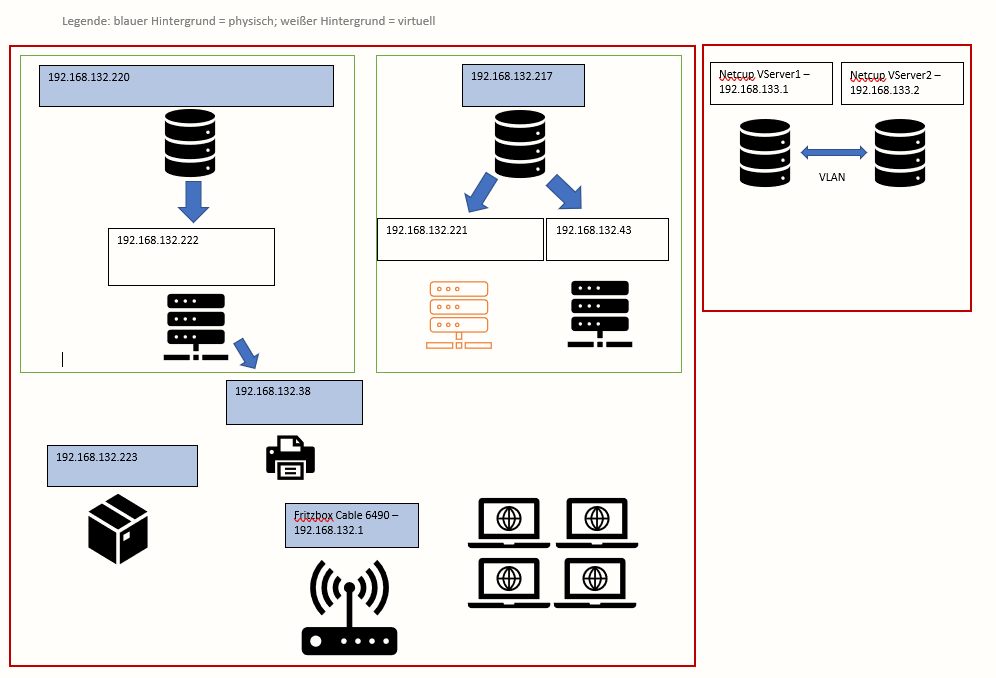

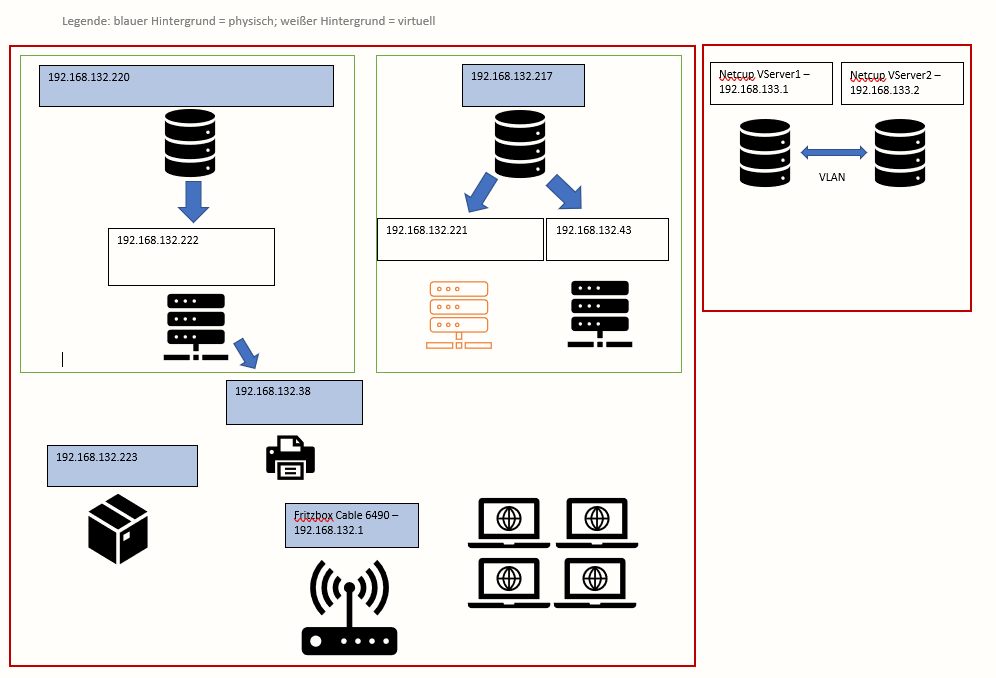

In dem anhängenden Schaubild fehlt noch die opnsense VM an Standort A (IP: 192.168.132.32). Die opnsense an Standort B befindet sich auf 192.168.133.1. Das Gerät 192.168.132.2 ist ein Windows-System.

Was muss ich hier tun?

ich habe Wireguard auf opnsense, Site to Site, eingerichtet.

Ich kann nun auch von Standort A die lokale IP der opnsense an Standort B erreichen. Andere IPs im Netz B erreiche ich hingegen nicht. Von einem Gerät an Standort B aus erreiche ich an Standort A nicht einmal die lokale IP der opnsense.

Standort B ist ein VLAN, d.h. ich habe keinen Router als Standartgateway, wo ich Routen setzen könnte. Die Logik sagt mir aber, dass ich auf den weiteren Geräten an Standort B Routen setzen müsste, damit diese wissen, wen sie überhaupt fragen müssen, wenn sie das Subnetz von Standort A erreichen wollen (nämlich die opnsense an Standort B).

In dem anhängenden Schaubild fehlt noch die opnsense VM an Standort A (IP: 192.168.132.32). Die opnsense an Standort B befindet sich auf 192.168.133.1. Das Gerät 192.168.132.2 ist ein Windows-System.

Was muss ich hier tun?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 2843918573

Url: https://administrator.de/forum/opnsense-wireguard-routing-probleme-2843918573.html

Ausgedruckt am: 04.08.2025 um 01:08 Uhr

12 Kommentare

Neuester Kommentar

Was muss ich hier tun?

Erstmal in Ruhe das hiesige WG Tutorial lesen und verstehen:Merkzettel: VPN Installation mit Wireguard

Dann dein WG Setup hier posten. Ohne das Setup ist alles Raten im freien Fall. Wie sollen wir sonst sehen was du falsch gemacht hast ?!

Vermutung einer der klassischen Fehler...

- Deine Allowed IPs sind falsch eingetragen mit falschen Masken

- Deine Firewall Regeln stimmen nicht auf dem LAN und/oder WG Interface

- Welche IP Netze sind die lokalen and Standort 1 und 2 ?

- Welches IP Netz nutzt du für das interne Wireguard Netz ?

Deine Masken des Wireguard IP Netzes stimmen nicht! Das müssen /32er Hostmasken der einzelnen Endpunkte sein. (Siehe Tutorial und auch Wireguard Doku Thema Cryptokey Routing)

Hast du im Regelwerk am WAN Port darauf geachtet das der WG Port passieren darf auf die WAN IP? Im Default ist das UDP 51820

Hier muss also eine Regel "PASS Protocol:UDP, Source: any, Port: any - Destination: WAN_IP, Port: 51820" auf beiden Standort Seiten definiert sein!

Du arbeitest zudem auch in einer Router Kaskade wenn man das aus der obigen Zeichnung richtig interpretiert?!

Hier musst du zusätzlich das Blocking der privaten RFC1918 Netze ausschalten und die WG Ports am davor kaskadierten Router per Port Forwarding weiterleiten. (Siehe Tutorial zur Router Kaskade).

dass ich auch auf dem LAN-Interface Firewall-Regeln setzen muss.

Nein! Wenn dort eine Scheunentor Regel "Allow LAN to any" definiert ist, ist das nicht erforderlich!Hast du im Regelwerk am WAN Port darauf geachtet das der WG Port passieren darf auf die WAN IP? Im Default ist das UDP 51820

Hier muss also eine Regel "PASS Protocol:UDP, Source: any, Port: any - Destination: WAN_IP, Port: 51820" auf beiden Standort Seiten definiert sein!

Du arbeitest zudem auch in einer Router Kaskade wenn man das aus der obigen Zeichnung richtig interpretiert?!

Hier musst du zusätzlich das Blocking der privaten RFC1918 Netze ausschalten und die WG Ports am davor kaskadierten Router per Port Forwarding weiterleiten. (Siehe Tutorial zur Router Kaskade).

Nein, da ist nichts Problematisches. Das ist alles Standard was zum Setup gehört. Die Windows interne Firewall zickt deshalb weil die Windows eigene automatische Netzwerk Erkennung fehlschlägt und das Netz dann als Public deklariert wird wo dann per Default alles geblockt ist.

Wenn's das denn war bitte dann nicht vergessen deinen Thread als erledigt zu markieren.

Wenn's das denn war bitte dann nicht vergessen deinen Thread als erledigt zu markieren.