OSPF - Zeit zwischen Leitungstausch verlängern

Hallo Zusammen,

ich hab da mal eine Frage zum Thema OSPF.

Folgende Situation:

Ich habe zwei Sites mit jeweils zwei WAN Anschlüssen über OSPF miteinander verbunden.

Die WAN Anschlüsse haben unterschiedliche Leistungen, deswegen ist jeweils eine WAN Leitung pro Site mit einer höheren Metric konfiguriert.

Wird die primäre Leitung abgeschaltet, so wird nach 2-3 pings auf die sekundäre Leitung umgeschaltet.

Sobald die primäre Leitung wieder da ist, wird diese benutzt und es gibt gar kein Ping ausfall.

Nun soll es aber so konfiguriert werden, dass erst umgeschaltet wird wenn so 10-15 Pings ausfallen.

Wie kann ich das realisieren?

Genutzt werden übrigens Watchguard Firewalls.

Besten Gruß

Fr4nki

ich hab da mal eine Frage zum Thema OSPF.

Folgende Situation:

Ich habe zwei Sites mit jeweils zwei WAN Anschlüssen über OSPF miteinander verbunden.

Die WAN Anschlüsse haben unterschiedliche Leistungen, deswegen ist jeweils eine WAN Leitung pro Site mit einer höheren Metric konfiguriert.

Wird die primäre Leitung abgeschaltet, so wird nach 2-3 pings auf die sekundäre Leitung umgeschaltet.

Sobald die primäre Leitung wieder da ist, wird diese benutzt und es gibt gar kein Ping ausfall.

Nun soll es aber so konfiguriert werden, dass erst umgeschaltet wird wenn so 10-15 Pings ausfallen.

Wie kann ich das realisieren?

Genutzt werden übrigens Watchguard Firewalls.

Besten Gruß

Fr4nki

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 361279

Url: https://administrator.de/forum/ospf-zeit-zwischen-leitungstausch-verlaengern-361279.html

Ausgedruckt am: 16.07.2025 um 12:07 Uhr

7 Kommentare

Neuester Kommentar

Hi,

OSPF macht pings???

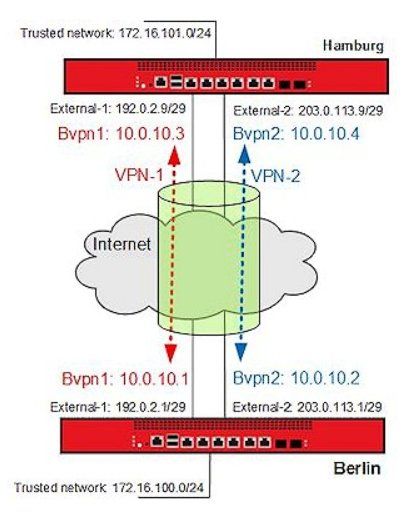

So ganz klar ist mir dein Aufbau nicht, ein Bild wäre gut.

Vor allem was genau an den Sites steht und wie die verkoppelt sind.

Die pings die du meinst scheinen mir aber eher die Multi-WAN Link-Monitor pings der Watchguard zu sein. Standart sind 3 pings im 15 Sekunden Intervall.

Findest du unter /Network/Configuration/Multi-WAN.

Meinst du das?

VG,

Deepsys

OSPF macht pings???

So ganz klar ist mir dein Aufbau nicht, ein Bild wäre gut.

Vor allem was genau an den Sites steht und wie die verkoppelt sind.

Die pings die du meinst scheinen mir aber eher die Multi-WAN Link-Monitor pings der Watchguard zu sein. Standart sind 3 pings im 15 Sekunden Intervall.

Findest du unter /Network/Configuration/Multi-WAN.

Meinst du das?

VG,

Deepsys

so wird nach 2-3 pings auf die sekundäre Leitung umgeschaltet.

Das ist normal, denn die OSPF Hello Timer kommen alle 3 Sekunden. Nach 3maligem Timeout schaltet OSPF dann auf den redundanten Pfad. Kollege Deepsys hat es schon gesagt.blog.davidvassallo.me/2010/02/16/ospf-route-failover/

blog.ine.com/2010/06/02/ospf-fast-convergenc/

Oder einfach mal nach OSPF failover time googeln.

Das sieht aber nach einem Layer 3 Design Fehler aus !

Die Zeichnung versteht man ja so das die beiden VPNs die beiden redundanten Point to Point Leitungen darstellen. Ein klassisches Design also fürs dynamische Routing.

Leider gibst du hier nicht die Subnetzmasken der 10er Netze an aber anhand der Hostadressen kann man hier schon sehen das da was nicht stimmen kann.

Die beiden VPN Netzen müssen zwingend getrennte IP Netze sein, das sollte dir hoffentlich klar sein ?! Ansonsten kein OSPF ECMP Balancing und Failover sofern sie gleiche Costs haben.

Mit einem 30er Prefix (255.255.255.252) sähe eine IP Adressierung ja so aus:

VPN 1:

Netzwerk: 10.0.10.0

Maske: 255.255.255.252

Router HH: 10.0.10.1

Router B: 10.0.10.2

(Broadcast: 10.0.10.3)

VPN 2:

Netzwerk: 10.0.10.4

Maske: 255.255.255.252

Router HH: 10.0.10.5

Router B: 10.0.10.6

(Broadcast: 10.0.10.7)

Du kannst hier also schon sehen das generell irgendwas mit deiner IP Adressierung falsch gelaufen ist ! Mit der Adressierung ist die erforderliche Netztrennung ja vollkommen unmöglich.

Es sieht so aus als ob du fälschlieverweise alle 4 Interfaces in ein gemeinsames IP Netz gepackt hast, was natürlich tödlich wäre fürs OSPF.

Mit der obigen IP Adressierung in der Zeichnung ist klar das es so nicht gehen kann und scheitern muss.

Hilfreich wäre mal ein Ausdruck der OSPF Routing Tabelle und Neigbor Adjancencies. Da sollte dir das Drama dann eigentlich sofort ins Auge springen.

Die Zeichnung versteht man ja so das die beiden VPNs die beiden redundanten Point to Point Leitungen darstellen. Ein klassisches Design also fürs dynamische Routing.

Leider gibst du hier nicht die Subnetzmasken der 10er Netze an aber anhand der Hostadressen kann man hier schon sehen das da was nicht stimmen kann.

Die beiden VPN Netzen müssen zwingend getrennte IP Netze sein, das sollte dir hoffentlich klar sein ?! Ansonsten kein OSPF ECMP Balancing und Failover sofern sie gleiche Costs haben.

Mit einem 30er Prefix (255.255.255.252) sähe eine IP Adressierung ja so aus:

VPN 1:

Netzwerk: 10.0.10.0

Maske: 255.255.255.252

Router HH: 10.0.10.1

Router B: 10.0.10.2

(Broadcast: 10.0.10.3)

VPN 2:

Netzwerk: 10.0.10.4

Maske: 255.255.255.252

Router HH: 10.0.10.5

Router B: 10.0.10.6

(Broadcast: 10.0.10.7)

Du kannst hier also schon sehen das generell irgendwas mit deiner IP Adressierung falsch gelaufen ist ! Mit der Adressierung ist die erforderliche Netztrennung ja vollkommen unmöglich.

Es sieht so aus als ob du fälschlieverweise alle 4 Interfaces in ein gemeinsames IP Netz gepackt hast, was natürlich tödlich wäre fürs OSPF.

Mit der obigen IP Adressierung in der Zeichnung ist klar das es so nicht gehen kann und scheitern muss.

Hilfreich wäre mal ein Ausdruck der OSPF Routing Tabelle und Neigbor Adjancencies. Da sollte dir das Drama dann eigentlich sofort ins Auge springen.

Hi,

ach so, dann ist das gar nicht dein Netzplan sonder das Beispiel.

In diesem speziellen Fall würde ich dir raten einfach mal bei Watchguard nachzufragen.

LiveSecurity Support wirdst du ja wohl haben.

Allerdings nicht mehr auch nicht klar warum du eigentlich die Umschaltzeit verlängern willst?

Normalerweise sind doch alle froh wenn keiner was merkt ...

ach so, dann ist das gar nicht dein Netzplan sonder das Beispiel.

In diesem speziellen Fall würde ich dir raten einfach mal bei Watchguard nachzufragen.

LiveSecurity Support wirdst du ja wohl haben.

Allerdings nicht mehr auch nicht klar warum du eigentlich die Umschaltzeit verlängern willst?

Normalerweise sind doch alle froh wenn keiner was merkt ...

an eine offizielle Anleitung von Watchguard gehalten.

Ob ein Firewall Hersteller Ahnung hat von OSPF ?? Die Aussage "used for both tunnels are all in the 10.0.10.0/24 subnet." ist de facto falsch.So kann das in einem OSPF Design niemals funktionieren.

Ist ja auch ganz klar. Die beiden VPN Tunnel müssen ja zwangsweise separate IP Netze sein denn sie gehen ja über 2 unterschiedliche Provider. Aus Sicht der Firewall ist jeder Tunnel eine Punkt zu Punkt Standleitung. Und die wird bei OSPF ECMP und Failover nun mal mit /30er Netzen oder generell 2 unterschiedlichen IP Netzen realisiert. OSPF muss doch zwingend 2 Ziele sehen über das es die lokalen Netze erreichen um zw. diesen Netzen umschalten und auch balancen zu können !

Wie soll das mit nur einem Netzwerk gehen ??

Mit der de facto falschen IP Adressierung kann das niemals klappen.

Als Beweis nur mal wie es andere Firewall Hersteller (Fortinet) richtig machen:

docs.fortinet.com/uploaded/files/1693/using-redundant-OSPF-routi ...

2 Tunnel = 2 unterschiedliche IP Netze !!!

Mehr muss man wohl nicht sagen, oder ?