OVPN, Client2Client, wie?

Hi,

ich hoffe, aqui lebt noch? Nachdem in meinem letzten Thread nicht mehr geantwortet wurde..

Und immerhin hat ER mir den Mikrotik Router empfohlen...

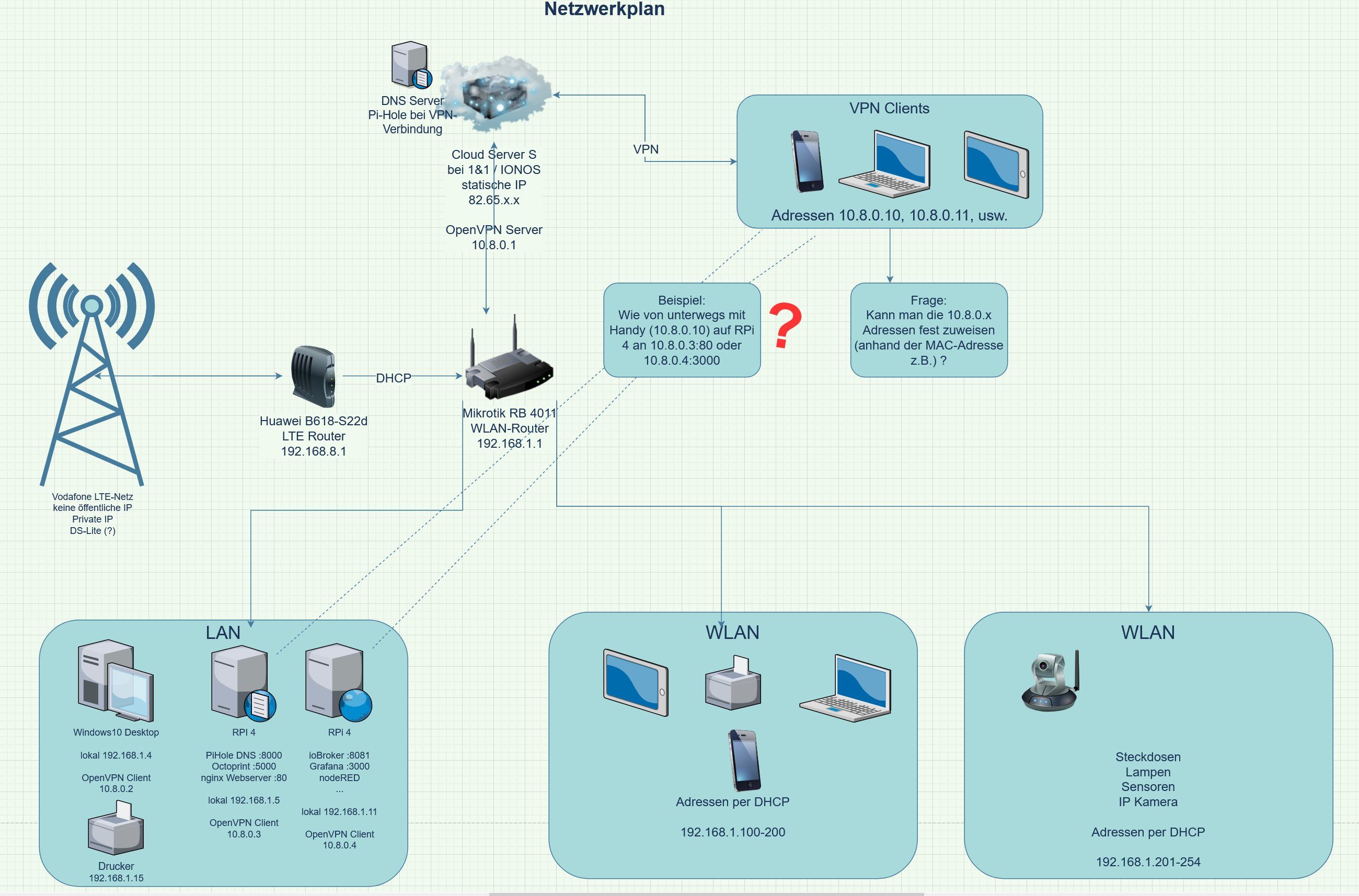

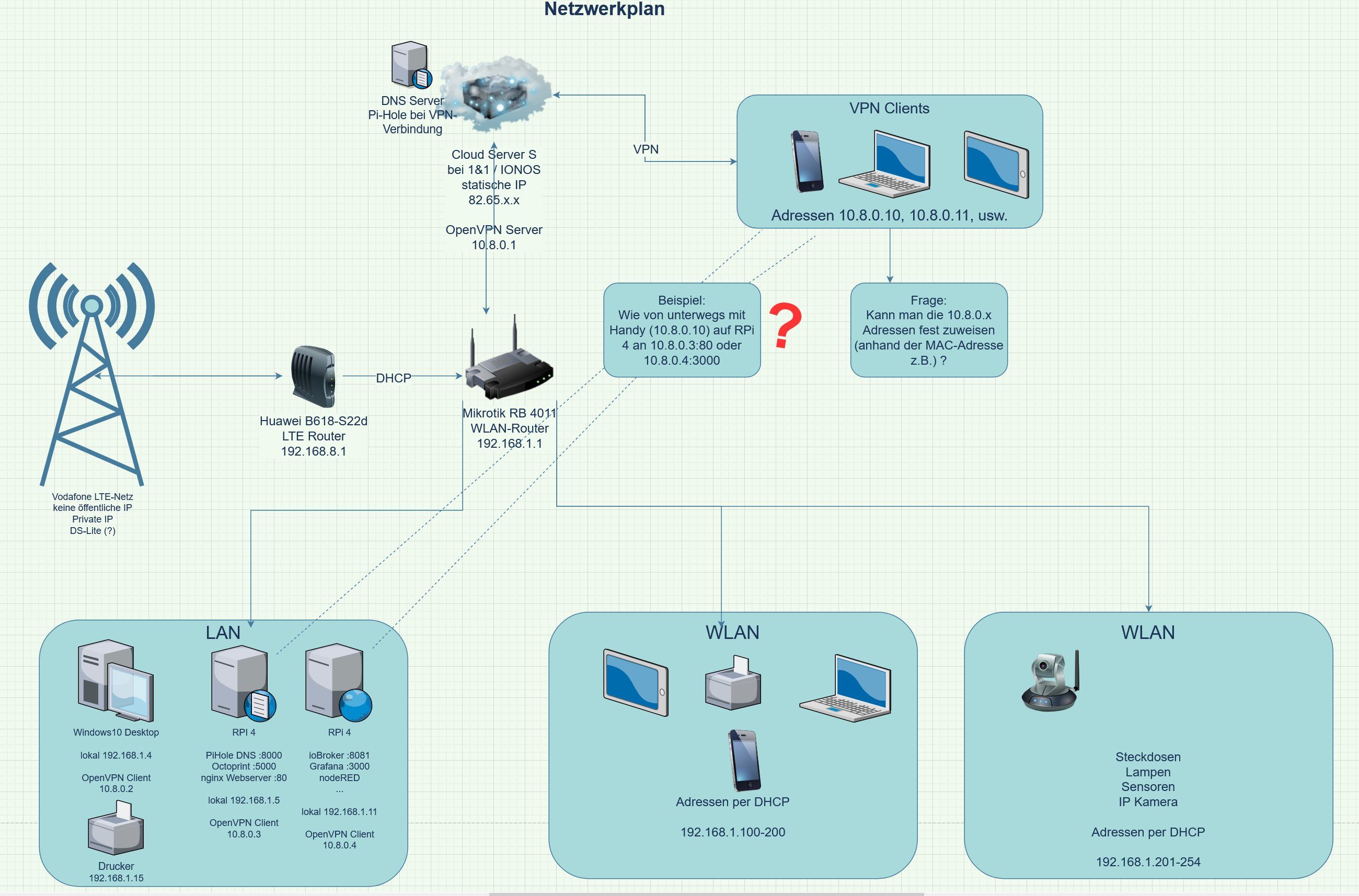

Nun denn, ein Bild sagt mehr als 1000 Worte:

Was sollte ich hier anders machen, bzw. meine Fragen stehen ja da...

ich hoffe, aqui lebt noch? Nachdem in meinem letzten Thread nicht mehr geantwortet wurde..

Und immerhin hat ER mir den Mikrotik Router empfohlen...

Nun denn, ein Bild sagt mehr als 1000 Worte:

Was sollte ich hier anders machen, bzw. meine Fragen stehen ja da...

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 645153

Url: https://administrator.de/forum/ovpn-client2client-wie-645153.html

Ausgedruckt am: 02.08.2025 um 20:08 Uhr

42 Kommentare

Neuester Kommentar

Hallo

Auch wenn ich neu bin hier in der Group ;)

Wo ist jetzt der Open VPN Server im Mikrotik Router ? oder Extern ?

Ansonsten ist das nur eine Forward Regel in der Firewall

Auch wenn ich neu bin hier in der Group ;)

Wo ist jetzt der Open VPN Server im Mikrotik Router ? oder Extern ?

Ansonsten ist das nur eine Forward Regel in der Firewall

Das sieht nach Dude gezeichnet aus !

Aber wenn der 192.168.8.1 zu 192.168.1.1 funktionieren soll muss man wirklich den Export Code sehen

Aber wenn der 192.168.8.1 zu 192.168.1.1 funktionieren soll muss man wirklich den Export Code sehen

Hallo,

ja, bei OpenVPN kannst Du die client-to-client Option setzen und Du kannst z.B. statische IP-Adressen an die Hostnamen oder die Zertifikate binden, welche die jeweiligen Clients nutzen.

legacy.thomas-leister.de/openvpn-statische-ips-clients-vergeben/

Gruß,

Jörg

ja, bei OpenVPN kannst Du die client-to-client Option setzen und Du kannst z.B. statische IP-Adressen an die Hostnamen oder die Zertifikate binden, welche die jeweiligen Clients nutzen.

legacy.thomas-leister.de/openvpn-statische-ips-clients-vergeben/

Gruß,

Jörg

Das ist vollkommen Falsch !

Du kannst den LTE nicht von Aussen Ansprechen ! Aber andersrum ?

Und Mikrotik kann das ! Ich habe das selber so schon mit Backup Leitung intsalliert !

Du kannst den LTE nicht von Aussen Ansprechen ! Aber andersrum ?

Und Mikrotik kann das ! Ich habe das selber so schon mit Backup Leitung intsalliert !

Du musst Routen , auch andere Dinge beachten !

Ich sehe das Problem im dem 4011 der nicht korrekt konfiguriert ist !

Ich sehe das Problem im dem 4011 der nicht korrekt konfiguriert ist !

allerdings nur TCP, nicht UDP über 1194, wurde mir hier allerdings verschwiegen...

Nöö, nie ! Clientverbindung OpenVPN Mikrotik

alles andere im Grundlagen Tutorial und weiterführenden Links:

Merkzettel: VPN Installation mit OpenVPN

Hallo,

und was genau hindert dich daran, ein Systemhaus in deiner Umgebung zu fragen?

Schwarzarbeit ist eine Straftat, Freundchen! Da ist nicht viel Spielraum für „Na und“

Gruß,

Jörg

und was genau hindert dich daran, ein Systemhaus in deiner Umgebung zu fragen?

Schwarzarbeit ist eine Straftat, Freundchen! Da ist nicht viel Spielraum für „Na und“

Gruß,

Jörg

Hallo

Da du scheinbar keine Ahnung hast wie man die 4011 konfigurieren muss, damit eine statische Route zum externen VPN Server aufgebaut wird ist die Diskussion hier sinnlos.

Je nach dem wie die Last ist, müsstest du erst einmal sicherstellen, dass die VPN Verbindung ausschließlich über den 010.008.000.001 läuft !

Das kann man innerhalb der 4011 entweder über Paketmarkierung und einer entsprechenden Regel machen, oder man beschäftigt sich mit statischen Routing.

Denn egal wie oder wo, die Datenpakete müssen über das selbe Interface laufen, damit das VPN funktioniert.

Wenn 192.168.008.001 nur eine Failsave Funktion ist, musst du das dem 4011 schon begreiflich machen !

Da du scheinbar keine Ahnung hast wie man die 4011 konfigurieren muss, damit eine statische Route zum externen VPN Server aufgebaut wird ist die Diskussion hier sinnlos.

Je nach dem wie die Last ist, müsstest du erst einmal sicherstellen, dass die VPN Verbindung ausschließlich über den 010.008.000.001 läuft !

Das kann man innerhalb der 4011 entweder über Paketmarkierung und einer entsprechenden Regel machen, oder man beschäftigt sich mit statischen Routing.

Denn egal wie oder wo, die Datenpakete müssen über das selbe Interface laufen, damit das VPN funktioniert.

Wenn 192.168.008.001 nur eine Failsave Funktion ist, musst du das dem 4011 schon begreiflich machen !

Mikrotik bitte, soviel Zeit muss sein ! 😉

Warum tippst du denn das einfache Tutorial nicht ab was dir oben gepostet wurde ?? Das zeigt eine laufenden Konfig und wäre doch das einfachste. Ist in 5 Minuten erledigt und du hast dein FritzBox Erfolgsergebnis.

Zudem gibt es im Web unendlich viele weitere HowTos:

blog.effenberger.org/2019/04/21/openvpn-server-unter-mikrotik-ro ...

klehr.de/michael/openvpn-server-unter-mikrotik-routeros/

medo64.com/2016/12/simple-openvpn-server-on-mikrotik/

Sogar die bekannten "Pascom Brüder" haben mehrere Videos dazu:

youtube.com/watch?v=ZZBvOyjCZ6U

Das sollte doch eigentlich reichen um einfache FritzBox Consumer Box Feelings auszulösen ?!

Für konkrete Hilfe solltest du wenn dann schon etwas spezifischer werden ! WO sollen wir denn wissen wo es in der Konfig bei dir spezifisch hapert wenn du das hier noch nicht einmal geschildert hast. Auch die Frage WIE der Mikrotik in welchem Umfeld betrieben werden soll und wie der Stand der Dinge da ist wäre schon wichtig zu wissen für eine zielführende Hilfe.

Vielleicht hilft dir das grundlegende Mikrotik Tutorial im Forum dazu etwas:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Ansonsten bitte etwas mehr und detailiertere Infos !

Warum tippst du denn das einfache Tutorial nicht ab was dir oben gepostet wurde ?? Das zeigt eine laufenden Konfig und wäre doch das einfachste. Ist in 5 Minuten erledigt und du hast dein FritzBox Erfolgsergebnis.

Zudem gibt es im Web unendlich viele weitere HowTos:

blog.effenberger.org/2019/04/21/openvpn-server-unter-mikrotik-ro ...

klehr.de/michael/openvpn-server-unter-mikrotik-routeros/

medo64.com/2016/12/simple-openvpn-server-on-mikrotik/

Sogar die bekannten "Pascom Brüder" haben mehrere Videos dazu:

youtube.com/watch?v=ZZBvOyjCZ6U

Das sollte doch eigentlich reichen um einfache FritzBox Consumer Box Feelings auszulösen ?!

Für konkrete Hilfe solltest du wenn dann schon etwas spezifischer werden ! WO sollen wir denn wissen wo es in der Konfig bei dir spezifisch hapert wenn du das hier noch nicht einmal geschildert hast. Auch die Frage WIE der Mikrotik in welchem Umfeld betrieben werden soll und wie der Stand der Dinge da ist wäre schon wichtig zu wissen für eine zielführende Hilfe.

Vielleicht hilft dir das grundlegende Mikrotik Tutorial im Forum dazu etwas:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Ansonsten bitte etwas mehr und detailiertere Infos !

Ich weiß ja garnicht, wo ich zuerst lernen bzw. anfangen soll/kann..

Dann such dir doch Hilfe bei einem Freund und/oder Kollegen usw. der weiss was er da tut.Oder um zu lernen und dich selber schlau zu machen beschaffe dir einen kleinen Raspberry Pi und einen preiswerten Mikrotik Router nur um solche Setups zu testen und was dazu zu lernen. Mit 20 Euronen bis du mit einem hAP lite dabei:

varia-store.com/de/produkt/97209-mikrotik-routerboard-rb941-2nd- ...

So kannst du ganz in Ruhe in einem Labor Setup die ganzen dir hier genannten Szeanrios durchspielen und auch für dich troubleshooten. Mehr Lernerfahrung und dazu so preiswert kann man nicht sammeln damit. Es liegt ja auf der Hand wenn weltweit ein solch banales Setup millionenfach rennt und ausgerechnet bei dir nicht. Das es da an Hardware und Hosting Provider liegen soll wird dann wohl eher nicht der Fall sein. Klingt hart ist aber so...

Mehr als dir hier komplett fertige Konfigurationen die aus der Praxis sind und wirklich live problemlos laufen zu präsentieren, können wir doch auch nicht machen. Da sind dann die Grenzen eines Forums auch erreicht.

Deshalb bist du mit den 2 Optionen oben doch am besten beraten.

Mit einem Labor Setup könnten wir hier bei Bedarf auch auf Details eingehen und du hast nicht den Druck immer am Live System "basteln" zu müssen.

Es bleibt bei den 2 wasserdichten und fehlerlos laufenden Konfig Setups:

OpenVPN LAN zu LAN Kopplung mit Linux:

OpenVPN - Erreiche Netzwerk hinter Client nicht

(Entspricht ja genau deinem Aufbau und musst du nur noch abtippen)

Das gleiche mit Mikrotik und Linux:

Clientverbindung OpenVPN Mikrotik

Allgemeine Grundlagen zu OpenVPN Setups:

Merkzettel: VPN Installation mit OpenVPN

Auch anhand der bunten Bilder die diese Designs ja zusätzlich noch explizit erklären sollte doch auch einem Laien wie dir das transparent sein was du für dein Setup zu tun hast

Im Moment läuft es so, wie ich es wollte

Aber dann ist doch alles gut ?! Wo ist denn dann nun noch dein wirkliches Problem ?Ansonsten wenn es das denn nun jetzt war bitte dann auch

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !

Hallo,

hat sich hier kein Schwarzarbeiter gefunden?

Dann muss man halt - wie bei der vorherigen Auswahl des DS-Lite-Anbieters - den Weg des geringsten Widerstandes, aka „Pfad der Verlierer“ folgen *scnr*

Was soll ich sagen? Das wäre eine einmalige Gelegenheit gewesen, etwas dazuzulernen.

Gruß,

Jörg

hat sich hier kein Schwarzarbeiter gefunden?

Dann muss man halt - wie bei der vorherigen Auswahl des DS-Lite-Anbieters - den Weg des geringsten Widerstandes, aka „Pfad der Verlierer“ folgen *scnr*

Was soll ich sagen? Das wäre eine einmalige Gelegenheit gewesen, etwas dazuzulernen.

Gruß,

Jörg

was hättest du gewählt?

Immer die 6 Mbit über Kabel, denn jedermann weiss ja das LTE Türme bis zu 700fach überbucht werden.Da hat man dann 6 Mbit sicher über Draht als wenn abends 100 User im Turm eingebucht sind und es dann dann nur mit 2 Mbit aus dem LTE tröpfelt...

Funk ist generell immer Mist wenn man Performance will....diese simple Binsenweisheit kennt jeder.

Case closed !

Wie kann ich einen Beitrag als gelöst markieren?

Hallo,

Die statische IPv4-Adresse. Kostet im ungünstigsten Fall (Kabelanschluss) 5 Euro pro Monat, da wärste mit deinem Schwarzarbeiterlohn schon mal zwei Jahre hingekommen. Von den Kosten für die höchstwarscheinlich überflüssige VM mal ganz abgesehen.

Hättest Du mich von Anfang an gefragt - ja. Allerdings bist Du, wenn ich mir deine Beiträge durchlese, nicht gerade der Typ, der sich etwas sagen lässt. Mit ausreichendem Vorsatz kann man natürlich immer etwas falsch machen

Gruß,

Jörg

Zitat von @KrisAusEU:

was hättest du gewählt? 6 MBit/256 kbit über Telekom/wasauchimmer/Telefonkabel oder 150MBit/30MBit über LTE?

was hättest du gewählt? 6 MBit/256 kbit über Telekom/wasauchimmer/Telefonkabel oder 150MBit/30MBit über LTE?

Die statische IPv4-Adresse. Kostet im ungünstigsten Fall (Kabelanschluss) 5 Euro pro Monat, da wärste mit deinem Schwarzarbeiterlohn schon mal zwei Jahre hingekommen. Von den Kosten für die höchstwarscheinlich überflüssige VM mal ganz abgesehen.

ja, und bestimmt von deinen Beiträgen am meisten *scnr*

Hättest Du mich von Anfang an gefragt - ja. Allerdings bist Du, wenn ich mir deine Beiträge durchlese, nicht gerade der Typ, der sich etwas sagen lässt. Mit ausreichendem Vorsatz kann man natürlich immer etwas falsch machen

Gruß,

Jörg

Hallo,

meine X-Box macht so etwas z.B. über Teredo und uPnP.

Ansonsten hängst Du dich halt via ARP Spoofing dazwischen und guckst nach...?!?

Gruß,

Jörg

meine X-Box macht so etwas z.B. über Teredo und uPnP.

Ansonsten hängst Du dich halt via ARP Spoofing dazwischen und guckst nach...?!?

Gruß,

Jörg

warum ich trotz DS-Lite, meine billigen China-Steckdosen überall beobachten und bedienen kann

Na ja das weiss ja mitlerweile jeder Dummie warum das so ist. Das ist das klassische "Teamviewer" Schnüffelprinzip. Die Chinesen betreiben einen "Vermittlungshost" in der "Cloud" an den deine Steckdose in regelmässigen Intervallen ein Keepalive Paket mit einer einzigartigen Ident Nummer schickt die dich und deine Steckdose eindeutig identifizieren. Durch diese ständigen Keepalives kennt der Server also ständig deine öffentliche IP Adresse oder das ein vom DS-Lite Translation Gateway ist oder eine direkt am Router ist dabei Wumpe denn durch die ständigen Keepalives hält die Steckdose immer eine Session offen im NAT Gateway.Deine China App fragt dann, wenn sie online ist, immer erst den "Vermittlungshost" nach den IPs und so erreicht sie dann immer die Steckdose egal wo du auf der Welt bist.

Was sie mit dem Rest deiner Steckdosendaten machen willst du besser nicht wissen.

Dieses "Cloud" Prinzip wird mittlerweile auch bei fast allen anderen Geräten wie Kameras usw. angewand damit auch der dümmste aller DAUs per Klicki Bunti sich sowas einrichten kann. Nebenbei bezahlen solche armen Schafe immer mit ihren persönlichen Daten. Ein Schelm wer Böses dabei denkt, denn das wusste schon Dr.Faust.

Intelligente Hausautomations Benutzer flashen sich genau deshalb immer gleich als erstes eine Tasmota Firmware auf die Steckdose. Den Grund dafür kannst du dir jetzt sicher selber denken...?!

Hallo,

Nein, das ist nicht korrekt.

Ist ist zwar tatsächlich möglich (und auch sehr warscheinlich), dass sich die Steckdose auf diese Art und Weise beim Hersteller meldet. Eine bidirektionale Kommunikation in Echtzeit ist so jedoch nicht möglich. Dafür müsste der Hersteller Daten an die Steckdose schicken und das geht nur dann, wenn diese entsprechend getunnelt werden.

Ich vermute, dass der Tunnel einfach übersehen wurde. Wir sprechen hier mit jemanden, der nicht einmal in der Lage ist, eine Client-to-Client-VPN Verbindung zu etablieren. Ich finde das eher unwarscheinlich, dass hier tatsächlich eine fundierte Netzwerkanalyse stattgefunden hat.

Beim TeamViewer ist es übrigens ähnlich: Der Verbindungsaufbau erfolgt zwar unter Umständen(!) über einen zentralen Server, die Geräte "an sich" kommunizieren jedoch direkt miteinander. Die Aussage, dass der Hersteller "mithören kann" wäre somit erst einmal zu beweisen. Was mangels Transparenz (Quellcode von Clients und Serverdiensten) zugegebenermaßen eher schwierig ist. Mit anderen Worten: Es ist ein Risiko - aber wenn ich mal sehe, was sich gerade Apple und Microsoft erlauben, ist die Benutzung des TV eher eine weitere große Trottelei, auf die es dann "im Grunde" auch nicht mehr ankommt.

Gruß,

Jörg

Zitat von @aqui:

Das ist das klassische "Teamviewer" Schnüffelprinzip. Die Chinesen betreiben einen "Vermittlungshost" in der "Cloud" an den deine Steckdose in regelmässigen Intervallen ein Keepalive Paket mit einer einzigartigen Ident Nummer schickt die dich und deine Steckdose eindeutig identifizieren.

Das ist das klassische "Teamviewer" Schnüffelprinzip. Die Chinesen betreiben einen "Vermittlungshost" in der "Cloud" an den deine Steckdose in regelmässigen Intervallen ein Keepalive Paket mit einer einzigartigen Ident Nummer schickt die dich und deine Steckdose eindeutig identifizieren.

Nein, das ist nicht korrekt.

Ist ist zwar tatsächlich möglich (und auch sehr warscheinlich), dass sich die Steckdose auf diese Art und Weise beim Hersteller meldet. Eine bidirektionale Kommunikation in Echtzeit ist so jedoch nicht möglich. Dafür müsste der Hersteller Daten an die Steckdose schicken und das geht nur dann, wenn diese entsprechend getunnelt werden.

Ich vermute, dass der Tunnel einfach übersehen wurde. Wir sprechen hier mit jemanden, der nicht einmal in der Lage ist, eine Client-to-Client-VPN Verbindung zu etablieren. Ich finde das eher unwarscheinlich, dass hier tatsächlich eine fundierte Netzwerkanalyse stattgefunden hat.

Beim TeamViewer ist es übrigens ähnlich: Der Verbindungsaufbau erfolgt zwar unter Umständen(!) über einen zentralen Server, die Geräte "an sich" kommunizieren jedoch direkt miteinander. Die Aussage, dass der Hersteller "mithören kann" wäre somit erst einmal zu beweisen. Was mangels Transparenz (Quellcode von Clients und Serverdiensten) zugegebenermaßen eher schwierig ist. Mit anderen Worten: Es ist ein Risiko - aber wenn ich mal sehe, was sich gerade Apple und Microsoft erlauben, ist die Benutzung des TV eher eine weitere große Trottelei, auf die es dann "im Grunde" auch nicht mehr ankommt.

Gruß,

Jörg

Hallo,

Laut Google vielleicht.

Der Grundlagenwissenbehaftete weiß natürlich, dass der verwendete Port nichts über das Protokoll aussagt

Gruß,

Jörg

Zitat von @KrisAusEU:

Die Tapo C200 Kamera hat 3 offene Ports: 443, 554 und 2020 - 443 ist ja SSL, 554 der RTSP-Stream und 2020 laut Google IRC oder SchnüffelSchnüffel..

Die Tapo C200 Kamera hat 3 offene Ports: 443, 554 und 2020 - 443 ist ja SSL, 554 der RTSP-Stream und 2020 laut Google IRC oder SchnüffelSchnüffel..

Laut Google vielleicht.

Der Grundlagenwissenbehaftete weiß natürlich, dass der verwendete Port nichts über das Protokoll aussagt

Gruß,

Jörg

Der Export Script sagt eigentlich nicht viel aus !

Eigentlich ist das alles Müll !

Die Firewall ist ein schlechter Witz !

Aber lassen wir das !

Nur verstehe ich nicht warum alles in einer Bridge endet !

Wenn ich das mit dem Einführungsbild vergleiche ist das alles einfach nur Müll !

Egal wo jetzt die Eingänge / WAN sind, ich finde kein einzigen Hinweis darauf, dass es eine Ausfall-Route gibt !

Das ist alles statisch, und die Funktion des Backup Interfaces ist nicht wirklich vorhanden ! Ausser das man nicht sieht, wie dieser LTE Router dort eine Art Backup- oder Notfall Interface bildet ! Normal müsste man im Definitionspunkt "Menü" Routing einen Eintrag finden ! Hier gibt es weder Loadbalancing, noch etwas anderes, was auf ein dynamisches Routing hinweist .

Eigentlich ist das alles Müll !

Die Firewall ist ein schlechter Witz !

Aber lassen wir das !

Nur verstehe ich nicht warum alles in einer Bridge endet !

Wenn ich das mit dem Einführungsbild vergleiche ist das alles einfach nur Müll !

Egal wo jetzt die Eingänge / WAN sind, ich finde kein einzigen Hinweis darauf, dass es eine Ausfall-Route gibt !

Das ist alles statisch, und die Funktion des Backup Interfaces ist nicht wirklich vorhanden ! Ausser das man nicht sieht, wie dieser LTE Router dort eine Art Backup- oder Notfall Interface bildet ! Normal müsste man im Definitionspunkt "Menü" Routing einen Eintrag finden ! Hier gibt es weder Loadbalancing, noch etwas anderes, was auf ein dynamisches Routing hinweist .

Hallo,

schon doof, wenn man merkt, dass man eher persönlich als intellektuell versagt hat

Wir sind aber auch echt fies

Gruß,

Jörg

schon doof, wenn man merkt, dass man eher persönlich als intellektuell versagt hat

Wir sind aber auch echt fies

Gruß,

Jörg

Hallo

Ich würde dir gerne mehr helfen wollen, aber anhand deines Eingangsbildes und des Export-Scriptes ist es mir wie wohl auch keinem anderem möglich klar zu sagen oder zu definieren was nun an welchem EtherX Interface hängt.

Nur mal das du einen / nur einen Pool definiert hast der von xxx.xxx.xxx.150 bis xxx.xxx.xxx.254 geht. Nur sagt deine Netzwerkskitze aus das im Teil WLAN Adressen von xxx.xxx.xxx.100 bis xxx.xxx.xxx.200 vergeben werden sollen !

Damit musst du das Bridging auflösen. Du musst mehrere Pool mit den Adressbereichen definieren, und dann ohne die Funktion DCHP Setup zu benutzen jeweils einzelne DHCP Server anlegen, die an ein Interface gebunden sind, und nur auf den Pool entsprechenden Zugriff haben, der dafür zugewiesen wurde.

Jetzt kommt noch hinzu, was der Skizze nicht zu entnehmen ist, soll auch intern zwischen den Adressbereichen eine Datenaustausch möglich sein ?

Hilfreich wäre jetzt hier noch eine Ergänzung deiner Skizze, damit man weis, oder sieht welche der internen LAN Kreise an welchem Ether Port hängen. Der MT Router kann auch, wenn die Portfreigaben gesetzt sind, von beiden Eingangsports sowohl von deiner OPEN VPN Server wie auch über das Reserve Interface dieser LTE Router übernehmen.

Dazu nur diese Anmerkung, wie sollte im Ausfall-Falle, und wenn die Verbindung zum Internet nur über den LTE Router erfolgt, der OpenVPN Server erreicht werden können ? Das geht einfach mal nicht !

Wenn du das wirklich so planst, müsstest du wenn es wirklich mal funktionieren soll, den LTE Router mit einem eigenen VLAN mit dem OpenVPN Server verbinden, denn sonst kommst du nicht über die Hürde, dass der WAN des MT 4011 hinter einem NAT steckt. Nur so wäre es dann möglich, dass du den OpenVPN Server auch über das LTE Interface erreichst, und der den Tunnel dann auch zu den internen Endgeräten aufbauen kann.

Wir würden dir zwar gerne weiter helfen, aber ohne die notwendigen Informationen kannst du hier herumkotzen, dass dir keiner helfen will. Es wird zu keiner Lösung kommen.

Lass den OpenVPN Server einfach mal weg. Lege diese Funktion in den MT 4011, und richte diese beiden Eingangsinterface als Loadbalacened ein, oder in der Konfiguration als Backup-Kanal.

Und dann bring Ordnung in deine LAN Schnittstellen, die mit dem internen Geräten arbeiten. Auch oder notfalls über VLANs.

Mit der Level 5 Lizenz, und der CPU Power in dem 4011 hast du keine Limits bezüglich irgendwelcher VPN Verbindungen. Damit ist eigentlich der externe oder standalone betriebene OpenVPN Server eher nutzlos !

Das noch als Freundschaftsangabot einer Hilfe !

Ich würde dir gerne mehr helfen wollen, aber anhand deines Eingangsbildes und des Export-Scriptes ist es mir wie wohl auch keinem anderem möglich klar zu sagen oder zu definieren was nun an welchem EtherX Interface hängt.

Nur mal das du einen / nur einen Pool definiert hast der von xxx.xxx.xxx.150 bis xxx.xxx.xxx.254 geht. Nur sagt deine Netzwerkskitze aus das im Teil WLAN Adressen von xxx.xxx.xxx.100 bis xxx.xxx.xxx.200 vergeben werden sollen !

Damit musst du das Bridging auflösen. Du musst mehrere Pool mit den Adressbereichen definieren, und dann ohne die Funktion DCHP Setup zu benutzen jeweils einzelne DHCP Server anlegen, die an ein Interface gebunden sind, und nur auf den Pool entsprechenden Zugriff haben, der dafür zugewiesen wurde.

Jetzt kommt noch hinzu, was der Skizze nicht zu entnehmen ist, soll auch intern zwischen den Adressbereichen eine Datenaustausch möglich sein ?

Hilfreich wäre jetzt hier noch eine Ergänzung deiner Skizze, damit man weis, oder sieht welche der internen LAN Kreise an welchem Ether Port hängen. Der MT Router kann auch, wenn die Portfreigaben gesetzt sind, von beiden Eingangsports sowohl von deiner OPEN VPN Server wie auch über das Reserve Interface dieser LTE Router übernehmen.

Dazu nur diese Anmerkung, wie sollte im Ausfall-Falle, und wenn die Verbindung zum Internet nur über den LTE Router erfolgt, der OpenVPN Server erreicht werden können ? Das geht einfach mal nicht !

Wenn du das wirklich so planst, müsstest du wenn es wirklich mal funktionieren soll, den LTE Router mit einem eigenen VLAN mit dem OpenVPN Server verbinden, denn sonst kommst du nicht über die Hürde, dass der WAN des MT 4011 hinter einem NAT steckt. Nur so wäre es dann möglich, dass du den OpenVPN Server auch über das LTE Interface erreichst, und der den Tunnel dann auch zu den internen Endgeräten aufbauen kann.

Wir würden dir zwar gerne weiter helfen, aber ohne die notwendigen Informationen kannst du hier herumkotzen, dass dir keiner helfen will. Es wird zu keiner Lösung kommen.

Lass den OpenVPN Server einfach mal weg. Lege diese Funktion in den MT 4011, und richte diese beiden Eingangsinterface als Loadbalacened ein, oder in der Konfiguration als Backup-Kanal.

Und dann bring Ordnung in deine LAN Schnittstellen, die mit dem internen Geräten arbeiten. Auch oder notfalls über VLANs.

Mit der Level 5 Lizenz, und der CPU Power in dem 4011 hast du keine Limits bezüglich irgendwelcher VPN Verbindungen. Damit ist eigentlich der externe oder standalone betriebene OpenVPN Server eher nutzlos !

Das noch als Freundschaftsangabot einer Hilfe !

Nur was bringt es, wenn die beide "dank" Vodafones DS-Lite von außen nicht erreichbar sind?

In der Tat, da hilft dann auch die beste Hardware nix. Außer man wechselt den Provider. Das weiss aber sogar ein Anfänger vorher wenn man sich dediziert auf einen DS-Lite Anschluss einlässt ! DS-Lite und VPN ist immer ein NoGo, jedenfalls für IPv4. Es sei denn man nutzt einen externer Server bei einem Hoster als teuren Workaround wie hier beschrieben.

Hallo,

Das Problem ist hier eher die Lernstrategie. Du hast Dir ein komplexes Szenario ausgedacht und versuchst, mit aller Gewalt darauf hinzulernen dieses Szenario umzusetzen und produktiv zu nutzen.

Hätten die Steinzeitmenschen damals schon Hybridautos im Kopf gehabt als sie das Rad erfunden haben, wäre sie sicherlich auch gescheitert.

Des Weiteren fehlt mit einer öffentlich erreichbaren IPv4-Adresse ein wesentlicher Teil Infrastruktur. Es tut mir sehr leid - aber ohne dergleichen ist alles ein Kompromiss und Frickelei. Das zu erkennen wäre übrigens das Erste, was es hier zu "lernen" gibt

Gruß,

Jörg

Zitat von @KrisAusEU:

Wenn es irgendwo ein Online-Lern-Angebot gibt "Netzwerk, Routing und Co. für DAUs", immer her damit

Wenn es irgendwo ein Online-Lern-Angebot gibt "Netzwerk, Routing und Co. für DAUs", immer her damit

Das Problem ist hier eher die Lernstrategie. Du hast Dir ein komplexes Szenario ausgedacht und versuchst, mit aller Gewalt darauf hinzulernen dieses Szenario umzusetzen und produktiv zu nutzen.

Hätten die Steinzeitmenschen damals schon Hybridautos im Kopf gehabt als sie das Rad erfunden haben, wäre sie sicherlich auch gescheitert.

Des Weiteren fehlt mit einer öffentlich erreichbaren IPv4-Adresse ein wesentlicher Teil Infrastruktur. Es tut mir sehr leid - aber ohne dergleichen ist alles ein Kompromiss und Frickelei. Das zu erkennen wäre übrigens das Erste, was es hier zu "lernen" gibt

Gruß,

Jörg

Hallo

Grundsätzlich ist es so, dass irgendwo an einem Router Eingang das Internet anliegt. Das ist ein Port, der eine Adresse von außen bekommt. Also belegt dieser schon einmal Ether-Port des Routers. Dein zweiter Internetzugang kommt von dieser komischen Vodafone-Kiste und hat wieder oder eine ganz andere interne IP Adresse.

Wie willst du diese nun auf dein internes Netzwerk rüberbringen welches wieder einen ganz anderen Adressebereich nutzt ? Es geht nicht.

Also musst du irgendwie die Verbindung hinbekommen, dass Pakete die von innen kommen, über jeweils das selbe Interface nach draußen kommen. Wenn die Pakete einmal über das DSL und einmal über LTE nach draussen wandern, wird das nichts. Außer du hast eine Default Router festgelegt ! Das wäre dann statisch, damit wird aber nur Internetzugang wirklich benutzt.

Alternativ kannst du auch ein Routing Protokoll wie OSPF nutzen, und damit wenn die Gegenstelle deines Routers dieses auch beherrscht eine Backuproute einrichten. Einfach den LTE Router an einen Ether-Port hängen der über die Bridge an dem Adresspol 192.168.1.0/24 hängt bringt rein gar nichts.

Also musst du die beiden Hardware Interface die die Verbindung zum Internet betreiben aus der Bridge herausnehmen.

Und nun kommt der Punkt, dass du ein NAT anlegen musst, damit diese Netzwerkbereiche getrennt und voneinander Maskiert werden.

Grundsätzlich ist es so, dass irgendwo an einem Router Eingang das Internet anliegt. Das ist ein Port, der eine Adresse von außen bekommt. Also belegt dieser schon einmal Ether-Port des Routers. Dein zweiter Internetzugang kommt von dieser komischen Vodafone-Kiste und hat wieder oder eine ganz andere interne IP Adresse.

Wie willst du diese nun auf dein internes Netzwerk rüberbringen welches wieder einen ganz anderen Adressebereich nutzt ? Es geht nicht.

Also musst du irgendwie die Verbindung hinbekommen, dass Pakete die von innen kommen, über jeweils das selbe Interface nach draußen kommen. Wenn die Pakete einmal über das DSL und einmal über LTE nach draussen wandern, wird das nichts. Außer du hast eine Default Router festgelegt ! Das wäre dann statisch, damit wird aber nur Internetzugang wirklich benutzt.

Alternativ kannst du auch ein Routing Protokoll wie OSPF nutzen, und damit wenn die Gegenstelle deines Routers dieses auch beherrscht eine Backuproute einrichten. Einfach den LTE Router an einen Ether-Port hängen der über die Bridge an dem Adresspol 192.168.1.0/24 hängt bringt rein gar nichts.

Also musst du die beiden Hardware Interface die die Verbindung zum Internet betreiben aus der Bridge herausnehmen.

Und nun kommt der Punkt, dass du ein NAT anlegen musst, damit diese Netzwerkbereiche getrennt und voneinander Maskiert werden.