Externen OpenVPN-DHCP für lokale Endgeräte nutzen - geht das?

Hallo Zusammen,

folgendes ursprüngliches Problem: Ich habe Internet über Vodafone Gigacube und daher keine öffentliche IPv4-Adresse. Das macht es unmöglich, z.B. meine lokalen Raspberry Pi´s von außerhalb zu erreichen. Die Playstation 4 meines Sohnes mag das auch nicht (NAT Typ3).

Im Prinzip habe ich das jetzt wie folgt gelöst:

Cloudserver XS bei IONOS, darauf OpenVPN Server und PiHole als DNS-Server installiert. Auf meinem Windows-PC, 2 Raspberry Pi, Smartphone und Tablet jeweils die OVPN-Clientsoftware installiert, das klappt auch soweit.

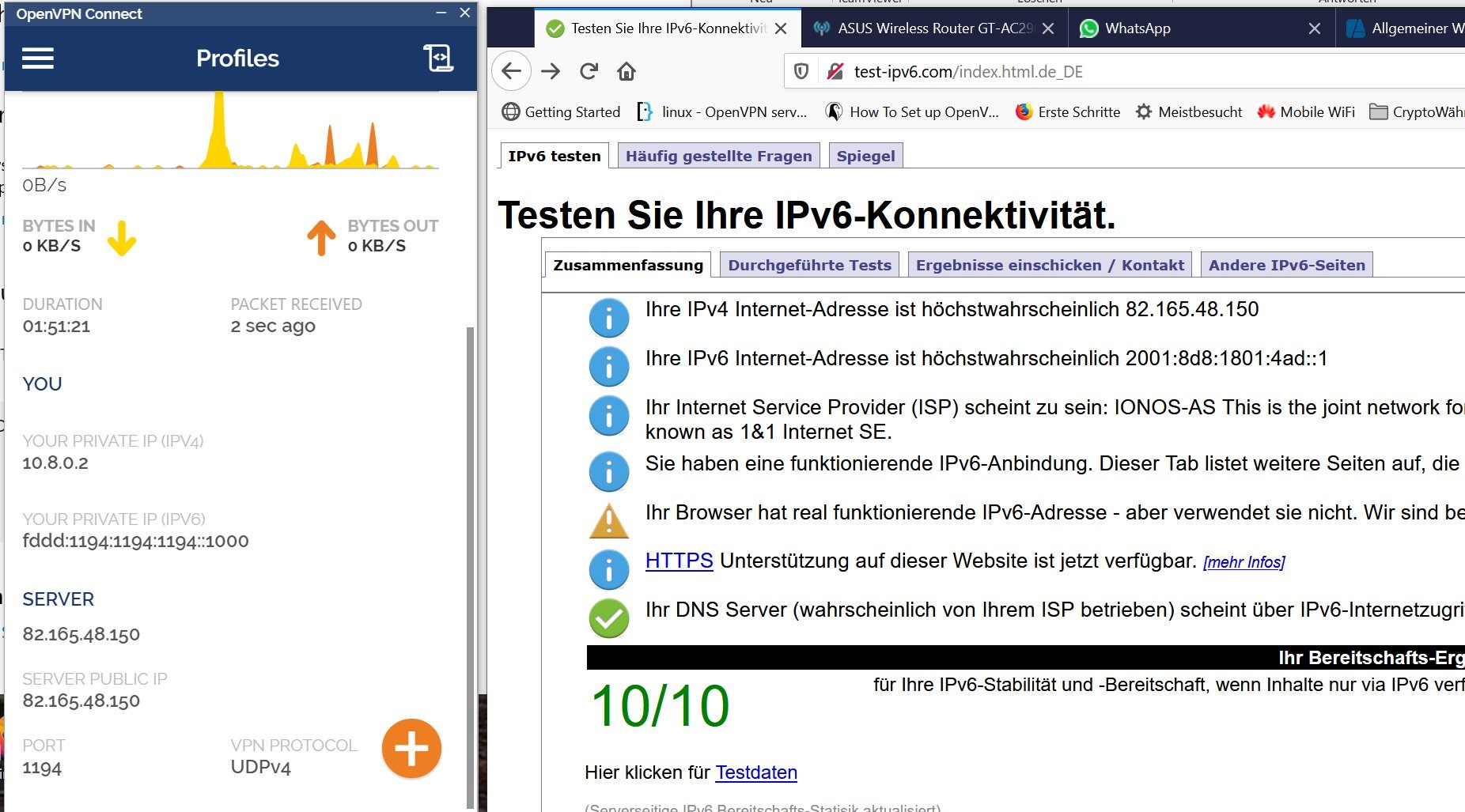

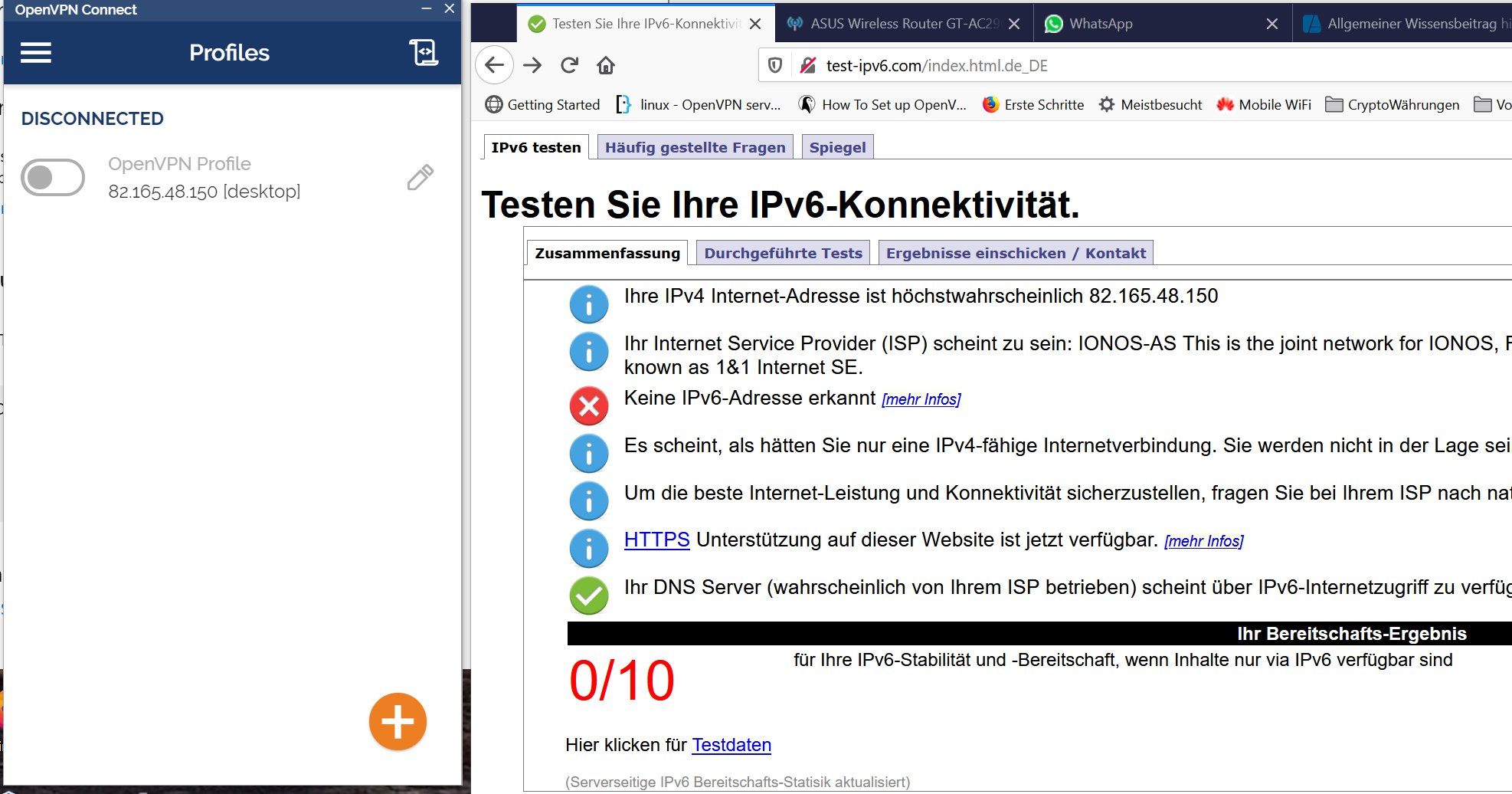

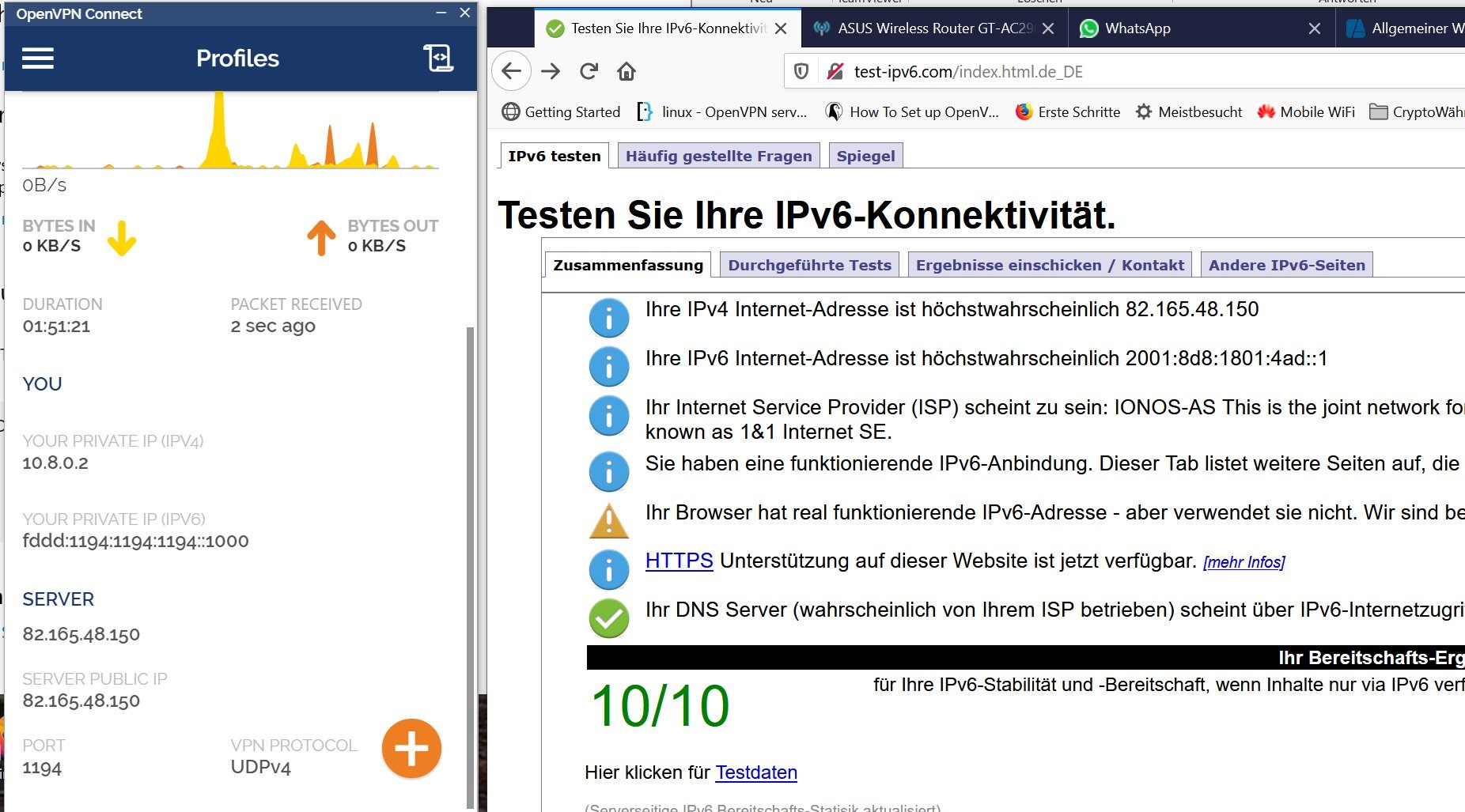

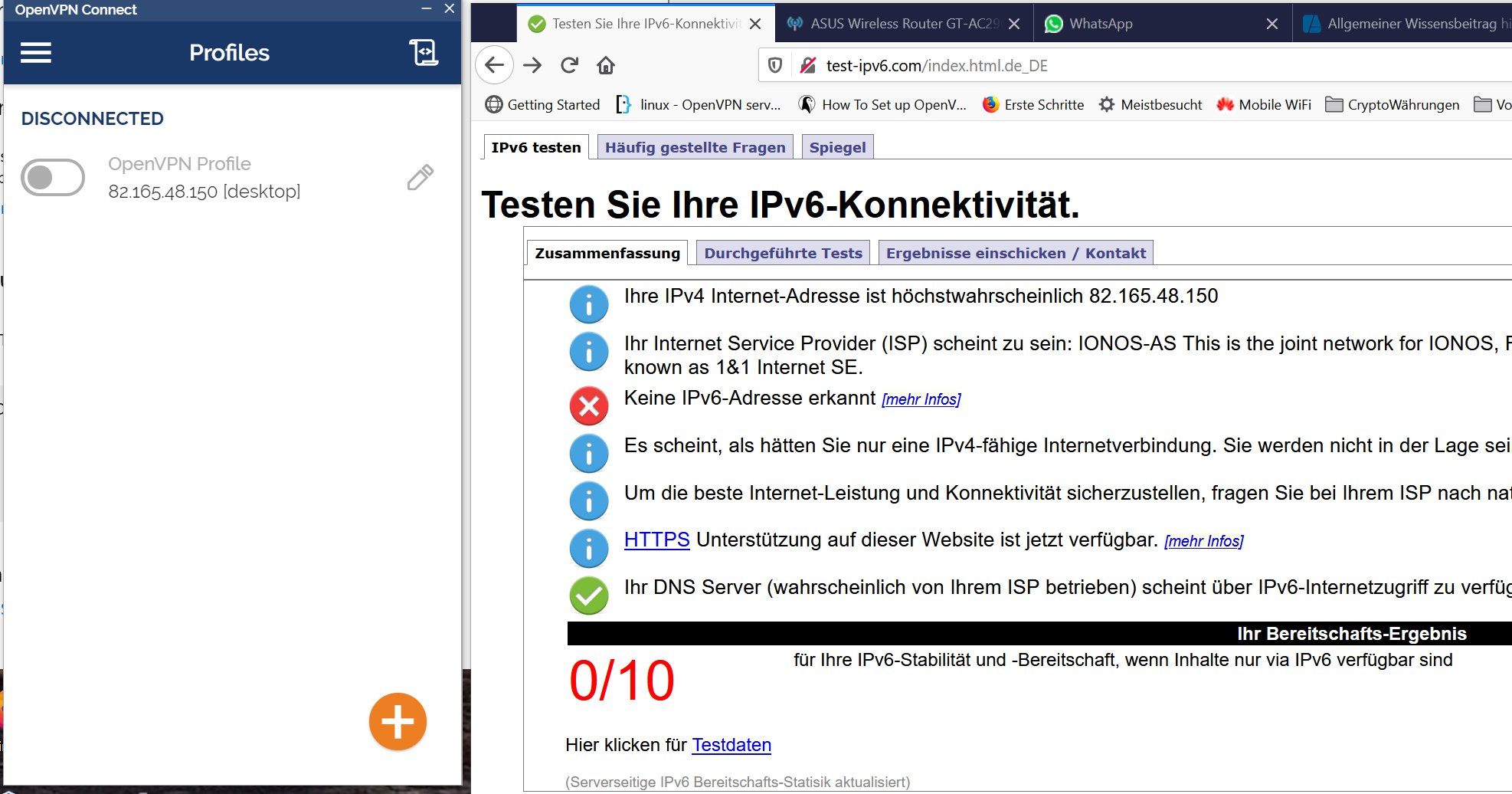

Da mein Router ASUS GT-AC2900 auch OVPN kann, und ich auf der PS4, am Fernseher usw. keine Clientsoftware installieren kann, habe ich die OVPN-Config im Router eingerichtet. Die PS4 zeigt zwar jetzt NAT Typ 2 an, aber in Windows sieht das dann so aus:

Ist ja auch logisch, da ja nur der Router eine IP vom OVPN-DHCP bekommt.

Gibt es eine Möglichkeit, dass sämtliche Geräte im LAN (192.168.1.0), also auch Drucker, automatisch ihre IP direkt vom VPN-Server (10.8.0.1) erhalten?

Falls es hilft, ich möchte mir demnächst einen Linksys AC3200 mit OpenWRT holen. Einen Cisco 1921/K9 habe ich auch noch hier, der ist mir aber für zuhause a) zu laut, b) braucht zu viel Strom und c) kann glaube ich kein OpenVPN.

Gruß, Kristian

folgendes ursprüngliches Problem: Ich habe Internet über Vodafone Gigacube und daher keine öffentliche IPv4-Adresse. Das macht es unmöglich, z.B. meine lokalen Raspberry Pi´s von außerhalb zu erreichen. Die Playstation 4 meines Sohnes mag das auch nicht (NAT Typ3).

Im Prinzip habe ich das jetzt wie folgt gelöst:

Cloudserver XS bei IONOS, darauf OpenVPN Server und PiHole als DNS-Server installiert. Auf meinem Windows-PC, 2 Raspberry Pi, Smartphone und Tablet jeweils die OVPN-Clientsoftware installiert, das klappt auch soweit.

Da mein Router ASUS GT-AC2900 auch OVPN kann, und ich auf der PS4, am Fernseher usw. keine Clientsoftware installieren kann, habe ich die OVPN-Config im Router eingerichtet. Die PS4 zeigt zwar jetzt NAT Typ 2 an, aber in Windows sieht das dann so aus:

Ist ja auch logisch, da ja nur der Router eine IP vom OVPN-DHCP bekommt.

Gibt es eine Möglichkeit, dass sämtliche Geräte im LAN (192.168.1.0), also auch Drucker, automatisch ihre IP direkt vom VPN-Server (10.8.0.1) erhalten?

Falls es hilft, ich möchte mir demnächst einen Linksys AC3200 mit OpenWRT holen. Einen Cisco 1921/K9 habe ich auch noch hier, der ist mir aber für zuhause a) zu laut, b) braucht zu viel Strom und c) kann glaube ich kein OpenVPN.

Gruß, Kristian

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 641985

Url: https://administrator.de/forum/externen-openvpn-dhcp-fuer-lokale-endgeraete-nutzen-geht-das-641985.html

Ausgedruckt am: 02.08.2025 um 11:08 Uhr

16 Kommentare

Neuester Kommentar

Das macht es unmöglich, z.B. meine lokalen Raspberry Pi´s von außerhalb zu erreichen.

Nein, das stimmt nicht ganz ! Mit einem öffentlichen vServer als "Relais Station" dazwischen klappt das auch für bemitleidenswerte DS-Lite Opfer mit Provider Billigroutern (die man schon wg. der o.a. Gründe nie verwenden sollte) problemlos. Guckst du hier:Zwei Mobilfunkrouter (TP-Link MR200) per VPN verbinden, ev. per externen VPN-Gateway (VPS-Server)

Hast du mehr oder minder ja auch schon so umgesetzt.

also auch Drucker, automatisch ihre IP direkt vom VPN-Server (10.8.0.1) erhalten?

Du missverstehst hier aus Unwissenheit sicher wie IP Routing generell funktioniert, oder ? Dein Asus Router ist ja der Router die die Verbindung zum internen OVPN Netz herstellt weil er das ja routet. Deine lokalen Clients benötigen doch logischerweise keine internen 10er IPs da sie ja vom Router dorthin geroutet werden. Was eben ein "Router" auch so macht wie sein Name schon sagt... Kollege @NordicMike hat dir oben ja schon die einfache IP Routing Logik erklärt ! Das ist eine simple Site to Site OpenVPN Konfiguration.

Alle Details dazu stehen, wie immer, hier:

Merkzettel: VPN Installation mit OpenVPN

Bzw. die Site to Site ToDos hier:

OpenVPN - Erreiche Netzwerk hinter Client nicht

Den im o.a. Beispiel gezeigten VPN Client dort im .188.0er Netz musst du dir dann wegdenken und "innerhalb" des "Routers 2" denken, das entspricht dann genau deinem einfachen LAN zu LAN Design !

Lesen und verstehen...

kann glaube ich kein OpenVPN.

Nöö, dafür macht er aber IPsec was auch jedes beliebige VPN Endgerät wie z.B. dein Linksys mit Open WRT und alle anderen VPN Router und Firewalls versteht. Sogar ne FritzBox !:Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

Cisco, Mikrotik, pfSense VPN Standort Vernetzung mit dynamischem Routing

IPsec IKEv2 Standort VPN Vernetzung mit Cisco, pfSense OPNsense und Mikrotik

usw. usw.

Ich hätte es nur gerne ohne Umweg über den Router,

Das geht natürlich auch aber dann darf der Router natürlich NICHT OpenVPN Client sein. Sowie er das ist "lernt" er ja das 10er Netz an seinem Interface und routet das dann auch. Er ist ja ein Router.... Er darf dann also in dem Falle gar nicht am OpenVPN teilnehmen sondern dann rein nur deine Clients.Dann musst du schlicht und einfach den OpenVPN Client direkt auf deinen Endgeräten installieren, dann terminierst du dort eben direkt das interne OVPN Netz. So haben diese Geräte alle ein lokales, eigenes 2tes Netzwerk Interface direkt im OpenVPN Netz und der Router ist außen vor. Genau also wie du es willst.

Kommt man doch auch ganz einfach von selber drauf...

Vor 2 Monaten wusste ich nichtmal was OpenVPN ist.

Solche Allerwelts Klassiker lernt doch Fritzchen Müller schon im Computer Kurs der Grundschule... Ist klar, nur die PS4, mein TV, mein FireTVStick und meine Drucker sind dann ja raus, da kann ich keine Clients installieren.

Jupp, das stimmt, die sind dann raus. Für die brauchst du dann doch wieder den Router oder einen kleinen Raspberry Zero im lokalen LAN !Die Frage ist aber WARUM du das so machen willst bzw. was deine Intention dabei ist.

Es ist doch eigentlich völliger Unsinn es auf jeden Clients einzeln zu implementieren. Was soll das bringen bzw. ist der Vorteil das im Vergleich zum eigenlich sinnvollen Setup auf dem Router zentral fürs ganze Netz zu machen ?? Da müsste man deine Denke ja auch erstmal verstehen...?!

hatte ich zuhause einen C64 stehen - ohne Internet und VPN.

Und ich einen ZX-81 Die nutzen doch bestimmt kein VPN?

Nee, VPN ist bei denen logischerweise aus politischen Gründen verboten, könnten ja freiheitliche Gedanken ins Land kommen...die große Firewall verhindert das wasserdicht..kennt ja jedes Kind.es wäre ja schön, wenn das automatisch per DHCP ginge

Denk bitte mal selber etwas nach ! Wie soll man den ein komplettes Interface inklusive Kryptografie per DHCP einrichten. Die Funktion eines DHCP Servers kannst du hier im Forum ja gerne mal vorstellen. Das wäre so als wenn du mit dem Rasenmäher in die Erdumlaufbahn könntest. Das ist doch technischer Quatsch und muss man in einem Administratorforum sicher nicht weiter kommentieren... einheitliche und feste öffentliche IPv4 und IPv6, weg von DS-Lite inkl. aller Einschränkungen

Bekommst du nur sinnvoll mit einem Providerwechsel auf einen der noch freie v4 IPs hat oder mit dem Wechsel auf einen Business Tarif.PS4 meines Sohnes...

Na ja das macht man eben mit der LAN zu LAN Kopplung via Router oder externen VPN Server ala Raspberry Pi im lokalen Netz.es ist einfach blöd, wenn ein Teil davon 192.168.1.x hat, und einige andere 10.8.0.x

Diese Antwort zeigt mal wieder das du leider keinen Durchblick bei IP Routing hast. Genau deshalb macht man ja eine LAN zu LAN Kopplung das der Router (oder ein zentrale kleiner OVPN Server im lokalen LAN) das Routing ins VPN erledigt. DER ist dann das zentrale Gateway (Router) in das OpenVPN Netz was ALLE Clients im 192.168.100.0 /24er Netz per Routing erreichen können. So behalten diese Clients alle ihre 192.168.100.x IP Adresse nutzen aber den Router um ins VPN mit der 10er IP zu kommen. Wie gesagt simplestes IP Routing Netzwerk Grundschule.... Genau das ist auch das Konzept was man umsetzt um eben diese Kasperei mit den zusätzlichen IP Interfaces auf den einzelnen Clients NICHT zu haben !

Kann es sein das du das OpenVPN Tutorial oben gar nicht gelesen hast ? Wenn doch hast du es vermutlich nicht verstanden und solltest es noch einmal genau lesen.

Eigentlich versteht das auch ein Routing Laie.

Einen Raspberry Pi 2B habe ich noch in der Schublade

Na dann....was bremst dich noch ?!Der einzige Nachteil ist das durch die fehlende Option einer statischen Route an der gruseligen Vodafone Gurke das Routing ins OpenVPN Netz statisch ala "route add 10.0.8.0 mask 255.255.255.0 192.168.100.<ipOVPN> -p" auf jedem Client einzeln eintragen musst.

Hier hast du dann wieder das Problem PS4 und Drucker, aber das kann man pfiffig lösen indem man deren Default Gateway eben NICHT direkt auf die Vodafone Gurke legt sondern den OpenVPN Server. Damit routet der dann von diesen Clients alles ins VPN auch ohne statische Route und alles was er nicht kennt reicht er weiter an seinen Default Router die Vodafone Gurke.

Aber wie ich es bisher verstanden habe, klappt das wohl nicht?!

Dann hast du es leider mal wieder falsch verstanden. Man muss es eben nur richtig machen wenn man solche Grusel Routerhardware hat wie du...Gewusst wie...! Mit solchen billigen Schrottroutern muss man eben etwas Kreaktivität im Netzwerk entwickeln. 😉

Also... Tutorial lesen, RasPi anschmeissen, los gehts und üben !!

Oder deinen Linksys OpenWRT Router nutzen. Beide Optionen führen sofort zum Erfolg.

Also gruselig finde ich meinen ASUS nicht

Lesen...! War auf die Vodafone Gurke bezogen. Solche "Dreingabe" Router benutzt man normalerweise niemals wenn man etwas Anspüche an sein Netzwerk hat und beschafft sich immer was eigenes ala FritzBox.Allein schon wegen der TR-069 Schnüffelfunktion sind diese Router immer ein NoGo.

Die Vodafone Gurke dient hier nur als LTE-Modem

Das ist kein reines Modem sondern auch ein vollständiger Router ! Wenn, dann solltest du die Begriffe "Modem" und "Router" hier nicht leichtfertig durcheinanderwürfeln in einem Admin Forum. Technisch gesehen ist das ein Unterschied.ASUS sich alle paar Tage aufhängt und dann kurz vom Strom muss.

Also doch nicht so toll... Darf ich noch ne Frage stellen,

Aber immer doch !! Wozu ist ein Forum da...? Liegt es daran, dass ich den kleinsten vServer genommen habe

Vermutlich nicht. Meist sind es die billigen Consumer Router und deren Crypto Hardware. Die haben meist sehr schwachbrüstige SoCs onboard (Darf ja nix kosten im Blödmarkt oder bei Amazon...) mit meist keiner oder schwacher Crypto HW. Sowie dann was verschlüsselt wird knicken die ein. Ganz besonders ohne Krypto HW wenn sie die Verschlüsselung auch noch in Software machen müssen. Achte also darauf wenn du einen neuen Router für OpenWRT beschaffst das der auch entsprechend potente Hardware hat oder nimm gleiche eine Firewall wie z.B. die pfSense auf einem APU2 oder APU4Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Alternativ einen Mikrotik RB4011.

Die können alle VPN Protokolle die es gibt am Markt.

Zitat von @KrisAusEU:

Meinst Du mit dem hier

omg.de/mikrotik/routerboard/router/mikrotik-routerboard-rb4011ig ...

Wenn den mit Wifi dann würde ich den hier bestellenMeinst Du mit dem hier

omg.de/mikrotik/routerboard/router/mikrotik-routerboard-rb4011ig ...

innet24.de/18787/mikrotik-routerboard-rb4011igs-5hacq2hnd-in-10x ...

Ist erstens nochmal 25€ günstiger, Versand ist super schnell, und Händlersupport auch grandios. Erst letztens dort ein paar Mikrotik bestellt.

Paar Infos aus der Praxis:

Der RB4011 mit WLAN läuft im Idle mit 12Watt, der ohne integriertes WLAN mit 7Watt im Idle.

Beide Modelle wuppen hier ein 100MBit's IPSec IKEv2 VPN mit AES-256 crypto bei einer CPU Auslastung auf 2 Kernen bei 1% ! VPN machen die quasi "so nebenbei" dank Crypto Hardwareunterstützung ...

Ich würde also definitiv zum Mikrotik greifen

Gruß jokari

obwohl es ja nicht wirklich viel Unterstützung/Hilfe zu deren Geräten im Netz/bei Youtube gibt. Aber naja,

Die Geräte sind ja primär auch für Clientel gedacht die wissen was sie tun, und die mit Netzen per Du sind Also das sind die Interfaces wlan2 (2.4GHz) und wlan1 (5GHz), bei wlan2 alles ok, aber bei wlan1 kriege ich zwar eine IP per DHCP fürs Smartphone, kann auch darüber auf den Mikrotik zugreifen, aber kein Internet.. -wo muss ich suchen, gucken, konfigurieren?

Auf welches Interface hast du den DHCP Server gestellt? Wenn du beide WIFIs im selben Subnet haben willst erstellst du eine Bridge, fügst dort die WLAN Ports als Ports zur Bridge hinzu, stellst den DHCP-Server auf das Bridge-Interface. So lange dann die gesetzten DHCP-Server-Infos wie GW, DNS und Pool stimmen läuft das. Auch denken an die Default-Route bei einer Router-Kaskade (ip route ...)Ist der Mikrotik in der Default Config (also NATed) der auf ether1 oder hast du transparentes Routing eingestellt (Router Kaskade mit Routen auf vorgelagertem Router )? Einfach hier mal die aktuelle Config via cli Befehl

export hide-sensitive posten.

Die LAN IP Adresse ist auf dem falschen Interface gesetzt, setze die LAN IP des Routers (192.168.1.1) auf das Bridge Interface nicht auf einen der Memberports der Bridge.