PC in DMZ erhält keine IP per DHCP (pfSense)

Guten Abend,

ich möchte mir eine DMZ einrichten und komme nicht weiter, bzw kann mir das aktuelle Problem nicht erklären.

In die DMZ sollen PCs von Bekannten/Freunden für Updates etc ohne diese jedes mal im eigenen LAN zu haben.

Hardware: APU 1D4 Board mit aktueller pfSense-Version (2.3 vom 11.04.2016)

Die pfSense hängt hinter einem Kabelmodem (WAN als DHCP konfiguriert) und es sind keine weiteren Router vorhanden.

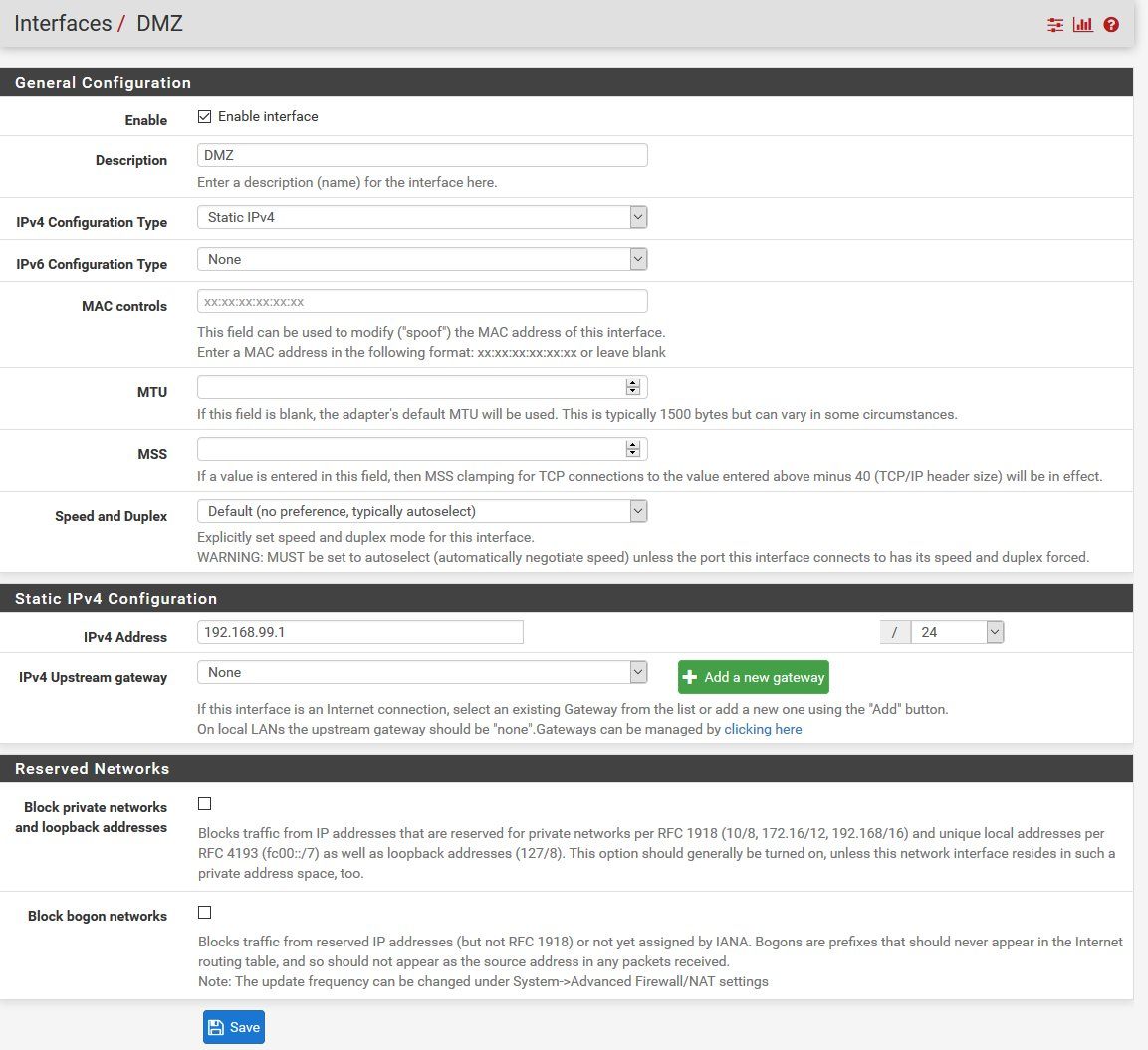

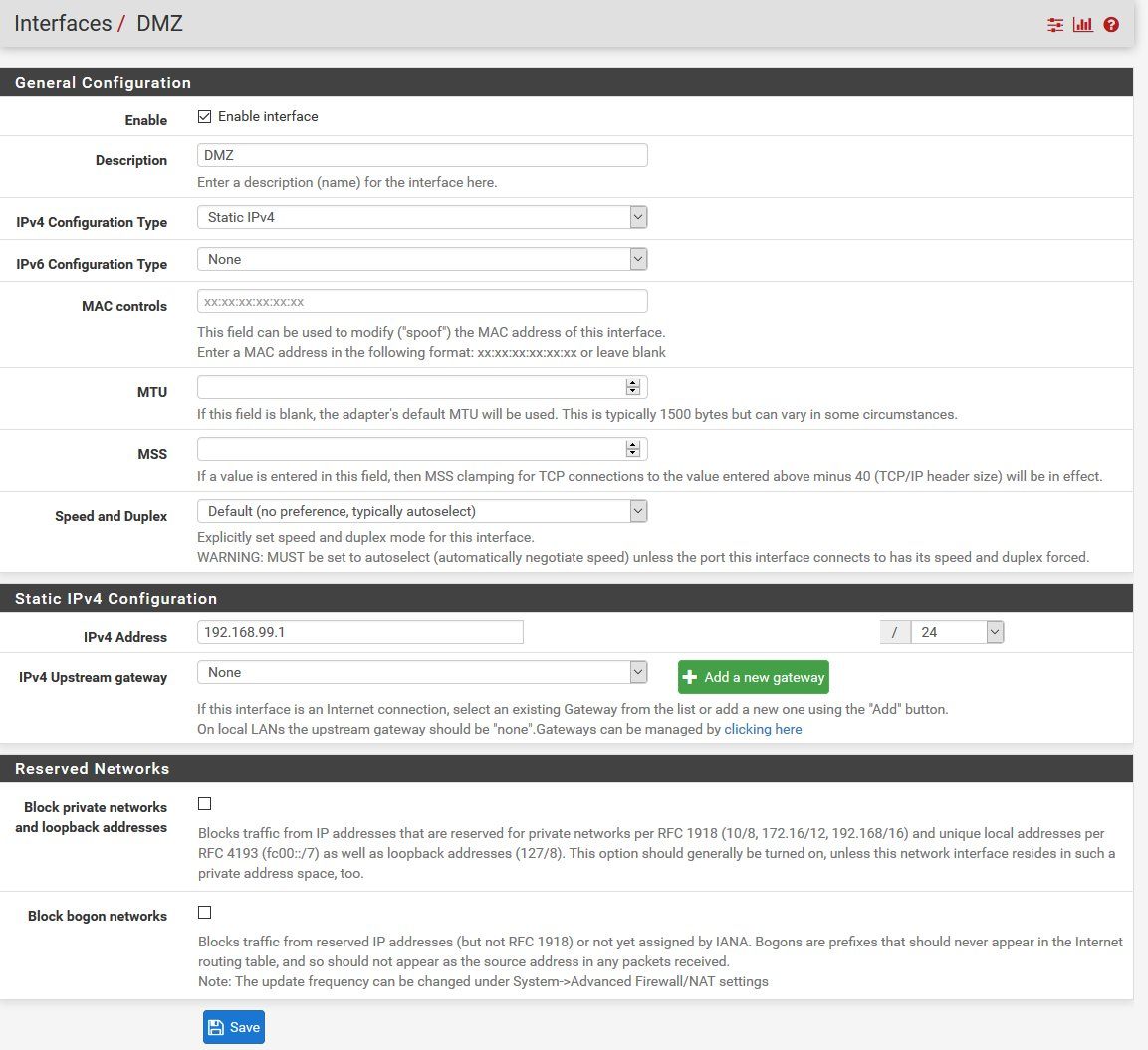

Mein privates LAN läuft in 192.168.0.0/24, DMZ soll in 192.168.99.0/24 sein.

Problem: Laptop an DMZ-Port erhält keine IP per DHCP, mit manueller Vergabe funktioniert es wie gewünscht

Was ich bisher gemacht habe:

- Interface DMZ (OPT1) angelegt und aktiviert

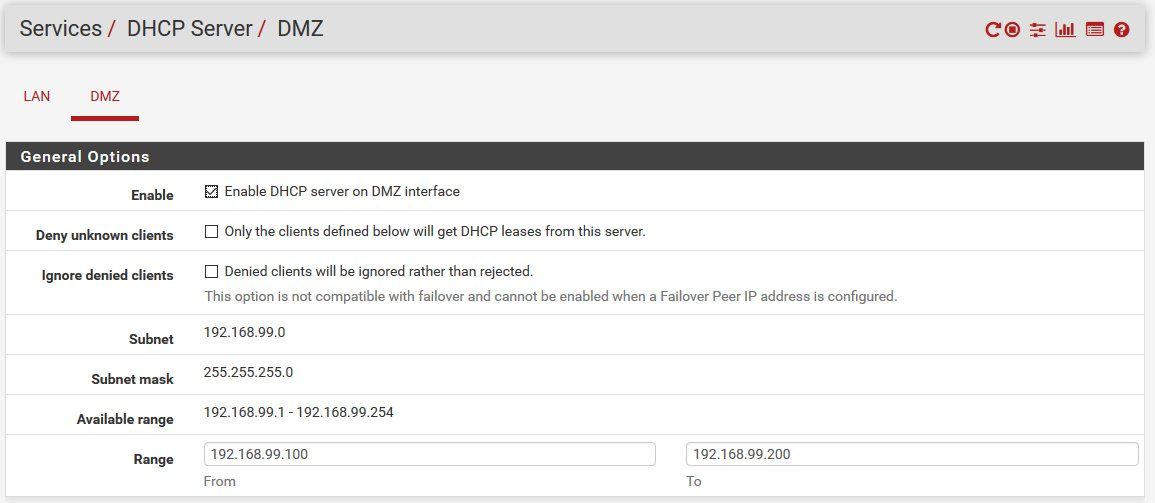

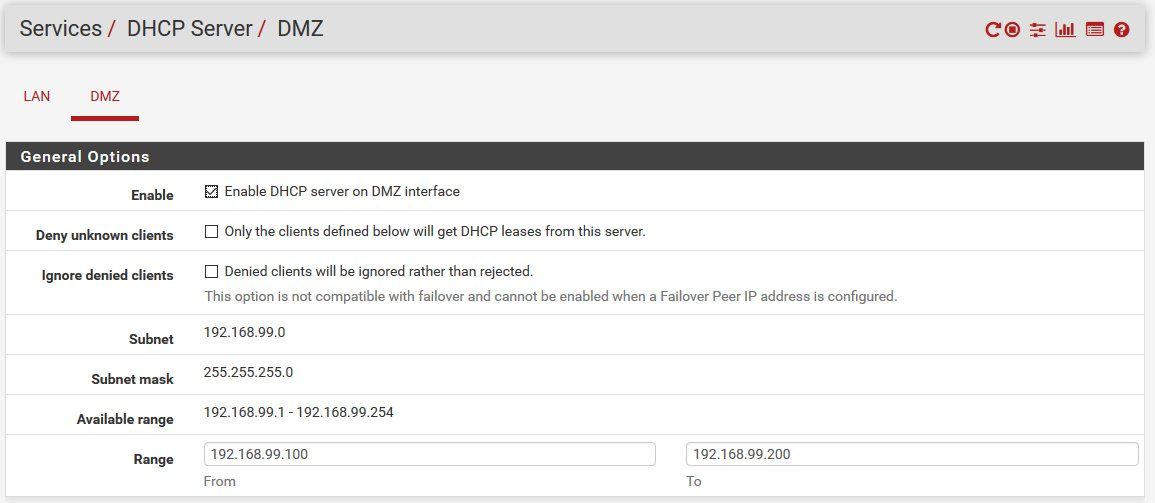

- DHCP für DMZ aktiviert

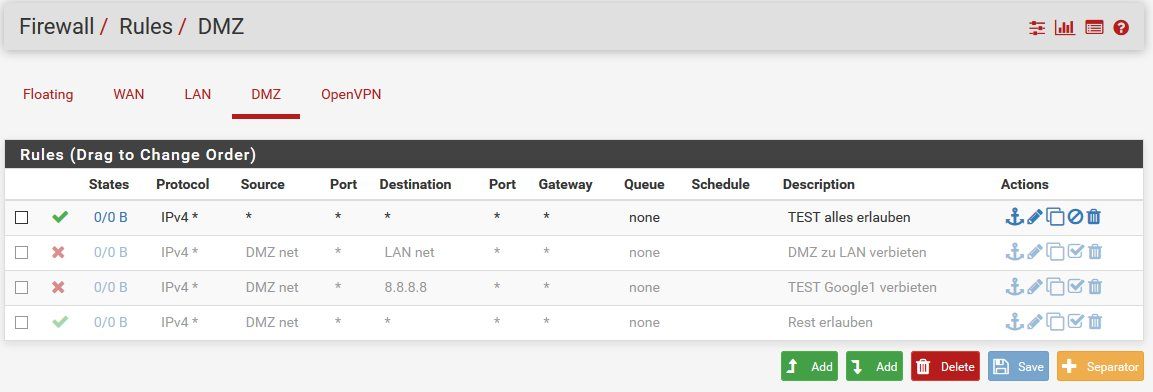

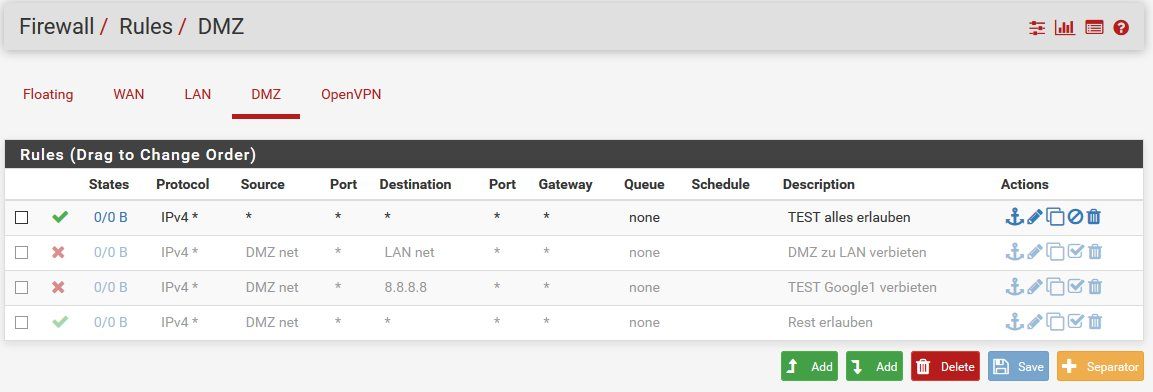

- Firewall Regeln definiert

Selbst mit der Regel 1 erhält der Laptop keine IP per DHCP - getestet unter Win10, Win7 und Knoppix.

Später sollen nur die Regeln 2 und 4 aktiv sein, das sollte soweit korrekt sein, oder?

Im Test mit manuell vergebener IP greifen die Firewall Regeln 1a: ich komme von der DMZ nicht ins LAN, andersherum schon. Und die IP 8.8.8.8 wird geblockt.

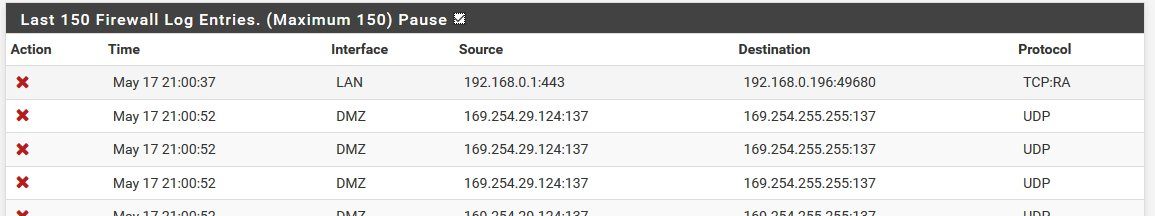

Im DHCP-Log taucht kein Request aus dem DMZ-Bereich oder der entsprechende Laptop auf.

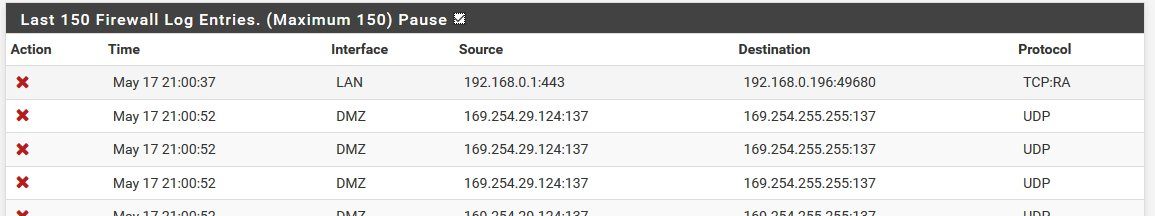

Im Firewall-Log wird der Laptop am DMZ-Port geblockt - obwohl Regel 1 alles zulassen sollte.

Die 169.254.29.124 ist die von Win10 automatisch konfigurierte IP.

Wo könnte der Fehler liegen, bzw an welcher Stelle habe ich etwas übersehen?

Viele Grüße

Shape.Shifter

ich möchte mir eine DMZ einrichten und komme nicht weiter, bzw kann mir das aktuelle Problem nicht erklären.

In die DMZ sollen PCs von Bekannten/Freunden für Updates etc ohne diese jedes mal im eigenen LAN zu haben.

Hardware: APU 1D4 Board mit aktueller pfSense-Version (2.3 vom 11.04.2016)

Die pfSense hängt hinter einem Kabelmodem (WAN als DHCP konfiguriert) und es sind keine weiteren Router vorhanden.

Mein privates LAN läuft in 192.168.0.0/24, DMZ soll in 192.168.99.0/24 sein.

Problem: Laptop an DMZ-Port erhält keine IP per DHCP, mit manueller Vergabe funktioniert es wie gewünscht

Was ich bisher gemacht habe:

- Interface DMZ (OPT1) angelegt und aktiviert

- DHCP für DMZ aktiviert

- Firewall Regeln definiert

Selbst mit der Regel 1 erhält der Laptop keine IP per DHCP - getestet unter Win10, Win7 und Knoppix.

Später sollen nur die Regeln 2 und 4 aktiv sein, das sollte soweit korrekt sein, oder?

Im Test mit manuell vergebener IP greifen die Firewall Regeln 1a: ich komme von der DMZ nicht ins LAN, andersherum schon. Und die IP 8.8.8.8 wird geblockt.

Im DHCP-Log taucht kein Request aus dem DMZ-Bereich oder der entsprechende Laptop auf.

Im Firewall-Log wird der Laptop am DMZ-Port geblockt - obwohl Regel 1 alles zulassen sollte.

Die 169.254.29.124 ist die von Win10 automatisch konfigurierte IP.

Wo könnte der Fehler liegen, bzw an welcher Stelle habe ich etwas übersehen?

Viele Grüße

Shape.Shifter

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 304726

Url: https://administrator.de/forum/pc-in-dmz-erhaelt-keine-ip-per-dhcp-pfsense-304726.html

Ausgedruckt am: 28.07.2025 um 23:07 Uhr

10 Kommentare

Neuester Kommentar

In der Tat ist soweit alles richtig und der DHCP Server rennt de facto hier an einem identischen Vergleichssystem fehlerlos mit Win 10.

Bekommt der gleiche PC am LAN Port eine IP ?

Du solltest sonst mal unter Diagnostics den Packet Capture anschmeissen und sehen ob der Laptop überhaupt DHCP Requests sendet und die an der FW bzw. DMZ Port ankommen.

Ggf. tuts natürlich auch ein Wireshark auf dem Laptop.

Der fehlende DHCP Request ist schon komisch...der sollte eigentlich zu sehen sein?!

Bekommt der gleiche PC am LAN Port eine IP ?

Du solltest sonst mal unter Diagnostics den Packet Capture anschmeissen und sehen ob der Laptop überhaupt DHCP Requests sendet und die an der FW bzw. DMZ Port ankommen.

Ggf. tuts natürlich auch ein Wireshark auf dem Laptop.

Der fehlende DHCP Request ist schon komisch...der sollte eigentlich zu sehen sein?!

Zitat von @Nidavellir:

Services / DNS Forwarder ist nicht aktiviert. Wurde bisher auch in keiner Anleitung erwähnt.

Ist das hier relevant?

Ich denke nicht zwingend, nein.Services / DNS Forwarder ist nicht aktiviert. Wurde bisher auch in keiner Anleitung erwähnt.

Ist das hier relevant?

Ev ist es dann wirklich ein Hardwaredefekt?

Mal auf Werkeinstellung zurück gesetzt und getestet und die Konfig wieder zurück gespielt?

Gruß

Hänge ich ihn dann wieder an den DMZ-Port, behält er die IP (inkl Gateway) aus dem LAN.

Das ist klar, du musst eine neue DHCP Vergabe erzwingen das geht mit: ipconfig -release

ipconfig -renew

in der Eingabeaufforderung.

Dann wird ein neuer DHCP Request gesendet an den DHCP Server der pfSense.

Oben sieht man auch die DHCP Requests:

21:21:36.687302 IP 0.0.0.0.68 > 255.255.255.255.67: UDP, length 300

Leider kann man nicht mit 100% Sicherheit sagen ob die das deines Testrechners sind, denn du hast die Details nicht aufgeklappt. Um ganz sicher zu gehen müsste man die Mac Absender Adresse mal mit der des Rechners vergleichen (ipconfig -all) dann kann man das sicher verifizieren.

Wenn er das ist, dann antwortet der DHCP Server der pfSense nicht

Gehe mal direkt auf die pfSense unter "Diagnostics" und strate da den Paket Sniffer auf dem DMZ Interface und checke mal ob diese Pakete direkt an der pfSense ankommen !

Sorry...wer lesen kann... Sehe gerade das das schon der Diagnostics Output war...

muss ich sicher wieder mit dem Nullmodem-Kabel ran, oder?

Nein, sie kommt dann nur mit den Default Settings wieder hoch. Wenn du vorher eine Sicherung gemacht hast kannst du die dann wieder einspielen und alles ist wie vorher.Eine identische HW rennt hier übrigens mit deinem Setup fehlerlos.

Hast du auch mal einen einfachen Reboot versucht...just in case das sich da was aufgehängt hat evtl. ?

Nachsatz:

Ich habe eben mal ein APU1D jungfräulich mit einer 2.3.er Version bespielt und damit lies sich tatsächlich dein Verhalten reproduzieren !!

Auf einem eingerichteten OPT1 Interface wurden keine IP Adressen vergeben obwohl die Requests am Client gesendet wurden (Wireshark) und auch an der pfSense ankamen (Diagnostics -> Packet Trace).

Dabei war es egal ob die FW Regeln am OPT1 Interface alles, nur OPT1 Source oder sogar zusätzlich 0.0.0.0 UDP 68 an 255.255.255.255 UDP 67 (klassischer DHCP Request) konfiguriert waren.

Kein Reply vom pfSense DHCP Server...

Ein Aktivieren der Lease Time auf Local Time statt UTC brachte ebenfalls keinen Erfolg.

Erst als ich den Status des DHCP Servers angesehen hatte, die Log Reihenfolge auf aktuellstes Zuerst und einen Reset der Logs ausgeführt hatte (dabei wird immer der DHCP Server neu gestartet) gab es sofort einen ACK auf den Client DHCP Request am OPT1 und der Client hatte Zugriff.

Das wurde dann auch im DHCP Log entsprechend angezeigt.

Ein Reproduzieren des Fehlers war danach nicht mehr möglich. Nach einem Client Reboot und auch einen Firewall Reboot funktionierte der DHCP Server dann immer fehlerlos.

Sieht aber so aus als ob der Server eine kleine Macke hat. Ggf. hilft das Update auf die aktuelle 2.3.1 auch damit lies sich das Problem nicht mehr reproduzieren.

Einige User melden im Forum auch dieses Verhalten wenn man z.B. die IP Adresse des Interfaces ändert und den DHCP anpasst. Auch hier stoppt dann die DHCP Vergabe und wird erst wieder nach einem Neustart des Daemons und Reset der Firewall States ausgeführt.

Letzteres sollte auch bei dir den DHCP Server zum Fliegen bringen...

Ich habe eben mal ein APU1D jungfräulich mit einer 2.3.er Version bespielt und damit lies sich tatsächlich dein Verhalten reproduzieren !!

Auf einem eingerichteten OPT1 Interface wurden keine IP Adressen vergeben obwohl die Requests am Client gesendet wurden (Wireshark) und auch an der pfSense ankamen (Diagnostics -> Packet Trace).

Dabei war es egal ob die FW Regeln am OPT1 Interface alles, nur OPT1 Source oder sogar zusätzlich 0.0.0.0 UDP 68 an 255.255.255.255 UDP 67 (klassischer DHCP Request) konfiguriert waren.

Kein Reply vom pfSense DHCP Server...

Ein Aktivieren der Lease Time auf Local Time statt UTC brachte ebenfalls keinen Erfolg.

Erst als ich den Status des DHCP Servers angesehen hatte, die Log Reihenfolge auf aktuellstes Zuerst und einen Reset der Logs ausgeführt hatte (dabei wird immer der DHCP Server neu gestartet) gab es sofort einen ACK auf den Client DHCP Request am OPT1 und der Client hatte Zugriff.

Das wurde dann auch im DHCP Log entsprechend angezeigt.

Ein Reproduzieren des Fehlers war danach nicht mehr möglich. Nach einem Client Reboot und auch einen Firewall Reboot funktionierte der DHCP Server dann immer fehlerlos.

Sieht aber so aus als ob der Server eine kleine Macke hat. Ggf. hilft das Update auf die aktuelle 2.3.1 auch damit lies sich das Problem nicht mehr reproduzieren.

Einige User melden im Forum auch dieses Verhalten wenn man z.B. die IP Adresse des Interfaces ändert und den DHCP anpasst. Auch hier stoppt dann die DHCP Vergabe und wird erst wieder nach einem Neustart des Daemons und Reset der Firewall States ausgeführt.

Letzteres sollte auch bei dir den DHCP Server zum Fliegen bringen...