Pf- bzw. OPNSense - Warum DNS separat angeben, wenn "Scheunentor-Regel" definiert wurde

Hallo Firewall-Gurus,

ich habe seit einiger Zeit mal wieder ein wenig mit OPNSense gespielt. Einfach aus Interesse für mich daheim. Dabei habe ich folgenden Versuchsaufbau in einer VM:

OPNSense mit WAN, OFFICE-LAN, GAST-LAN

Mehr nicht. Ganz simpel.

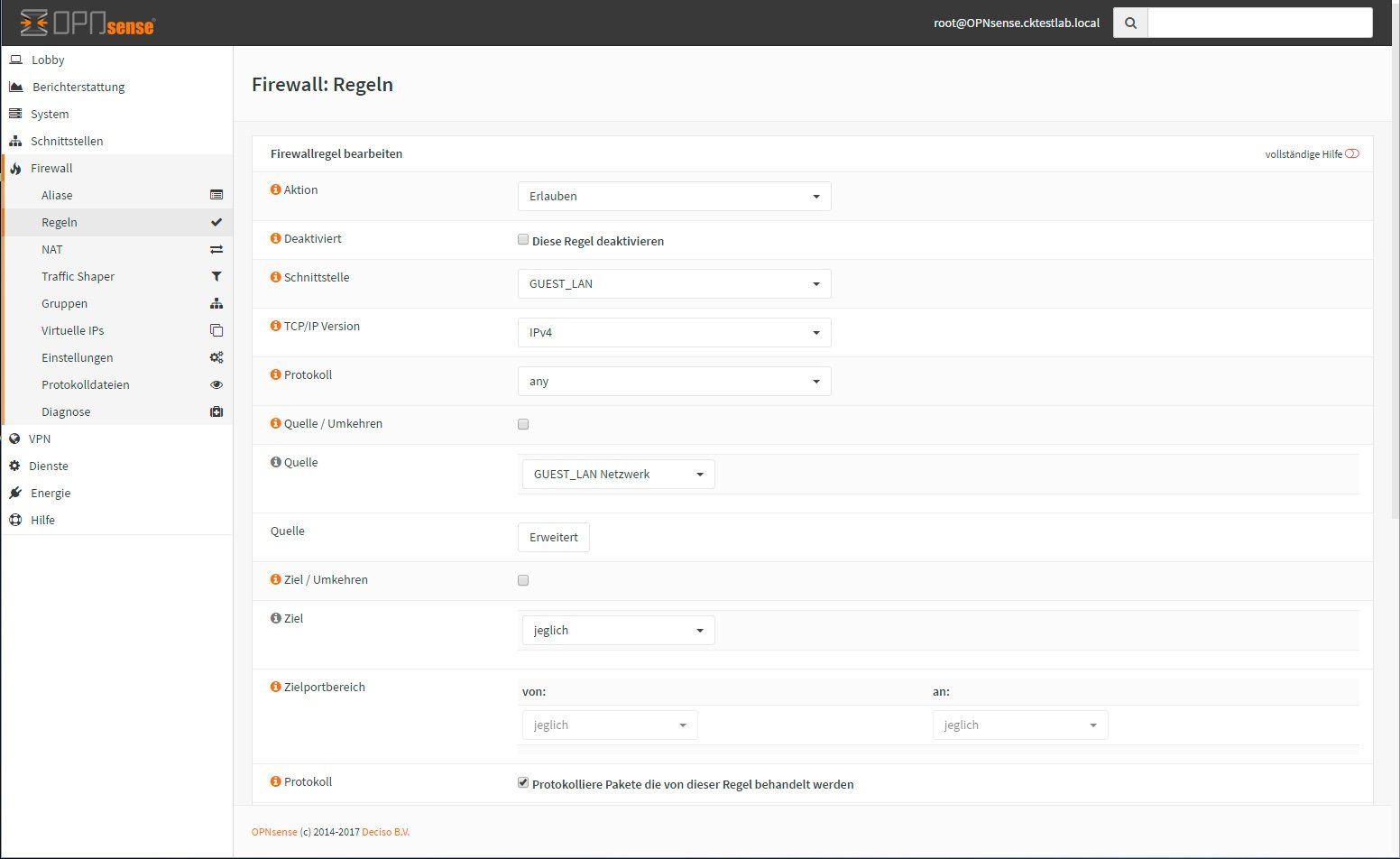

Jetzt mein Verständnisproblem: Ich weiß, dass die Regel, die als erstes zutrifft Anwendung findet und alles Weitere vernachlässigt wird. Mach ich zu Testzwecken im GAST-LAN eine "Scheunentor-Regel", also sowas wie "IP4 von GAST-LAN nach *; allow all", dann bin ich davon ausgegangen, dass alle Datenpakete auf alle Ports zugreifen können; die Firewall alles durch lässt, was ankommt. Aber nee. Nix da. Vor der "Scheunentor-Regel" muss ich erst noch den Zugriff auf DNS erlauben. Wieso geht das nicht so schon, ohne dass man das explizit noch mal mit angibt?

Grüße

Chris

ich habe seit einiger Zeit mal wieder ein wenig mit OPNSense gespielt. Einfach aus Interesse für mich daheim. Dabei habe ich folgenden Versuchsaufbau in einer VM:

OPNSense mit WAN, OFFICE-LAN, GAST-LAN

Mehr nicht. Ganz simpel.

Jetzt mein Verständnisproblem: Ich weiß, dass die Regel, die als erstes zutrifft Anwendung findet und alles Weitere vernachlässigt wird. Mach ich zu Testzwecken im GAST-LAN eine "Scheunentor-Regel", also sowas wie "IP4 von GAST-LAN nach *; allow all", dann bin ich davon ausgegangen, dass alle Datenpakete auf alle Ports zugreifen können; die Firewall alles durch lässt, was ankommt. Aber nee. Nix da. Vor der "Scheunentor-Regel" muss ich erst noch den Zugriff auf DNS erlauben. Wieso geht das nicht so schon, ohne dass man das explizit noch mal mit angibt?

Grüße

Chris

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 338218

Url: https://administrator.de/forum/pf-bzw-opnsense-warum-dns-separat-angeben-wenn-scheunentor-regel-definiert-wurde-338218.html

Ausgedruckt am: 30.07.2025 um 00:07 Uhr

12 Kommentare

Neuester Kommentar

Nee, anderes Fazit: Nimm immer pfSense dann ersparst du dir solche Kinkerlitzchen. Die Firmware scheint noch ziemlich buggy zu sein. Andere Filter Optionen funktionieren da auch schlecht bis gar nicht.

VLAN mit Devolo DLAN 500 pro Wireless+ und OPNsense

Richtiges Fazit also: Keine Kaffeepause und besser pfSense Firmware flashen.

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

VLAN mit Devolo DLAN 500 pro Wireless+ und OPNsense

Richtiges Fazit also: Keine Kaffeepause und besser pfSense Firmware flashen.

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Mahlzeit Liebe Administratoren,

ich habe im HomeOffice seit ca. 6 Monaten eine apu2c4 mit OPNsense (Fork aus pfsense) im Einsatz (WAN, LAN, GästeWLAN, DMZ)... Dieses lief soweit sehr stabil, die Regeln liefen im Bereich der Grundfunktionen problemlos. Im Laufe der Zeit kamen einige weitere Anforderungen (Squid, CP, VLAN) dazu und hier begannen dann die Probleme mit OPNsense. Letztendlich bestellte ich mir ein 2.tes apu-board und installierte pfsense, welches nun brav mit allen neuen Anforderungen seinen Dienst tut. Warum ich hier bei OPNsense an die Grenzen gestossen bin, weiß ich noch nicht... Vielleicht der ein oder andere Bug, vielleicht hab ich mich aber auch zu dusselig angestellt.

Ich habe mir anfangs pfsense und opnsense angeschaut, für mich als Einsteiger war OPNsense deutlich leichter zu verstehen und man bekommt einen einfachen Einstieg. Sobald die Umgebungen komplizierter werden bzw. die Anforderungen wachsen, ist pfsense wohl die bessere Wahl. Durch den seichten Einstieg mit OPNsense habe ich dann den Wechsel auf pfsense in ner knappen Stunde problemlos vollzogen, da beide Systeme nachwievor sehr ähnlich aufgebaut sind.

Von daher haben beide Systeme durchaus ihren Vorteil, OPNsense bietet einen leichten Einstieg in die Thematik Firewall und pfsense scheint derzeit einfach das stabilere bzw. ausgereiftere System zu sein (meine persönliche Meinung).

Grüße I.

ich habe im HomeOffice seit ca. 6 Monaten eine apu2c4 mit OPNsense (Fork aus pfsense) im Einsatz (WAN, LAN, GästeWLAN, DMZ)... Dieses lief soweit sehr stabil, die Regeln liefen im Bereich der Grundfunktionen problemlos. Im Laufe der Zeit kamen einige weitere Anforderungen (Squid, CP, VLAN) dazu und hier begannen dann die Probleme mit OPNsense. Letztendlich bestellte ich mir ein 2.tes apu-board und installierte pfsense, welches nun brav mit allen neuen Anforderungen seinen Dienst tut. Warum ich hier bei OPNsense an die Grenzen gestossen bin, weiß ich noch nicht... Vielleicht der ein oder andere Bug, vielleicht hab ich mich aber auch zu dusselig angestellt.

Ich habe mir anfangs pfsense und opnsense angeschaut, für mich als Einsteiger war OPNsense deutlich leichter zu verstehen und man bekommt einen einfachen Einstieg. Sobald die Umgebungen komplizierter werden bzw. die Anforderungen wachsen, ist pfsense wohl die bessere Wahl. Durch den seichten Einstieg mit OPNsense habe ich dann den Wechsel auf pfsense in ner knappen Stunde problemlos vollzogen, da beide Systeme nachwievor sehr ähnlich aufgebaut sind.

Von daher haben beide Systeme durchaus ihren Vorteil, OPNsense bietet einen leichten Einstieg in die Thematik Firewall und pfsense scheint derzeit einfach das stabilere bzw. ausgereiftere System zu sein (meine persönliche Meinung).

Grüße I.

für mich als Einsteiger war OPNsense deutlich leichter zu verstehen und man bekommt einen einfachen Einstieg

Das ist aber nicht wirklich nachzuvollziehen. Die grundlegenden Schritte sind auf beide Distros identisch und das Regelwerk auch.Um einfach und schnell damit zu starten sind die Hürden identisch.

Das Finetunig bzw. die Menüs dazu kann man ja schlicht ignorieren als Anfänger sofern man diese erstmal nicht braucht.

Außerdem gibt für Anfänger auch ein Buch vom Hersteller:

amazon.de/Pfsense-Definitive-Christopher-M-Buechler/dp/097903428 ...

Wenn man Anfänger ist sollte das Pflichtleküre sein. Ein Nachschlagewerk ist es allemal.