PfSense Alias oder Verständnis Problem

Hallo zusammen,

ich arbeite mich grade tiefer in die PfSense ein und wollte einem Test Host ( Debian ) explizit nur die Freigaben für das Debian update geben.

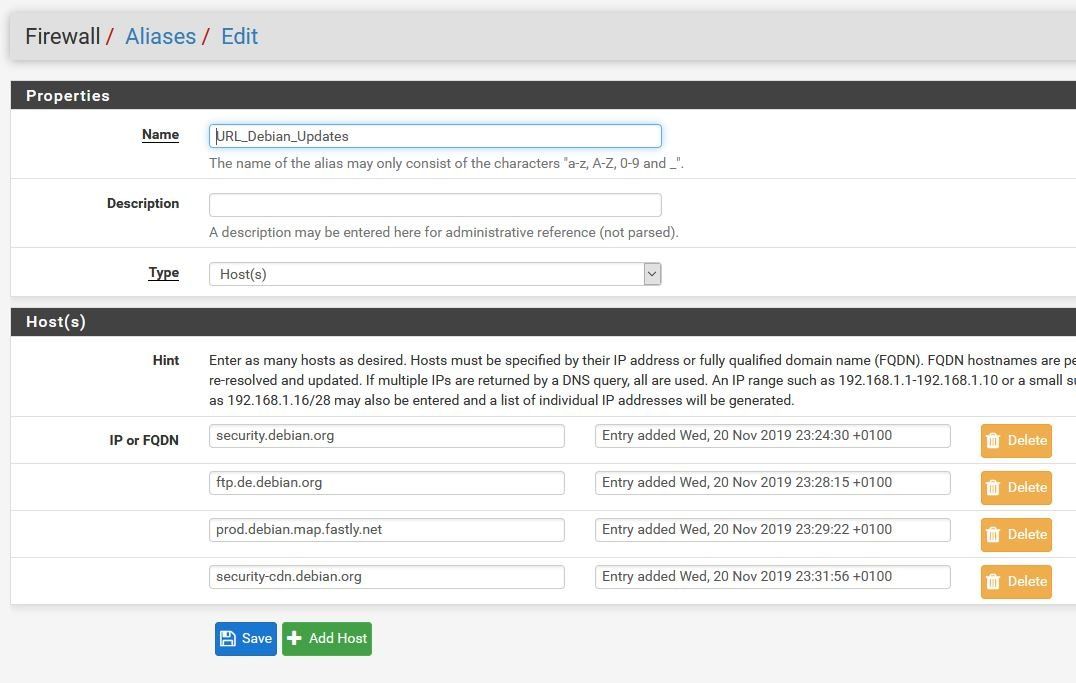

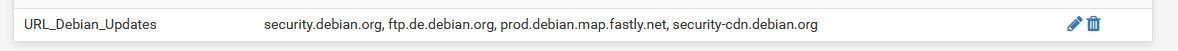

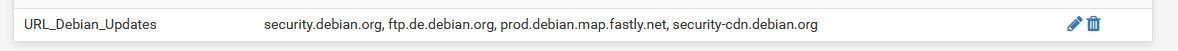

Dazu habe ich einen Alias Erstellt:

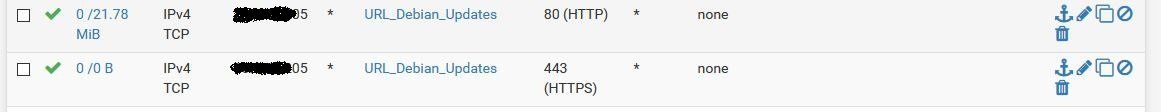

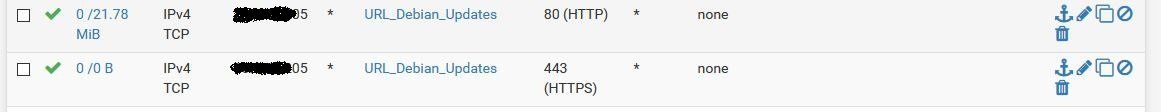

In den Firewall rules so eingetragen.

Leider werden die Connections immer noch gelockt.

Leider laufe ich in verschiedenen Verbindungen immer wieder in timeouts. Bei eingabe der IP Adressen direkt in den Firewall rules läuft das ganze.

Übersehe ich da etwas?

Grüße

Gansa 28

ich arbeite mich grade tiefer in die PfSense ein und wollte einem Test Host ( Debian ) explizit nur die Freigaben für das Debian update geben.

Dazu habe ich einen Alias Erstellt:

In den Firewall rules so eingetragen.

Leider werden die Connections immer noch gelockt.

Leider laufe ich in verschiedenen Verbindungen immer wieder in timeouts. Bei eingabe der IP Adressen direkt in den Firewall rules läuft das ganze.

Übersehe ich da etwas?

Grüße

Gansa 28

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 517140

Url: https://administrator.de/forum/pfsense-alias-oder-verstaendnis-problem-517140.html

Ausgedruckt am: 08.07.2025 um 22:07 Uhr

11 Kommentare

Neuester Kommentar

Ich kenne die PFSense nicht.

Bei anderen lege ich zB an

Host1 - 1.2.3.4

Host2 - 2.3.4.5

Host3 - 3.4.5.6

Daraus forme ich eine Gruppe und erlaube diese dann als Zielhostgroup, Eventuell noch mit einer Sourcegruppe (Unixhobel)

Also zB

Source: Unixhobel Dest: Zielhostgroup Port 21 Accept

Source: Unixhobel Dest: Zielhostgroup Port 80 Accept

Source: Unixhobel Dest: Zielhostgroup Port 443 Accept

Bei anderen lege ich zB an

Host1 - 1.2.3.4

Host2 - 2.3.4.5

Host3 - 3.4.5.6

Daraus forme ich eine Gruppe und erlaube diese dann als Zielhostgroup, Eventuell noch mit einer Sourcegruppe (Unixhobel)

Also zB

Source: Unixhobel Dest: Zielhostgroup Port 21 Accept

Source: Unixhobel Dest: Zielhostgroup Port 80 Accept

Source: Unixhobel Dest: Zielhostgroup Port 443 Accept

Leider werden die Connections immer noch gelockt.

Kein Wunder !TCP/UDP 53 sprich DNS fehlt ! Der Host kann somit keinerlei DNS Namen auflösen und scheitert schon daran. Klassischer Anfängerfehler. Sinnvoll ist wenn du dir vorher mal eine IP Kommunikation mit dem Wireshark ansiehst, denn sowas eröffnet Horizonte beim Verständnis von Protokollen und Regeln.

Gewusst wie !!!

Die Firewall Regeln sollten also schon passen wenn man die Schotten dicht macht !!

Das Firewall Log was geblockte Pakete immer anzeigt und die Packet Capture Funktion unter Diagnostics ist wie immer dein allerbester Freund bei sowas !!

@aqui: wieso sollten einige hosts direkt dns nach draussen funken dürfen ?

Wir sehen ja nur einen Teil des Regelwerks.

Wenn der Client das nicht auflösen könnte würde der Request gar nich an der FW ankommen.

Grüße Henere

Wir sehen ja nur einen Teil des Regelwerks.

Wenn der Client das nicht auflösen könnte würde der Request gar nich an der FW ankommen.

Grüße Henere

Egal ob er Proxy DNS auf der FW macht oder nicht, DNS kann der Host dann niemals auflösen wenn der TO keinerlei DNS Requests aus dem Segment entweder auf die FW oder extern zulässt. In der Regel sind ja nur TCP 80 und 443 erlaubt, damit scheitert dann jegliche DNS Auflösung.

Die Debian Update Quellen unter /etc/apt/sources.list sind bekanntlich ja auch niemals als nackte IP Adressen dort definiert sondern immer als Hostnamen !

Da liegt es dann auf der Hand das das Update nur mit erlaupten HTTP und HTTPS und sonst nix dann logischerweise scheitert.

Seine Denke war sicher das der Update mit HTTP oder HTTPs geht und das für jegliche IP Kommunikation in der Regel auch DNS zwingend ist (TCP/UDP 53) hat er vermutlich wie so häufig nicht auf dem Radar gehabt, was Anfängern im Eifer des (FW) Gefechts ja auch mal passieren kann.

Die Debian Update Quellen unter /etc/apt/sources.list sind bekanntlich ja auch niemals als nackte IP Adressen dort definiert sondern immer als Hostnamen !

Da liegt es dann auf der Hand das das Update nur mit erlaupten HTTP und HTTPS und sonst nix dann logischerweise scheitert.

Wir sehen ja nur einen Teil des Regelwerks.

Das wäre dann recht dumm vom TO wenn dem wirklich so wäre, denn wie sollten wir dann zielführend und helfend sein Regelwerk beurteilen können ?? Das wollen wir ihm mal nicht unterstellen.Seine Denke war sicher das der Update mit HTTP oder HTTPs geht und das für jegliche IP Kommunikation in der Regel auch DNS zwingend ist (TCP/UDP 53) hat er vermutlich wie so häufig nicht auf dem Radar gehabt, was Anfängern im Eifer des (FW) Gefechts ja auch mal passieren kann.

Wieso ist hier mein Kommentar plötzlich weg?

@Frank ?

@Frank ?

Hi,

welche pfSense Version verwendest du ?

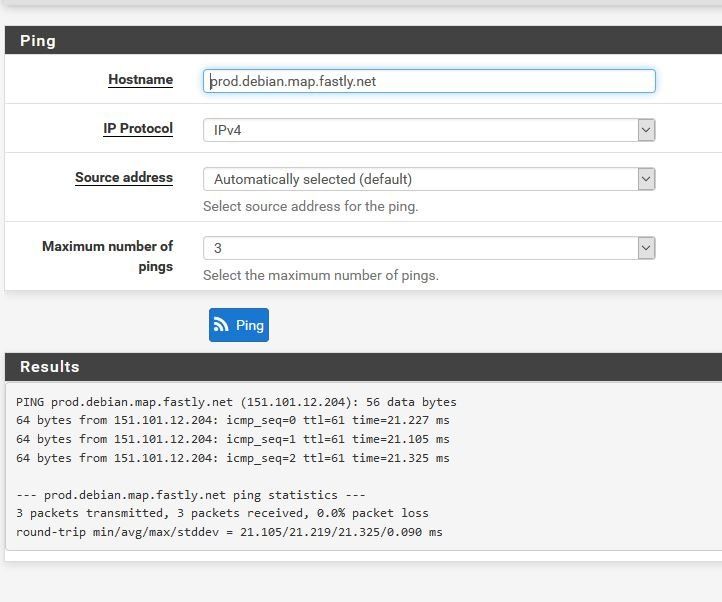

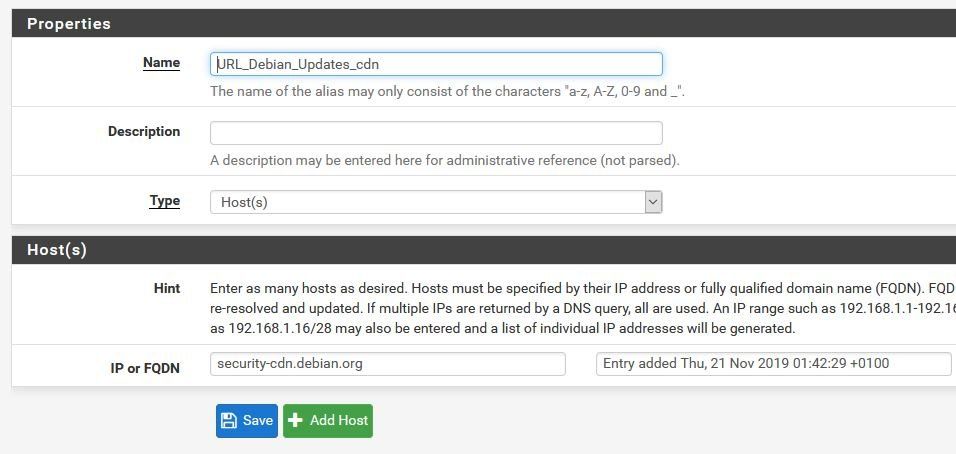

ich habe gerade einen Alias mit deinen FQDNs erstellt (IP -> Hosts -> IP or FQDN), dann eine Block Regel erstellt: Funktioniert einwandfrei.

Wenn enabled: Wird der Name geblockt, dann funktioniert z.B. ein ping oder http zu prod.debian.map.fastly.net nicht, wenn die Regel disabled ist, ist

dann funktioniert es.

Überprüfe nochmal deine Einstellungen und ggf die Reihenfolge der Regeln

CH

welche pfSense Version verwendest du ?

ich habe gerade einen Alias mit deinen FQDNs erstellt (IP -> Hosts -> IP or FQDN), dann eine Block Regel erstellt: Funktioniert einwandfrei.

Wenn enabled: Wird der Name geblockt, dann funktioniert z.B. ein ping oder http zu prod.debian.map.fastly.net nicht, wenn die Regel disabled ist, ist

dann funktioniert es.

Überprüfe nochmal deine Einstellungen und ggf die Reihenfolge der Regeln

CH