Pfsense VPN - 1. Client OK - 2. will nicht

Moin,

und schon jetzt Danke für euere Antworten! Also:

Ich habe nach der Anleitung von aqui (IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten) einen Tunnel für einen mobilen Benutzer gebastelt. Alles gut der läuft!

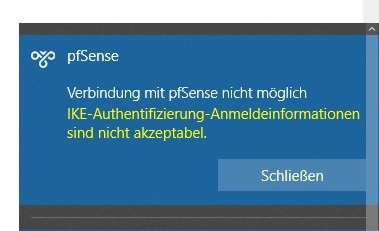

Aber kaum kommt der zweite Rechner ins Spiel passiert das:

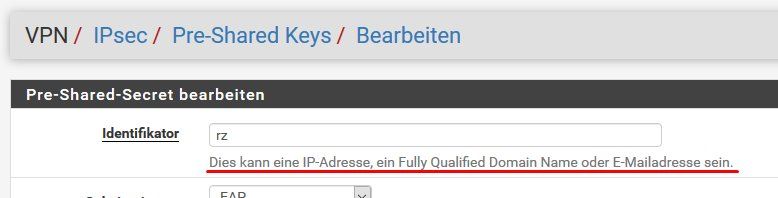

Nicht das ich das Teil nicht schon kenne - Aber da waren eben auch Fehler drin, die ich entdecken und beheben konnte! Nun läuft der erste Rechner und belegt das Gegenteil.... Dabei habe ich als einzige Abweichung in der pfSense unter VPN / IPsec / Pre-Shared Keys einen weiteren Benutzer nach dem selben Muster hinzugefügt. Testweise nutzen sogar beide Rechner den gleichen Internetzugang! Auch der funktionierende Benutzer des ersten Rechners geht auf den 2. nicht.

Ist meine Herangehensweise so richtigt? Also jeder User einen Eintrag unter Pre-Shared Keys? ...oder benötigt sogar jeder User die ganze Config (Cert, P1, P2, usw.) einzeln?

und noch was (wenn ich schon mal dabei bin ):

):

Wie bekomme ist es hin das jeder VPN-User eine eigene IP bekommt? Wenn ich unter VPN / IPsec / Pre-Shared Keys eine Virtuelle IP eintrage, hat dies keine Wirkung und es wird immer die aus dem Pool von VPN / IPsec / Mobile Clients verwendet. Ich möchte später damit über die Regelsätze bestimmen wer wo hin darf...

Danke, das Ihr einen sense-Greenhorn auf´s Fahrrad helft!

Viel Grüße

Giraffe

und schon jetzt Danke für euere Antworten! Also:

Ich habe nach der Anleitung von aqui (IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten) einen Tunnel für einen mobilen Benutzer gebastelt. Alles gut der läuft!

Aber kaum kommt der zweite Rechner ins Spiel passiert das:

Nicht das ich das Teil nicht schon kenne - Aber da waren eben auch Fehler drin, die ich entdecken und beheben konnte! Nun läuft der erste Rechner und belegt das Gegenteil.... Dabei habe ich als einzige Abweichung in der pfSense unter VPN / IPsec / Pre-Shared Keys einen weiteren Benutzer nach dem selben Muster hinzugefügt. Testweise nutzen sogar beide Rechner den gleichen Internetzugang! Auch der funktionierende Benutzer des ersten Rechners geht auf den 2. nicht.

Ist meine Herangehensweise so richtigt? Also jeder User einen Eintrag unter Pre-Shared Keys? ...oder benötigt sogar jeder User die ganze Config (Cert, P1, P2, usw.) einzeln?

und noch was (wenn ich schon mal dabei bin

Wie bekomme ist es hin das jeder VPN-User eine eigene IP bekommt? Wenn ich unter VPN / IPsec / Pre-Shared Keys eine Virtuelle IP eintrage, hat dies keine Wirkung und es wird immer die aus dem Pool von VPN / IPsec / Mobile Clients verwendet. Ich möchte später damit über die Regelsätze bestimmen wer wo hin darf...

Danke, das Ihr einen sense-Greenhorn auf´s Fahrrad helft!

Viel Grüße

Giraffe

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 420788

Url: https://administrator.de/forum/pfsense-vpn-1-client-ok-2-will-nicht-420788.html

Ausgedruckt am: 25.07.2025 um 04:07 Uhr

24 Kommentare

Neuester Kommentar

Im Tutorial hatte ich im Testbetrieb die gleichen Credentials bei allen Clients und OS benutzt.

Du hast aber Recht was deine Anforderung angeht, die macht Sinn.

Normal sollte nur User und Passwort reichen. Das Zertifikat gilt zentral für den Dialin Server, sprich die VPN.

Du musst das Server Zertifikat aber auch beim User 2 importieren, das ist klar. Hast du vermutlich auch gemacht, oder ?

Siehst du irgendwas im IPsec Log wenn der 2te User sich einloggt ?? (Vorher ggf. löschen wegen der Übersichtlichkeit)

Auch das Client Log vom Windows wäre interessant.

Ich teste das hier ebenfalls mal.

Du hast aber Recht was deine Anforderung angeht, die macht Sinn.

Normal sollte nur User und Passwort reichen. Das Zertifikat gilt zentral für den Dialin Server, sprich die VPN.

Du musst das Server Zertifikat aber auch beim User 2 importieren, das ist klar. Hast du vermutlich auch gemacht, oder ?

Siehst du irgendwas im IPsec Log wenn der 2te User sich einloggt ?? (Vorher ggf. löschen wegen der Übersichtlichkeit)

Auch das Client Log vom Windows wäre interessant.

Ich teste das hier ebenfalls mal.

Du solltest oben die Logs etwas anonymisieren wegen der CN Einträge !

Was den Identifier anbetrifft ist das ein Textstring also eine einzigartige Identifikation. IP ist da immer gefährlich wenn man am Mobilclient mit wechselnden IPs arbeitet. Besser ist dann FQDN oder Email String.

Mal sehen was der Test sagt...

Hat der Tunnel dann sowas wie seinen eigenen DHCP?

Ja, so ähnlich.Was den Identifier anbetrifft ist das ein Textstring also eine einzigartige Identifikation. IP ist da immer gefährlich wenn man am Mobilclient mit wechselnden IPs arbeitet. Besser ist dann FQDN oder Email String.

Mal sehen was der Test sagt...

So, was lange währt....

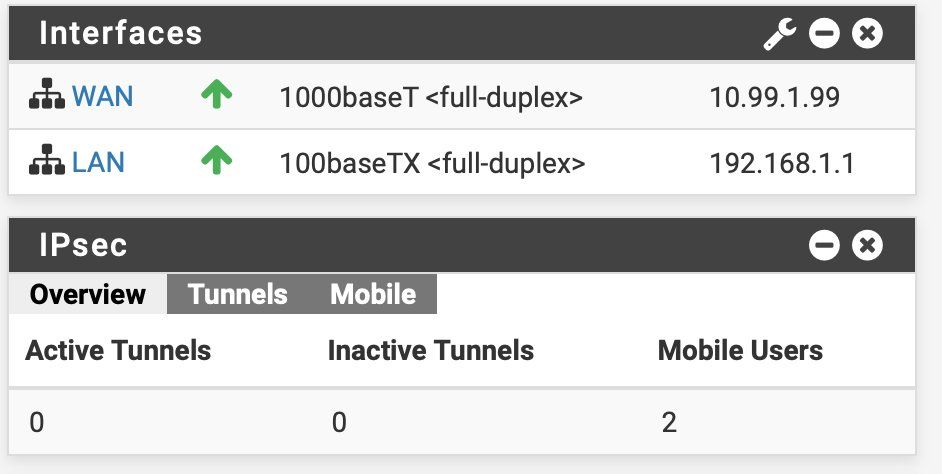

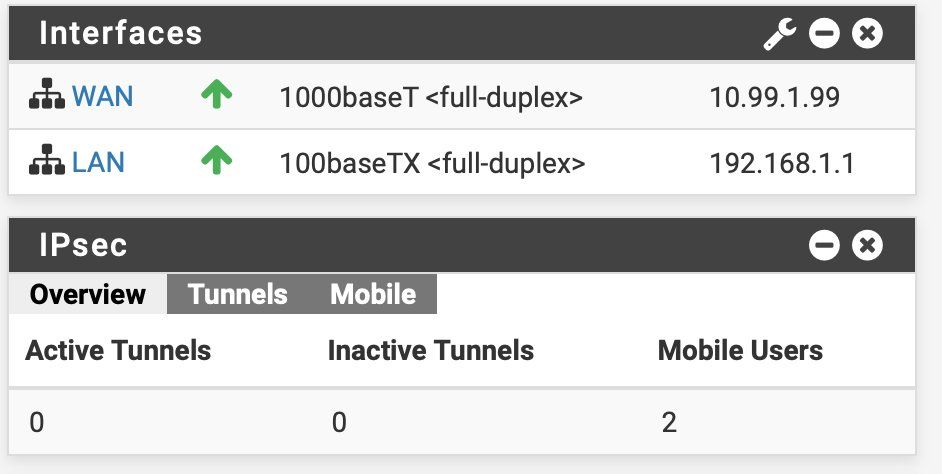

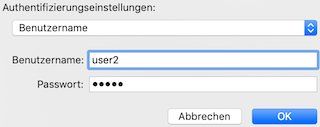

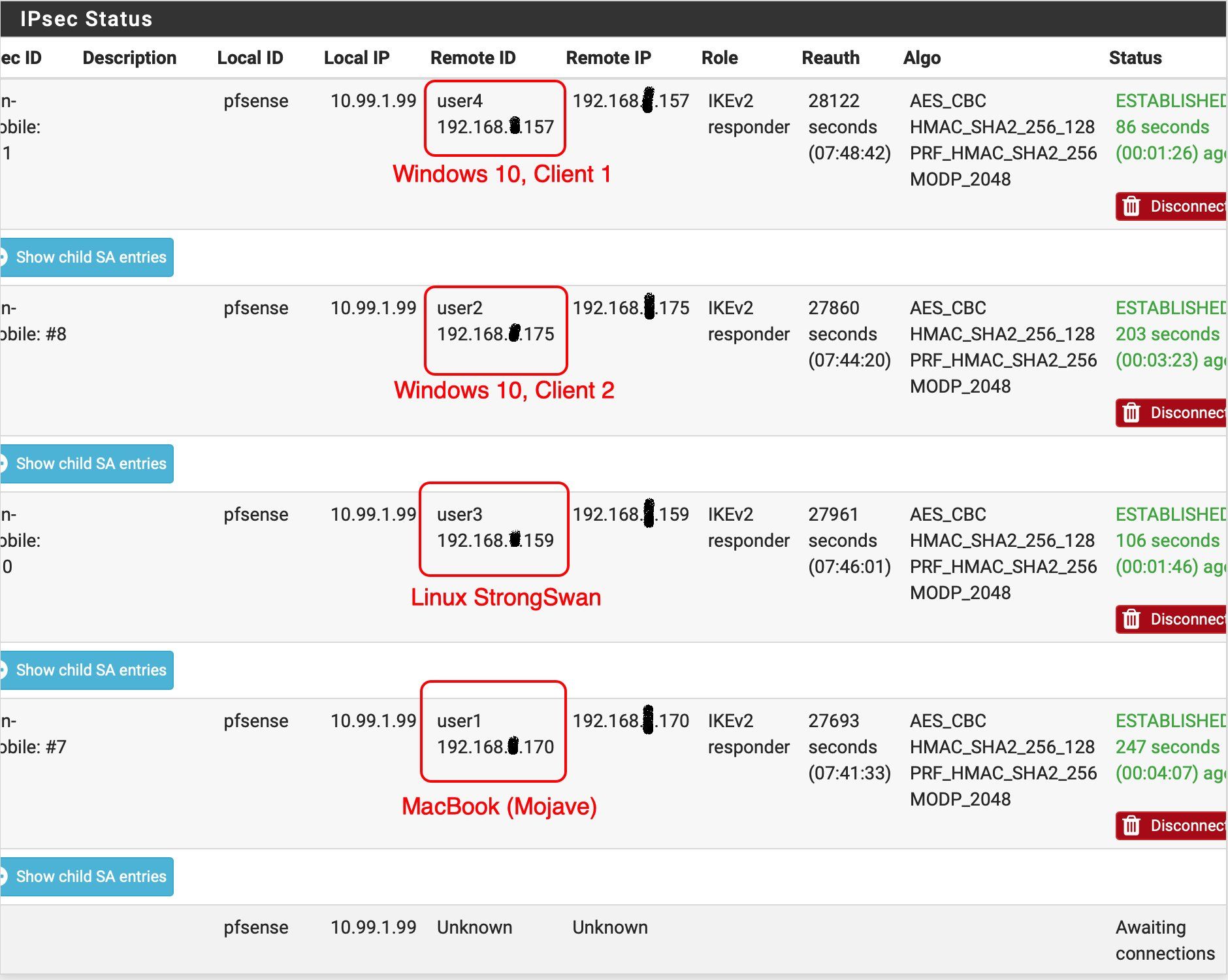

Testaufbau im Grunde wie hier. Internet simuliert wieder das 10er Netz.

pfSense Standard Konfig mit NAT am WAN Port usw. alles nach Tutorial.

Im lokalen LAN der pfSense ist ein Raspberry Pi mit der IP 192.168.1.106 als Testhost.

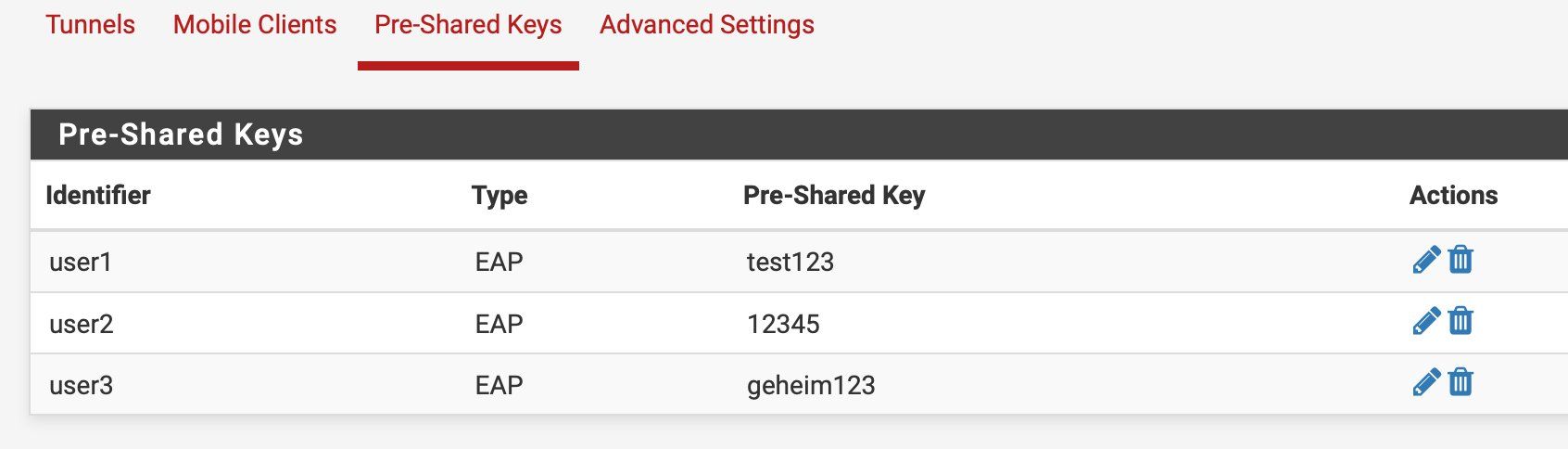

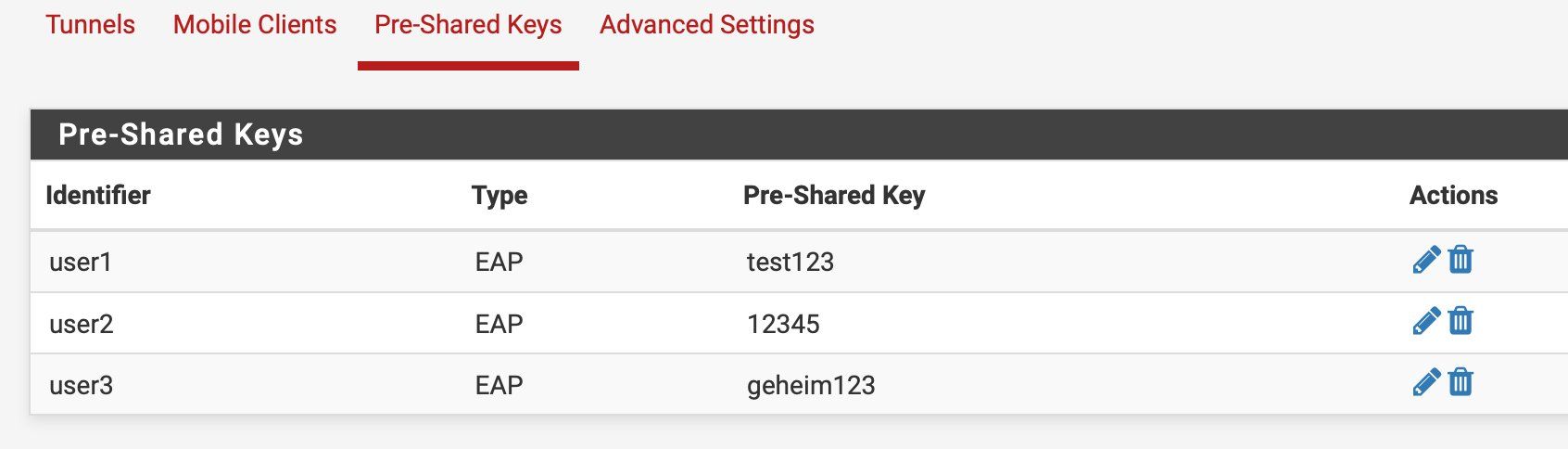

Im IPsec User Setup 3 User eingerichtet:

User1 und User3 sind zwei Windows 10 Rechner, User2 ist ein MacBook mit MacOS.

Der Moment der Wahrheit...

Fehlerlos....

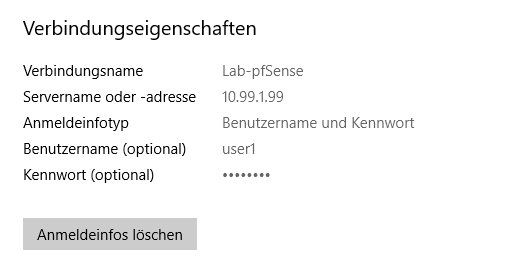

Windows 10 PC:

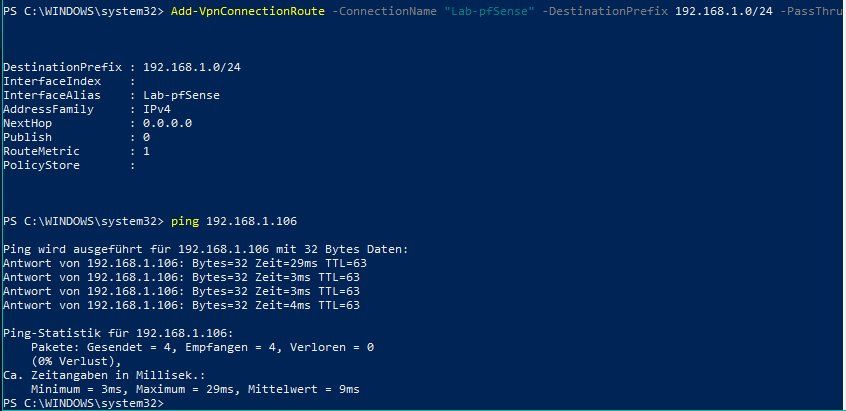

Ping Check W10:

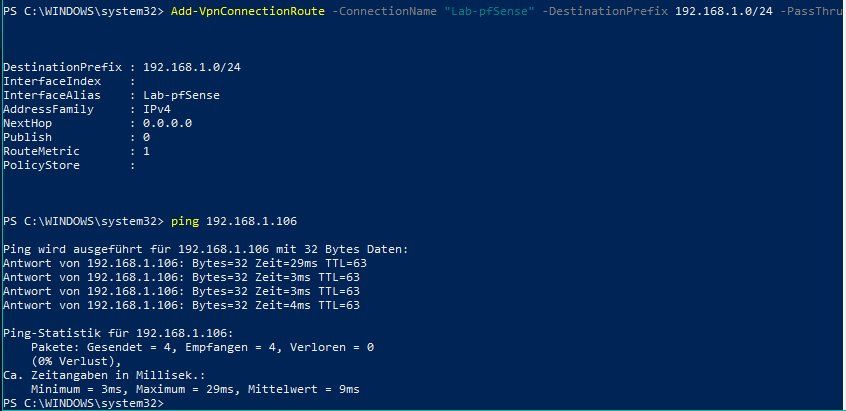

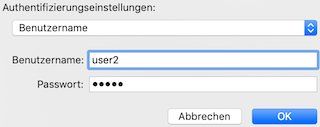

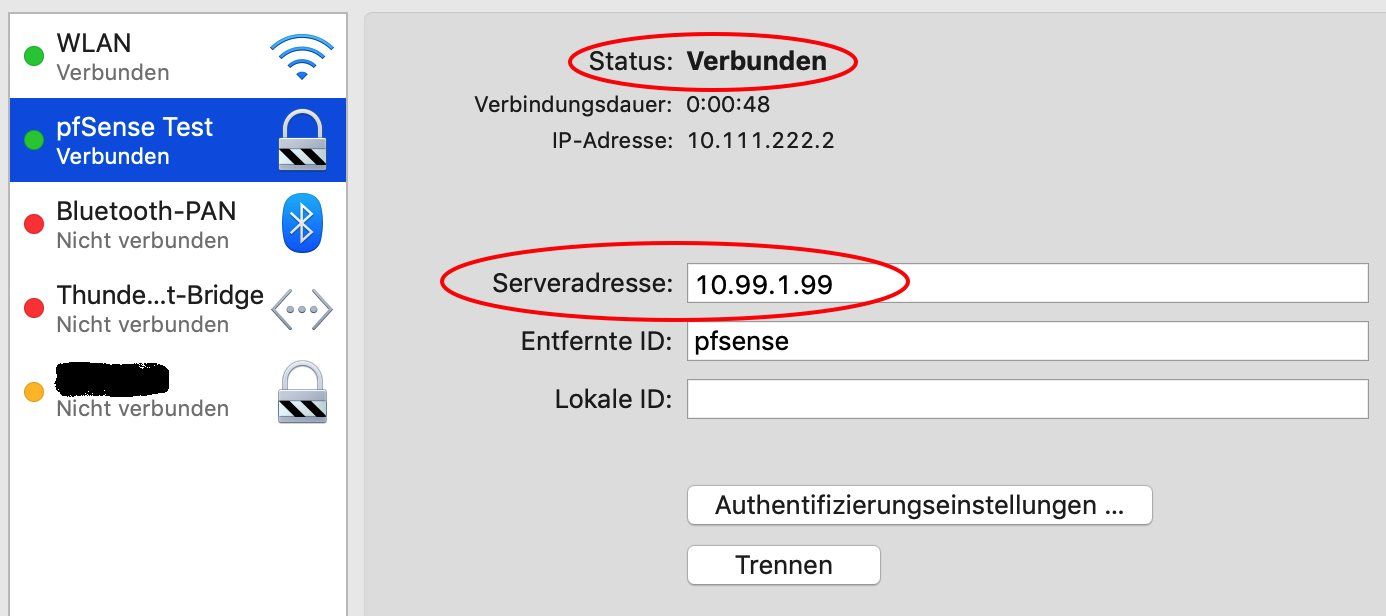

Dito. MacBook: (mit user2 Credentials !)

Ping Check MacBook:

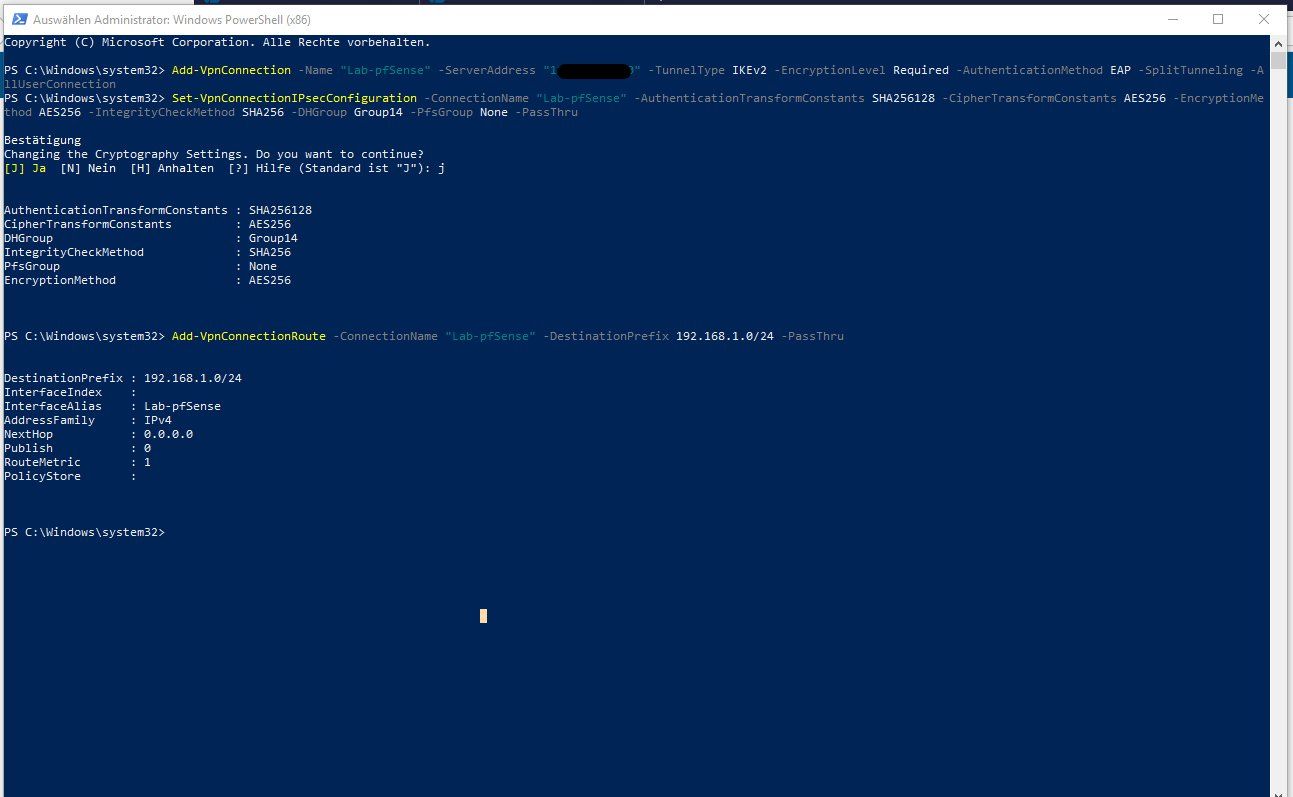

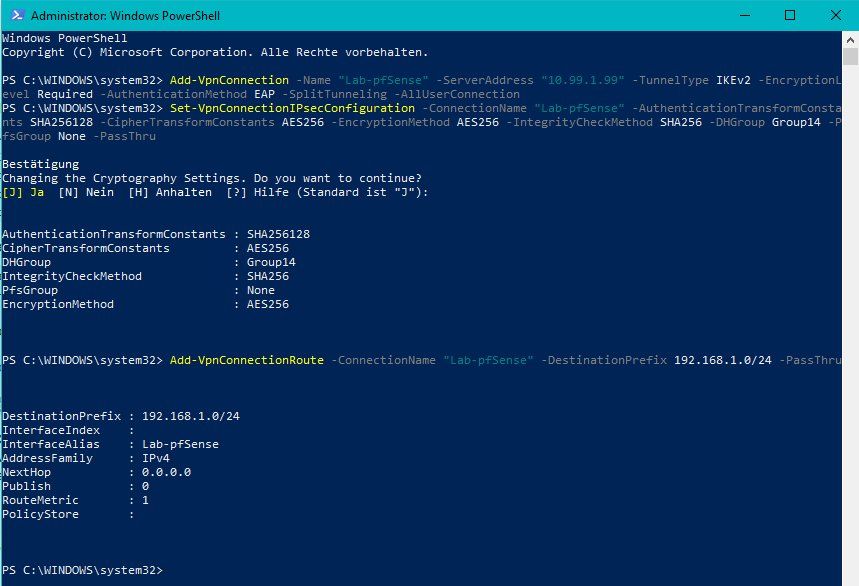

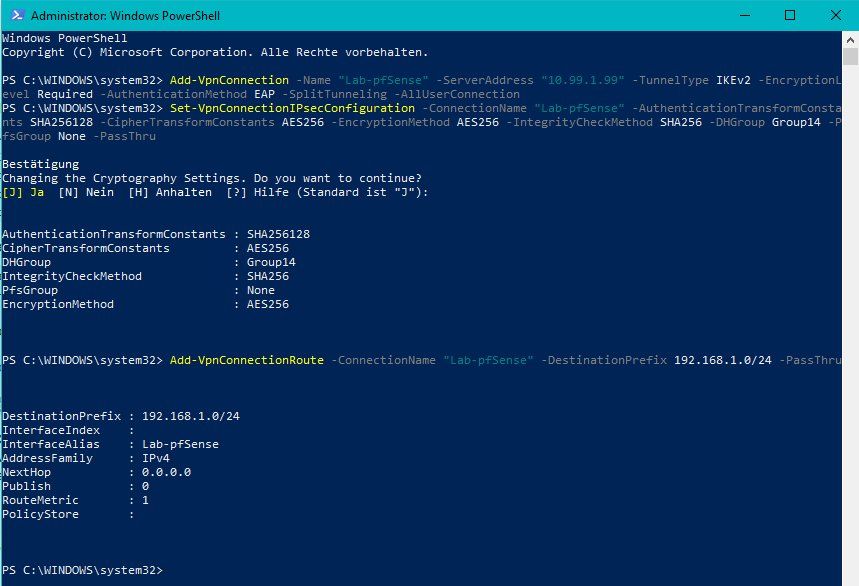

Verwendete Windows 10 PS Kommandos zum Einrichten der VPN Verbindung:

Die Win 10 Checks des User3 sind analog. Alles problemlos.

Zusätzlich wurde noch ein User4 eingerichtet und auf einem iPhone installiert und ein Ping Check mit den HE-Tools zeigte ebensowenig Auffälligkeiten wie oben.

Fazit:

Dein Fehler lässt sich absolut nicht nachvollziehen und man kann hier nur vermuten das du irgendwo einen Fehler in der Einrichtung der VPN Verbindung auf den Win 10 Rechnern gemacht hast !

Testaufbau im Grunde wie hier. Internet simuliert wieder das 10er Netz.

pfSense Standard Konfig mit NAT am WAN Port usw. alles nach Tutorial.

Im lokalen LAN der pfSense ist ein Raspberry Pi mit der IP 192.168.1.106 als Testhost.

Im IPsec User Setup 3 User eingerichtet:

User1 und User3 sind zwei Windows 10 Rechner, User2 ist ein MacBook mit MacOS.

Der Moment der Wahrheit...

- User1 eingeloggt vom Win10 PC... Fehlerlos !

- User2 MacBook... Fehlerlos !

Fehlerlos....

- User3 eingeloggt vom Win10 PC... Fehlerlos !

Windows 10 PC:

Ping Check W10:

Dito. MacBook: (mit user2 Credentials !)

Ping Check MacBook:

MacBook:~ user$ ping 192.168.1.106

PING 192.168.1.106 (192.168.1.106): 56 data bytes

64 bytes from 192.168.1.106: icmp_seq=0 ttl=63 time=3.195 ms

64 bytes from 192.168.1.106: icmp_seq=1 ttl=63 time=9.110 ms

64 bytes from 192.168.1.106: icmp_seq=2 ttl=63 time=9.052 ms Verwendete Windows 10 PS Kommandos zum Einrichten der VPN Verbindung:

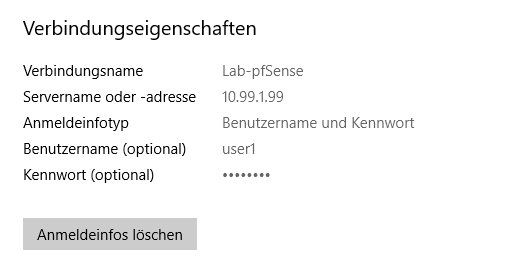

Add-VpnConnection -Name "Lab-pfSense" -ServerAddress "10.99.1.99" -TunnelType IKEv2 -EncryptionLevel Required -AuthenticationMethod EAP -SplitTunneling -AllUserConnection

Set-VpnConnectionIPsecConfiguration -ConnectionName "Lab-pfSense" -AuthenticationTransformConstants SHA256128 -CipherTransformConstants AES256 -EncryptionMethod AES256 -IntegrityCheckMethod SHA256 -DHGroup Group14 -PfsGroup None -PassThru

Add-VpnConnectionRoute -ConnectionName "Lab-pfSense" -DestinationPrefix 192.168.1.0/24 -PassThru Die Win 10 Checks des User3 sind analog. Alles problemlos.

Zusätzlich wurde noch ein User4 eingerichtet und auf einem iPhone installiert und ein Ping Check mit den HE-Tools zeigte ebensowenig Auffälligkeiten wie oben.

Fazit:

Dein Fehler lässt sich absolut nicht nachvollziehen und man kann hier nur vermuten das du irgendwo einen Fehler in der Einrichtung der VPN Verbindung auf den Win 10 Rechnern gemacht hast !

Steht der Versuchsaufbau noch?

Ja steht noch ! Hab ihn gerade dazu benutzt das Tutorial jetzt noch mit dem Linux Client abzuschliessen.IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Und....

Nicht das du denkst ich führ dich hinters Licht:

OK ich werde jetzt nochmal einen 2ten Windows Client aufsetzen und dann mit 2 Win 10 Clients und unterschiedlichen Usernamen testen inklusive einem parallelen Login mit Apple und Linux mit User 3 und 4

Mal sehen....

2 Win-Clients sollen nicht gehen? Trotzdem, die Idee ist gut....

Also wenn 3 unterschiedliche Clients gehen, dann gehen auch 2 oder 10 Winblows Clients, da hab ich keinerlei Zweifel !Es ist von den Clients keiner aktiv

Wie meinst du das ??Wenn einer eingeloggt ist und das LAN Interface der pfSense erforlgreich dauerpingt wird der da nicht angezeigt ??

Kann eigentlich nicht sein ! Nur wenn das VPN gar nicht aufgebaut ist ?!

An dem selben Hotspot ging Nr. 1 (auch bereits mit anderen Anschlüssen getestet) allerdings problemlos!

Kann das sein das da irgendwas mit deinen FW Regeln am WAN Interface nicht stimmt oder die falsch sind ?Häng doch mal einen Switch an den WAN Port und schliesse da deine beiden Rechner an mit entsprechender WAN IP !

Dann versuchst du mal beide parallel mit unterschiedlichen Usernamen. Das sollte in jedem Falle klappen.

Beachte wenn du in einer Router Kaskade arbeitetst das du das Filtern der RFC1918 IPs dann deaktivierst (Haken entfernen)

Der Haken darf bzw. muss nur drin sein wenn die FW direkt am Internet hängt.

UDP 500, UDP 4500 und ESP müssen auf die WAN IP freigegeben sein.

Siehe auch hier:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Ich teste das jetzt auch mal.

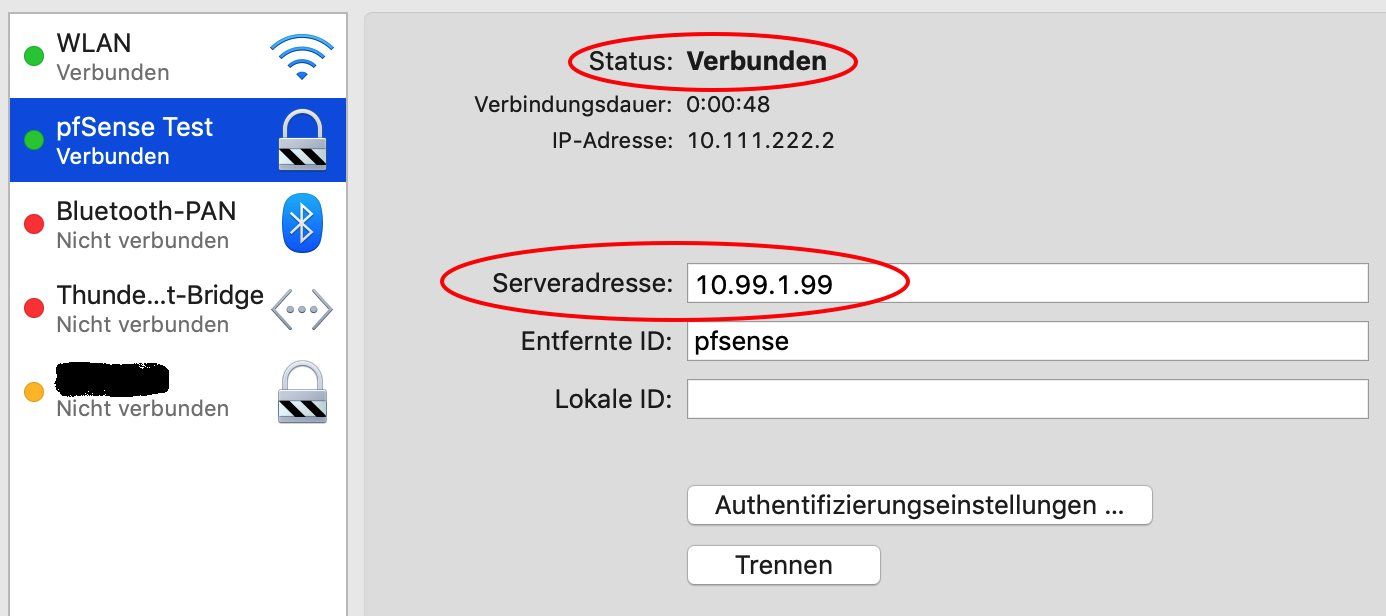

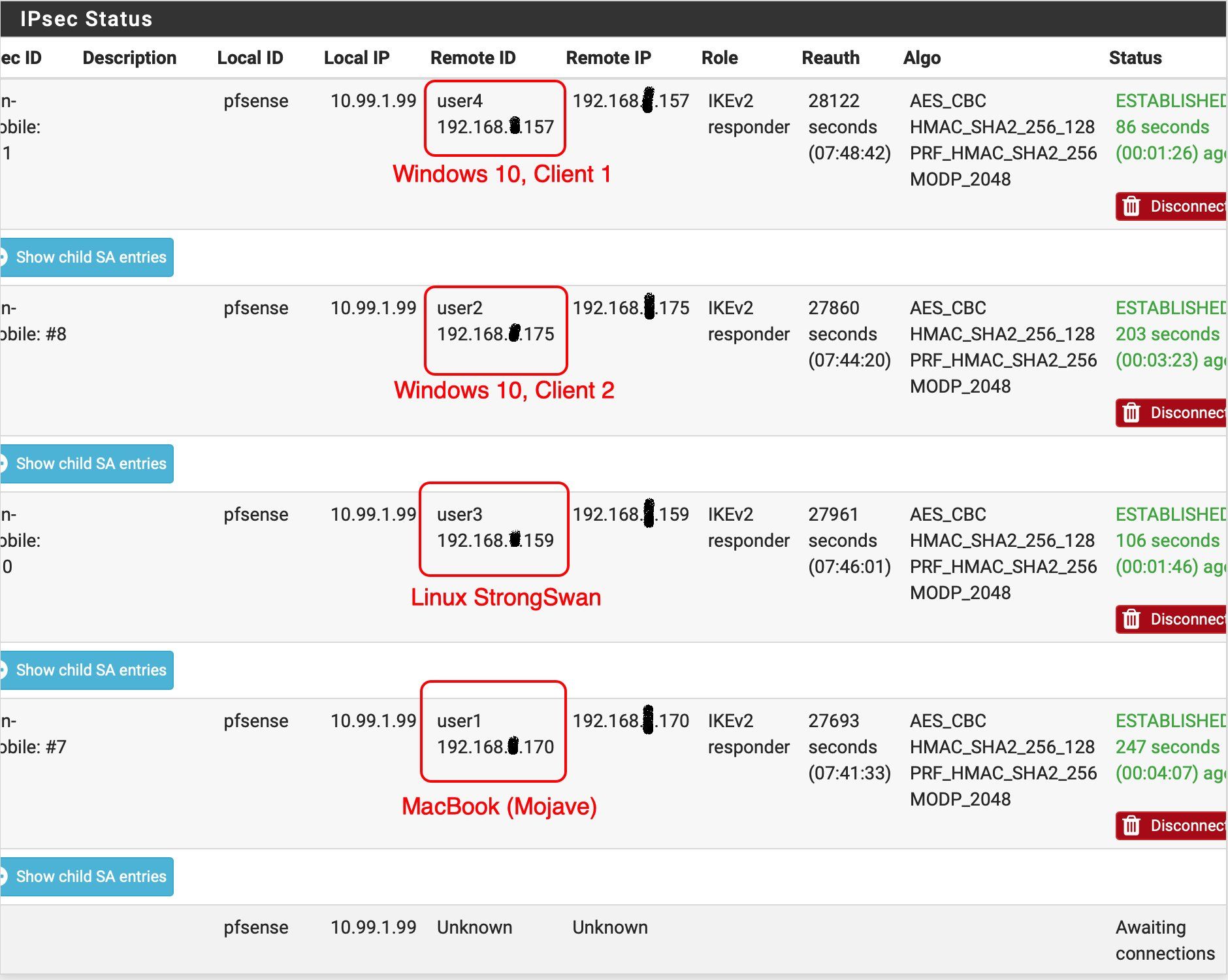

So, auch mit 2 Windows 10 Clients Ergebnis wie erwartet. Hätte sicher auch mit 20 oder 200 Windows Clients so geklappt...

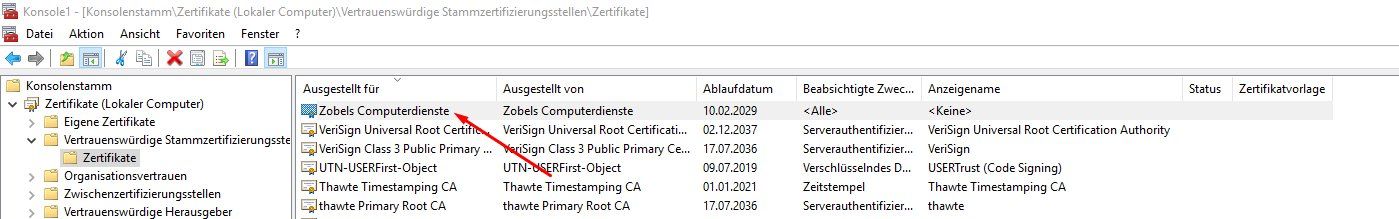

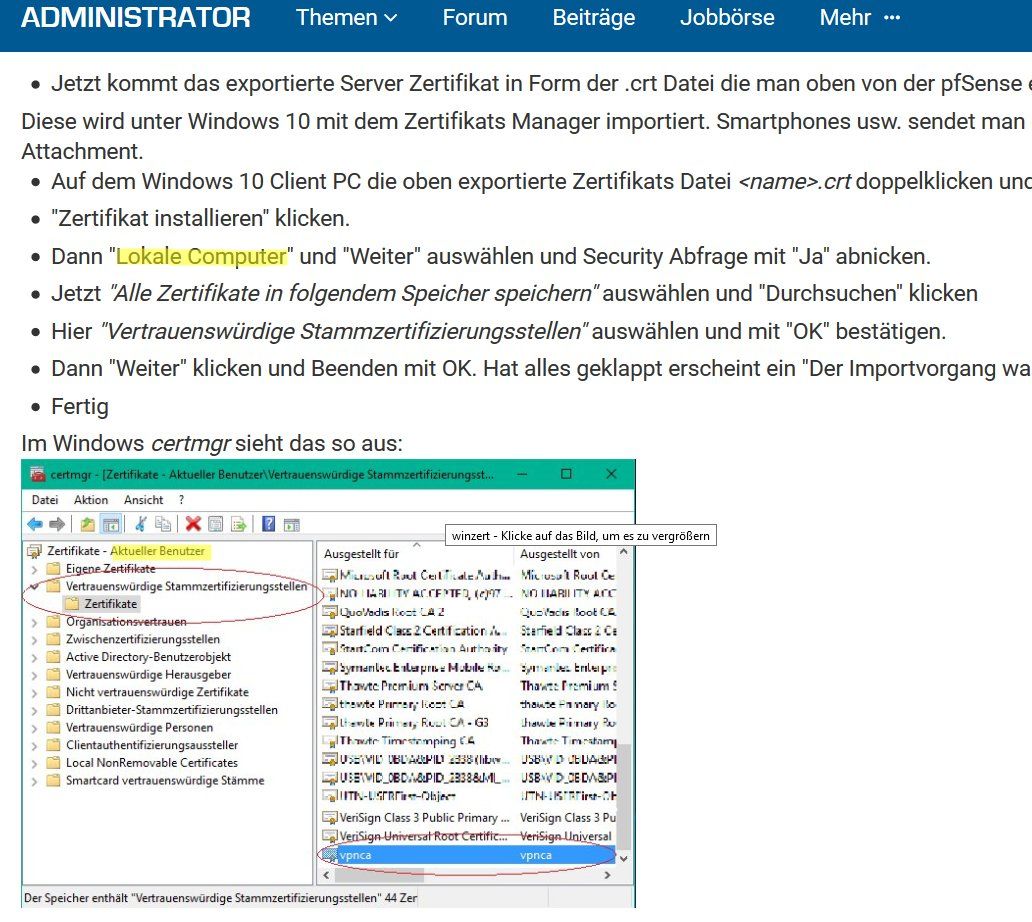

1.) Erster Schritt Zertifikat importiert auf dem 2ten Windows Client !

2.) Zweiter Schritt VPN mit der Powershell eingerichtet per Cut and Paste der obigen Zeilen:

4 Usernamen waren schon eingerichtet auf der pfSense.

3.) Client auf Windows Rechner 1 und Windows Rechner 2 gestartet !

(Username: user4 und user2)

Und....damit es auch gleich richtig spannend wird zusätzlich parallel Den Linux StronSwan Client (Username: user3) und das MacBook (Username: user1)

Das der Prozess unten mit Awaiting Connections angezeigt wird ist normal bei einem VPN Client Dialin.

Das der Prozess unten mit Awaiting Connections angezeigt wird ist normal bei einem VPN Client Dialin.

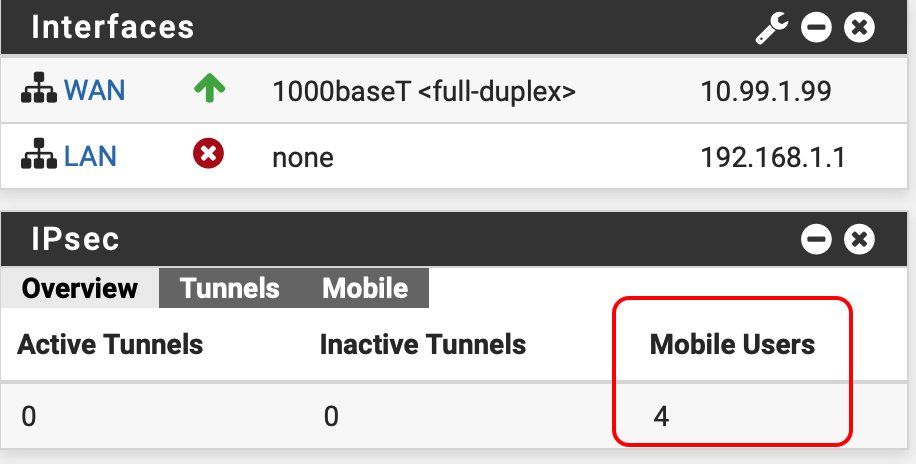

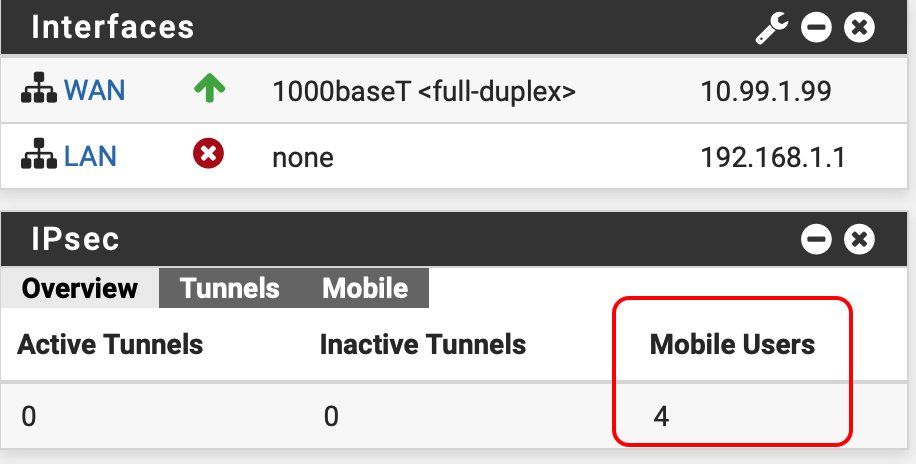

Bzw. im Dashboard:

Das IPsec Log unter Status --> System Logs zeigt auch alles mit "Success" an und keinerlei Fehler !

Works as designed !

Nebenbei gefragt:

Das Zertifikat hast du auch auf deinem 2ten Client installiert, oder ?

Ich hatte das auch erst im Eifer des Gefechts vergessen und dann ist natürlich Nada mit Login, klar !

1.) Erster Schritt Zertifikat importiert auf dem 2ten Windows Client !

2.) Zweiter Schritt VPN mit der Powershell eingerichtet per Cut and Paste der obigen Zeilen:

4 Usernamen waren schon eingerichtet auf der pfSense.

3.) Client auf Windows Rechner 1 und Windows Rechner 2 gestartet !

(Username: user4 und user2)

Und....damit es auch gleich richtig spannend wird zusätzlich parallel Den Linux StronSwan Client (Username: user3) und das MacBook (Username: user1)

Bzw. im Dashboard:

Das IPsec Log unter Status --> System Logs zeigt auch alles mit "Success" an und keinerlei Fehler !

Works as designed !

Nebenbei gefragt:

Das Zertifikat hast du auch auf deinem 2ten Client installiert, oder ?

Ich hatte das auch erst im Eifer des Gefechts vergessen und dann ist natürlich Nada mit Login, klar !

Dann stellte ich fest das Nr. 1 auch ohne geht und habe Sie dann (sicherer) wieder entfernt.

Hast Recht, die FW legt diese automatisch an intern.Der Haken mit den RFC1918 IPs MUSS aber in jedem Falle weg wenn du eine Router Kaskade mit der PfSense betreibst !!

auch wenn der RFC1918 - Harken drin ist!

Harken ?? de.wikipedia.org/wiki/Harke_(Werkzeug)Das Ganze hat irrendwie was damit zu tun, dass das Internet dazwischen ist.

Sorry, aber das ist Unsinn. Das Internet ist IP und ein weltweiter Standard. Übrigens ist das obige Live übers Internet getestet. Das siehst du an den Client Absender IPs, denn das 192er Netz ist nicht das 10er Testnetz.Das geht aus einem lokalen LAN via FritzBox an eine pfSense die direkt im Internet hängt. Keine Kaskade !

Einer der 4 Clients (MacBook) hat dann via VPN Tunnel das Webinterface der pfSense auf dem LAN Port (192.168.1.1) auf

Du kannst das ja auch Live selber testen.

Mache mit Tethering auf deinem Smartphone einen Hotspot auf, verbinde deinen Windows Rechner damit und logge dich dann via Mobilnetz auf deiner pfSense ein.

So hast du ein Live Szenario. Hast du ja vermutlich auch schon gemacht.

Fakt ist das dieses Setup wasserdicht funktioniert. Und das auch ganz sicher mit mehreren Clients. Die Ziel PfSense ist übrigens ein älteres APU Board was noch keine AES-NI HW Unterstützung hat wie die neueren Boards. Trotzdem schafft das Teil mit iPerf3 gemessen fast Wirespeed auf dem VPN.

Dein Client 2 hat irgendwo einen Fehler in der Einrichtung das ist klar. Vermutlich vergessen das Zertifikat zu importieren oder sowas.

Siehst du denn einen Fehler im IPsec Log ?

Über das Internet nicht!

Was ist denn DAS Internet ? Kleine Nuancen bei den Consumer Anschlüssen gibts da ja bekanntermaßen schon....Das kann möglich sein wenn du z.B. einen billigen DS-Lite Anschluss besitzt oder einen Provider hast der CGN macht.

Da hast du dann generelle Probleme mit VPNs weil solche Kunden Anschlusstechniken sowas dann nicht, oder nur mit großen Klimmzügen, supporten.

Wenn du also solch einen Billigprovider hast ist das technisch gar nicht möglich. Guckst du auch hier:

heise.de/ct/ausgabe/2013-6-Internet-Dienste-trotz-DS-Lite-nutzen ...

Wo soll das Ding den nun hin? Computer oder User?

Computer !Steht doch auch so im Tutorial ("Lokaler Computer" !) !!!

Der Fehler ist der selbe! Ergo: Windows berücksichtigt das Cert nicht....

Da hast du dann aber ein ganz anderes Problem.Dann ist dein Windows Rechner selber vermurkst !

Fakt ist, wie gesag, das das IKEv2 Dialin auf der pfSense fehlerfrei rennt. Millionen solcher Installationen weltweit, wie auch die obige, beweisen das ja.

...ist ja auch nur ein Verbesserungsvorschlag!

OK, danke, das korrigiere ich. Das sollte eindeutig sein, da hast du Recht.Dazu passt aber wieder nicht, das es geht wenn der Rechner am WAN hängt...

Da hast du auch wieder Recht ! Du solltest folgendes machen:

Beide Rechner am WAN Port testen. Das MUSS dann gehen.

Beide Rechner am Hotspot testen. Auch das MUSS gehen.

Wenn es dann an anderen Anschlüssen nicht geht hat man dann ein Problem mit der VPN IP Adressierung. Siehe hier:

VPNs einrichten mit PPTP

Oder damit das es ein DS-Lite oder CGN Anschluss ist.

Andere Optionen gibt es de facto nicht.

eine Nr. 3 besorge, dann sehen wir weiter!

Nimm einen kleinen Raspberry Pi Zero ! Den bekommst du für 5 Euro !buyzero.de/collections/boards-kits/products/raspberry-pi-zero-v1 ...

Einen LAN Adapter nicht vergessen: amazon.de/Smays-Realtek-Ethernet-compatible-Raspberry/dp/B009XU6 ...

Fertisch ist dein Testsystem

Alternativ einen Zero W dann hast du gleich WLAN dazu:

buyzero.de/collections/raspberry-pi-sets-kits-bundles/products/p ...

Ich werde mal schauen das ich mir eine Nr. 3 besorge, dann sehen wir weiter!

Wir sind gespannt !