PFX-Zertifikat Read-Rechte für Gruppe Benutzer in Powershell

Hi @ All

Ich hänge mit folgendem Problem und bitte um eure Hilfe!

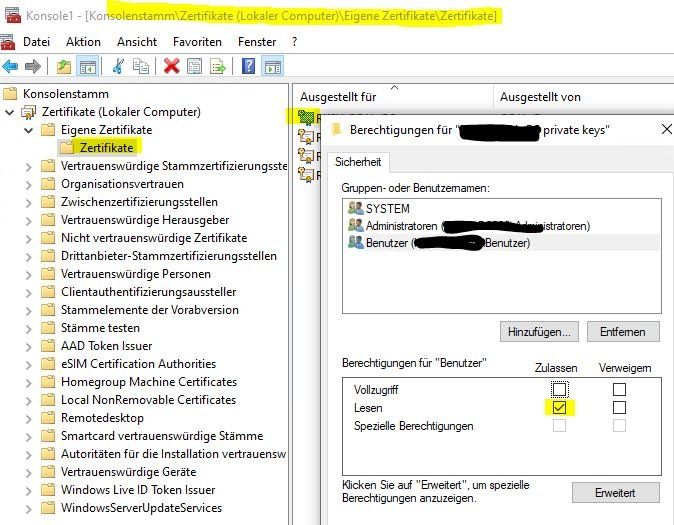

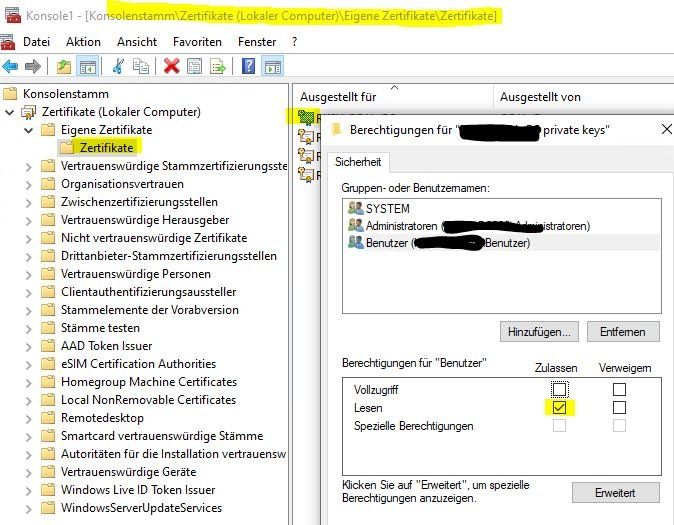

Zur Automatisierung einer Installation ist es notwenig auf ein Zertifikat im Store "Local Computer\LocalMachine\My" Lese-Rechte für die Gruppe "Benutzer" (Lokal) zu vergeben (siehe Bild):

Da funktioniert natürlich wenn man es manuell macht, jedoch nicht automatisiert per Script.

Zur Umsetzung habe ich das Versucht:

gist.github.com/milesgratz/38804dfc336df64191f958004953e9b6

itnator.net/zertifikat-berechtigungen-aendern-mit-powershell/

hier mein Script:

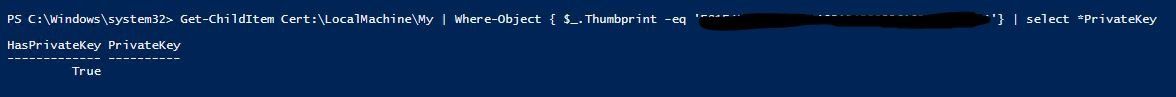

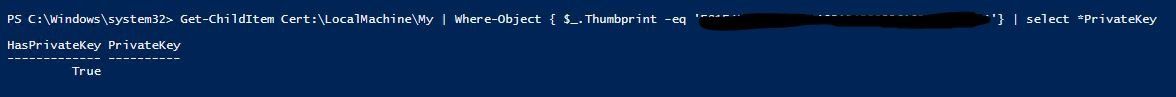

Beim Auslesen des PrivateKey stelle ich fest, dass mir zwar angezeigt wird, dass ein ProvateKey vorhanden ist, er wird aber nicht angezeigt / ausgegeben.

Kann mir jemand einen Tipp geben wie ich das umsetzen kann oder wo mein Fehler liegt?

Danke für die Unterstützung!

Mayho

Ich hänge mit folgendem Problem und bitte um eure Hilfe!

Zur Automatisierung einer Installation ist es notwenig auf ein Zertifikat im Store "Local Computer\LocalMachine\My" Lese-Rechte für die Gruppe "Benutzer" (Lokal) zu vergeben (siehe Bild):

Da funktioniert natürlich wenn man es manuell macht, jedoch nicht automatisiert per Script.

Zur Umsetzung habe ich das Versucht:

gist.github.com/milesgratz/38804dfc336df64191f958004953e9b6

itnator.net/zertifikat-berechtigungen-aendern-mit-powershell/

hier mein Script:

$FPrint = @('Add Fingerprint here')

$SID = New-Object System.Security.Principal.SecurityIdentifier "S-1-5-32-545"

foreach ($thumbprint in $FPrint)

{

$Cert = Get-ChildItem Cert:\LocalMachine\My | Where-Object { $_.Thumbprint -eq $thumbprint }

$privKey = $Cert.PrivateKey.CspKeyContainerInfo.UniqueKeyContainerName

$keyPath = "$($env:ProgramData)\Microsoft\Crypto\RSA\MachineKeys\"

$privKeyPath = (Get-Item "$keyPath\$privKey")

$Acl = Get-Acl $privKeyPath

$Ar = New-Object System.Security.AccessControl.FileSystemAccessRule($SID, "Read", "Allow")

$Acl.SetAccessRule($Ar)

Set-Acl $privKeyPath.FullName $Acl

$privKey = ([System.Security.Cryptography.X509Certificates.RSACertificateExtensions]::GetRSAPrivateKey($Cert)).key.UniqueName

$keyPath = "$($env:ProgramData)\Microsoft\Crypto\Keys\"

$privKeyPath = (Get-Item "$keyPath\$privKey")

$Acl = Get-Acl $privKeyPath

$Ar = New-Object System.Security.AccessControl.FileSystemAccessRule($SID, "Read", "Allow")

$Acl.SetAccessRule($Ar)

Set-Acl $privKeyPath.FullName $Acl

}Beim Auslesen des PrivateKey stelle ich fest, dass mir zwar angezeigt wird, dass ein ProvateKey vorhanden ist, er wird aber nicht angezeigt / ausgegeben.

Kann mir jemand einen Tipp geben wie ich das umsetzen kann oder wo mein Fehler liegt?

Danke für die Unterstützung!

Mayho

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 665526

Url: https://administrator.de/forum/pfx-zertifikat-read-rechte-fuer-gruppe-benutzer-in-powershell-665526.html

Ausgedruckt am: 15.07.2025 um 09:07 Uhr

4 Kommentare

Neuester Kommentar

Zitat von @mayho33:

Perfekt! Danke!

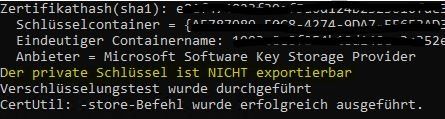

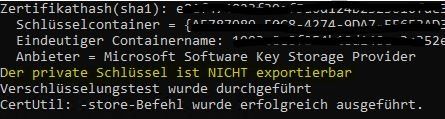

Funktioniert einwandfrei! leider bekomme ich da die Anzeige:

Hast du dazu noch einen Tipp?

Grüße Mayho!

Wenn man beim Import des Schlüssels in der Policy nicht angegeben hat das man den privaten Schlüssel auch wieder exportieren darf dann lässt sich dieser nicht nachträglich exportieren. Dann muss man diesen erneut importieren diesmal aber mit der Option das dieser auch wieder exportiert werden kann.Perfekt! Danke!

Funktioniert einwandfrei! leider bekomme ich da die Anzeige:

Hast du dazu noch einen Tipp?

Grüße Mayho!

Gruß w.