Prozessbestimmung einer fehlgeschlagenen Kerberosauthentifizierung

Guten Nachmittag liebe Gemeinde

Also ich investigiere Anmeldefehlschläge eines Adminkontos.

Hintergrund DC meldet Fehler mit Konto: Admin1 in der Form einer fehlerhaften Vorauthentifizierung von Kerkeros.

Quelle: krbtgt/domäne

Benutzernutzername: Admin1

Die Quelle der Anfrage habe ich über die Logs auf dem DC ausfindig machen können.

Dann jump ich nun dort hin und schau mir die Logs an.

Aus irgendwelchem Grund, logt sich der Admin1 jede Stunde seit jedem Tag 1x bis X-Mal [X = ca. 10 Mal im Schnitt] am DC an, und versuchte so die registierten Anmeldefehler, die ich oben am Anfang angab.

Nun bin ich auf eine heiße Spur gestoßen, und hoffe darüber den Service oder einen Scheduled Task zu finden, der die ganze Zeit versucht den Admin1 zu missbrauchen^^?

- <Event xmlns="http://schemas.microsoft.com/win/2004/08/events/event">

- <System>

<Provider Name="Microsoft-Windows-Security-Auditing" Guid="{54849625-5478-4994-A5BA-3E3B0328C30D}" />

<EventID>4672</EventID>

<Version>0</Version>

<Level>0</Level>

<Task>12548</Task>

<Opcode>0</Opcode>

<Keywords>0x8020000000000000</Keywords>

<TimeCreated SystemTime="2021-05-19T13:05:37.119940100Z" />

<EventRecordID>5123157</EventRecordID>

<Correlation ActivityID="{4209002E-4C84-0000-3700-0942844CD701}" />

<Execution ProcessID="712" ThreadID="1816" />

<Channel>Security</Channel>

<Computer>censored</Computer>

<Security />

</System>

- <EventData>

<Data Name="SubjectUserSid">S-1-5-21-3941519396-2606466931-4110164396-1184</Data>

<Data Name="SubjectUserName">Admin1</Data>

<Data Name="SubjectDomainName">censored</Data>

<Data Name="SubjectLogonId">0x276c100</Data>

<Data Name="PrivilegeList">SeSecurityPrivilege SeBackupPrivilege SeRestorePrivilege SeTakeOwnershipPrivilege SeDebugPrivilege SeSystemEnvironmentPrivilege SeLoadDriverPrivilege SeImpersonatePrivilege SeDelegateSessionUserImpersonatePrivilege</Data>

</EventData>

</Event>

Wie finde ich über <Task>12548</Task> / <Execution ProcessID="712" ThreadID="1816" /> nun weitere heiße Informationen?

Viele Grüße, Blaub33r3

Also ich investigiere Anmeldefehlschläge eines Adminkontos.

Hintergrund DC meldet Fehler mit Konto: Admin1 in der Form einer fehlerhaften Vorauthentifizierung von Kerkeros.

Quelle: krbtgt/domäne

Benutzernutzername: Admin1

Die Quelle der Anfrage habe ich über die Logs auf dem DC ausfindig machen können.

Dann jump ich nun dort hin und schau mir die Logs an.

Aus irgendwelchem Grund, logt sich der Admin1 jede Stunde seit jedem Tag 1x bis X-Mal [X = ca. 10 Mal im Schnitt] am DC an, und versuchte so die registierten Anmeldefehler, die ich oben am Anfang angab.

Nun bin ich auf eine heiße Spur gestoßen, und hoffe darüber den Service oder einen Scheduled Task zu finden, der die ganze Zeit versucht den Admin1 zu missbrauchen^^?

- <Event xmlns="http://schemas.microsoft.com/win/2004/08/events/event">

- <System>

<Provider Name="Microsoft-Windows-Security-Auditing" Guid="{54849625-5478-4994-A5BA-3E3B0328C30D}" />

<EventID>4672</EventID>

<Version>0</Version>

<Level>0</Level>

<Task>12548</Task>

<Opcode>0</Opcode>

<Keywords>0x8020000000000000</Keywords>

<TimeCreated SystemTime="2021-05-19T13:05:37.119940100Z" />

<EventRecordID>5123157</EventRecordID>

<Correlation ActivityID="{4209002E-4C84-0000-3700-0942844CD701}" />

<Execution ProcessID="712" ThreadID="1816" />

<Channel>Security</Channel>

<Computer>censored</Computer>

<Security />

</System>

- <EventData>

<Data Name="SubjectUserSid">S-1-5-21-3941519396-2606466931-4110164396-1184</Data>

<Data Name="SubjectUserName">Admin1</Data>

<Data Name="SubjectDomainName">censored</Data>

<Data Name="SubjectLogonId">0x276c100</Data>

<Data Name="PrivilegeList">SeSecurityPrivilege SeBackupPrivilege SeRestorePrivilege SeTakeOwnershipPrivilege SeDebugPrivilege SeSystemEnvironmentPrivilege SeLoadDriverPrivilege SeImpersonatePrivilege SeDelegateSessionUserImpersonatePrivilege</Data>

</EventData>

</Event>

Wie finde ich über <Task>12548</Task> / <Execution ProcessID="712" ThreadID="1816" /> nun weitere heiße Informationen?

Viele Grüße, Blaub33r3

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 666891

Url: https://administrator.de/forum/prozessbestimmung-einer-fehlgeschlagenen-kerberosauthentifizierung-666891.html

Ausgedruckt am: 31.07.2025 um 12:07 Uhr

11 Kommentare

Neuester Kommentar

Wie finde ich über <Task>12548</Task> / <Execution ProcessID="712" ThreadID="1816" /> nun weitere heiße Informationen?

Siehe dazu:Account Lockout and Management Tools

webware2.wordpress.com/2010/06/15/how-to-use-account-lockout-and ...

Fehlerhafte Anmeldeversuche protokollieren

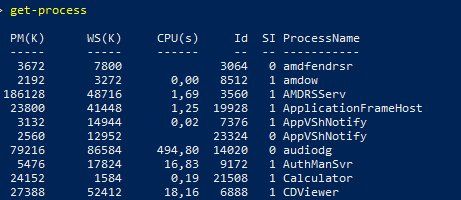

Ansonsten auch nen Tasktrigger auf das Event und lass da ein Powershell Skript laufen das dir den Prozess zur ID ausgeben lässt.

Gruß w.

Was ist denn der Unterschied von einem Task und einem Prozess

Really??Task = Scheduled Task

Prozess = Ausführender Assembly

Zitat von @blaub33r3:

Moin,

zum Verständnis:

muss es das PS Skript aktuell getriggert zur EventID 4672 werden damit man den aktuellen Prozessnamen zur ProcessID bekommt?

Ja.Moin,

zum Verständnis:

muss es das PS Skript aktuell getriggert zur EventID 4672 werden damit man den aktuellen Prozessnamen zur ProcessID bekommt?

zur Umsetzung: Wie kann ich mir den Prozess zur ID ausgeben lassen?

Also wenn's daran schon scheitert ...gps -id 12345 | select ProcessName,PathZitat von @blaub33r3:

Warum empfiehlst du mir das mit dem aufkommen des Events zu Triggern, ich könnte doch auch rückwirkend einfach nachschauen?

Wenn der Prozess aber zwischenzeitlich schon wieder beendet ist nützt das nichts ...Warum empfiehlst du mir das mit dem aufkommen des Events zu Triggern, ich könnte doch auch rückwirkend einfach nachschauen?

Verändert sich die ID einfach so schnell mal, dass ich nicht an den entsprechend Prozess mehr ran komme?

Wenn er sich denn schon beendet hat, ja.Schau dir doch mal das Skript im dritten Link oben an, vermutlich reicht das schon.

Schon klar, habe ich schon verstanden. Deswegen habe ich dich auf das Skript oben verwiesen, dazu sagst du leider nichts....

Außerdem

Außerdem

Account Lockout and Management Tools dürfen nicht auf Servern angewendet werden

Sind ja auch für die Verwendung am Client gedacht ... Wie willst du sonst den Prozess ausfindig machen? Am Server wird niemals die Anwendung die am Client dafür verwantwortlich ist auftauchen ... die kennt nur der Client und dafür ist das primär gemacht. Wenn du sie nicht nutzen kannst dann frag deinen Ausbilder.