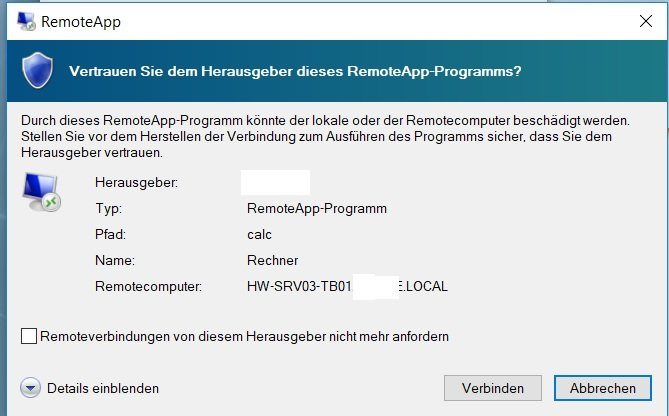

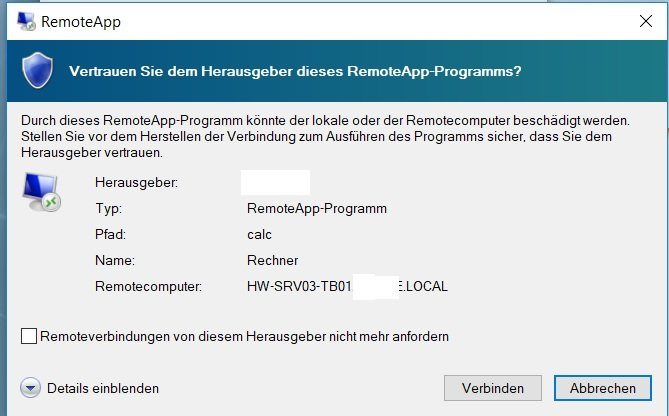

RDS - Server : Vertrauen Sie dem Herausgeber dieses RemoteApp-Programms

Hallo zusammen,

ich komme mal wieder in der Windows Welt nicht weiter.

3x Server 2012

- Broker, Lizenzserver, Webaccess

- SessionHost01

- SessionHost02

Ich habe ein gekauftes SAN Zertifikat mit apps.firma.de in der Oberfläche eingespielt. Meine Sammlung nennt sich auch apps.firma.de

Auf meinem Client habe ich die Apps als WorkResources hinzugefügt. Das funktionierte mit dem Zertifikat schon mal super.

Beim Verbinden wird aber auf den Computernamen und leider nicht auf den Alias apps.firma.de zu gegriffen.

Was muss ich machen, damit nicht auf den Computernamen sondern auf "apps.firma.de" zugegriffen wird?

Ich hoffe ich habe alles ausreichend beschrieben. Vielen Dank!

Grüße

Leon

ich komme mal wieder in der Windows Welt nicht weiter.

3x Server 2012

- Broker, Lizenzserver, Webaccess

- SessionHost01

- SessionHost02

Ich habe ein gekauftes SAN Zertifikat mit apps.firma.de in der Oberfläche eingespielt. Meine Sammlung nennt sich auch apps.firma.de

Auf meinem Client habe ich die Apps als WorkResources hinzugefügt. Das funktionierte mit dem Zertifikat schon mal super.

Beim Verbinden wird aber auf den Computernamen und leider nicht auf den Alias apps.firma.de zu gegriffen.

Was muss ich machen, damit nicht auf den Computernamen sondern auf "apps.firma.de" zugegriffen wird?

Ich hoffe ich habe alles ausreichend beschrieben. Vielen Dank!

Grüße

Leon

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 390178

Url: https://administrator.de/forum/rds-server-vertrauen-sie-dem-herausgeber-dieses-remoteapp-programms-390178.html

Ausgedruckt am: 22.07.2025 um 04:07 Uhr

12 Kommentare

Neuester Kommentar

Hi

Leider wird der Vorschlag von @Vision2015 nicht funktionieren da .local nicht zulässig ist in öffentlichen Zertifikaten und die meisten CA das auch gar nicht zulassen.

Wenn du den von extern erreichen willst kannst einen Proxy dazwischen setzen an dem du das Cert einbindest, wenn das System nur intern genutzt wird hast dein Geld umsonst ausgegeben, da hättest einfach eine AD integrierte CA installieren können und das Root Cert per GPO verteilen müssen und den Servern über die CA ein Zertifikat erstellen lassen.

Dann gibt es natürlich auch noch die Möglichkeit im DNS einfach Glue Record zu setzen in dem diese auf die Server setzt, aber ich habe keine Ahnung ob das mit einem Sessionbroker funktioniert.

Zu dem ist es mittlerweile eher unklug eine .local Domain zu verwenden, denn damit bekommst bei mDNS Probleme, selbst aktuelle MS Anleitungen raten davon aber - auch wenn ältere sagen das .local eine tolle Idee wäre .

.

Gruß

@clSchak

Leider wird der Vorschlag von @Vision2015 nicht funktionieren da .local nicht zulässig ist in öffentlichen Zertifikaten und die meisten CA das auch gar nicht zulassen.

Wenn du den von extern erreichen willst kannst einen Proxy dazwischen setzen an dem du das Cert einbindest, wenn das System nur intern genutzt wird hast dein Geld umsonst ausgegeben, da hättest einfach eine AD integrierte CA installieren können und das Root Cert per GPO verteilen müssen und den Servern über die CA ein Zertifikat erstellen lassen.

Dann gibt es natürlich auch noch die Möglichkeit im DNS einfach Glue Record zu setzen in dem diese auf die Server setzt, aber ich habe keine Ahnung ob das mit einem Sessionbroker funktioniert.

Zu dem ist es mittlerweile eher unklug eine .local Domain zu verwenden, denn damit bekommst bei mDNS Probleme, selbst aktuelle MS Anleitungen raten davon aber - auch wenn ältere sagen das .local eine tolle Idee wäre

Gruß

@clSchak

Moin,

ich meine es reicht, wenn du den Fingerprint des Zertifiakts noch den Clients mitteilst. Dafür gibt es einen Gruppenrichtlinienobjekt und eine Anleitung.

Gruß,

Dani

ich meine es reicht, wenn du den Fingerprint des Zertifiakts noch den Clients mitteilst. Dafür gibt es einen Gruppenrichtlinienobjekt und eine Anleitung.

Gruß,

Dani

Ich empfehle dir folgenden Artikel, der ist super verständlich beschrieben und behandelt das Thema im Detail in allen Facetten:

rdsgurus.com/windows-2012-r2-how-to-create-a-mostly-seamless-log ...

Danach freust du dich über die gewonnene Erkenntnis und eine meldungsfreie Verbindung in allen Verbindungs-Lagen

Gruß l.

rdsgurus.com/windows-2012-r2-how-to-create-a-mostly-seamless-log ...

Danach freust du dich über die gewonnene Erkenntnis und eine meldungsfreie Verbindung in allen Verbindungs-Lagen

Gruß l.

Danis weg und den Fingerprint per GPO zu verteilen

Machen wir auch so, ist ja ebenfalls im Link ersichtlich.

gruppenrichtlinien.de/artikel/remoteapp-zertifikatsfehler-sha1-f ... beschreibt das doch ganz genau.