Redundanter Uplink auf Switch

Hallo,

folgende Ausgangssituation:

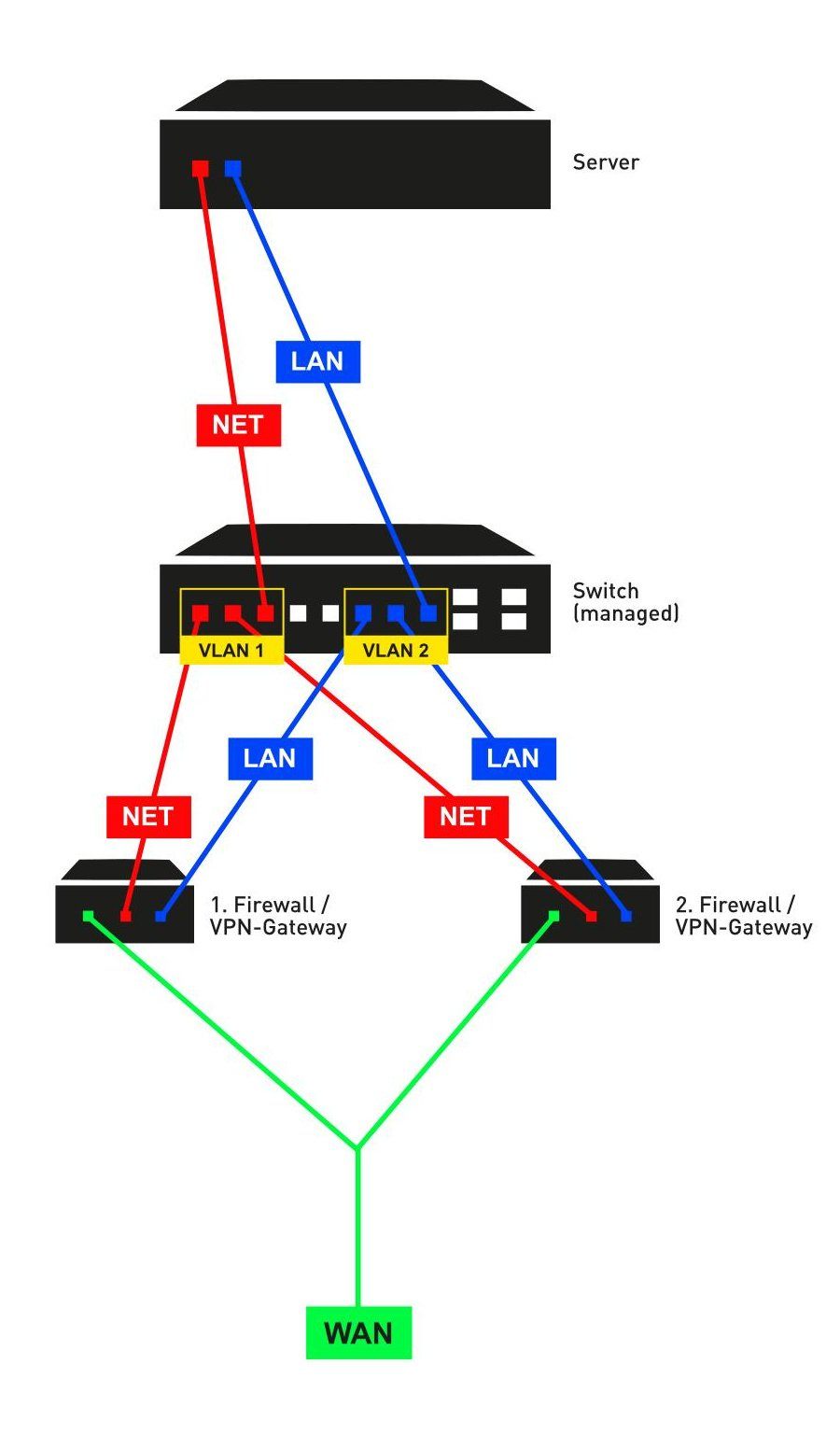

Ich möchte die Firewall (gleichzeitig VPN-Gateway) im Netzwerk redundant auslegen und habe daher zwei identische Geräte. Außerdem habe ich einen managed Switch (Zyxel XGS1930) und verwende VLANs zur Segmentierung. Hinter dem Switch hängen Server.

Das Problem in diesem Aufbau ist nun natürlich, dass ich nicht einfach so mit zwei Uplinks den Switch versorgen kann, da kommt es zu Kollisionen. Ich habe es momentan deshalb so gelöst, dass die zweite Verbindung "NET" (zwischen Switch und Firewall 2) momentan mittels Port-Deaktivierung am Switch deaktiviert ist. Bei Ausfall von Firewall/VPN-Gateway 1 würde ich dann händisch umschalten. Das ist keine schöne Lösung, ich weiß. Wie kann ich es jedoch schöner lösen? Kann STP hier irgendwie eine Lösung sein, auch wenn ich nur einen einzigen Switch im Einsatz habe?

Danke für eure Ideen

k00b0ld

P.S. Für richtige Redundanz müsste natürlich auch Switch und WAN-Port zweifach ausgelegt sein. Dies ist momentan aber nicht möglich und daher nicht Teil der Frage.

folgende Ausgangssituation:

Ich möchte die Firewall (gleichzeitig VPN-Gateway) im Netzwerk redundant auslegen und habe daher zwei identische Geräte. Außerdem habe ich einen managed Switch (Zyxel XGS1930) und verwende VLANs zur Segmentierung. Hinter dem Switch hängen Server.

Das Problem in diesem Aufbau ist nun natürlich, dass ich nicht einfach so mit zwei Uplinks den Switch versorgen kann, da kommt es zu Kollisionen. Ich habe es momentan deshalb so gelöst, dass die zweite Verbindung "NET" (zwischen Switch und Firewall 2) momentan mittels Port-Deaktivierung am Switch deaktiviert ist. Bei Ausfall von Firewall/VPN-Gateway 1 würde ich dann händisch umschalten. Das ist keine schöne Lösung, ich weiß. Wie kann ich es jedoch schöner lösen? Kann STP hier irgendwie eine Lösung sein, auch wenn ich nur einen einzigen Switch im Einsatz habe?

Danke für eure Ideen

k00b0ld

P.S. Für richtige Redundanz müsste natürlich auch Switch und WAN-Port zweifach ausgelegt sein. Dies ist momentan aber nicht möglich und daher nicht Teil der Frage.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 546824

Url: https://administrator.de/forum/redundanter-uplink-auf-switch-546824.html

Ausgedruckt am: 04.07.2025 um 09:07 Uhr

11 Kommentare

Neuester Kommentar

Die Firewalls lassen sich nicht zu einer logischen Firewall zusammenfassen?

Mit den Switches, bzw den mögliche Features, würde ich Abstand nehmen von dem Vorhaben.

Du tauscht Fisch gegen Fleisch und öffnest die Tür für andere Probleme, deren Beherrschung du vermutlich nicht gewachsen bist.

Die Switches zu stacken, sofern möglich, ist auch keine Lösung, weil du dann mehr logische Probleme hast, als die Wahrscheinlichkeit eines Failover der Hardware.

Mit den Switches, bzw den mögliche Features, würde ich Abstand nehmen von dem Vorhaben.

Du tauscht Fisch gegen Fleisch und öffnest die Tür für andere Probleme, deren Beherrschung du vermutlich nicht gewachsen bist.

Die Switches zu stacken, sofern möglich, ist auch keine Lösung, weil du dann mehr logische Probleme hast, als die Wahrscheinlichkeit eines Failover der Hardware.

dass ich nicht einfach so mit zwei Uplinks den Switch versorgen kann, da kommt es zu Kollisionen.

Nein, das ist falsch, denn bei den Zyxels sollte immer RSTP Spanning Tree im Default aktiv sein die ein Looping im Netz sicher verhindern. Wenn es nicht aktiv ist gehört es immer eingeschaltet in solchen Redundanz Designs.Kollisionen ist übrigens etwas ganz anderes was damit nichts zu tun hat.

Die alles entscheidende Frage ist hier WIE dein Firewall Cluster funktioniert ? Leider kommen dazu keinerlei Infos so das man auch in Bezug auf das davon abhängige Netzwerk Design nur im freien Fall oder mit Kristallkugel raten kann.

Nur so viel:

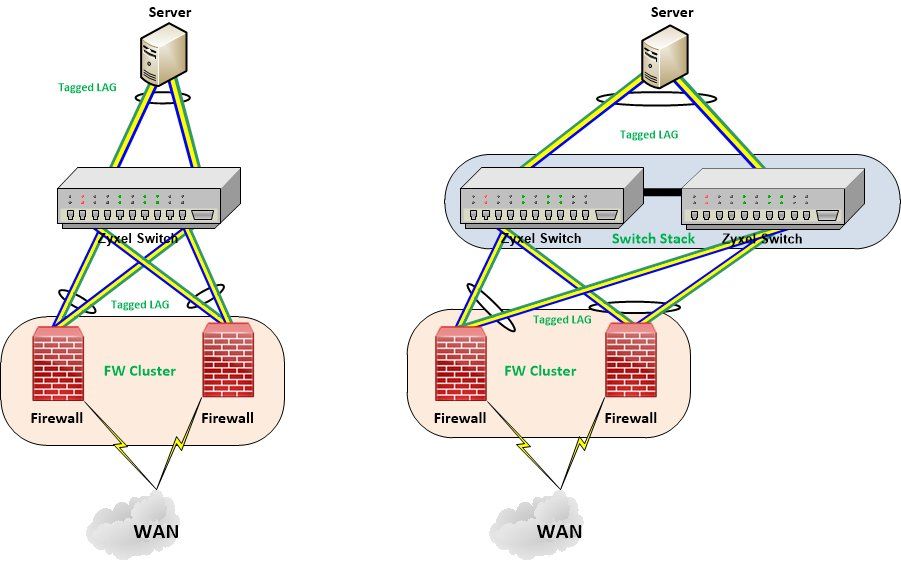

Wenn das Cluster einen LACP LAG (802.3ad) von beiden Membern supportet solltest du es immer damit lösen. Damit hast du nicht nur die doppelte Bandbreite sondern auch ein automatisches Failover. Sowas geht aber meist nur in einem Active Active Design der FWs.

In einem Active Passive Design oder Standbay Design geht das natürlich nicht. Da ist dann Spanning Tree dein Freund.

Aber wenn man sich dein Design ansieht dann gibt es ja keinerlei Loops. Die Firewall sind ja in beiden VLAN Doamins rein nur sternförmig angeschlossen. Einen "Querlink" der die FWs nochmal direkt in beiden VLANs verbindet gibt es ja nicht. Folglich also keinerlei Loops in dem Design. Eben solches gilt ja auch für den Server, der uralt und Steinzeit mässig 2 separate VLAN Links hat.

Viel sinnvoller wäre es den Server auch mit einem LACP LAG anzubinden und dann Tagged in beiden VLANs. Siehe hier:

VLANs über 802.1q Trunk auf Windows und Linux Rechnern realisieren

Kollege @brammer hat oben schon recht. Je nachdem WIE das Clustering der Firewalls realisiert ist entscheidet das über das Netzwerk. pfSense und OPNsense z.B. supporten ein Clustering über CARP und dann eine gemeinsame virtuelle IP Adresse die sie sharen. Also letztlich eine VRRP bzw. HSRP Design, was ja auch sinnvoll ist.

Auch hier sollte man die Firewall wie auch den Server über einen Tagged LACP LAG anbinden und niemals mit VLAN spezifischen Einzellinks.

Klassische redundante FW Standard Designs sähen so aus:

Zitat von @k00b0ld:

@SlainteMhath

Hinter den Firewalls hängen drei Server, die direkt über öffentlichen IP-Adressen angesprochen werden. Die IPs werden im Transparent Bridge Mode direkt durchgereicht und die Firewall ist nicht sichtbar.

Und das macht ihr weil es welchen Vorteil hat?@SlainteMhath

Hinter den Firewalls hängen drei Server, die direkt über öffentlichen IP-Adressen angesprochen werden. Die IPs werden im Transparent Bridge Mode direkt durchgereicht und die Firewall ist nicht sichtbar.

/Thomas