Routing-Netzwerkkonfiguration in verschiedenen Netzen

Hallo zusammen,

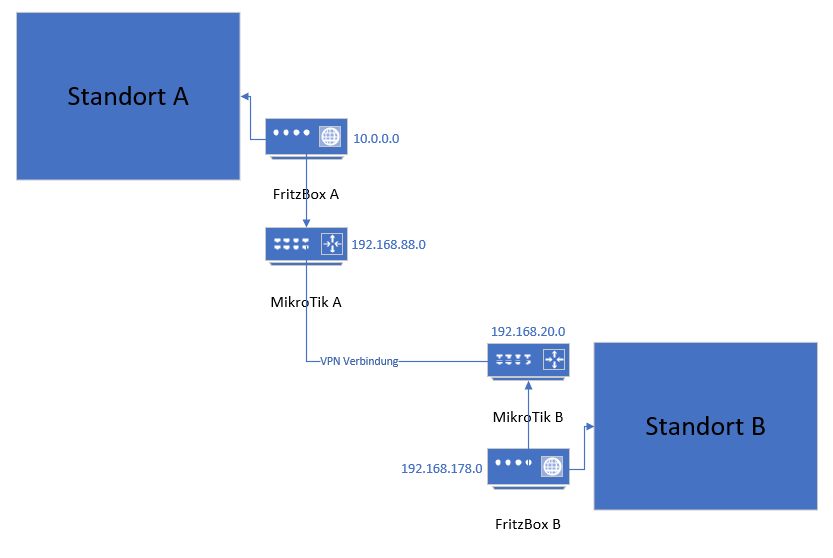

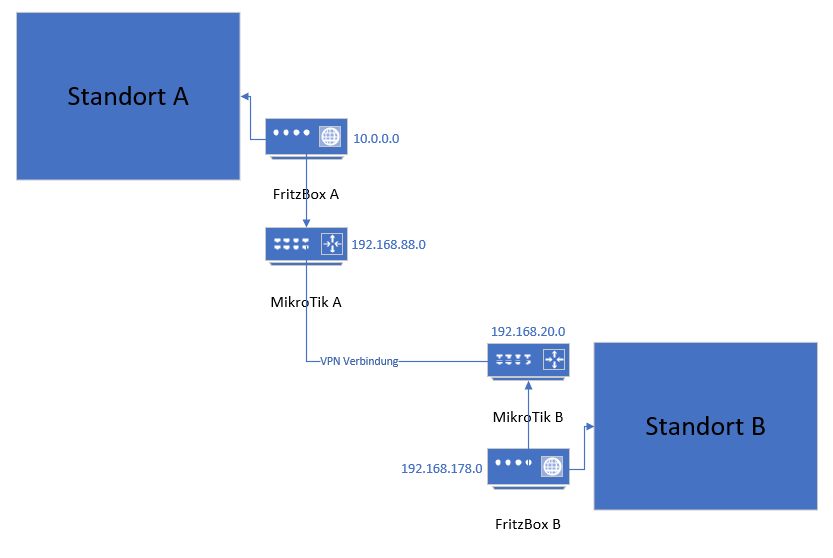

ich habe Euch mal eine Übersicht eines Netzwerks gemacht:

Hier können sich alle Clients untereinander erreichen, aber was muss ich tun wenn ein Client umziehen soll, dieser aber seine IP-Adresse behalten soll.

Hier können sich alle Clients untereinander erreichen, aber was muss ich tun wenn ein Client umziehen soll, dieser aber seine IP-Adresse behalten soll.

Sprich, aus dem Netz 10.0.0.x soll ein Client physisch umziehen an den anderen Standort in das Netz 192.168.20.x

Der soll aber weiterhin mit seiner jetzigen IP-Adresse (zb.: 10.0.0.189) erreichbar sein.

Das ist natürlich nur ein Beispiel, tatsächlich handelt es sich dabei um einen VMWare Host mit x-virtuellen Maschinen.

Im Netz greifen unterschiedliche Geräte, Dienste & Scripte auf die eine oder andere dieser VM's zu und das anhand ihrer statischen IP-Adresse. Daher will ich unbedingt die Adressen behalten, damit ich nicht so viele Baustellen habe...

Aber ich weiß leider nicht, um zum Beispiel zurückzukommen, wie ich einen bestimmten Client/Router konfigurieren muss damit dieser dann seine Adresse behält bzw darunter erreichbar ist, wenn er von hinter FritzBox A zu hinter MikroTik B wandert...

Falls der Hinweis auftaucht, Nein die beiden FritzBoxen direkt per VPN miteinander zu verbinden ist nicht gewünscht.

Vielen Dank vorab schon mal für Eure Unterstützung und schöne Grüße

ich habe Euch mal eine Übersicht eines Netzwerks gemacht:

Sprich, aus dem Netz 10.0.0.x soll ein Client physisch umziehen an den anderen Standort in das Netz 192.168.20.x

Der soll aber weiterhin mit seiner jetzigen IP-Adresse (zb.: 10.0.0.189) erreichbar sein.

Das ist natürlich nur ein Beispiel, tatsächlich handelt es sich dabei um einen VMWare Host mit x-virtuellen Maschinen.

Im Netz greifen unterschiedliche Geräte, Dienste & Scripte auf die eine oder andere dieser VM's zu und das anhand ihrer statischen IP-Adresse. Daher will ich unbedingt die Adressen behalten, damit ich nicht so viele Baustellen habe...

Aber ich weiß leider nicht, um zum Beispiel zurückzukommen, wie ich einen bestimmten Client/Router konfigurieren muss damit dieser dann seine Adresse behält bzw darunter erreichbar ist, wenn er von hinter FritzBox A zu hinter MikroTik B wandert...

Falls der Hinweis auftaucht, Nein die beiden FritzBoxen direkt per VPN miteinander zu verbinden ist nicht gewünscht.

Vielen Dank vorab schon mal für Eure Unterstützung und schöne Grüße

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 6986448260

Url: https://administrator.de/forum/routing-netzwerkkonfiguration-in-verschiedenen-netzen-6986448260.html

Ausgedruckt am: 11.07.2025 um 21:07 Uhr

23 Kommentare

Neuester Kommentar

Funktioniert z.B. mit pfSense. Den packst Du ins Netz 10./8 und gibst eine feste IP im LAN (10.0.0.20 bspw.) Upstream-Gateway nach 192.168.178/24 stellst Du auf die 10.0.0.1 (hast Dich bestimmt verschrieben).

Dann erstellst Du eine virtuelle IP 10.0.0.189 und einen 1:1 Forward von allem Verkehr auf dieser IP an die Ziel-IP.

Dann erstellst Du eine virtuelle IP 10.0.0.189 und einen 1:1 Forward von allem Verkehr auf dieser IP an die Ziel-IP.

Moin...

mit fqdn wäre das einfach!

Frank

Im Netz greifen unterschiedliche Geräte, Dienste & Scripte auf die eine oder andere dieser VM's zu und das anhand ihrer statischen IP-Adresse. Daher will ich unbedingt die Adressen behalten, damit ich nicht so viele Baustellen habe...

nun, du hast dir selber eine Baustelle bereitet :-=mit fqdn wäre das einfach!

Frank

Hallo,

stimme @SlainteMhath zu.

Selbst wenn du irgendeine Lösung mit doppelten NAT usw. findest, bringt dir das später nur Ärger.

Die einzige Möglichkeit, die ich sehe, ist, dass du das VLAN der Server auf beiden Standorten implementierst und die VLANs durch den Tunnel leitest (also tagged).

Jürgen

stimme @SlainteMhath zu.

Selbst wenn du irgendeine Lösung mit doppelten NAT usw. findest, bringt dir das später nur Ärger.

Die einzige Möglichkeit, die ich sehe, ist, dass du das VLAN der Server auf beiden Standorten implementierst und die VLANs durch den Tunnel leitest (also tagged).

Jürgen

wie würdest Du in dem Setup mit 4 Routern ein VLAN tunneln?

Das macht man üblicherweise mit VxLAN was auch die Mikrotiks supporten und ein etablierter Standard ist. Das ist ein Layer 2 Tunneling was auch über das VPN übertragen werden kann.help.mikrotik.com/docs/display/ROS/VXLAN

VLAN über Site2Site VPN

Andere Optionen wären noch Hostrouting mit einer /32er Maske, 1:1 NAT oder Mobile IP. Letzteres supportet aber die verbaute HW des TOs nicht und 1:1 NAT ist eine böse Frickelei von der auch eher abzuraten ist.

Moin...

oder meinst du die Router Kaskade, oder gar doch 4 Standorte?

was machen den die fritzboxen in deinem Netzwerk?

Thomas

Edit: sehe gerade, Mikrotik kann das. Egal, rate von soeiner Implementierung ab. Ich würde da im ersten Schuss NAT aufsetzen und dann die Altlasten bereinigen.

beschreibe uns doch mal dein ganzes Netzwerk, mit allen Standorten!

dann können wir dir besser helfen...

frank

Zitat von @tgvoelker:

Hallo Jürgen,

wie würdest Du in dem Setup mit 4 Routern ein VLAN tunneln? Kenne das nur von Ethernet-Kopplungen von Providern.

wiso 4 Router, oben sind nur 2?Hallo Jürgen,

wie würdest Du in dem Setup mit 4 Routern ein VLAN tunneln? Kenne das nur von Ethernet-Kopplungen von Providern.

oder meinst du die Router Kaskade, oder gar doch 4 Standorte?

was machen den die fritzboxen in deinem Netzwerk?

Thomas

Edit: sehe gerade, Mikrotik kann das. Egal, rate von soeiner Implementierung ab. Ich würde da im ersten Schuss NAT aufsetzen und dann die Altlasten bereinigen.

dann können wir dir besser helfen...

frank

@Vision2015:

Die Fritzboxen sind Router. Die Mikrotik-Dinger sind auch Router. Erkennste schon dadran, daß 4 unterschiedliche private Subnetze vorhanden sind, die den Geräten zugeordnet sind:

Die Beschreibung ist oben. TE hat gefragt, wie er Netzverkehr von Standort 1 hinter Fritzbox A zum Host bringt, den er an Standort 2 hinter Mikrotik B verlagern mußte.

Die einzige technische Lösung die in diesem Setup sowas realisieren kann, ist NAT. Scripte und Systeme auf DNS anpassen sollte zwar trotzdem gemacht werden sofern möglich, nur wird das wahrscheinlich keine Sache von 5 Minuten sein, sonst hätte der TE das sicherlich gemacht.

Die Fritzboxen sind Router. Die Mikrotik-Dinger sind auch Router. Erkennste schon dadran, daß 4 unterschiedliche private Subnetze vorhanden sind, die den Geräten zugeordnet sind:

- 10.0.0.0/8(?)

- 192.168.88.0/24

- 192.168.20.0/24

- 192.168.178.0/24

Die Beschreibung ist oben. TE hat gefragt, wie er Netzverkehr von Standort 1 hinter Fritzbox A zum Host bringt, den er an Standort 2 hinter Mikrotik B verlagern mußte.

Die einzige technische Lösung die in diesem Setup sowas realisieren kann, ist NAT. Scripte und Systeme auf DNS anpassen sollte zwar trotzdem gemacht werden sofern möglich, nur wird das wahrscheinlich keine Sache von 5 Minuten sein, sonst hätte der TE das sicherlich gemacht.

Moin...

ja... da brauche ich aber keine 4 Router für, sondern nur 2, einen an jedem standort!

selbst der kleinste mikrotik kann das... also wo ist da der sinn, und was soll die fritte besser könne als das router os vom mikrotik?

Die Beschreibung ist oben. TE hat gefragt, wie er Netzverkehr von Standort 1 hinter Fritzbox A zum Host bringt, den er an Standort 2 hinter Mikrotik B verlagern mußte.

das habe ich schon verstanden... aber das design ist zu hinterfragen.

Die einzige technische Lösung die in diesem Setup sowas realisieren kann, ist NAT. Scripte und Systeme auf DNS anpassen sollte zwar trotzdem gemacht werden sofern möglich, nur wird das wahrscheinlich keine Sache von 5 Minuten sein, sonst hätte der TE das sicherlich gemacht.

Frank

Zitat von @tgvoelker:

@Vision2015:

Die Fritzboxen sind Router. Die Mikrotik-Dinger sind auch Router. Erkennste schon dadran, daß 4 unterschiedliche private Subnetze vorhanden sind, die den Geräten zugeordnet sind:

@Vision2015:

Die Fritzboxen sind Router. Die Mikrotik-Dinger sind auch Router. Erkennste schon dadran, daß 4 unterschiedliche private Subnetze vorhanden sind, die den Geräten zugeordnet sind:

- 10.0.0.0/8(?)

- 192.168.88.0/24

- 192.168.20.0/24

- 192.168.178.0/24

ja... da brauche ich aber keine 4 Router für, sondern nur 2, einen an jedem standort!

selbst der kleinste mikrotik kann das... also wo ist da der sinn, und was soll die fritte besser könne als das router os vom mikrotik?

Die Beschreibung ist oben. TE hat gefragt, wie er Netzverkehr von Standort 1 hinter Fritzbox A zum Host bringt, den er an Standort 2 hinter Mikrotik B verlagern mußte.

Die einzige technische Lösung die in diesem Setup sowas realisieren kann, ist NAT. Scripte und Systeme auf DNS anpassen sollte zwar trotzdem gemacht werden sofern möglich, nur wird das wahrscheinlich keine Sache von 5 Minuten sein, sonst hätte der TE das sicherlich gemacht.

Frank

moin...

hatte ich eigentlich den TO gefragt

mglw. vorgelagerte DMZ.

mglw. antwortet der TO ja drauf, dann wissen wir es!

Frank

hatte ich eigentlich den TO gefragt

mglw. vorgelagerte DMZ.

Sowas kann Sinn machen (von der Fritzbox abgesehen). Denke aber eher daß das historisch gewachsen ist und einen Umfang hat, der mal nicht eben schnell umgebaut werden kann.

historisch ist da nur die Router Kaskade....Ab einer bestimmten Anzahl Geräte werden Subnetzänderungen aufwendig

nun, bei 2 netzen pro standort, reden wir nicht mehr von aufwendig, das könnte der Mikrotik ohne probleme!Frank

Mikrotik hat für diesen Zweck ein modifiziertes Protokoll:

help.mikrotik.com/docs/display/ROS/EoIP

Habe ich noch nicht eingesetzt, sollte aber das Anliegen des TO prinzipiell lösen.

Wenn ich das richtig verstehe, muss aber die Kommunikation noch abgesichert, d.h. EoIP (GRE) over IPsec eingesetzt werden. Wie auch immer das gehen mag. Insgesamt erscheint es mir deutlich einfacher, die IP-Adresse des Clients anzupassen - was ja dynamisch erfolgt, wenn DHCP verwendet wird.

Viele Grüße, commodity

help.mikrotik.com/docs/display/ROS/EoIP

Habe ich noch nicht eingesetzt, sollte aber das Anliegen des TO prinzipiell lösen.

Wenn ich das richtig verstehe, muss aber die Kommunikation noch abgesichert, d.h. EoIP (GRE) over IPsec eingesetzt werden. Wie auch immer das gehen mag. Insgesamt erscheint es mir deutlich einfacher, die IP-Adresse des Clients anzupassen - was ja dynamisch erfolgt, wenn DHCP verwendet wird.

Viele Grüße, commodity

Die Fritzboxen sind Router. Die Mikrotik-Dinger sind auch Router.

Und... laufen dann in einer Router Kaskade mit doppeltem NAT und doppeltem Firewalling??Oder arbeiten sie mit PPPoE Passthrough und terminieren die Provider Zugänge auf dem MT?

Oder arbeiten die MTs als schlichte Router ohne NAT wie es hier für die kaskadierten Mikrotiks beschrieben ist?

3 mögliche Optionen das Design umzusetzen zu denen du keine Aussage machst um dein Design zu verstehen.

DAS war sicher die Intention der berechtigten Frage des Kollegen @Vision2015 und ist deshalb nicht ganz unwichtig um das Routing nachvollziehen zu können.

muss aber die Kommunikation noch abgesichert

Das ist, wie bereits oben gesagt, besser und einfacher mit VxLAN und einer IPsec Transport Verschlüsselung (Transport Mode) zu lösen. GRE ist keine Verschlüsselung!Dein Vorhaben kann man mit deiner HW mit mehreren Optionen recht einfach umsetzen, du musst dich einfach nur mal entscheiden WIE und OB du es realisieren willst!

hatte ich irgendwie auf so eine "Führe die 3 Schritte durch" Antwort gehofft

Nachdem sich das nicht realisiert hat, könntest Du (ggf. mit hiesiger Hilfe) vielleicht klären, warum im anderen Netz denn die IP aus Deinem Netz erforderlich sein könnte. Der Wechsel der IP ist ja in höchstens "3 Schritten" erledigt.I.Ü. ist natürlich der Netzaufbau mindestens auf Deiner Seite fragwürdig. Die Fritzbox kann ja bleiben und Dienste bereitstellen, muss aber dazu kein weiteres Netz aufbauen.

@aqui, die VXLAN-Lösung klingt interessant. Wer war denn der kluge Kollege 4863114660 (Dein Link), der das seinerzeit ins Spiel gebracht hat? Der hatte i.Ü. allerdings auf auf EoIP verwiesen, falls 2x Mikrotik im Spiel ist

Viele Grüße, commodity

ich etwas überrascht

Ich Fehler gemacht, sorry ich beziehen auf TO nicht @tgvoelker!ich etwas überrascht

Ich Fehler gemacht, sorry ich beziehen auf TO nicht @tgvoelker!@entfernt

welches mit der Site2Site VPN-Verbindung dauerhaft zu mir verbunden ist.

Wer realisiert die denn?? Die Fritzbüchsen oder die MTs. Sing ja beides aktive VPN Router.Die 192.168.178.x Seite (FritzBox meines Kumpels) ist nicht erreichbar

Das ist vermutlich gelogen, denn laut deiner o.a. Design Skizze läuft ja sämtlicher Traffic immer über beide privaten FritzBox Netze. Folglich sind die auch alle zu erreichen. Es sei denn du hast... 1. ein wasserdichtes Firewall Regelwerk in den MTs, 2. dein Kollege hat keinen Zugriff darauf und 3. er vertraut dir blind?! So oder so aber egal, da es mit deiner Aufgabenstellung an sich nichts zu tun hat.

mit dem Netz gibt es ja keine Schwierigkeiten oder Anforderungen

Das ist letztlich auch richtig, denn aus Mikrotik Sicht bzw. aus diese Netzwerk Sicht beginnt das Internet am WAN Port des Mikrotik. In sofern also ein klassisches Standarddesign.Da du Vmware betreibst wäre die VxLAN Lösung die ideale Lösung, denn VxLAN stammt ursprünglich von Vmware ist mittlerweile aber ein RFC Standard den fast alle Switch und Router Hersteller auch supporten. Eigentlich eine Steilvorlage für einen einfache Lösung.

Sofern du 2 ESXi Systeme an beiden Standorten hast musst du gar nichts machen, denn dann können die die ESXi den Layer 2 VxLAN Tunnel über die bestehende Verbindung realisieren und du hast dann automatisch dein Netz an beiden Standorten. Dazu musst du dann an der bestehenden Netzwerk Infrastruktur gar nicht zusätzlich einstellen.

docs.vmware.com/de/VMware-NSX-Data-Center-for-vSphere/6.4/com.vm ...

Alternativ kann man den ESXi Tunnel auch auf dem MT terminieren oder ihn zwischen den beiden MTs direkt etablieren. Dir stehen da alle Optionen offen.

"Führe die 3 Schritte durch"

Mmmhhh...wer so ein S2S Setup über 2 MTs zustandebringt mit all den Komponenten und Virtualisierung sollte solche Aussage eigentlich nicht machen bzw. ist sie schon höchst verwunderlich. Aber nundenn... 🤔@commodity

Ich kann mich an den Namen leider nicht mehr erinnern. Habs aber damals mal auf dem MT konfiguriert und rennt fehlerlos.