Server in Domäne als Gateway für LDAP Clients

Hallo zusammen,

ich habe da mal eine Frage zu LDAP und Domäne:

Ist es möglich, wenn ein Server direkt an einer Domäne eingebunden wird, an diesen dann LDAP Clients anzubinden, die dann über den Server Zugriff auf die Domäne haben?

Hintergrund ist folgender:

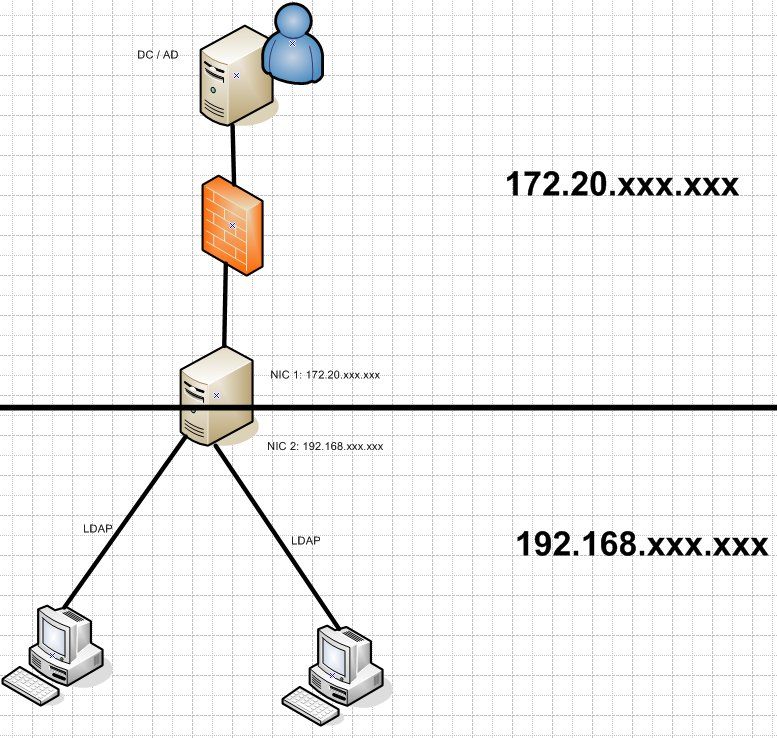

Server hat 2 Netzwerkkarten mit zwei verschiedenen Bereichen:

1. Bereich: Verbindung ins Officenetz zur Domäne

2. Bereich: Verbindung in einen Arbeitsbereich zu Clientrechner

Da die Clients keinen direkten Zugang zum Domänennetz haben, jetzt der Gedanke über LDAP an den Server?

Geht das? Oder Habe ich da gravierende Denkfehler drin?

ich habe da mal eine Frage zu LDAP und Domäne:

Ist es möglich, wenn ein Server direkt an einer Domäne eingebunden wird, an diesen dann LDAP Clients anzubinden, die dann über den Server Zugriff auf die Domäne haben?

Hintergrund ist folgender:

Server hat 2 Netzwerkkarten mit zwei verschiedenen Bereichen:

1. Bereich: Verbindung ins Officenetz zur Domäne

2. Bereich: Verbindung in einen Arbeitsbereich zu Clientrechner

Da die Clients keinen direkten Zugang zum Domänennetz haben, jetzt der Gedanke über LDAP an den Server?

Geht das? Oder Habe ich da gravierende Denkfehler drin?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 304304

Url: https://administrator.de/forum/server-in-domaene-als-gateway-fuer-ldap-clients-304304.html

Ausgedruckt am: 16.07.2025 um 11:07 Uhr

18 Kommentare

Neuester Kommentar

Hi,

welchen Sinn das auch immer haben sollen.

Ich nehme an, dass das auch zwei getrennte Netz sind, sowohl physisch (auch VLAN) als auch im IP-Subnet?

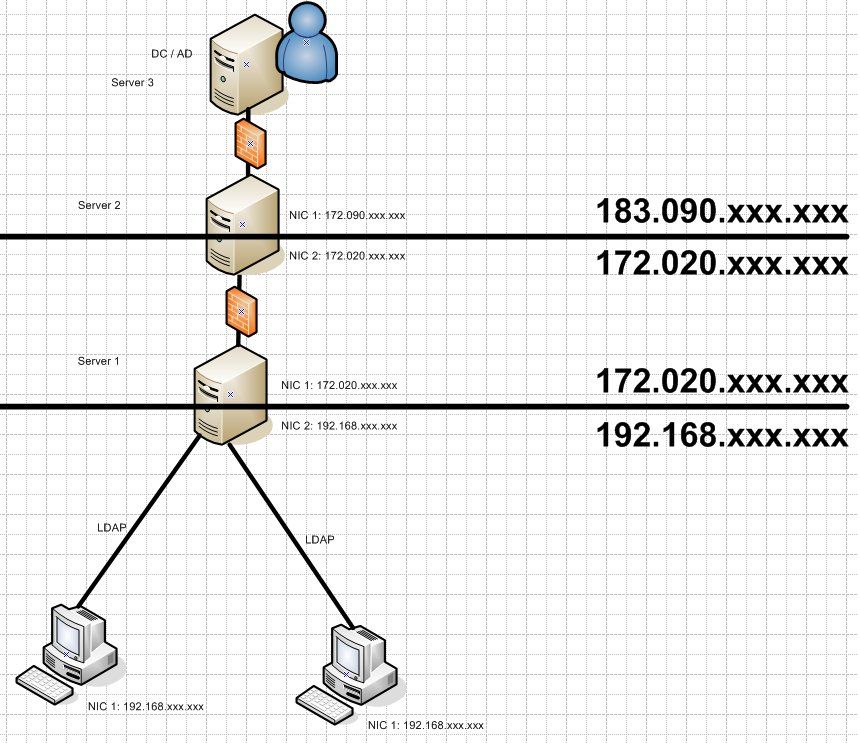

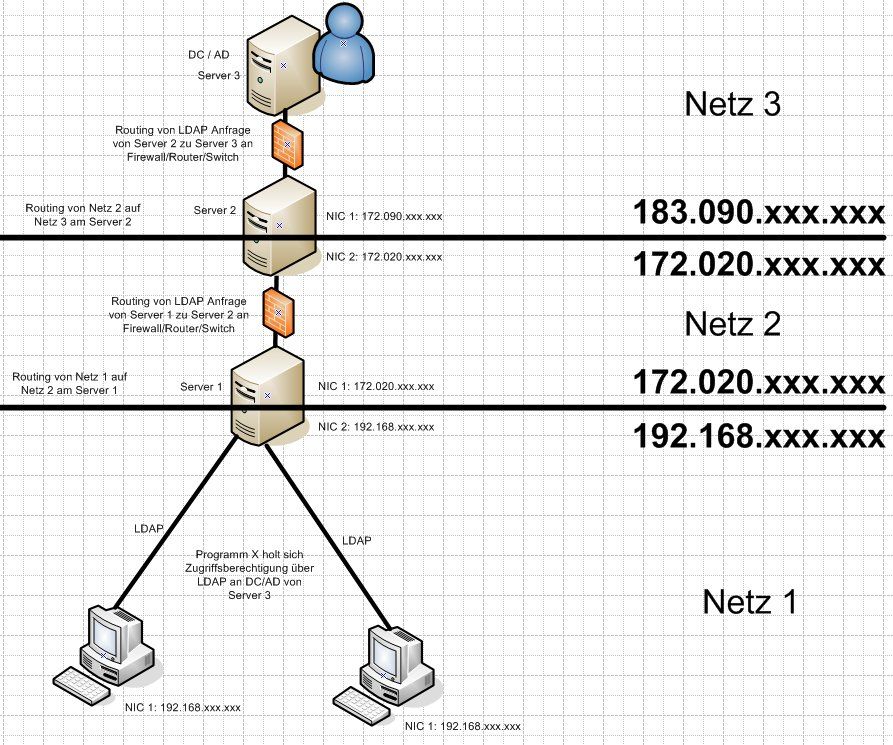

Falls ja, und falls da kein anderer Router zwischen ist, könntest Du den Server als Router konfigurieren und den Clients diesen Router entweder als Standard-Gateway eintragen oder für eine gezielte Route in das Netz mit dem DC. Dabei vorausgesetzt, dass es im Netz mit den Clients einen DNS-Server gibt, der den Clients die erforderlichen Records für die AD Domäne auflösen kann.

E.

welchen Sinn das auch immer haben sollen.

Ich nehme an, dass das auch zwei getrennte Netz sind, sowohl physisch (auch VLAN) als auch im IP-Subnet?

Falls ja, und falls da kein anderer Router zwischen ist, könntest Du den Server als Router konfigurieren und den Clients diesen Router entweder als Standard-Gateway eintragen oder für eine gezielte Route in das Netz mit dem DC. Dabei vorausgesetzt, dass es im Netz mit den Clients einen DNS-Server gibt, der den Clients die erforderlichen Records für die AD Domäne auflösen kann.

E.

Leider verrätst Du uns nicht, um was Server/AD-Versionen bei dir im Einsatz sind.

Vielleicht ist die AD LDS Serverrolle das was du suchst?

Vielleicht ist die AD LDS Serverrolle das was du suchst?

Du suchst einen reinen LDAP-Proxy? Und es geht nicht darum, dass die Clients Mitglied der AD Domäne sind und sich dort Benutzer aus diese Domäne anmelden sollen? Falls letzteres doch: Geht so nicht! Du könntest dafür höchstens den Server - wie schonmal von mir beschrieben - als Router laufen lassen. Oder als NAT-Router. Dann sieht es für die Clients so aus, als wenn der Server die Anfragen an den DC beantworten würde. Entsprechede manuelle DNS-Konfiguration im Client-Netz vorausgesetzt.

Wenn doch reiner LDAP-Proxy, dann spuckt Kugel dafür z.B. folgendes aus: OpenLDAP als Proxy zum Zugriff auf Active Directory einrichten

Wenn doch reiner LDAP-Proxy, dann spuckt Kugel dafür z.B. folgendes aus: OpenLDAP als Proxy zum Zugriff auf Active Directory einrichten

LDAP ist doch der Vorteil, dass sich einzelne Programme an einem AD der Domäne anmelden können ohne dass der Client mitglied ist, oder?

LDAP? Nein.Du meinst sicherlich Kerberos?

Wenn ich es jetzt aber richtig verstanden habe muss ich dann die Routersache umsetzen, oder?

Ja, wie sonst sollen die Authentifizierungs-Anfragen zum DC gelangen?

Routing: ja.

Firewall Regeln: ja.

Und nochmal:

Beim Zugriff auf den Verzeichnisdienst des DC via LDAP muss der Benutzer sich authentifizieren. Er muss also entweder an einem Domain Member mit einem Domain User angemeldet sein und aus dieser Sitzung auf den Verzeichnisdienst zugreifen oder beim LDAP-Bind die Anmeldedaten mitgeben. Diese Authentifizierung gilt dann aber ausschließlich für diesen Zugriff auf den Verzeichnisdienst via LDAP. Das hat nichts, aber auch gar nichts mit der Authentifizierung des Benutzers am Client zu tun.

Firewall Regeln: ja.

Und nochmal:

über LDAP eine Authentifizierung am DC

Was immer Du darunter verstehst ...Beim Zugriff auf den Verzeichnisdienst des DC via LDAP muss der Benutzer sich authentifizieren. Er muss also entweder an einem Domain Member mit einem Domain User angemeldet sein und aus dieser Sitzung auf den Verzeichnisdienst zugreifen oder beim LDAP-Bind die Anmeldedaten mitgeben. Diese Authentifizierung gilt dann aber ausschließlich für diesen Zugriff auf den Verzeichnisdienst via LDAP. Das hat nichts, aber auch gar nichts mit der Authentifizierung des Benutzers am Client zu tun.

es geht darum dass sich ein Programm mit LDAP Anbindung am DC anmelden kann

Jetzt hast Du es das erste Mal korrekt formuliert.Also wie alles schon geschrieben. Wenn Du im Programm Anmelddaten für den Zugriff auf den LDAP-Dienst angeben kannst, dann geht das mit dem Routing und ohne dass die Clients Domain member sind. Wenn man das nicht im Programm angeben kann, dann muss das Programm in einer bereits authentifizierten Benutzersitzung gestartet werden. Letzteres geht nur, wenn der Client Domain Member ist.

Oder: Du lässt Server1 als TS laufen und die Benutzer melden sich dort per RDP mit einem Domain User an, starten eine Sitzung und können dann in dieser Sitzung auf dem TS das Programm starten.

Aber hier müsste doch Server 1 auch wieder in der Domain sein? Dann müsste Server 2 die Anfragen auch umleiten/routen, oder?

Korrekt.Was wäre wenn ich auf Server 1 z.B. einen weiteren DC mit AD installier, der dann seine User von Server 3 AD holt?

Und die LDAP Anfragen direkt beanworten kann, ohne Routing?

Ja, das ginge natürlich. Nur dann stellt sich die Frage, warum Du dann den 1. DC (Server3) hinter 2 FW verstecken willst.Und die LDAP Anfragen direkt beanworten kann, ohne Routing?