Site-To-Site VPN (Gateprotect zu pfSense) No shared Key found

Guten Morgen,

ich will gerne eine Site-To-Site VPN Verbindung zwischen zwei Standorten über IPSec erstellen.

Auf der einen Seite habe ich eine Rohde & Schwarz Gateprotect auf der anderen Seite läuft eine pfSense.

Grundsätzlich eigentlich nichts Schweres aber ich bin ziemlich am Verzweifeln.

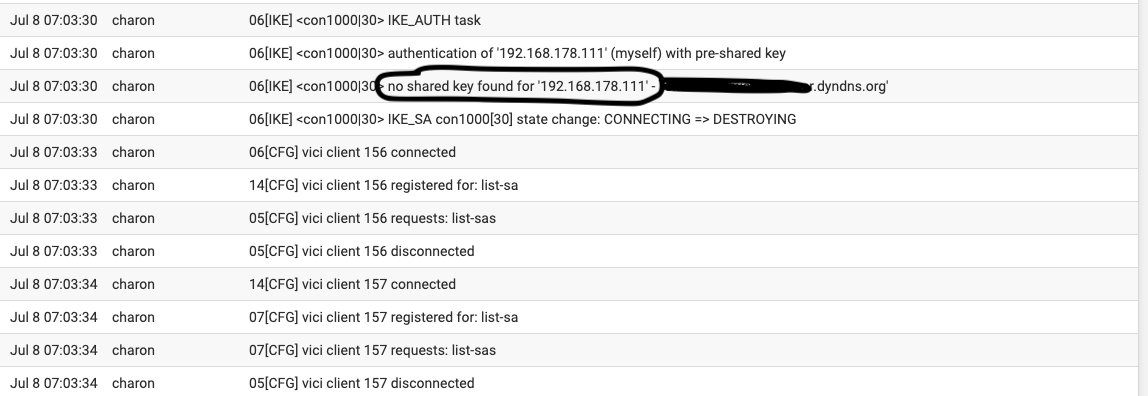

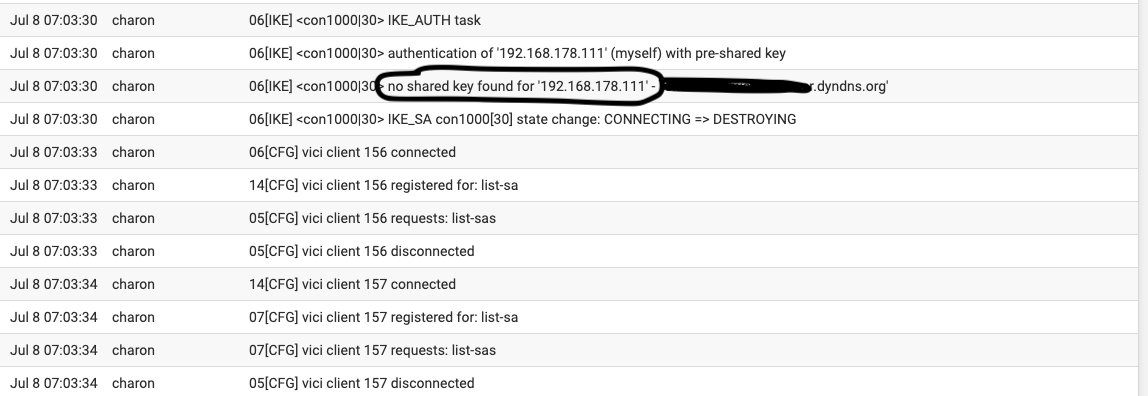

Aktuell ist es so, dass die pfSense zwar die Gateprotect erreicht und einen Schlüsselaustausch vereinbart, aber es immer wieder abgebrochen wir mit der Meldung:

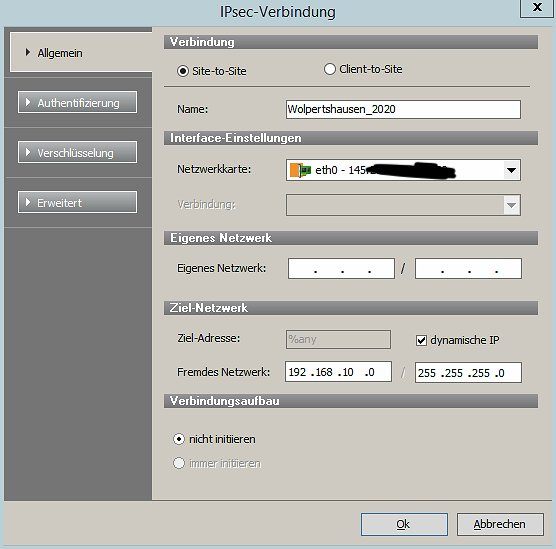

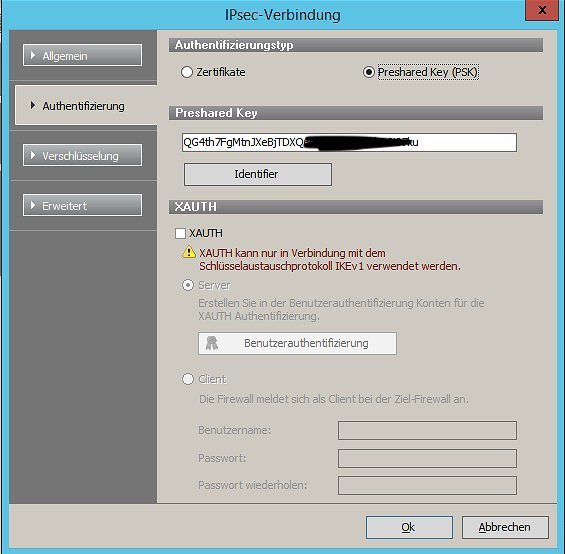

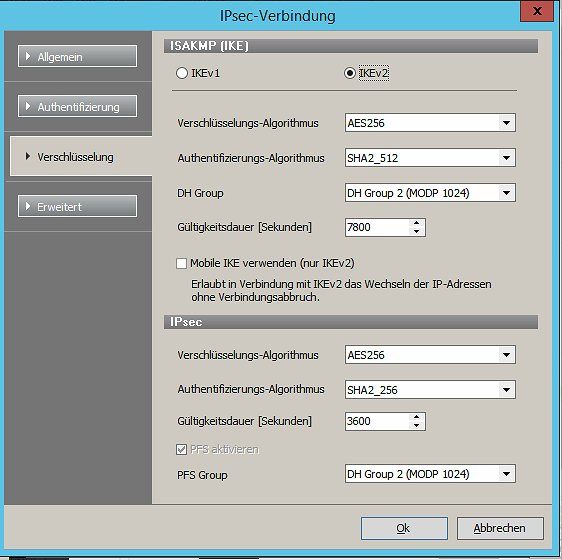

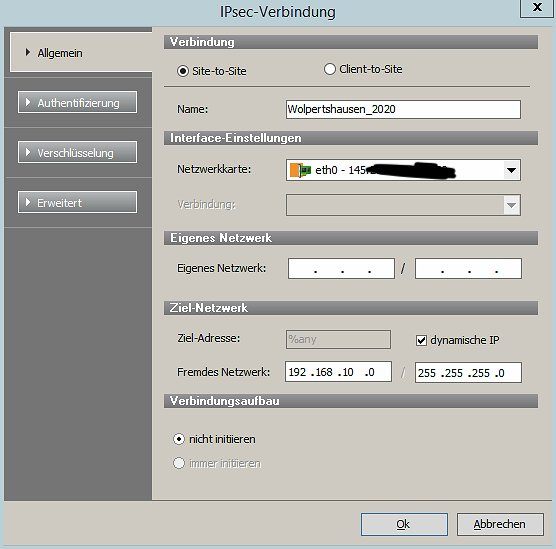

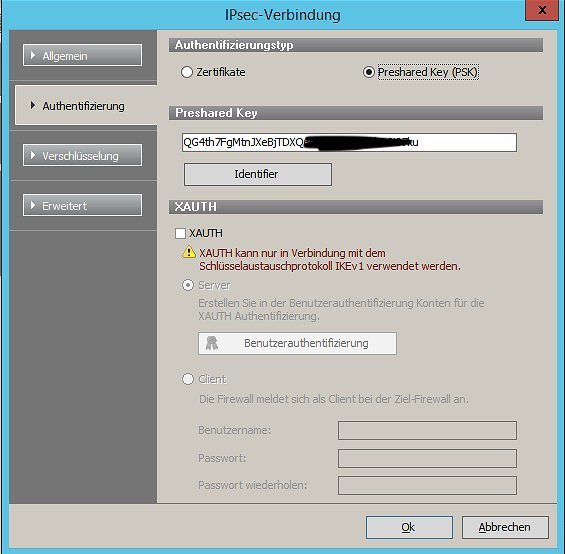

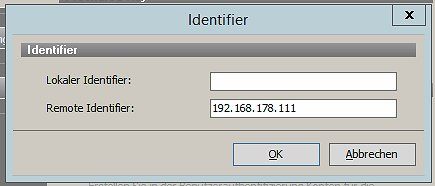

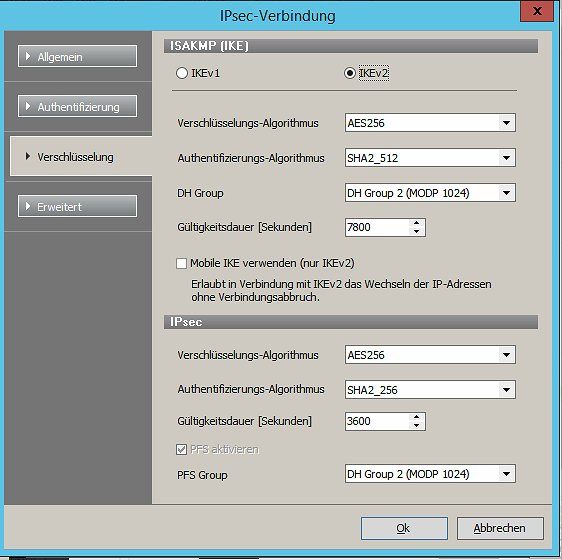

Im folgenden hier mal meine Konfiguration auf der Seite der Gateprotect

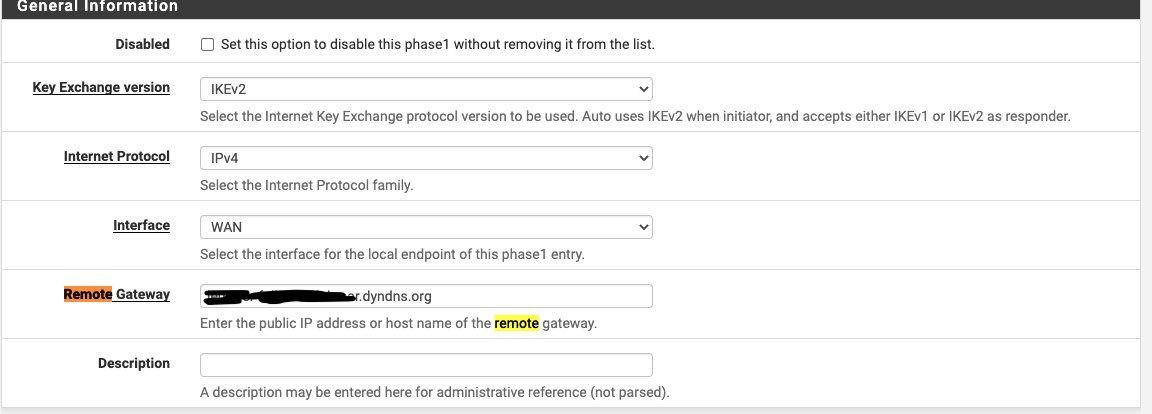

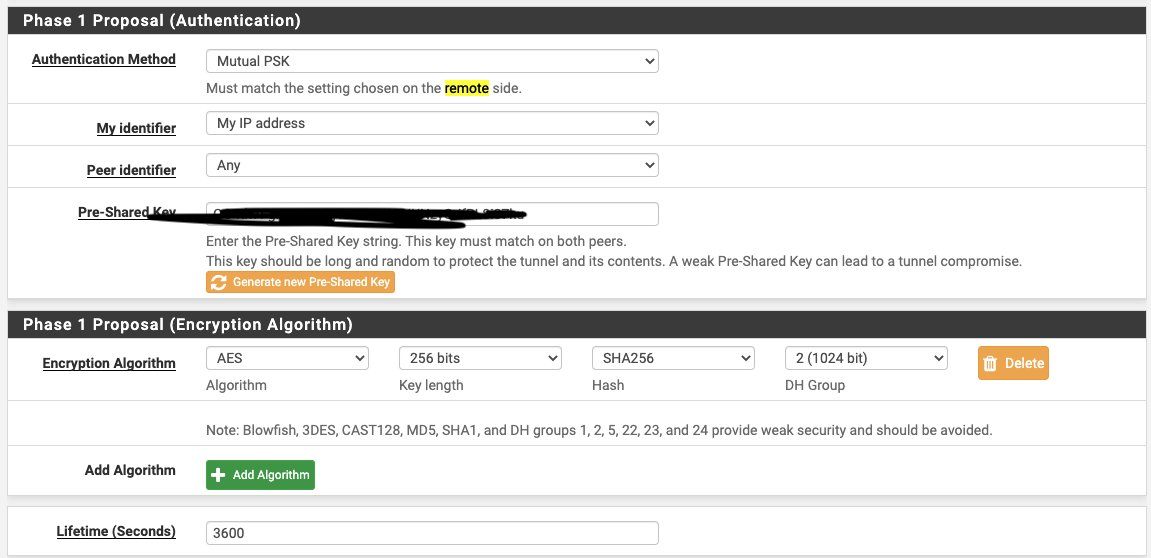

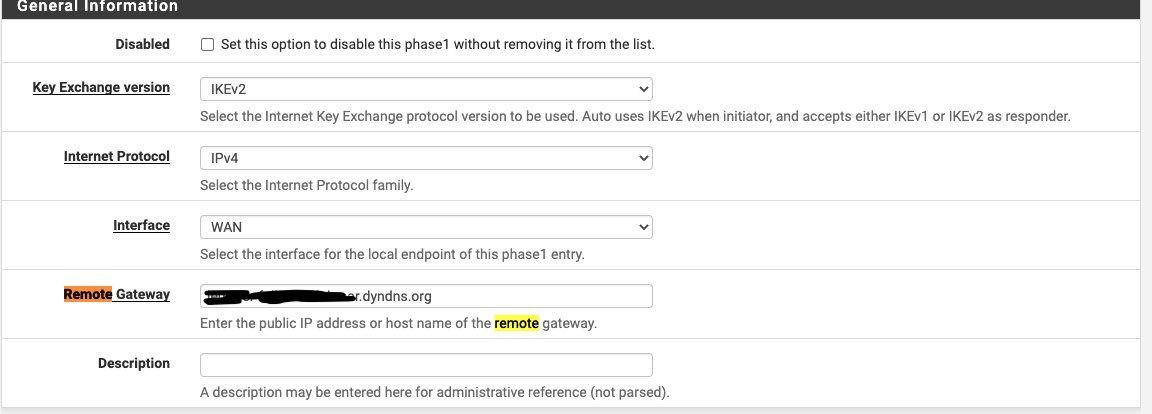

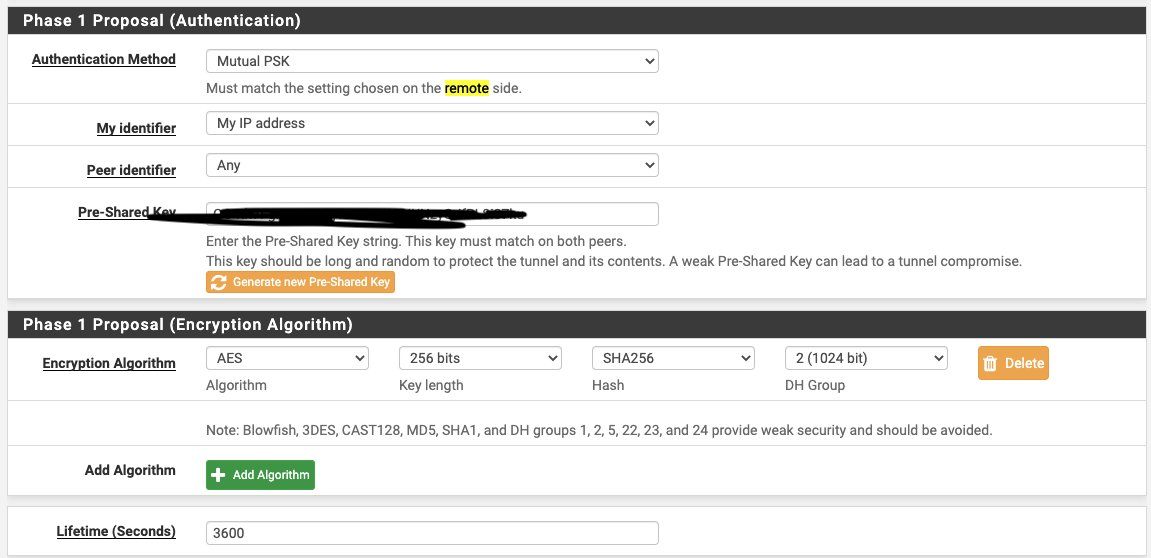

Genauso habe ich natürlich auch die pfSense eingerichtet:

Die in der genannten Log-IP-Adresse ist auch meine IP.

Trotzdem bekomme ich keine Verbindung zustande, wüsste jetzt auch nicht, wie ich in der Gateprotect einen PreSharedKey erstellen kann, und diesem explizit einen Namen zuweisen könnte.

Ich wäre über jeden Hinweis sehr dankbar.

ich will gerne eine Site-To-Site VPN Verbindung zwischen zwei Standorten über IPSec erstellen.

Auf der einen Seite habe ich eine Rohde & Schwarz Gateprotect auf der anderen Seite läuft eine pfSense.

Grundsätzlich eigentlich nichts Schweres aber ich bin ziemlich am Verzweifeln.

Aktuell ist es so, dass die pfSense zwar die Gateprotect erreicht und einen Schlüsselaustausch vereinbart, aber es immer wieder abgebrochen wir mit der Meldung:

Im folgenden hier mal meine Konfiguration auf der Seite der Gateprotect

Genauso habe ich natürlich auch die pfSense eingerichtet:

Die in der genannten Log-IP-Adresse ist auch meine IP.

Trotzdem bekomme ich keine Verbindung zustande, wüsste jetzt auch nicht, wie ich in der Gateprotect einen PreSharedKey erstellen kann, und diesem explizit einen Namen zuweisen könnte.

Ich wäre über jeden Hinweis sehr dankbar.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 585823

Url: https://administrator.de/forum/site-to-site-vpn-gateprotect-zu-pfsense-no-shared-key-found-585823.html

Ausgedruckt am: 15.07.2025 um 20:07 Uhr

3 Kommentare

Neuester Kommentar

Hi,

ich habe einige Fehler bzw. Ungereimtheiten entdeckt.

Gateprotect:

Bild 1: Da fehlt das eigene Netzwerk (wahrscheinlich 192.168.178.0/24)

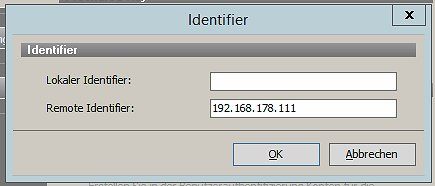

Bild 3: Lokaler Identifier = "üblicherweise" die lokale public IP Address, fehlt

Remote Identifier = "üblicherweise" die remote public IP Address, ist bei dir die interne Adresse

Bild 4: DH 2 ist unsicher, min. DH 14 ist muß.

pfSense: hier auch die Identifier anpassen.

-

CH

ich habe einige Fehler bzw. Ungereimtheiten entdeckt.

Gateprotect:

Bild 1: Da fehlt das eigene Netzwerk (wahrscheinlich 192.168.178.0/24)

Bild 3: Lokaler Identifier = "üblicherweise" die lokale public IP Address, fehlt

Remote Identifier = "üblicherweise" die remote public IP Address, ist bei dir die interne Adresse

Bild 4: DH 2 ist unsicher, min. DH 14 ist muß.

pfSense: hier auch die Identifier anpassen.

-

CH

OK, die pfSense ist hier Initiator, da die Gateprotect ja reiner Responder ist. Leider fehlt die komplette Phase 2 Konfig der pfSense.

Nach den Logs zu urteilen sieht es danach aus das die pfSense die Gateprotect nicht richtig identifizieren kann und deshalb der Schlüsselaustausch scheitert.

Das ist auch nicht weiter verwunderlich, denn du hast als Peer Identifier "Any" eingegeben aber als eigener Identifier die WAN IP Adresse der pfSense.

In der Identifier Konfig des Responders (Gateprotect) hast du aber den lokalen Identifier leer gelassen, was schon mal grundfalsch ist aber der 2te schlimme Fehler steckt im remoten Identifier !

Hier gibst du eine RFC1918 FritzBox IP Adresse an.

Man kann daraus nur schliessen das die pfSense Seite in einer Router Kaskade mit einer FritzBox davor rennt was du uns in deiner Setup Beschreibung leider komplett verheimlichst ! Ist dem so ??

Ist dem so ??

Wenn ja kann das so niemals klappen !! Denke selber mal etwas nach !

Auch wenn der WAN Port der pfSense in der Kaskade die 192.168.178.111 ist wird diese über das NAT der FritzBox auf die öffentliche IP der FB umgesetzt. An der Gateprotect kommt jetzt ein IKE Paket mit dieser FritzBox WAN Port IP an, du hast als Identifier aber dort auf der Gateprotect die interne WAN IP der FB 192.168.178.111 konfiguriert was dann als Folge zu einem Mismatch der Peer Identifier IP Adressen führt. Folglich kann die pfSense den zum Peer gehörenden PSK nicht zuordnen und scheitert mit der Authentisierung.

Die Gateprotect übrigens ebenso ! Leider fehlt hier auch das Log was das bestätigen sollte.

Fazit:

Bei dynamischen IPs keine IP Adressen als Identifier benutzen !! Nimm immer FQDN oder User FQDN Strings die du frei für beide Seiten definieren kanns und völlig unabhängig von der IP Adresse.

Dein Problem ist das du mit einer dynamischen IP auf der Initiator Seite (pfSense) arbeitest. (Geraten, weil hier leider deine Beschreibung recht oberflächlich und ungenau ist ! )

)

Du kannst es auch mit der IP versuchen, dann ist aber die Angabe 192.168.178.111 natürlich komplett falsch, denn dort müsste da ein Platzhalter stehen für die remote WAN IP. Diese ist ja dynamisch und ändert sich immer. In der Regel ist das dann "0.0.0.0"

Wenn beide Seiten eine dynamische IPs nutzen und DDNS dann kannst du generell NICHT mehr mit IP Adressen als Identifier arbeiten sondern musst komplett auf FQDN oder User FQDN Strings umsatteln !!

IP Adressen als Identifier funktionieren nur dann wenn mindestens eine Seite eine feste öffentliche IP hat. Ob das der Fall bei dir ist, ist leider aus der Beschreibung auch nicht ersichtlich.

Logisch also das du mit deinem Setup von oben scheiterst !

Zu den FQDN String Setup (User distinguished name) findest du in diesem Thread weitere Infos wie man es richtig macht:

Hilfe bei OpenVPN Standortvernetzung zwischen pfSense (Server) und Mikrotik (Client)

Nach den Logs zu urteilen sieht es danach aus das die pfSense die Gateprotect nicht richtig identifizieren kann und deshalb der Schlüsselaustausch scheitert.

Das ist auch nicht weiter verwunderlich, denn du hast als Peer Identifier "Any" eingegeben aber als eigener Identifier die WAN IP Adresse der pfSense.

In der Identifier Konfig des Responders (Gateprotect) hast du aber den lokalen Identifier leer gelassen, was schon mal grundfalsch ist aber der 2te schlimme Fehler steckt im remoten Identifier !

Hier gibst du eine RFC1918 FritzBox IP Adresse an.

Man kann daraus nur schliessen das die pfSense Seite in einer Router Kaskade mit einer FritzBox davor rennt was du uns in deiner Setup Beschreibung leider komplett verheimlichst !

Wenn ja kann das so niemals klappen !! Denke selber mal etwas nach !

Auch wenn der WAN Port der pfSense in der Kaskade die 192.168.178.111 ist wird diese über das NAT der FritzBox auf die öffentliche IP der FB umgesetzt. An der Gateprotect kommt jetzt ein IKE Paket mit dieser FritzBox WAN Port IP an, du hast als Identifier aber dort auf der Gateprotect die interne WAN IP der FB 192.168.178.111 konfiguriert was dann als Folge zu einem Mismatch der Peer Identifier IP Adressen führt. Folglich kann die pfSense den zum Peer gehörenden PSK nicht zuordnen und scheitert mit der Authentisierung.

Die Gateprotect übrigens ebenso ! Leider fehlt hier auch das Log was das bestätigen sollte.

Fazit:

Bei dynamischen IPs keine IP Adressen als Identifier benutzen !! Nimm immer FQDN oder User FQDN Strings die du frei für beide Seiten definieren kanns und völlig unabhängig von der IP Adresse.

Dein Problem ist das du mit einer dynamischen IP auf der Initiator Seite (pfSense) arbeitest. (Geraten, weil hier leider deine Beschreibung recht oberflächlich und ungenau ist !

Du kannst es auch mit der IP versuchen, dann ist aber die Angabe 192.168.178.111 natürlich komplett falsch, denn dort müsste da ein Platzhalter stehen für die remote WAN IP. Diese ist ja dynamisch und ändert sich immer. In der Regel ist das dann "0.0.0.0"

Wenn beide Seiten eine dynamische IPs nutzen und DDNS dann kannst du generell NICHT mehr mit IP Adressen als Identifier arbeiten sondern musst komplett auf FQDN oder User FQDN Strings umsatteln !!

IP Adressen als Identifier funktionieren nur dann wenn mindestens eine Seite eine feste öffentliche IP hat. Ob das der Fall bei dir ist, ist leider aus der Beschreibung auch nicht ersichtlich.

Logisch also das du mit deinem Setup von oben scheiterst !

Zu den FQDN String Setup (User distinguished name) findest du in diesem Thread weitere Infos wie man es richtig macht:

Hilfe bei OpenVPN Standortvernetzung zwischen pfSense (Server) und Mikrotik (Client)