Sophos UTM ETH0 und ETH1 im selben Netz

Hallo allerseits, ich hab eine Frage zum Freitag.

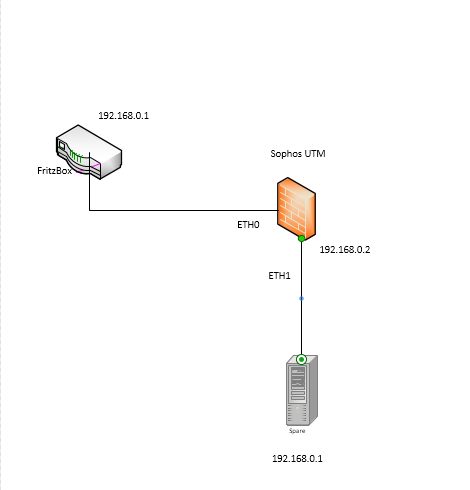

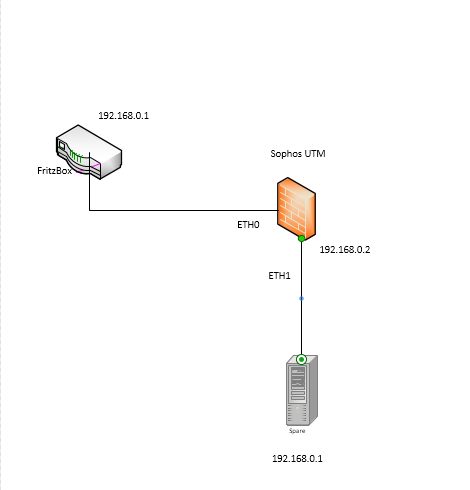

Ich traf bei einem Kunden eine Sophos UTM an, bei der beide Interfaces im gleichen Netzt sind.

Es funktioniert soweit alles, außer das die FritzBox erreichbar ist.

Ist das so gängige Praxis mit den Interfaces?

Geplant ist von mir jetzt, die Interfaces in unterschiedliche Netze zu bringen.

Ich traf bei einem Kunden eine Sophos UTM an, bei der beide Interfaces im gleichen Netzt sind.

Es funktioniert soweit alles, außer das die FritzBox erreichbar ist.

Ist das so gängige Praxis mit den Interfaces?

Geplant ist von mir jetzt, die Interfaces in unterschiedliche Netze zu bringen.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 4832985602

Url: https://administrator.de/forum/sophos-utm-eth0-und-eth1-im-selben-netz-4832985602.html

Ausgedruckt am: 27.07.2025 um 21:07 Uhr

25 Kommentare

Neuester Kommentar

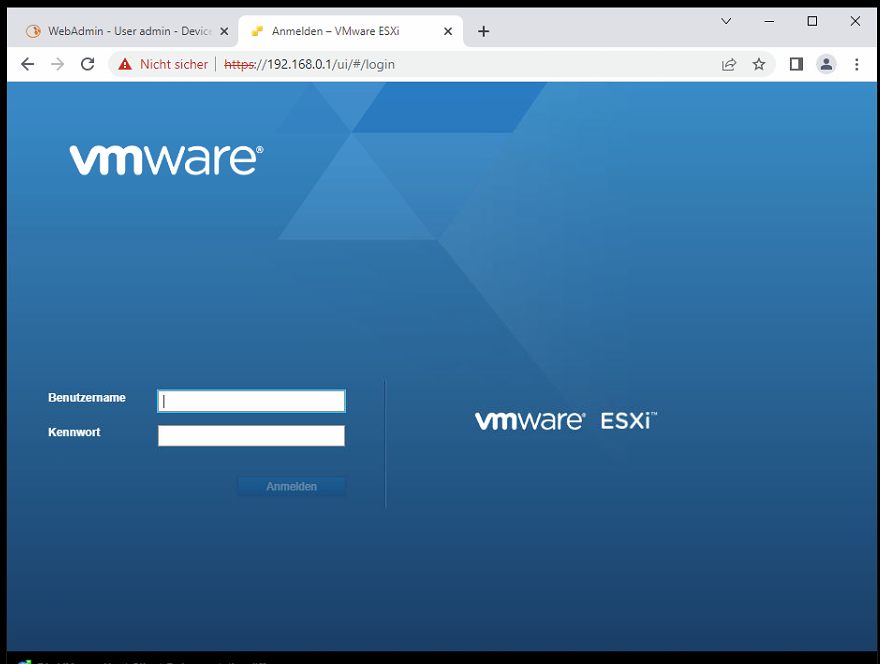

Der Esxi ist erreichbar, die Fritte nicht.

Wie auch wenn sie die gleiche IP Adresse haben? Doppelte IPs gibts ja nun mal bekanntlich nicht bei TCP/IP. Solche Basics weisst du ja auch selber als Profi.Wie die Kollegen oben schon geschrieben haben geht sowas nur unter den folgenden Voraussetzungen:

- Eth0 und Eth1 müssen Member Ports einer im Sophos Setup eingerichteten Bridge. FW IP .0.2 liegt dann auf dem Bridge Interface.

- Server und FB sind damit in einem gemeinsamen Layer 2 Netz (Bridge) und dürfen daher nicht die gleichen Host IPs haben! Richtig wäre unterschiedliche Hostadressen wie z.B. Server: .0.1 und die FB: .0.254

Normal sind die Ports einer Firewall dedizierte, geroutete Ports ohne Bridging. Auch dann wäre das o.a. Setup aus Netzwerksicht falsch weil an gerouteten Ports eines Routers/Firewall niemals mehrfach das gleiche IP Netz sein darf.

Müssen also Server und FB in einem gemeinsamen IP Netz liegen, dann gelten zwingend die 2 o.g. Vorausetzungen!

Nabend,

wie @chgorges schon geschrieben hat, wird die UTM es (Die gleichen IP Adressen an unterschiedlichen Interfaces) zulassen und beim NATen die Interfaces berücksichtigen. Dann ist der FB egal was sich hinter der UTM für ein Subnetz befindet. Die UTM weiß ja wo der Server herkommt und NATet dann zur Default Route. Der Server kommt natürlich trotzdem nicht direkt zur FB, da er dann alles an sich selbst schickt, 192.168.0.1 ist für Ihn wie localhost, wenn er z.B. einen PING an 0.1 senden soll.

Viele Grüße

Ralf

wie @chgorges schon geschrieben hat, wird die UTM es (Die gleichen IP Adressen an unterschiedlichen Interfaces) zulassen und beim NATen die Interfaces berücksichtigen. Dann ist der FB egal was sich hinter der UTM für ein Subnetz befindet. Die UTM weiß ja wo der Server herkommt und NATet dann zur Default Route. Der Server kommt natürlich trotzdem nicht direkt zur FB, da er dann alles an sich selbst schickt, 192.168.0.1 ist für Ihn wie localhost, wenn er z.B. einen PING an 0.1 senden soll.

Viele Grüße

Ralf

Heißt in meinem Fall, der Esxi hat die Nase vorne.

Nein!Nase vorn kann es logischerweise nicht geben. Denke an die einfachen Netzwerk Grundlagen zum Verbindungsaufbau die du als guter Admin gelernt hast!!

Das gibt einen Adress Konflikt und beim ARP kommt es zu einer Race Condition zw. diesen 2 IP adressgleichen Geräten. Umso fataler ist hier das eine IP Adresse davon ein Router ist.

Andere Geräte die nach der .0.1 ARPen um deren Mac Adresse für einen Kommunikationsaufbau zu ermitteln bekommen dann je nach Zufallsprinzip die Mac des Servers oder Routers und vorwarden dann Traffic dorthin. Nach dem nächsten ARP ändert sich das usw. Schafft also ein gehöriges Chaos im Netz.

Doppelte IP Adressen sind immer ein gravierender Verstoß gegen grundlegende IP Design Regeln und führen zur sofortigen Fehlfunktion im Netzwerk. Das weiss der Profi und auch der Laie.

Deshalb ist es auch technisch falsch was oben steht.

Der Firewall ist sowas keineswegs egal. Gleiche IP Netze an Interfaces oder gleiche Adressen an einem gebridgten Netz führen immer zu fatalen Fehlern im Netz. Dein Thread hier zeigt das ja beispielhaft.

Hallo @aqui,

ich gäbe dir Recht, wenn sich zwischen allen 3 Geräten ein Switch befinden würde, aber nur die UTM ist direkt mit beiden Seiten verbunden, zumindest laut dem Schaubild. Die beiden 0.1er sind nicht physisch im selben Netz.

Viele Grüße

Ralf

ich gäbe dir Recht, wenn sich zwischen allen 3 Geräten ein Switch befinden würde, aber nur die UTM ist direkt mit beiden Seiten verbunden, zumindest laut dem Schaubild. Die beiden 0.1er sind nicht physisch im selben Netz.

Viele Grüße

Ralf

Da hast du Recht das sie ohne eine Bridge nicht im selben Layer 2 Netzwerk Segment sind.

Allerdings ohne eine Bridge Konfiguration an den UTM Ports eth0 und eth1 definiert die Firewall diese Ports immer als dedizierte Routing Ports, da die FW ja primär als Router arbeitet in Bezug aufs IPv4 Forwarding.

Damit erwartet sie dann eine "einzigartige" Netzwerk Adressierung an ihren Ports. Sprich alle IP Netze an ihren lokalen Ports müssen zwingend verschiedene IPv4 Netze sein.

Logisch, denn sonst wäre eine eindeutige Wegefindung (Routing) ja technisch völlig unmöglich. Doppelte IP Netze an ein und derselber Firewall darf es ohne Bridge also ebensowenig geben.

Wenn der TO nun an den Ports 2mal das gleiche 192.168.0.0 /24er IP Netz definiert sollte die FW schon im Setup meckern und diese Kommandos gar nicht ausführen. So wie es jeder vernünftige Router oder Firewall im Setup ja auch immer macht um solche Anfängerfehler gleich zu verhindern.

So oder so...BEIDE IP Setups des TOs sind falsch und führen zur Fehlfunktion!

Allerdings ohne eine Bridge Konfiguration an den UTM Ports eth0 und eth1 definiert die Firewall diese Ports immer als dedizierte Routing Ports, da die FW ja primär als Router arbeitet in Bezug aufs IPv4 Forwarding.

Damit erwartet sie dann eine "einzigartige" Netzwerk Adressierung an ihren Ports. Sprich alle IP Netze an ihren lokalen Ports müssen zwingend verschiedene IPv4 Netze sein.

Logisch, denn sonst wäre eine eindeutige Wegefindung (Routing) ja technisch völlig unmöglich. Doppelte IP Netze an ein und derselber Firewall darf es ohne Bridge also ebensowenig geben.

Wenn der TO nun an den Ports 2mal das gleiche 192.168.0.0 /24er IP Netz definiert sollte die FW schon im Setup meckern und diese Kommandos gar nicht ausführen. So wie es jeder vernünftige Router oder Firewall im Setup ja auch immer macht um solche Anfängerfehler gleich zu verhindern.

So oder so...BEIDE IP Setups des TOs sind falsch und führen zur Fehlfunktion!

- Im Bridging Setup durch die fehlerhafte Hostadress Doppelvergabe

- Im Routing Setup durch die Verwendung doppelter IP Netze

Moin,

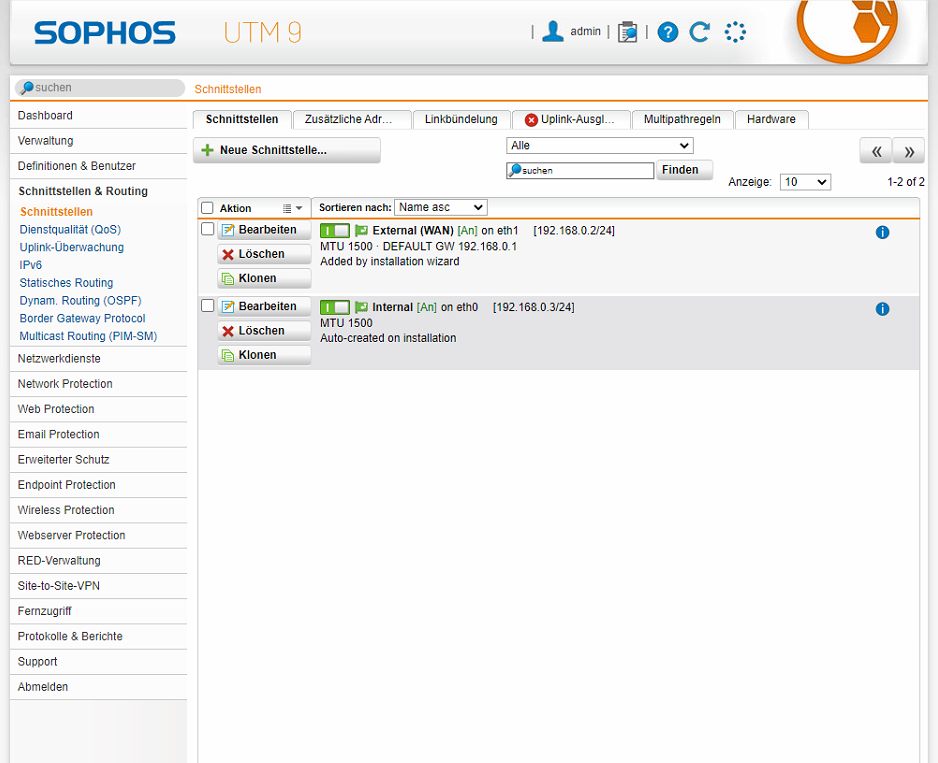

dann ist es so wie @chgorges geschrieben hat, dass es sehr wohl bei der UTM möglich ist, beiden Interfaces IP-Adressen aus dem gleichen Subnetz zu geben. Es ist trotzdem so nicht richtig, auch wenn es teilweise funktioniert.

Der Client mit dem Du auf den ESXi zugreifst, sowie auch der ESXi selbst, befindet sich vermutlich an einem Switch (bzw. im selben VLAN), der am UTM ETH1 hängt.

Man kann höchstens mit Portweiterleitungen auf die FB zugreifen, aber ich würde sowas nicht basteln...

Setze deine Planung um und verwende unterschiedliche Netze für die Interfaces

Viele Grüße

Ralf

dann ist es so wie @chgorges geschrieben hat, dass es sehr wohl bei der UTM möglich ist, beiden Interfaces IP-Adressen aus dem gleichen Subnetz zu geben. Es ist trotzdem so nicht richtig, auch wenn es teilweise funktioniert.

Der Client mit dem Du auf den ESXi zugreifst, sowie auch der ESXi selbst, befindet sich vermutlich an einem Switch (bzw. im selben VLAN), der am UTM ETH1 hängt.

- Jeder Traffic vom Client oder ESXi, der nicht für das Netz 192.168.0.0/24 bestimmt ist, wird an das GW 192.168.0.2(UTM) geleitet und von dort per NAT an die FB gesendet, erreicht so das Internet

- Anfragen vom Client an die FB 192.168.0.1, gehen direkt zum ESXi

- PING wird beantwortet

- TRACERT zeigt keinen Router dazwischen an

- Webseiten können vermutlich nicht gefunden werden oder es wird der ESXi angezeigt

- Ein ARP wird immer den ESXi für 192.168.0.1 anzeigen beim Client und nie, auch nicht abwechselnd, die FB

- In dem VLAN/Switch (an UTM ETH1) ist die FB total unbekannt

Man kann höchstens mit Portweiterleitungen auf die FB zugreifen, aber ich würde sowas nicht basteln...

Setze deine Planung um und verwende unterschiedliche Netze für die Interfaces

Viele Grüße

Ralf

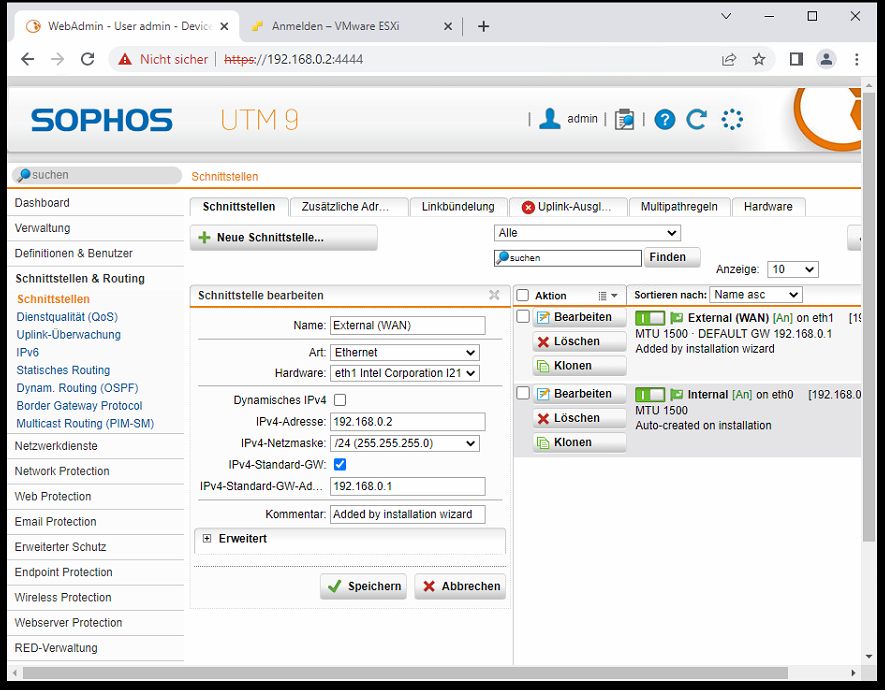

OK, betrachtet man das jetzt mal genau ist es zumindestens von der IP Adressierung am Sophos Port eth1 soweit erstmal OK.

Ein Bridge Interface was die 2 Sophos Ports im Bridging zusammenfasst, sucht man dort aber vergebens. 🤔

Mit der o.a. Konfig sind wenigstens ESXi Server und Sophos Interface eth1 schonmal im gleichen IP Netz 192.168.0.0 /24

Was aber Blödsinn ist, ist der Fakt das das Gateway der Sophos auf die ESXi Management IP zeigt. Quatsch deshalb, weil ein ESXi Server nicht routen kann (und auch soll).

Vermutlich rennt auf dem ESXi ein Router oder eine andere Firewall in einer VM so das hier diese IP der VM als Gateway definiert werden muss aber niemals der ESXi Host selber!!!

Hier findest du ein Praxisbeispiel wie das unter ESXi auszusehen hat:

Sophos Software Appliance UTM - VLAN - CISCO SG Series Switches

Lesen und verstehen...

Ein Bridge Interface was die 2 Sophos Ports im Bridging zusammenfasst, sucht man dort aber vergebens. 🤔

Mit der o.a. Konfig sind wenigstens ESXi Server und Sophos Interface eth1 schonmal im gleichen IP Netz 192.168.0.0 /24

Was aber Blödsinn ist, ist der Fakt das das Gateway der Sophos auf die ESXi Management IP zeigt. Quatsch deshalb, weil ein ESXi Server nicht routen kann (und auch soll).

Vermutlich rennt auf dem ESXi ein Router oder eine andere Firewall in einer VM so das hier diese IP der VM als Gateway definiert werden muss aber niemals der ESXi Host selber!!!

Hier findest du ein Praxisbeispiel wie das unter ESXi auszusehen hat:

Sophos Software Appliance UTM - VLAN - CISCO SG Series Switches

Lesen und verstehen...

Das bestätigt dann das der Gateway Eintrag in der Sophos der auf den ESXi Server zeigt dann völliger Unsinn ist. Logisch wenn der ESXi nicht routen kann was du ja selber bestätigst. So ein Gateway führt dann ins IP Nirwana...

Was ebenso völlig unverständlich ist warum man am WAN Port einer Firewall einen Server betreibt?! In der regel ist der WAN Port mit NAT behaftet und einem strikten Regelwerk. Das ist alles etwas wirr weil man deine Intention mit dem Netz nicht kennt und nur wild kristallkugelt.

Ohne das du mal wirklich genau hier skizzierst WAS genau du vorhast und mit welcher genauen IP Adressierung drehen wir uns hier alle nur im Kreis und können nicht zielführend helfen.

Was ebenso völlig unverständlich ist warum man am WAN Port einer Firewall einen Server betreibt?! In der regel ist der WAN Port mit NAT behaftet und einem strikten Regelwerk. Das ist alles etwas wirr weil man deine Intention mit dem Netz nicht kennt und nur wild kristallkugelt.

Ohne das du mal wirklich genau hier skizzierst WAS genau du vorhast und mit welcher genauen IP Adressierung drehen wir uns hier alle nur im Kreis und können nicht zielführend helfen.

Irgendwo muss es ja hin gehen.

Das ist richtig! Dieser Gateway Eintrag gilt ja auch lediglich nur für die Sophos selber. Fragt sich dann welches Gateway die Endgeräte eingetragen haben und über welches Gerät sie Internet Zugang haben. Das was die Sophos aber an dem Interface an die ESXi Server Management Adresse routet endet, wie schon gesagt, im IP Nirwana.Die Fritte hat auch die 0.1 konfiguriert.

Dann dürfen die Fritte und der ESXi Server niemals in einem gemeinsamen Netzwerk sitzen! (Doppelte IP)Auf die Fritte kommt man aber nur vor Ort, wenn man mit einem Patchkabel direkt an die Fritte geht.

Jein! Wenn man als Admin vorausschauend einen VPN Zugang auf der Fritte und/oder auch auf der Sophos definiert hat dann kommt man auch von überall remote auf das GUI der Fritte. 😉Ich habe dieses Konstrukt so vorgefunden und bin etwas verwirrt gewesen.

Nicht nur du sondern auch die Community hier. Der der das mal verbrochen hat, hat vermutlich keinerlei Fachkenntniss gehabt oder...du hast nicht alle Konfigs eingesehen um die IP Adressierung und Routing zu verstehen. Deshalb wäre eine genaue Skizze, IP Adressierung, die Konfig der Sophos und was Ziel sein soll wichtig fürs Verständnis.