Spanning Tree Probleme - topology change received - RSTP

Servus alle miteinander,

ich habe leider seit ein paar Wochen Probleme, dass einige ThinClients (vielleicht 20 von 250) kurzfristig ihr Netz verlieren. 1-2 Sekunden, manche aber auch länger.

Im CoreSwitch und dementsprechend auch im Syslog erhalte ich immer wieder spanning tree topology change received.

Auch wenn die Hardware nicht die "beste" Auswahl ist und einige mit den Augen rollen werden und Aqui die Hände über den Kopf zusammenschlägt, hoffe ich auf eure Hilfe oder euren input.

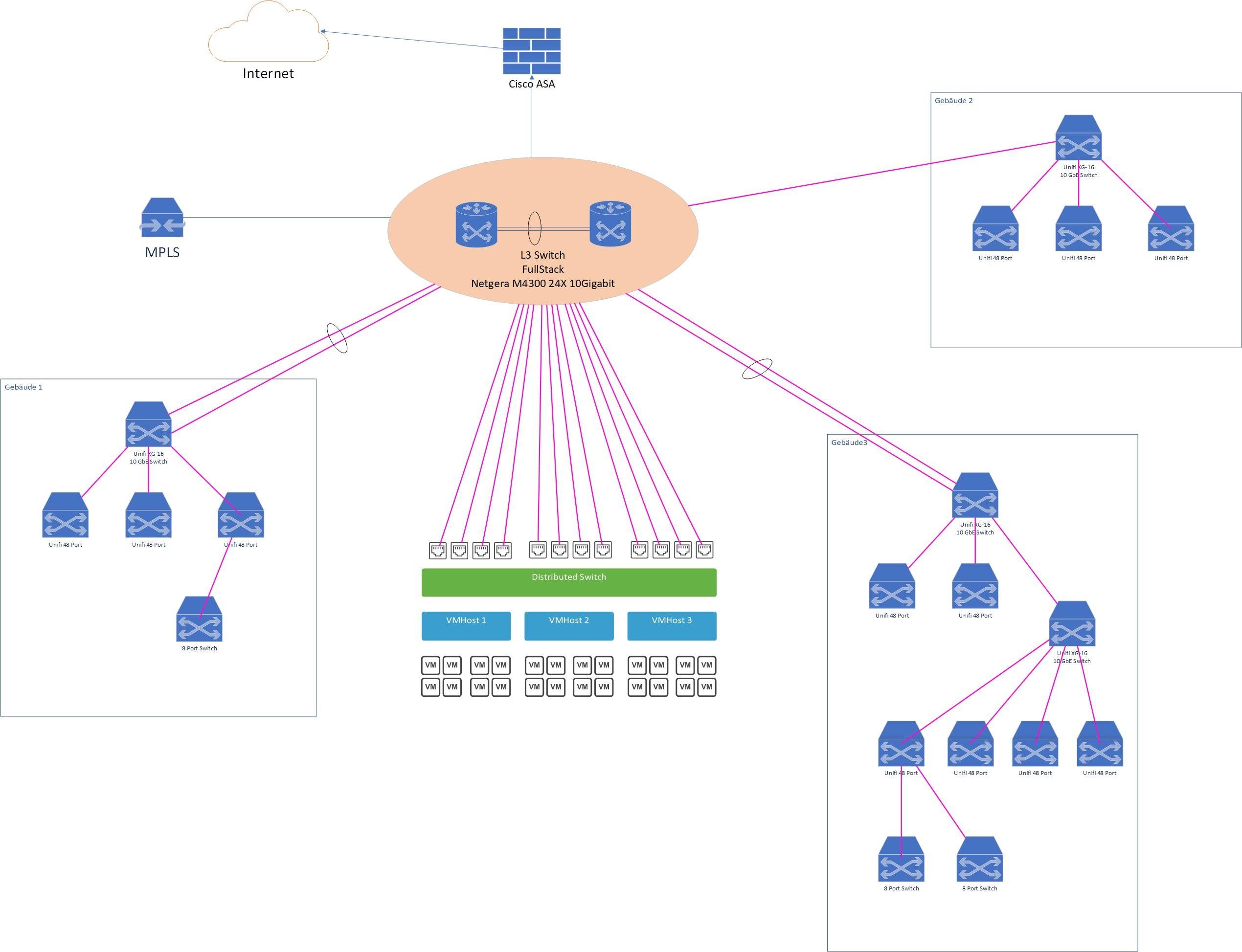

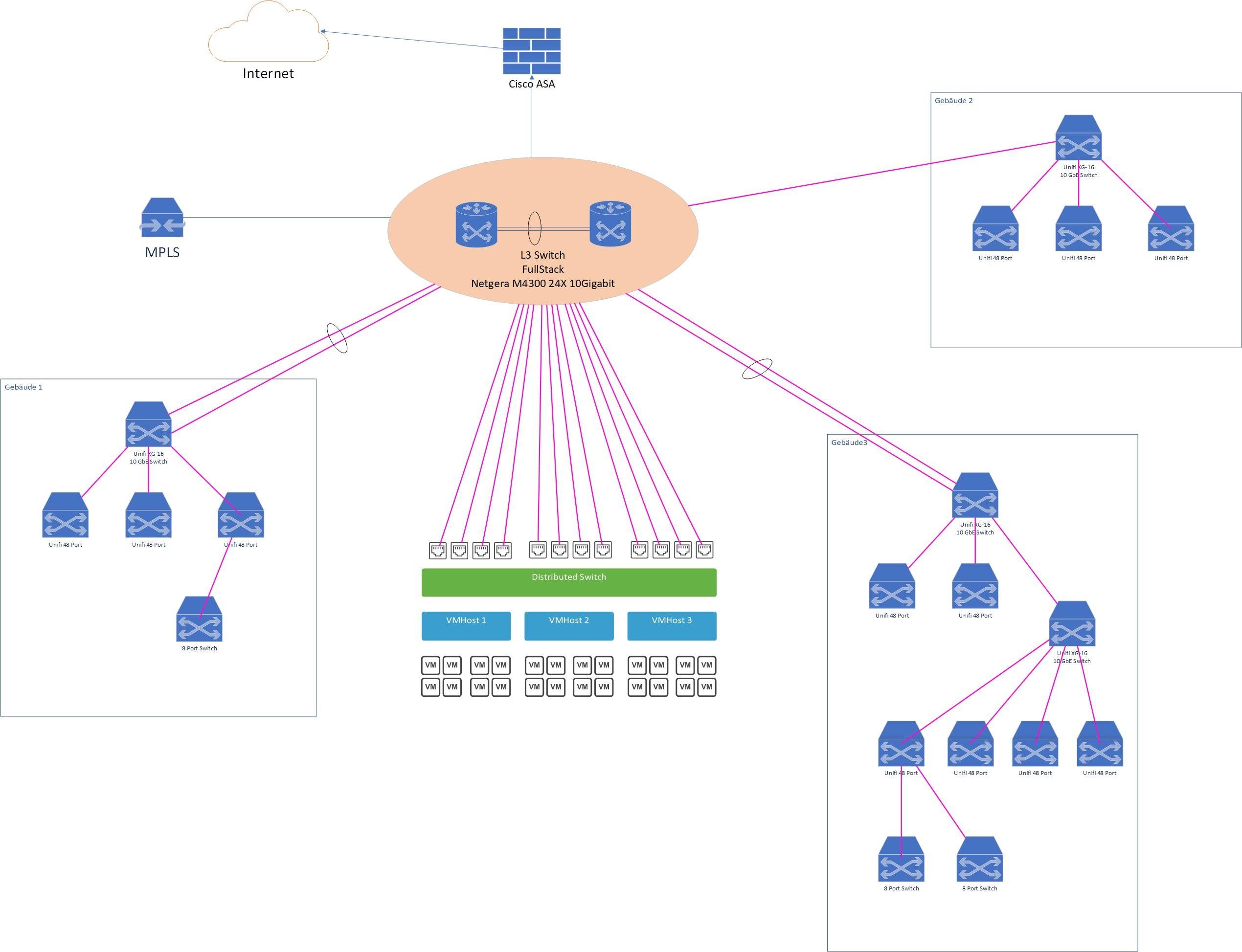

Die Topologie habe ich mal grob aufgezeichnet . Insgesamt sind ca 100 Switche am Netz. Grund sind sehr viele Maschine, PC, Endgeräte, großes Gelände etc.

Core: 2x Netgear M4300-24X gestacked, Layer 3, ca 50 VLAN, 2 weitere M4300 als SFP geplant, um LAG bei allen Verteilerswitchen verwenden zu können.

AccessSwitche: Unifi 48 Port POE, dazwischen Unifi Glasswitche zum verteilen.

Einige Switche sind über LACP LAG angebunden, andere wiederum nicht. Je nachdem , ob es bisher möglich war.

Hier Auszüge vom Core:

Wie ihr seht kommt der Change nicht nur von einen Port.

Was habe ich bisher gemacht:

Jeden Switch auf die STP Priority überprüft, Neueste Firmware, Neugestartet etc.

An Wochenenden oder in den Nachtschichten treten weniger Change befehle auf.

RSTP nach IEEE 802.1w verwende ich um eine "Sicherung" gegen Schleifen an den Access Switchen zu erhalten. Die Unifi Switche haben leider keine andere Loop Protection. Ein Neukauf von anderen Geräten steht nicht zur Debatte.

Auszug Core:

Auszug Unifi Verteiler:

Auszug Unifi Access

Andere Switche sind bzw. sollten nicht im Netz sein. Wenn dann ohne unsere Zustimmung.

ich habe leider seit ein paar Wochen Probleme, dass einige ThinClients (vielleicht 20 von 250) kurzfristig ihr Netz verlieren. 1-2 Sekunden, manche aber auch länger.

Im CoreSwitch und dementsprechend auch im Syslog erhalte ich immer wieder spanning tree topology change received.

Auch wenn die Hardware nicht die "beste" Auswahl ist und einige mit den Augen rollen werden und Aqui die Hände über den Kopf zusammenschlägt, hoffe ich auf eure Hilfe oder euren input.

Die Topologie habe ich mal grob aufgezeichnet . Insgesamt sind ca 100 Switche am Netz. Grund sind sehr viele Maschine, PC, Endgeräte, großes Gelände etc.

Core: 2x Netgear M4300-24X gestacked, Layer 3, ca 50 VLAN, 2 weitere M4300 als SFP geplant, um LAG bei allen Verteilerswitchen verwenden zu können.

AccessSwitche: Unifi 48 Port POE, dazwischen Unifi Glasswitche zum verteilen.

Einige Switche sind über LACP LAG angebunden, andere wiederum nicht. Je nachdem , ob es bisher möglich war.

Hier Auszüge vom Core:

<13> Jan 13 18:23:03 SW-CORE-01-1 TRAPMGR[dot1s_task]: traputil.c(795) 476750 %% Spanning Tree Topology Change Received: MSTID: 0 lag 1

<13> Jan 13 18:23:01 SW-CORE-01-1 TRAPMGR[dot1s_task]: traputil.c(795) 476749 %% Spanning Tree Topology Change: 0, Unit: 1

<13> Jan 13 18:23:01 SW-CORE-01-1 TRAPMGR[dot1s_task]: traputil.c(795) 476748 %% Spanning Tree Topology Change Received: MSTID: 0 lag 1

<13> Jan 13 18:22:40 SW-CORE-01-1 TRAPMGR[dot1s_task]: traputil.c(795) 476741 %% Spanning Tree Topology Change Received: MSTID: 0 lag 1

<13> Jan 13 18:22:38 SW-CORE-01-1 TRAPMGR[dot1s_task]: traputil.c(795) 476740 %% Spanning Tree Topology Change: 0, Unit: 1

<13> Jan 13 18:22:38 SW-CORE-01-1 TRAPMGR[dot1s_task]: traputil.c(795) 476739 %% Spanning Tree Topology Change Received: MSTID: 0 lag 1

<13> Jan 13 18:00:42 SW-CORE-01-1 TRAPMGR[dot1s_task]: traputil.c(795) 476358 %% Spanning Tree Topology Change Received: MSTID: 0 1/0/15

<13> Jan 13 18:00:40 SW-CORE-01-1 TRAPMGR[dot1s_task]: traputil.c(795) 476356 %% Spanning Tree Topology Change: 0, Unit: 1

<13> Jan 13 18:00:40 SW-CORE-01-1 TRAPMGR[dot1s_task]: traputil.c(795) 476355 %% Spanning Tree Topology Change Received: MSTID: 0 1/0/15

<13> Jan 13 17:57:19 SW-CORE-01-1 TRAPMGR[dot1s_task]: traputil.c(795) 476297 %% Spanning Tree Topology Change Received: MSTID: 0 1/0/21

<13> Jan 13 17:57:17 SW-CORE-01-1 TRAPMGR[dot1s_task]: traputil.c(795) 476296 %% Spanning Tree Topology Change: 0, Unit: 1

<13> Jan 13 17:57:17 SW-CORE-01-1 TRAPMGR[dot1s_task]: traputil.c(795) 476295 %% Spanning Tree Topology Change Received: MSTID: 0 1/0/21

<13> Jan 13 17:56:48 SW-CORE-01-1 TRAPMGR[dot1s_task]: traputil.c(795) 476285 %% Spanning Tree Topology Change Received: MSTID: 0 1/0/21

<13> Jan 13 17:56:47 SW-CORE-01-1 TRAPMGR[dot1s_task]: traputil.c(795) 476283 %% Spanning Tree Topology Change: 0, Unit: 1

<13> Jan 13 17:56:47 SW-CORE-01-1 TRAPMGR[dot1s_task]: traputil.c(795) 476282 %% Spanning Tree Topology Change Received: MSTID: 0 1/0/21

<13> Jan 13 17:45:41 SW-CORE-01-1 TRAPMGR[dot1s_task]: traputil.c(795) 476089 %% Spanning Tree Topology Change Received: MSTID: 0 1/0/23

<13> Jan 13 17:45:39 SW-CORE-01-1 TRAPMGR[dot1s_task]: traputil.c(795) 476087 %% Spanning Tree Topology Change: 0, Unit: 1Wie ihr seht kommt der Change nicht nur von einen Port.

Was habe ich bisher gemacht:

Jeden Switch auf die STP Priority überprüft, Neueste Firmware, Neugestartet etc.

An Wochenenden oder in den Nachtschichten treten weniger Change befehle auf.

RSTP nach IEEE 802.1w verwende ich um eine "Sicherung" gegen Schleifen an den Access Switchen zu erhalten. Die Unifi Switche haben leider keine andere Loop Protection. Ein Neukauf von anderen Geräten steht nicht zur Debatte.

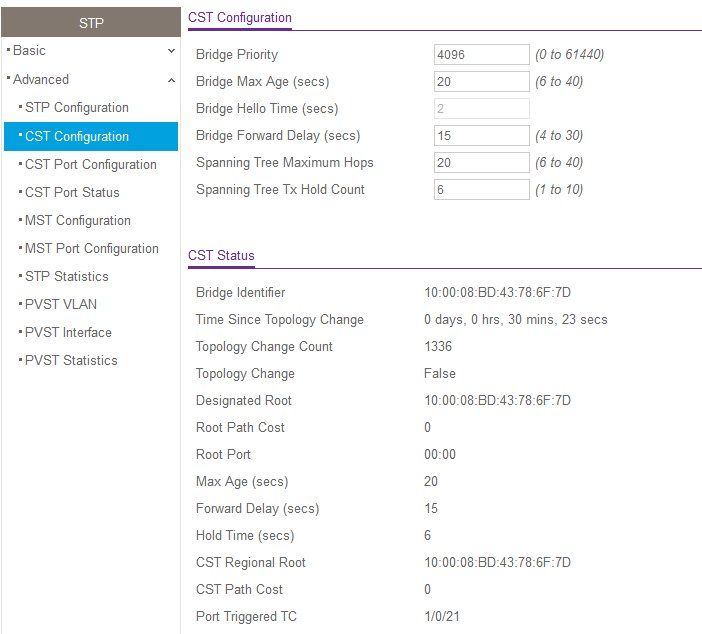

Auszug Core:

(M4300-24X) >show spanning-tree

Bridge Priority................................ 4096

Bridge Identifier.............................. 10:00:08:BD:43:78:6F:7D

Time Since Topology Change..................... 0 day 0 hr 46 min 36 sec

Topology Change Count.......................... 1204

Topology Change in progress.................... False

Designated Root................................ 10:00:08:BD:43:78:6F:7D

Root Path Cost................................. 0

Root Port Identifier........................... 00:00

Bridge Max Age................................. 20

Bridge Max Hops................................ 20

Bridge Tx Hold Count........................... 6

Bridge Forwarding Delay........................ 15

Hello Time..................................... 2

Bridge Hold Time............................... 6

CST Regional Root.............................. 10:00:08:BD:43:78:6F:7D

Regional Root Path Cost........................ 0

Port Triggered TC.............................. 1/0/22Auszug Unifi Verteiler:

(UBNT) >show spanning-tree

Bridge Priority................................ 16384

Bridge Identifier.............................. 40:00:FC:EC:DA:78:9A:73

Time Since Topology Change..................... 0 day 0 hr 47 min 19 sec

Topology Change Count.......................... 6629

Topology Change in progress.................... False

Designated Root................................ 10:00:08:BD:43:78:6F:7D

Root Path Cost................................. 1000

Root Port Identifier........................... 60:1A

Bridge Max Age................................. 20

Bridge Max Hops................................ 20

Bridge Tx Hold Count........................... 6

Bridge Forwarding Delay........................ 15

Hello Time..................................... 2

Bridge Hold Time............................... 6

CST Regional Root.............................. 40:00:FC:EC:DA:78:9A:73

Regional Root Path Cost........................ 0Auszug Unifi Access

(UBNT) >show spanning-tree

Bridge Priority................................ 28672

Bridge Identifier.............................. 70:00:18:E8:29:2C:F8:F4

Time Since Topology Change..................... 30 day 10 hr 38 min 20 sec

Topology Change Count.......................... 2

Topology Change in progress.................... False

Designated Root................................ 10:00:08:BD:43:78:6F:7D

Root Path Cost................................. 4000

Root Port Identifier........................... 80:31

Bridge Max Age................................. 20

Bridge Max Hops................................ 20

Bridge Tx Hold Count........................... 6

Bridge Forwarding Delay........................ 15

Hello Time..................................... 2

Bridge Hold Time............................... 6

CST Regional Root.............................. 70:00:18:E8:29:2C:F8:F4

Regional Root Path Cost........................ 0Andere Switche sind bzw. sollten nicht im Netz sein. Wenn dann ohne unsere Zustimmung.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 534689

Url: https://administrator.de/forum/spanning-tree-probleme-topology-change-received-rstp-534689.html

Ausgedruckt am: 02.08.2025 um 07:08 Uhr

48 Kommentare

Neuester Kommentar

Hi,

versuche doch erstmal herauszufinden wer denn die "neue" Root-Bridge wird.

10:00:08:BD:43:78:6F:7D ist wohl der Core, oder?

Komisch finde ich gerade, das es auf dem Core öfter Root-Changes gibt es im Acces.

Ach ja, Verteiler ist nicht gerade der richtige Name, das sind eher die Aggregation Switche .

Viele Grüße,

Deepsys

versuche doch erstmal herauszufinden wer denn die "neue" Root-Bridge wird.

10:00:08:BD:43:78:6F:7D ist wohl der Core, oder?

Komisch finde ich gerade, das es auf dem Core öfter Root-Changes gibt es im Acces.

Ach ja, Verteiler ist nicht gerade der richtige Name, das sind eher die Aggregation Switche .

Viele Grüße,

Deepsys

Du kennst nicht alle Mac Adressen aller Switches?

Ein Port Flapping kannst Du ausschließen?

Ein Port Flapping kannst Du ausschließen?

Hast du LLDP bei den Unifis aktiviert?

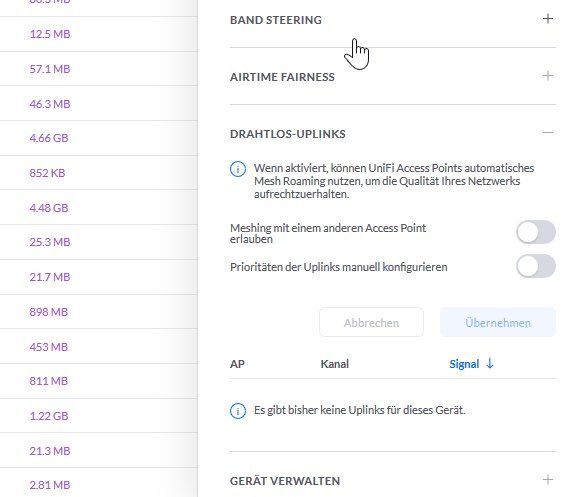

Hast du UniFi Access Points und dort das Wireless Uplink aktiviert?

Ja, sie können per LAN angeschlossen sein und dennoch kann das Feature aktiviert sein.

Kannst Du das testweise abstellen?

Mein Bauchgefühl sagt mir, dass du kurzzeitig einen Loop hast.

Ich persönlich würde versuchen mit Wireshark den Moment mitzuschneiden.

Mein Bauchgefühl sagt mir, dass du kurzzeitig einen Loop hast.

Ich persönlich würde versuchen mit Wireshark den Moment mitzuschneiden.

Das LLDP abstellen.

STP abstellen, müsste man gucken wie genau die Implementierung ist. Selbst Portfast heißt ja nicht, dass STP "aus" ist.

Die Topo Chance Pakete treffen im Core weiterhin über mehrere Ports ein? Augenscheinlich gleicher Absender?

BPDU auch alles geprüft?

STP abstellen, müsste man gucken wie genau die Implementierung ist. Selbst Portfast heißt ja nicht, dass STP "aus" ist.

Die Topo Chance Pakete treffen im Core weiterhin über mehrere Ports ein? Augenscheinlich gleicher Absender?

BPDU auch alles geprüft?

LLDP war nicht nur ein Mal Buggy. ;)

Ansonsten Ausschlussprinzip.

Lies Mal: community.ui.com/questions/Firmware-3-7-x-and-NetGear-Switches-i ...

Wenn du über WS am Core nicht rausbekommt, wo das Störschwein sitzt, dann suche die Links manuell ab, durch trennen der Patchkabel.

Am Anfang in Gruppen, 4 Links/Bündel auf ein Mal. Dann sieht du Recht schnell wenn du das richtige isoliert hast. Bei den vielen Vorgängen sollte Recht schnell Klarheit sich einstellen.

Du kannst auch an den Uplinks zum Core eine ACL probieren.

Ansonsten Ausschlussprinzip.

Lies Mal: community.ui.com/questions/Firmware-3-7-x-and-NetGear-Switches-i ...

Wenn du über WS am Core nicht rausbekommt, wo das Störschwein sitzt, dann suche die Links manuell ab, durch trennen der Patchkabel.

Am Anfang in Gruppen, 4 Links/Bündel auf ein Mal. Dann sieht du Recht schnell wenn du das richtige isoliert hast. Bei den vielen Vorgängen sollte Recht schnell Klarheit sich einstellen.

Du kannst auch an den Uplinks zum Core eine ACL probieren.

Was machst du denn mit dem LLDP über den UniFi Controller hinaus?

Die Mac Adresse, die du nennst, sendet dir jeder Hersteller, bei mehreren Protokollen. Das ist " besondere" Mac, die vielen Admins das Herz erwärmt. Manch einer hat die km Ausweis stehen.

Ich würde mich nicht auf UniFi versteifen.

Deshalb sage ich ja, am Core gleich gruppenweise offline nehmen. Gibt bestimmt was Richtung Portrange und Shutdown oder so.

Besonders in Industriebetrieben ist das nicht ungewöhnlich, eher typisch. Ich komme auch aus der Ecke (Automotive)

Und denke immer an den netten Kollegen der das Patchkabel für Dich wieder eingesteckt hat. Diesen Kollegen kennen viele.

Unbrauchbare Antipathie-Posting bezüglich deiner im Einsatz befindlichen Hardware, brauchst du nicht herbeisehnen. Sie helfen nicht und sind ein Ausdruck von persönlicher Schwäche. Du suchst hier Hilfe.

Die Mac Adresse, die du nennst, sendet dir jeder Hersteller, bei mehreren Protokollen. Das ist " besondere" Mac, die vielen Admins das Herz erwärmt. Manch einer hat die km Ausweis stehen.

Ich würde mich nicht auf UniFi versteifen.

Deshalb sage ich ja, am Core gleich gruppenweise offline nehmen. Gibt bestimmt was Richtung Portrange und Shutdown oder so.

Besonders in Industriebetrieben ist das nicht ungewöhnlich, eher typisch. Ich komme auch aus der Ecke (Automotive)

Und denke immer an den netten Kollegen der das Patchkabel für Dich wieder eingesteckt hat. Diesen Kollegen kennen viele.

Unbrauchbare Antipathie-Posting bezüglich deiner im Einsatz befindlichen Hardware, brauchst du nicht herbeisehnen. Sie helfen nicht und sind ein Ausdruck von persönlicher Schwäche. Du suchst hier Hilfe.

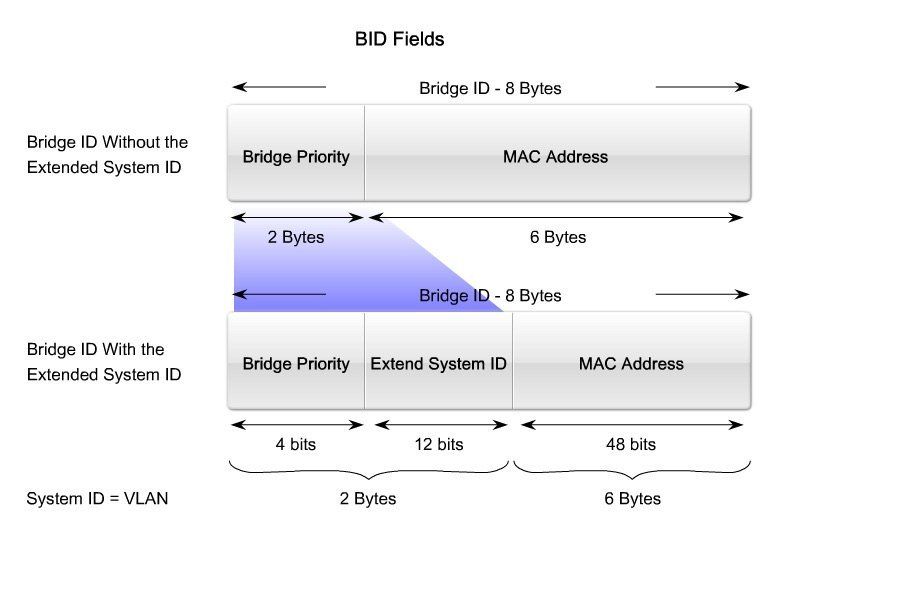

Ein paar wichtige Fragen zum generellen STP Design:

All das ist essentiell wichtig in einem sauberen Spanning Tree Design und extrem wichtig in einem Design mit unterschiedlichen Herstellern. Insbesondere die richtige Prio Einstellung um die Pfade vorzugeben.

Leider gibt es keinerlei Infos zu den Konfigs der Komponenten, deshalb muss man diese Banalfragen oben stellen.

Ein paar grundlegende Erklärungen liefert auch ein recht detailierter MSTP Thread hier:

Spanning-Tree Modus-Migration (PVST nach MST bei Cisco)

Nur mal nebenebei OT: Ein Netzwerk dieser Größenordnung mit Billigswitches dieser Art zu designen ist aber auch schon recht mutig wenn nicht fahrlässig. STP Topos dieser Größenordnung verlangen entsprechende CPU Power die diese Billigswitches alle nicht haben und deshalb dort nichts zu suchen haben. Von der sehr oft mehr als mickrigen STP Implementation und deren Features mal erst gar nicht zu reden.

Jeder Admin der sowas designt weiss das bei einer STP Infrastruktur dieser Größe ein anderes Kaliber von HW erforderlich ist. Der grundsätzliche Fehler ist also schon viel früher gemacht worden.

- Welches STP Protokoll fährst du netzwerkweit ? STP, RSTP, MSTP ?

- Ist das ohne Ausnhame auf allen Switches durchgehend entsprechend eingerichtet ?

- Gibt es ggf. Fremdswitches im Netz die PVSTP oder PVSTP+ sprechen, also STP Protokolle die inkompatibel zu den oa. sind ?

- Sind die beiden Core Switches explizit mit statischer STP Prio als Root und Backup Root gesetzt ?? (Globale RSTP Prio z.B. 4096 (Root) und 8192 (Backup Root), Rest der Switches Default 32768)

- Wenn RSTP hast du alle Uplinks entsprechend als RSTP P2P Ports konfiguriert ? Entsprechend die Access Ports als RSTP Edge Ports ?

All das ist essentiell wichtig in einem sauberen Spanning Tree Design und extrem wichtig in einem Design mit unterschiedlichen Herstellern. Insbesondere die richtige Prio Einstellung um die Pfade vorzugeben.

Leider gibt es keinerlei Infos zu den Konfigs der Komponenten, deshalb muss man diese Banalfragen oben stellen.

Ein paar grundlegende Erklärungen liefert auch ein recht detailierter MSTP Thread hier:

Spanning-Tree Modus-Migration (PVST nach MST bei Cisco)

Nur mal nebenebei OT: Ein Netzwerk dieser Größenordnung mit Billigswitches dieser Art zu designen ist aber auch schon recht mutig wenn nicht fahrlässig. STP Topos dieser Größenordnung verlangen entsprechende CPU Power die diese Billigswitches alle nicht haben und deshalb dort nichts zu suchen haben. Von der sehr oft mehr als mickrigen STP Implementation und deren Features mal erst gar nicht zu reden.

Jeder Admin der sowas designt weiss das bei einer STP Infrastruktur dieser Größe ein anderes Kaliber von HW erforderlich ist. Der grundsätzliche Fehler ist also schon viel früher gemacht worden.

Ziehe erstmal die 3 problematischen Ports ab wenn das geht. (Physische Trennung)

Dann checkst du ob die TC Changes aufhören was sie sollten.

Wenn ja, steckst du sie einzelnd sukzessive wieder zu auch ggf. die Switches die hinterher kaskadiert sind an diesem Aggregation Switch.

In der Regel ist an dem Switch dann der Fehler wo die TC Changes wieder auftauchen.

Die Vorgehensweise klingt im ersten Moment etwas dilletantisch aber STP zu troubleshooten auf diesen billigen SoHo Switches ist nicht einfach weil denen vollständig jegliche Debug Funktionen fehlen die im Premium Bereich üblich sind.

Es hilft aber in der Regel immer so den Fehler ziemlich schnell und genau einzukreisen.

Dann checkst du ob die TC Changes aufhören was sie sollten.

Wenn ja, steckst du sie einzelnd sukzessive wieder zu auch ggf. die Switches die hinterher kaskadiert sind an diesem Aggregation Switch.

In der Regel ist an dem Switch dann der Fehler wo die TC Changes wieder auftauchen.

Die Vorgehensweise klingt im ersten Moment etwas dilletantisch aber STP zu troubleshooten auf diesen billigen SoHo Switches ist nicht einfach weil denen vollständig jegliche Debug Funktionen fehlen die im Premium Bereich üblich sind.

Es hilft aber in der Regel immer so den Fehler ziemlich schnell und genau einzukreisen.

Wie ging dieses Thema eigentlich weiter?

Kann es sein, dass wenn ein Switch "verrückt" spielt sich das ganze hochschaukelt und dann für eine Gewisse Zeit normalisiert?

Könnte sein, würde dann aber auch klar auf temporäre Loops oder andere STP Probleme hinweisen. Ggf. Broadcast Stürme usw.Ist es denkbar, dass die BPDU zu "lang" für den Weg benötigen

Nein, das ist völlig ausgeschlossen denn BPDU Beziehungen bestehen immer nur rein Punkt zu Punkt. Also immer nur von einem Switch zum nächsten. Sowas wir nicht weitergereicht wie IP Pakete z.B. Sollte man als Netzwerker aber eigentlich auch wissen ! seitdem ist es erstmal stabiler, aber ja nicht die Ursache.

Richtig ! Damit hast du nur die Symptome bekämpft aber nicht die Ursache. Das Netz bleibt also weiter latent instabil.Eigtl müsste der Port bei RootGuard doch blockiert werden

Wenn Root Guard aktiviert ist auf den Roots Uplink Ports bleibt der in seiner Designated Rolle. Sollte er dort BPDU Pakete mit einer höheren Priority empfangen wird der Port in den Inconsistend State gesetzt was vergleichbar mit Blocking bzw Discard ist. Kein Traffic wir mehr geforwardet und eine SNMP und Syslog Message generiert. . No further traffic is forwarded on this port. So wird verhindert das falsch oder fehlkonfigurierte Switches Root Ports kapern können.Kommen an solchen RG Ports keine BPDUs mehr geht der Port sofort wieder in den Learning und Forwarding State.

Es ist also sehr sinnvoll Root Guard auf den Root Uplink Ports zu aktivieren um hier Sicherheit zu erlangen.

BDPU guard habe ich extra nicht aktiviert, da ja sonst der Port auf blockiert geht. Korrekt?

Das ist korrekt wenn es eben diese dedizierten Uplink Ports sind. Auf Access Ports aktiviert man das z.B. damit nicht unbefugte dort STP Switches anschliessen die dir deine gesamte Spanning Tree Topologie damit aus dem Tritt bringen und damit dein Netzwerk in den Orcus reissen.mir kommt es so vor, dass die TC stattfinden, wenn Geräte angeschaltet werden

Das ist gut möglich. Deshalb definiert man m 802.1w STP Edge Ports im RSTP ja auch immer als Edge Ports dann haben Port Changes an diesen Ports keinerlei Topo Changes zur Folge. Das ist also ein zwingendes ToDo mit dem Kommando: Admin Edge PortAndersrum definiert man Uplink Ports immer zwingend als Point to Point Ports: Admin Pt2pt Mac

Die Maschinen haben immer ein eigenes physisches Netz und hängen nicht bei uns drin.

Ist dieses Netz dann physisch vollkommen getrennt ??Wenn ja kann es ja so oder so niemals eine RSTP Wechselwirkung geben.

Wenn nein dann schon. Ist also die Frage wie "getrennt" genau gemeint ist ?!

Ich hatte ja schon Mal erwähnt, dass LLDP aus der Masse zu nehmen.

Ich erlebe es nicht so selten, dass LLDP Buggy ist. Irgendwie ist das auch mehr geworden über die letzten Jahre.

Für mich wären jetzt die Fragen:

Müssen die DECT-Basen LLDP haben?

Ist es eine grundsätzliche und beidseitige Inkompatibilität oder eine einseitige einer Hardware.

Ich würde LLDP-MED bestenfalls für ein VoIP Phone aktivieren. Für die APs vermutlich nicht, wenn Alcatel nicht gute Gründe liefert.

Mein Chef 2008 und Telekom-Lebenslauf, Zitat: Keine dummen Frauen und nichts was Franzosen bauen.

Er hat nur Panasonic PBX gemacht und Alcatel hat ihm gleich Pickel am Arsch verschafft. War immer sehr lustig.

Ich erlebe es nicht so selten, dass LLDP Buggy ist. Irgendwie ist das auch mehr geworden über die letzten Jahre.

Für mich wären jetzt die Fragen:

Müssen die DECT-Basen LLDP haben?

Ist es eine grundsätzliche und beidseitige Inkompatibilität oder eine einseitige einer Hardware.

Ich würde LLDP-MED bestenfalls für ein VoIP Phone aktivieren. Für die APs vermutlich nicht, wenn Alcatel nicht gute Gründe liefert.

Mein Chef 2008 und Telekom-Lebenslauf, Zitat: Keine dummen Frauen und nichts was Franzosen bauen.

Er hat nur Panasonic PBX gemacht und Alcatel hat ihm gleich Pickel am Arsch verschafft. War immer sehr lustig.

Frage Mal den Händler oder Alcatel was der Mehrwert sein soll für die DECT-Basen und LLDP-MED.

Mir persönlich wäre das nicht wichtig.

Gibt es einen Grund, das VoIP LAN nicht statische zugeordnet zu haben? In dem Umfeld und der Geräteklasse fällt mir spontan kein Grund ein.

Ansonsten muss ich feststellen, dass ich schmerzhafte Erinnerungen an LLDP Inbetriebnahmen habe.

Mir persönlich wäre das nicht wichtig.

Gibt es einen Grund, das VoIP LAN nicht statische zugeordnet zu haben? In dem Umfeld und der Geräteklasse fällt mir spontan kein Grund ein.

Ansonsten muss ich feststellen, dass ich schmerzhafte Erinnerungen an LLDP Inbetriebnahmen habe.

Ja, ist möglich. Unwahrscheinlich aber möglich.

In Industrieumgebung musst Du mit sowas rechnen.

In Industrieumgebung musst Du mit sowas rechnen.

Schleife kann dort ausgeschlossen werden.

So so... Und wie schliesst du dann sicher aus das der Azubi einfach mal versehntlich ein Patchkabel am 8 Poert Switch wieder in den Switch steckt ? Sowas bleibt permanent unsicher, denn gegen solche Loops hilft dir nichtmal Spanning Tree sondern nur eine Port Loop Detection sofern den Core Switch sowas überhaupt supportet ?!Die 8 Port Switche laufen auch mit RSTP; Priority 53248

Sehr merkwürdige Priority und absolut unüblich. Üblich ist der Default Wert von 32.768 ! Auch vor dem Hinblick das die RSTP Priority immer nur modulo 4096 sein kann ist dieser Wert vollkommen falsch und technisch völlig unsinnig. Vermutlich billigste China Hardware unterster Kategorie aber egal.Sinnvoll ist diesen den Priority Default Wert von 32768 zu geben und einzig nur den Core Switches 4096 oder 8192 (Root und Backup Root) um so einen saubere Spanning Tree Hierarchie zu gewährleisten !

Kein Wunder also das dieser Schrott mit den völlig irren RSTP Settings dir da Chaos schafft.

Kann man nur hoffen das eine neue Firmware da Abhilfe schafft.

Wenn allerdings einen Frimware schon an solchen banalen Basics scheitert sollte dir das erheblich zu denken geben ob du dort die richtige Hardware im Einsatz hast !

Beachte auch das manche Premium Hersteller PVRSTP oder PVRSTP+ per Default machen. Das ist inkompatibel zu Single Span RSTP dieser Billigswitches !