SSL Zertifikate für Lokale Geräte

Hallo

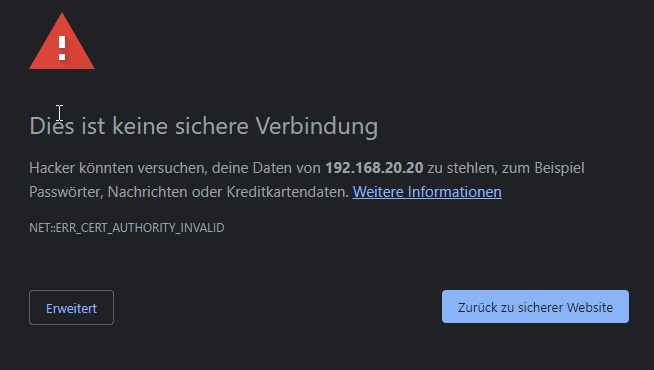

Ist es in einen Privaten Heimnetzwerk möglich auf NAS, Lokale Server, Switch, etc. mit SSL-Zertifikat zuzugreifen?

Ohne ein Self-signed certificate zu benutzen

Ohne von außen erreichbar zu sein

Ist es in einen Privaten Heimnetzwerk möglich auf NAS, Lokale Server, Switch, etc. mit SSL-Zertifikat zuzugreifen?

Ohne ein Self-signed certificate zu benutzen

Ohne von außen erreichbar zu sein

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 7465478008

Url: https://administrator.de/forum/ssl-zertifikate-fuer-lokale-geraete-7465478008.html

Ausgedruckt am: 03.08.2025 um 01:08 Uhr

19 Kommentare

Neuester Kommentar

Guten Morgen,

Ja ist möglich.

Entweder du baust dir eine eigene interne Domäne auf mit eigener Zertifizierungsstelle. Die musst du dann aber bei all deinen Endgeräten als vertrauenswürdig hinterlegen. Die interne Namensauflösung muss auch passen. Du musst die Geräte ja über den fqdn anspreche.

Edit: mit Letsentcrypt könnte es auch funktionieren, aber eher sehr umständlich. Es muss ja dann ein Stellvertreter die Zertifikate abrufen und verteilen.

Alternativ du kaufst dir eine Domäne und ein / mehrere Zertifikat. Mit Letsentcrypt geht das nicht. Dann brauchst du aber trotzdem einen eignen DNS intern der den Namen der geräte entsprechend auflöst.

Ja ist möglich.

Entweder du baust dir eine eigene interne Domäne auf mit eigener Zertifizierungsstelle. Die musst du dann aber bei all deinen Endgeräten als vertrauenswürdig hinterlegen. Die interne Namensauflösung muss auch passen. Du musst die Geräte ja über den fqdn anspreche.

Edit: mit Letsentcrypt könnte es auch funktionieren, aber eher sehr umständlich. Es muss ja dann ein Stellvertreter die Zertifikate abrufen und verteilen.

Alternativ du kaufst dir eine Domäne und ein / mehrere Zertifikat. Mit Letsentcrypt geht das nicht. Dann brauchst du aber trotzdem einen eignen DNS intern der den Namen der geräte entsprechend auflöst.

Zitat von @hell.wien:

Ich habe eine pfSense am laufen. Mit eigener Domain, wo ich mit Subdomains auf meine Dienste wie Home Assistant, Bitwarden etc von außen zugreife. Kann ich diese irgendwie dazu nützen? Bzw. neue Subdomain erstellen zb.: pfsense.domain.com oder switch.domain.com???

Ich habe eine pfSense am laufen. Mit eigener Domain, wo ich mit Subdomains auf meine Dienste wie Home Assistant, Bitwarden etc von außen zugreife. Kann ich diese irgendwie dazu nützen? Bzw. neue Subdomain erstellen zb.: pfsense.domain.com oder switch.domain.com???

Du hast ja bei irgendeinem Hoster diese Domain "domain.com" liegen. Nennen wir sie "bratwurstbude.com".

Dort legst du dann "pommes.bratwurstbude.com" an und lässt LE den TXT Eintrag dazu anlegen: letsencrypt.org/docs/challenge-types/#dns-01-challenge

Damit erhälst du dann dein Cert ohne die Ports zu exposen.

Zitat von @Tezzla:

Du hast ja bei irgendeinem Hoster diese Domain "domain.com" liegen. Nennen wir sie "bratwurstbude.com".

Dort legst du dann "pommes.bratwurstbude.com" an und lässt LE den TXT Eintrag dazu anlegen: letsencrypt.org/docs/challenge-types/#dns-01-challenge

Damit erhälst du dann dein Cert ohne die Ports zu exposen.

Zitat von @hell.wien:

Ich habe eine pfSense am laufen. Mit eigener Domain, wo ich mit Subdomains auf meine Dienste wie Home Assistant, Bitwarden etc von außen zugreife. Kann ich diese irgendwie dazu nützen? Bzw. neue Subdomain erstellen zb.: pfsense.domain.com oder switch.domain.com???

Ich habe eine pfSense am laufen. Mit eigener Domain, wo ich mit Subdomains auf meine Dienste wie Home Assistant, Bitwarden etc von außen zugreife. Kann ich diese irgendwie dazu nützen? Bzw. neue Subdomain erstellen zb.: pfsense.domain.com oder switch.domain.com???

Du hast ja bei irgendeinem Hoster diese Domain "domain.com" liegen. Nennen wir sie "bratwurstbude.com".

Dort legst du dann "pommes.bratwurstbude.com" an und lässt LE den TXT Eintrag dazu anlegen: letsencrypt.org/docs/challenge-types/#dns-01-challenge

Damit erhälst du dann dein Cert ohne die Ports zu exposen.

Das du aber vermutlich nicht automatisch den Systemen hinterlegen kannst. Und alle 3 Monate das von Hand ist nicht lustig.

Hier währ dann ein Reverse Proxy interessant. Ob man das so über die pfsense auf die reihe bekommt, kann ich jetzt nicht sagen.

Aber wenn ich lese "switch.domain.com", mir läuft gerade ein kalter Schauer den Rücken runter.

Moin,

Das Plugin ruft natürlich nur das SSL-Zertifikat ab. D.h. möchtest du das Zertifikat anschließend auf einem anderen Gerät nutzen (z.B. Switch), musst du natürlich Hirnschmalz in ein Bash-Skript stecken, damit alle 3 Monate das neue SSL-Zertifikat auf dem Gerät eingespielt wird.

Gruß,

Dani

Ich habe eine pfSense am laufen. Mit eigener Domain, wo ich mit Subdomains auf meine Dienste wie Home Assistant, Bitwarden etc von außen zugreife. Kann ich diese irgendwie dazu nützen? Bzw. neue Subdomain erstellen zb.: pfsense.domain.com oder switch.domain.com???

bei OPNsense gibt es ein kostenloses Plugin namens ACME Client. Dieses basiert wie der Name schon sagt auf der ACME Bibliothek. Sprich es sind eine ganze Reihe von Domain Hostern verfügbar. Ob Cloudflare in Kombination mit DNS Challenge unterstützt wird, musst du nachlesen.Das Plugin ruft natürlich nur das SSL-Zertifikat ab. D.h. möchtest du das Zertifikat anschließend auf einem anderen Gerät nutzen (z.B. Switch), musst du natürlich Hirnschmalz in ein Bash-Skript stecken, damit alle 3 Monate das neue SSL-Zertifikat auf dem Gerät eingespielt wird.

Gruß,

Dani

frontend www-https

bind 0.0.0.0:443 ssl crt /etc/letsencrypt/live/local.deinedomain.tld/local.deinedomain.tld.pem ssl-min-ver TLSv1.2 ciphers ECDH+AESGCM:DH+AESGCM:ECDH+AES256:DH+AES256:ECDH+AES128:DH+AES:ECDH+3DES:DH+3DES:RSA+AESGCM:RSA+AES:RSA+3DES:!aNULL:!MD5

http-request set-header X-Forwarded-Proto https

acl host_diskstation hdr(host) -i diskstation.local.deinedomain.tld

use_backend diskstation if host_diskstation

backend diskstation

http-request add-header X-Forwarded-Proto https if { ssl_fc }

server diskstation ip-oder-hostname:443 check ssl verify none

bind 0.0.0.0:443 ssl crt /etc/letsencrypt/live/local.deinedomain.tld/local.deinedomain.tld.pem ssl-min-ver TLSv1.2 ciphers ECDH+AESGCM:DH+AESGCM:ECDH+AES256:DH+AES256:ECDH+AES128:DH+AES:ECDH+3DES:DH+3DES:RSA+AESGCM:RSA+AES:RSA+3DES:!aNULL:!MD5

http-request set-header X-Forwarded-Proto https

acl host_diskstation hdr(host) -i diskstation.local.deinedomain.tld

use_backend diskstation if host_diskstation

backend diskstation

http-request add-header X-Forwarded-Proto https if { ssl_fc }

server diskstation ip-oder-hostname:443 check ssl verify none

Heyo!

Alternative wäre wie schon erwähnt eine eigene CA. Das geht entweder über eine Microsoft-AD, oder über eine Software wie smallstep step-ca. step-ca bringt auch eigene ACME-Software mit.

Du musst dich natürlich für acme darum kümmern, dass DNS sauber tut (und zwar anfragendes Gerät -> ACME-Server und andersrum, bei http-Challenge)

Solltest du ein Gerät nutzen, welches keinen acme-Client mitliefert, kannst du das ggf. auch über die pfsense betanken... Ich nutze selber opnsense und das acme-Plugin hat die Möglichkeit, Certs aus dem lokalen Speicher bspw per SSH an andere Geräte zu übermitteln, vielleicht kann die pfsense das auch?

Wenn das Ausstellen der Certs funktioniert, musst du nur noch an allen Geräten, die drauf zugreifen wollen, die CA hinterlegen (Achtung, Firefox nutzt einen eigenen Zertifikatsspeicher) und weg sind die Meldungen über unsicheres Gedöns!

Alternative wäre wie schon erwähnt eine eigene CA. Das geht entweder über eine Microsoft-AD, oder über eine Software wie smallstep step-ca. step-ca bringt auch eigene ACME-Software mit.

Du musst dich natürlich für acme darum kümmern, dass DNS sauber tut (und zwar anfragendes Gerät -> ACME-Server und andersrum, bei http-Challenge)

Solltest du ein Gerät nutzen, welches keinen acme-Client mitliefert, kannst du das ggf. auch über die pfsense betanken... Ich nutze selber opnsense und das acme-Plugin hat die Möglichkeit, Certs aus dem lokalen Speicher bspw per SSH an andere Geräte zu übermitteln, vielleicht kann die pfsense das auch?

Wenn das Ausstellen der Certs funktioniert, musst du nur noch an allen Geräten, die drauf zugreifen wollen, die CA hinterlegen (Achtung, Firefox nutzt einen eigenen Zertifikatsspeicher) und weg sind die Meldungen über unsicheres Gedöns!

Zitat von @hell.wien:

Ich versteh nicht ganz wie ich das mit den LAN IP Adressen hinbekomme... bzw wie Verknüpfe ich das ganze, dass es intern bleibt....

Ich versteh nicht ganz wie ich das mit den LAN IP Adressen hinbekomme... bzw wie Verknüpfe ich das ganze, dass es intern bleibt....

Moin

Der Proxy läuft als VM, Docker oder Software bei Dir im LAN.

Also z.B. switch01.privat.de (SSL Valid) = 192.168.0.50 was auf https://192.168.0.51 (SSL invalid) weiterleitet.

Du kannst nginx, apache2, haproxy oder andere Software verwenden.

Stefan