Switch oder Firewall als Gateway

Hallo,

sollte man lieber ein Switch oder Firewall als Gateway eintragen? Irgendwie habe ich das in der Ausbildung nicht mitbekommen, oder ich habe in der Schule nicht aufgepasst :D

Hier im Unternehmen haben wir die Brocade Switche als Gateway z.B. beim Domaincontroller hinterlegt.

Unser Netzwerk ist in 3 VLANs aufgeteilt. Wir haben uns dafür entschieden, da wir im Klasse C Netzwerk kaum noch IP-Adressen frei hatten.

192.168.110.0/24

192.168.111.0/24

192.168.112.0/24

Ich frage das, da wir gerade einen Fehler hatten, wo dann die Frage auf kam wieso wir nicht die Gateway der Firewall beim DC eingetragen haben.

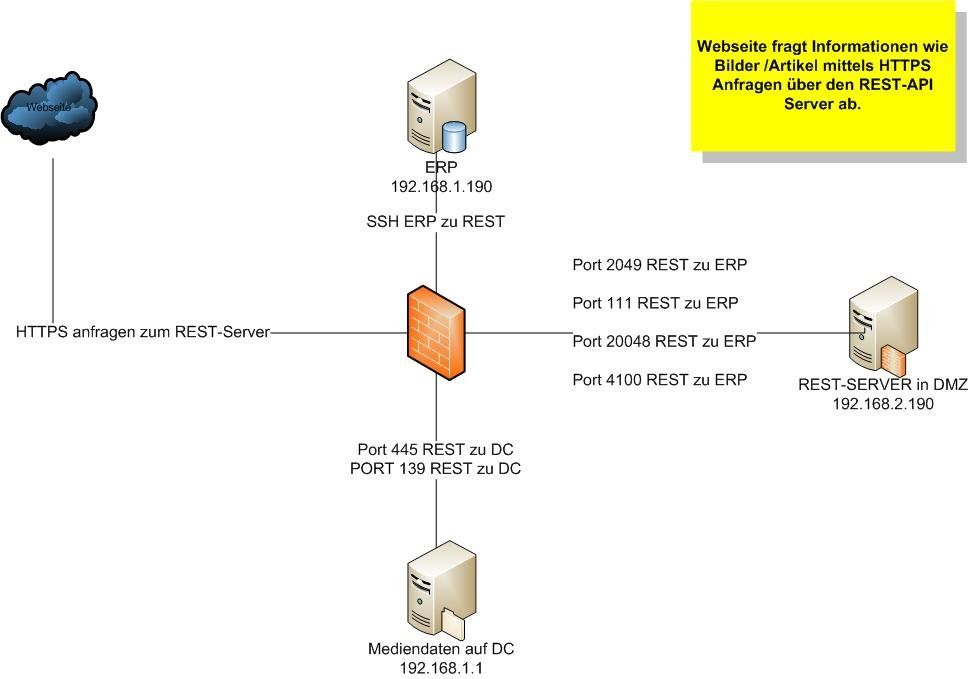

Es ging darum, dass ein Server der in einer DMZ (192.168.109.xx) steht auf ein SMB Share vom DC zugreifen sollte. Die Firewallregeln waren alle richtig eingestellt aber trotzdem kam die Verbindung nicht zustande.

Es lag daran, dass wir als Gateway beim DC die Brocadeswitche und nicht die Firewall als Gateway eingetragen hatten und die Brocade Switche das Netz 192.168.109.0/24 nicht kannten.

Dieses konnten wir durch eine statische TCP/IP-Route beheben.

sollte man lieber ein Switch oder Firewall als Gateway eintragen? Irgendwie habe ich das in der Ausbildung nicht mitbekommen, oder ich habe in der Schule nicht aufgepasst :D

Hier im Unternehmen haben wir die Brocade Switche als Gateway z.B. beim Domaincontroller hinterlegt.

Unser Netzwerk ist in 3 VLANs aufgeteilt. Wir haben uns dafür entschieden, da wir im Klasse C Netzwerk kaum noch IP-Adressen frei hatten.

192.168.110.0/24

192.168.111.0/24

192.168.112.0/24

Ich frage das, da wir gerade einen Fehler hatten, wo dann die Frage auf kam wieso wir nicht die Gateway der Firewall beim DC eingetragen haben.

Es ging darum, dass ein Server der in einer DMZ (192.168.109.xx) steht auf ein SMB Share vom DC zugreifen sollte. Die Firewallregeln waren alle richtig eingestellt aber trotzdem kam die Verbindung nicht zustande.

Es lag daran, dass wir als Gateway beim DC die Brocadeswitche und nicht die Firewall als Gateway eingetragen hatten und die Brocade Switche das Netz 192.168.109.0/24 nicht kannten.

Dieses konnten wir durch eine statische TCP/IP-Route beheben.

route -p ADD 192.168.110.1 MASK 255.255.255.0 192.168.110.200 <- FirewallBitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 650809

Url: https://administrator.de/forum/switch-oder-firewall-als-gateway-650809.html

Ausgedruckt am: 02.08.2025 um 07:08 Uhr

12 Kommentare

Neuester Kommentar

Moin,

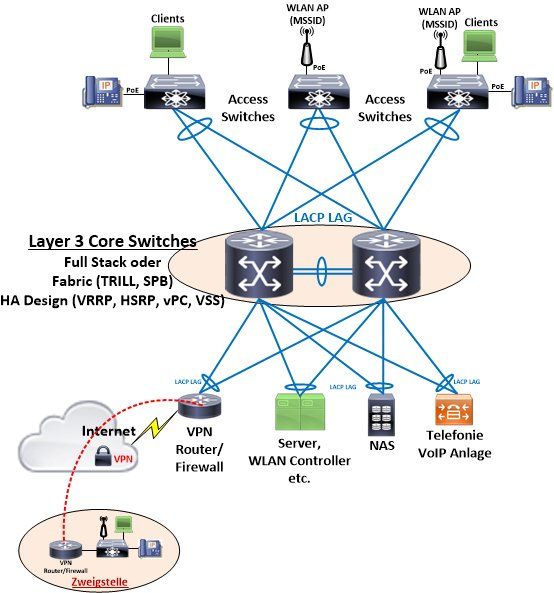

Switch kann Wirespeed - die Firewall (meist) nicht. Falls für die VLAN Trennung keine komplexen Regeln sein müssen und alles mit den ACLs des L3 Switches abgebildet werden kann, ist der immer der FW vorzuziehen.

Wobei hier natürlich auch entsprechenden Redundanzen vorhanden sein müssen. VRRP und Konsorten z.b.

/edit:

lg,

Slaimte

Switch kann Wirespeed - die Firewall (meist) nicht. Falls für die VLAN Trennung keine komplexen Regeln sein müssen und alles mit den ACLs des L3 Switches abgebildet werden kann, ist der immer der FW vorzuziehen.

Wobei hier natürlich auch entsprechenden Redundanzen vorhanden sein müssen. VRRP und Konsorten z.b.

/edit:

Es ging darum das ein Server der in einer DMZ (192.168.109.xx) steht auf ein SMB Share vom DC zugreifen sollte.

Woah... so viele Fehler... seid ihr sicher?!lg,

Slaimte

sollte man lieber ein Switch oder Firewall als Gateway eintragen?

Ob du in der Schule aufgepasst hast ode rnicht können wir hier nicht beurtielen. Fakt ist aber das das ganz darauf an kommt welches Netzwerk Design man zugrunde legt. Leide rkommt da ja wenig bis gar nichts von dir. Bei einem reinen Layer 2 Design immer Router

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Bei einem Layer 3 Design immer den Switch:

Verständnissproblem Routing mit SG300-28

Du hast im Office ganz sicher ein klassisches Netzwerk Design mit einem Layer 3 Core wo die üblicherweise Brocades in einem L3 Fullstack arbeiten wie z.B. dieses hier:

Um die Frage aber umfassend zu beantworten muss man zwingend euer Design kennen und ganz besonders WIE die Firewall in dem Layer 3 Design angebunden ist.

Leider machst du dazu keinerlei Angaben so das wir auch nur die Kristallkugel bemühen können. Eine zielführende Antwort ist ohne dein Design zu kennen unmöglich. Weisst du auch sicher selber...

Immer gerne !

Wenn's das denn war bitte dann auch

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !

Wenn's das denn war bitte dann auch

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !

Um dein Problem mit dem Share zu lösen:

Einen Server in die DMZ setzen, der einen SMB-Share bereitstell, kann ja auch ein popeliges NAS sein.

Vom LAN werden die Bilder dann in die DMZ repliziert (täglich bis halbstündlich oder oder) und so kommt der Webshop an die Bilder, ohne ins LAN zu müssen.

Mit deinem Konstrukt wird der Server in der DMZ kompromittiert, findet den Share im LAN, legt dort Daten ab, die der DC mag und sich dann über Schädlinge sicherlich mehr als nur nicht freut...

Einen Server in die DMZ setzen, der einen SMB-Share bereitstell, kann ja auch ein popeliges NAS sein.

Vom LAN werden die Bilder dann in die DMZ repliziert (täglich bis halbstündlich oder oder) und so kommt der Webshop an die Bilder, ohne ins LAN zu müssen.

Mit deinem Konstrukt wird der Server in der DMZ kompromittiert, findet den Share im LAN, legt dort Daten ab, die der DC mag und sich dann über Schädlinge sicherlich mehr als nur nicht freut...

Moin,

Ja, das NAS wird vom LAN getrennt. Ob nun über VLAN oder ein eigenes, physisch getrenntes Netz hängt ja von eurer Umgebung ab.

Und dann greift das LAN auf das NAS zu aber nicht umgekehrt...

Und euer Webshop, welcher in der DMZ hängt, sollte zweifelsfrei hinter einem ReverseProxy hängen, damit der nicht nackend im WAN hängt...

Holt euch einen Herstellerneutralen Dienstleister ins Haus. Nichts gegen LANCOM, aber ob die hier als Konzeptpartner geeignet sind...

Ja, das NAS wird vom LAN getrennt. Ob nun über VLAN oder ein eigenes, physisch getrenntes Netz hängt ja von eurer Umgebung ab.

Und dann greift das LAN auf das NAS zu aber nicht umgekehrt...

Und euer Webshop, welcher in der DMZ hängt, sollte zweifelsfrei hinter einem ReverseProxy hängen, damit der nicht nackend im WAN hängt...

Holt euch einen Herstellerneutralen Dienstleister ins Haus. Nichts gegen LANCOM, aber ob die hier als Konzeptpartner geeignet sind...