7429270555

05.06.2023, aktualisiert 15.07.2023

Switch, OPNsense, APs, Patchpanel für Heimnetzwerk

Hallo alle zusammen,

ich bin auf dem Gebiet des Netzwerkes ein Anfänger bin aber recht IT-affin und lese mir gerne neues an. Trotzdem bitte ich daher um Nachsicht meiner bisherigen Kenntnisse.

Es geht um die Konfiguration eines Heimnetzwerkes eines Neubaus. Dazu bestehen folgende Kernfragen: Welcher bzw. welche Switch(es) schaffe ich mir an? Kann der aktuelle Router bleiben? Benötige ich SFP+?

Erst einmal Infos zum Bestehenden und den Anforderungen:

Zur Zeit (Miete) besitzen wir (Family) einen Speedport Pro Plus der Telekom. Einspeisung des Netzes erfolgt mit 250 Mbit/s. Im Haus bekommen wir Glasfaser. Jedoch werden wir dann schauen, ob wie mehr als 250 Mbit/s benötigen.

Das Haus besitzt ca. 140 m2 auf einer Etage (Bungalow). Der HWR wird der zentrale "Serverraum". Im Haus ist alles kabelverlegt. WLAN soll am Ende nur noch für Smartphones und Tablets der Bewohner und Gäste da sein.

Folgende Netzwerk-Gerätschaften hängen am Ende am Netzwerk

- 6 IP-Kameras, die PoE+ benötigen

- 1 Türklingel von Loxone (Intercom) die PoE benötigt

- 1 bis 3 Access Point für die WLAN-Versorgung im Haus über PoE (wenn der Router von der Telekom weiter als WLAN-Lieferant bestehen bleiben kann, benötigen wir nur einen

- 1 Router

- 1 NAS, wobei Link Aggregation möglich sein soll (also 2 Ports)

- 1 NVR für die Kameras

- 2 PCs + 1 Drucker

- 6 Multimedia-Geräte (Konsolen, TV, Apple TV), wobei die Möglichkeit für IPTV gegeben sein soll

- 2 Smarthome-Server von Loxone (1 Miniserver und 1 Audioserver)

Ich habe schon viele Beiträge hier und anderswo gelesen und habe dadurch schon primär zwei Hersteller auf meiner Liste. Cisco und ZyXel. Finden diese doch nach meiner subjektiven Einschätzung in breiter Masse nach mehreren lesen und den größten Anklang. Fest steht, dass der Switch 1 GBit/s, managed und ein Layer-3 sein soll. Ebenfalls soll er IPTV können. Die Trennung des Netzwerkes sollte in Gast / Netzwerk / unsicheres Netzwerk / Kameras erfolgen.

Momentan komme ich auf 8 Ports mit PoE (davon 6 PoE+) und 15 Ports ohne PoE. Somit könnte man ja sagen, ein 24er Switch mit PoE+ reicht. Jedoch haben wir im Haus noch ca. 10 nicht vergebene Anschlussmöglichkeiten. Aktuell wäre der 24er auch schon fast voll. Somit besteht meine Überlegung zwei Switches anzuschaffen. Der eine mit 24 Ports ohne PoE und einer mit 12 oder besser 16 Ports mit PoE+. Der ohne PoE wäre dann Layer 3 und könnte all die Sachen, die ich im oberen Absatz schon erwähnt hatte. Der PoE-Switch wäre dann für die Kameras, Klingel und APs.

Andere Alternative wäre die fette Lösung mit einem 48er PoE. Das halte ich aber für überdimensioniert.

Jetzt habe ich viel erzählt, über das, was ich mir vorstelle. Nun konkret meine Fragen:

1. Was würdet ihr mir empfehlen? 2 Switches oder 1 Switch? Welche Port-Anzahl pro Switch?

2. Was empfiehlt ihr für die Zukunft des Speedport Pro Plus? Weg oder kann der bleiben und wenn ja, wie und wo wird er an welchen Switch verbunden?

3. Wie sieht die Verbindung Switch 1 (Layer 3 ohne PoE)- Switch 2 (Layer 2 mit PoE+) am besten aus? Ich habe in einem anderen Forum gelesen, dass jemand (nach Beratung der anderen User) an den SDF+ Port (also 10 GBit/s) seines Nicht-PoE-Switches den PoE+-Switch verbunden hat, damit dieser keine Einbußen hat. Benötige ich in meinem Fall das auch?

4. Benötige ich wirklich SDF+ für meine Anwendungen? Wird dies auch fürs Heimnetz relevant oder ist das überdimensioniert für die nächsten 10 Jahre?

5. IPTV benötigt ja IGMPv3 bei IPv4. Was ist aber mit MLDv2 bei IPv6? Das fehlt bei den meisten ZyXel. Nur Cisco hat beides. Sollte ich hier lieber in ein Gerät investieren, dass auch MLDv2 kann oder ist das auch wie SDF+ weit entfernte Zukunftsmusik und findet im Heimnetz auf lange Sicht nicht die Anwendung?

6. Bei ZyXel liebäugel ich mit den GS1900er oder XGS1900er (also auch 1920 / 1930). Bei Cisco sind es die CBS250er. Welche konkreten Geräte empfiehlt ihr von diesen Serien, gerade auch, wenn es zwei werden sollen? Wenn dann auch nur einen Hersteller oder kann man auch mixen.

Danke vorab fürs Lesen und eure Hilfe

Viele Grüße und einen schönen Abend.

ich bin auf dem Gebiet des Netzwerkes ein Anfänger bin aber recht IT-affin und lese mir gerne neues an. Trotzdem bitte ich daher um Nachsicht meiner bisherigen Kenntnisse.

Es geht um die Konfiguration eines Heimnetzwerkes eines Neubaus. Dazu bestehen folgende Kernfragen: Welcher bzw. welche Switch(es) schaffe ich mir an? Kann der aktuelle Router bleiben? Benötige ich SFP+?

Erst einmal Infos zum Bestehenden und den Anforderungen:

Zur Zeit (Miete) besitzen wir (Family) einen Speedport Pro Plus der Telekom. Einspeisung des Netzes erfolgt mit 250 Mbit/s. Im Haus bekommen wir Glasfaser. Jedoch werden wir dann schauen, ob wie mehr als 250 Mbit/s benötigen.

Das Haus besitzt ca. 140 m2 auf einer Etage (Bungalow). Der HWR wird der zentrale "Serverraum". Im Haus ist alles kabelverlegt. WLAN soll am Ende nur noch für Smartphones und Tablets der Bewohner und Gäste da sein.

Folgende Netzwerk-Gerätschaften hängen am Ende am Netzwerk

- 6 IP-Kameras, die PoE+ benötigen

- 1 Türklingel von Loxone (Intercom) die PoE benötigt

- 1 bis 3 Access Point für die WLAN-Versorgung im Haus über PoE (wenn der Router von der Telekom weiter als WLAN-Lieferant bestehen bleiben kann, benötigen wir nur einen

- 1 Router

- 1 NAS, wobei Link Aggregation möglich sein soll (also 2 Ports)

- 1 NVR für die Kameras

- 2 PCs + 1 Drucker

- 6 Multimedia-Geräte (Konsolen, TV, Apple TV), wobei die Möglichkeit für IPTV gegeben sein soll

- 2 Smarthome-Server von Loxone (1 Miniserver und 1 Audioserver)

Ich habe schon viele Beiträge hier und anderswo gelesen und habe dadurch schon primär zwei Hersteller auf meiner Liste. Cisco und ZyXel. Finden diese doch nach meiner subjektiven Einschätzung in breiter Masse nach mehreren lesen und den größten Anklang. Fest steht, dass der Switch 1 GBit/s, managed und ein Layer-3 sein soll. Ebenfalls soll er IPTV können. Die Trennung des Netzwerkes sollte in Gast / Netzwerk / unsicheres Netzwerk / Kameras erfolgen.

Momentan komme ich auf 8 Ports mit PoE (davon 6 PoE+) und 15 Ports ohne PoE. Somit könnte man ja sagen, ein 24er Switch mit PoE+ reicht. Jedoch haben wir im Haus noch ca. 10 nicht vergebene Anschlussmöglichkeiten. Aktuell wäre der 24er auch schon fast voll. Somit besteht meine Überlegung zwei Switches anzuschaffen. Der eine mit 24 Ports ohne PoE und einer mit 12 oder besser 16 Ports mit PoE+. Der ohne PoE wäre dann Layer 3 und könnte all die Sachen, die ich im oberen Absatz schon erwähnt hatte. Der PoE-Switch wäre dann für die Kameras, Klingel und APs.

Andere Alternative wäre die fette Lösung mit einem 48er PoE. Das halte ich aber für überdimensioniert.

Jetzt habe ich viel erzählt, über das, was ich mir vorstelle. Nun konkret meine Fragen:

1. Was würdet ihr mir empfehlen? 2 Switches oder 1 Switch? Welche Port-Anzahl pro Switch?

2. Was empfiehlt ihr für die Zukunft des Speedport Pro Plus? Weg oder kann der bleiben und wenn ja, wie und wo wird er an welchen Switch verbunden?

3. Wie sieht die Verbindung Switch 1 (Layer 3 ohne PoE)- Switch 2 (Layer 2 mit PoE+) am besten aus? Ich habe in einem anderen Forum gelesen, dass jemand (nach Beratung der anderen User) an den SDF+ Port (also 10 GBit/s) seines Nicht-PoE-Switches den PoE+-Switch verbunden hat, damit dieser keine Einbußen hat. Benötige ich in meinem Fall das auch?

4. Benötige ich wirklich SDF+ für meine Anwendungen? Wird dies auch fürs Heimnetz relevant oder ist das überdimensioniert für die nächsten 10 Jahre?

5. IPTV benötigt ja IGMPv3 bei IPv4. Was ist aber mit MLDv2 bei IPv6? Das fehlt bei den meisten ZyXel. Nur Cisco hat beides. Sollte ich hier lieber in ein Gerät investieren, dass auch MLDv2 kann oder ist das auch wie SDF+ weit entfernte Zukunftsmusik und findet im Heimnetz auf lange Sicht nicht die Anwendung?

6. Bei ZyXel liebäugel ich mit den GS1900er oder XGS1900er (also auch 1920 / 1930). Bei Cisco sind es die CBS250er. Welche konkreten Geräte empfiehlt ihr von diesen Serien, gerade auch, wenn es zwei werden sollen? Wenn dann auch nur einen Hersteller oder kann man auch mixen.

Danke vorab fürs Lesen und eure Hilfe

Viele Grüße und einen schönen Abend.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 7429317103

Url: https://administrator.de/forum/switch-opnsense-aps-patchpanel-fuer-heimnetzwerk-7429317103.html

Ausgedruckt am: 18.07.2025 um 00:07 Uhr

73 Kommentare

Neuester Kommentar

Zyxel G1900 und GS1920 sind keine Layer 3 Switches. Zumindestens steht nix davon im Datenblatt.

download.zyxel.com/GS1900-48HPv2/datasheet/GS1900-48HPv2_4.pdf

download.zyxel.com/GS1920-48HPv2/datasheet/GS1920-48HPv2_4.pdf

Hattest du das bei deiner Auswahl beachtet?!

Zu deinen Fragen...

1.)

Schwer zu sagen. Bei einem Heimnetz ist das Geschmackssache. Persönlich würde ich einen 48 Port Switch dann vorziehen mit einem collapsed Backbone statt es auseinanderzuziehen. Aus Redundanzgründen könnten auch 2 Sinn machen. Das ist abhängig davon wie wichtig dir Redundanz und Verfügbarkeit und Kosten im Heimnetz ist.

2.)

Ebenso schwer zu sagen da du keinerlei Anforderungen formulierst (VPN, eigenes Hosting, Security bei IoT usw. usw.). Ebenso weiss man nicht ob dein zukünftiger Glasfaseranschluss ein DS-Lite Anschluss wird mit CGNAT was dann zusätzlich weitere Hürden bedeutet.

Geht es dir nur um Familiensurfen mit etwas IPTV behalte deinen Speedport und spare dir weitere Kosten, die du dann besser in ein oder zwei gute WLAN Accesspoints investieren kannst um dein Haus optimal auszuleuchten. Die Speedport Gurke wird ganz sicher mit dem eingebauten Micker WLAN kein 140m2 Haus und auch Garten ausleuchten können. Du willst ja sicher auch mal IPTV auf der Terasse am iPad sehen mit einem kühlen🍺 unterm ⛱️ Ein wichtiges Thema was z.B. völlig fehlt in deiner obigen Aufzählung und man kann nur hoffen das du an den strategischen Montageplätzen für die WLAN APs im Haus und Gartenbereich auch entsprechende Kabelverbindungen liegen hast?!

3.)

Wenn du bei Gig Switches bleibst machst du das mit Twinax/DAC Kabel über die SFP Ports. Sollten sie keine haben dann die Kupferports was dann aber zu Lasten der Anzahl der Anschlussports geht. Idealerweise realisiert man die Verbindung dann mit Link Aggregation und einem LACP LAG.

Wenn du dich für einen SFP+ Switch entscheidest nimmst du ebenfalls 10G Twinax/ DAC Kabel oder AOC Kabel dafür.

Idealerweise dann natürlich auch mit einem LACP LAG auch wenn das Overkill ist.

4.)

In einem Heimnetz eher nein. Möglich aber das du ein Homeoffice mit 2 CAD Arbeitsplätzen hast großem NAS, entspr. Backup und eine 10 köpfige Famile die alles harte Filmsammler und Streamer sind. Dann könnte sowas eventuell Sinn machen mit viel Phantasie. Für ein normales Heimnetz eher überkandidelt aber was ist heute schon normal?! Da man aber auch hier deine genauen Rahmenbedingen nicht kennt kann man nur raten.

5.)

Telekom IPTV gibt es derzeit nur mit v4. Bei anderen mag auch v6 zum Einsatz kommen und da wäre dann ein aktueller Standard sicher zukunftssicherer.

download.zyxel.com/GS1900-48HPv2/datasheet/GS1900-48HPv2_4.pdf

download.zyxel.com/GS1920-48HPv2/datasheet/GS1920-48HPv2_4.pdf

Hattest du das bei deiner Auswahl beachtet?!

Zu deinen Fragen...

1.)

Schwer zu sagen. Bei einem Heimnetz ist das Geschmackssache. Persönlich würde ich einen 48 Port Switch dann vorziehen mit einem collapsed Backbone statt es auseinanderzuziehen. Aus Redundanzgründen könnten auch 2 Sinn machen. Das ist abhängig davon wie wichtig dir Redundanz und Verfügbarkeit und Kosten im Heimnetz ist.

2.)

Ebenso schwer zu sagen da du keinerlei Anforderungen formulierst (VPN, eigenes Hosting, Security bei IoT usw. usw.). Ebenso weiss man nicht ob dein zukünftiger Glasfaseranschluss ein DS-Lite Anschluss wird mit CGNAT was dann zusätzlich weitere Hürden bedeutet.

Geht es dir nur um Familiensurfen mit etwas IPTV behalte deinen Speedport und spare dir weitere Kosten, die du dann besser in ein oder zwei gute WLAN Accesspoints investieren kannst um dein Haus optimal auszuleuchten. Die Speedport Gurke wird ganz sicher mit dem eingebauten Micker WLAN kein 140m2 Haus und auch Garten ausleuchten können. Du willst ja sicher auch mal IPTV auf der Terasse am iPad sehen mit einem kühlen🍺 unterm ⛱️ Ein wichtiges Thema was z.B. völlig fehlt in deiner obigen Aufzählung und man kann nur hoffen das du an den strategischen Montageplätzen für die WLAN APs im Haus und Gartenbereich auch entsprechende Kabelverbindungen liegen hast?!

3.)

Wenn du bei Gig Switches bleibst machst du das mit Twinax/DAC Kabel über die SFP Ports. Sollten sie keine haben dann die Kupferports was dann aber zu Lasten der Anzahl der Anschlussports geht. Idealerweise realisiert man die Verbindung dann mit Link Aggregation und einem LACP LAG.

Wenn du dich für einen SFP+ Switch entscheidest nimmst du ebenfalls 10G Twinax/ DAC Kabel oder AOC Kabel dafür.

Idealerweise dann natürlich auch mit einem LACP LAG auch wenn das Overkill ist.

4.)

In einem Heimnetz eher nein. Möglich aber das du ein Homeoffice mit 2 CAD Arbeitsplätzen hast großem NAS, entspr. Backup und eine 10 köpfige Famile die alles harte Filmsammler und Streamer sind. Dann könnte sowas eventuell Sinn machen mit viel Phantasie. Für ein normales Heimnetz eher überkandidelt aber was ist heute schon normal?! Da man aber auch hier deine genauen Rahmenbedingen nicht kennt kann man nur raten.

5.)

Telekom IPTV gibt es derzeit nur mit v4. Bei anderen mag auch v6 zum Einsatz kommen und da wäre dann ein aktueller Standard sicher zukunftssicherer.

Collapsed Backbone war so gemeint das sich mit einem Switch das Backbone quasi im Switch befindet und damit Wirespeed arbeitet. Wenn du 2 Switches hast musst du das auseinanderziehen wenn es eine Switch übergreifende Kommunikation gibt sprich du hast dann da prinzipbedingt dann immer einen Engpass. Gut, in einem Heimnetz ist das alles kein Thema. Da zählt sicher eher das du einen eigentlich überflüssigen Stromverbraucher mehr hast. Es ist aber letztlich deine Entscheidung wie du das löst. Es gibt für beides pros und cons.

Das u.a. vom Kollegen @Visucius vorgestellte Design ist ebenso sinnvoll!

Das u.a. vom Kollegen @Visucius vorgestellte Design ist ebenso sinnvoll!

Hierzu bräuchte ich erst Anwendungsbeispiele

Du betreibst z.B. zuhause ein NAS wo du privat deine Fotos und andere Familendokumente sicherst und diese auch von remote sichern möchtest. Aus unsicheren öffentlichen Hotspots willst du lieber gesichert Daten übertragen z.B. Online Banking im Ausland, Kamera Überwachung wenn du unterwegs bist, Smarthome und Alarmanlagen Überwachung von unterwegs, und und und. Die Anwendungsmöglichekiten für VPN sind quasi unendlich.Kabel liegen im...

Kabel für die zu montierenden WLAN Access Points an der Wand hast du auch liegen?und würden wunderbar vom Router bedient.

Besser ist hier auch immer ein separater AP und beim Schlafen sollte man sich nicht direkt bestrahlen lassen...Ich habe von D-Link, Netgear und ZyXel keine 48er entdeckt

Mikrotik? mikrotik.com/products/group/switchesoder die fehlen bei meinem genutzten Vergleichsportal.

Na ja auf einem Vergleichsportal zu suchen ist ja auch etwas naiv. Wenn dein Dorfkaufmansladen die Dose Erbsensuppe nicht hat bedeutet es ja nicht das der Erbsensuppenhersteller keine solche produziert. Da sieht man doch logischerweise immer direkt auf der Webseite des Erbsensuppenherstellers nach!! Wenn du ein neues Auto kaufst machst du das doch auch und fragst nicht nur die Nachbarn. Kommt man eigentlich auch mit dem gesunden Menschenverstand drauf. Zyxel, D-Link, Netgear, TP-Link, Edimax, Trendnet, Mikrotik und Co. haben allesamt natürlich auch L3 PoE Switches mit 48 Ports.

Wie ich das sehe, komme ich doch an einem Layer-3 auch nicht vorbei

Doch, kommst du natürlich! Du kannst alternativ einen reinen L2 Switch nutzen und routest die VLANs dann mit dem Internet Router oder Firewall. Dieses Tutorial beschreibt dir das Prinzip mit externem Router im Detail:VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Auch das wäre eine gangbare Alternative, allerdings ist dein Speedport dann raus, da wie die Fritzbox kein direkter VLAN Support. Alternativ musst du diesen (sofern du ihn behalten willst) in einer Router Kaskade mit dem VLAN Router betreiben. Siehe z.B. hier.

Es gibt bekanntlich viele (VLAN) Wege nach Rom...

Das ist ein Mietgerät der Telekom.

Nach 2 Jahren Miete (oder weniger) sponsorst du dann mit deinem Geld nur die Telekom und deren Vorstandsgehälter. Mal abgesehen davon das die per TR-069 auch permanent auf dem Überwachungsradar haben. Etwas eigenes in eigener Hohheit ist also immer die bessere Entscheidung, sei es aus Kosten- oder Securitygründen oder beidem.

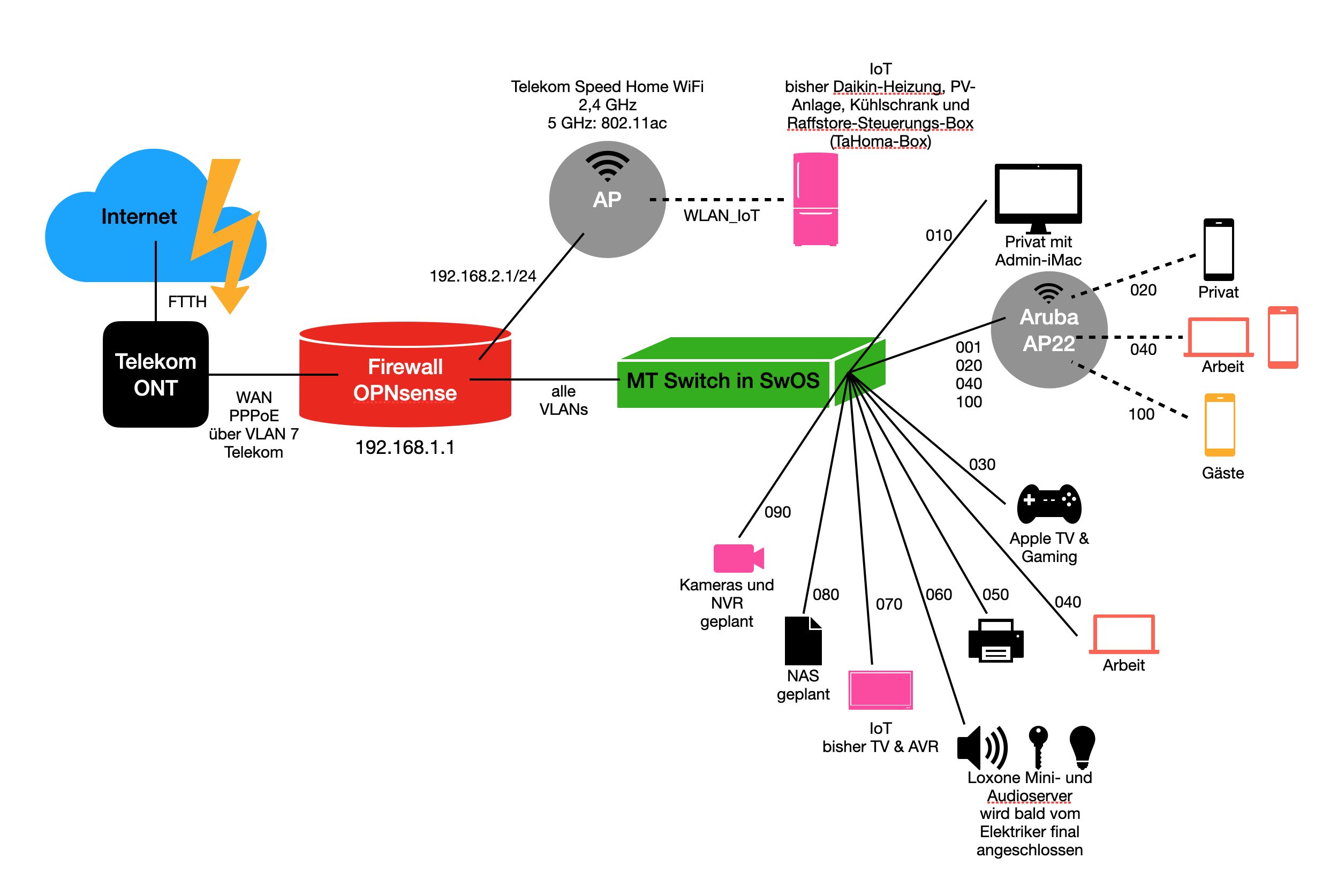

Hm, mein Setup sähe wohl anders aus:

Glasfaser ONT, daran ne kleine OPNsense-HW mit 2,5 Gbit/s oder/und SFP+-Ports und daran dann nen CRS328-24P-4S+RM im SwOS-Mode (wenn die 500W genügen) als "Brot&Butter-Verteiler".

Sind dann nur 24 Ports (zzgl. 4 SFP+) aber ich behalte mir die Flexibilität – bei Bedarf – genau das nachzurüsten, was ich dann benötige. Die 1 Gbit/s lokal haben wir jetzt auch schon bald 20(?) Jahre. Neue Endgeräte bekommen langsam 2,5 oder gar 10Gbit/s Netzwerkbuchsen, ebenso die Wifi-ACs, der Medienkonsum ändert sich, der PoE-Strombedarf wächst, die Ansprüche wachsen, usw.

Auf der anderen Seite ist es unnötig/sicherheitskritisch ungenutzte Ports zu patchen und selbst dann wirst Du nen 48-Porter – in nem Privathaus mit der Fläche eines etwas größeren Reihenhauses – nicht voll belegen. Und machen wir uns nix vor: Verbaute Buchsen sind eins, aber ob die Gerätschaften mittelfristig bei den Buchsen bleiben, wieder ne andere Frage.

Vorteile: Kostenlose und langjährige FW/Updates, günstigere HW, sehr hohe Flexibilität auch bei SW-Erweiterung/Modulen im Netzwerk, einfache Konfiguration auch für "Einsteiger", Layer 2 und 3 als Option beim Switch inkludiert., Switch frisst 1/3 weniger Strom und ist vermutlich auch leiser als z.B. der cisco, hat trotzdem mehr PoE-Reserven, usw. usf.

PS: Beachte, dass Dir die Link-Aggregation beim NAS – geschwindigkeitstechnisch – nur was bringt, wenn Du SSD-Platten verwendest oder zumindest cachest oder das RAID die Last auf entsprechend viele Festplatten verteilt.

Glasfaser ONT, daran ne kleine OPNsense-HW mit 2,5 Gbit/s oder/und SFP+-Ports und daran dann nen CRS328-24P-4S+RM im SwOS-Mode (wenn die 500W genügen) als "Brot&Butter-Verteiler".

Sind dann nur 24 Ports (zzgl. 4 SFP+) aber ich behalte mir die Flexibilität – bei Bedarf – genau das nachzurüsten, was ich dann benötige. Die 1 Gbit/s lokal haben wir jetzt auch schon bald 20(?) Jahre. Neue Endgeräte bekommen langsam 2,5 oder gar 10Gbit/s Netzwerkbuchsen, ebenso die Wifi-ACs, der Medienkonsum ändert sich, der PoE-Strombedarf wächst, die Ansprüche wachsen, usw.

Auf der anderen Seite ist es unnötig/sicherheitskritisch ungenutzte Ports zu patchen und selbst dann wirst Du nen 48-Porter – in nem Privathaus mit der Fläche eines etwas größeren Reihenhauses – nicht voll belegen. Und machen wir uns nix vor: Verbaute Buchsen sind eins, aber ob die Gerätschaften mittelfristig bei den Buchsen bleiben, wieder ne andere Frage.

Vorteile: Kostenlose und langjährige FW/Updates, günstigere HW, sehr hohe Flexibilität auch bei SW-Erweiterung/Modulen im Netzwerk, einfache Konfiguration auch für "Einsteiger", Layer 2 und 3 als Option beim Switch inkludiert., Switch frisst 1/3 weniger Strom und ist vermutlich auch leiser als z.B. der cisco, hat trotzdem mehr PoE-Reserven, usw. usf.

PS: Beachte, dass Dir die Link-Aggregation beim NAS – geschwindigkeitstechnisch – nur was bringt, wenn Du SSD-Platten verwendest oder zumindest cachest oder das RAID die Last auf entsprechend viele Festplatten verteilt.

Cisco CBS250-48P-4G oder doch CBS350-48P-4G? Reicht der 250er?

Kann ich nicht beurteilen. Denke aber an die Max-Watt! Du kannst nicht alle Ports mit PoE belegen! Bzw. kannste natürlich schon, dann reichen die gerade mal 370 Watt evtl. bloß nicht. Musste halt mal nachrechnen, ob das mit Deinen Endgeräten passt.Mikrotik CRS354-48P-4S+2Q+RM

Würde ich nicht machen. Wenn die vLANs routen sollen/L3, sind die CRS eh schon schwach und dieser hat nur 650 Mhz, Singlecore. Mit SwOS/L2 sind sie easy handlebar, günstig und flott.Mikrotik CRS328-24P-4S+RM + CSS610-8G-2S+IN oder CRS112-8G-4S-IN

Wenn Du stückelst, würde ich versuchen nicht zu viele unterschiedliche Formate einzubinden. Irgendwie muss das Zeug ja in den Schrank/an die Wand – optisch so, dass Deine Partnerin Dich nicht rauswirft.Ich freunde mich irgendwie lieber mit dem L3 an

Was in den Setup mMn. ein Fehler ist. Du schränkst Dich bei potenziellen Switches stark ein. Die Mikrotiks (unterhalb der Router/CCRs) sind dafür eher schwachbrüstig. Außerdem ist L3 teurer. Sollen sie routen und PoE haben, werden sie tendenziell auch lauter/leistungshungriger. Und zumindest das Setup beim MT (und vermtlich auch Cisco) ist nicht vergleichbar mit nem zentralen Setup in der Firewall. Gerade für Leute, die das noch nie gemacht haben.Du hast mit ner OPNsense (davor) deutlich mehr Optionen, mit einer charmanten Oberfläche und vielen Modulen, die Du später evtl. noch ergänzen möchtest. Alles zentral, weil "das Hirn" des Netzwerks nicht auf verschiedene Geräte verteilt wird – zudem hat die HW auch mehr Power und Du musst nicht ständig über "Optimierungen" wie potenzielles hw-offloading einzelner Funktionen/Komponenten nachdenken und hoffen, dass die beim nächsten FW-Update auch noch funktionieren.

Inwiefern sicherheitskritisch?

Ungenutzte Ports werden (wenn gepached) üblicher Weise im Switch deaktiviert, um "Fremdgeräte" auszuschließen. Sozusagen "good practice".Ist der Lüfter des Mikrotik auch beim 48er leiser als die von Cisco?

Keine Ahnung. 48-Porter werden aber eher für Rechenzentren/Schränke konstruiert. Minimale Lautstärke und Stromverbrauch im Leerlaufbetrieb ist da vermutlich nicht ganz oben auf der Prio-Liste Und PS: Schau Dir ein bisschen die Stromverbräuche an. Das Zeug läuft 24/7 zu 98% im Leerlauf. Und gerade im Heimbereich sollte es da doch möglichst wenig Kosten produzieren (10W entspr. 30 EUR/Jahr)

Moin @7429270555,

achte bei dem Neubau lieber als erstes darauf, dass die Netzwerkverkabelung ordentlich und am Besten in CAT 6A umgesetzt ist. 😉

Das kommt darauf an, ob alle Strippen zentral an einer Stelle zusammen laufen, wenn ja, dann spricht nichts gegen nur einen Switch mit der Anzahl der Ports die du brauchst +Puffer.

Wenn es zwei sein müssen, dann so was hier ...

netgear.com/de/business/wired/switches/plus/gs316epp/

oder

arubainstanton.com/de/produkte/switches/1830-series/

(JL813A)

Wenn einer reicht, dann so was ...

netgear.com/de/business/wired/switches/smart-cloud/gs752tpp/

oder

arubainstanton.com/de/produkte/switches/1830-series/

(JL815A)

Beste Grüsse aus BaWü

Alex

Es geht um die Konfiguration eines Heimnetzwerkes eines Neubaus. Dazu bestehen folgende Kernfragen: Welcher bzw. welche Switch(es) schaffe ich mir an? Kann der aktuelle Router bleiben? Benötige ich SFP+?

achte bei dem Neubau lieber als erstes darauf, dass die Netzwerkverkabelung ordentlich und am Besten in CAT 6A umgesetzt ist. 😉

2 Switches oder 1 Switch? Welche Port-Anzahl pro Switch?

Das kommt darauf an, ob alle Strippen zentral an einer Stelle zusammen laufen, wenn ja, dann spricht nichts gegen nur einen Switch mit der Anzahl der Ports die du brauchst +Puffer.

1. Was würdet ihr mir empfehlen?

Wenn es zwei sein müssen, dann so was hier ...

netgear.com/de/business/wired/switches/plus/gs316epp/

oder

arubainstanton.com/de/produkte/switches/1830-series/

(JL813A)

Wenn einer reicht, dann so was ...

netgear.com/de/business/wired/switches/smart-cloud/gs752tpp/

oder

arubainstanton.com/de/produkte/switches/1830-series/

(JL815A)

Beste Grüsse aus BaWü

Alex

Moin @Visucius,

so viel Luft nach oben ist da realistisch aber auch nicht mehr.

Sowohl Telegärtner als auch Metz Connect, haben nur CAT 6A Dosen, Module und Patchfelder im Angebot.

Lediglich Telegärtner hat ein CAT 8.1(8.2) AMJ Modul im Angebot ...

telegaertner.com/onlinekatalog-datavoice-office/modul-system-amj ...

womit sich eine > CAT 6A Verkabelung überhaupt realisieren lässt.

Wenn der TO jedoch den Preis für die CAT 8.1 Module und des entsprechenden Kabels sieht,

wird er sich wahrscheinlich, dann doch mit max. CAT 6A (Kabel natürlich >= CAT 7) zufrieden geben.

Beste Grüsse aus BaWü

Alex

am Besten in CAT 6A

bzw. "mindestens" so viel Luft nach oben ist da realistisch aber auch nicht mehr.

Sowohl Telegärtner als auch Metz Connect, haben nur CAT 6A Dosen, Module und Patchfelder im Angebot.

Lediglich Telegärtner hat ein CAT 8.1(8.2) AMJ Modul im Angebot ...

telegaertner.com/onlinekatalog-datavoice-office/modul-system-amj ...

womit sich eine > CAT 6A Verkabelung überhaupt realisieren lässt.

Wenn der TO jedoch den Preis für die CAT 8.1 Module und des entsprechenden Kabels sieht,

wird er sich wahrscheinlich, dann doch mit max. CAT 6A (Kabel natürlich >= CAT 7) zufrieden geben.

Beste Grüsse aus BaWü

Alex

Moin @MysticFoxDE,

sehe ich ebenso ... war nur (kleinkariertes) "wording" meinerseits, weil CAT 6 (ohne A) ja eigentlich keine Alternative mehr sein sollte

sehe ich ebenso ... war nur (kleinkariertes) "wording" meinerseits, weil CAT 6 (ohne A) ja eigentlich keine Alternative mehr sein sollte

Moin @Visucius,

ich mag CAT 6 auch nicht wirklich.

Aber gemäss IEEE 802.3bz, sind damit auch noch bis zu 5 GBit/s möglich, und zwar über die volle Länge von max. 90m (Patchfeld zu Patchfeld ), respektive max. 100m (Gesamtlänge).

Das habe ich übrigens erst dieses WE getrieben.

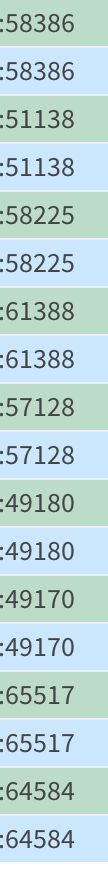

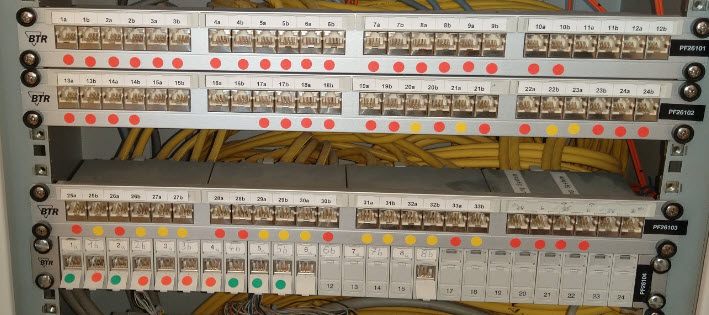

Bis zum letzten WE konntest du die meisten Ports dieser Unterverteilung eines unserer Kunden, selbst CAT 5E mässig, höchstens den Hasen zum fressen geben. 😭

Bis zum letzten WE konntest du die meisten Ports dieser Unterverteilung eines unserer Kunden, selbst CAT 5E mässig, höchstens den Hasen zum fressen geben. 😭

Nach einem kleinen Refresh (Austausch der Buchsen), sind >95% der Ports wieder CAT 6A fähig und der Rest CAT6. 😁

Beste Grüsse aus BaWü

Alex

sehe ich ebenso ... war nur (kleinkariertes) "wording" meinerseits, weil CAT 6 (ohne A) ja eigentlich keine Alternative mehr sein sollte

ich mag CAT 6 auch nicht wirklich.

Aber gemäss IEEE 802.3bz, sind damit auch noch bis zu 5 GBit/s möglich, und zwar über die volle Länge von max. 90m (Patchfeld zu Patchfeld ), respektive max. 100m (Gesamtlänge).

Das habe ich übrigens erst dieses WE getrieben.

Nach einem kleinen Refresh (Austausch der Buchsen), sind >95% der Ports wieder CAT 6A fähig und der Rest CAT6. 😁

Beste Grüsse aus BaWü

Alex

Moin @7429270555:

👍👍👍

Dann sehe ich überhaupt keinen Grund zwei Switche zu benutzen.

Ein Switch und vor allem im privaten Bereich, sollte PoE, VLAN, a bissale QOS und anständig switchen können und mehr benötigst du zuhause ganz sicher nicht.

Was das Routing angeht, so gehört dieses heutzutage auf eine NGFW oder SGW und nicht auf einen Router, die meistens nur rudimentäre Security beherrschen.

Wie ich schon oben geschrieben habe, gehört Routing meiner Ansicht nach nicht auf einen Switch,

da man heutzutage nicht nur stumpf zwischen den Netzsegmenten routet, sondern auch noch etwas Security dazwischen packt und für das letztere ist so gut wie kein Switch wirklich ausgelegt.

Du kannst die Arubas Instant On, genauso wie auch die meisten anderen Switche,

auch ganz ohne Cloud über deren Webinterface, sprich, ganz ohne Cloud verwalten. 😉

> Also ich sehe eigentlich am besten die Kombi 24 PoE+ plus 8er oder ein 48er PoE+.

Nimm einen 48er, dann hast du nur ein Gerät zum Verwalten und Updaten.

Vielleicht noch ein andere Punkt zu Gunsten von Aruba und Netgear, beide haben eine Lebenslange (30 Jahre) Garantie.

Vergiss bitte SFP+ für zuhause, das macht überhaupt keinen Sinn, vor allem bei 140m².

Wenn du eh einen Router/FW/NGFW/SGW benutzen möchtest, dann benötigst du lediglich ein VDSL Modem, wie z.B. das folgende hier ...

draytek.de/vigor166.html

den Rest, also die Einwahl, erledigt dann normalerweise die zuvor genannten Kisten.

Beste Grüsse aus BaWü

Alex

Es wurde alles Cat 7 verlegt. Trotzdem wird das Patchpanel erst mal mit Cat 6a Buchsen versehen.

👍👍👍

Es liegt alles zentral im HWR, wo sich die gesamte Technik des Hauses befindet. Von dort aus geht alles direkt über die Buchsen an die Endverbraucher. Nirgends ist vorgesehen weitere Knotenpunkte (Switches) im Hause zu platzieren, da es ausreichend Dosen gibt. Von daher ist die Lautstärke auch kein Problem. Ist ja nun mal der Technikraum. Zudem befinden sich im HWR noch SmartHome-Server, Router, NAS und der NVR. Platz zur Montage ist da.

Dann sehe ich überhaupt keinen Grund zwei Switche zu benutzen.

Ich lasse mich auch gerne von einem Layer-2 und 2 Geräten überzeugen. Nur hatte mich der Ansatz von @aqui erst mal überzeugt, dass man praktisch einen Switch hat, der zentral alles steuert und verwaltet.

Ein Switch und vor allem im privaten Bereich, sollte PoE, VLAN, a bissale QOS und anständig switchen können und mehr benötigst du zuhause ganz sicher nicht.

Was das Routing angeht, so gehört dieses heutzutage auf eine NGFW oder SGW und nicht auf einen Router, die meistens nur rudimentäre Security beherrschen.

OPNsense-Firewall finde ich auch eine sehr adäquate Lösung mit der ich mich anfreunden kann. Was ist denn hier die Empfehlung bzw. deren Vor- und Nachteile: Routing über den Switch oder Routing durch OPNsense?

Wie ich schon oben geschrieben habe, gehört Routing meiner Ansicht nach nicht auf einen Switch,

da man heutzutage nicht nur stumpf zwischen den Netzsegmenten routet, sondern auch noch etwas Security dazwischen packt und für das letztere ist so gut wie kein Switch wirklich ausgelegt.

Aruba möchte ich mit dem Cloud-Management nicht.

Du kannst die Arubas Instant On, genauso wie auch die meisten anderen Switche,

auch ganz ohne Cloud über deren Webinterface, sprich, ganz ohne Cloud verwalten. 😉

> Also ich sehe eigentlich am besten die Kombi 24 PoE+ plus 8er oder ein 48er PoE+.

Das nimmt sich doch von Stromverbrauch auch nicht mehr viel?

Nimm einen 48er, dann hast du nur ein Gerät zum Verwalten und Updaten.

Ich tendiere immer noch zu Cisco. Ich hätte auch gerne MLDv2, die Mikrotik und ZyXel nicht haben. Gibt es eventuell noch einen Catalyst, der passen könnte oder ist das zu viel des guten? Vielleicht fällt jemanden noch was ein? Eine Meinung zum TP-Link SG3400 würde mich auch noch interessieren?

Vielleicht noch ein andere Punkt zu Gunsten von Aruba und Netgear, beide haben eine Lebenslange (30 Jahre) Garantie.

Mit dem SFP+ hatte ich erst geliebäugelt. Aber ehrlich. Bei meinen bescheidenen Heimnetz mit Kameras, bissl Smarthome, PCs, Spielkonsolen und NAS, der hauptsächlich für Daten und Musik genutzt wird? Wir sind 2 Personen und wollen keine Kinder. Wir werden glaube ich niemals diesen Traffic abgreifen.

Vergiss bitte SFP+ für zuhause, das macht überhaupt keinen Sinn, vor allem bei 140m².

Gerne hätte ich noch eine Empfehlung für einen Ersatz des Telekom-Routers. Wenn Layer 3 oder Opn-Sense + Layer 2 mein Heimnetz steuern, soll der Router sich nur um das Internet kümmern. Eine gute Empfehlung, auch angepasst zu den Switches (alles aus einer Hand)?

Wenn du eh einen Router/FW/NGFW/SGW benutzen möchtest, dann benötigst du lediglich ein VDSL Modem, wie z.B. das folgende hier ...

draytek.de/vigor166.html

den Rest, also die Einwahl, erledigt dann normalerweise die zuvor genannten Kisten.

Beste Grüsse aus BaWü

Alex

und mehr benötigst du zuhause ganz sicher nicht.

IGMPv3 mit IGMP Snooping nicht zu vergessen wenn der TO IPTV plant... wie z.B. das folgende hier ...

Der TO bekommt Glasfaser, da wir er dann kein irgendwie geartetes Modem brauchen sondern steckt den/die Router/Firewall einfach mit einem Ptachkabel in den ONT und jutt iss...

Moin @aqui,

ja, hast du vollkommen recht.

Oh, verflixt, habe nur bis 250 MBits/s gelesen und den Rest (VDSL) automatisch dazugedacht. 😬

Ja, bei einem Glasfaseranschluss benötigt der TO tatsächlich kein VDSL Modem. 🙃

Gruss Alex

und mehr benötigst du zuhause ganz sicher nicht.

IGMPv3 mit IGMP Snooping nicht zu vergessen wenn der TO IPTV plant... ja, hast du vollkommen recht.

wie z.B. das folgende hier ...

Der TO bekommt Glasfaser, da wir er dann kein irgendwie geartetes Modem brauchen sondern steckt den/die Router/Firewall einfach mit einem Ptachkabel in den ONT und jutt iss... Oh, verflixt, habe nur bis 250 MBits/s gelesen und den Rest (VDSL) automatisch dazugedacht. 😬

Ja, bei einem Glasfaseranschluss benötigt der TO tatsächlich kein VDSL Modem. 🙃

Gruss Alex

CAT7/6a

passt ja, wie oben festgestellt.Fakt ist, der 24er reicht nicht mehr

Wenn von Anfang an zu wenig, mut halt was größeresL2 contra L3

Die Kollegen können da gerne reingrätschen, wenn ich Mist erzähle: Ein Switch ist ein Switch und kein Router! Bei MT hast Du die Sondersituation, dass das Betriebssystem RouterOS eben auch auf einigen Switchen läuft .. mit allen Funktionen. Die HW bleibt aber ein Switch mit einer eher schwachen CPU/RAM-Ausstattung. Glaubs mir, ich habe das 1 Jahr ausprobiert.Bei anderen Herstellern kommen noch Hürden bei der SW/Funktion hinzu. Mal fehlt die Firewall, mal der vLAN-DHCP, usw. Wenn Du ein tief gestaffeltes Netzwerk hast, mit mehreren Switch-Ebenen, dann bietet Dir ein L3-Switch die Möglichkeit einiges “vor Ort” abzufackeln (Lastverteilung, Antwortzeiten). Du erreichst damit aber keine vollwertige Router/FW-Funktionalität fürs Gesamtnetz. Die würde in so nem Netz von anderen Komponenten abgearbeitet.

In nem flachen Heimnetz ist das alles doch Kokolores. Eine Komponente ist das Hirn, die andere der Verteiler. Lass das Hirn ne OPNsense sein, damit kannst Du das Setup später um Virenscanner, Adblocker, Geo-Blocking, VPN, usw. ergänzen. Und der Switch bietet die Ports und liefert Strom über PoE. Achte darauf, dass er aber die vLANs durchreichen kann! Ein unmanaged wäre jetzt hier ein Rohrkrepierer. Und natürlich geht auch L3 (zusätzlich), kostet halt ggfs. mehr.

Charming bei Glasfaser ist zusätzlich, dass Du Dir um ein Modem keine Gedanken machen musst, weil der ONT vom Provider gestellt wird/werden muss (RJ45-Endpunkt).

PS: Das mit dem SFP+ sehe ich allerdings anders als @MysticFoxDE. Daran wird das Setup aber nicht scheitern

Ohne jetzt deine Anforderungen genau zu kennen ist es aber sehr wahrscheinlich in einem privaten Heimnetz ziemlich wurscht. Hängt auch entscheidend davon ab welche CRS Hardware man verwendet. ARM Plattformen sind weniger betroffen als MIPSBE.

Kollege @Visucius hat es oben alles treffend auf den Punkt gebracht.

So der Megabrüller sind die Billigheimer APs alle nicht, was auch wenig verwundert wenn man sich das Innenleben ansieht. Da solltest du deine Erwartungen also nie zu hoch ansetzen. Mit ein paar gebrauchten Cisco Business APs 26er oder 36er machst du nichts falsch und sparst fürs erste ne Menge Geld:

Cisco WLAN Access Points for Home Use: 1142N, 2702, 3702 and 3800 Comparison

Alternative gebrauchte Ruckus APs. Auf Bleeding Edge Features wie .ax 6E usw. musst du dann zwar verzichten was aber für ein Heim WLAN kein Verlust ist, da man es vermutlich nicht merkt. Eine gute Hardware mit .a oder .ac ist bekanntlich besser als .ax Mit Billighardware und MIMO 1x1.

Kollege @Visucius hat es oben alles treffend auf den Punkt gebracht.

So der Megabrüller sind die Billigheimer APs alle nicht, was auch wenig verwundert wenn man sich das Innenleben ansieht. Da solltest du deine Erwartungen also nie zu hoch ansetzen. Mit ein paar gebrauchten Cisco Business APs 26er oder 36er machst du nichts falsch und sparst fürs erste ne Menge Geld:

Cisco WLAN Access Points for Home Use: 1142N, 2702, 3702 and 3800 Comparison

Alternative gebrauchte Ruckus APs. Auf Bleeding Edge Features wie .ax 6E usw. musst du dann zwar verzichten was aber für ein Heim WLAN kein Verlust ist, da man es vermutlich nicht merkt. Eine gute Hardware mit .a oder .ac ist bekanntlich besser als .ax Mit Billighardware und MIMO 1x1.

@7429270555

Habe jetzt erst Deine Antwort gesehen:

1. Der CRS326 (gleicher Prozessor wie 328) machte, wenn ich Recht erinnere zwischen den vLANs irgendwas um 400(?) Mbit/s (mit hw-offloading) – ganz ohne hwo waren es 165 Mbit/s. Die FW hatte ich mit wenig Regeln und "fast forward" auch um die 500 Mbit/s gebracht. Alles hinter nem gebridgten(!) Cable-Router von Vodafone. Innerhalb des vLANs hatte der CRS natürlcih auch Wirespeed.

Aktuell mit SwitchOS und ner OPNsense auf ner (alten, 70 EUR) Sophos-HW über die vLANs hinweg Wirespeed/925 Mbit/s. Und selbst der alte Sophos-Prozessor (von 2013?) schafft im Grundsetup der Firewall Wirespeed.

Entscheidend ist aber mMn., dass ich die OPNsense mehr oder weniger im Alleingang und mit youtube laufen hatte und für MT gabs hier - zzgl. zum Handbuch - über 2 Jahre "epische" Threads – abhängig von der jweiligen Software-Version

2. Wifi gibt hier immer "Krieg" Ich halte die Ruckus für schön konfigurierbar und auch überraschend kompakt! Die Performance entspricht mMn der, der Konkurrenz. Dafür sind sie sackteuer. Ich habe einen in der Privatwohnung.

Ich halte die Ruckus für schön konfigurierbar und auch überraschend kompakt! Die Performance entspricht mMn der, der Konkurrenz. Dafür sind sie sackteuer. Ich habe einen in der Privatwohnung.

Bei Kunden laufen Unifis seit 2016 so problemlos, dass ich da seit Jahren nicht mehr vor Ort war und sie nur aus der Ferne betreue. Im Büro setze ich Zyxel NWA-HDs ein. MMn. sehr schön performant (90qm Altbau, 1 AP, 5Ghz/80Mhz). Und sicherlich wird auch Cisco wissen wie Wifi funktioniert. Ich tue mir da nur schwer, an FW zu kommen und die dann "da drauf zu bekommen" halte ich für bestenfalls anachronistisch

Zu Wifi bei MT habe hier schon was geschrieben, gibt hier aber auch bestimmt viele, die das anders sehen und auch damit gute Erfahrung haben:

MikroTik cAP AC oder AX?

Wenn Du Dir nen Controller einbildest, wird die Auswahl allerdings kleiner. Persönlich halte ich das bei 2-3 APs im eigenen Heim mittlerweile eher für ne Spielerei.

Wichtiger ist wohl die Montage:

a) Möglichst hoch (sprich: weniger Hindernisse)

b) Wand oder Decke nach Modell berücksichtigen

c) Kein Metall (z.B. Kamin, Stahlbeton), keine (Wasser-)leitungen zwischen Client und AP

d) Im Idealfall auf 2,4 Ghz komplett verzichten.

e) Sinnvolle Frequenzwahl

PS: Was hier allerdings neulich diskutiert wurde, dass man den CRS zwar unter RouterOS aber nur mit Switch-Funktionalität laufen lässt und damit ggfs. Funktionalitäten nutzt, die SwOS nicht bietet und gleichzeitig die Leistungsproblematik an die FW auslagert. Kann ich aber nix zu sagen. Mir wäre aber auch dafür der 650 Mhz-Prozessor vom CRS 48-Porter zu lütt.

PPS: Und wenn Du vLANs im Heimsetup einsetzt achte auf die Möglichkeit eines mdns repeaters/reflectors in Deinem Setup, damit Deine Mobilgeräte die Wifi-Lautsprecher finden.

Habe jetzt erst Deine Antwort gesehen:

1. Der CRS326 (gleicher Prozessor wie 328) machte, wenn ich Recht erinnere zwischen den vLANs irgendwas um 400(?) Mbit/s (mit hw-offloading) – ganz ohne hwo waren es 165 Mbit/s. Die FW hatte ich mit wenig Regeln und "fast forward" auch um die 500 Mbit/s gebracht. Alles hinter nem gebridgten(!) Cable-Router von Vodafone. Innerhalb des vLANs hatte der CRS natürlcih auch Wirespeed.

Aktuell mit SwitchOS und ner OPNsense auf ner (alten, 70 EUR) Sophos-HW über die vLANs hinweg Wirespeed/925 Mbit/s. Und selbst der alte Sophos-Prozessor (von 2013?) schafft im Grundsetup der Firewall Wirespeed.

Entscheidend ist aber mMn., dass ich die OPNsense mehr oder weniger im Alleingang und mit youtube laufen hatte und für MT gabs hier - zzgl. zum Handbuch - über 2 Jahre "epische" Threads – abhängig von der jweiligen Software-Version

2. Wifi gibt hier immer "Krieg"

Bei Kunden laufen Unifis seit 2016 so problemlos, dass ich da seit Jahren nicht mehr vor Ort war und sie nur aus der Ferne betreue. Im Büro setze ich Zyxel NWA-HDs ein. MMn. sehr schön performant (90qm Altbau, 1 AP, 5Ghz/80Mhz). Und sicherlich wird auch Cisco wissen wie Wifi funktioniert. Ich tue mir da nur schwer, an FW zu kommen und die dann "da drauf zu bekommen" halte ich für bestenfalls anachronistisch

Zu Wifi bei MT habe hier schon was geschrieben, gibt hier aber auch bestimmt viele, die das anders sehen und auch damit gute Erfahrung haben:

MikroTik cAP AC oder AX?

Wenn Du Dir nen Controller einbildest, wird die Auswahl allerdings kleiner. Persönlich halte ich das bei 2-3 APs im eigenen Heim mittlerweile eher für ne Spielerei.

Wichtiger ist wohl die Montage:

a) Möglichst hoch (sprich: weniger Hindernisse)

b) Wand oder Decke nach Modell berücksichtigen

c) Kein Metall (z.B. Kamin, Stahlbeton), keine (Wasser-)leitungen zwischen Client und AP

d) Im Idealfall auf 2,4 Ghz komplett verzichten.

e) Sinnvolle Frequenzwahl

PS: Was hier allerdings neulich diskutiert wurde, dass man den CRS zwar unter RouterOS aber nur mit Switch-Funktionalität laufen lässt und damit ggfs. Funktionalitäten nutzt, die SwOS nicht bietet und gleichzeitig die Leistungsproblematik an die FW auslagert. Kann ich aber nix zu sagen. Mir wäre aber auch dafür der 650 Mhz-Prozessor vom CRS 48-Porter zu lütt.

PPS: Und wenn Du vLANs im Heimsetup einsetzt achte auf die Möglichkeit eines mdns repeaters/reflectors in Deinem Setup, damit Deine Mobilgeräte die Wifi-Lautsprecher finden.

Moin @7429270555,

Digitus kannst +- du unter qualitativ etwas besseren Chinaware verbuchen.

Die beiden sind hingegen namenhafte deutsche Hersteller. 😉

Ich habe erst dem Letzt duzend Digitus Patchkabel bei einem Kunden von uns mit unserem DSX 8000 etwas auf den Zahn gefühlt. Danach sind alle Digitus Patchkabel direkt in die Tonne gewandert und der Fluke war gefühlt noch eine Woche lang sauer auf mich, weil ich ihm diesen Murks angetan habe. 🤪

Beste Grüsse aus BaWü

Alex

3.

Digitus DN-93615 Keystones ok für mein Heimnetz oder begehe ich einen Fehler?

Digitus DN-93615 Keystones ok für mein Heimnetz oder begehe ich einen Fehler?

Digitus kannst +- du unter qualitativ etwas besseren Chinaware verbuchen.

Ihr spracht von Metz und Telegärtner.

Die beiden sind hingegen namenhafte deutsche Hersteller. 😉

Ich habe erst dem Letzt duzend Digitus Patchkabel bei einem Kunden von uns mit unserem DSX 8000 etwas auf den Zahn gefühlt. Danach sind alle Digitus Patchkabel direkt in die Tonne gewandert und der Fluke war gefühlt noch eine Woche lang sauer auf mich, weil ich ihm diesen Murks angetan habe. 🤪

Beste Grüsse aus BaWü

Alex

Sorry wenn ich hier so dazwischengrätsche und keine guten Infos über die Cisco Switche oder die Microtik bieten kann.

Ich persönlich halte die Business Ausstattung mehr als Überzogen für ein solches Heimnetz. Mein Heimnetz würde bei Switchen und WLAN Simpel und Einfach auf Ubiquiti setzen, die Pro Line hat auch SFP+ Ports

Dazu ein kleiner Heimserver virtualisiert mit NAS/Homeassistant/Ubiquiti Controller/Virtuelle Firewall (OPNsense oder PFsense) mit 2 SFP+ Ports, dann ist das auch kein Traffic Bottleneck.

Einziges Thema dabei ist ob noch Telefonie benötigt wird, und wenn ja was die Telefonanlage sein soll.

Ubiquiti Switche sind ziemlich leise, die APs sind soweit gut und man benötigt für die Konfiguration nur eine kostenfreie Software die man selbst hosten kann.

Wenn man also nur Aufwand/Nutzen rechnen möchte kann ich das gut empfehlen.

Wenn jedoch ein Lerneffekt dazu kommen soll ist natürlich eine Cisco Umgebung näher am Beruf.

Ich persönlich halte die Business Ausstattung mehr als Überzogen für ein solches Heimnetz. Mein Heimnetz würde bei Switchen und WLAN Simpel und Einfach auf Ubiquiti setzen, die Pro Line hat auch SFP+ Ports

Dazu ein kleiner Heimserver virtualisiert mit NAS/Homeassistant/Ubiquiti Controller/Virtuelle Firewall (OPNsense oder PFsense) mit 2 SFP+ Ports, dann ist das auch kein Traffic Bottleneck.

Einziges Thema dabei ist ob noch Telefonie benötigt wird, und wenn ja was die Telefonanlage sein soll.

Ubiquiti Switche sind ziemlich leise, die APs sind soweit gut und man benötigt für die Konfiguration nur eine kostenfreie Software die man selbst hosten kann.

Wenn man also nur Aufwand/Nutzen rechnen möchte kann ich das gut empfehlen.

Wenn jedoch ein Lerneffekt dazu kommen soll ist natürlich eine Cisco Umgebung näher am Beruf.

WLAN Simpel und Einfach auf Ubiquiti setzen

Davon kann man nur dringenst abraten wenn du nicht in einem Vendor Lock und mieser Performance landen willst. Die Gängelei externer Zwangscontroller ist mittlerweile WLAN Steinzeit... Muss aber natürlich jeder selber wissen ob er sich dem ausliefert.Die o.a Ciscos sind bekanntlich keine Business Switches (das wären die Catalysten) sondern einfache SoHo Switches mit KlickiBunti Interface für Laien. Die genannten "Lerneffekte" halten sich da dann sehr in Grenzen...

Den Rest hat Kollege @Visucius treffend zusammengefasst.

Man sieht aber einmal mehr wie solche "Empfehlungsthreads" enden und dem TO eher nicht wirklich weiterhelfen...

Auch mit einem Noname Switch vom Blödmarkt und vorhandenem Speedport würde das Hausnetz problemlos laufen.

Moin @7429270555,

das kann ich dir nicht pauschal beantworten.

Bei den von mir getesteten Patchkabel, waren deren Dämpfungswerte zum Teil 20 Mal höher, als maximal eigentlich erlaubt. Ich habe mich unter anderem auch daher entschlossen, demnächst mal einen ordentlichen Patchkabeltest zu machen um die vor allem von Amazon & Co kommen Spreu besser vom Weizen zu trennen.

Habe mittlerweile auch schon die Referenzkits von TG und MC bekommen und auch schon ein duzend Patchkabel von Amazon. Die ersten Messungen waren schon sehr spannen, leider musste ich diese unterbrechen, weil unser nagelneuer DSX 8000 wahrscheinlich an einem Montag zusammengebaut wurde und daher mit etwas Husten ausgeliefert wurde. 😭

Na ja, halb so wild, gestern ist das hoffentlich nicht an einem Montag gebaute Gerät angekommen. 🙃

Wenn du nichts riskieren möchtest, dann solltest du zu TG oder MC greifen.

Ja, die kosten zwar ein paar Eures mehr, aber dafür kannst du dich bei den Komponenten dieser Hersteller auch darauf verlassen, dass diese, eine ordentliche Installation vorausgesetzt, auch halten was sie sollten und das vor allem sehr lange.

Insbesondere bei einer Festverkabelung, deren Nutzungsdauer meist mehrere Jahrzehnte beträgt, würde ich niemals empfehlen an der Qualität der Komponenten zu sparen. Das kann im Nachgang ganz schön teuer werden, vor allem dann, wenn die Kabel z.B. nicht in einem Panzerrohr verlegt wurden und daher nicht mal so ersetzt werden können. 😔

Beste Grüsse aus BaWü

Alex

Das dachte ich mir. Jedoch ging die Frage auch in die Richtung: Reicht hier Chinaware für mich und mein Heimnetz oder doch lieber mehr Geld in die Hand nehmen, weil ich sonst zwei mal kaufe.

das kann ich dir nicht pauschal beantworten.

Bei den von mir getesteten Patchkabel, waren deren Dämpfungswerte zum Teil 20 Mal höher, als maximal eigentlich erlaubt. Ich habe mich unter anderem auch daher entschlossen, demnächst mal einen ordentlichen Patchkabeltest zu machen um die vor allem von Amazon & Co kommen Spreu besser vom Weizen zu trennen.

Habe mittlerweile auch schon die Referenzkits von TG und MC bekommen und auch schon ein duzend Patchkabel von Amazon. Die ersten Messungen waren schon sehr spannen, leider musste ich diese unterbrechen, weil unser nagelneuer DSX 8000 wahrscheinlich an einem Montag zusammengebaut wurde und daher mit etwas Husten ausgeliefert wurde. 😭

Na ja, halb so wild, gestern ist das hoffentlich nicht an einem Montag gebaute Gerät angekommen. 🙃

Wenn du nichts riskieren möchtest, dann solltest du zu TG oder MC greifen.

Ja, die kosten zwar ein paar Eures mehr, aber dafür kannst du dich bei den Komponenten dieser Hersteller auch darauf verlassen, dass diese, eine ordentliche Installation vorausgesetzt, auch halten was sie sollten und das vor allem sehr lange.

Insbesondere bei einer Festverkabelung, deren Nutzungsdauer meist mehrere Jahrzehnte beträgt, würde ich niemals empfehlen an der Qualität der Komponenten zu sparen. Das kann im Nachgang ganz schön teuer werden, vor allem dann, wenn die Kabel z.B. nicht in einem Panzerrohr verlegt wurden und daher nicht mal so ersetzt werden können. 😔

Beste Grüsse aus BaWü

Alex

Moin @7429270555,

ich würde dir AP technisch gerne diese empfehlen.

arubainstanton.com/de/produkte/access-points/access-point-15/

Aruba gehört übrigens wie Ruckus, mit zu den ältesten und somit auch erfahrensten Accesspoint Herstellern.

Beste Grüsse aus BaWü

Alex

2.

Wenn Mikrotik, würde ich auch die APs von denen nehmen. Wenn Cisco, dann auch Mikrotiks oder Cisco oder ganz andere?

Wenn Mikrotik, würde ich auch die APs von denen nehmen. Wenn Cisco, dann auch Mikrotiks oder Cisco oder ganz andere?

ich würde dir AP technisch gerne diese empfehlen.

arubainstanton.com/de/produkte/access-points/access-point-15/

Aruba gehört übrigens wie Ruckus, mit zu den ältesten und somit auch erfahrensten Accesspoint Herstellern.

Beste Grüsse aus BaWü

Alex

Alle Lautsprecher werden verkabelt mit dem jeweiligen Verstärker.

Das ist ein Missverständnis. Das hat nichts mit LAN oder WLAN zu tun, sondern mit vLANs und tritt auf, sobald Du auf die (übliche) Idee kommst, dass die z.B. Airplay-Lautsprecher, Alexas, Drucker, Kühlschränke, usw. in anderen vLANs hängen als Deine iPhones/Androids/PCs.@aqui: Habe ich das richtig in Erinnerung, dass die Ciscos nen mdns-Reflector schon integriert hätten?! Wenn ja, auch beim CBS250-48P-4G?

Alternativ müsste das ein extra Gerät, der Router oder die Firewall managen. Die OPNsense hat solche Module, die richtigen Ports für z.B. Airplay zu finden ist allerdings tricky

Merke ich das bei meinem Heimnetz?

Wohl kaum, wenn Du ihn mit SwitchOS laufen lässt. Aber mal meine eigene Meinung:CRS328/24 Porter 800 Mhz CPU, ARM32, 512 MB RAM, 490USD (bis '21: 380USD)

CRS354/48 Porter 650 Mhz CPU, MIPS, 64 MB RAM, 1.000 USD

Ich halte den 48er einfach für nen schlechten Deal. So wie ich das sehe faded die MIPS-Plattform mittelfristig aus und Du bekämst – sehr vereinfacht gesehen – mit

2 x 328er die 2,5fache Taktung, die moderne CPU, 16 fachen RAM, 1/3 mehr PoE-Kapa, 50% Ausfallpuffer ... für weniger Geld

Hier die SwOS-Dokumentation: help.mikrotik.com/docs/display/SWOS/SwOS

Gibt es da entscheidende Tipps?

Da kannst du die klassischen APU Kits nehmen oder die üblichen Appliances bei einschlägigen Versendern.varia-store.com/de/produkt/546344-apu2e4-bundle-board-netzteil-s ...

amazon.de/Firewall-Hardware-OPNsense-Mikrotik-Appliance-N2600/dp ...

amazon.de/HSIPC-Firewall-Appliance-Compatible-OPNsense/dp/B09SG4 ...

ipu-system.de/produkte/ipu445.html

Ein Blick ins FW Tutorial und die weiterführenden Links hilft:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Beitrag noch mehrere Typenbezeichnungen, die ich bei Ebay suchen sollte?

Du solltest, wie es auch im Tutorial steht!, nur noch Cisco 2602, 2702l oder 3702l nehmen. Bevorzugt 2702l oder besser 3702lebay.de/sch/i.html?_from=R40&_trksid=p2334524.m570.l1313& ...

Ruckus gibts dort auch.

ebay.de/sch/i.html?_from=R40&_trksid=p2380057.m570.l1311& ...

Für den OPNsense muss ich mir noch die HW besorgen.

Ergänzend zu den Tipps von @aqui kannst Du aber auch als Sparversion z.B. ne gebrauchte Sophos in den Kleinanzeigen wählen. Selber habe ich die 115 dafür im Einsatz, würde aber rückblickend eher zu nem Modell aus der Serie 125 oder 135 greifen (CPU ist neuer). Wenn die Sophos-Lizenz abgelaufen ist, bekommt man die um 100 EUR. Manchmal haben die auch entsprechende "Nasen" für das 19-Zoll-Rack.OPNsense-BS auf nen Stick packen (vga) und anschließend auf dies Sophos-HW flashen.

kleinanzeigen.de/s-sortierung:preis/sophos-125/k0

Ruckus sind im Budget einfach nicht mehr drin

Verständlich aber auch hier:ebay.de/sch/i.html?_from=R40&_trksid=p2380057.m570.l1313& ...

Meinen 320er (wave2) hatte ich für um die 100 EUR bekommen. Scheint aktuell aber wenig im Angebot

Zyxel NWA-HDs: kleinanzeigen.de/s-pc-zubehoer-software/zyxel-nwa-hd/k0c225

Den nwa 1123 hd habe z.B. ich in Betrieb. Nicht die "Pro-Version"! Denen fehlt die "Smart Antenna"

Bei Unifi würde ich aktuell allerdings nur zur U6-Serie (Lite, LR, Mesh) greifen. Die "alten" AP-AC pros wären mir jetzt eher zu alt und mit der HD-Serie (Wave2) habe ich nicht so dolle Erfahrungen. Die waren eigentlich nur teurer und der Mehrwert hatte sich mir nicht erschlossen.

Und bei MT aus den im Nachbarthread genannten gründen nur den ax. Wobei wenn ich recht erinnere irgendjemand hier erwähnte, dass das ein ziemlicher "Klopper" sein soll.

Schau Dir grundsätzlich ein wenig die Ausmaße der APs an. Die sollen ja eigentlcih unauffällig sein! Sehr positiv überrascht hatte mich da der Ruckus 320

Zitat von @Visucius:

Schau Dir grundsätzlich ein wenig die Ausmaße der APs an. Die sollen ja eigentlcih unauffällig sein! Sehr positiv überrascht hatte mich da der Ruckus 320

Schau Dir grundsätzlich ein wenig die Ausmaße der APs an. Die sollen ja eigentlcih unauffällig sein! Sehr positiv überrascht hatte mich da der Ruckus 320

Kompakt ist er. Aber die optische Gestaltung in diesem "Flachmann-Design" ist m.E. schon sehr gewöhnungsbedürftig (um nicht zu sagen: die kann man sich eigentlich nur schön trinken). Aber das ist ja letztlich Geschmackssache. Die AX-Modelle sind optisch auch wieder etwas besser geraten.

Ich hab einen R320, einen R510 und einen R610 in meinem Testlab. Ich erinnere mich dunkel (hab sie schon länger nicht mehr in der Hand gehabt), dass ich von der Materialauswahl und Haptik wirklich schwer enttäuscht war. Der R320 ging glaube ich (bezogen auf den Preis) noch in Ordnung, aber die beiden größeren Modelle waren diesbezüglich echt übel. Ich hoffe, da hat man bei den neueren Modellen ebenfalls nachgebessert.

Gruß

sk

Moin @Visucius,

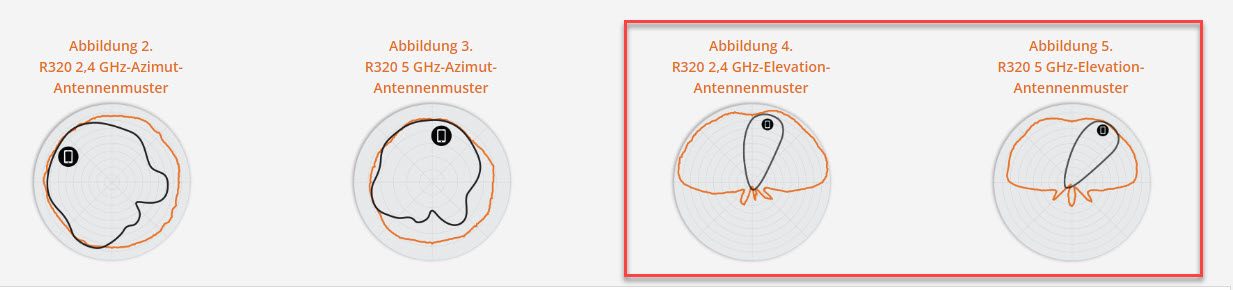

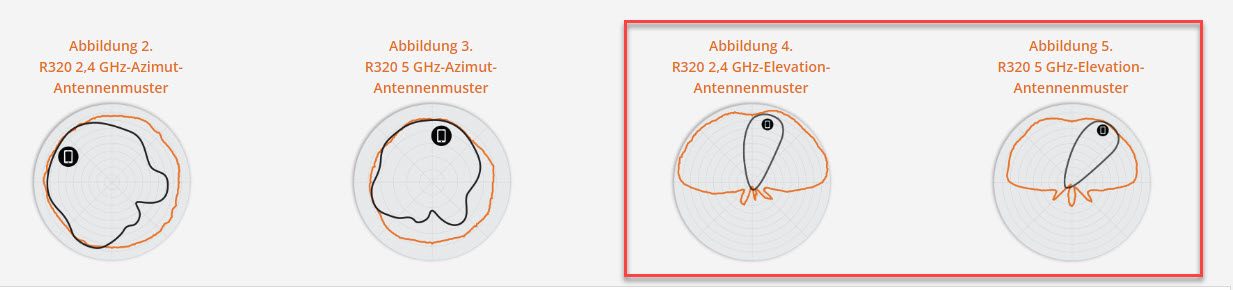

bei diesem AP muss man aber auch dazu sagen, dass dieser für eine optimale Flächenausleuchtung an der Decke platziert werden muss.

Siehe Abstrahlcharakteristik des AP's.

Beste Grüsse aus BaWü

Alex

Schau Dir grundsätzlich ein wenig die Ausmaße der APs an. Die sollen ja eigentlcih unauffällig sein! Sehr positiv überrascht hatte mich da der Ruckus 320

bei diesem AP muss man aber auch dazu sagen, dass dieser für eine optimale Flächenausleuchtung an der Decke platziert werden muss.

Siehe Abstrahlcharakteristik des AP's.

Beste Grüsse aus BaWü

Alex

Moin @MysticFoxDE,

naja, grundsätzlich sind die doch "alle" Decke (oder Schrank), wenn nicht speziell Wand/Wall dabeisteht und der AP ist mit nem dbi von 3 auch nicht soooo fokussiert

Wobei mein Gefühl (vulgo Einbildung) ist, dass seit Beamforming/-flex/Smart-Antenna das nicht mehr ganz so dramatisch ist.

@7429270555: Die Deckendinger strahlen bei Wandmontage nicht so sehr weit "in den Raum", bzw. die Ebene. Schau Dir die Unifi Pros an ... die Gehäuseform entspricht in etwa dem Abstrahlmuster "aller" Decken-APs. Durch die (meist) Metall-Bodenplatte des APs selbst durch ist eh Grütze (siehe MysticFoxs Grafik, rechts). Bei Deinem Bungalow würde ich aber auch auf Decke gehen - irgendwo auf dem halben Weg zur Außenwand. Und ein wenig auf die Stahlbeton-Wände (tragend?) achten

naja, grundsätzlich sind die doch "alle" Decke (oder Schrank), wenn nicht speziell Wand/Wall dabeisteht und der AP ist mit nem dbi von 3 auch nicht soooo fokussiert

Wobei mein Gefühl (vulgo Einbildung) ist, dass seit Beamforming/-flex/Smart-Antenna das nicht mehr ganz so dramatisch ist.

@7429270555: Die Deckendinger strahlen bei Wandmontage nicht so sehr weit "in den Raum", bzw. die Ebene. Schau Dir die Unifi Pros an ... die Gehäuseform entspricht in etwa dem Abstrahlmuster "aller" Decken-APs. Durch die (meist) Metall-Bodenplatte des APs selbst durch ist eh Grütze (siehe MysticFoxs Grafik, rechts). Bei Deinem Bungalow würde ich aber auch auf Decke gehen - irgendwo auf dem halben Weg zur Außenwand. Und ein wenig auf die Stahlbeton-Wände (tragend?) achten

dass dieser für eine optimale Flächenausleuchtung an der Decke platziert werden muss.

Nein, das ist zumindestens für Ruckus APs nicht richtig, denn die machen über ihr Beamflex immer ein dynamisches Beamforming über ein aktives Pindioden Antennnarray.commscope.com/globalassets/digizuite/923965-ruckus-beamflex-pa-1 ...

Sprich ein dynamisches Antennensystem, was pro Mac Adresse ein aktives Antennen Array so steuert das es pro Client eine entsprechende individuelle Richtwirkung in Echtzeit ergibt. Als Nebeneffekt werden damit auch Interferenzstörungen pro Client aktiv ausgeblendet.

Wie Kollege @Visucius schon richtig sagt: Durch diese dynamische Abstrahlung existiert per se gar kein starres Richtdiagramm des APs, was dann auch eine erzwungene Montagevorgabe folgerichtig technisch ausschliesst.

Die Beamflex Technik schafft genau deshalb Flexibilität bei der Montage und bedingt auch das man bis zu 30% weniger APs für eine optimale Ausleuchtung benötigt.

Beamflex selber hat mit dem Standard basiertem Beamforming nichts zu tun und sind 2 unterschiedliche Baustellen.

Moin @aqui,

commscope.com/globalassets/digizuite/923965-ruckus-beamflex-pa-1 ...

Sprich ein dynamisches Antennensystem, was pro Mac Adresse ein aktives Antennen Array so steuert das es pro Client eine entsprechende individuelle Richtwirkung in Echtzeit ergibt. Als Nebeneffekt werden damit auch Interferenzstörungen pro Client aktiv ausgeblendet.

Wie Kollege @Visucius schon richtig sagt: Durch diese dynamische Abstrahlung existiert per se gar kein starres Richtdiagramm des APs, was dann auch eine erzwungene Montagevorgabe folgerichtig technisch ausschliesst.

Die Beamflex Technik schafft genau deshalb Flexibilität bei der Montage und bedingt auch das man bis zu 30% weniger APs für eine optimale Ausleuchtung benötigt.

Beamflex selber hat mit dem Standard basiertem Beamforming nichts zu tun und sind 2 unterschiedliche Baustellen.

Beamflex hin Beamflex her, das ändert an der vom Hersteller selbst angegebenen Abstrahlcharakteristik überhaupt nichts. Das Gerät ist und bleibt ein Deckenstrahler.

Ein fast 360°x360° Beamflex hatte man z.B. bei den alten Arubas AP335. Die haben die Beamflex Antennen-Arrays nämlich nicht nur auf der nach Vorne gerichteten Seite der Platine, sondern auch hinten welche sitzen.

Die meisten aktuellen Modele von Aruba, scheinen aber auch nur "omnidirektional Downtilt" zu sein, sprich dasselbe wie bei Ruckus.

Beste Grüsse aus BaWü

Alex

dass dieser für eine optimale Flächenausleuchtung an der Decke platziert werden muss.

Nein, das ist zumindestens für Ruckus APs nicht richtig, denn die machen über ihr Beamflex immer ein dynamisches Beamforming über ein aktives Pindioden Antennnarray.commscope.com/globalassets/digizuite/923965-ruckus-beamflex-pa-1 ...

Sprich ein dynamisches Antennensystem, was pro Mac Adresse ein aktives Antennen Array so steuert das es pro Client eine entsprechende individuelle Richtwirkung in Echtzeit ergibt. Als Nebeneffekt werden damit auch Interferenzstörungen pro Client aktiv ausgeblendet.

Wie Kollege @Visucius schon richtig sagt: Durch diese dynamische Abstrahlung existiert per se gar kein starres Richtdiagramm des APs, was dann auch eine erzwungene Montagevorgabe folgerichtig technisch ausschliesst.

Die Beamflex Technik schafft genau deshalb Flexibilität bei der Montage und bedingt auch das man bis zu 30% weniger APs für eine optimale Ausleuchtung benötigt.

Beamflex selber hat mit dem Standard basiertem Beamforming nichts zu tun und sind 2 unterschiedliche Baustellen.

Beamflex hin Beamflex her, das ändert an der vom Hersteller selbst angegebenen Abstrahlcharakteristik überhaupt nichts. Das Gerät ist und bleibt ein Deckenstrahler.

Ein fast 360°x360° Beamflex hatte man z.B. bei den alten Arubas AP335. Die haben die Beamflex Antennen-Arrays nämlich nicht nur auf der nach Vorne gerichteten Seite der Platine, sondern auch hinten welche sitzen.

Die meisten aktuellen Modele von Aruba, scheinen aber auch nur "omnidirektional Downtilt" zu sein, sprich dasselbe wie bei Ruckus.

Beste Grüsse aus BaWü

Alex

Moin @7429270555,

Wenn du aus dem HWR besser ins Büro kommen möchtest, dann lasse den AP an der Wand, am besten etwa in der Mitte (vertikal), so kommt dieser am Besten durch die Wand zum Büro.

Den im Wohnzimmer würde ich aber an die Decke hängen, dann hast du auch draußen auf der Terrasse einen besseren Empfang.

Das eine ist aber ein Skoda und der andere mindestens ein Audi.

Habe mir gerade die AP's nochmals angesehen und würde meine Empfehlung gerne Richtung AP25 korrigieren.

Der 25er bietet 4x4 mit AX, der 15er kann zwar auch 4x4 aber nur AC.

Sprich, bei passenden W-LAN Clients, hast du mit den 25er AP's, deutlich höhere Verbindungsgeschwindigkeiten. 😉

Beste Grüsse aus BaWü

Alex

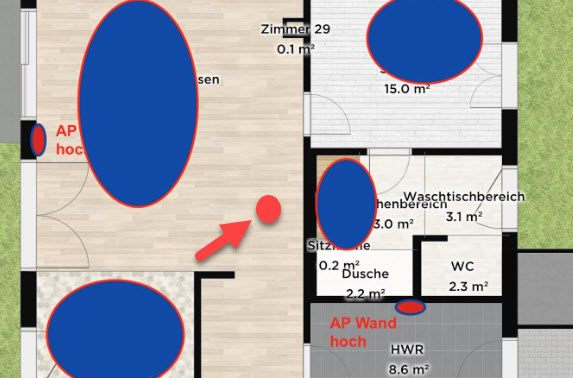

"hoch" heißt, dass er an der Wand ganz oben hängt. Im Büro/Gäste habe ich auch LAN-Buchsen. Da müsste ich aber mit einem sichtbaren Kabel dann nach oben gehen. Möchte ich vermeiden. Will die Abdeckung über den HWR bekommen.

Im HWR kann ich auch noch an die Decke gehen. Im Großen Raum sollte er aus optischen Gründen dort hin, wo er ist. Alle Anschlüsse sind bis zu den Positionen gelegt.

Im HWR kann ich auch noch an die Decke gehen. Im Großen Raum sollte er aus optischen Gründen dort hin, wo er ist. Alle Anschlüsse sind bis zu den Positionen gelegt.

Lässt sich aus den Gegebenheiten etwas für die Empfehlung der APs ableiten?

Wenn du aus dem HWR besser ins Büro kommen möchtest, dann lasse den AP an der Wand, am besten etwa in der Mitte (vertikal), so kommt dieser am Besten durch die Wand zum Büro.

Den im Wohnzimmer würde ich aber an die Decke hängen, dann hast du auch draußen auf der Terrasse einen besseren Empfang.

Tendiere gerade zu den ZyXel oder den Aruba.

Das eine ist aber ein Skoda und der andere mindestens ein Audi.

Bei den Aruba wüsste ich noch nicht genau welcher Typ? 15er reicht?

Habe mir gerade die AP's nochmals angesehen und würde meine Empfehlung gerne Richtung AP25 korrigieren.

Der 25er bietet 4x4 mit AX, der 15er kann zwar auch 4x4 aber nur AC.

Sprich, bei passenden W-LAN Clients, hast du mit den 25er AP's, deutlich höhere Verbindungsgeschwindigkeiten. 😉

Beste Grüsse aus BaWü

Alex

Moin @7429270555,

dank eines eigenen Hausdrachens, kann ich das gut nachvollziehen. 🤪

Bett gut, in der Badewanne auch, zumindest solange das Smartphone/Tablet über Wasser bleibt. 😁

So +-, wobei man Aruba (ja, OK, von mir aus auch Ruckus) eigentlich eher Richtung Lamborghini einstufen kann. 😉

Beste Grüsse aus BaWü

Alex

Das mit der Decke im Wohnraum wird leider nichts mehr. Dagegen hat sich meine Frau entschieden.

dank eines eigenen Hausdrachens, kann ich das gut nachvollziehen. 🤪

Wie schätzt du die Erreichbarkeit für Smartphone im Bett und Badewanne ein? :D

Bett gut, in der Badewanne auch, zumindest solange das Smartphone/Tablet über Wasser bleibt. 😁

Aruba = Audi

Skoda = ZyXel ? :D

Skoda = ZyXel ? :D

So +-, wobei man Aruba (ja, OK, von mir aus auch Ruckus) eigentlich eher Richtung Lamborghini einstufen kann. 😉

Beste Grüsse aus BaWü

Alex

das ändert an der vom Hersteller selbst angegebenen Abstrahlcharakteristik überhaupt nichts.

Sorry aber das wäre doch etwas unlogisch. Wenn man pro Client Mac Adresse immer ein anderes (gerichtetes) Abstrahl Pattern hat, dann hat sich doch grundlegend schon etwas geändert. Deine Argumentation ist in der Beziehung höchst unlogisch.Gut, das Grundpattern was für Broad- und Multicasts genutzt wird und damit keiner dedizierten Mac Adresse zuzuordnen ist mag vielleicht so aussehen aber die Realität in der Praxis sieht nun mal grundsätzlich anders aus weil sie ja eben Client Adress bezogen ist.

Ruckus bewirbt ja gerade diese Dynamik und das es eben nicht explizit an eine Deckenmontage gekoppelt ist. Das wäre ja auch völlig absurd bei dynamischen Patterns.

Ein 360º Beamflex wäre bei jedem AP auch wenig zielführend denn gerade auf die Montageseite will man ja keine oder nur möglichst wenig HF abstrahlen. Die Decke oder Wand anzuwärmen macht ja wenig Sinn. Nebenbei gibt es bei Aruba gar kein Beamflex das ist ein Commscope Patent.

Der TO sollte mit 30 Euro Air AP 3702l starten. Wenn er meint das reicht nicht kann man ja immer noch aufrüsten.

Moin @aqui,

was bitte ist den daran unlogisch?

Auch gemäss Ruckus selbst, funktioniert das Beamflex innerhalb der vom Hersteller angegebenen Abstrahlcharakteristik und nicht ausserhalb dieser.

Das was du als Grundpattern bezeichnest, ist lediglich die Zusammenfassung der Abstrahlcharakteristiken aller Beamflex-Antennen Array's dieses AP's.

Nein ist es nicht, da eine gerichtete Abstrahlung nach unten oder zur Seite durchaus auch Sinn macht.

Das kommt ganz darauf an, wie du den AP befestigst. 😉

Ich habe rein zufällig einen AP335 und kann dir versichern, dass dieser, trotz Anbringung an der Wand, auch die Räume dahinter sauber versorgt und auch die darüber (Wände und Decke grösstenteils aus Holz).

Den Trick, dass man ein Funkmodul mit mehreren Antennen ausstattet, gibt es schon lange.

Eine der ersten Versionen davon, nannte man früher noch Diversity Antennen.

Unter anderen deshalb haben ich zu den Anfängen des W-LAN's auch gerne die ARtem (später Bintec) AP's benutzt,

die diese Technik empfangsseitig als eine der wenigen damals (vor über 15 Jahre) integriert hatten. 😉

Beste Grüsse aus BaWü

Alex

das ändert an der vom Hersteller selbst angegebenen Abstrahlcharakteristik überhaupt nichts.

Sorry aber das wäre doch etwas unlogisch. Wenn man pro Client Mac Adresse immer ein anderes (gerichtetes) Abstrahl Pattern hat, dann hat sich doch grundlegend schon etwas geändert. Deine Argumentation ist in der Beziehung höchst unlogisch.was bitte ist den daran unlogisch?

Auch gemäss Ruckus selbst, funktioniert das Beamflex innerhalb der vom Hersteller angegebenen Abstrahlcharakteristik und nicht ausserhalb dieser.

Gut, das Grundpattern was für Broad- und Multicasts genutzt wird und damit keiner dedizierten Mac Adresse zuzuordnen ist mag vielleicht so aussehen aber die Realität in der Praxis sieht nun mal grundsätzlich anders aus weil sie ja eben Client Adress bezogen ist.

Das was du als Grundpattern bezeichnest, ist lediglich die Zusammenfassung der Abstrahlcharakteristiken aller Beamflex-Antennen Array's dieses AP's.

Ruckus bewirbt ja gerade diese Dynamik und das es eben nicht explizit an eine Deckenmontage gekoppelt ist. Das wäre ja auch völlig absurd bei dynamischen Patterns.

Nein ist es nicht, da eine gerichtete Abstrahlung nach unten oder zur Seite durchaus auch Sinn macht.

Ein 360º Beamflex wäre bei jedem AP auch wenig zielführend denn gerade auf die Montageseite will man ja keine oder nur möglichst wenig HF abstrahlen.

Das kommt ganz darauf an, wie du den AP befestigst. 😉

Ich habe rein zufällig einen AP335 und kann dir versichern, dass dieser, trotz Anbringung an der Wand, auch die Räume dahinter sauber versorgt und auch die darüber (Wände und Decke grösstenteils aus Holz).

Die Decke oder Wand anzuwärmen macht ja wenig Sinn. Nebenbei gibt es bei Aruba gar kein Beamflex das ist ein Commscope Patent.

Den Trick, dass man ein Funkmodul mit mehreren Antennen ausstattet, gibt es schon lange.

Eine der ersten Versionen davon, nannte man früher noch Diversity Antennen.

Unter anderen deshalb haben ich zu den Anfängen des W-LAN's auch gerne die ARtem (später Bintec) AP's benutzt,

die diese Technik empfangsseitig als eine der wenigen damals (vor über 15 Jahre) integriert hatten. 😉

Beste Grüsse aus BaWü

Alex

Wäre dieser das gleiche Modell, wie deiner im Büro?

Jo, genau der wäre das. Günstig, wenn ich bedenke, dass die gebraucht ohne Retouren-Option schon 160 kosten sollen. Teuer aber, wenn ich bedenke, dass das ne Geräteklasse von 2018 ist kleinanzeigen.de/s-nwa1123-ac-hd/k0

Da würde ich - gebraucht - dann eher zum NWA5123-AC HD greifen für 75 EUR

kleinanzeigen.de/s-nwa5123-ac-hd/k0

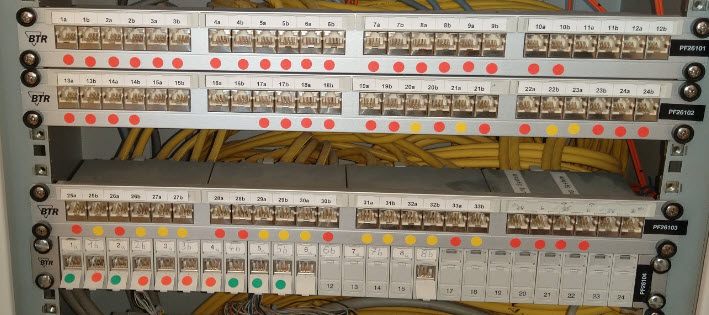

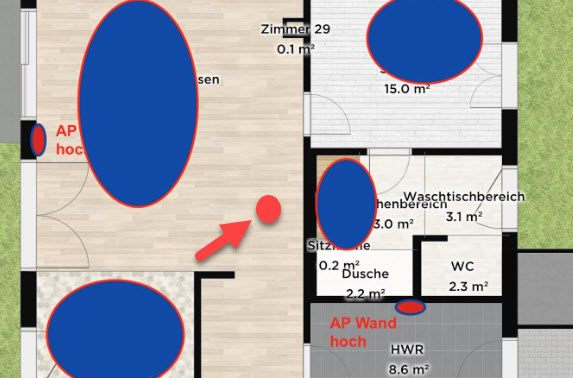

Grundriss:

Den AP-Heimkino würde ich vermutlich sogar in die Umkleide packen, dann verpulvert der nicht so viel Energie nach draußen und die Heimkino-Geräte hängen eh am LAN.Darauf achten, dass Du den AP im Wohnzimmer nicht hinter "nem Fernseher" versteckst – die Panel enthalten Metall. Beachte auch, dass bei der Wandmontage dort ... direkt hinter dem AP (im Garten) eher schwach sein könnte!

Was heißt eigentlich HWR? Hauswirtschaftsraum? Da würde ich Ihn dann nicht an die Wand, sondern die Decken packen oder sogar außen neben die Flurtüre (Kabel von innen des HWR durch die Wand). Denn im HWR, neben dem Bad an der Wand ist er doch eigentlich "für die Katz". Und Du hast durch die L-förmige Trennwand WC auch noch potenzielle Störungen bis um SZ. Merke: Abstand von Metall und diagonalen Wand-(Durchbrüchen). Also, selbst wenn er wie geplant an die Wand soll, dann etwas nach links versetzen.

dass er an der Wand ganz oben hängt

Meine hängen oberhalb der Türrahmens. Zu stark in Ecken und Kanten gibt ggfs. ungewünschte Wifi-Reflexionen. Ich glaube Mystic hatte das schon erwähnt.Das eine ist aber ein Skoda und der andere mindestens ein Audi.

Du meinst, der Aruba ist auch der gleiche Konzernunterbau/-Motor des Zyxels, mit anderem Gehäuse garniert mit BlingBling und Chichi zum doppelten Preis?! Will ich doch nicht hoffen!@7429270555: Kann Dir zum Aruba nichts sagen. Das Setup scheint mir von der Oberfläche sauberer – Zyxel ist da etwas speziell. Dafür hat er aber offensichtlich keine "Smart-Antenne", Beamflex, Beamforming oder ähnliches. Mit AX ist er aber eine aktuellere Gerätegeneration. Bedenke allerdings, dass Du keine 2,5 Gbit/s PoE-Ports hast um das Potenzial (irgendwann) voll auszuschöpfen. – sofern das mit Heimsetup mit 2 Usern überhaupt erzielbar ist.

Ich verlinke das hier einfach nochmal: netweb.ing.unibs.it/ntw/sa/report.pdf

Wenn das Haus schon steht und Du eh "neu" kaufen willst, kannst Du ja auch 2 verschiedene Modelle testweise bestellen (2 Wochen Frist), einfach mal positionieren und vor Ort vergleichen. Gibt ja "Ausleuchtungs-Software" für Android oder auch PC, dafür brauchts kein Internet. Ist verhältnismäßig schnell gemacht und ich könnte mir fast vorstellen, dass Du mit 2 APs (einer vor dem HWR im Flur, einer entweder direkt am (Abdeckungskeule!) oder gegenüber des Kamins auch auskommst.

Moin @aqui,

der Grundlegende Trick ist aber derselbe, das man zum Empfangen/Senden die Antenne mit der Besten Verbindung zum Client benutzt, Beamflex ist halt eben die aktuellste Version davon.

Du musst übrigens Beamflex mir gegenüber nicht verteidigen, da ich nie behauptet habe, dass dieses schlecht ist. 😉

Ich wollte lediglich darauf hinweisen, dass die AP's von Ruckus, trotz Beamflex, eine gerichtete Abstrahlcharakteristik haben, die man bei der Montage unbedingt berücksichtigen sollte.

Dasselbe gilt genaugenommen für so gut wie jeden AP jedes Herstellers.

Beste Grüsse aus BaWü

Alex

Diversity hat aber mit einem Pindioden geschalteten Antennen Array HF technisch nichts zu tun. Aber egal...

der Grundlegende Trick ist aber derselbe, das man zum Empfangen/Senden die Antenne mit der Besten Verbindung zum Client benutzt, Beamflex ist halt eben die aktuellste Version davon.

Du musst übrigens Beamflex mir gegenüber nicht verteidigen, da ich nie behauptet habe, dass dieses schlecht ist. 😉

Ich wollte lediglich darauf hinweisen, dass die AP's von Ruckus, trotz Beamflex, eine gerichtete Abstrahlcharakteristik haben, die man bei der Montage unbedingt berücksichtigen sollte.

Dasselbe gilt genaugenommen für so gut wie jeden AP jedes Herstellers.

Beste Grüsse aus BaWü

Alex

Moin @Visucius,

😁 👍

😯 ... 😬 ups, diese Interpretationsmöglichkeit habe ich mit meinem Vergleich dann doch nicht bewirken wollen.

Also nein, Zyxel und Aruba sind zwei komplett verschiedene paar Schuhe.

Gruss Alex

dass er an der Wand ganz oben hängt

Meine hängen oberhalb der Türrahmens. Zu stark in Ecken und Kanten gibt ggfs. ungewünschte Wifi-Reflexionen. Ich glaube Mystic hatte das schon erwähnt.😁 👍

Du meinst, der Aruba ist auch der gleiche Konzernunterbau/-Motor des Zyxels, mit anderem Gehäuse garniert mit BlingBling und Chichi zum doppelten Preis?! Will ich doch nicht hoffen!

😯 ... 😬 ups, diese Interpretationsmöglichkeit habe ich mit meinem Vergleich dann doch nicht bewirken wollen.

Also nein, Zyxel und Aruba sind zwei komplett verschiedene paar Schuhe.

Gruss Alex

Zitat von @Visucius:

kleinanzeigen.de/s-nwa1123-ac-hd/k0

Da würde ich - gebraucht - dann eher zum NWA5123-AC HD greifen für 75 EUR

kleinanzeigen.de/s-nwa5123-ac-hd/k0

Wäre dieser das gleiche Modell, wie deiner im Büro?

Jo, genau der wäre das. Günstig, wenn ich bedenke, dass die gebraucht ohne Retouren-Option schon 160 kosten sollen. Teuer aber, wenn ich bedenke, dass das ne Geräteklasse von 2018 ist kleinanzeigen.de/s-nwa1123-ac-hd/k0

Da würde ich - gebraucht - dann eher zum NWA5123-AC HD greifen für 75 EUR

kleinanzeigen.de/s-nwa5123-ac-hd/k0

Beides sind "ac"-Modelle. Letzterer sogar nur Wave1. Und beide sind bereits "End of Vulnerability Support" (webservice.zyxel.com/end-of-life) - also wirklich nicht (mehr) zu empfehlen. Genauso wie irgendwelche alten Ciscos, welche teilweise sogar nur "n" unterstützen. Da läuft es einem kalt den Rücken runter!

Für um die 100 EUR gibt es z.B. einen ZyXEL NWA90AX. Der hat ein kompaktes und ansprechendes Design und unterstützt den aktuellen Standard "ax" auf 2.4 und 5 GHz (parallel). Der kann zwar auf beiden Bändern (auch) nur 2x2 Spatial Streams, aber das reicht im Privathaushalt doch locker aus! Weder dürfte es signifikant viele Clients geben, die mehr parallele Streams unterstützen (genau genommen "glänzen" die meisten ax-Handys sogar nur mit einen Stream!), noch dürfte die Clientdichte (und clientseitige Unterstützung) so hoch sein, dass mehr Antennen für Multiuser-MIMO (oder OFDMA) einen Mehrwert bieten würden.

Wer mehr zu brauchen glaubt, kann natürlich auch bei Zyxel wesentlich mehr Geld anlegen - bis hin zu Modellen mit "smarten Antennen-Arrays". Letztere gibt es - anders als Aqui gern behauptet - nämlich nicht nur bei Ruckus, sondern durchaus auch bei anderen Herstellern. Zu viel würde ich davon allerdings nicht erwarten - ich habe sowohl Ruckus-APs als auch Zyxel-APs mit "smarten Antennen" in meinem Testgerätebestand und diese diversen Tests unterzogen (ich betreue beruflich größere WLAN-Netze und bilde mir deshalb gerne eine eigene Meinung). Merkliche Vorteile in Sachen Reichweite, Durchsatz oder Verbindungsstabilität im Vergleich zu einem "ac Wave2"-AP mit standardkonformen Beamforming konnte ich dabei zumindest mit meinen Möglichkeiten und meinem Testaufbau nicht nachweisen. Was ich mir durchaus vorstellen kann ist, dass smarte Antennen in einer High-Density-Umgebung mit vielen eng platzierten Accesspoints Vorteile bringen könnten, weil damit Gleichkanalinterferenzen reduziert werden können. In Sachen High-Density bietet der ax-Standard aber ohnehin viel wirksamere Verbesserungen, wenn auch die Clientseite dies unterstützt. In einer Heimumgebung wie der des TO ist all das aber mutmaßlich sowieso völlig unerheblich!

Gruß

sk

Nachtrag:

Zum Thema Antennendiversität, MIMO und Beamforming noch zwei Links:

draytek.co.uk/information/blog/blog-mimo-beamforming

info.support.huawei.com/info-finder/encyclopedia/en/Beamforming. ...

Beides sind "ac"-Modelle. Letzterer sogar nur Wave1.

Das ist Unsinn. Beide sind Wave2 und beide unterstützen Beamforming Der 5er ist ja das größere Modell des 1123 aus der gleichen Serie. Kann man hier auch nachlesen:zyxel.com/de/de/products/wireless/802-11ac-wave2-dual-radio-unif ...

Und beide sind bereits "End of Vulnerability Support"

Der nwa5123-ac-hd ist da gar nicht explizit aufgeführt. Aber es wäre plausibel, wenn der ebenso aus dem Support gerutscht wäre. Und das ist durchaus ein Punkt. Den ich jetzt speziell - bei nem <100 EUR-Gebrauchtpreis nicht so wichtig empfinde (bzw. kostet er deshalb ja so wenig) aber der natürlich nicht unter den Tisch fallen darf und ganz grundsätzlich gegen den "Neupreis" von 200 EUR steht!mit standardkonformen Beamforming konnte ich dabei zumindest mit meinen Möglichkeiten und meinem Testaufbau nicht nachweisen.

In meinem - zugegebener Maßen - rudimentären Aufbau war es auffallend, dass die Zyxels erst nach einiger Zeit die Bandbreite erhöhten. Sprich: Ich habe 2 NWA 1123 HD und nur einer ist im Einsatz. Nach nem FW-Update tauschte ich die Geräte und ging erst von einem Defekt bei HW oder Firmware aus, weil der Durchsatz deutlich absackte (iPerf). Das hatte sich dann aber nach einiger Zeit "von selbst behoben". Ich habe das dann zwangsläufig darauf geschoben, dass er wohl erst im Lauf der Zeit die "Pattern" anpasst. Ist aber natürlcih nur eine Vermutung.Zitat von @Visucius:

zyxel.com/de/de/products/wireless/802-11ac-wave2-dual-radio-unif ...

Beides sind "ac"-Modelle. Letzterer sogar nur Wave1.