Synology 1900ac und RADIUS

Hallo,

ich soll auf dem Synology 1900ac WLAN und RADIUS einrichten.

Im Synology habe ich eine statische IP vergeben, WPA/WPA2 Enterprise ausgewählt.

Anmeldeserver ist 127.0.0.1 oder 192.168.0.100 (IP des Synology selbst) mit Port 1812, beides probiert.

Als Schlüssel habe ich vorerst 12345678 eingestellt.

Im RADIUS-Konfig selbst ist Port 1812 eingestellt. Im Bereich "Benutzer anlegen" liegt derzeit "radiustest" mit Schlüssel 12345678

Gebe ich diesem Client nun eine IP z.B. 192.168.0.101 sollte ich mich vom Handy aus anmelden können, richtig soweit?

Das Handy zeigt die WLAN-SSID an als 802.1x geschützt und verlangt nach der "Identität" und dem Kennwort.

Im Protokoll des RADIUS steht dann "ignoring request to authentication address 192.168.0.100 port 1812 from unknown client 192.168.0.100 port 58318".

Was mache ich falsch?

Danke für eure Hilfe.

ich soll auf dem Synology 1900ac WLAN und RADIUS einrichten.

Im Synology habe ich eine statische IP vergeben, WPA/WPA2 Enterprise ausgewählt.

Anmeldeserver ist 127.0.0.1 oder 192.168.0.100 (IP des Synology selbst) mit Port 1812, beides probiert.

Als Schlüssel habe ich vorerst 12345678 eingestellt.

Im RADIUS-Konfig selbst ist Port 1812 eingestellt. Im Bereich "Benutzer anlegen" liegt derzeit "radiustest" mit Schlüssel 12345678

Gebe ich diesem Client nun eine IP z.B. 192.168.0.101 sollte ich mich vom Handy aus anmelden können, richtig soweit?

Das Handy zeigt die WLAN-SSID an als 802.1x geschützt und verlangt nach der "Identität" und dem Kennwort.

Im Protokoll des RADIUS steht dann "ignoring request to authentication address 192.168.0.100 port 1812 from unknown client 192.168.0.100 port 58318".

Was mache ich falsch?

Danke für eure Hilfe.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 315607

Url: https://administrator.de/forum/synology-1900ac-und-radius-315607.html

Ausgedruckt am: 02.08.2025 um 20:08 Uhr

7 Kommentare

Neuester Kommentar

Das hiesige Tutorial zu dem Thema hast du gelesen ??

Sichere 802.1x WLAN-Benutzer Authentisierung über Radius

Was sagt das FreeRadius Log im Synology ??

Hast du einen Vorabtest mit dem NTRadPing Tool gemacht ??

novell.com/coolsolutions/tools/14377.html

Sichere 802.1x WLAN-Benutzer Authentisierung über Radius

Was sagt das FreeRadius Log im Synology ??

Hast du einen Vorabtest mit dem NTRadPing Tool gemacht ??

novell.com/coolsolutions/tools/14377.html

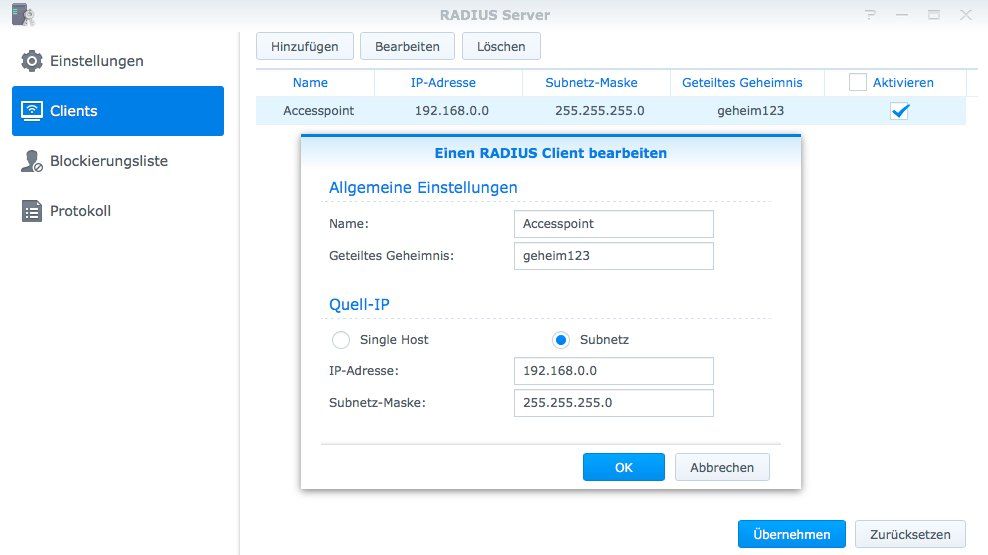

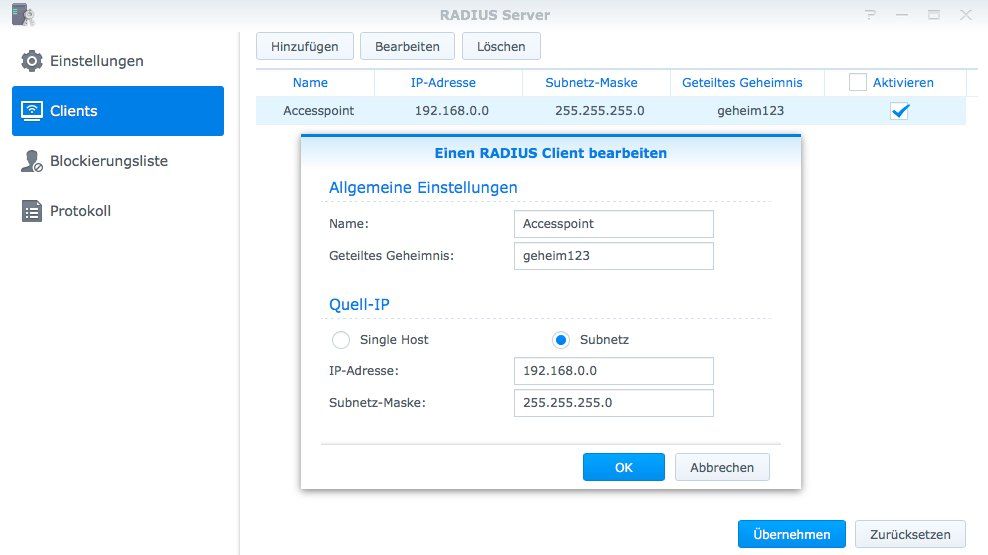

Vermutlich machst du einen Denkfehler bei der Radius Server Installation. Mit Clients ist NICHT dein WLAN Client gemeint, sondern das Device (WLAN Accesspoint, Switch etc.) was die Radius Authentisierung anfragt, und das ist dein WLAN Accesspoint.

Dessen Management IP oder besser das Subnetz wenn du mehrere APs hast, muss im Synology eingetragen sein. NICHT der eigentliche WLAN Client mit Laptop oder Smartphone. Dessen IP ist uninteressant hier !

Hast du da mehrere APs gibst du im Synology wie gesagt sinnigerweise die Subnetz IP an in welchem sich die Management IPs deiner Accesspoints befinden ! Ansonsten müsstest du jedes Device einzeln eintragen, was unsinnig wäre, es sei denn du willst das aus Sicherheitsgründen so.

Dann musst du aber auch sicherstellen das die Accesspoint Management IP Adressen feste, statische sind und keine DHCP IP Adressen die sich ändern können. Der Grund leuchtet vermutlich ein ?!

Damit werden dann ALLE Devices entsprechend akzeptiert die Radius Anfragen aus diesem Subnetz an den Radius Server im Synology schicken.

Damit werden dann ALLE Devices entsprechend akzeptiert die Radius Anfragen aus diesem Subnetz an den Radius Server im Synology schicken.

Du solltest mit einem Ping zusätzlich absolut wasserdicht testen das beidseitig, also dein WLAN AP den Radius Server (Synology) und auch der Synology den AP pingen kann !

So ist die Erreichbarkeit gesichert die zwingend erforderlich ist.

Im AP ist dann entsprechend in den WLAN Crypto Settings WPA2 Enterprise einzustellen und dann auch die IP Adresse des Radius Servers und das oben im Radius angegebene Passwort. (hier im Beispiel geheim123)

Damit authentisiert sich der AP dann beim Radius.

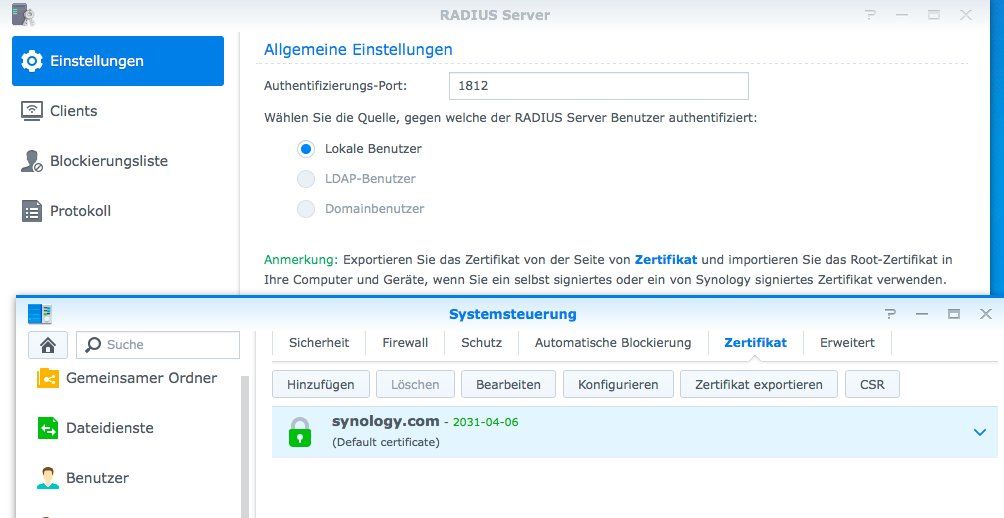

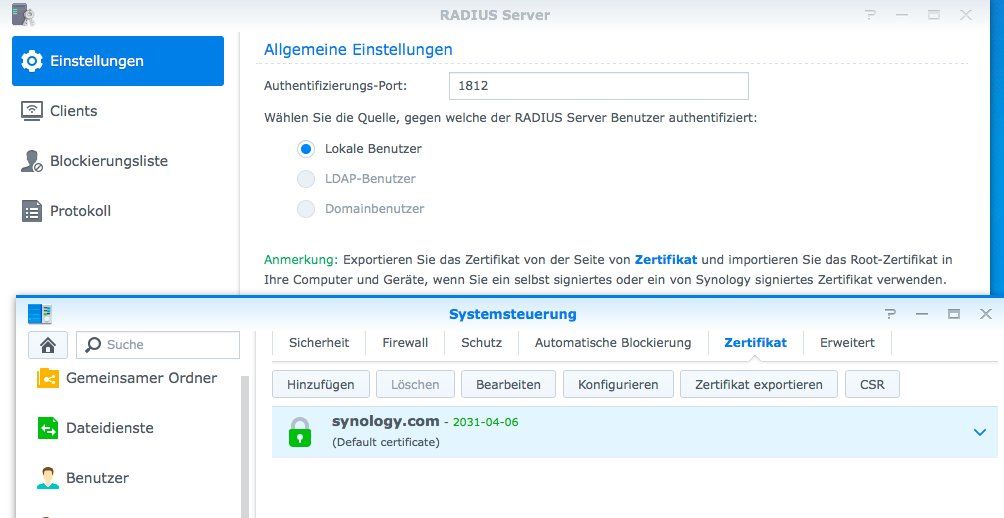

Dann muss zwingend noch das Zertifikat des Radius Servers exportiert werden auf die WLAN Clients:

Siehe Tutorial !

Siehe Tutorial !

Zu guterletzt richtest du dann in der Userverwaltung des Synology noch einen oder mehrere User und Passwort ein für die WLAN Clients, was dann entsprechend auf dem WLAN Client ! konfiguriert werden muss.

Du kannst die Radius Zertifikatsabfrage auch testweise abschalten im WLAN Client aber dann ist Radius natürlich vollkommen überflüssig, denn damit kann dir dann jeder x-beliebige einen Fake Radius Server unterschieben. Sinnfrei also und die Zertifikatsabfrage sollte immer an sein und nur testweise deaktiviert.

Im WLAN Client selber musst du natürlich .1x aktivieren dann.

Das wars.

Das o.a. Tutorial hat alle Details dazu.

Wichtig ist das du den Radius Server auf dem Synology vorher mal mit dem NTRadPing Tool testest. Das sollte fehlerlos klappen. Wenn nicht musst du gar nicht erst weitermachen !

Bitte also das Tutorial oben genau durchlesen dann sollte es auch fehlerfrei klappen !

Dessen Management IP oder besser das Subnetz wenn du mehrere APs hast, muss im Synology eingetragen sein. NICHT der eigentliche WLAN Client mit Laptop oder Smartphone. Dessen IP ist uninteressant hier !

Hast du da mehrere APs gibst du im Synology wie gesagt sinnigerweise die Subnetz IP an in welchem sich die Management IPs deiner Accesspoints befinden ! Ansonsten müsstest du jedes Device einzeln eintragen, was unsinnig wäre, es sei denn du willst das aus Sicherheitsgründen so.

Dann musst du aber auch sicherstellen das die Accesspoint Management IP Adressen feste, statische sind und keine DHCP IP Adressen die sich ändern können. Der Grund leuchtet vermutlich ein ?!

Du solltest mit einem Ping zusätzlich absolut wasserdicht testen das beidseitig, also dein WLAN AP den Radius Server (Synology) und auch der Synology den AP pingen kann !

So ist die Erreichbarkeit gesichert die zwingend erforderlich ist.

Im AP ist dann entsprechend in den WLAN Crypto Settings WPA2 Enterprise einzustellen und dann auch die IP Adresse des Radius Servers und das oben im Radius angegebene Passwort. (hier im Beispiel geheim123)

Damit authentisiert sich der AP dann beim Radius.

Dann muss zwingend noch das Zertifikat des Radius Servers exportiert werden auf die WLAN Clients:

Zu guterletzt richtest du dann in der Userverwaltung des Synology noch einen oder mehrere User und Passwort ein für die WLAN Clients, was dann entsprechend auf dem WLAN Client ! konfiguriert werden muss.

Du kannst die Radius Zertifikatsabfrage auch testweise abschalten im WLAN Client aber dann ist Radius natürlich vollkommen überflüssig, denn damit kann dir dann jeder x-beliebige einen Fake Radius Server unterschieben. Sinnfrei also und die Zertifikatsabfrage sollte immer an sein und nur testweise deaktiviert.

Im WLAN Client selber musst du natürlich .1x aktivieren dann.

Das wars.

Das o.a. Tutorial hat alle Details dazu.

Wichtig ist das du den Radius Server auf dem Synology vorher mal mit dem NTRadPing Tool testest. Das sollte fehlerlos klappen. Wenn nicht musst du gar nicht erst weitermachen !

Bitte also das Tutorial oben genau durchlesen dann sollte es auch fehlerfrei klappen !

Der synology-router läuft selber im bridge-Modus

Ahemm... "Router" ?? Bist du ganz sicher wovon du redest ?? Seit wann baut Synology denn Router ??Meines Wissens stellen die NAS Systeme her (Festplattenspeicher) mit einigen Netzwerk Diensten und das hat mit einem Router soviel zu tun wie ein Fisch mit einem Fahrrad ?!

Und Bridge Mode ist davon nochmals tausende Meilen entfernt und hat noch weniger damit zu tun.

Im Moment machst gerade den freien Fall durch die Netzwerk Welt...so hört es sich wenigstens an.

Ordne also bitte nochmal deine wirren Gedanken und dann sehen wir weiter.....

Ach so...und Lesen hilft wirklich:

de.wikipedia.org/wiki/IEEE_802.1X

Nur so viel.... Du hast einen WLAN Client, einen Accesspoint für die Authentisierung und einen Radius Server der die Authentisierung prüft.... Nix Router, nix Bridge Mode.

Ist ja erschreckend...

OK, die missbrauchend dann das Linux OS was auf dem Synology werkelt um daraus ein Router zu machen.... Ziemlich krank ! Mann baut ja auch aus einer alten Socke und etwas Butter eine Mondrakete !

Nimm dafür einen dedizierten Router wie einen Mikrotik oder sowas. Der kostet kleines Geld und entkoppelt dir den ganzen Kram.

OK, die missbrauchend dann das Linux OS was auf dem Synology werkelt um daraus ein Router zu machen.... Ziemlich krank ! Mann baut ja auch aus einer alten Socke und etwas Butter eine Mondrakete !

Nimm dafür einen dedizierten Router wie einen Mikrotik oder sowas. Der kostet kleines Geld und entkoppelt dir den ganzen Kram.