Tipp für bessere Netzstruktur gesucht - pfSense und WinServer 2003 und 2 (V)LANs

Dies ist meine erste Frage hier im Forum. Ich versuche möglichst präzise zu sein, aber bitte um Nachsicht falls ich etwas vergessen sollte.

Es geht um Folgendes:

Ich hoffe ich kann hier ein paar Tipps bekommen wie ich unsere Installation hier in unserer Mini-Firma verbessern kann. Es geht um folgendes:

1.) Den Zugang zum Internet haben wir über eine feste IP, daran angeschlossen ist ein pfsense (2.0) Installation die den Zugang für die dahinterliegenden Rechner als Internetgateway realisieren soll. (d.h. nur WAN und LAN Schnittstelle, kein DHCP, kein DNS -> Standardinstallation mit fester IP Adresse 10.10.20.1 auf der LAN Seite)

2.) Es gibt einen Windows Server 2003 (Standard) als DC der die Nutzeranmeldung an allen Rechnern im Netz / Nutzerverwaltung, DHCP, DNS, sowie als Fileserver arbeiten soll. Wenn möglich auch als Exchange Server (ja, OK besser nicht auf dem DC...)

3.) Das (interne) Netz soll aus zwei Teilen bestehen, zwischen den Teilen ist KEIN Routing erwünscht / erforderlich.

3a) der eine Teil (10.10.10.x, rund 15 Rechner in unserem Labor) soll keine Zugang zum Internet haben, aber Daten auf dem Server ablegen können

3b) Der andere Teil (10.10.20.x, knapp 10 Rechner in den Büros) soll Zugang zum Internet haben und mit den Daten auf dem Server arbeiten können

3c) Betriebssysteme auf den Rechnern sind Windows NT4, Windows XP, und Windows 7

Meine Frage ist: Wie realisiere ich sowas am elegantesten ? Bislang haben wir für die Vernetzung relativ einfache Level2 Switche wie HP2900, HP proCurve 1810 und nicht konfigurierbare 3COM Desktop Switche) im Einsatz.

Aktuell ist es wie folgt gemacht:

Der Server 2003 läuft als Multihomed DC, was leider auch so seine Probleme hat (ist hier im Forum ja schon oft angesprochen worden). Ich habe schon hin und her überlegt wie ich es besser machen kann, aber meine (relativ geringe) Erfahrung scheint da nicht auszureichen:

die pfSense Installation, der Server mit einer Karte und die 10 Rechner sind alle in dem 10.10.20.x Netz.

in dem zweiten Netz (10.10.10.x) ist der Server mit der zweiten Karte und die anderen 15 Rechner.

Das klappt zwar einigermassen, aber es kommt immer wieder zu hängern und ich glaube einfach das es da doch auch eine elegantere Lösung geben sollte.

Habt ihr dazu Tipps?

Jetzte bereits Danke!

Gruß

Andreas

Es geht um Folgendes:

Ich hoffe ich kann hier ein paar Tipps bekommen wie ich unsere Installation hier in unserer Mini-Firma verbessern kann. Es geht um folgendes:

1.) Den Zugang zum Internet haben wir über eine feste IP, daran angeschlossen ist ein pfsense (2.0) Installation die den Zugang für die dahinterliegenden Rechner als Internetgateway realisieren soll. (d.h. nur WAN und LAN Schnittstelle, kein DHCP, kein DNS -> Standardinstallation mit fester IP Adresse 10.10.20.1 auf der LAN Seite)

2.) Es gibt einen Windows Server 2003 (Standard) als DC der die Nutzeranmeldung an allen Rechnern im Netz / Nutzerverwaltung, DHCP, DNS, sowie als Fileserver arbeiten soll. Wenn möglich auch als Exchange Server (ja, OK besser nicht auf dem DC...)

3.) Das (interne) Netz soll aus zwei Teilen bestehen, zwischen den Teilen ist KEIN Routing erwünscht / erforderlich.

3a) der eine Teil (10.10.10.x, rund 15 Rechner in unserem Labor) soll keine Zugang zum Internet haben, aber Daten auf dem Server ablegen können

3b) Der andere Teil (10.10.20.x, knapp 10 Rechner in den Büros) soll Zugang zum Internet haben und mit den Daten auf dem Server arbeiten können

3c) Betriebssysteme auf den Rechnern sind Windows NT4, Windows XP, und Windows 7

Meine Frage ist: Wie realisiere ich sowas am elegantesten ? Bislang haben wir für die Vernetzung relativ einfache Level2 Switche wie HP2900, HP proCurve 1810 und nicht konfigurierbare 3COM Desktop Switche) im Einsatz.

Aktuell ist es wie folgt gemacht:

Der Server 2003 läuft als Multihomed DC, was leider auch so seine Probleme hat (ist hier im Forum ja schon oft angesprochen worden). Ich habe schon hin und her überlegt wie ich es besser machen kann, aber meine (relativ geringe) Erfahrung scheint da nicht auszureichen:

die pfSense Installation, der Server mit einer Karte und die 10 Rechner sind alle in dem 10.10.20.x Netz.

in dem zweiten Netz (10.10.10.x) ist der Server mit der zweiten Karte und die anderen 15 Rechner.

Das klappt zwar einigermassen, aber es kommt immer wieder zu hängern und ich glaube einfach das es da doch auch eine elegantere Lösung geben sollte.

Habt ihr dazu Tipps?

Jetzte bereits Danke!

Gruß

Andreas

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 178672

Url: https://administrator.de/forum/tipp-fuer-bessere-netzstruktur-gesucht-pfsense-und-winserver-2003-und-2-vlans-178672.html

Ausgedruckt am: 24.07.2025 um 05:07 Uhr

7 Kommentare

Neuester Kommentar

Du hast doch schon alles dafür am Laufen:

PfSense mit 3 Interfaces:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Dafür kannst du dann eines fürs Labor benutzen und wasserdicht abtrennen.

Falls du mehrere Segmente benötigst als die 3 festen Ports arbeitest du mit VLANs !

Deine billigen 3Com und HP Gurken supporten das allemal, da bist du also besten gerüstet:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

So kannst du weitere Segmente sicher abtrennen und/oder den Internet Zugang damit regeln wie z.B. ein Gäste WLAN oder Gäste LAN mit einem CP wie im Tutorial beschrieben.

Wo ist denn nun dein wirkliches Problem ??

PfSense mit 3 Interfaces:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Dafür kannst du dann eines fürs Labor benutzen und wasserdicht abtrennen.

Falls du mehrere Segmente benötigst als die 3 festen Ports arbeitest du mit VLANs !

Deine billigen 3Com und HP Gurken supporten das allemal, da bist du also besten gerüstet:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

So kannst du weitere Segmente sicher abtrennen und/oder den Internet Zugang damit regeln wie z.B. ein Gäste WLAN oder Gäste LAN mit einem CP wie im Tutorial beschrieben.

Wo ist denn nun dein wirkliches Problem ??

Nein, nein zu blöd nicht aber manchmal sieht man halt den Wald vor lauter Bäumen nicht....

Das die Laborrechner nur mit dem Server kommunizieren können erreichst du ganz einfach durch eine Firewall Regel an der pfSense indem du Traffic nur für die IPs der Laborrechner (Source) auf die Server IP (Destination) freigibst. Idealerweise schränkst du auch noch die Ports ein damit die wirklich nur das tun was sie dürfen.

Was die Infrastruktur anbetrifft bist du auf dem richtigen Wege.

Ob du nun 3 oder 4 LAN Segmente oder analog VLANs einrichtest ist eher eine kosmetische Frage. Das hängt davon ab wieviel Bürorechner im Segment sind. Der Break Even liegt so bei 50 Geräten.

Es ist also durchaus denkbar und sinnvoll das du die Server einfach mit ins Büro Segment nimmst und nur das Labor Netz separierst sofern du nur 1 oder 2 Server hast.

Das ist mehr oder weniger eine kosmetische Frage und von dir abhängig was du sinnvoller findest... Sinnvoll ist aber immer die Server NICHT mit 2 NICs zu betreiben und das gesamte Routing und Firewalling der pfSense zu überlassen, denn die kann das besser und erheblich sicherer als der Server.

Was das Netzwerk Design anbetrifft hast du nun genau 2 Optionen:

Option 1.)

Du belässt deine HW wie sie derzeit ist und richtest auf deinen 2 Switches die 3 (oder 4) VLANs ein. Das kannst du im laufenden Betrieb schon nebenbei machen.

Die Switches brauchen einen tagged Uplink womit sie untereinander verbunden werden um alle VLANs über die Switches transparent im Zugriff zu haben.

Eine weiteren tagged Uplink verbindest du mit einem Port, sprich dem LAN Port auf der pfSense.

Dann richtest du auf der pfSense auf dem LAN Port einen tagged Port ein und generierst dort die VLAN Interfaces. Machst also diesen Port auch tagging fähig um so alle VLANs erreichen zu können.

Physisch gesehen hat die pfSense dann in jedem VLAN ein Interface und kann so routen bzw. firewallen zwischen den Segmenten OHNE das du in neue HW investieren musst oder den pfSense Rechner anfassen musst was wenig Aufwand bedeutet.

Den pfSense hängst du über ein Modem (bevorzugt) bzw. Router mit dem WAN Port direkt an das Internet.

Wie man pfSense für VLANs einrichtet findest du hier genau erklärt:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

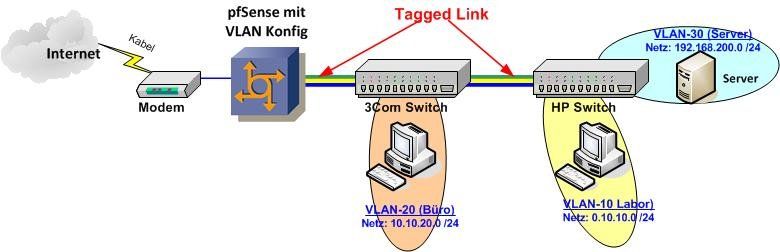

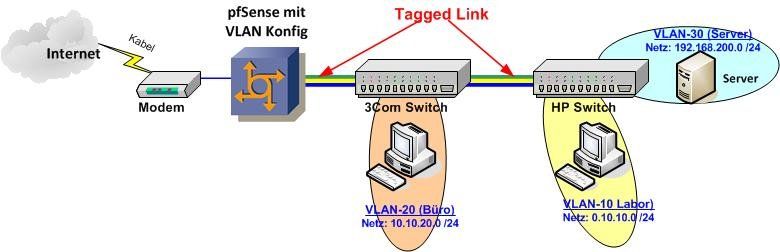

Hast du alles richtig gemacht sieht das dann so aus:

(Die VLANs sind hier nur stilisiert dargestellt sie sind natürlich auf beiden Switches transparent verfügbar !)

(Die VLANs sind hier nur stilisiert dargestellt sie sind natürlich auf beiden Switches transparent verfügbar !)

Option 2):

Da müsstest du Hardware in die Hand nehmen und den pfSense Rechner um 1 oder 2 NIC Karten aufrüsten.

Die ToDos sind dann die gleichen wie beim VLAN Design oben nur der Unterschied ist das jedes Segment seine eigene NIC hat im pFsense.

Das gleicht den leichten Nachteil aus das beim obigen VLAN Design jeglicher Traffic auch der zwischen den VLANs über einen einzelnen Link geht.

Ist das Traffic Volumen zwischen Labornetz und Server gering und benutzt du GiG Interfaces ist das aber vernachlässigbar.

Die Zugriffsregeln wie die oben genanten a.) , b.) und c.) richtest du dann ganz einfach mit ein paar Firewallregeln in den jeweiligen Interfaces an der pfSense per WebGUI und Mausklick ein.

In den Logs kannst du sogar sehen wer der böse Buhmann der Kollegen ist der trotzdem versucht zuzugreifen

Damit kannst du zentral die Kommunikation auf einem Gerät (der pfSense) verwalten und das grafisch mit ein paar Mausklicks. Zudem kannst du die Zugriffsregeln auch überwachen und alle Verstösse dokumentieren !

Auch ein Gäste WLAN oder LAN mit Hotspot und Einmalpasswörtern ist so zusätzlich noch problemlos möglich:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Du kannst auch eine Konfig fahren aus Option 1 und 2 also das du ein Interface dediziert laufen lässt und eins dann mit VLANs.

Das hängt davon ab was du an HW Recourcen hast und wie genau du dein Netzwerk letztlich segmentieren willst.

Im Grunde hast du alles parat, du musst nur ein wenig umkonfigurieren...das ist alles !

Auch mit wenig Erfahrung ist das schnell machbar. Die o.a. Tutorials helfen dir dabei das schnell und problemlos umzusetzen !

Das die Laborrechner nur mit dem Server kommunizieren können erreichst du ganz einfach durch eine Firewall Regel an der pfSense indem du Traffic nur für die IPs der Laborrechner (Source) auf die Server IP (Destination) freigibst. Idealerweise schränkst du auch noch die Ports ein damit die wirklich nur das tun was sie dürfen.

Was die Infrastruktur anbetrifft bist du auf dem richtigen Wege.

Ob du nun 3 oder 4 LAN Segmente oder analog VLANs einrichtest ist eher eine kosmetische Frage. Das hängt davon ab wieviel Bürorechner im Segment sind. Der Break Even liegt so bei 50 Geräten.

Es ist also durchaus denkbar und sinnvoll das du die Server einfach mit ins Büro Segment nimmst und nur das Labor Netz separierst sofern du nur 1 oder 2 Server hast.

Das ist mehr oder weniger eine kosmetische Frage und von dir abhängig was du sinnvoller findest... Sinnvoll ist aber immer die Server NICHT mit 2 NICs zu betreiben und das gesamte Routing und Firewalling der pfSense zu überlassen, denn die kann das besser und erheblich sicherer als der Server.

Was das Netzwerk Design anbetrifft hast du nun genau 2 Optionen:

Option 1.)

Du belässt deine HW wie sie derzeit ist und richtest auf deinen 2 Switches die 3 (oder 4) VLANs ein. Das kannst du im laufenden Betrieb schon nebenbei machen.

Die Switches brauchen einen tagged Uplink womit sie untereinander verbunden werden um alle VLANs über die Switches transparent im Zugriff zu haben.

Eine weiteren tagged Uplink verbindest du mit einem Port, sprich dem LAN Port auf der pfSense.

Dann richtest du auf der pfSense auf dem LAN Port einen tagged Port ein und generierst dort die VLAN Interfaces. Machst also diesen Port auch tagging fähig um so alle VLANs erreichen zu können.

Physisch gesehen hat die pfSense dann in jedem VLAN ein Interface und kann so routen bzw. firewallen zwischen den Segmenten OHNE das du in neue HW investieren musst oder den pfSense Rechner anfassen musst was wenig Aufwand bedeutet.

Den pfSense hängst du über ein Modem (bevorzugt) bzw. Router mit dem WAN Port direkt an das Internet.

Wie man pfSense für VLANs einrichtet findest du hier genau erklärt:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Hast du alles richtig gemacht sieht das dann so aus:

Option 2):

Da müsstest du Hardware in die Hand nehmen und den pfSense Rechner um 1 oder 2 NIC Karten aufrüsten.

Die ToDos sind dann die gleichen wie beim VLAN Design oben nur der Unterschied ist das jedes Segment seine eigene NIC hat im pFsense.

Das gleicht den leichten Nachteil aus das beim obigen VLAN Design jeglicher Traffic auch der zwischen den VLANs über einen einzelnen Link geht.

Ist das Traffic Volumen zwischen Labornetz und Server gering und benutzt du GiG Interfaces ist das aber vernachlässigbar.

Die Zugriffsregeln wie die oben genanten a.) , b.) und c.) richtest du dann ganz einfach mit ein paar Firewallregeln in den jeweiligen Interfaces an der pfSense per WebGUI und Mausklick ein.

In den Logs kannst du sogar sehen wer der böse Buhmann der Kollegen ist der trotzdem versucht zuzugreifen

Damit kannst du zentral die Kommunikation auf einem Gerät (der pfSense) verwalten und das grafisch mit ein paar Mausklicks. Zudem kannst du die Zugriffsregeln auch überwachen und alle Verstösse dokumentieren !

Auch ein Gäste WLAN oder LAN mit Hotspot und Einmalpasswörtern ist so zusätzlich noch problemlos möglich:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Du kannst auch eine Konfig fahren aus Option 1 und 2 also das du ein Interface dediziert laufen lässt und eins dann mit VLANs.

Das hängt davon ab was du an HW Recourcen hast und wie genau du dein Netzwerk letztlich segmentieren willst.

Im Grunde hast du alles parat, du musst nur ein wenig umkonfigurieren...das ist alles !

Auch mit wenig Erfahrung ist das schnell machbar. Die o.a. Tutorials helfen dir dabei das schnell und problemlos umzusetzen !

Drei kurze Ergänzungsantworten:

1.) pfSense kann keinen vollen DNS ersetzen, es kann nur Proxy DNS sein, das sollte dir klar sein ! Wenn du eine dynamische DHCP zu DNS Auflösung hast ist es besser den Winblows das machen zu lassen und dem in der DNS Konfig einen Weiterleitung auf die lokale pfSense IP Adresse einzutragen, der dann Proxy ins Internet macht !

2.)

- a.) Ja richtig, denn die Firewall Regeln greifen immer nur inbound d.h. eingehend ! Also immer jede einzelne Labor Rechner IP 10.10.10.x (Source) auf die Server IP (Destination) eintragen und sonst nix. Evtl. noch den Port limitieren.

Achtung die FW Regeln werden immer der Reihe abgearbeitet, Reihenfolge zählt also auch in der Logik !

- pfSense ist für alle Rechner Standard Gateway A.: Ja, richtig ! (was auch sonst ?!!)

- Nein, das ist Blödsinn. Alle Netze sind ja direkt an der pfSense physisch angeschlossen. pfSense "kennt" allso alle IP Netze !

Ein Routing zu konfigurieren wäre hier also Unsinn denn pfSense macht das schon richtig für dich. Wichtig ist nur die gateway IP auf den Clients das die zur pfSense IP zeigt im jeweiligen Segment s.o.!

3.) Ja, VPN wäre aus Sicherheitssicht das Allerbeste und Ja das o.a.Tutorial beschreibt dir die genaue Vorgehensweise.

pfSense supportet auch IPsec als VPN protokoll aber dafür erfordert es immer einen externen Client wie z.B. den freien Shrew Client:

shrew.net/support/wiki/HowtoPfsense

PPTP hat den Vorteil das alle Geräte am Markt wie Smartphones, Winblows, Apple Linux und Co diese PPTP Clients schon im Betriebssystem an Bord haben und die VPN Einrichtung erheblich vereinfachen !

Denk aber beim VPN IP Design zwingend an das hier:

VPNs einrichten mit PPTP

Abgsehen davon kannst du auch mit Port Forwarding an der pfSense arbeiten, was dann den direkten Zugriff aus dem Internet erlaubt.

Nachteil dabei ist aber immer das man damit ein Loch in seine pfSense Firewall bohren muss und so den Exchange Server bzw. Windows einem Sicherheitsrisiko aussetzt. Für den OWA Zugriff ist das ggf. noch tolerabel da HTTPS. Das musst du letztlich aber selbst entscheiden.

1.) pfSense kann keinen vollen DNS ersetzen, es kann nur Proxy DNS sein, das sollte dir klar sein ! Wenn du eine dynamische DHCP zu DNS Auflösung hast ist es besser den Winblows das machen zu lassen und dem in der DNS Konfig einen Weiterleitung auf die lokale pfSense IP Adresse einzutragen, der dann Proxy ins Internet macht !

2.)

- a.) Ja richtig, denn die Firewall Regeln greifen immer nur inbound d.h. eingehend ! Also immer jede einzelne Labor Rechner IP 10.10.10.x (Source) auf die Server IP (Destination) eintragen und sonst nix. Evtl. noch den Port limitieren.

Achtung die FW Regeln werden immer der Reihe abgearbeitet, Reihenfolge zählt also auch in der Logik !

- pfSense ist für alle Rechner Standard Gateway A.: Ja, richtig ! (was auch sonst ?!!)

- Nein, das ist Blödsinn. Alle Netze sind ja direkt an der pfSense physisch angeschlossen. pfSense "kennt" allso alle IP Netze !

Ein Routing zu konfigurieren wäre hier also Unsinn denn pfSense macht das schon richtig für dich. Wichtig ist nur die gateway IP auf den Clients das die zur pfSense IP zeigt im jeweiligen Segment s.o.!

3.) Ja, VPN wäre aus Sicherheitssicht das Allerbeste und Ja das o.a.Tutorial beschreibt dir die genaue Vorgehensweise.

pfSense supportet auch IPsec als VPN protokoll aber dafür erfordert es immer einen externen Client wie z.B. den freien Shrew Client:

shrew.net/support/wiki/HowtoPfsense

PPTP hat den Vorteil das alle Geräte am Markt wie Smartphones, Winblows, Apple Linux und Co diese PPTP Clients schon im Betriebssystem an Bord haben und die VPN Einrichtung erheblich vereinfachen !

Denk aber beim VPN IP Design zwingend an das hier:

VPNs einrichten mit PPTP

Abgsehen davon kannst du auch mit Port Forwarding an der pfSense arbeiten, was dann den direkten Zugriff aus dem Internet erlaubt.

Nachteil dabei ist aber immer das man damit ein Loch in seine pfSense Firewall bohren muss und so den Exchange Server bzw. Windows einem Sicherheitsrisiko aussetzt. Für den OWA Zugriff ist das ggf. noch tolerabel da HTTPS. Das musst du letztlich aber selbst entscheiden.