TPLink VPN Router nicht erreichbar hinter Fritzbox

Hallo Zusammen,

ich habe schon einige Artikel zu diesem Thema gelesen. Leider hat keiner mich der Lösung meinen Problems näher gebracht.

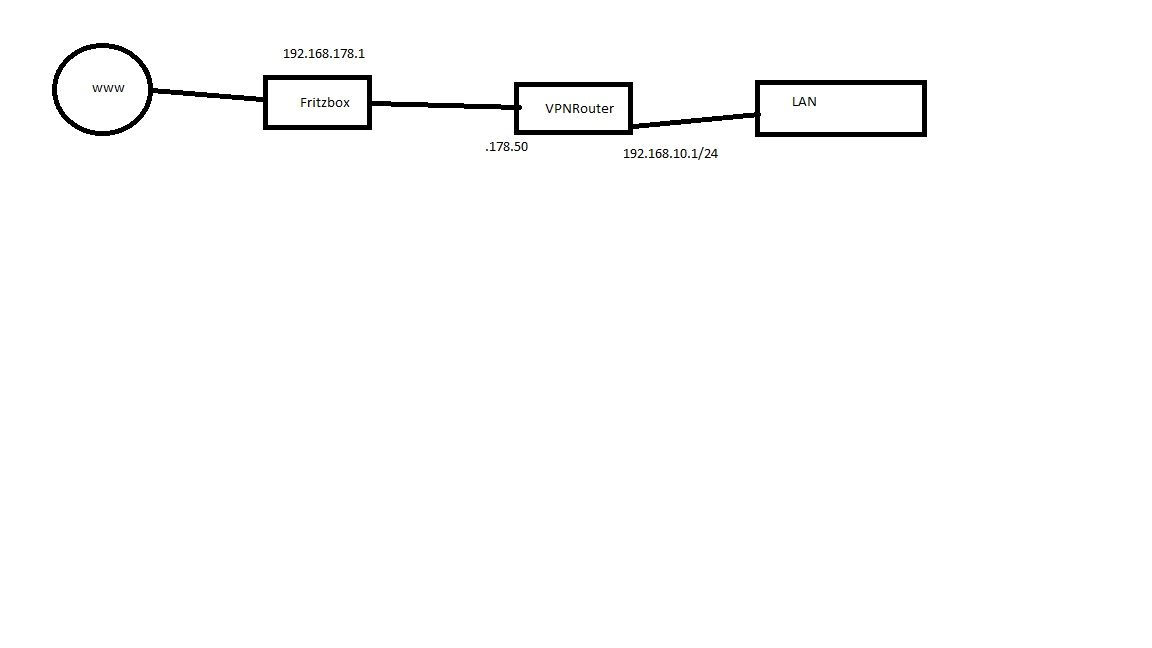

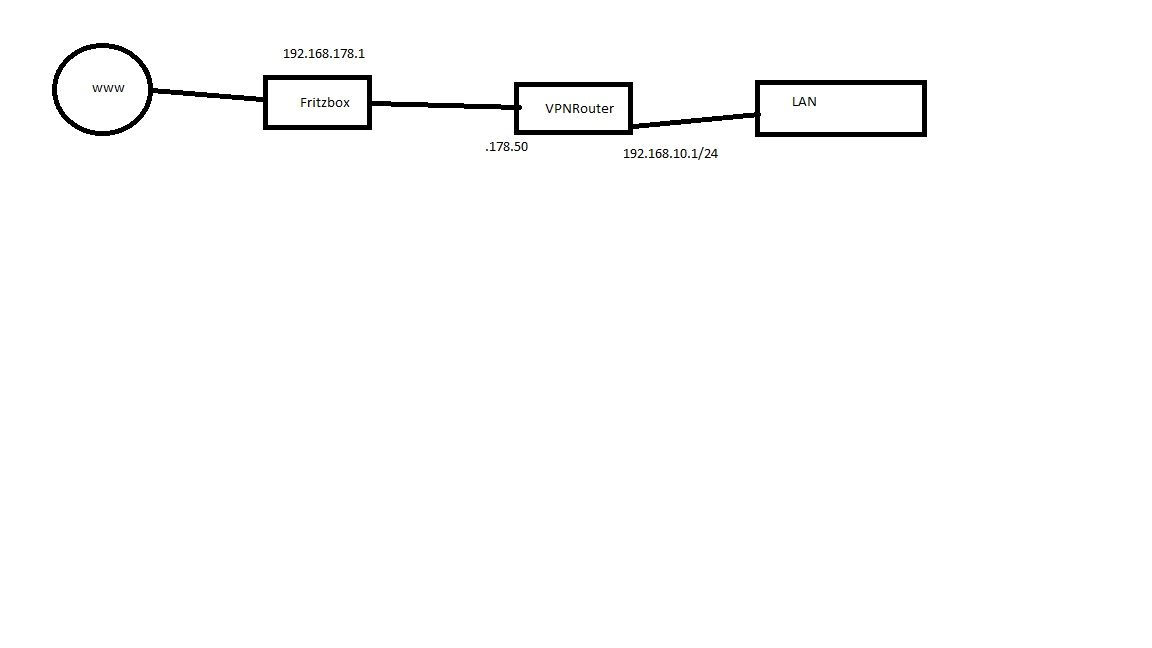

Hier mal der Aufbau.

Die FritzBox hat einen FesteIPv4 die von Extern erreichbar ist.

Ich habe in der FritzBox die VPN Profile gelöscht und auch testweise die MyFritz Daten entfernt.

Ich habe die Portweiterleitung von der FritzBox auf dem Router eingerichtet.

UDP 500

UDP 4500

UDP 1701

TCP 4443

Nun komme ich zu meinem Problem.

Ich kann mich mit meinen Windows PC im FritzBox LAN ohne Probleme über die WANSchnittstelle mit dem L2TP Server im D-Link Router verbinden.

Wenn ich es mit der Public-IP probiere bekomme ich keinen Antwort.

(auch telnet auf den freigebenden UDP Ports Antwortet nicht.)

Wenn ich über den Port 4443 auf das Web Interface zugreife geht es ohne Probleme

Ich habe den Router auch schon von NAT auf Routing umgestellt und keinen Erfolg.

Viellicht hat jemand eine Idee.

Bei der FritzBox handelt es sich um eine 7590 (FRITZ!OS:7.50)

Beim Router handelt es sich um einen D-link DSR-250N (Firmware: 3.17B901C_WW

ich habe schon einige Artikel zu diesem Thema gelesen. Leider hat keiner mich der Lösung meinen Problems näher gebracht.

Hier mal der Aufbau.

Die FritzBox hat einen FesteIPv4 die von Extern erreichbar ist.

Ich habe in der FritzBox die VPN Profile gelöscht und auch testweise die MyFritz Daten entfernt.

Ich habe die Portweiterleitung von der FritzBox auf dem Router eingerichtet.

UDP 500

UDP 4500

UDP 1701

TCP 4443

Nun komme ich zu meinem Problem.

Ich kann mich mit meinen Windows PC im FritzBox LAN ohne Probleme über die WANSchnittstelle mit dem L2TP Server im D-Link Router verbinden.

Wenn ich es mit der Public-IP probiere bekomme ich keinen Antwort.

(auch telnet auf den freigebenden UDP Ports Antwortet nicht.)

Wenn ich über den Port 4443 auf das Web Interface zugreife geht es ohne Probleme

Ich habe den Router auch schon von NAT auf Routing umgestellt und keinen Erfolg.

Viellicht hat jemand eine Idee.

Bei der FritzBox handelt es sich um eine 7590 (FRITZ!OS:7.50)

Beim Router handelt es sich um einen D-link DSR-250N (Firmware: 3.17B901C_WW

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 5600391390

Url: https://administrator.de/forum/tplink-vpn-router-nicht-erreichbar-hinter-fritzbox-5600391390.html

Ausgedruckt am: 28.07.2025 um 02:07 Uhr

3 Kommentare

Neuester Kommentar

Alles zum Thema Router Kaskaden mit NAT und was man dort unbedingt beachten muss hast du sehr genau gelesen und danach gehandelt?!

Bei L2TP gibt es einige Dinge beim IPsec zu beachten. Ganz besonders auch wenn man Windows onboard VPN Clients benutzt.

Alle Details dazu findest du in den folgenden Threads:

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

Scheitern am IPsec VPN mit MikroTik

Bei L2TP gibt es einige Dinge beim IPsec zu beachten. Ganz besonders auch wenn man Windows onboard VPN Clients benutzt.

Alle Details dazu findest du in den folgenden Threads:

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

Scheitern am IPsec VPN mit MikroTik

duden.de/suchen/dudenonline/Kommentar

Es ist also völlig sinnfrei dadrüber mit dem Provider zu reden. Oder was sollte der tiefere Sinn davon sein.

Kaskaden sind per se nicht falsch. Viele Nutzer setzen sowas ein um sich von einem Zwangsrouter zusätzlich zu schützen oder nutzen den kaskadierten Router wie in deinem Falle für die Nutzung eines VPNs wenn der erste Router nicht VPN fähig ist.

Ein simples, tausendfaches Standard Design also.

Was du ganz sicher vergessen und damit falsch gemacht hast ist dem ersten Router sprich der FritzBox zu sagen das sie den L2TP VPN Traffic durchreichen soll und per Port Forwarding an den dahinter kaskadierten TP-Link schicken soll.

Für L2TP Traffic musst du dafür 4 Port Forwarding Regeln (Freigaben) auf der FritzBox eintragen!! L2TP benutzt für das Tunneling der Produktivdaten IPsec!

Die FritzBox darf, wenn sie IPsec forwarden muss, keine eigene, aktive IPsec Konfiguration haben oder einen User der IPsec nutzt. All das muss vollständig von der FritzBox entfernt werden, ansonsten forwardet sie auch mit entsprechenden Freigabe Regeln kein IPsec an dahinterliegende Systeme!! In dem Falle würde deine VPN Verbindung zum TP-Link zumindestens bei IPsec und L2TP immer scheitern.

Das lahme und schlecht performante OpenVPN zu nehmen hätte also nicht sein müssen, aber egal.

Grundsätzlich muss man dich fragen was diese Kaskadierung überhaupt für einen tieferen Sinn hat? Sie ist vollkommen sinnfrei und überflüssig, denn die FritzBox ist ja selber ein VPN Router die all das von sich aus ohne Kaskade kann.

Man kann nur hoffen das du dein VPN dann nicht für einen dieser gruseligen, öffentlichen VPN Anbieter wie NordVPN und Konsorten benutzt. Damit erweist man sich so gut wie immer einen Bärendienst in Bezug auf Sicherheit und Datenschutz. Deren VPNs sind alles andere als sicher.

Aber egal...du hast ja eine Lösung. Case closed!

Problem der Router Kaskaden des Providers zuhaben.

Der Provider selber macht ja niemals eine NAT Router Kaskadierung. Da sist also Quatsch was du da sagst. Die Router Kaskade hast ja DU selber aufgesetzt und ist ja niemals ein Thema des Providers!Es ist also völlig sinnfrei dadrüber mit dem Provider zu reden. Oder was sollte der tiefere Sinn davon sein.

Der Anschluss ist auch kein DS-Lite anschluss lt. Provider.

Das ist auch völlig irrelevant für einen Kaskade.Kaskaden sind per se nicht falsch. Viele Nutzer setzen sowas ein um sich von einem Zwangsrouter zusätzlich zu schützen oder nutzen den kaskadierten Router wie in deinem Falle für die Nutzung eines VPNs wenn der erste Router nicht VPN fähig ist.

Ein simples, tausendfaches Standard Design also.

Was du ganz sicher vergessen und damit falsch gemacht hast ist dem ersten Router sprich der FritzBox zu sagen das sie den L2TP VPN Traffic durchreichen soll und per Port Forwarding an den dahinter kaskadierten TP-Link schicken soll.

Für L2TP Traffic musst du dafür 4 Port Forwarding Regeln (Freigaben) auf der FritzBox eintragen!! L2TP benutzt für das Tunneling der Produktivdaten IPsec!

- UDP 1701

- UDP 500

- UDP 4500

- ESP Protokoll (IP Nummer 50)

Die FritzBox darf, wenn sie IPsec forwarden muss, keine eigene, aktive IPsec Konfiguration haben oder einen User der IPsec nutzt. All das muss vollständig von der FritzBox entfernt werden, ansonsten forwardet sie auch mit entsprechenden Freigabe Regeln kein IPsec an dahinterliegende Systeme!! In dem Falle würde deine VPN Verbindung zum TP-Link zumindestens bei IPsec und L2TP immer scheitern.

Das lahme und schlecht performante OpenVPN zu nehmen hätte also nicht sein müssen, aber egal.

Grundsätzlich muss man dich fragen was diese Kaskadierung überhaupt für einen tieferen Sinn hat? Sie ist vollkommen sinnfrei und überflüssig, denn die FritzBox ist ja selber ein VPN Router die all das von sich aus ohne Kaskade kann.

Man kann nur hoffen das du dein VPN dann nicht für einen dieser gruseligen, öffentlichen VPN Anbieter wie NordVPN und Konsorten benutzt. Damit erweist man sich so gut wie immer einen Bärendienst in Bezug auf Sicherheit und Datenschutz. Deren VPNs sind alles andere als sicher.

Aber egal...du hast ja eine Lösung. Case closed!